無線網絡安全防范技術亟待完善

文/盧東祥

無線網絡安全防范技術亟待完善

文/盧東祥

有超過50%的用戶無線網絡遭到不同程度的入侵,增強無線網絡的安全防范技術迫在眉睫。

隨著無線網絡技術的不斷發展和普及,Wi-Fi、3G網絡的覆蓋遍及大中城市的每個角落,無線信號無處不在。尤其,近一年來Wi-Fi接入技術的廣泛應用,更是成為公司、家庭組網最為便捷的手段之一,與此同時,家庭和企業的網絡安全也因此而面臨了嚴重的威脅。據權威部門統計,有超過50%的用戶無線網絡遭到不同程度的入侵。對于家庭用戶來講,損失的可能只是網絡的帶寬資源被占用,而對于企業而言,就可能面臨公司的核心機密資料被泄露竊取,導致無法估量的損失,因此,增強無線網絡的安全防范技術迫在眉睫。

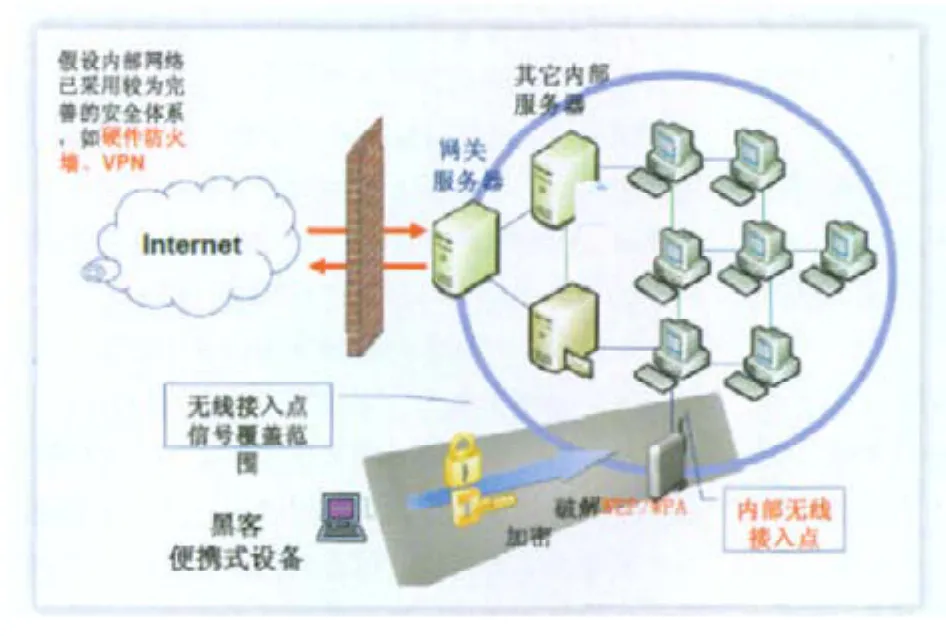

園區網內部無線接入點成為整個網絡的軟肋

無線網絡安全威脅

Wi-Fi接入作為有線網絡的延伸,可以說,無線網絡安全并不是一個獨立的問題,因此,網絡管理者需要清楚地認識到網絡安全威脅來自哪些環節。相對有線而言,Wi-Fi接入有著獨有的特性,面臨的威脅也是所獨有的。

開放的Wi-Fi接入網絡

無線局域網非常容易被發現,為了能夠使用戶發現無線網絡的存在,網絡必須發送有特定參數的信標幀,這就給攻擊者提供了必要的網絡信息。入侵者可以通過高靈敏度天線從公路邊、樓宇中以及其他任何地方對網絡發起攻擊。無線網絡可以通過簡單配置就可快速地接入網絡主干,但這樣會使網絡暴露在攻擊者面前。即使有一定邊界安全設備的網絡,同樣也會使網絡暴露出來從而遭到攻擊。

部署非授權的Wi-Fi設備

在未經授權的情況下,如果用戶私自在無線網絡內安裝無線AP、無線路由以及無線交換機等設備,這種部署或創建往往沒有經過安全過程或安全檢查,也沒有做任何安全防范措施或者就是簡單的WEP/WPA加密。那么,入侵者就可以通過便攜電腦破解WEP/WPA密碼后與接入點通信,從而連接到內部網絡,從而竊取關鍵數據。非授權的Wi-Fi設備構造出一個無保護措施的網絡,充當了入侵者進入特定無線網絡的開放門戶。

授權Wi-Fi設備認證方式單一

目前Wi-Fi加密方式主要有以下幾種方式WEP/WPA/WPA2等幾種方式,70%以上的用戶在使用AP等Wi-Fi設備時,只是在其默認的配置基礎上進行很少的修改。同時,幾乎所有的Wi-Fi設備都按照默認配置來開啟WEP/WPA/WPA2進行加密或者使用原廠提供的默認密鑰。這給入侵者帶來了極大地便利,通過Airsnort、WEPcrack、BackTrack4等一類工具就能在短時間內破解密碼,從而獲得網絡權限。

無線網絡先天性的技術缺憾

到現在為止,無線上網的安全性還沒有得到完全的保障。而無線網絡安全性主要表現在數據加密和控制訪問兩方面。數據加密往往能確保傳輸的信息,只能被自己所期望的網絡用戶所接受和理解;控制訪問可以確保網絡信息,只能由已授權用戶獲得。但是,由于無線網絡的信息是通過微波的輻射進行傳輸的,所以在無線網絡節點覆蓋的區域內,所有的無線工作站都有可能接受到網絡信息,而無線網絡節點也無法確保信息只能向特定接受設備傳送,所以無線上網的數據保密性相對有線網絡來說要差些。

無線網絡加密與破解

WEP是廠商作為一種偽標準匆忙推出的一種加密方式,之后發現存在一些漏洞。因此,由于WEP自身算法的嚴重缺陷,使得WEP加密方式已經失去意義。目前,破解主要依靠捕獲大量報文分析得出密碼,即使高復雜度WEP密碼也是形同虛設,甚至一個初入道的攻擊者也能夠利用這個協議中的安全漏洞。

然而,WPA提供了比WEP更強大的加密方式,解決了WEP存在的許多弱點。據了解,WPA加密分為兩種加密方式。臨時密鑰完整性協議(TKIP) ,TKIP是一種基礎性的技術,允許WPA向下兼容WEP協議和現有的無線硬件。TKIP與WEP一起工作,組成一個更長的128位密鑰,并根據每個數據包變換密鑰,使這個密鑰比單獨使用WEP協議安全許多倍。

可擴展認證協議(EAP),有EAP的支持,WPA加密可提供與控制訪問無線網絡有關的更多的功能。其方法不是僅根據可能被捕捉或者假冒的MAC地址過濾來控制無線網絡的訪問,而是根據公共密鑰基礎設施(PKI)來控制無線網絡的訪問。

雖然WPA協議給WEP協議帶來了很大的改善,它比WEP協議安全許多倍,但是,任何加密都比一點都不加密好得多。如果WEP是你的無線設備上擁有的唯一的保護措施,這種保護措施仍然可以阻止隨意地危害你的無線數據并且使大多數新入道的攻擊者尋找沒有保護的無線網絡來利用。

在無線網絡加密方面,WEP加密破解是通過收集足夠的Cap 數據包(5萬-15萬),然后使用aircrack 破解,可以在無客戶端情況下采用主動注入的方式破解。而WPA加密破解則是通過收包含握手信息的Cap 數據包,然后使用aircrack破解。必須在合法的客戶端在線的情況下抓包破解。可主動攻擊合法客戶端使其掉線,合法客戶端掉線后再與AP 重新握手即可抓到包含握手信息的數據包,或可守株待兔等待合法的客戶端上線與AP 握手。

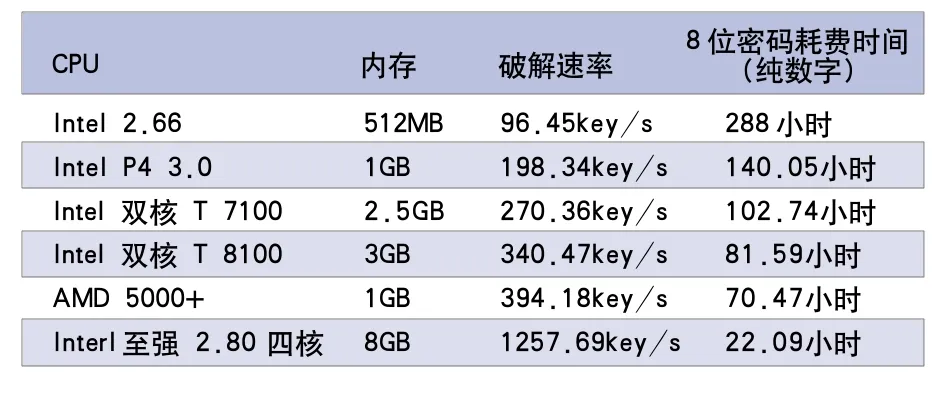

WPA-PSK/WPA2-PSK(TKIP、AES)是目前主流的加密方式,但由于TKIP與AES子算法自身的問題,使得WPA也將面臨著被徹底破解的威脅,主要的途徑字典破解,還可以通過窮舉暴力破解。

無線WPA-PSK加密破解難度,目前仍主要依賴字典(絕大部分工具支持),單機CPU運算主頻限制,目前單機速度主要100~400 keys /s,破解8~12位密碼耗費時間太長。

無線WPA-PSK加密破解難度大

Wi-Fi安全配置防范措施

安全是一種思想,隨著技術的更新,在不斷強化。對于用戶而言,需要通過多種防范措施,不斷加強無線網絡安全。

隔離無線網絡與核心網絡

在網絡規劃中布置Wi-Fi設備時,可以使用防火墻分隔,把公司無線網絡分成一或多個小的無線網絡,或考慮在DMZ或周邊網絡內布建無線存取網絡,這樣即使無線客戶端被破解,入侵者還是無法攻擊有線網絡。如果單位沒有專門防火墻,也可以跟VLAN結合起來,把無線網絡單獨劃分一個或幾個VLAN,這些VLAN不能訪問公司的任何有線網絡。因此,無線網絡上的使用者需要訪問有線網絡的時候,必須使用VPN隧道技術。

定期進行的站點審查

像其他許多網絡一樣,無線網絡在安全管理方面也有相應的要求。在入侵者使用網絡之前,通過接收天線找到未被授權的網絡,通過物理站點的監測應當盡可能地頻繁進行,因為頻繁的監測可增加發現非法配置站點的存在幾率,但這樣會花費很多的時間,并且移動性很差。一種折中的辦法是選擇小型的手持式檢測設備,管理員可以通過這種手持掃描設備,隨時到網絡的任何位置進行檢測。

加強安全認證

加強安全認證最好的防御方法就是阻止未被認證的用戶進入網絡。由于訪問特權是基于用戶身份的,所以通過加密辦法對認證過程進行加密是進行認證的前提,通過VPN技術能夠有效地保護通過電波傳輸的網絡流量。無線網絡部署中,嚴格的認證方式和認證策略將是至關重要的,另外,還需要定期對無線網絡進行測試,以確保網絡設備使用了安全認證機制,并確保網絡設備的配置正常。

做好無線設備的安全配置

由于無線網絡中最重要的設備之一就是無線路由器或中繼器。一般來說,同一品牌的無線設備訪問地址都是相同的,例如192.168.1.1等,而其默認的用戶名、密碼也大多為admin,其SSID也都一樣。如果不修改這些默認的設置,那么入侵者則非常容易的通過掃描工具,找到這些設備并進入管理界面,獲得設備的控制權。

因此,修改默認設置是一項最基本的安全措施。無線安全設置主要包括禁止SSID廣播、過濾MAC、關閉DHCP、設置密鑰、防Ping等,這不僅對無線網絡設備有用,對其他共享上網的ADSL、路由等同樣有效。

(作者單位為江蘇省鹽城師范學院物理科學與電子技術學院)

卓紀思網絡榮獲Wi-Fi聯盟大獎

本刊訊 近日,卓紀思網絡(Trapeze Networks),獲得了 2009 年 Wi-Fi聯盟領導的兩個工作組的杰出貢獻獎。Wi-Fi聯盟是推動Wi-Fi在全球市場、技術發展的非盈利國際性組織,這些年,Wi-Fi聯盟的成員在參與不同的技術發展和認證活動中都表現了杰出的成績。

卓紀思為Wi-Fi聯盟成員,領導兩個任務小組,作為Wi-Fi聯盟網絡管理組的領導者,領導了以下技術的發展:制定Wi-Fi產品在節能、定位、時鐘以及網絡優化、性能等領域。

同時,卓紀思作為Wi-Fi聯盟的安全技術組的主持者,定義了Wi-Fi產品針對WPA2安全協議的需求測試方案。

“卓紀思網絡對獲獎深表感謝,并為公司在技術領導者位置感到驕傲。”卓紀思網絡首席執行官Dhrupad Trivedi針對獲此殊榮評論說:“卓紀思網絡作為全球Wi-Fi業界技術領先的公司,對獲獎深感表謝,并承諾對Wi-Fi的發展及全球推廣盡力,造福廣大Wi-Fi用戶。”

“我們對卓紀思網絡獲得Wi-Fi聯盟2009杰出貢獻獎表示祝賀。”Wi-Fi聯盟市場總監Kelly Davis-Felner說:“他們積極的參與Wi-Fi聯盟組織,幫助聯盟現有的技術體系變得更加成熟。”