基于灰色理論的網絡防護能力評估方法研究

趙興莉

(中國人民解放軍93176部隊 遼寧 大連 116023)

隨著全球信息化步伐的不斷加快,網絡信息的安全性越來越受到關注。網絡信息安全風險評估技術能夠檢測網絡系統潛在的安全漏洞,評估網絡系統的安全狀況,是實現網絡信息安全的重要技術之一[1]。目前,網絡信息安全評估技術主要研究網絡攻擊前后網絡安全性的變化,對網絡攻擊過程中網絡防護能力的下降研究不足。隨著物理風險、無意錯誤風險、有意破壞風險、管理風險等風險引入,目標網絡的防護能力是動態變化的[2]。網絡攻擊的過程是一個迭代的過程,攻擊者不斷獲取目標網絡的信息,破壞網絡安全的各項指標,獲取對方系統的有用信息,取得目標系統的控制權限;隨著迭代過程的進行,目標網絡的防護能力不斷下降。

針對上述問題,文中從信息保護、信息防御兩個方面,對網絡防護能力進行全面分析。在此基礎上,依據網絡信息系統的運行機制構造評估模型,并利用灰色理論進行評估。最后,通過實驗對上述理論進行驗證。

1 網絡防護能力組成

1.1 信息保護

從網絡攻擊過程的分析中可以看出,任何攻擊方法的成功實施都需要具備一定的條件,攻擊者掌握的信息越全面,所采取的攻擊方法的成功率越大[3]。獲取足夠信息是實施網絡攻擊的必要條件,攻擊者通過各種手段獲取目標網絡的相關信息。為了有效防范網絡攻擊,目標網絡須具備一定信息保護手段,防止攻擊者竊取重要網絡參數,破壞網絡信息安全。其中,目標網絡保護的信息主要包括:目標主機的IP地址、主機名、開放的端口、開放的服務、各種賬戶信息、存在的漏洞等。

1.2 信息防御

信息防御指目標網絡抵御攻擊者主動實施的非法攻擊操作的總和。網絡攻擊的過程既是目標網絡防護能力遭受破壞的過程,又是攻擊者攻擊能力不斷提升的過程。網絡攻擊開始時,攻擊者對目標網絡不能進行任何操作,需要利用掃描技術獲取目標網絡的參數信息。然后,攻擊者通過漏洞攻擊等方式來獲取部分權限,此時攻擊者能夠對目標網絡的安全性造成破壞。之后,攻擊者采用植入木馬等方式對目標網絡的主機進行完全控制,隨意進行非法操作。

由于網絡攻擊技術的隱蔽性、網絡攻擊手段的智能化、網絡攻擊知識的復雜性,需要目標網絡采用一定的安全防御技術,主動抵御網絡攻擊的造成的破壞。其中,目標網絡抵御網絡攻擊的能力主要體現在以下幾個方面:對目標主機的文件進行增加、刪除、篡改及對注冊表信息的破壞,篡改各種用戶賬戶信息,篡改目標網絡中主機的配置參數及其服務,對目標主機的鍵盤信息進行記錄,遠程操作目標主機的應用程序等。

2 利用灰色理論對網絡防護能力進行評估

由于網絡防護能力的評估過程中存在著測量數據少、信息不完全等情況,評估計算相對復雜。而灰色理論以“部分信息已知,部分信息未知”的“小樣本”、“貧信息”不確定性系統為研究對象,針對“少數據、不確定性”問題提出的。其最大的特點是對樣本量沒有嚴格的要求,不要求服從任何分布,且運算簡捷方便[4]。因此,本文選擇了灰色理論,作為網絡防護能力評估的數學模型。

2.1 網絡防護能力評估指標體系

選擇合理的評估指標體系,是進行網絡防護能力評估的前提條件,也是整個評估過程中最為關鍵的環節,它將直接影響評估的全面性、合理性及有效性[5]。

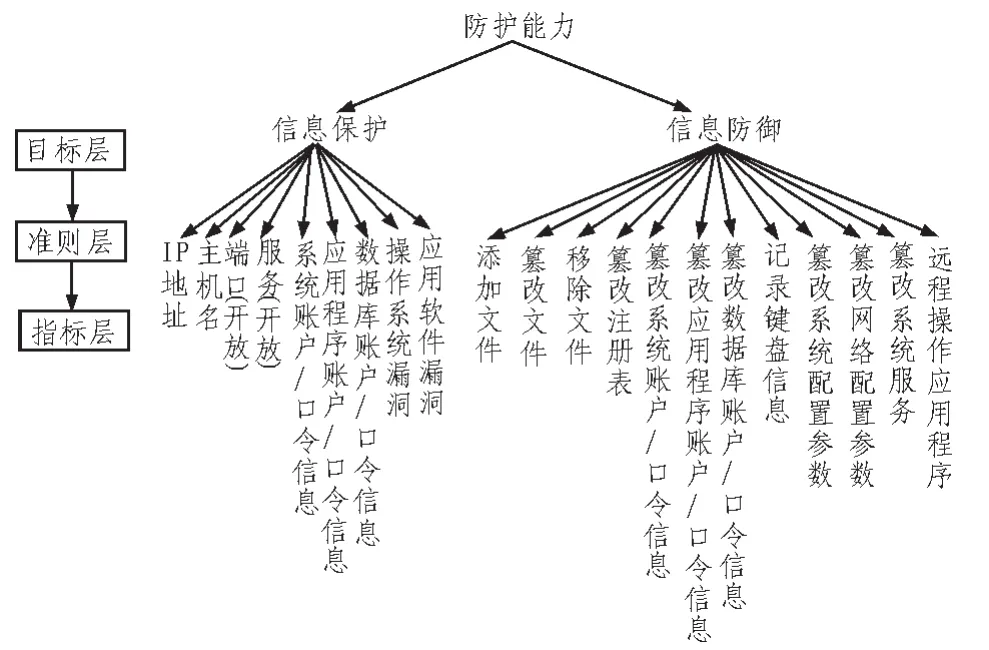

評估指標體系主要分為3部分:評估目標、評估準則、評估指標。評估目標指要進行評估的對象,本文將網絡攻擊過程中網絡防護能力的損害程度作為評估目標。評估準則是衡量評估目標能否實現的標準,本文選用的評估準則是信息保護、信息防御。評估指標主要指的是實現目標的方案、方法、手段。在此基礎上,根據從目標到準則、到措施自上而下的順序,將各類因素之間的直接影響關系排列于不同的層次,構成攻擊者攻擊能力的評估模型,如圖1所示。

圖1 網絡防護能力評估模型Fig.1 Network protection capability evaluation model

2.2 利用灰色理論對網絡防護能力進行評估

2.2.1 評估指標的量化

評估指標是網絡攻擊效果的各個評估指標要素,即層次分析結構中的指標層元素[5]。評估準則信息保護對應的評估指標表示的是網絡攻擊過程中被竊取的網絡參數信息,評估準則信息防御對應的評估指標表示的是非法操作的數目。

2.2.2 評估準則的計算

評估準則的計算過程是一個從多維空間到一個線段中的點或評價論域中的等級的映射過程。具體步驟如下:

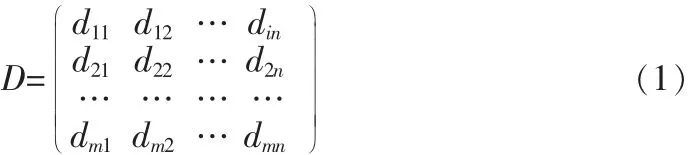

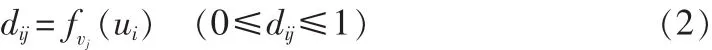

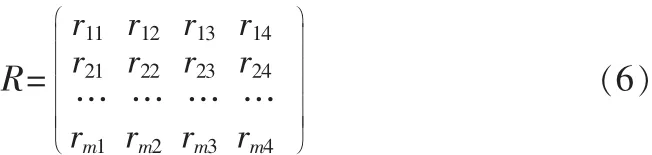

1)確定評價矩陣

假設評估準則對應指標層的指標因素m個,它們的取值分別記為 u1,u2, …,um, 則它們構成一個有限集合 U={u1,u2,…,um}。若根據實際需要將評估準則的結果劃分為n個等級,分別記為v1,v2,…,vn,則又構成了一個關于評語的有限集合V={v1,v2,…,vn}。則因素集和評語集之間的關系可用評價矩陣:

來表示,其中

本文根據專家打分的結果,將評估準則的評分等級劃分了4個層次,用評語集V={優、良、中、差}表示,并利用白化權函數fε(x)加以描述。其函數可分為4段,具體形式如下:

①差:

其中,a、b、c、d 分別表示優、良、中、差 4 個等級的期望值。按照GB/T 20984-2007《信息安全技術信息安全風險評估規范》標準的要求,結合安全保護等級的分級和國際危機管理的分級慣例,假設 a=1.5,b=3.5,c=5.5,d=7.5[6]。

2)計算灰色評價權矩陣

對于評估指標i,di表示所有評語集下該評估指標的灰色評估總系數,rij表示第j個評語集下該評估指標的灰色評價權。則:

rij是灰色評估權矩陣的基本組成元素。對rij進行組合得到灰色評價權矩陣R。

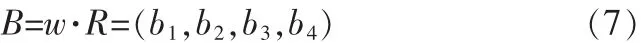

3)計算評價結果并進行分析

設該評估準則的權重向量為 w,w=(w1,w2,…,wm),其評價結果記為B:

其中,評估結果B表示每個評語集等級所占的比重。為了定量分析準則層的評估指標,需要對評語集的每個等級取一個分數,本文依據網絡信息安全評估的一般規律,假設每個評語集對應的分數 {100,80,60,40}。由此對該評估準則i進行定量打分,記為Si:

2.2.3 評估目標的綜合評判

設目標層與準則層之間的權重向量 c=(c1,c2, …,ck),則目標元素的結果A:

3 實驗分析與比較

3.1 實驗環境及實施過程

本次實驗的目的是檢驗上述評估方法在網絡防護能力評估過程中的應用,并對實際網絡攻擊過程中網絡防護能力的損害程度進行定量打分。

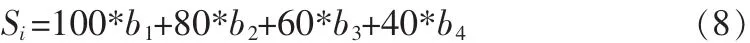

實驗在百兆網絡環境下進行。實驗過程中用到的設備包括:路由器一臺、交換機一臺、PC機若干、攻擊模擬器一臺(負責對目標網絡實施攻擊)。實驗網絡的拓撲結構如圖3所示。在攻擊開始前,依據專家打分的方法,計算出信息獲取所占的權重0.3,信息打擊所占的權重0.7,信息獲取對應評估指 標 的 權 重 (0.349,0.039,0.116,0.078,0.064,0.035,0.010,0.186,0.124), 信息打擊對應評估指標的權重(0.362,0.099,0.066,0.121,0.110,0.035,0.054,0.030,0.020,0.015,0.030,0.058)。

圖2 實驗網絡拓撲結構Fig.2 Experimental network topology

具體實驗過程如下:

1)攻擊方對目標網絡進行端口掃描,發現目標網絡中存在5臺計算機。且計算機PC1和PC3的445號端口開放,

2)對計算機PC1和PC3進行漏洞掃描,發現計算機PC1中存在MS08067漏洞。

3)利用MS08067漏洞工具對計算機PC1實施緩沖區溢出攻擊,實驗結束。

在對實驗的分析中可以看出,由于網絡攻擊具有時序性,實驗網絡的防護能力隨著網絡攻擊的進行不斷發生變化。網絡攻擊開始前,攻擊方對目標網絡的信息一無所知。隨著攻擊方對目標網絡進行端口掃描和漏洞掃描,實驗網絡的5臺計算機被攻擊方發現,且有兩臺計算機的445端口開放,其中一臺計算機存在MS08067漏洞。在此基礎上,攻擊方利用MS08067漏洞工具對計算機PC1實施攻擊,獲取了一定的權限。

3.2 實驗結果分析

3.2.1 信息保護的評估

根據信息獲取的評估指標測量值,計算綜合評價向量B=(0,0.262,0.116,0.273)。

上述結果表明,實驗網絡的信息保護能力的評估結果并不屬于優、良、中、差當中的任何一個等級,它屬于良、中、差等級之間的一個灰色區間。

根據公式(8),計算評估準則信息防護的分數S=38.84。

分數S是對被竊取目標網絡參數信息的定量評分,它反映了網絡攻擊過程中攻擊者不斷地借助各種攻擊手段獲取目標網絡信息。

3.2.2 信息防御的評估

根據信息打擊的評估指標測量值,計算綜合評價向量B=(0,0,0,0.73)。

實驗結果表明,實驗網絡的信息防御能力的評估結果屬于一個和差等級比較接近的灰色區間,且該區間與其它等級不相交。

根據公式(8),得出評估準則信息防御的分數S=29.2。

分數S是對實驗網絡非法操作的定量評分,它反映了攻擊者在網絡攻擊過程中積累的權限及對目標網絡操作的能力。

3.2.3 網絡防護能力的綜合評估

綜合分析實驗結果,得出網絡防護能力損害程度的綜合分數A=35.948。

4 結束語

文中探討了網絡防護能力的灰色評估方法,依據影響網絡信息安全的主要因素建立評估指標體系,針對灰色評估模型給出量化計算方法,并結合實驗進行驗證。實驗結果表明上述方法能夠充分利用每個評估指標的信息,綜合評估網絡防護能力。

[1]甘早斌,吳平,路松峰,等.基于擴展攻擊樹的信息系統安全風險評估[J].計算機應用研究,2007,24(11):153-156,160.GAN Zao-bin,WU Ping,LU Song-feng,et al.Information system security risk evalution based on attack free[J].Application Research of Computers,2007,24 (11):153-156,160.

[2]李冬冬,王雄.基于多階段攻擊的網絡安全風險評估方法[J].通信技術,2007,11(40):283-285.

LI Dong-dong,WANG Xiong.Method of network security Risk Assessment Based on Multi-stage Attack [J].Communication Technology, 2007,11(40):283-285

[3]National Institute of Standards and Technology.Special Publications 800-30,Risk Management Guide (DRAFT).June,2008.

[4]鄧聚龍.灰色系統理論教程[M].華中理工大學出版社,1990.

[5]王會梅,王永杰,鮮明.基于移動agent的網絡攻擊效果評估數據采集[J].計算機工程,2007,33(14):160-162.

WANG Hui-mei,WANG Yong-jie,XIAN Ming.Data collection technique of computer network attack effect evaluation based on mobile agent[J].Computer Engineering,2007,33 (14):160-162.

[6]胡勇,吳少華,胡朝浪,等.信息系統風險灰色評估方法[J].計算機應用研究,2008,25(8):2747-2749.

HU Yong,WU Shao-hua,HU Chao-lang,et al.Multilevel grey comprehensive evaluation for information system risk[J],Application Research of Computers,2008,25(8):2747-2749.