類型可修改的基于身份代理重加密方案

劉志遠,崔國華

(1. 華中科技大學計算機科學與技術學院 武漢 430074; 2. 湖北理工學院計算機學院 湖北 黃石 435003)

目前,由于云存儲的興起,用戶數據的安全分布式存儲研究受到了廣泛的關注。為了解決該研究中面臨的核心挑戰,即用戶數據的安全分布式存儲和共享,代理重加密(proxy re-encryption, PRE)方案成為倍受關注的方法之一。

基于代理重加密方案,實現用戶數據安全分布式存儲和共享的基本工作流程包括4個角色和3個功能。4個角色分別是數據擁有者(data owner, DO)、數據共享者(receiver, R)、密鑰生成中心(key generator center, KGC)和第三方存儲器(storage)。3個功能分別是密碼系統參數生成、數據加密存儲和密文數據共享。在密碼系統參數生成階段,KGC生成PRE的系統參數,并將可公開部分發送給所有的用戶和storage。在數據加密存儲階段,DO采用自身的公鑰信息將其擁有的數據加密并存儲在storage。在密文數據共享階段,DO根據數據共享者R的公鑰信息生成重加密密鑰并發送給storage。根據該密鑰,storage對預共享的密文進行重加密,并將生成的密文發送給R,從而實現密文的共享。在整個數據的存儲和共享過程中,PRE可以保證即使storage不可信,也不可能知道數據的任意內容。

代理重加密最早由文獻[1]提出,隨后得到了廣泛的研究,涉及可多次重加密的PRE方案[2-3]、基于身份的PRE方案[4-5]、單向PRE方案[6-8]和可追蹤代理重加密方案[9]等。目前多數PRE方案僅能實現全密文共享,即當storage收到重加密密鑰后可以把DO擁有的所有密文都共享給共享者。因此,為了實現PRE中細粒度的密文共享,文獻[10]提出了基于類型和身份的PRE方案。在該方案中每個密文被賦予了信息類型,因此DO可以選擇共享指定的信息類型給共享者。但是在該方案中,密文的信息類型是靜態的,因此無法實現密文信息類型的動態修改。另一方面,密文信息類型的可動態修改性可以實現新的應用。例如,令密文信息類型為“可共享”和“不可共享”。DO為了節省自身本地存儲空間的開銷,或者為了實現自身數據在不同終端的靈活使用,它也會將“不可共享”類型的數據以加密的方式安全地存儲在storage。但是在實際應用中,DO可能也希望“不可共享”類型的密文可以改變其信息類型為“可共享”,因此實現密文信息類型的動態性非常適應此類應用。

1 基于類型和身份的代理重加密

1.1 雙線性映射

設G和GT是兩個大素數p階群, 是G的生成元。?:T

e G′G?G 是一個有效可計算的雙線性映射,并且滿足如下性質:

雙線性映射最早由文獻[11]提出,并用于求解橢圓曲線群的離散對數問題。后因其特有的雙線性性,被廣泛應用于各類密碼方案的設計中。有關雙線性映射更多的細節可查閱文獻[12]。

1.2 基于類型和身份的代理重加密方案

文獻[10]提出的基于類型和身份的代理重加密方案描述如下:

從上述算法可以看出,文獻[10]提出的方案并沒有實現密文類型的動態修改,即當密文c的擁有者想修改該密文的類型時,該方案并沒有給出具體的解決方法。

2 類型可修改的基于身份的代理重加密方案

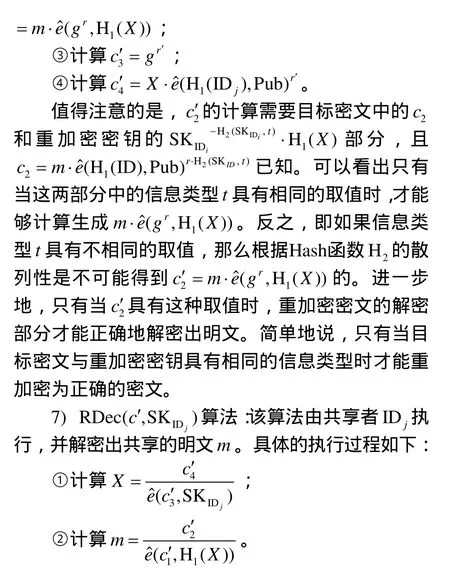

本文類型可修改的基于身份的代理重加密方案主要由9個算法組成,前面7個算法和文獻[10]提出的基于類型和身份的代理重加密方案相同,在此不再描述。不同的兩個算法描述如下:

3 安全性分析

4 結束語

本文提出了一種類型可修改的基于身份代理重加密方案,實現了密文信息類型的可動態修改性。同時,方案的安全性分析表明,本文的方案與傳統的基于類型和身份的代理重加密方案具有相同的安全性。

[1] BLAZE M, BLEUMER G, STRAUSS M. Divertible protocols and atomic proxy cryptography[C]//Advances in Cryptology-Crypto'98, LNCS 1403. Berlin: Springer-Verlag,1998.

[2] WANG Hong-bing, CAO Zhen-fu, WANG Li-cheng.Multi-use and unidirectional identity-based proxy re-encryption schemes[J]. Information Sciences, 2010,180(20): 4042-4059.

[3] SHAO Jun, LIU Peng, CAO Zhen-fu, et al. Multi-use unidirectional proxy re-encryption[C]//IEEE International Conference on Communications(ICC). Kyoto; 2011.

[4] GREEN M, ATENIESE G. Identity-based proxy re-encryption[C]//Proceedings of the 5th international conference on Applied Cryptography and Network Security(ACNS’07) 2007, LNCS 4521. Berlin: Springer-Verlag,2007.

[5] CHU Cheng-Kang, TZENG Wen-Guey. Identity-based p roxy re-encryp tion w ithout random orac les[C]//Proceedings of information security conference (ISC 2007),LNCS 4779. Berlin: Springer-Verlag, 2007.

[6] LIBERT B, VERGNAUD D. Unidirectional chosenciphertext secure proxy re-encryption[C]//Public Key Cryptography PKC 2008, LNCS 4939. Berlin: Springer-Verlag, 2008.

[7] SHERMAN S M Chow, WENG Jian, YANG Yan-jiang, et al.Efficient unidirectional proxy re-encryption[C]//Progress in Cryptology Africacrypt 2010, LNCS 6055. Berlin:Springer-Verlag, 2010.

[8] WENG Jian, CHEN M ing-rong, YANG Yan-jiang, et al.CCA-secure unidirectional proxy re-encryption in the adaptive corruption model w ithout random oracles[J].Science China(Information Sciences),2010, 53(3):593-606.

[9] LIBERT B, VERGNAUD D. Tracing malicious proxies in proxy re-encryption[C]//Pairing-Based Cryptography 2008,LNCS 5209. Berlin: Springer-Verlag, 2008.

[10] IBRAIM I L, TANG Qiang, HARTEL P, et al. A type-andidentity-based proxy re-encryption scheme and its application in healthcare[C]//Secure Data Management 2008, LNCS 5159. Berlin: Springer-Verlag, 2008.

[11] Menezes A J, OKAMOTO T, Vanston S A. Reducing elliptic curve logarithms to logarithms in a finite field[C]//IEEE Transactions on Information Theory. IEEE, 1993.

[12] BONEH D, FRANKLIN M. Identity-based encryption from the weil pairing[C]//Advances in Cryptology- Crypto 2001, LNCS 2139. Berlin: Springer-Verlag, 2001.

編 輯 葉 芳