抵抗圖像區域攻擊的魯棒性水印算法

王友衛,劉元寧,朱曉冬

(吉林大學計算機科學與技術學院,長春130012)

0 引 言

隨著網絡技術及數字圖像處理技術的飛速發展,因圖像非法攻擊而帶來的圖像版權紛爭的問題越來越嚴重。魯棒性數字水印技術通過向原始圖像中附加人眼不可察覺的水印信息保護圖像原始版權信息、維護圖像所有者合法權益[1-2]。但是,現有的魯棒性水印算法大多致力于提升其針對JPEG壓縮、濾波、旋轉、縮放等攻擊的抵抗能力,而真正面向于數字圖像裁剪、替換等局部區域攻擊的算法卻相對較少。文獻[3]等從宿主圖像水平、垂直兩個方向分別循環嵌入水印圖像的不同分塊,通過調制圖像FFT系數大小關系完成水印嵌入過程;文獻[4]先對宿主圖像進行DWT變換,接著選取LL1子帶系數進行分塊DCT變換,最后將水印信息隱藏至DCT系數經過SVD變換后的對角奇異值矩陣中。文獻[5]將水印圖像分成4部分,通過將每部分重復嵌入至原始圖像特定區域中實現水印隱藏,其針對特定形狀的區域攻擊抵抗力強;文獻[6]將8位水印比特依次嵌入到8×8分塊DCT低頻系數中。算法魯棒性好,但水印嵌入操作調整了較多低頻系數,使得水印透明性不高。

冗余水印嵌入策略是抵抗圖像區域攻擊的有效方法[7],此類方法能在一定條件下降低圖像區域攻擊對提取水印的影響,但仍存在以下問題[3,5-6]:①冗余水印比特隱藏塊位置生成規則固定,不法者通過只攻擊含水印圖像特定區域即可達到攻擊水印的目的;②隱藏冗余比特的像素塊間距離較小,針對特定區域篡改的抵抗能力差;③水印提取過程常需要原始水印參與。為解決上述問題,本文引入了隨機四元組的概念,提出了一種基于離散余弦變換(DCT)的自適應圖像盲水印算法。

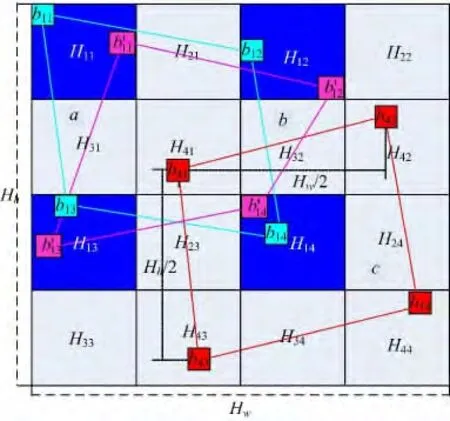

1 隨機四元組策略

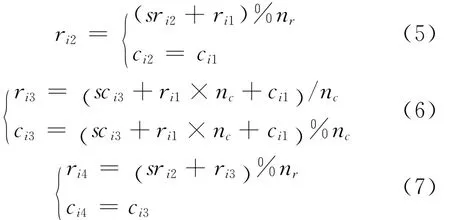

圖1 隨機四元組分塊策略Fig.1 Random quaternary group blocking policy

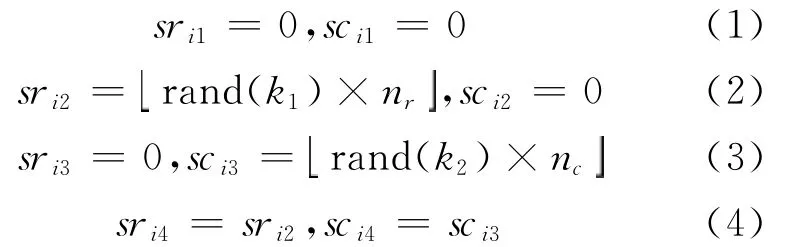

分別從Gi中的4個區域Hi1、Hi2、Hi3、Hi4(1≤i≤4)中選取塊行列坐標分別為(sri1,sci1)、(sri2,sci2)、(sri3,sci3)、(sri4,sci4)的4個8×8大小像素塊si1、si2、si3、si4作為水印嵌入起始位置,方法如下:

式中:rand(ki)表示以種子密鑰ki生成區間[0,1)內的隨機數。

定義si1,si2,si3,si4共同組成一個起始隨機四元組,如圖1中a所示。針對Hi1中坐標為(ri1,ci1)(ri1≠0或者ci1≠0)的8×8大小像素塊bi1,按照下面的方法從Hi2,Hi3,Hi4中求得坐標分別為(ri2,ci2)、(ri3,ci3)、(ri4,ci4)的8×8大小像素塊bi2、bi3、bi4:

2 算法描述

算法使用隨機四元組隱藏冗余水印并通過投票方式提取水印。為避免從隨機四元組中提取的0、1比特數目相等給結果帶來分歧,本文向組內每個小塊隱藏該塊的灰度均值信息。當水印提取過程發生投票分歧時,通過驗證組內每個小塊的篡改程度來判定最終提取的水印比特。

2.1 水印嵌入過程

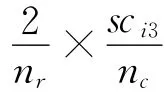

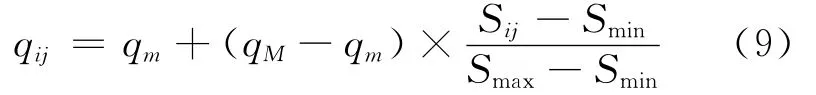

記l為宿主圖像H中第k個四元域Gk內隨機四元組數目。如圖2中,設Gki為Gk中第i個隨機四元組(k=1,2,3,4;0≤i<l),{bij}(0≤j<4)為Gki中4個8×8大小像素塊。為進一步提升算法安全性,水印嵌入前先使用一維Logistic混沌映射并結合密鑰k3、k4對W進行加密預處理。Logistic映射初始參數設置為:k3=x0=0.2,k4=u0=1.55,此時函數進入混沌狀態[8]。假設當前待嵌入水印比特為wki,則將wki嵌入Gki過程如下:

圖2 本文水印嵌入方法Fig.2 Watermark embedding by proposed method

Step1 根據塊bij內容特性自適應確定水印嵌入量化步長qij,首先定義bij對應的灰度 -方差值Sij:

式中:mij和σij分別為bij的灰度均值和方差,分別反映bij的亮度、紋理信息;ε為方差拉伸系數,0<ε<1。

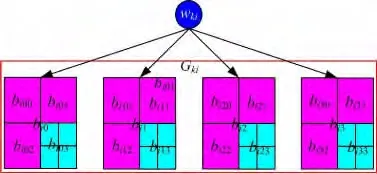

式中:Smin、Smax分別表示Sij值的最小值和最大值;qm、qM分別表示水印嵌入量化步長的最小值和最大值。

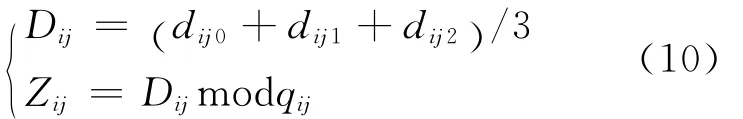

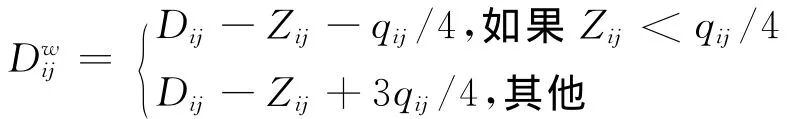

Step2 如圖2所示,將bij劃分成4個4×4大小的像素塊,分別對bij0、bij1、bij2進行DCT變換,得到直流系數dij0、dij1、dij2,按式(10)分別求得Dij、Zij:

Step3 使用Dij隱藏wki,得到。為盡量降低針對圖像的修改,這里保證0.5qij。根據wki、Zij對Dij做如下調整:

當wki=0時,保證mod qij<0.5qij,令:

當wki=1時,保證mod qij>0.5qij,令:

Step5 計算bij灰度均值avgij,將avgij表示成8位二值序列并取其高4位記作{avgij(q)}(0≤q<4)。

Step6 對bij3進行2×2大小的分塊DCT變換,得直流系數集合{dij3(q)}(0≤q<4)。

Step7 取步長q=qij/2,使用Quantization index modulation(QIM)水印嵌入方法[9]將{avgij(q)}(0≤q<4)中每個比特依次嵌入{dij3(q)}(0≤q<4)中。

Setp8 逆變換bij中所有子塊對應的DCT系數矩陣。

Setp9 遍歷{bij}中所有像素塊,至此Gki中水印隱藏過程結束。

遍歷Gk中所有隨機四元組,將l(l為Gk內隨機四元組數目)個待嵌入水印比特按上述過程隱藏至Gk中。遍歷所有Gk(k=1,2,3,4)繼而完成了圖像H的水印嵌入過程。

2.2 水印提取過程

假設h′是含水印圖像采用Radon方法[10]進行旋轉校正后的圖像,其中第k個四元域G′k內第i個隨機四元組為G′ki(k=1,2,3,4;0≤i<l,l為G′k中隨機四元組總數),{b′ij}(j=0,1,2,3)為G′ki中像素塊集合,則G′ki中所含水印w′ki提取過程如下:

Step1 將b′ij均分成4×4大小像素塊集合{b′ijp}(p=0,1,2,3),分別對b′ij0、b′ij1、b′i2進行DCT變換,得到直流系數集合d′ij0、d′ij1、d′i2。

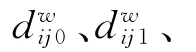

Step2 按2.1節中Step1并結合密鑰k3、k4計算b′ij對應的水印嵌入量化步長q′ij,按式(12)計算D′ij,Z′ij:

Step3 提取出水印W′ij:

若Z′ij<0.5q′ij,則W′ij=0;否則w′ij=1。

Step4 統計{w′ij}中0比特的數目C0,若C0>2,則w′ki=0;若C0=2,轉Step5;否則,w′ki=1。

Step5 對b′ij3進行2×2分塊DCT變換,得到直流系數集合{d′ij3(q)}(q=0,1,2,3)。

Step6 取量化步長q′=q′ij/2,使用QIM水印提取方法從{d′ij3(q)}中提取水印序列{wij3(q)},步長為q′ij/2。

Step7 將b′ij灰度均值轉化為二值序列并保留高4位得{avgij(q)}(q=0,1,2,3)。

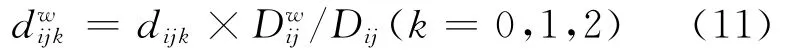

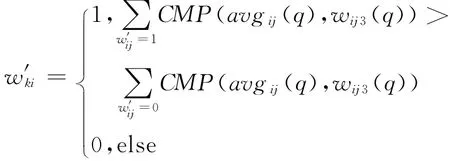

Step8 獲取G′ki所含水印信息:

式中:q=0,1,2,3;CMP(avgij(q),wij3(q))為比較函數,當avgij(q)與wij3(q)相等時返回1;否則返回0。

Step9 遍歷h′中全部四元域內全部隨機四元組獲得提取水印we。

Step10 將2.1節所得Logistic混沌序列與we進行按位與或便得到最終水印W′。

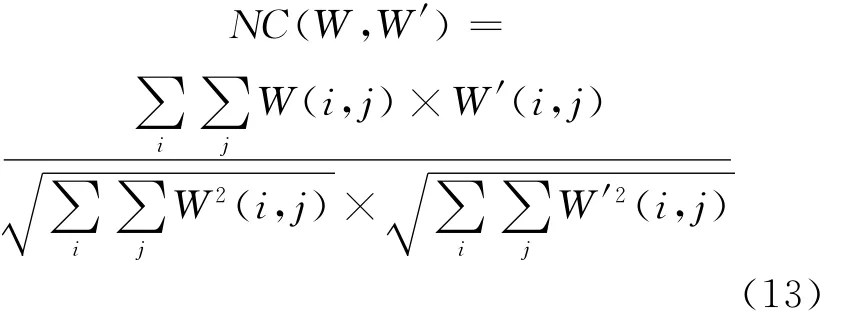

2.3 水印相似度比較

使用歸一化相關(Normalized correlation,NC)方法比較W′與原始水印W 的相似度,公式如下[11]:

可見,NC(W,W′)∈[0,1],其值越大,表示W′與W越相似。

3 實驗結果與分析

選取512×512大小灰度圖像Barbara作為宿主圖像,32×32大小的二值圖像Girl作為水印圖像。

3.1 隨機四元組策略安全性分析

3.2 含水印圖像質量評價

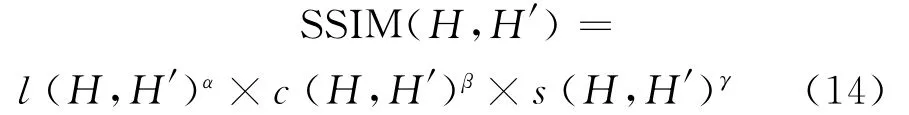

結構相似度(Structural similarity,SSIM)方法[12]綜合考慮了圖像結構、亮度和對比度信息,相對于歸一化相關方法[2]能更好地反應水印嵌入帶來的變化。若原始圖像與含水印圖像分別用H、H′表示,則SSIM(H,H′)定義如下:

式中:s(H,H′)、l(H,H′)和c(H,H′)分別表示含水印圖像的結構、亮度和對比度屬性。由文獻[12]知,SSIM(H,H′)∈[0,1],值越大,含水印圖像質量越高。

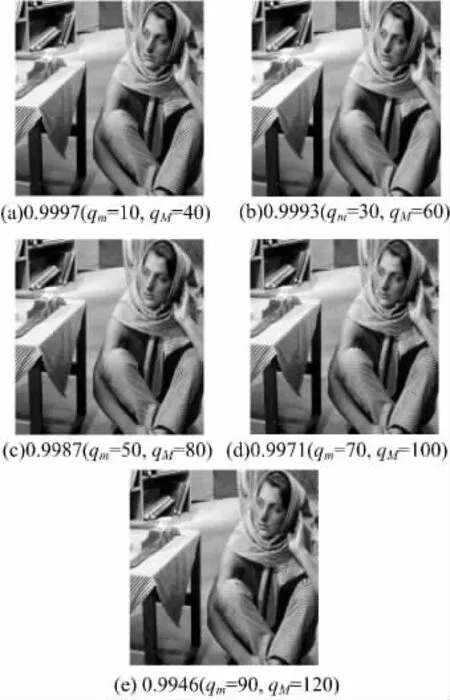

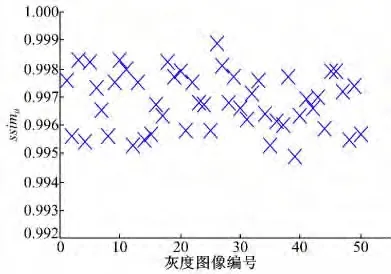

圖3顯示了qm、qM取不同值下含水印Barbara圖像及對應的SSIM值。由圖3可見,(a)(b)(c)所示的含水印圖像質量良好(對應SSIM≥0.9987),證明算法滿足水印不可見性;圖3(d)(e)(對應SSIM≤0.9971)中的圖像有較明顯的“塊狀效應”,說明水印嵌入強度過大將影響含水印圖像的視覺質量。進一步地,記人眼所能接受的質量差H′對應SSIM值為ssima,當qm取不同值時(為方便計算,令qM=qm+30),分別向編號為0~50的512×512大小的不同灰度圖像中嵌入Girl水印。標注每幅灰度圖像對應的ssima值,結果如圖4所示。可見,不同編號灰度圖像對應ssima∈(0.994,0.999)。本文將所有圖像的ssima均值0.9969作為人眼所能接收的質量最差的含水印圖像,對應SSIM閾值,記為ssimth。

圖3 qm、q M取不同值時所得含水印圖像及對應SSIM值Fig.3 Obtained watermarked images and corresponding SSIM values with different values of qm and q M

圖4 不同灰度宿主圖像對應的ssim a值Fig.4 ssim a values of different gray host images

3.3 最優qm及q M取值

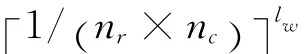

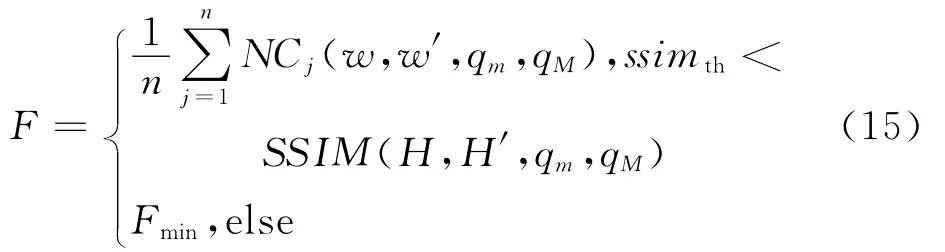

為選取最優qm、qM,仿真了以下攻擊類型:①1/4裁剪;②1/4替換;③1/2裁剪;④1/2替換;⑤3/4裁剪;⑥3/4替換;⑦質量因子為70的JPEG壓縮操作;⑧Gauss噪聲(均值0,方差5);⑨3×3均值濾波;⑩銳化(數量100%,半徑1,閾值0)。為了公平,將隨機選擇裁剪、替換區域所處位置。給定宿主圖像H及含水印圖像H′,原始水印w及提取水印w′,定義算法性能評價函數F如下:

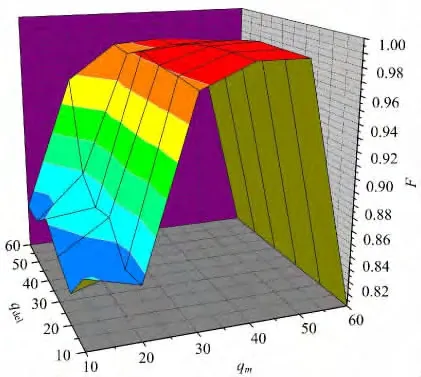

式中:n為H′遭受的攻擊數目;Fmin為性能極小值,這里取0.5。選取50幅512×512大小的灰度圖像作為宿主圖像,在qm、qM(令qM=qm+qdel(qdel>0))分別取不同值的情況下,將Girl水印嵌入每幅宿主圖像中,并計算所有含水印圖像在上述攻擊下所得F值的均值,結果如圖5所示。由圖5可知,最大F均值為0.989,對應qm、qdel分別為40、10,故為獲得最優算法性能,本文取qm=40,qdel=10,qM=qm+qdel=50。

圖5 50幅宿主圖像在qm、qdel取不同值情況下算法所得F均值Fig.5 Average F values of 50 host images under different values of qm and q del by proposed method

3.4 算法魯棒性實驗

在常規區域攻擊及其他攻擊(如:聯合攻擊[13]、JEPG壓縮攻擊等)類型下測試算法的魯棒性。為公平起見,保證所有含水印圖像SSIM值約為0.9979。

3.4.1 常規區域攻擊

圖6顯示了當含水印Barbara圖像遭受不同程度區域攻擊時提取出的水印圖像,由此可見,雖然含水印圖像遭受攻擊面積較大,但從中提取的水印圖像內容依然清晰可辨,說明算法的魯棒性能良好。

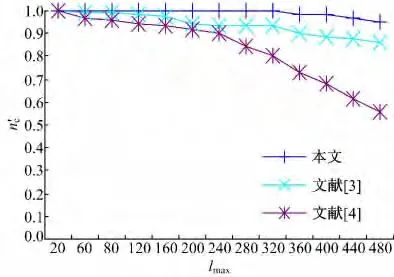

為進一步測試算法的魯棒性,使用50幅大小為512×512的灰度圖像隱藏Girl水印,并計算在區域大小為lmax×lmax/2(0<lmax<min(Hw,Hh))的裁剪、替換兩種攻擊下(篡改位置隨機確定),不同算法所得NC均值ncc、ncr。記nc′=(ncc+ncr)/2,統計nc′值如圖7所示。由圖7可知,未使用冗余水印的文獻[4]所得NC值隨著攻擊面積的逐漸變大而明顯變小;文獻[3]所得的該結果普遍較本文小,原因在于其針對含水印圖像中任意邊長為min(Hw,Hh)/2的方形區域進行水印提取,導致提取水印的質量具有隨機性;本文方法的結果基本穩定為1,說明本文能更好地抵抗較大程度的常規區域攻擊操作。

圖6 區域攻擊后圖像及對應提取的水印圖像Fig.6 Tempered images with regional attacks and corresponding extracted watermark images

圖7 l max×l max/2大小區域攻擊下不同算法所得nc′值比較Fig.7 Comparisons of nc′values obtained by different algorithms under l max×l max/2 size regional attacks

3.4.2 其他類型攻擊

圖8中(a)~(d)、(e)~(h)分別為遭受不同程度的聯合攻擊后的含水印Barbara圖像;(i)~(l)、(m)~(p)分別為8(a)~(d)、8(e)~(h)遭受聯合攻擊后提取的水印圖像,并標注了對應的NC值。由圖8可知,雖然提取的水印圖像中存在不同程度的噪聲點,但其中標記信息依然能被準確辨識,說明算法針對所給聯合攻擊類型表現良好。

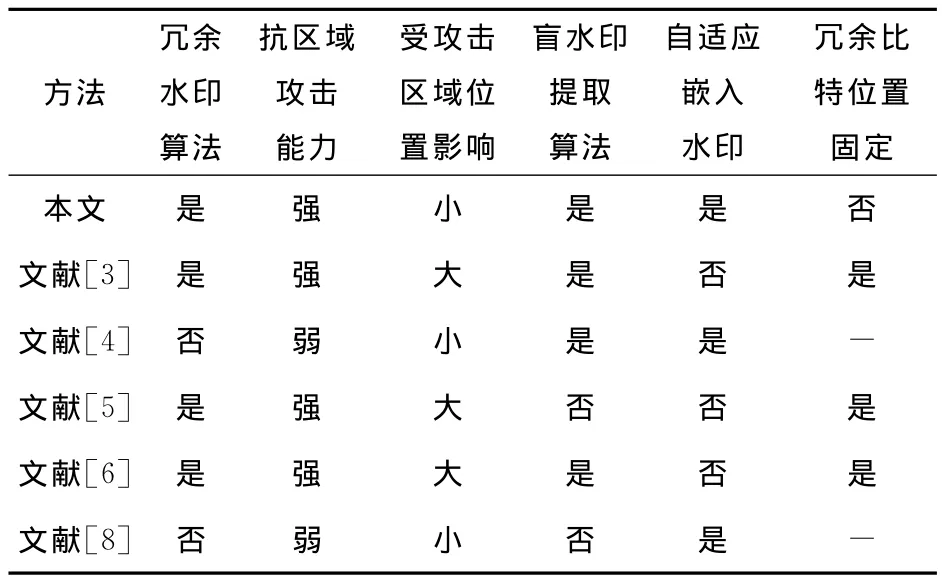

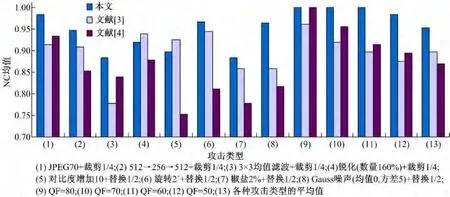

實驗取50幅大小為512×512的灰度圖像嵌入Girl水印。針對每幅含水印圖像實施包含不同程度裁剪、替換操作的8種聯合攻擊,以及不同質量因子(Quality factor,QF)下的JPEG壓縮攻擊。圖9給出了不同算法下所有實驗圖像所得NC均值。由圖9可知,在單純JPEG壓縮攻擊下,當QF=50時,本文仍獲得較大NC均值(0.9832)且相對其他算法優勢明顯,這緣于DC系數對JPEG壓縮操作的不敏感性[14];文獻[3]表現最差,這是因為快速傅里葉變換(Fast Fourier transform,FFT)中頻系數間大小關系極易受較大程度JPEG壓縮攻擊的影響。在應對聯合攻擊方面,當攻擊區域較小(含水印圖像的1/4)時,本文抵抗包含JPEG壓縮、噪聲、均值濾波等操作的聯合攻擊能力較其他算法強,但當遭受包含銳化、對比度增加等操作的聯合攻擊時,本文表現稍差,這是因為本文使用圖像低頻系數隱藏水印,而銳化、對比度增加等操作旨在通過弱化圖像低頻來凸顯圖像細節即高頻部分,因此影響了本文水印提取的效果。當攻擊區域為含水印圖像的1/2時,文獻[3][4]水印誤識率下降明顯,水印提取精度均不如本文方法。表1依據不同標準將本文與其他算法進行了比較,進一步驗證了本文方法作為一種新穎的冗余水印方法在保證算法安全性、提升含水印圖像質量及抵抗區域攻擊能力方面的應用價值。

表1 不同標準下算法性能比較Table 1 Performances of different algorithms under different standards

圖8 聯合攻擊后圖像及對應提取的水印圖像Fig.8 Tempered images with joint attacks and corresponding extracted watermark images

圖9 不同攻擊類型下不同算法所得NC均值Fig.9 Average NC values obtained by different algorithms under various attacks

4 結 論

(1)使用隨機四元組隱藏冗余水印信息,在增強算法安全性的同時降低了含有冗余水印的不同像素塊被同時修改的可能性。

(2)向隨機四元組中每個小塊隱藏該塊均值信息,避免了水印提取過程中的投票糾紛。

(3)依據新算法性能評價函數尋找最優水印嵌入量化步長的上下限,在此基礎上自適應確定最優量化步長,有效保證了含水印圖像的質量。

(4)實驗分析表明,算法水印透明性高,隨機四元組策略能有效避免攻擊者針對水印特定位置進行篡改。

(5)相對于以往方法,本文方法能有效抵抗含水印圖像中較大程度的常規區域修改,在應對單純JPEG壓縮攻擊及結合了JPEG壓縮、縮放、均值濾波等操作的聯合攻擊方面效果顯著。

[1]Lian S,Kanellopoulos D,Ruffo G.Recent advances in multimedia information system security[J].Slovenian Society Information,2009,33(1):3-24.

[2]Run R S,Horng S J,Lai J L,et al.An improved SVD-based watermarking technique for copyright protection[J].Expert Systems with Applications,2012,39(2):673-689.

[3]姜楠,郝利剛,朱小陸.基于二重循環的數字水印算法[J].北京工業大學學報,2012,38(11):1694-1697,1715.

Jiang Nan,Hao Li-gang,Zhu Xiao-lu.Digital watermarking algorithm based on dual circulation[J]. Journal of Beijing University of Technology,2012,38(11):1694-1697,1715.

[4]Zhu S M,Liu J M.A novel adaptive watermarking scheme based on human visual system and particle swarm optimization[J].Information Security Practice and Experience,Lecture Notes in Computer Science,2009,5451:136-146.

[5]Nasir I,Weng Y,Jiang J M,et al.Multiple spatial watermarking technique in color images signal[J]. Image and Video Processing,2010,4(2):145-154.

[6]Ahmed N,Al-Gindy H,Ahmad H A.A new blind image watermarking of handwritten signatures using low-frequency band DCT coefficients[C]∥IEEE International Conference on Signal Processing and Communications,2007.

[7]Ammerle-Uhl J H,Koidl C,Uhl A.Multiple blind re-watermarking with quantization-based embedding[C]∥The 18th IEEE International Conference on Image Processing,2011:265-268.

[8]胡玉平,王志堅,張玲華,等.基于小波變換和混沌映射的自適應水印算法[J].吉林大學學報:工學版,2012,42(1):401-404.

Hu Yu-ping,Wang Zhi-jian,Zhang Ling-hua,et al. Image-adaptive watermarking algorithm based on chaos map and DWT[J].Journal of Jilin University(Engineering and Technology Edition),2012,42(1):401-404.

[9]Brian C,Gregory W W.Quantization index modulation:a class of provably good methods for digital watermarking and information embedding[J].IEEE Transaction on Information Theory,2001,47(4):1423-1443.

[10]羅小剛,劉靜靜,汪德暖,等.基于Radon變換與功率譜結合的心臟MR圖像配準算法[J].計算機科學,2012,39(4):254-257.

Luo Xiao-gang,Liu Jing-jing,Wang De-nuan,et al. Cardiac MRI registration algorithm based on radon transform and power spectrum[J].Computer Science,2012,39(4):254-257.

[11]Lai C C.A digital watermarking scheme based on singular value decomposition and tiny genetic algorithm[J].Digital Signal Processing,2011,21:522-527.

[12]Wang Z,Bovik A C,Sheikh H R,et al.Image quality assessment:from error visibility to structural similarity[J].IEEE Transaction on Image Processing,2004,13(4):600-612.

[13]王春桃,倪江群,卓華碩,等.基于可變形多尺度變換的幾何不變魯棒圖像水印算法[J].自動化學報,2011,37(11):1368-1380.

Wang Chun-tao,Ni Jiang-qun,Zhuo Hua-shuo,et al.A geometrically invariant robust image watermarking based on deformable multi-scale transform[J].Acta Automatica Sinica,2011,37(11):1368-1380.

[14]黃繼武,Shi Y Q,程衛東.DCT域圖像水印:嵌入對策和算法[J].電子學報,2000,28(4):57-60.

Huang Ji-wu,Shi Y Q,Cheng Wei-dong.Image watermarking in DCT:an embedding strategy and algorithm[J].Acta Electronica Sinica,2000,28(4):57-60.