對等網絡與能源互聯網安全

任建偉,安春燕,劉昀,李堅

(1.國網冀北電力有限公司信息通信分公司,北京 100053;2.全球能源互聯網研究院,北京 102209;3.國網冀北電力有限公司,北京 100053)

1 引言

能源互聯網是以新能源和信息技術深度結合為特征的能源體系[1],并具有以下主要特征[1-3]:

·支持能量流和信息流耦合,支持能量和信息的雙向流動,其中能量流包括電能、天然氣、熱能、風能、太陽能等多種能態的可再生新能源;

·支持即插即用方式的分布式能量源和負載接入;

·支持自愈,具有高可靠性。

學術界和工業界對能源互聯網網絡架構展開了積極的探討,認為能源互聯網的構建應采用互聯網思維、基于智能電網實踐[3],其骨干網以特高壓電網為基礎,而能源局域網則以微網和分布式能源等能量自治單元作為主要組成部分[4],采用集中和分布相結合、層級結構和對等 (peer topeer,P2P)結構相結合的自組織網絡架構[5]。

因此,對等、自組織的網絡將是能源互聯網整體架構的重要組成部分。對等架構在互聯網發展中具有重要的作用,對等網絡承載了內容分發和共享、實時視、音頻通信等諸多業務,但目前對能源互聯網架構的討論主要針對分層架構和云計算、SDN等集中架構,缺少對對等架構的探討。

對等架構支持分布式部署、即插即用、自愈能力強,這些都是能源互聯網必備的主要特征,但安全性是對等架構面臨的主要挑戰。本文基于能源互聯網業務需求,對對等網絡架構的功能和特征進行了抽象,分析了與這些特征關聯的主要安全威脅,從而為對等網絡技術應用于能源互聯網提出原則性的安全建議。

2 P2P技術及其在電網中的應用

P2P技術指業務系統或網絡中的節點從功能上是對等的。它首先作為一種Internet的計算模式被提出,與傳統互聯網業務的客戶機/服務器(C/S)模式不同,P2P模式強調節點既是資源的提供者也是資源的使用者。業務模式層面的對等技術在能源互聯網中已有探討[6],能源互聯網應在用戶之間、供應商之間支持對等模式的能源交易[7],用戶將具備能源消費、能源生產雙重身份,通過智能電表連接的用戶終端設備可同時作為能源互聯網的終端和服務節點,如一個家庭在消耗電能的同時,其太陽能電池板可以作為微型發電機向電網輸送富余電能,家庭的電動汽車也可作為電網的儲能節點。

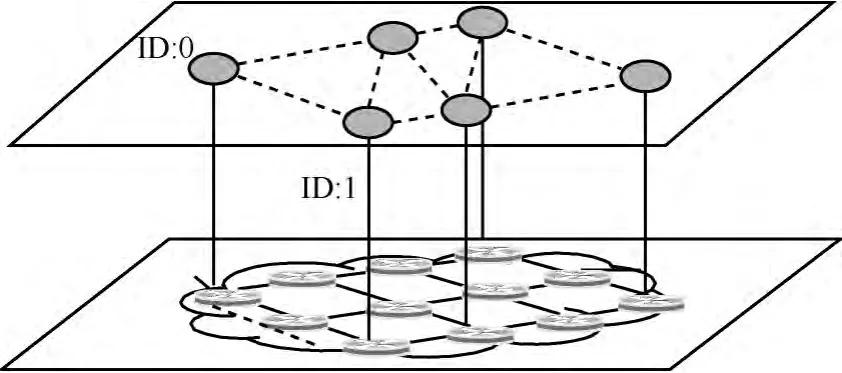

從網絡技術的角度理解,P2P泛指由對等節點構成的各種網絡結構。P2P作為重疊的邏輯網絡構建在物理網絡上,如圖1所示,P2P重疊網與底層物理網具有獨立的地址和標識空間、拓撲結構、路由協議、數據轉發和節點管理等機制,重疊網的對等節點通過虛擬鏈路連接,一條虛擬鏈路為物理網絡中一條經過多跳轉發的通路。

圖1 P2P重疊網絡和底層物理網絡

P2P網絡具有分布式、自組織、自配置和自愈等特性,從而具有更好的可擴展性、更強的頑健性和更低的構建和管理成本,因此人們已嘗試將其思想應用于智能電網中,如將分布式的量測數據管理系統(MDMS)節點部署于智能電表附近,構成對等網絡[8],從而減小數據收集和處理時延,提高電網的實時調控能力,減少通信帶寬;以智能電表構成的多跳網狀網作為高級量測體系(advanced metering infrastructure,AMI)的局域網架構,由智能電表完成計量數據的路由和轉發[9],將P2P重疊網絡的自組織特性與底層的短距無線通信網絡很好地結合,無需部署額外的基礎設施就可由智能電表完成較大物理區域的數據路由和轉發。

3 安全威脅分析

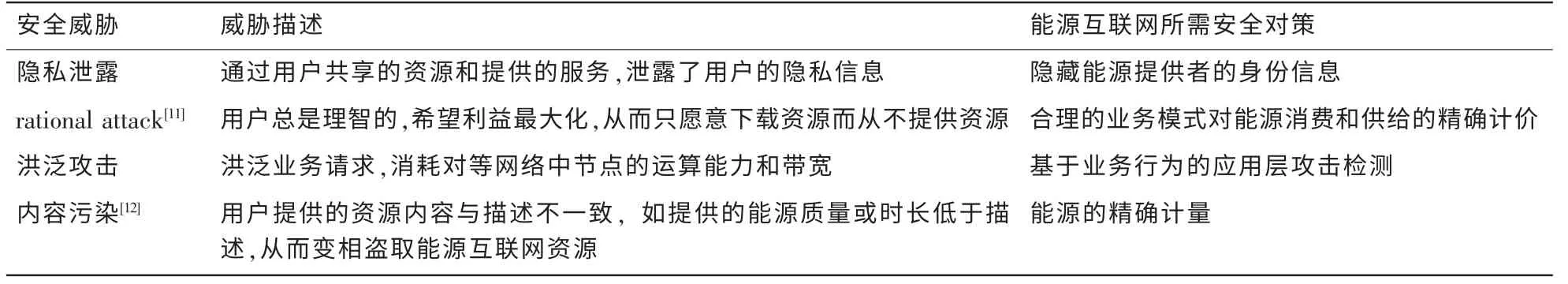

對等網絡雖有上述諸多優點,但帶來這些優點的對等、自組織等技術本質也使網絡不可避免地面臨新的安全威脅[9]。雖然,P2P網絡具有不同的拓撲結構、節點管理機制、尋址和路由機制[10],而且能源互聯網中對等技術應用的具體方式也未知,但仍可抽象出對等網絡的共性特征,基于這些特征來分析在能源互聯網中采用對等網絡技術可能面臨的安全威脅。

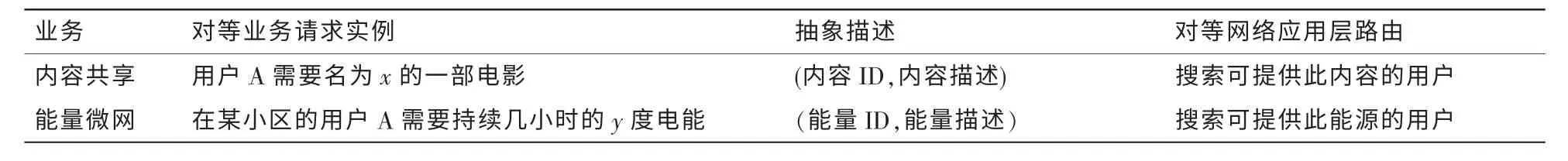

3.1 應用層安全

P2P業務的核心應用是內容(或數據)共享,能量互聯網業務應用則包括能量和信息流兩種形態,信息流應用的業務本質與互聯網中一致,因此這里重點討論能量流相關的應用層。由表1可知,傳統互聯網和能源互聯網中的對等業務都可抽象為(資源ID,資源描述),因此能量互聯網與傳統互聯網P2P業務具有相同的抽象模型,即用戶發布可共享的資源ID及相關資源描述,通過應用層路由功能搜索存儲有特定資源ID的節點,其中,資源ID常為資源描述的散列值,它唯一標識了符合特定資源描述的資源。

根據應用層業務抽象描述和應用層路由功能的一致性,基于傳統互聯網P2P業務的安全威脅研究成果,可以有效地分析能源互聯網對等業務可能面臨的安全威脅以及相應的安全對策,見表2。

表1 傳統互聯網和能源互聯網對等業務對比

表2 對等業務安全威脅及對策

3.2 路由相關的安全威脅

對等網絡根據路由機制的不同分為無結構和有結構,前者采用洪泛的方式進行路由,從安全性和可擴展性角度考慮都不適合能源互聯網。結構化的對等網絡則根據一定的標識空間劃分提高了路由效率,分布式散列表(distributed hash table,DHT)[10]由于其優越的可擴展性成為結構化對等網絡主要的路由技術。

DHT的基本功能是完成(key,value)對的搜索,key為要搜索的資源,如第3.1節中所述的能源ID,value則是存儲這個key相關信息的節點地址。根據網絡的不同性能要求設計了不同的DHT結構,O(1)DHT和單跳DHT用更大的路由表換取了常數跳甚至單跳的數據搜索和路由性能,各種多跳DHT則對標識空間進行了結構劃分,通過多跳完成路由,有較小的路由表,但其路由跳數通常為O(lgN)(N為網絡中的總節點數)。

對于能源互聯網,以下對等網絡中路由相關的攻擊是需要主要考慮的。

(1)Churn攻擊

和所有的路由機制一樣,當對等網絡有拓撲更新時,需要通過與其他節點的交互來學習路由表、發布路由信息,使全網節點得以更新路由表。因此,惡意節點可以利用對等網絡的自組織特性頻繁地加入和退出網絡,激發大量的路由更新信息,使網絡處于不穩定狀態,此即Churn攻擊。

能源互聯網中,節點具有即插即用特性,能源互聯網的遠端節點相比傳統互聯網終端更易出現硬件連接的不穩定,這些特性都將加劇Churn攻擊的影響。此外,在能源互聯網中,Churn攻擊的后果也將遠大于傳統互聯網,以電網為例,部分負載和發電機組的不穩定都將對電網調控帶來巨大壓力,最終可能導致整個電網發生故障。在構建能源互聯網中的對等網絡時,以下對策可減少Churn攻擊的影響:

·采用分層結構的對等網絡,或只在能源互聯網的邊緣構建對等網絡,通過限定對等網絡路由擴散區域,限定Churn攻擊影響范圍;

·將生命周期長的節點(如智能電表)加入對等網絡中,而動態性較強的節點(如用戶用電終端)則只通過長生命周期的節點加入,不參加對等網絡的路由;

·部署行為檢測功能,有效檢測Churn攻擊;

·實施更嚴格的節點接入控制。

(2)不正確的路由更新

在進行路由更新時,惡意節點可以發送無效或惡意的路由更新信息,使正常節點的路由表中毒從而達到多種攻擊目的,如使路由表中惡意節點占更大的比例,從而控制網絡路由,擴大竊聽等其他攻擊的成效;將路由指向不正確或不存在的節點,由于對等網絡路由的自愈能力,最終路由仍有很大的概率到達正確節點,但此攻擊增加了路由查找跳數,造成網絡性能下降甚至引起網絡擁塞;通過路由反射實施分布式拒絕服務DDoS攻擊,將路由指向特定的被攻擊對象;進行路由劫持,劫持部分對等網絡,這種攻擊也被稱為eclipse攻擊,它使被攻擊節點或網絡的一部分只與選定的邏輯節點(通常是惡意節點)進行連接,從而可進行中間人攻擊或拒絕服務攻擊。

根據以上對等網絡路由攻擊的原理,能源互聯網中應對對等網絡路由攻擊的對策如下:

·采用分層網絡結構,只允許生命周期較長或信譽較高的節點(如歸屬于能源提供商的設備)參加對等網絡路由,相對穩定的拓撲使惡意節點通過不正確的路由更新信息進行攻擊的難度增大;

·在節點上部署路由異常檢測,并對正確路由進行確認,通常可規避絕大多數不正確的路由信息;

·要求路由信息發送者對路由更新信息進行簽名。

(3)身份竊取攻擊

當路由查找信息到達惡意節點時,惡意節點可以宣稱它就是負責這個key的目的節點,從而劫持路由和數據查找請求,更進一步的,攻擊者可以偽造和破壞數據,如攻擊者可以宣稱它負責存儲特定用戶的智能電表計量數據,從而提供虛假的計量數值;或攻擊者可宣稱對某一能源ID負責,從而惡意提供與能源描述不符的能源。設計路由算法使其可檢測ID與拓撲的一致性、要求節點提供ID證明都有助于應對身份竊取攻擊。

以上各種攻擊還可以組合成復雜的攻擊鏈,如Sybil→incorrect routing update→eclipse→identity theft/DoS/DDoS,通過Sybil攻擊使一個物理節點控制多個邏輯節點,放大后續路由攻擊的效果,然后通過不正確的路由更新實施eclipse攻擊,最終使惡意節點能夠完成身份竊取或實施拒絕服務攻擊。

值得指出的是,利用能源互聯網更強的可管控能力,有控制地利用以上路由攻擊手法也可以得到正面的效果。如利用少量的Churn可以復位全網的路由表,從而幫助破壞其他路由攻擊的效果;有意地加入少量的不正確路由可以使數據隨機地轉發到迂回路徑上,從而破壞竊聽、密碼分析等攻擊。此外,在企業或家庭用戶小區的能源局域網中,對無線網絡基礎設施進行信號截獲是很難防御的攻擊,由于對等網絡路由的特性,攻擊者無法將從無線鏈路截獲的信息與特定的用戶對應起來,從而可有效提供用戶隱私保護,加大密碼分析的難度,提高機密性和完整性。

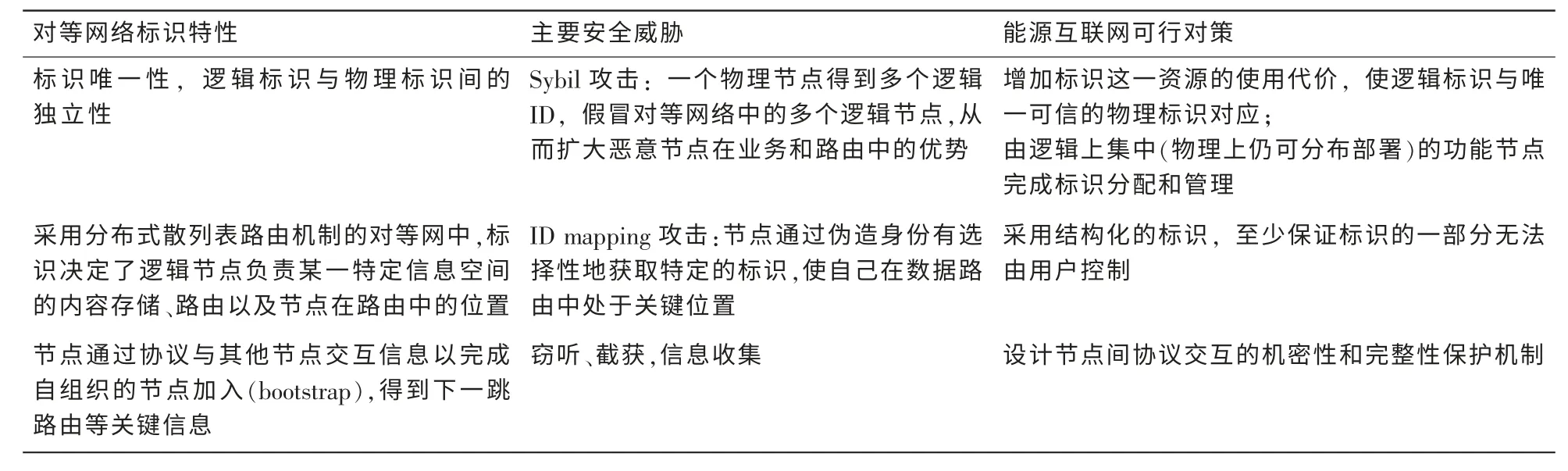

3.3 標識分配和管理相關的安全威脅

網絡標識分配和管理是組網的關鍵,為了保證對等網絡去中心化、動態自組織等特性,P2P組網技術趨向于無中心的標識分配,在節點加入網絡時由節點的底層物理網絡標識(如IP地址)等參量計算其在對等網絡中的標識。由于物理網絡存在地址欺騙等安全威脅,對等網絡中相應地出現了新的標識相關的安全威脅。表3總結了各種異構的對等網格標識管理的共性特征,分析了各種特征可能導致的安全威脅,并給出了相應的建議。

標識分配是節點加入對等網絡的第一步,標識相關的攻擊經常與其他攻擊手法結合,如攻擊者通過Sybil攻擊得到多個標識從而偽造網絡中的多個邏輯節點,提高竊聽、路由破壞等攻擊的成功率。在能源互聯網中,攻擊最終體現為惡意節點有更大的概率被選為能源提供節點,從而增加獲利;更多的業務通過惡意節點進行路由,攻擊者可通過信息收集得到能源互聯網用戶的隱私信息,并增加密碼分析的成功率。

4 結束語

對等網絡經過十多年的發展,在互聯網中已占據了重要的地位,承載了大量互聯網業務。在能源互聯網中,對等能源交易將是能源互聯網的特色業務,采用對等技術的能源微網也將是能源互聯網的重要組成部分。本文從應用層業務、標識管理、路由機制3個方面對對等網絡的特征進行了抽象,分析了能源互聯網中應用對等架構可能存在的安全威脅,并提出了相應建議。

表3 ID分配和管理相關的主要安全威脅

[1]RIFKIN J.The third industrial revolution:how lateral power is transforming energy,the economy and the world[M].Berlin:Macmillan,2011:27-68.

[2]田世明,欒文鵬,張東霞,等.能源互聯網技術形態與關鍵技術[J].中國電機工程學報,2015,35(14):3482-3494.TIAN S M,LUAN W P,ZHANG D X,et al.Technical forms and key technologies on energy internet[J].Proceedings of the CSEE,2015,35(14):3482-3494.

[3]劉振亞.全球能源互聯網[M].北京:中國電力出版社,2015.LIU Z Y.Global energy interconnection[M].Beijing:China Electric Power Press,2015.

[4]楊新法,蘇劍,呂志鵬,等.微電網技術綜述[J].中國電機工程學報,2014,34(1):57-70.YANG X F,SU J,LV Z P,et al.Overview on micro-grid technology[J].Proceedings of the CSEE,2014,34(1):57-70.

[5]趙海,蔡巍,王進法,等.能源互聯網架構設計與拓撲模型[J].電工技術學報,2015,30(11).ZHAO H,CAI W,WANG J F,et al.An architecture design and topological model of inter grid[J].Transactions of China Electrotechnical Society,2015,30(11).

[6]ZHOU J,HU R Q,QIAN Y.Scalable distributed communication architectures to support advanced metering infrastructure in smart grid[J].IEEE Transactions on Parallel and Distributed Systems,2012,23(9):1632-1642.

[7]WANG A,ROGERS J.Peer to peer electricity:beyond the smart grid[M].[S.l.]:AXL Incorporated,2012.

[8]CAI F,FARANTATOS E,HUANG R,et al.Self-powered smart meter with synchronized data[C]//2012 IEEE Radio and Wireless Symposium(RWS),January 15-18,2012,Santa Clara,CA,USA.New Jersey:IEEE Press,2012:395-398.

[9]YUE X,QIU X,JI Y,et al.P2P attack taxonomy and relationship analysis[C]//The 11th International Conference on ICACT,February 15-18,2009,Phoenix Park,Korea.New Jersey:IEEE Press,2009:1207-1210.

[10]張春紅,裘曉峰,弭偉,等.P2P技術全面解析[M].北京:人民郵電出版社,2010.ZHANG C H,QIU X F,MI W,et al.Comprehensive analysis of P2P technology[M].Beijing:Posts and Telecom Press,2010.

[11]Khan:vulnerabilities of P2P systems and a critical look at their solutions[EB/OL]. [2006-11-01].http://medianet.kent.edu/techreports/TR2006-11-01-p2pvuln-EK.pdf.

[12]LIANG J,KUMAR R,XI Y,et al.Pollution in P2P file sharing systems[C]//24th Annual Joint Conference of the IEEE Computer and Communications Societies,March 13-17,2005,Miami,Florida,USA.New Jersey:IEEE Press,2005:1174-1185.

[13]DINGER J,HARTENSTEIN H.Defending the sybil attack in P2P networks:taxonomy,challenges,and a proposal for self-registration[C]//The 1st International Conference on Availability,Reliability and Security,April 20-22,2006,Vienna,Austria.New Jersey:IEEE Press,2006.

[14]CERRI D,GHIONO A,PARABOSCHI S,et al.ID mapping attacks in P2P networks[C]//IEEE Global Telecommunications Conference,November 28-December 2,2005,Saint Louis,USA.New Jersey:IEEE Press,2005.

[15]STUTZBACH D,REJAIE R.Understanding churn in peer-to-peer networks[C]//The 6th ACM SIGCOMM Conference on Internet Measurement,October 25-27,2006,Rio De Janeiro,Brazil.New York:ACM Press,2006:189-202.

[16]GANESH L,ZHAO B Y.Identity theft protection in structured overlays[C]//The 1st IEEE ICNP Workshop on Secure Network Protocols,November 6,2005,Boston,Massachusetts,USA.New Jersey:IEEE Press,2005:49-54.

[17]LI J,QIU X,JI Y,et al.Researches on secure proximity distance defending attack of finger table based on chord[C]//The 11th International Conference on Advanced Communication Technology,February 15-18,2009,Phoenix Park,Korea.New Jersey:IEEE Press,2009:1923-1927.

[18]PUTTASWAMY K,ZHENG H,ZHAO B.Securing structured overlays against identity attacks[J].IEEE Transactions on Parallel and Distributed Systems,2009,20(10):1487-1498.