計算機網(wǎng)絡管理仿真平臺入侵防御實驗設計

唐燈平,朱艷琴,楊 哲,曹國平,肖廣娣

(蘇州大學 計算機科學與技術學院,江蘇 蘇州 215006)

計算機網(wǎng)絡管理課程是一門綜合性課程,在理論教學中基本都是針對簡單網(wǎng)絡管理協(xié)議SNMP進行探討,而要讓學生能真正對計算機網(wǎng)絡進行管理還有很大的距離,所以除了加強理論知識的講解外還特別需要加強實踐性教學.各項研究結果表明,理論和實踐這兩者的關系是相互相成,互相促進的.在實際的計算機網(wǎng)絡管理過程中經(jīng)常碰到安全性問題,計算機網(wǎng)絡安全主要涉及密碼學、防火墻、入侵檢測、入侵防御、VPN,身份認證以及防病毒技術.其中入侵檢測、入侵防御系統(tǒng)的部署,能夠很好地增強網(wǎng)絡的安全,起到主動防御的目的.計算機網(wǎng)絡管理仿真平臺能夠很好地對入侵檢測和入侵防御系統(tǒng)進行仿真,在不增加巨額資金投入的情況下,達到很好的教學效果[1-2].

1 入侵檢測、入侵防御系統(tǒng)介紹[3-4]

入侵檢測系統(tǒng)(Intrusion Detection System,IDS),是對企圖入侵、正在進行的入侵或已經(jīng)發(fā)生的入侵行為進行識別的系統(tǒng),可以看出入侵檢測系統(tǒng)只能發(fā)現(xiàn)行為,而不能防御攻擊行為的發(fā)生.入侵防御系統(tǒng)(In?trusion Prevention System,IPS)是能夠監(jiān)視網(wǎng)絡或網(wǎng)絡設備的網(wǎng)絡資料傳輸行為的計算機網(wǎng)絡安全設備,能夠及時的中斷、調(diào)整或隔離一些不正常或是具有傷害性的網(wǎng)絡資料傳輸行為,可以看出入侵防御系統(tǒng)既能檢測行為,又能防御攻擊行為.

2 計算機網(wǎng)絡管理虛擬仿真實驗平臺及入侵防御實驗設計

2.1 計算機網(wǎng)絡管理虛擬仿真實驗平臺介紹[5-6]

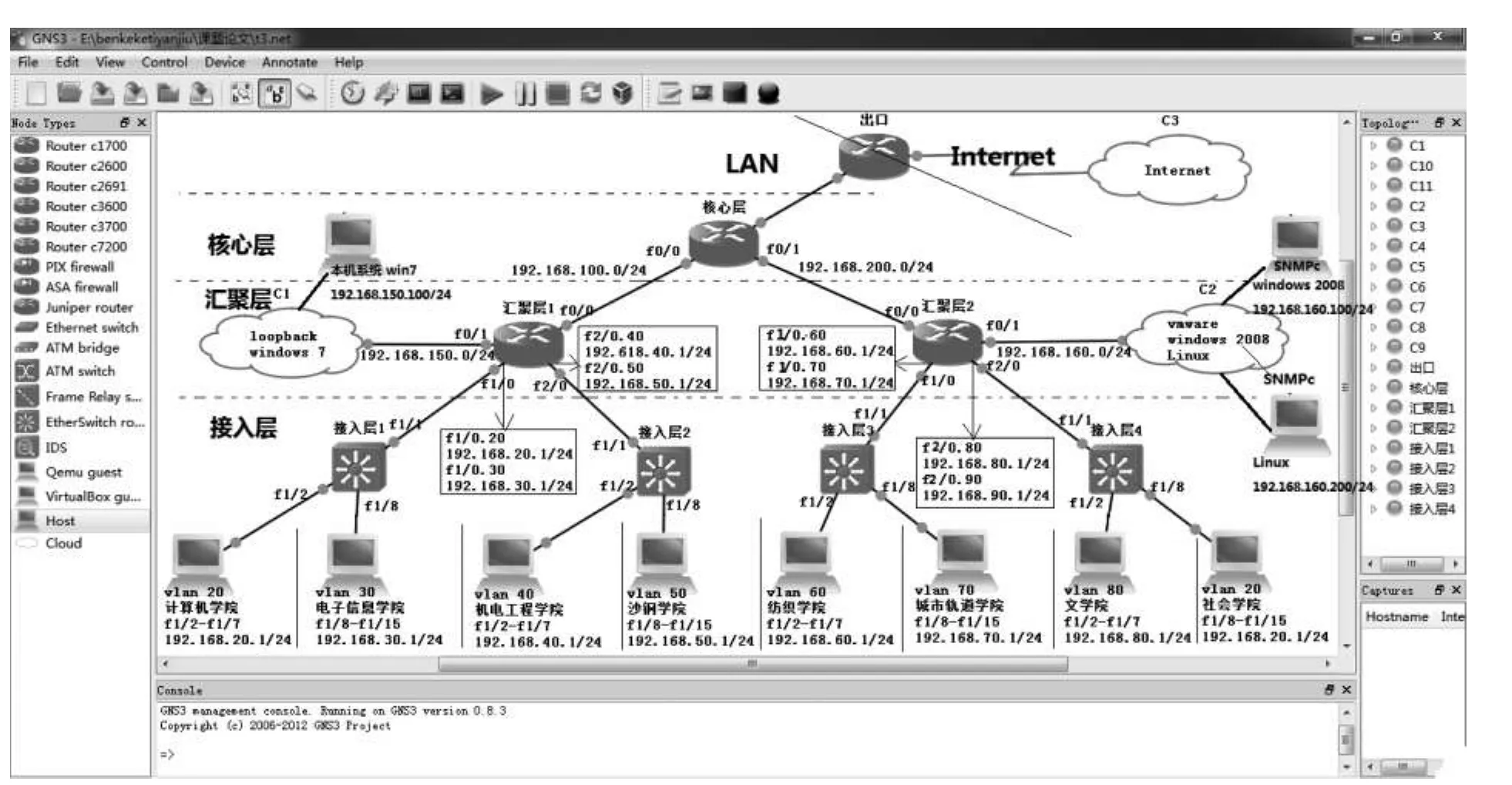

實際實驗平臺的搭建需要購買價格昂貴的網(wǎng)絡設備,要求比較嚴格的場地以及需要專業(yè)的管理維護人員.在實際使用過程中,對現(xiàn)場出現(xiàn)的一些問題的解決往往影響整個實驗的教學效果,同時也不方便教師的現(xiàn)場演示.搭建虛擬仿真實驗平臺顯得很有必要,具體搭建的仿真平臺如圖1所示.

圖1 計算機網(wǎng)絡管理仿真實驗平臺拓撲設計

該仿真平臺整合了GNS3、VMware以及SNMPc.由于網(wǎng)絡設備大都采用MIPS處理器,而計算機采用CISC(Complex Instruction Set Computer,復雜指令集計算機)的x86結構進行開發(fā),GNS3將MIPS處理器指令轉換成X86指令,通過加載網(wǎng)絡設備的真實的鏡像文件IOS從而完美的仿真網(wǎng)絡設備,達到和真實設備同樣的效果.VMware是一款功能強大的桌面虛擬計算機軟件,用戶可在單一的桌面上同時運行不同的操作系統(tǒng).特別的是它能夠和GNS3仿真軟件完美地進行交互.整個仿真實驗平臺的拓撲設計遵循主流的三層網(wǎng)絡架構,分別為面向終端設備的接入層,起匯聚作用的匯聚層,以及處于整個拓撲環(huán)境核心的核心層.并利用VMware仿真了幾臺安裝不同操作系統(tǒng)的終端設備.具體如圖1所示.

2.2 入侵防御系統(tǒng)實驗拓撲設計[7]

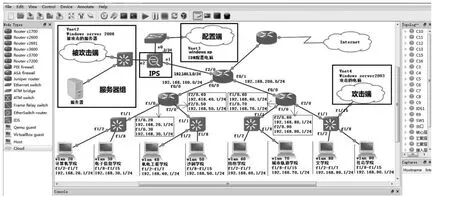

入侵防御實驗主要是直觀地體現(xiàn)入侵防御的過程,需要設計攻擊端與被攻擊端,如圖2所示,在該實驗項目中設計一個服務器組,與該服務器組相連的交換機和核心層設備之間通過入侵防御設備相連,從而達到入侵防御設備對服務器組進行入侵防御的目的.另外將社會學院一臺安裝Window server 2003操心系統(tǒng)的終端電腦作為攻擊端.在該臺電腦上安裝了用于對被攻擊端設備進行攻擊的軟件.當然作為攻擊端的電腦不僅僅可能出現(xiàn)在內(nèi)部網(wǎng)絡中,也可能來自外部網(wǎng)絡,另外在IPS設備的e0口中連接了一臺用于圖形化管理IPS設備的終端電腦.

該拓撲圖中涉及的三臺電腦均安裝在虛擬機VMware中,其中安裝Windows server 2008系統(tǒng)的被攻擊端服務器的網(wǎng)絡適配器的連接模式自定義為特定虛擬網(wǎng)絡VMnet2(僅主機模式),同樣在GNS3中,將服務器端的Cloud的NIO Ethernet設置為“VMware Network Adapter VMnet2”,達到將VMware中安裝Windows server 2008的電腦作為服務器組中被攻擊的電腦,同樣配置另兩臺電腦,其中攻擊端的電腦通過VMnet4相連,配置端電腦通過VMnet3相連.具體拓撲設計如圖2所示.

3 入侵防御配置過程

3.1 配置網(wǎng)絡使整個網(wǎng)絡互連互通[8-10]

圖2 入侵防御系統(tǒng)仿真實驗拓撲

仿真實驗拓撲設計依據(jù)典型的三層網(wǎng)絡架構進行,網(wǎng)絡互連配置主要配置接入層、匯聚層和核心層設備.接入層設備劃分VLAN,以及配置連接匯聚層設備的端口的工作模式為TRUNK.匯聚層設備主要配置端口IP地址,由于該拓撲匯聚層設備的每個接口連接兩個不同的VLAN,需要配置兩個VLAN的網(wǎng)關地址,通過配置子接口來解決,另外需要配置連接核心層設備的接口的IP地址,核心層設備僅僅配置端口的IP地址.具體如圖2所示.接下來配置動態(tài)路由協(xié)議使整個網(wǎng)絡互連互通.動態(tài)路由協(xié)議分為內(nèi)部網(wǎng)關協(xié)議(IGP)和外部網(wǎng)關協(xié)議(EGP),內(nèi)部網(wǎng)關協(xié)議有RIP,OSPF,EIGRP,IS-IS等,外部網(wǎng)關協(xié)議有BGP等,這里配置基本的RIP路由協(xié)議使整個內(nèi)部網(wǎng)絡互聯(lián)互通.

3.2 對IPS設備進行基本的配置

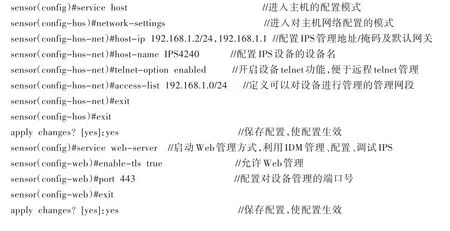

在GNS3中需要先加載IPS設備的操作系統(tǒng)鏡像文件,該設備的鏡像文件有兩個,分別為ips-disk1.img和ips-disk2.img,在加載時首先選擇GNS3菜單中的“Edit——Preferences”,在窗口中選擇“Qemu——IDS”,將ips-disk1.img的路徑導入到“Binary image 1(hda)”中,將ips-disk2.img的路徑導入到“Binary image 2(hda)”中.IPS設備的使用需要進行基本的配置,包括配置管理地址,設備名,定義可以進行管理的網(wǎng)段,另外需要開啟設備的Web管理功能,以及管理的端口號.需要注意的是,IPS設備的配置命令不是立即生效,需要在退出配置的過程中同意保存改變后才能生效.基本配置如下:

對IPS設備進行以上基本配置后,才能通過配置端電腦進入IPS的IDM管理界面對設備進行具體的配置.

3.3 通過配置端電腦進入IPS的IDM配置界面進行配置

首先通過瀏覽器進入設備的配置界面,瀏覽器中需要安裝JAVA虛擬機插件才能正常訪問,如圖3所示.

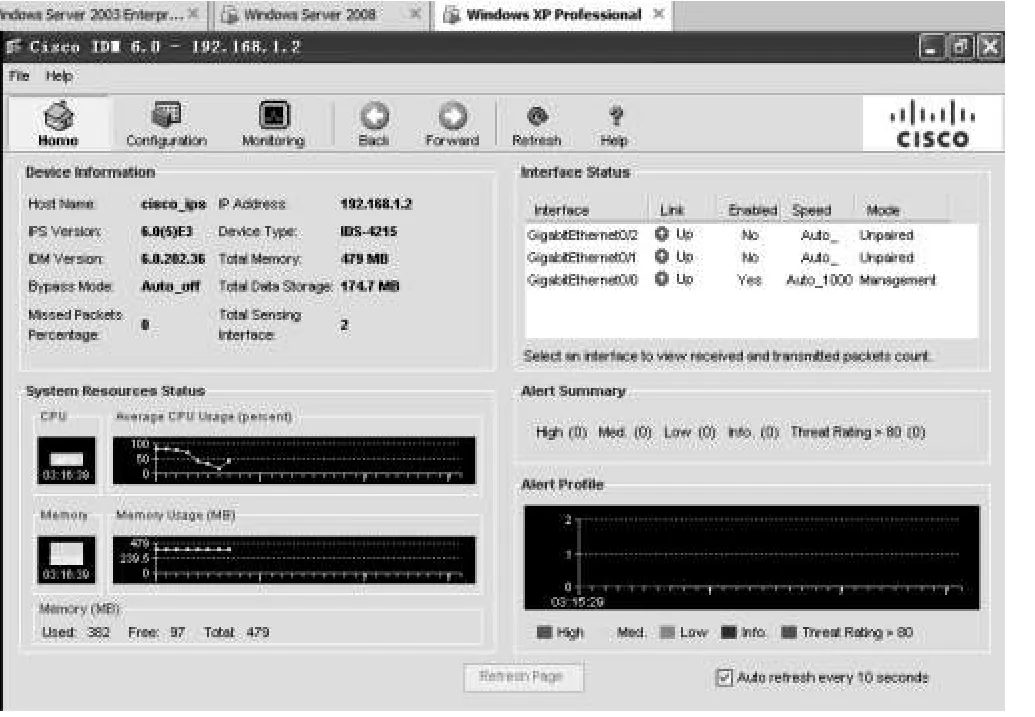

其次運行“Run IDM”進入IPS設備的IDM管理界面,如圖4所示.

圖3 訪問IPS管理首頁面

圖4 利用IDM管理IPS配置界面

在IDM的Configuration配置界面中,對IPS的接口進行配置,選擇“Interface configuration”下的“Interfac?es”,將GigabitEthernet0/1和GigabitEthernet0/2的接口進行激活,具體操作為:選擇這兩個接口,將它們“En?able”,結果這兩個接口的“Enabled”的值被設置為“Yes”,單擊“apply”保存設置.

選擇“Interface Configuration”下的“Interface Pairs”單擊“Add”,在Add Interface Pair窗口中,設置“Inter?face Pair Name”為“InIPS”,在“Select Two interfaces”窗口中,將GigabitEthernet0/1和GigabitEthernet0/2兩個接口選中,“Apply”確定保存.表示凡是穿越IPS的流量都會被檢測.

在 Virtual sensor 中指派接口,選擇“Analysis Engine”里的“Virtual Sensor”將剛剛創(chuàng)建的“InIPS”的“As?signed”設置為“Yes”,單擊“OK”,在彈出的窗口中選擇“Apply Changes”保存所做的配置.選擇“Interface configuration”下的“Summary”可以發(fā)現(xiàn)剛剛創(chuàng)建的接口對已經(jīng)關聯(lián)到“Assigned Virtual Sensor”的vs0中,vs0為系統(tǒng)已經(jīng)設置的規(guī)則.

3.4 通過攻擊端電腦對服務器進行攻擊,驗證入侵防御設備的功能

網(wǎng)絡攻擊的一般流程為:目標探測,端口掃描,網(wǎng)絡監(jiān)聽,實施攻擊以及撤退,其中通過端口掃描可以搜集到目標主機各種有用的信息,為后續(xù)攻擊提供依據(jù).

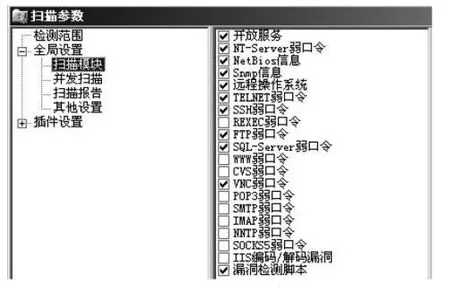

為了驗證該仿真系統(tǒng)是否能夠真正體現(xiàn)入侵檢測、入侵防御的效果,在攻擊端的電腦上安裝網(wǎng)絡掃描軟件X-Scan,利用該掃描軟件對服務器端電腦進行網(wǎng)絡掃描,具體掃描攻擊過程如下:首先,設置掃描對象范圍,操作如下:在X-Scan軟件的主界面中選擇“設置”——“掃描參數(shù)”,在“檢測范圍”中將“指定IP地址范圍”設置為被攻擊的服務器的IP地址192.168.1.100.點擊“確定”.其次,設置掃描模塊,操作如下:在X-Scan軟件的主界面中選擇“設置”——“掃描參數(shù)”,在展開的“全局設置”中選擇“掃描模塊”,在“掃描模塊”界面中對需要掃描的具體模塊進行具體設置.最后,點擊“文件”——“開始掃描”,對要攻擊的服務器進行掃描.

整個掃描的過程持續(xù)的時間比較長,等整個掃描過程完成后,繼續(xù)下面的查看操作,具體通過對IPS的事件查看,能夠發(fā)現(xiàn)整個攻擊過程.

在IPS的IDM管理界面中,打開事件查看器進行查看,具體為“Monitoring——Events——View”,從打開的“Event Viewer”的界面中可以查看到如圖5所示的攻擊事件.結果表明與實際真實的網(wǎng)絡環(huán)境做出的實驗效果相同,達到了非常好的仿真效果.

4 結束語

計算機網(wǎng)絡安全在計算機網(wǎng)絡管理中占據(jù)非常重要的地位,并且越來越被重視.計算機網(wǎng)絡安全中除了應用廣泛的防火墻技術外,入侵檢測、入侵防御技術已經(jīng)作為對防火墻技術的補充被廣泛使用.計算機網(wǎng)絡管理仿真實驗平臺能夠很好地仿真入侵檢測、入侵防御系統(tǒng),達到了和在真實設備上同樣的實驗效果,為學生的實驗和教師的教學均帶來了方便.

圖5 查看到的攻擊事件

[1]楊懷磊,潘寧.基于入侵防御的計算機網(wǎng)絡安全系統(tǒng)研究[J].煤炭技術,2013(2):195-197.

[2]蔡俊杰.網(wǎng)絡入侵防御系統(tǒng)的研究[J].計算機安全,2007(4):34-35.

[3]高曉飛,申普兵.網(wǎng)絡安全主動防御技術[J].計算機安全,2009(1):38-40.

[4]楊群,蔡樂才,歐陽民子,等.入侵檢測技術研究綜述[J].網(wǎng)絡安全技術與應用,2008(9):19-21.

[5]顧春峰,李偉斌,蘭秀風.基于VMware、GNS3實現(xiàn)虛擬網(wǎng)絡實驗室[J].實驗室研究與探索,2012(1):73-75,100.

[6]劉武,吳建平,段海新,等.用VMware構建高校的網(wǎng)絡安全實驗床[J].計算機應用研究,2005(2):212-214.

[7]徐祥生.校園網(wǎng)入侵分析和安全防護[J].中國電化教育,2007(2):107-109.

[8]唐燈平.整合GNS3和VMware,搭建虛實結合的網(wǎng)絡技術綜合實訓平臺[J].浙江交通職業(yè)技術學院學報,2012(2):41-44.

[9]唐燈平.利用packet tracer模擬軟件實現(xiàn)三層網(wǎng)絡架構的研究[J].實驗室科學,2010(3):143-146.

[10]唐燈平.利用Packet Tracer模擬組建大型單核心網(wǎng)絡的研究[J].實驗室研究與探索,2011(1):186-189,198.