互聯網出口網關在校園網中的部署研究

薛 建,曲守寧

(濟南大學信息網絡中心,山東濟南250022)

互聯網出口網關在校園網中的部署研究

薛 建,曲守寧

(濟南大學信息網絡中心,山東濟南250022)

出口網關是校園網連接互聯網的關口設備,其基本功能是提供內網的互聯網訪問功能和內網的安全保護。本文以校園網出口網關的部署為例,闡述如何利用UTM或NGFW提供各項功能,構建高效、安全的校園網出口。

UTM;NGFW;網關

NGFW(Next Generation Fire Wall)與UTM(Unified Thread Management)的初衷都是在一臺設備上集成更多的安全功能,但在處理機制上卻存在很大不同。UTM是在防火墻平臺上發展起來的,這種架構中入侵防御、病毒防護等各個功能是疊加(串行處理)的,數據包需要逐個通過各個檢測引擎,每通過一個引擎性能都有一定下降。全部引擎都開啟后,系統性能將大為下降。NGFW最大的不同是將所有威脅檢測功能融合在了一個引擎里,數據包只需要通過一個引擎,就可以完成所有威脅的檢測。不管是UTM還是NGFW都將多種功能集成到一個設備里,其常見的功能包括:防火墻、入侵檢測、入侵防御、VPN、網絡防病毒等。有些廠家甚至以組件的形式將上網行為管理、流量管理、垃圾郵件過濾、URL過濾等功能都集成到一臺設備里面。

本文以校園網出口網關的部署為背景,闡述如何利用UTM或NGFW提供的各項功能,構建高效、安全的校園網出口。

一、互聯網訪問認證功能實現

出口網關最首要的功能就是通過Nat提供內部用戶訪問互聯網的功能。校園網為了完成用戶的準入準出功能,需要進行用戶認證,以判定用戶是否具有接入內網和訪問外網的權限。

校園網用戶認證通常有Web、802.1x、PPPoE等方式。PPPoE原是城域網通行的一種認證方式,現在部分高校校園網也有采取PPPoE認證作為校園網運營的一種方式,其優勢是可以計費到流量,而且由于采用PPPoE撥號方式,還會抑制廣播流量對網絡的影響。PPPoE對端接的BRAS設備的性能和可靠性要求很高,因為所有的PPPoE流量都要在此設備上封裝和解封裝,所以一般校園網環境很少采用PPPoE認證,除非是校園網要對學生宿舍網等進行運營才會選用PPPoE這樣運營級的解決方案。隨著PPPoE系統不斷從電信級網絡向校園網絡推廣,PPPoE系統的性價比已經有非常大的提高。

802.1x認證曾經在許多校園網得到應用,但由于各廠商對802.1x協議的實現有差異,造成不同設備之間802.1x互通存在兼容性問題。還有就是隨著BYOD(Bring Your Own Device)的逐步盛行,各種層出不窮的智能終端,如手機和平板電腦等使得網絡訪問越來越來便利,而這些設備對802.1x的支持往往都非常不完善,所以先期部署了802.1x認證的高校有些在逐漸放棄這種方式。

現在校園網更多地采用Web認證,Web認證方式的優勢是便于對用戶的上網行為進行審計。Web認證剛開始推廣的時候使用稍有不便,每次上網需要彈出認證窗口,且瀏覽器關閉后認證失效。而現在的Web認證用戶體驗大為改善,用戶不必再每次上網前都要彈出窗口去認證。有很多廠商開發了Web認證的客戶端,用戶不論在校內還是校外都通過一個客戶端,認證后就有相應的權限訪問校園網的校內資源,使用非常便捷。

根據校園網的實際情況,選擇三種認證方式的一種,基本可以滿足絕大多數校園網的用戶認證要求。但對某些傳統的基于IP源地址認證的校園網 (根據用戶源IP地址和判斷用戶是否具有外網的訪問權限),如作者所在的校園網,上述三種認證方式無法直接應用。

基于源地址的認證方式實現起來比較困難。為了說明這個問題,我們先來看一下出口網關配合認證服務器完成用戶認證的大體流程:出口網關設備與認證服務器之間一般通過Radius通訊,即出口網關作為Radius認證的客戶端,認證服務器作為Radius認證的服務器端。用戶端設備通過出口網關發出一個認證請求到認證服務器,認證服務器再通過查詢后臺數據庫完成用戶的認證。因為出口網關作為Radius的客戶端向認證服務器發起的Radius認證請求中通常不會包含用戶的源IP地址信息(至少筆者們考察的主流網絡設備廠商的出口網關設備在Radius請求里都不會包含源IP地址信息),所以Radius的認證服務器無法根據源IP地址完成認證。

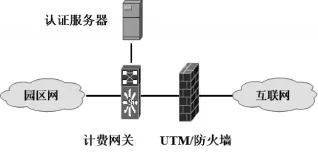

解決這個問題的方法是將一臺計費網關串接到出口網關之前,出口網關不再承擔認證和計費任務,交由計費網關和認證服務器組成,計費網關串接到網絡出口上,認證網關將用戶的源地址信息發送到認證服務器,認證服務器通過查詢用戶數據庫,決定是否允許該用戶訪問互聯網。這種方式認證服務器和計費網關之間不是通過標準的Radius協議通訊,其拓撲結構如圖1所示。

圖1 計費網關的連接方式

選擇串接計費網關的認證方式,必須保證計費網關有足夠高的吞吐能力,不能成為網絡出口的瓶頸。計費網關一般的工作方式是“透明”的,不存在交換和路由的過程,所以能保證足夠的高吞吐量。另外計費網關只認證第一個IP數據包,認證通過后認證服務器分發一條類似ACL的規則,后續的數據包只要匹配規則就會直接轉發,所以,即使在高帶寬的網絡出口,只要設備選型合適,選擇相應的千兆或萬兆產品,計費網關也不會成為網絡瓶頸。

由于計費網關一般是串接到網路中的,要求計費網關具備可靠性設計。計費網關都具有By-pass的功能,即計費網關出現物理故障時流量可以“繞過”計費網關,不影響用戶的互聯網訪問;在對網絡可靠性要求更高的場合,可以配置支持Fail-over功能的計費網關雙機,一臺出現故障時自動將流量都定向到另一臺網關上,保持網絡出口不間斷。

二、VPN認證功能實現

VPN利用L2TP、IPSec、SSL等VPN技術和認證加密等措施在互聯網上建立可靠、安全的通道。VPN在高校圖書館有著非常廣泛的應用,家住校外或出差的老師登錄VPN后,可以通過園區網再來訪問學校訂閱的數據庫資源。這種訪問需求被稱為Access-Server方式,一般采用SSL VPN技術,另外有種訪問需求,比如總部和分支機構之間的安全通訊,也就是局域網和局域網之間通過Internet進行通訊,這種方式被稱為Intranet VPN,一般采用IPSec VPN技術。現在很多的防火墻或UTM設備都集成了這兩種技術,可以直接在防火墻或UTM設備上部署VPN,當然也可以采用單獨配置VPN網關的部署方式。

作者所在單位用郵件賬號作為VPN的登錄賬號,出口網關(VPN網關)和認證服務器之間采用Radius通訊。認證服務器通過POP3連接郵件服務器的用戶數據庫完成認證。POP3是一種非常通用的協議,使用這種認證方式郵件服務器不需要做任何改動,對于郵件服務器來說,每次認證就像一次郵件客戶端的登錄一樣。這種認證方式不需要認證服務器維護自己的數據庫,避免了郵件服務器的數據庫同步到認證服務器的過程。

但考慮到現在高校購買的數據庫資源一般很少以電子資源的方式位于校園網本地,而是分布于互聯網不同位置的數據庫上,所以就要求用戶登錄VPN后不僅可以訪問內部網絡,還必須同時具有訪問外網的能力。一般的VPN部署達到用戶登錄后能訪問內部信息的要求就可以了,而要用戶在訪問內部信息的同時還能訪問互聯網,必須對出口網關(VPN)做特殊設置,配置的大體過程如下:

首先我們將安全網關配置了4個區(Zone),對應安全網關的4個千兆接口,這4個區除了通常的內網、外網、DMZ(DMZ區通常用于放置對外服務器)之外,再增加一個區DMZ2專門用于VPN撥入用戶,在這個區配置一個IP地址池,地址可以使用內部保留地址比如172.16.x.x。VPN用戶認證登錄后獲取DMZ2里IP地址池的一個IP地址,然后用戶以獲取的這個IP為源地址,根據已經配置好的訪問策略,經過NAT后就可以同時訪問內網和互聯網了,從而實現了校外老師對學校所訂購的圖書館網上資源的訪問。

三、基于NAT端口映射的反向訪問實現

實現外網對內網(DMZ)中對外服務的服務器的訪問,也是安全網關(防火墻)的最基本的功能之一。它是通過外網地址和內網地址一一對應NAT來實現的。如果內網需要提供對外訪問的服務器數量多,就需要多個外網地址來對應。高校校園網中網站眾多,各院系及各職能部門都有網站,數量可達幾十個之多。這些網站大部分都需要被外網訪問。而一般運營商提供給客戶使用的互聯網IP地址是非常有限的,再通過一一對應的NAT來實現顯然是不現實了,解決這個問題可以通過反向代理和虛擬主機的方式實現。

最簡單的就是配置一臺或多臺虛擬主機,把各網站都部署在虛擬主機上,虛擬主機的IP地址和通過出口網關映射到外網的一個IP地址上,再在DNS服務器上將各網站的DNS解析都指定到這個外網IP地址上,這樣就實現了通過一個外網IP地址對外發布多個網站的目的。

還要考慮一種情況,現在很多院系都傾向于維護自己的網站和服務器,這些分布在不同物理位置的網站無法部署到一臺虛擬主機上。這時可以采用反向代理服務器的技術:在一臺具有內外2塊網卡的服務器上安裝代理服務軟件(比如開源的squid),在DNS服務器上將各網站的DNS解析都指定到這個反向代理的外網IP地址上,這樣外部網絡就可以通過這個反向代理實現對內部網站訪問。當然這一切對于外網的訪問者都是透明的,用戶不需要配置代理服務器客戶端,也不知道是在通過代理服務器在訪問。

除了虛擬主機和反向代理的實現,解決這個問題可以有一個折衷的、通過出口網關實現的方法:在出口網關上通過TCP端口映射的方法實現。即外網一個IP地址,這個IP地址的不同TCP端口號 (共有65535個端口)對應內網(DMZ)區的一臺服務器的一個TCP端口,這臺服務器就可以通過這個外網IP和TCP端口對外發布服務。當然也可以做外網IP和內網服務器之間多個TCP端口的對應,這樣這臺服務器就可以通過多個TCP端口提供多個服務。

舉例說,內網的一臺數據庫服務器10.1.1.1需要被外網訪問TCP端口為1521的數據庫服務,出口網關的外網地址比如是x.x.x.x,在安全網關做這樣一個映射:x. x.x.x:1521對應10.1.1.1:1521,其中1521是需要被外網訪問的數據庫的TCP端口,這樣外網通過IP地址x.x.x. x:1521來訪問了內網的數據庫服務。

四、帶寬管理和上網行為管理

作為一個校園網絡的出口,帶寬管理功能和上網行為管理功能是必不可少的。帶寬管理是在應用識別的基礎上,為不同用戶群體、不同應用制定不同的帶寬使用策略。其中最簡單的功能包括:每個IP地址的最大上傳/下載帶寬、最大TCP連接數等。由于應用識別需要設備分析第七層,即應用層的協議,所以對設備的處理能力有較高的要求。

帶寬管理功能可以由獨立的設備完成,也可以由出口網關獨立完成,這需要根據使用的出口網關類型來決定。對于傳統的UTM架構的出口網關,建議配置獨立的上網行為和帶寬管理系統,因為傳統UTM串行處理的架構,加上上網行為和帶寬管理將會占用大量的系統處理能力,可能會出現網絡吞吐量降低的情況。對于采用下一代防火墻架構的出口網關,可以直接啟用其上網行為和帶寬管理功能,而不必擔心其對吞吐量等性能造成的影響。

上網行為管理功能是需要出口網關設備和專門的上網行為管理設備配合完成的,出口網關與上網行為管理系統對接,通過輸出Nat日志、上網URL等功能,提供上網行為的審計和回溯功能。雖然多數出口網關設備都提供了簡單的上網行為管理功能,但由于其功能的局限性和其啟用后對出口網關設備造成的性能影響,建議有需求的校園網配置獨立上網行為管理系統。

五、關于多網絡出口

現在大多數高校校園網都同時聯入公網(中國聯通或中國電信)和中國教育和科研計算機網(CERNET簡稱:教育網),這就面臨著多互聯網出口的問題。解決多互聯網出口問題可以通過策略路由或靜態路由解決,現在的出口網關設備一般都有策略路由(PBR),策略路由可根據源地址或目標地址進行選路,比如可以指定一部分用戶通過某個運營商的線路訪問互聯網,而另外的用戶通過另一個運營商的線路等;再比如指定訪問教育網的流量走教育網出口,而訪問公網的流量發往電信或聯通的出口等。

有些廠家的出口網關設備還可以判定出口線路的通斷和帶寬占用情況,比如判斷出某個出口線路中斷或帶寬占用超過設定的閾值會自動將流量發往另一個出口線路等。

在一些更簡單的場合,實際上利用靜態路由就可以解決多網路出口的問題,比如在核心交換機上通過靜態路由將訪問CERNET的流量定向到教育網出口,而通過一個簡單的默認路由指向公網出口即可實現互聯網的訪問,這樣就比較簡捷地解決了多互聯網出口的問題。

出口網關的產品形態有很多,各廠家也提供了功能和性能各有差異的產品。用戶應根據自身校園網的實際情況,根據網絡帶寬和吞吐量的要求選擇合適的產品,還要配置好出口網關同其他設備的協同工作,才可以構建安全高效的互聯網出口。

[1]華為公司中文站點.http://www.huawei.com/cn/.

[2]薛松,顧寧平.淺析UTM設備在信息系統中的應用[J].信息化研究,2009(4):3-5.

[3]思科公司英文站點.http://www.cisco.com.

(編輯:楊馥紅)

TP393.18

B

1673-8454(2015)13-0079-03