具有防偽功能的RFID標簽所有權轉移安全協議

周 洲,彭長根,楊玉龍,張曉培

(1.貴州大學 計算機科學與技術學院,貴州 貴陽550025;2.貴州大學 理學院,貴州 貴陽550025;3.貴州大學 密碼學與數據安全研究所,貴州 貴陽550025)

0 引 言

RFID 標簽在其生命周期中隨著宿主物品在不斷流動,所有者也在變換,從而標簽所有權需要轉換。如供應鏈環境下,帶有標簽的商品會沿著既定的路線貫穿于不同的供應節點,如果各節點只是簡單的移交標簽,那么原所有者仍然能通過自己掌握的秘密信息對商品進行追蹤[1],這樣新所有者的隱私遭受侵犯。因此為保證整個供應環節節點關鍵信息的安全,必須保證原所有者掌握的秘密信息失效,無法再與標簽交互,同時新所有者也不能根據當前標簽信息推導出原所者的秘信,轉移后新所有者和標簽的認證恢復。

然而,如果方案僅單純的執行所有權轉移,從實際需求和效率出發,具有一定的約束。因此,在權限轉移的同時引入其它輔助功能,將更能滿足應用需求。例如以下應用場景:用戶A 從制造廠商P購買某產品G 后,現將G 賣給B,通過一般的所有權轉移模式,盡管保證了B、A 的個人隱私,但B不能確定產品G 是否為真。

本文針對上述應用需求,基于橢圓曲線密碼體制,采用傳遞加密的方法設計一種兼有防偽認證功能并適合移動RFID 系統的所有權轉移方案。該方案能較好應用于供應行業,標簽端存儲與制造商的共享密鑰,在可信制造商的協助下進行轉移,加上確認機制的使用,只要所有權轉移成功完成,就能保證標簽商品的真實性。

1 相關工作

針對RFID 系統中物品標簽產權轉移引發的安全和隱私問題,Molnar等提出RFID 標簽所有權轉移的概念,基于密鑰樹,采取為標簽設置假名的方式來進行隱私保護,但以樹結點的形式存儲標簽的多個密鑰易遭受連鎖攻擊,并且這些密鑰需要一個個更新,這種模式會導致窗口問題的發生[2];Saito等采用對稱密碼加密,提出了密鑰更新方案,確保了后向安全,但協議沒有解決去同步攻擊,并且以明文的形式傳送加密密鑰,攻擊者很容易由截獲的密文算出秘密值;Seo等通過為標簽設置代理,基于重加密更新標簽端秘密值,設計一個離線訪問控制的轉移協議,雖然減輕了標簽端的計算量,但在為標簽傳遞新的秘密值的過程中,忽略了消息可能遭受篡改和阻塞的情形;Kulseng等應用PUF 和LFSR 設計了輕量級的標簽所有權轉移協議[3],該方案僅需要784個邏輯門,但Kardas 等就Kulseng等的協議進行了安全性分析[4],發現該協議不能抵抗拒絕服務攻擊,也無法保證后向安全,并且傳送消息缺乏完整性認證,還易遭受中間人攻擊;Kapoor等分析并指出之前的某些方案[5,6]存在漏洞后,針對標簽組所有權轉移的應用需求提出了一套輕量級的協議[7],隨后,Munilla等就Kapoor的協議進行了嚴格的分析,指出其不能適用于實際場景,并利用噪聲標簽代替TTP設計了新的輕量級協議[8]。

上述協議大多數基于對稱密碼,主要是因為其較非對稱密碼簡易,但最近的研究工作[9-11]表明橢圓曲線密碼也適用于輕量級的RFID 標簽。Lee等[12]為自己的基于ECC的協議量身設計了RFID 處理器;Cheng等[13]基于ECC 提出了具有委托和授權恢復控制的適于輕量級標簽的協議,進一步研究將ECC 用于標簽所有權轉移方案也是有必要的。

在移動RFID 系統中研究標簽所有權轉移也受到了關注。Yang等[14,15]針對移動RFID 系統中跨數據域的標簽所有權轉移進行研究,提出了方案,其涉及到的密鑰樹的管理會增大系統負載量;Chen等針對移動RFID 支付購物提出了低成本的所有權轉移方案,采用指紋身份識別、哈希函數等機制確保了傳輸信息的安全性[16];Munilla等[17]指出攻擊者可以恢復標簽秘密值來實施跟蹤和假冒攻擊;Ray等[18]采用改進的Diffie-Hellman算法進行實體認證和授權,作者聲明該方案適應于低成本標簽,可以用于所有權轉移場景。然而這些協議仍存在一定的安全漏洞,并且只能單純執行所有權轉移。

2 準備工作

2.1 橢圓曲線密碼相關假設

本方案的安全性規約到橢圓曲線離散對數問題 (DLP)和碰撞攻擊假設 (K-CAA)上,下面分別給出這兩個困難問題的定義。

若Ep是有限域F(p)上的橢圓曲線群,P 為Ep上階為n 的基點,Ep上所有點的表示為G ={(x,y):x,y∈F(p),Ep(x,y)=0}∪{O},則有如下密碼學假設。

定義1 對于給定的點P,Q ∈G,很難找到一個存在的整數x,0<x<n,使得Q=xP ,確定整數x的問題稱為橢圓曲線離散對數問題。

2.2 系統模型描述

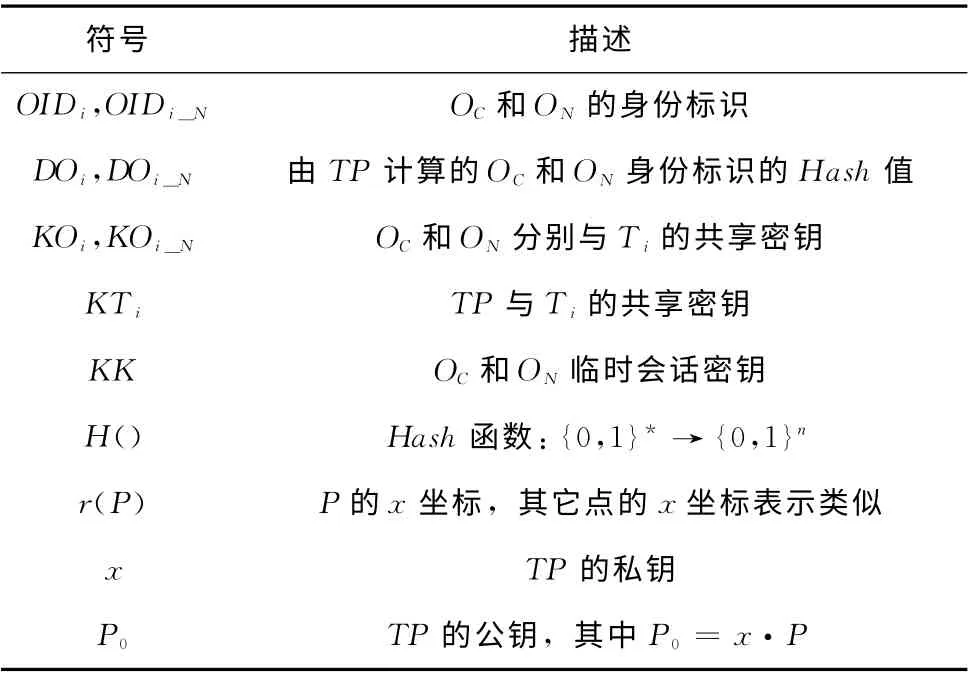

提出的兼有防偽功能的RFID 標簽所有權轉移安全模型主要由可信的制造方TP 、舊所有者OC、新所有者ON和標簽Ti組成,符號描述見表1。

表1 符號說明

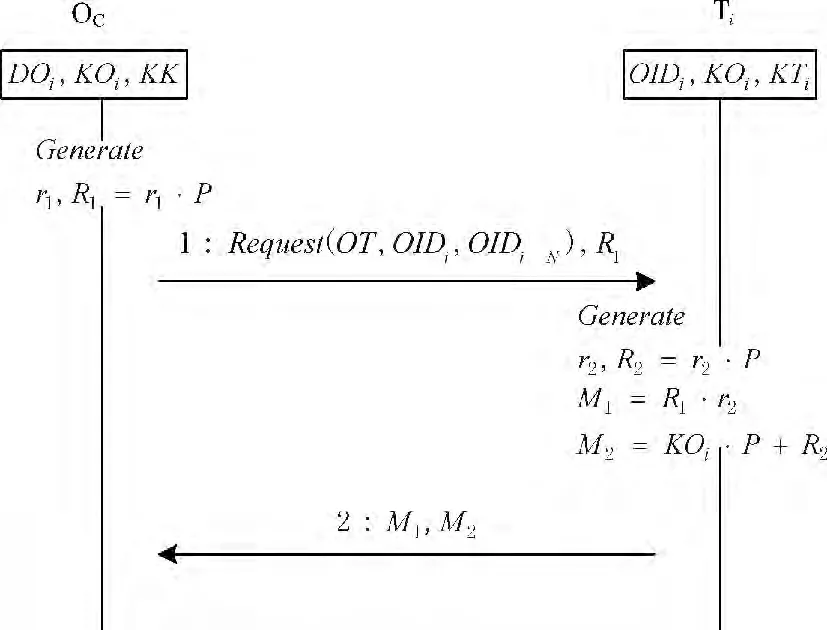

商品制造方TP 是可信方的數據庫中心,任何欲獲取商品標簽Ti訪問控制權的買家OC必須向TP 進行注冊,獲得標簽的讀寫權,其中每位買家Oi擁有一個閱讀器Ri和一個本地數據庫Di,或者持有一個帶有一定存儲能力的可移動閱讀器Ri(統一用Oi來表示買家的RFID 設備)。當買家OC注冊成功后,TP 為標簽創建初始化信息 (除了標簽基本信息外,還包括OC對標簽的訪問權信息),交易成功后,OC可以修改標簽控制權信息。如果OC欲將含有標簽Ti的商品轉賣給新的買家ON,則需要保證所有權安全轉移,并讓ON相信該商品確實為真。那么,ON需要向TP 提交注冊信息,并在TP 的參與下,OC與ON完成權限轉移。成功轉移后,若ON能對Ti行使訪問控制權,則說明商品為正品。

假設商品制造方TP 是一個不可攻陷的可信實體,攻擊者可以任意竊聽、篡改、重放實體間的傳遞消息,也可以仿冒一方與另一方發起通信。但不考慮物理方式的攻擊方式,如篡改標簽或閱讀器內部信息,因為現有技術足以抵抗此類攻擊。

RFID標簽所有權轉移除了滿足一般的認證協議的安全需求外,還需要較高級別的隱私安全屬性,下面給出定義。

匿名性:攻擊者不能將標簽狀態信息與一個隨機數區分開來,則標簽滿足匿名性。

前向安全性和后向安全性:在某t時刻,敵手A(A 也可理解為新所有者)掌握了標簽當前信息,A 無法由此追蹤到標簽在t′<t時刻的狀態,則稱之為前向安全;敵手A′(A′也可理解為原所有者)無法由t′時刻掌握的標簽信息追蹤到標簽在t>t′時刻的狀態,則稱之為后向安全。

窗口問題:在RFID 標簽所有權轉移協議中,由于新所有者ON起初沒有享有對標簽Ti的控制權,于是,需要借助原所有者OC來傳遞已加密的秘密值M ,這就可能存在惡意的OC篡改M 而導致去同步性攻擊等問題,該現象稱之為 “窗口問題”。

3 協議描述

協議由3個階段構成,分別為初始化階段、標簽鑒權認證階段和秘密值更新階段,描述如下。

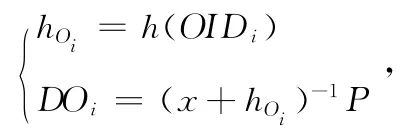

3.1 協議初始化階段

可信的制造方TP 、參與者Oi和Ti共享有限域F(p)上一條安全的橢圓曲線Ep,P 是橢圓曲線上的一個階為n的基點,Ep、P 和n 作為公開系統參數。(注:對于下面的所有模運算,簡寫省略了 (modp)。)

制造商隨機生成區域[1,n-1]內的整數KTi和KOi,將OIDi、KOi和KTi寫入標簽,并將KOi傳給直接購買者OC。其中KTi作為標簽的標識,KOi為所有者OC與標簽的通信密鑰,KOi的初始值為K ,隨后OC與Ti協商更改KOi的值,使其僅為OC與Ti擁有。

圖1 用戶注冊

當用戶OC和ON要對Ti的所有權進行變更時,OC和ON會協商出臨時會話密鑰KK ,為所有權轉移階段身份認證做準備。

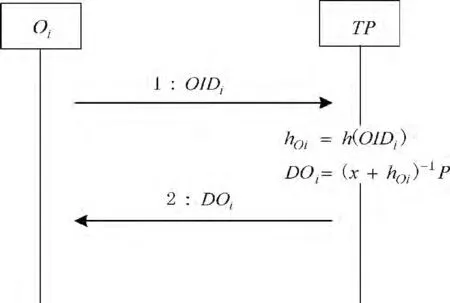

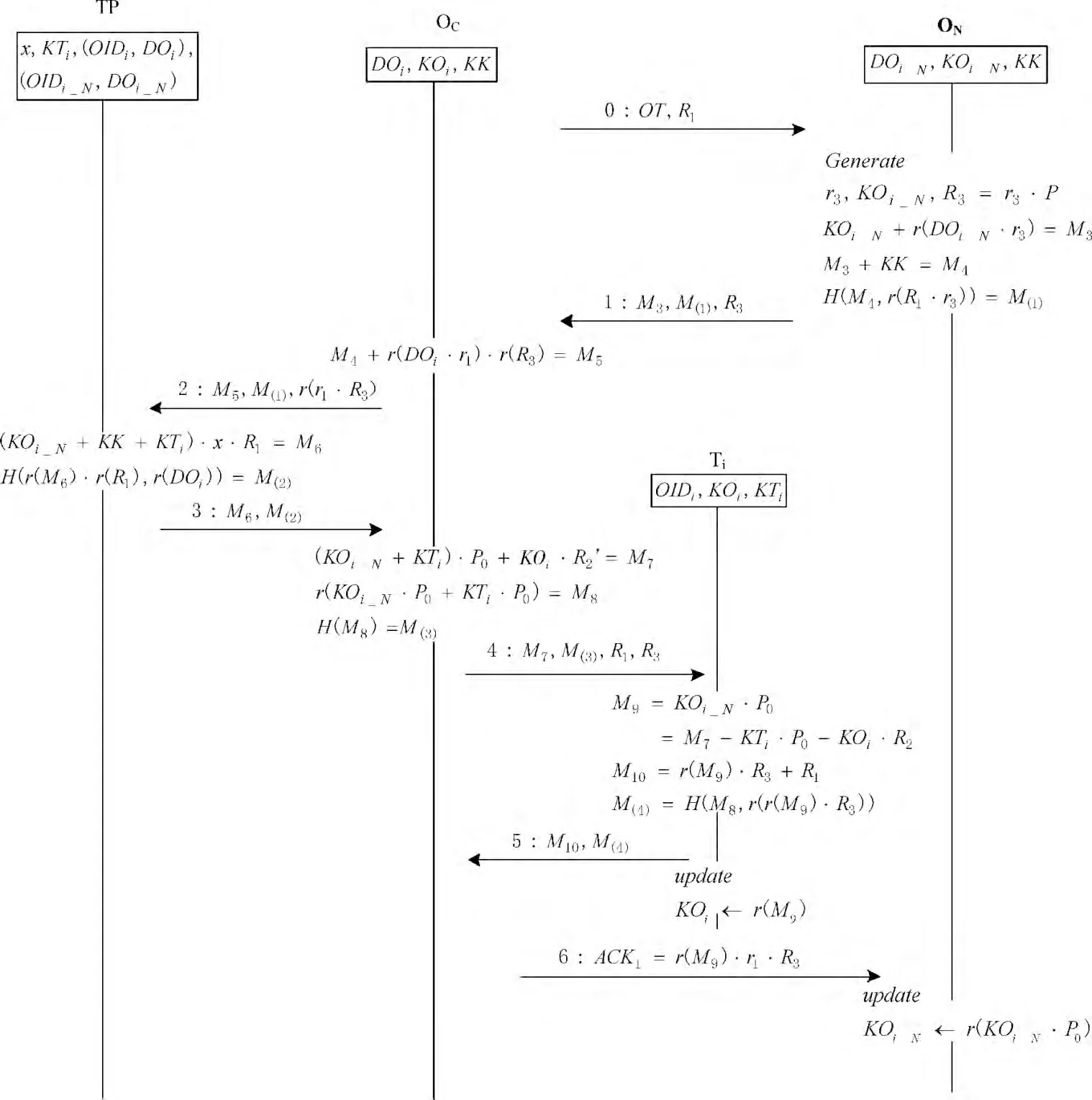

3.2 標簽認證階段

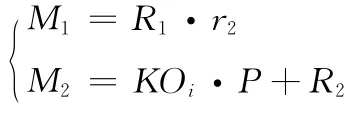

在所有權轉移進行前,當前所有者OC需要認證標簽,確定該標簽Ti是否保持有效或存在,如圖2所示,描述如下:

圖2 標簽認證

(1)OC向Ti發送所有權轉移請求,包括自己和新所有者的身份標識OIDi,OIDi_N及產生的隨機值R1=r1·P,1<r1<n。

(3)OC由r1和M1,計算得到R2′=r-11·M,由存儲的KOi計算KOi·P+R2′=M2′,驗證M′2=?M2,驗證通過則證明標簽有效。

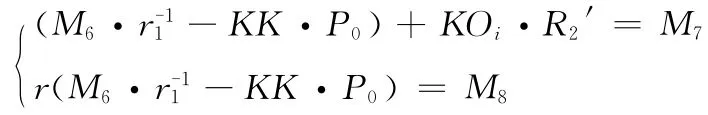

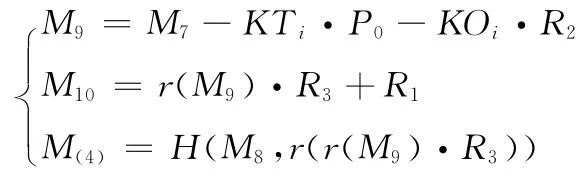

3.3 所有權轉移階段

當前所有者OC成功認證標簽Ti后,通知ON可以執行所有權轉移,并發送隨機值R1。如圖3所示,具體轉移過程如下:

(6)若OC在規定時間內沒有收到Ti發送的消息,則請求Ti重發 (如果消息4遭受阻塞,Ti向OC發送KOi·R2的值,返回第 (4)步,否則重發消息5),否則通過M10,M(4)驗證r(M9)·R3的正確性。如果驗證未通過,則返回第 (5)步,否則向ON發送ACK1=r(M9)·r1·R3。

(7)若ON等待一定時間后沒收到確認消息或收到的確認值無法通過驗證,則向OC發送重發請求,否則作密鑰更新KOi_N←r(KOi_N·P0)。

這樣,ON和Ti協商出了新的會話密鑰r(KOi_N·P0)。

圖3 所有權轉移階段

4 協議性能分析

4.1 正確性分析

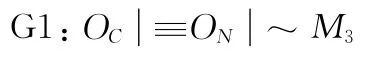

下面采用GNY 邏輯證明協議的正確性,推理規則參照文獻 [19]。

本協議所有權轉移階段中標簽秘密值更新的前提是各交互方之間正確傳送信息,利用GNY 邏輯先對各參與方交互信息的正確性進行證明,再證明標簽更新了正確的秘密值。

4.1.1 雙向驗證階段

首先用形式化方法描述協議的認證過程:

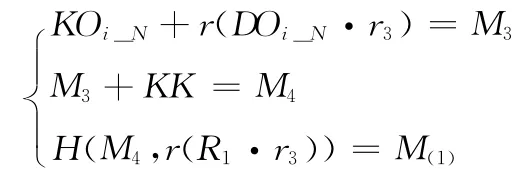

消息1:OC*M3,*M(1),*R3

消息3:OC*M6,*M(2)

消息4:Ti*M7,*M(3),*R1,*R3

初始化假設如下:

A5:OCKK

證明:

由消息1,規則T1和P1,得OCM3,OCr(R3),而M4等價于{M3}KK,由規則P6,A5,得OCM4;由消息 M(1), A6, 規則 F1和 I3, 得; 由規則 J2,J1, 得由規則R6和R2,得OC≡Φ(M3),再由規則I1,得

G3,G4的證明類似于G1,G2,在此不贅述。

4.1.2 秘密值更新階段

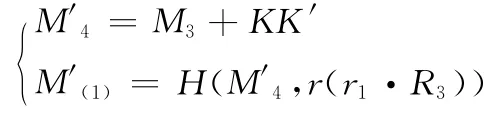

協議形式化描述:

消息5:OC*M10,*M(4)

消息6:ON*ACK1

協議假設如下:

A9:OCr1,R1

A11:TiKOi

A12:TiKTi

證明:

G5:Tir(KOi_N·P0)

在消息5 中,Ti*M7,由規則T1,P1和P6,得TiM8;同理可得Tir(KOi_N·P0)。

消息5 中,OC*M10等價于OC*{r(M9)·R3}R1,由A9,規則T1,T3和P1,得OCr(M9)·R1;消息3中,OC*M6的功能等價于OC*{(KOi_N+KK +KTi)·P0}r1,由A9 和規則T1,T3和P1,得OC(KOi_N+KK +KTi)·P0,同理得OCM8,OCr(M9)·R3;又因為OC*M(4),當執行完消息4后,有;由 A6, 消息M(4), 規則 F1和 I3, 得·R3,M8),再由I7,得·R3;

消息6中,ON*ACK1等價于ON*H(r(M9)·R3,r1·R3),顯然,ON(r(M9)·R3,r1·R3),由A7,規則F2,I3和I7,得結合已證的~r(KOi_N·P0)·R3,得R3;由A7和規則F2,得,再由規則I6,得;當ON收到ACK1并通過驗證,有,而r(M9)·R3的功能是等價于 {R3}r(M9), 由 A7、A8, 規則 F1和 I1, 可得,即得證。

由G5和G6可知,ON和Ti已經協商出了用來認證的秘密值。

4.2 安全性分析

4.2.1 授權訪問

只有合法的所有者才能閱讀標簽信息。標簽Ti根據OC發送的消息驗證其身份,驗證通過后才向OC發送確認信息;OC也根據掌握的消息認證標簽,驗證通過后才向新所有者ON傳遞確認值,賦予ON訪問標簽的權力。

4.2.2 雙向認證

協議參與方兩兩交互時,彼此通過共享秘鑰隱藏關鍵消息,在Hash 函數的作用下,保證消息的完整性。具體證明如4.1.1節的雙向驗證。

4.2.3 標簽匿名性

定理1 任意的概率多項式時間敵手區分Ti的會話密鑰與等長的隨機串的概率優勢是不可忽略的ε,則滿足標簽匿名性。

證明:每一次轉移過程中,新所有者獨立生成隨機數KOi_N,標簽認證后解密獲得與之通信的會話密鑰r(KOi_N·P0),即標簽的臨時身份,攻擊者區分開Ti的身份和長度為的隨機數的概率為,而實際實用中n的長度不小于64bit,因此成功識別的優勢極小,可忽略不計,從而證明協議能保證標簽匿名性。

4.2.4 不可追蹤性

定理2 若有定義1,則協議能提供前向安全和后向安全。

證明:在所有權轉移過程中,新所有者與原所有者的交互僅限于第1 步的傳遞新秘密值和第6 步的反饋確認,新所有者沒有得到關于KOi的任何信息。即使新所有者是惡意的,有能力竊聽到消息M6和M7,但基于DLP,ON無法解得(KOi_N+KK+KTi)·x,從而無法獲得KTi·P0,故無法由M7得到KOi·R2,從而保證了前向安全;同理,新秘鑰KOi_N是由新所有者隨機生成,并且在傳遞過程中,OC無法直接接觸到KOi_N相關值,因此原所有者無法利用KOi_N·P0與標簽交互來追蹤標簽將來的信息,從而保證了后向安全。

4.2.5 重放攻擊

每一次會話消息中都引入了隨機數,使傳遞的消息具有新鮮性,攻擊者無法利用重放消息通過本輪的認證。假如攻擊者阻塞消息1,OC等待一定時間后,重新通知ON進行所有權轉移,這時ON生成新的KOi_N和隨機數,傳遞新的消息1,此時攻擊者再次截獲消息1,重放上一輪的消息,OC利用新的R1驗證消息1,顯然不能通過驗證。同理,攻擊者也不能重放消息3和消息4通過驗證。

4.2.6 去同步攻擊

在4.2.5小節中已分析出重放攻擊不可能,故攻擊者想通過重放消息的方式引起ON和Ti的異步也不可能。協議中引入了確認機制,如果消息5遭受阻塞,OC會請求Ti重發;如果ON沒有收到確認消息6,ON會通知OC重發,因此通過阻塞消息的方式實施去同步攻擊是不可能。

4.2.7 窗口問題

ON生成秘密值后,通過OC將關鍵值傳遞給Ti,在這一過程中OC企圖更改關鍵信息以改變Ti獲取的新秘密值,但這樣做無法通過Ti和ON的驗證。此外,攻擊者也無法成功實施重放攻擊來改變Ti獲取的新秘密值。

4.2.8 假冒攻擊

定理3 若有定義2,則協議能抵抗敵手對所有者的假冒攻擊。

證明:假設某強攻擊者A 獲取了ON和OC之間的會話密鑰KK ,欲冒充ON并仿冒ON的行為通過后續認證,除非A 能通過訪問隨機預言機得到的信息計算出DOi_N,但這與K-CAA 相矛盾。

4.2.9 防偽驗證功能定理4 該所有權轉移協議具備防偽驗證功能。

證明:標簽中存儲制造商TP 為其分配的秘密值KTi,代表標簽身份的唯一性,ON產生的新密鑰經由KTi加密后傳送給Ti,結合4.1.1節已證的消息的正確性,Ti解密得到了正確的新的會話密鑰r(KOi_N·P0)。當ON收到確認信息ACK1并驗證通過后,ON可以確定所有權轉移成功,從而說明Ti擁有正確的KTi,從而保證標簽的真實性。

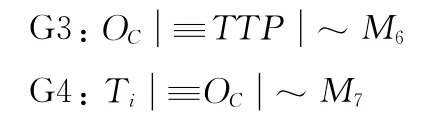

結合上述安全性分析,將本協議與現有的部分研究成果進行對比,結果見表2。

表2 方案安全性比較

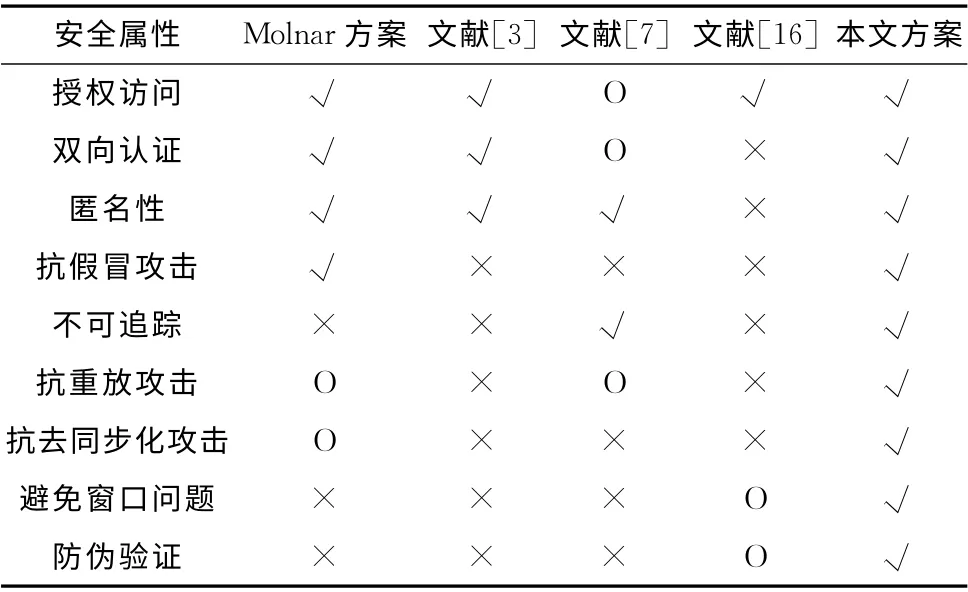

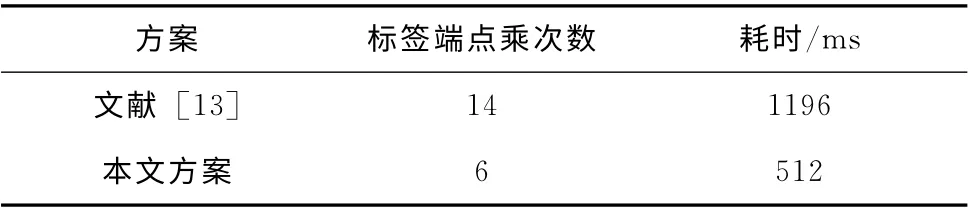

5 協議效率分析

本文基于橢圓曲線密碼提出了所有權轉移協議,協議利用的運算操作有模加、模乘、Hash運算、點加和點乘,其中點乘是最耗費資源的。Lee等針對自己協議中的標簽的特性提出了RFID 處理器[12],其頻率為700KHZ,功率為13.8uW,一次點乘操作所需59790個周期,約85.4ms,所消耗的能量為1.18uJ。本文的協議相對于Lee等的協議,標簽端減少了點乘的次數,增加了Hash運算,但是Hash運算速度快、能耗低 (生成64-bit消息摘要的Hash函數只需約1379個門電路即可)[20],比較適用于低成本RFID 標簽的硬件執行。基于Lee等的RFID 處理器,對本協議標簽端的執行效率進行了類比換算,見表3,與文獻 [13]比較結果見表4。

表3 標簽端執行效率

表4 標簽端執行效率比較

6 結束語

本文基于橢圓曲線,借用重加密思想,采用傳遞加密的方式設計一套RFID 標簽所有權轉移協議,同時基于共享秘密,該方案具有檢驗標簽真偽的功能。在DLP 和K-CAA1的作用下,結合GNY 邏輯,論證了協議能滿足較高的安全和隱私需求。基于Lee等的RFID 處理器,標簽端點乘的計算可在512 ms內完成,與Cheng等的方案相比,計算效率明顯提高。下一步工作主要在于研究如何以批處理的方法執行標簽組的所有權轉移以滿足更廣泛的應用需求,并設計出更高效的協議。

[1]Lo NW,Ruan SH,Wu TC.Ownership transfer protocol for rfid objects using lightweight computing operators[C]//International Conference on Internet Technology and Secured Transactions,IEEE,2011:484-489.

[2]Zuo Y.Changing hands together:A secure group ownership transfer protocol for RFID tags[C]//43rd Hawaii International Conference on System Sciences,IEEE,2010:1-10.

[3]Kulseng L,Yu Z,Wei Y,et al.Lightweight mutual authentication and ownership transfer for RFID systems[C]//INFOCOM,Proceedings IEEE,2010:1-5.

[4]Kardas S,Akgun M,Kiraz MS,et al.Cryptanalysis of lightweight mutual authentication and ownership transfer for RFID systems[C]//Workshop on Lightweight Security &Privacy:Devices,Protocols and Applications,IEEE,2011:20-25.

[5]Chen CL,Lai YL,Chen CC,et al.RFID ownership transfer authorization systems conforming EPCglobal Class-1generation-2Standards[J].IJ Network Security,2011,13 (1):41-48.

[6]Song B,Mitchell CJ.Scalable RFID security protocols supporting tag ownership transfer [J].Computer Communications,2011,34 (4):556-566.

[7]Kapoor G,Zhou W,Piramuthu S.Multi-tag and multi-owner RFID ownership transfer in supply chains [J].Decision Support Systems,2011,52 (1):258-270.

[8]Munilla J,Peinado A,Yang G,et al.Enhanced ownership transfer protocol for RFID in an extended communication model[J].ACR Cryptology ePrint Archive,2013:187.

[9]Hein D,Wolkerstorfer J,Felber N.ECC is ready for RFID-A proof in silicon [G].LNCS 5381:Selected Areas in Cryptography.Springer Berlin Heidelberg,2009:401-413.

[10]Lee YK,Sakiyama K,Batina L,et al.Elliptic-curve-based security processor for RFID [J].IEEE Transactions on Computers,2008,57 (11):1514-1527.

[11]Liao YP,Hsiao CM.A secure ECC-based RFID authentication scheme integrated with ID-verifier transfer protocol[J].Ad Hoc Networks,2013,18:133-146.

[12]Lee YK,Batina L,Singelée D,et al.Low-cost untraceable authentication protocols for RFID [C]//Proceedings of the 3rd ACM Conference on Wireless Network Security,2010:55-64.

[13]Cheng S,Varadharajan V,Mu Y,et al.A secure elliptic curve based RFID ownership transfer scheme with controlled delegation [J].Cryptology and Information Security Series,2013,11:31-43.

[14]Yang MH.Across-authority lightweight ownership transfer protocol[J].Electronic Commerce Research and Applications,2011,10 (4):375-383.

[15]Yang MH.Secure multiple group ownership transfer protocol for mobile RFID [J].Electronic Commerce Research and Applications,2012,11 (4):361-373.

[16]Chen CL,Chien CF.An ownership transfer scheme using mobile RFIDs [J]. Wireless Personal Communications,2013,68 (3):1093-1119.

[17]Munilla J,Guo F,Susilo W.Cryptanalaysis of an EPCC1G2 standard compliant ownership transfer scheme [J].Wireless Personal Communications,2013,72 (1):245-258.

[18]Ray BR,Chowdhury M,Abawajy J.Secure mobile RFID ownership transfer protocol to cover all transfer scenarios[C]//Proceeding of the 7th International Conference on Computing and Convergence Technology,IEEE,2012:1185-1192.

[19]WANG Cong,LIU Jun,WANG Xiaoguo,et al.Security protocol principle and verification [M].Beijing:Beijing University of Posts and Telecommunications Publishing House,2011:168-177 (in Chinese).[王聰,劉軍,王孝國,等.安全協議原理與驗證 [M].北京:北京郵電大學出版社,2011:168-177.]

[20]Aumasson JP,Henzen L,Meier W,et al.Quark:A lightweight hash [J].Journal of Cryptology,2013,26 (2):313-339.