基于信譽推薦的Ad Hoc網絡蟲洞防御方案

郭華娟,曹曉梅,2,朱 杰

(1.南京郵電大學 計算機與軟件學院,江蘇 南京 210003;2.江蘇省無線傳感網高技術研究重點實驗室,江蘇 南京 210003)

基于信譽推薦的Ad Hoc網絡蟲洞防御方案

郭華娟1,曹曉梅1,2,朱 杰1

(1.南京郵電大學 計算機與軟件學院,江蘇 南京 210003;2.江蘇省無線傳感網高技術研究重點實驗室,江蘇 南京 210003)

蟲洞攻擊是一種針對Ad Hoc網絡路由協議的典型惡意攻擊。兩個惡意節點進行合謀協同攻擊,從而吸引大量數據包達到控制網絡和紊亂路由機制的目的。為了解決這一問題,提出信譽推薦算法—CRPFA(Credibility Recommended Path Flow Algorithm),主要以三個步驟實現蟲洞的防御,包括信譽計算、節點聚類、節點推薦,構建了新蟲洞防御方法。該算法既不需要額外的硬件設備,也不需要定位惡意節點具體位置,且有效地克服了節點的自私性、欺騙性,保證了數據包的安全傳輸。仿真結果表明,該算法在傳輸距離、節點密度得到保證的情況下,能夠高效地防止惡意節點參加路由選擇,保證了數據包的有效傳遞。與CERep機制的仿真結果進行對比,結果進一步驗證了該方法的可行性和有效性。

Ad Hoc網絡;蟲洞攻擊;信譽;聚類算法;推薦值

0 引 言

Ad Hoc網絡是一種多跳的、無中心的、自組織無線網絡,又稱為多跳網(Multi-hop Network)。開放式的網絡結構、有限的節點資源、動態的網絡拓撲等特性,使得Ad Hoc網絡容易遭受各種各樣的攻擊[1]。蟲洞攻擊[2-3]是一種針對路由協議發起的攻擊,特別是那些依賴接收對方的廣播報文進行鄰居探測的路由協議,是眾多攻擊中危害較為嚴重的一類。這種合作式攻擊是一種通過建立高質量、高速率的私有通道,將蟲洞一端收集到的數據包在蟲洞的另一端重放,進行秘密通信并反復轉發、篡改數據包的行為。近年來,盡管許多研究人員根據路由協議提出了應對蟲洞攻擊的檢測機制和防御機制,但檢測機制過分依賴同步時鐘、GPS等硬件設備,而防御機制則忽視節點信任的主觀性、自私性,使其在開放的網絡環境下不成立。

文中提出基于信譽推薦路徑流算法(Credibility Recommended Path Flow Algorithm,CRPFA),在不同的時間片內監測并統計鏈路層、網絡層交互事件的滿意度,結合貝葉斯算法不斷修正結果并發現稀疏矩陣,利用聚類使整個通信網絡區域分割成零散的安全簇,并在簇區域內選擇高推薦值的節點參加路由選擇,最終形成安全路徑流。該算法既不需要額外的硬件設備,也不需要定位惡意節點,且有效克服了防御方法的單一性和節點的自私性、欺騙性,保證了數據包的安全傳輸。

1 相關工作

國內外有關蟲洞檢測和蟲洞防御的研究得到了不斷發展,也提出了較多的方案,在封閉式小型網絡環境中能夠檢測出蟲洞的存在,大致方法主要分為以下幾種:

(1)檢測機制。

文獻[4]提出一種GPSR方案,在硬件設備GPS的基礎上提出新算法,網絡中的拓撲頻繁變化,雖然GPSR可以使用本地拓撲信息快速找到正確的新航線,但是需要借助硬件設備。Hu Yih-Chun等[5]提出一種稱為“數據包限制”(packet leashes)的機制,要求所有網絡節點必須要具有嚴格同步的時鐘和時間限制,通常在幾微秒甚至千萬之一秒內,并采用認證協議來檢測蟲洞攻擊目的節點。目的節點可以根據接收時間和發送時間監測數據包傳輸的距離是否太長或者在數據包內設置一個有效時間,超出這個有效時間,則認為存在蟲洞。文獻[6]中提出一種利用節點路由表信息檢測蟲的方案。該方案通過鏈路使用頻率統計和鄰居節點驗證的機制來找到蟲洞鏈路,但只適合小型網絡中,有一定局限。Deworm方案[7]利用節點鄰居查詢的路由信息來判定蟲洞的存在,但蟲洞檢測會帶來較高的時間延遲和能量消耗。

(2)信任防御機制。

通過收集和分析用戶的歷史行為來預測他們在未來的交互中可能發生的行為,從而為交互對象的選擇提供一定的依據,成功規避風險。目前防御蟲洞攻擊的方法主要有五種:包封裝的方式、使用額外信道的方式、高能量傳輸方式、包接力的方式、使用協議偏差的方式[8-10]。

EigenTrust[11]、ManagingTrust[12]和LimitedRepution[13]都采用服務信任的方法。這類方法沒有專門的推薦可信度計算方法,用提供服務的信任度來代替推薦可信度。其局限性在于,節點可以通過提供高質量的服務維護高的信任值但同時不誠實節點操作也會顛覆信譽系統。洪亮等[14]提出基于鄰居信任評估的蟲洞防御機制,節點之間基于直接交互經驗形成直接信任評價,方案中通過重新定義鄰居的概念,強調鄰居作為節點信息轉發的重要性,引入Marsh信任模型,將鄰居的以往表現作為信任評估的經驗來源,并通過公式對鄰居關系做出判定。雖然該機制能夠一定程度上防御惡意節點參加路由選擇,但忽視了信任具有主觀性、不確定性、歷史經驗依賴性、不對稱性、動態性的缺點。

DevelopTrust[15]和Huynh[16]提出的加權算法,比較節點提供的推薦和實際交互結果之間的差異,若差異越小,則認為可信度越高。常俊勝等提出一種可信度增強的信譽機制(CERep)[17]。節點基于自身的經驗產生的直接信任評價,包含直接信任評價值和關于此評價值的信心因子兩部分。在此基礎上,提出了新的基于信譽的信任評價算法和推薦可信度計算模型,并給出了信譽機制的分布式實現策略。但這類方法中節點的推薦基于少數的交互或者目標節點的服務質量變化很大,導致誠實的推薦節點可能會被錯誤地劃分為不誠實節點。

與CRPFA相比,無論是基于同步時鐘的“數據包限制”(packet leashes)方法,還是基于時間和空間的檢測方案,雖然都能夠準確定位惡意節點,但在檢測過程中對硬件要求較高;而新階段的信任防御機制,往往難以應對不誠實推薦,機制單一且在開放性網絡環境下總是不成立的。

2 信譽推薦路徑流方案(CRPFA)

2.1 信譽計算

文中提出的CRPFA算法主要由三個部分組成:信譽計算、節點聚類和節點推薦路徑流。基于信譽推薦的CRPFA考慮節點之間的兩種信任關系:全局信譽關系和局部信譽關系。局部信譽值的建立基于節點自身的經驗,全局信譽值來源于局部信譽關系。

Sij=sat(i,j)-usat(i,j)

(1)

接收測試數據包的節點i對發送測試包的節點j的局部信譽值Rij為:

(2)

為了保證數據的客觀性設置a=0.5,在移動AdHoc的網絡環境中,每個節點根據多次交易來評價對方的信譽,多次迭代計算局部信譽值Rij,但在交易過程中,總是存在數據篡改、不真實和不可靠等現象。在局部信譽值的基礎上,根據不同時間片、不同節點間交互的事件定義歸一化的局部信譽值:

(3)

獲得全局信譽矩陣:

(4)

2.2 節點聚類

節點的自私性導致節點之間一旦確定相關身份之后不愿主動去刷新整個信譽系統,甚至還會被惡意節點詆毀。為了增加節點的可信度,利用信譽矩陣進行聚類分發。

鄰域:給定對象節點半徑r內的區域稱為該對象的r鄰域。

直接信譽可達:給定一個節點集合D,如果p在q的r鄰域內,且q是一個核心節點對象,則認為節點p從節點q出發是直接信譽可達的。

信譽可達:對于節點集合D,如果存在一個節點鏈p1,p2,…,pn,p1=q,pn=p,對于pi∈D(1≤i≤n),pi+1是從pi關于r的直接信譽可達,則節點p是從節點q關于r信譽可達的。

信譽相連:如果存在節點o∈D,使節點p和q都是從o關于r信譽可達的,那么節點p到節點q是關于r信譽相連的。

設M(i)(i=1,2,…,n)是D={d1,d2,…,dn}區域上的動態節點集,i被視為自變量。通常取M(i)為一個散列分布的函數集合,由全局信譽矩陣組成,隸屬函數滿足:

信譽可達是直接信譽可達的傳遞閉包,并且這種關系是非對稱的,然而,信譽相連是對稱關系,所以需要通過信譽聚合找到信譽相連節點的最大集合。

2.3 推薦路徑流

信譽值的計算得出各個節點信譽值矩陣,并完成節點的聚類,形成無數個簇區域。此時,以上計算是在假設每次評價都是誠實的基礎上進行的,但在現實情況下,評價可能存在不誠實或惡意的現象。為了避免蟲洞攻擊,利用推薦值計算公式推薦節點參加路由選擇。在與其他服務評價對比中發現服務評價的可靠性與其通信區域內的信譽直達節點、通信塊及所有節點具有一定的線性相關性,于是提出節點推薦值(Recommendation Value,RV)公式:

(5)

其中,RVC為以中心節點為核心的簇區域內的節點數;N為r通信區域內的所有節點數;Chunk為聚類完成后的數據塊,只有選擇推薦值最靠前的節點參與路由選擇。

具體實例中,區域1、區域2和區域3是分別以p1、p4、p6為中心的通信區域,陰影部分則是核心節點的簇區域,在簇區域里選擇節點的具體步驟為:第一步在核心節點的通信范圍內尋找,第二步在核心節點的簇區域內尋找。通過推薦值的計算,當存在兩個節點選擇時,選擇推薦值最大者為下一跳節點參與路由選擇,最終該實例的路徑流為p1-p2-p4-p5-p6。

3 仿真實驗與結果分析

為了驗證CRPFA在AdHoc網絡下對蟲洞攻擊的防御效果,仿真實驗在Windows7+MATLAB平臺上完成。通過多次測試選擇合適傳輸半徑和節點密度,在合適環境參數下,從傳輸速率、能量消耗、動態性幾個方面來評估CRPFA在AODV路由協議應對蟲洞攻擊的作用并與CERep機制的仿真結果進行對比。首先,整個網絡模擬場景大小為400m×500m,AODV協議下的節點隨機分布各個節點,其移動速度為10m/s,運動方向隨機,數據包大小為1 024。

節點密度為每百平方米12個節點,10個普通節點(P1~P10),2個惡意節點(N1~N2),惡意節點相互之間執行蟲洞攻擊。節點在仿真環境下,當r取不同值時,CRPFA檢測鏈路成功率和誤判率的變化如表1所示。

表1 仿真結果(1)

當r取值越大,鏈路形成的成功率就越低,失敗率就越高,如圖1所示。當r取值大于120時鏈路形成成功率普遍低于90%,由于通信距離的加大,增加了通信成本,無論是在時間上還是在數據傳輸能力上都增加了通信成本。所以當通信距離介于60~150之間,鏈路的成功率一直維持在一個較高水平,同時節約了時間與通信成本。

圖1 數據包接收成功率

當確定r=60m和惡意節點(N1,N2),以節點密度為變量,比較數據包傳輸速率。當密度s取不同值時,應用CRPFA節點的傳輸速率變化如表2所示。

表2 仿真結果(2)

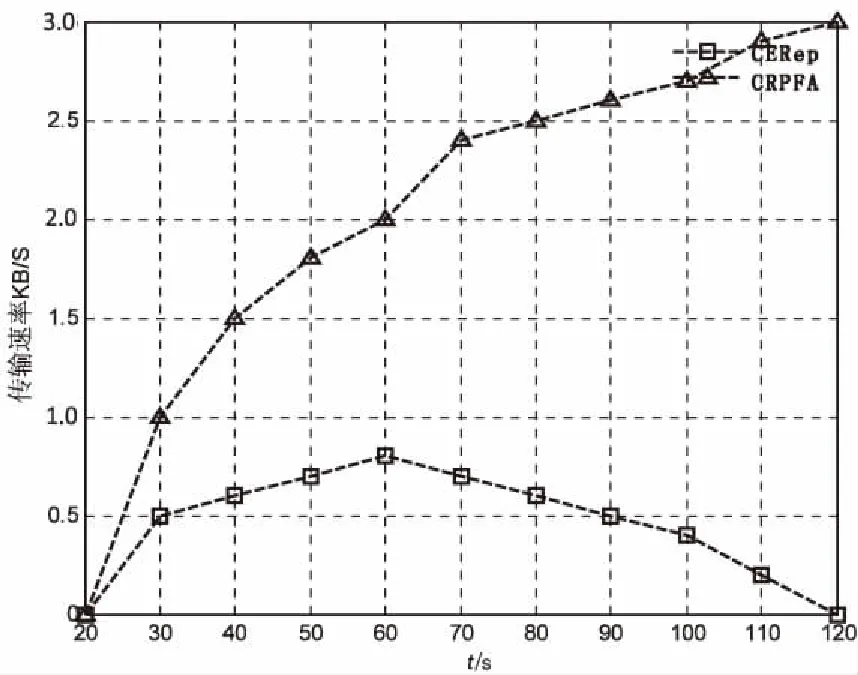

由表2可知,在存在蟲洞攻擊的情況下,傳輸速率都無法呈現出正常狀態,所以研究相應防御機制是否能夠有效防御蟲洞攻擊可以通過對比數據包的傳輸速率來確定。當通信半徑r=60,密度s=400/11 304時,比較兩者之間的傳輸速率、能力消耗和動態性,如圖2~4所示。

圖2 傳輸速率

由圖2可知,CRPFA下的AODV在傳輸速率上呈現持續上升的態勢,而沒有應用該算法的協議接收的流量在120s后顯現為0的狀態,由于沒有相關的反饋機制和監測機制,這一錯誤無法糾正,致使數據包的傳輸一直為零。在一組惡意節點攻擊的影響下,網絡的加載量不斷增加、惡性循環。應用CRPFA的節點傳輸速率呈持續增長趨勢,也就意味著在AODV協議下,目的節點都可以找到一條正確到達目標節點的路徑,起到防御蟲洞攻擊的作用。

圖3 網絡能量消耗

從圖3可以看到,隨著時間的增加,能量的消耗呈現降低的趨勢,相比CERep機制有更好的表現效果,有效遏制了惡意節點對AdHoc網絡能量方面的巨大威脅,在消耗少量能量的前提下做到了對網絡安全的提升,同時驗證了CRPFA可以有效防范節點利用間接信息進行誹謗攻擊。

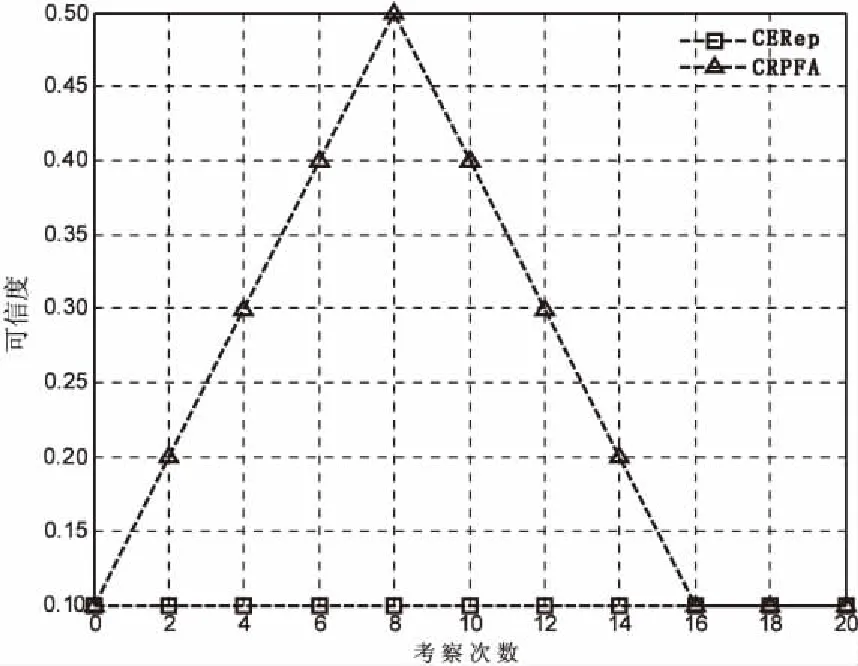

圖4 可信度考察

從圖中可以看到,節點的初始信譽值為0.5,通過異常行為的累計,逐漸將節點可信度降低,并且這個過程是一個加速的過程,而CERep機制對于可信度的考察結果卻是一成不變的。說明CRPFA對于任何隨機進行惡意誹謗的惡意節點,其可信度隨著行為性質的變化而動態變化,能夠有效地防范惡意節點的誹謗行為。

4 結束語

蟲洞攻擊是目前影響移動AdHoc網絡發展的重大威脅之一。針對目前探測蟲洞的方法過于注重地理位置而忽視信譽的表現,文中提出CRPFA防御移動AdHoc網絡中的蟲洞攻擊,綜合局部聲譽和全局聲譽的優點,結合權重機制區別對待各個節點,構建新的信譽計算算法。為了保證節點信譽的可信度、減少通信量與數據量,應用貝葉斯算法和信譽聚合算法,以源節點為中心,在其簇區域內選擇誤差范圍內的可直接通信節點。在仿真中觀察AODV路由協議下CRPFA對蟲洞節點的影響,仿真結果表明,鄰居信譽值防御蟲洞攻擊是有效的。

該防御方法的顯著優點在于動態防御、聚類速度快,在降低節點對硬件要求的同時,準確找出安全鏈路,大大減少了維護節點信息而產生的開銷,具有較高的效率和魯棒性。隨著AdHoc網絡的不斷發展和日益成熟,它將會被部署在更為特殊和復雜的應用環境中,在安全鏈路得到滿足的情況下,定位惡意節點也顯得更加重要,因此提出一種新穎的方案探測惡意節點的具體位置,并保證安全路由的需求也變得尤為突出。

[1]YangHao,LuoHaiyun,YeFan,etal.Securityinmobileadhocnetworks:challengesandsolutions[J].IEEEWirelessCommunications,2004,11(1):38-47.

[2]HuY,PerrigA,JohnsonDB.Wormholeattacksinwirelessnetworks[J].SelectedAreasinCommunications,2006,24(2):370-380.

[3]MahajanV,NatuM,SethiA.AnalysisofwormholeintrusionattacksinMANETS[C]//Procofmilitarycommunicationsconference.[s.l.]:IEEE,2008:1-7.

[4]BradK,KungHT.GPSR:greedyperimeterstatelessroutingforwirelessnetworks[C]//Proceedingsofthe6thannualinternationalconferenceonmobilecomputingandnetworking.Boston,Massachusetts,USA:[s.n.],2000:243-254.

[5]HuYih-Chun,PerrigA,JohnsonDB.Packetleashes:adefenseagainstwormholeattacksinwirelessnetworks[C]//Procoftwenty-secondannualjointconferenceoftheIEEEcomputerandcommunications.[s.l.]:IEEE,2003:1976-1986.

[6]KhanZA,IslamMH.Wormholeattack:anewdetectiontechnique[C]//Procofinternationalconferenceonemergingtechnologies.Islamabad:IEEE,2012:1-6.

[7]HayajnehT,KrishnamurthyP,TipperD.DeWorm:asimpleprotocoltodetectwormholeattacksinwirelessadhocnetworks[C]//Procof2009thirdinternationalconferenceonnetworkandsystemsecurity.[s.l.]:IEEEComputerSociety,2009:73-80.

[8]MármolFG,PérezGM.TRMSim-WSN,trustandreputationmodelssimulatorforwirelesssensornetworks[C]//ProcofIEEEinternationalconferenceoncommunications.[s.l.]:IEEE,2009:1-5.

[9]Al-KarakiJN,KamalAE.Routingtechniquesinwirelesssensornetworks:asurvey[J].IEEEWirelessCommunications,2004,11(6):6-28.

[10]HalesD.Fromselfishnodestocooperativenetworks-emergentlink-basedincentivesinpeer-to-peernetworks[C]//Procoffourthinternationalconferenceonpeer-to-peercomputing.[s.l.]:IEEE,2004:151-158.

[11]KamvarSD,SchlosserMT,Garcia-MolinaH.EigenRep:reputationmanagementinp2pnetworks[C]//Proceedingsofthetwelfthinternationalworldwidewebconference.Budapest,Hungary:[s.n.],2003:123-134.

[12]AbererK,DespotovicZ.Managingtrustinapeer-2-peerinformationsystem[C]//ProcofCIKM.NewYork,USA:ACM,2001:310-317.

[13]MartiS,Garcia-MolinaH.Limitedreputationsharinginp2psystems[C]//Proceedingsofthe5thACMconferenceonelectroniccommerce.[s.l.]:ACM,2004:91-101.

[14] 洪 亮,洪 帆,彭 冰,等.一種基于鄰居信任評估的蟲洞防御機制[J].計算機科學,2006,33(8):130-133.

[15]YuB,SinghMP,SycaraK.Developingtrustinlarge-scalepeer-to-peersystems[C]//ProceedingsoffirstIEEEsymposiumonmulti-agentsecurityandsurvivability.[s.l.]:IEEE,2004:1-10.

[16]HuynhTD,JenningsNR,ShadboltN.Onhandlinginaccuratewitnessreports[C]//Proceedingsof8thinternationalworkshopontrustinagentsocieties.[s.l.]:[s.n.],2005:63-77.

[17] 常俊勝,龐征斌,徐煒遐,等.CERep:一種可信度增強的信譽機制[J].國防科技大學學報,2014,36(2):105-112.

A Wormhole Defense Method for Ad Hoc Network Based on Credibility Recommendation

GUO Hua-juan1,CAO Xiao-mei1,2,ZHU Jie1

(1.College of Computer and Software,Nanjing University of Posts and Telecommunications,Nanjing 210003,China;2.Key Laboratory of High-tech Wireless Sensor Network in Jiangsu Province,Nanjing 210003,China)

The wormhole attack is a typical malicious attacks against Ad Hoc routing protocols.Two malicious nodes are conspiring to coordinated attack,attracting a large number of data packets to achieve the objective of controlling network and disordering routing mechanism.In order to solve this problem,a CRPFA (Credibility Recommended Path Flow Algorithm) is proposed which mainly divides into three steps to achieve the defense of the wormhole,including credit calculation,node aggregation and recommendation,construction of the new wormhole defense.This algorithm does not need additional hardware devices,also not need to locate malicious node location,and effectively overcomes the selfish and deceptive node,ensuring the safety of data packet transmission.The simulation results show that on the condition of guaranteeing in the transmission distance and the density of nodes,the algorithm proposed can efficiently prevent malicious nodes to participate in the routing and ensure effective transmission of the data packets.Compared with the CERep mechanism,the results show that the feasibility and validity of the method is further verified.

Ad Hoc network;wormhole attack;trust;aggregating algorithm;recommended value

2015-09-06

2015-12-23

時間:2016-08-01

國家自然科學青年基金(61202353);國家自然科學基金資助項目(60873231)

郭華娟(1990-),女,碩士,研究方向為網絡信息安全;曹曉梅,副教授,博士,研究方向為無線網絡安全、傳感器網絡安全。

http://www.cnki.net/kcms/detail/61.1450.TP.20160801.0842.004.html

TP31

A

1673-629X(2016)08-0083-05

10.3969/j.issn.1673-629X.2016.08.018