基于非可信用戶的P2P加密位置隱私保護

周紅亞,張 倩

(南京郵電大學 計算機學院,江蘇 南京 210000)

基于非可信用戶的P2P加密位置隱私保護

周紅亞,張 倩

(南京郵電大學 計算機學院,江蘇 南京 210000)

近年來,隨著移動互聯網及智能移動設備的飛速發展,位置服務給人們的生活帶來了極大的便利,但是,用戶的位置隱私也受到了極大的威脅。文中從LBS位置隱私保護的實際應用出發,根據現有的位置隱私保護模型,分析不同LBS隱私保護的系統結構的優缺點,介紹了在移動分布式P2P結構的構造方法,提出了基于非可信用戶的P2P加密位置隱私保護方案。該方案建立在所有角色都不可信的基礎上,通過使用將位置隱私和用戶隱私分開處理的方式及采用加密的方法來保護用戶的隱私。該方案能提供精確地理位置服務,獲得精確查詢結果的同時還能抵御各種惡意角色攻擊,包括惡意鄰居節點、惡意LBS服務器、兩者的合謀攻擊以及連續查詢攻擊和區域密度攻擊,有效地保護了用戶的隱私信息。

位置請求服務器;隱私保護;用戶協作;加密

1 概 述

近年來,智能手機的大范圍普及以及移動通訊4G技術帶來大幅提升的通訊帶寬推動了我國互聯網使用方式由“固定端”迅速邁向“移動端”。在移動互聯網中,基于位置服務的移動設備的位置信息為用戶提供了與其地理位置相關的服務。隨著移動互聯網的不斷演化,更多的社交因素以及移動用戶自身產生的查詢內容已經加入到基于位置的服務中。因此對于基于位置服務LBS的定義,在移動互聯網環境中有了更加豐富的內容:即移動用戶通過發送自身的位置信息來使用某種類型的服務,并在使用服務的同時與其他移動用戶進行與該位置相關的互動行為[1]。

近年來,在移動互聯網中各種類型的基于位置的服務如雨后春筍般出現,并得到了充分的推廣。最基本的服務往往是跟移動用戶的日常生活息息相關的。例如之前十分吸引眼球的打車軟件大比拼,即“快的打車”和“滴滴打車”兩大打的軟件相互競爭,它們所提供的服務就是將移動用戶的精確位置發送給周邊的出租車終端,從而促成打車行為的發生。另外,基于位置的服務在商家定向投放廣告上也大放異彩,例如“大眾點評網”移動客戶端軟件便可通過獲取移動用戶的精確位置信息,幫助商家吸引用戶前來消費,即向位置距離不遠的移動用戶投放電子代金券或者打折信息等。再次,在公共安全領域各類基于位置服務也起到了非常重要的作用。例如互聯網公司360便開發了一款針對兒童的定位手機,該手機會按一定時間段向家長的手機發送其所在的地理位置,用來應對不法分子綁架兒童案件的發生。當發生火災、地震等自然災害時,消防人員可使用移動用戶的確切位置來進行救援。最后,隨著移動互聯網的不斷發展壯大,越來越多的社交網絡開始移動化,并提供豐富多彩的基于位置的社交手段。這類基于位置的服務的特點就是利用移動用戶精確的位置信息來展開社交活動,不僅增強了社交活動的趣味性,也大大提高了社交活動的針對性。包括騰訊的“微信”、阿里巴巴的“來往”以及網易的“易信”等都是國內移動社交網絡軟件的佼佼者,又如國外的“Facebook”和“Twitter”更是移動社交軟件的領導者。可以說移動互聯網促進了基于位置服務的不斷發展,反之基于位置的服務也促進了移動互聯網的持續進步[2]。

隨著基于移動位置的服務的不斷發展,移動用戶在使用這些位置服務時,可能面臨著各種隱私泄露的威脅[3]。在基于位置的服務中,隱私數據可以是相關的時間和空間信息,可以是查詢請求中所涉及到的醫療或者金融信息,也可以是能推斷出用戶的運動模式、興趣愛好等個人隱私信息。而位置隱私威脅是指攻擊者在沒有經過授權的情況下,通過對移動設備的定位和對傳輸通道的竊聽等方式獲取用戶的位置隱私信息[4]。比如:通過獲得的位置信息向移動用戶散播惡意廣告,獲取用戶的醫療信息、生活方式或者政治觀點,也可通過獲得用戶訪問過的地點推出用戶曾去過的醫院、娛樂中心等信息。

2 相關技術

移動互聯網中基于地理位置的服務是與移動用戶所處的空間位置息息相關的個性化服務。該服務的基礎是移動用戶向移動互聯網的基于位置服務提供商(Location-based Service Provider,LSP)提供其空間位置。用戶的空間位置是通過移動設備定位技術、無線通訊技術等多種技術協同合作計算出來的,不僅包括最常見的二維空間位置信息,也可以包含三維立體坐標信息[5]。移動用戶使用基于地理位置服務的流程一般可以分為三步:

(1)用戶通過定位設備得到其所在的地理位置信息;

(2)移動用戶將其位置信息和所需的查詢請求一同發給基于位置的服務提供商;

(3)基于位置的服務提供商依據用戶的位置查詢服務請求,并將結果反饋給移動用戶。

目前移動位置隱私保護的體系結構主要有三種:客戶端服務器體系結構、可信第三方體系結構和移動點對點體系結構[6]。在客戶端服務器體系結構中,用戶只能通過對自己的位置進行相應的匿名工作,從而保護移動用戶的隱私信息。而可信第三方體系結構引入了可信的第三方位置匿名服務器,該匿名服務器主要負責接收移動用戶的位置和請求信息,按指定的算法完成用戶信息的匿名工作。在移動點對點體系結構中,各移動用戶之間相互信任,相互協作,各自分享信息,得到滿足要求的匿名空間。

2.1 客戶端服務器體系結構

客戶端服務器體系結構是一種C/S結構,是位置隱私保護系統初期的一種結構,只包含移動用戶與位置服務提供商[7],如圖1所示。

圖1 客戶端服務器體系結構

在該體系結構中,移動用戶擁有自定位的功能,并根據隱私需求,將自己的位置信息匿名。該體系結構的處理流程為:移動用戶通過產生n個假地址或將自身所在的地理位置進行模糊化匿名處理,生成匿名區域,并將該模糊區域以及服務請求一起發送給位置請求服務器(LBS),LBS對其進行查詢,并將結果集返回,移動用戶按照自身的地理位置對LBS返回的結果篩選求精,獲得真正所需的結果[8]。對于該體系結構的研究工作主要分為:假地址、假數據[9]、匿名空間[10]等等。

客戶端服務器體系結構具有結構簡單、易于擴展、易于配置等優點,但是缺點也很多,該結構需要移動終端擁有較強的計算能力和足夠的存儲空間,而這將使移動終端的負擔加重。另外,這種匿名方式因為缺少輔助設備,對周圍的環境考慮不多,使得匿名的質量很差,很容易遭受數據挖掘等技術的威脅。例如,移動用戶生成的匿名空間內只有自己時,位置隱私仍然會泄露。

2.2 可信第三方體系結構

目前大部分的研究都是基于可信第三方服務器體系結構實現的。該體系結構是在移動用戶和LBS服務器中間增加一個可信的第三方位置匿名服務器,來幫助移動用戶實現位置的匿名、查詢結果的過濾求精。該體系著名的算法包括Ghinita提出的PRIVE[11]算法以及Mokbel提出的New Casper算法[12]等。中心匿名服務器需要完成:

(1)接收和更新移動用戶的位置信息;

(2)按照移動用戶的個性化隱私參數將用戶的精確位置信息轉換為匿名區域;

(3)對LBS服務器返回的候選服務集合進行篩選求精,并將結果返回給移動用戶進行顯示。

中心匿名服務器如圖2所示。移動用戶提出基于位置感知的查詢請求,并把自身準確的位置信息和查詢內容發送給第三方匿名服務器,第三方匿名服務器按照相應的匿名算法,形成一個滿足k-匿名的區域,并將該匿名區域發送給LBS服務器;LBS服務器按照所接收到的匿名區域,查詢符合用戶條件的候選結果集,并將所獲得的結果集全部發送給第三方中心匿名服務器;第三方中心匿名服務器按照緩存在其中的用戶的真實位置,挑選合適的結果,并把結果返回給移動用戶。

圖2 可信第三方體系結構

引入可信第三方中心匿名服務器能降低移動客戶端的負載,在提高移動用戶位置隱私信息安全性的同時也擁有較高的位置服務質量。但是可信第三方中心匿名服務器體系結構仍存在許多不足之處:

(1)第三方匿名服務器需要處理大量的用戶位置信息,是聯系用戶與LBS服務器的橋梁,極其容易出現系統瓶頸。若請求頻繁,將影響用戶的體驗,而且匿名服務器是整個系統的命脈,一旦出現任何問題,都會使整個LBS系統崩潰。

(2)第三方匿名服務器被認為是可信的,其中記錄了用戶大量的位置查詢信息和查詢歷史,當位置匿名服務器受到攻擊或者其本身變得不可信,用戶的隱私信息將遭到嚴重的泄露。

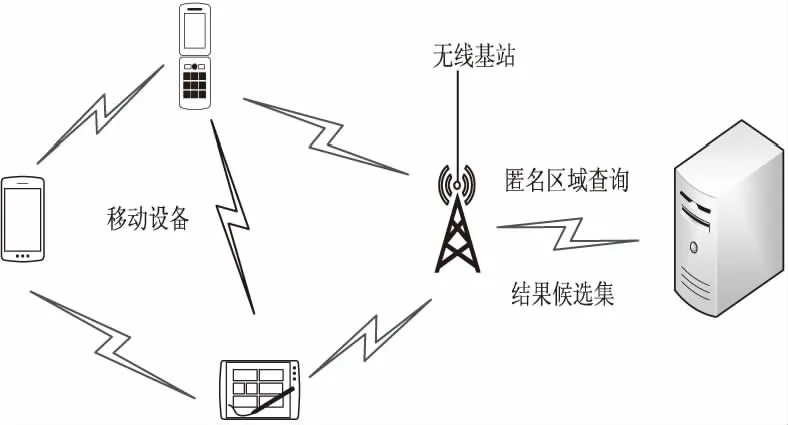

2.3 移動P2P點對點體系結構

為了消除可信第三方服務器結構中匿名服務器存在的威脅,P2P點對點體系結構被提出。移動P2P點對點體系結構(見圖3)由移動查詢請求用戶、移動鄰居節點和LBS服務器組成,其中的移動請求用戶和鄰居節點相互協作、相互分享信息,可以像移動Ad Hoc網絡通訊一樣進行直接傳輸。C.Chow等提出了一個基于LBS的移動點對點體系結構[13]。該體系結構中的每一個移動用戶都能夠直接與LBS服務器以及周圍的鄰居用戶進行通信。每個移動用戶之間彼此信賴、彼此協作來完成匿名工作。在移動P2P點對點體系結構中,移動客戶端具有較強的計算能力以及較高的存儲能力,能通過加密等措施完成自身的匿名工作,成功避免了可信第三方匿名服務器因過多的請求操作而帶來的系統瓶頸以及容易成為攻擊目標等缺點,與此同時又很好地利用了周邊的環境,提高了位置匿名的強度。然而移動P2P點對點結構擁有上述優點的同時也具有以下不足之處:

(1)節點與節點之間是相互信任的,一旦存在惡意的鄰居節點,惡意鄰居節點將獲得請求用戶的位置及查詢信息,移動用戶的位置隱私信息將無法獲得保障。

(2)移動用戶的匿名加密以及對查詢結果的篩選求精依然是由移動客戶端來完成,這要求移動客戶端具有較高的存儲能力和計算能力,而且會給移動用戶帶來極大的網絡通訊資源的消耗。

圖3 P2P點對點體系結構

3 基于非可信用戶的P2P加密位置隱私保護方案

基于P2P點對點的位置隱私保護方法雖然消除了可信第三方中心服務器結構中的系統瓶頸以及避免成為集中攻擊點的弱點,但該方案都是在所有用戶是可信的前提下進行的。如果移動鄰居節點中有一個或多個惡意節點,他們成為攻擊者,那么在構建匿名區域時,用戶的位置隱私將遭受極大的威脅,因此另一種基于用戶合作的混合網絡k匿名機制[14]被提出。該機制采用了有線傳輸網絡中進行匿名通訊的思想,使用了將數據包進行分片處理,采用對稱加密算法對數據包片端加密,添加唯一標識,將數據片段隨機轉發等技術來保證移動用戶的隱私安全。該方法雖然通過對查詢請求進行加密解決了鄰居節點不可信的問題,但是仍有以下問題需解決:

(1)移動查詢請求用戶和LBS服務器之間仍采用事先協商好的對稱密鑰來對查詢請求進行加密,并且密鑰在整個通信過程中是唯一不變的,若移動用戶一不小心泄露了對稱密鑰或LBS服務器遭攻擊者攻擊而導致密鑰被破解,那么所有的數據都將被攻擊者獲取并且通過解密獲得用戶的隱私信息,從而泄露用戶的隱私。

(2)該模型成立的前提是LBS服務器是可信的,因為對稱密鑰是提前協商一致并在整個通信過程中保持不變的,LBS服務器可通過對對稱密鑰的識別來獲知查詢用戶的id,并通過對其請求信息進行解密獲得請求用戶的查詢內容和位置信息,此時LBS服務器知道了該請求用戶的用戶信息、位置信息以及查詢內容,因此該方案在LBS服務器不可信的情況下不適用。

3.1 算法描述

文中將對稱、不對稱混合的加密方法融入位置隱私保護方法,即基于混合加密的非可信用戶位置隱私保護方案,采用的系統架構是移動P2P點對點體系結構[15]。基于非可信用戶的P2P加密位置隱私保護方法實現了將位置隱私和查詢隱私進行分開處理,并運用密碼學的知識來保護移動用戶的隱私。只有LBS服務器能夠獲得用戶的具體位置,使用k匿名的保護方式使LBS服務器不能區分查詢信息來源于哪個用戶,從而保護了用戶的查詢隱私。

3.1.1 移動用戶

(1)請求用戶u∈鄰居節點(Pj),先利用gen_request()方法產生一個沒有加密的查詢請求M,該請求含有移動用戶的具體位置信息、查詢內容以及所需協助鄰居節點個數k。

(2)用戶u使用產生通用唯一識別碼(UniversallyUniqueIdentifier,UUID)的方法來產生一個僅用于本次查詢的唯一標識碼mid,并用gen_mid()的方法返回。

(3)利用gen_random_key()隨機產生用于本次查詢的對稱密鑰key,使用對稱密鑰對查詢請求進行對稱加密算法SKA()加密,得到M1。

(4)利用服務器s的公鑰SKpublic對對稱密鑰key進行公鑰加密算法PKA()加密,得到M2。

(5)將加密請求M1和公鑰加密后得到的M2組合形成Mu。

(6)根據移動用戶設置的k的個數,將Mu分成k個消息片段{m1,m2,…,mk}。

(7)將k個數據片段分別加上相應的序號seqi、時間戳tmp以及用于此次查詢的唯一標識符mid。

(8)將拼接好的k-1個消息片段隨機發送給k-1個鄰居節點,并在[0,tmp]時間內隨機將自己所擁有的一個消息片段發送到LBS服務器。

(9)用戶u收到LBS服務器的響應信息,用此次查詢的對稱密鑰進行解鎖,獲得響應信息。

偽代碼如下:

M=gen_request(location,content,k)

mid=get_mid()

key=gen_random_key()

M1={M}SKA(key)

M2={key}PKA(SKpublic)

Mu=M1+M2

{m1,m2,…,mk}=gen_random_frag(Mu)

Fragi=mid+seqi+mi

Fragu=get_random_frag(Fragi)

Tbegin=get_time()

Pj=get_peer()

Pj=send(Fragi)

random_delay(tmp)

S=send(Fragu)

PTSj=Pu

3.1.2 鄰居節點

(1)鄰居節點收到消息片段后,利用get_mid()獲取消息標識符mid。

(2)查看自身的緩存,判斷是否已經對該消息片段進行了處理。

(3)若已處理過,則直接將該片段轉發給其他鄰居節點。

(4)否則使用平均分布的隨機函數來控制轉發行為,鄰居節點有1/2的機會轉發給其他鄰居節點,1/2的機會將消息片段發送給LBS服務器。

(5)若超時,將含該mid的消息片段丟棄。

(6)接收到來自LBS服務器的響應數據包,由于無法解密而將其丟棄。

偽代碼如下:

Tbegin=get_time()

whileTend-Tbegin mid=get_mid(Fragi) ifmid==get_cache(mid) Pj=get_peer() Pj=send(Fragi) Else f=random(0,1) iff> 0.5then S=send(Fragi) PTSj=Pj else Pj=get_peer() Pj=send(Fragi) 3.1.3 LBS服務器 (1)接收來自不同用戶的消息片段,通過get_mid()獲取消息標識符mid。 (2)收集來自該mid的消息片段,通過時間戳判斷是否超時,若在時間戳內消息片段的個數達到k,將該k個消息片段按序號seqi進行組合拼接得到Mu,否則將所有含該mid的消息片段丟棄。 (3)LBS服務器開始解析用戶請求內容,提取出對稱加密請求M1和公鑰加密后得到的M2。 (4)對于M2,LBS服務器通過自己的私鑰對其進行解密獲取對稱加密過程中所使用的對稱密鑰key。 (5)用對稱密鑰key對M1進行解密獲取用戶的查詢請求,并對查詢請求進行完整性校驗,以防信息被篡改。 (6)LBS服務器根據查詢請求內容查詢數據庫得到查詢結果Mr。 LBS服務器將查詢結果用相同的對稱密鑰key加密,并將響應結果發送給相應的用戶。 偽代碼如下: Tbegin=get_time() whileTend-Tbegin mid=get_mid(Fragi) whilecount(mid)==k mi=get_mi(Fragi) Mu=get_unite(m1,m2,…,mk) M1=get_M1(Mu) M2=get_M2(Mu) key=decrypt_M2(M2,SKprivate) M=decrypt_M1(M1,key) M'=gen_result(M) Mr=mid+{M'}SKA(key) PTSj=send(Mr) 3.2 性能分析 通訊過程中的可靠性表現以及性能表現是LBS位置隱私保護能否實現的重要因素,這當中包含在移動用戶通訊過程中所需的計算代價以及所需消耗的帶寬流量。基于非可信用戶的P2P加密位置隱私保護方案是屬于分布式移動點對點體系結構,比起基于可信第三方位置匿名服務器的隱私保護體系結構,移動終端的計算量會比較大,以及對存儲能力的要求也比較高,這是由于缺少位置匿名和結果求精的第三方服務器導致的,因此兩者存在一定共性。 對于通訊代價,基于非可信用戶的P2P加密位置隱私保護方案需要去尋找鄰居節點,所以在帶寬消耗上較大,而在可信第三方中心服務器體系中,由于移動用戶的不斷移動,不斷更新自己的位置,同樣導致帶寬流量的消耗。對于計算代價,前者主要體現在加解密的運算上,而后者則在生成匿名區域上有所消耗。且前者采用的是精確的地理位置,使得查詢速度較快,而后者是將移動用戶精確的地理位置模糊化處理,使其成為一個圓形或矩形匿名區域,然后對數據庫進行模糊查詢。對于所得到的查詢結果還需進行篩選求精,查詢與篩選過程中所需的計算代價也很大,且得到的最終查詢結果也不一定是最優的。因此,基于非可信用戶的P2P加密位置隱私保護方案雖然占用帶寬流量大,但是其服務器計算壓力下降且服務質量有所提高。 3.3 安全性分析 在基于可信第三方的位置隱私保護中,所選的第三方位置匿名機構是否可信是位置隱私保護中極為關鍵的。但是隨著近年來一些第三方機構丑聞事件的陸續曝光,其權威性和獨立性大打折扣。在移動分布式點對點體系結構中,假設所有鄰居節點都是可以信任的,但是在現實社會中,往往這些鄰居節點是十分不可信的。而在Ardagna等提出的方法中也是事先假設LBS服務器是可信的,移動用戶在LBS服務器上進行注冊時事先協商好對稱密鑰,因此LBS服務器可以通過對稱密鑰來唯一識別出具體用戶,分片信息經LBS匯總解密后,服務器將獲得用戶的位置信息及查詢內容,導致服務器不可信。而基于非可信用戶的P2P加密位置隱私保護模型是在系統中所有其他角色都是不可信的,且所有角色是可以進行合謀攻擊的情況下提出的[16]。因此基于非可信用戶的P2P加密位置隱私保護模型相對于其他隱私保護模型具有一定的優勢。 (1)惡意鄰居節點。 用戶將所需要查詢的消息經過分片后隨機地發送給周圍的鄰居節點,鄰居節點收到消息片段后,通過片段的mid判斷該片段是否已經被處理,若未被處理,以一定的概率選擇成為轉發節點或成為協助發送節點。當該系統存在惡意的鄰居節點時,每當惡意的鄰居節點接收到一個消息片段,它無法區分該片段是由上一節點發出的還是轉發的,無法追溯最原始的發送者,因此具有不可追溯性。 另外,由于將請求信息分成了k個片段,分別將其發送給k-1個鄰居節點,每個鄰居節點只能獲取其中個別片段,通過個別的消息片段無法知道具體的查詢內容,只有在極端的情況下可以獲得所有片段,但由于請求信息使用的是LBS服務器的公鑰加密的,因此惡意鄰居節點仍然無法得到移動用戶具體的請求信息。惡意鄰居節點能夠采取的最大的破壞行為是獲取消息片段后不對其進行轉發,使得LBS服務器無法獲得完整的查詢信息,使此次請求超時。 (2)惡意LBS服務器。 移動用戶的查詢請求中包含此次會話所使用的對稱密鑰key,而這部分查詢請求是由LBS服務器的公鑰加密的,只有LBS服務器自己擁有能用來解密請求信息的私鑰,因此除查詢請求用戶以外LBS服務器是唯一一個能知道查詢請求的地理位置和查詢請求內容的。但是對于惡意的LBS服務器,查詢內容是由k個不同的移動用戶發送而來,其無法區分誰是具體的查詢請求者。且對稱密鑰是由對稱加密算法隨機產生的一次性密鑰,LBS服務器無法從對稱密鑰識別出具體用戶,從而保證了用戶的位置信息與具體用戶的不可關聯性。 (3)鄰居節點與LBS服務器合謀攻擊。 在某種極端情況下,鄰居節點和LBS服務器都為惡意節點,用戶的隱私才有可能被泄漏。即k-1個鄰居節點均為惡意節點,他們獲取消息片段后對其做相應標記后轉發給LBS服務器,使LBS服務器識別出具體的查詢請求者,并通過解密獲得具體位置信息及查詢內容,將其與具體請求者聯系起來,造成用戶的隱私泄漏。然而這種情況太極端,出現得概率非常低,基本上可認為這種情況不可能。首先攻擊者必須能夠控制LBS服務器,能對用戶的請求進行解密并獲取到具體的查詢內容;其次攻擊者必須能控制足夠數量的鄰居節點并對消息片段做區分標記,且得保證這些鄰居節點剛好是轉發此次查詢的全部節點;最后,由于用戶及周邊的鄰居節點是處于不斷移動的過程中,攻擊者能控制所有鄰居節點的概率微乎其微。因此基于非可信用戶的P2P加密位置隱私保護方案能抵抗LBS服務器與鄰居節點的合謀攻擊。 (4)連續查詢攻擊。 在移動P2P網絡環境的LBS隱私保護算法中,通過構建k匿名區域達到保護用戶位置隱私的目的,但攻擊者可通過不斷地對其產生的匿名區域進行求交集,從而知道提出連續查詢請求的用戶所在的位置。在基于非可信用戶的P2P加密位置隱私保護方案中,鄰居節點很有可能會成為協助發送節點。假如鄰居節點沒有選擇成為協助發送節點就會對消息進行轉發,且無需形成一個固定的區域,因此通過連續對用戶的協助節點求交集是沒有意義的。所以該體系結構能有效地抵抗連續查詢攻擊。 (5)空間區域密度攻擊。 相對于k匿名隱私保護方法,通過使用匿名的空間來代替精確的位置,使移動用戶位置模糊化,但是用戶所在的地理位置肯定在匿名空間內,當該空間只有一個用戶或滿足一定的條件時用戶的位置隱私將會被暴露。然而基于非可信用戶的P2P加密位置隱私保護方案中對用戶的精確位置進行加密,只有LBS服務器能對其進行解密獲得查詢內容及用戶的地理位置,但是LBS服務器并不知道是誰在發送查詢請求,因此該體系結構很好地保護了用戶的隱私。 上述分析表明,基于非可信用戶的P2P加密位置隱私保護方案建立在非可信模型的基礎上不但可以抵御惡意鄰居節點、惡意LBS服務器以及合謀攻擊,還能抵御連續查詢攻擊和區域密度攻擊,相比其他基于P2P網絡環境的位置隱私保護更具有安全性,且消除了采用可信中心服務器的瓶頸及安全隱患問題。 文中在分析了LBS的位置隱私保護的特點、總結已有模型的不足及存在的問題后,在分布式移動點對點(P2P)的基礎上,考慮到用戶非可信及LBS服務器非可信的情況,對用戶請求進行對稱加密處理,并對對稱密鑰采用LBS服務器的公鑰進行加密,分割后隨機發送給鄰居節點。對周圍用戶保證了位置及查詢內容的不可見,保證了自己的隱私不會泄露給攻擊者。在服務器端,盡管服務器可以通過解密知道用戶的查詢請求,但是這些請求是由k個用戶發來的,LBS服務器無法區分這條請求具體是由哪個用戶發出,從而達到保護用戶隱私的目的。此外,通過性能分析說明該模型計算代價與通訊代價的消耗,并和已有模型進行比較。最后對該方案模型從惡意鄰居節點、惡意LBS服務器、兩者的合謀攻擊以及在k匿名區域無法避免的連續查詢攻擊和區域密度攻擊等方面進行安全性分析,突出了基于非可信用戶的P2P加密位置隱私保護方案的安全性優勢。 [1] 賈金營,張鳳荔.位置隱私保護技術綜述[J].計算機應用研究,2013,30(3):641-646. [2] 彭志宇,李善平.移動環境下LBS位置隱私保護[J].電子與信息學報,2011,33(5):1211-1216. [3] 黃 毅,霍 崢,孟小峰.CoPrivacy:一種用戶協作無匿名區域的位置隱私保護方法[J].計算機學報,2011,34(10):1976-1985. [4] 徐 娜,王 紅,黃 雯.移動社會性軟件中的位置隱私研究[J].計算機工程與設計,2010,31(17):3781-3784. [5] 劉樹棟,孟祥武.一種基于移動用戶位置的網絡服務推薦方法[J].軟件學報,2014,25(11):2556-2574. [6] 車延轍.基于位置服務中用戶位置隱私保護關鍵技術研究[D].杭州:浙江大學,2013. [7] 孟小峰,潘 曉.基于位置服務的隱私保護[J].中國計算機學會通訊,2010,6(6):16-23. [8] 郭艷華.位置服務中軌跡隱私保護方法的研究[D].武漢:華中師范大學,2011. [9] Kido H,Yanagisawa Y,Satoh T.An anonymous communication technique using dummies for location-based services[C]//Proceedings of international conference on pervasive services.[s.l.]:IEEE Computer Society,2005:88-97. [10] Niu B,Li Q,Zhu X,et al.A fine-grained spatial cloaking scheme for privacy-aware users in Location-Based Services[C]//Proc of 23rd international conference on computer communication and networks.[s.l.]:IEEE,2014:1-8. [11] Ghinita G,Kalnis P,Skiadopoulos S.PRIVE:anonymous location-based queries in distributed mobile systems[C]//Proceedings of international conference on world wide web.[s.l.]:[s.n.],2007:371-380. [12] Mokbel M F,Chow C Y,Aref W G.The new casper:query processing for location services without compromising privacy[C]//Proc of the international conference on very large data bases.[s.l.]:[s.n.],2006:763-774. [13] Chow C Y,Mokbel M F,Liu X.Spatial cloaking for anonymous location-based services in mobile peer-to-peer environments[J].Geoinformatica,2011,15(2):351-380. [14] Ardagna C A,Jajodia S,Samarati P,et al.Privacy preservation over untrusted mobile networks[M]//Privacy in location-based applications.Berlin:Springer,2009:84-105. [15] Sasi S B,Dixon D,Wilson J.A general comparison of symmetric and asymmetric cryptosystems for WSNs and an overview of location based encryption technique for improving security[J].IOSR Journal of Engineering,2014,4(3):1-4. [16] Du Min,Wang Xiaoliang.P2P trust model of dynamic optimization for group competition based on entropy method[J].Computer Engineering & Applications,2012,48(17):123-128. Location Privacy Preservation in Mobile P2P Encryption Based on Non-trusted Users ZHOU Hong-ya,ZHANG Qian (College of Computer,Nanjing University Posts and Telecommunications,Nanjing 210000,China) In recent years,with the rapid development of mobile Internet and portable devices,location services has brought great convenience to people’s lives,but user privacy has also been a lot of threats.Based on the practical application of LBS location privacy protection,according to the existing location privacy protection model,it analyzes the pros and cons of the system structure of different LBS privacy in this paper,and briefly describes mobile construction method of distributed P2P architecture,then an encrypted location scheme of privacy protection for P2P based on non-trusted user has been put forward.The scheme builds on all the roles are not credible,through location on privacy and privacy of users be handled separately,and uses encryption method to protect users’ privacy.The program not only can provide a precise location for precise query results but also safeguard against different kinds of malicious attacks,including malicious neighbor nodes,malicious LBS servers,the two conspired to attack,continuous queries and regional density attack,which protect privacy of the user’s information effectively. LBS;privacy protection;user collaboration;encryption 2015-07-09 2015-10-15 時間:2016-03-22 國家自然科學基金資助項目(61073188) 周紅亞(1991-),女,碩士研究生,研究方向為隱私保護技術。 http://www.cnki.net/kcms/detail/61.1450.TP.20160322.1520.060.html TP31 A 1673-629X(2016)05-0104-06 10.3969/j.issn.1673-629X.2016.05.0224 結束語