辨識真?zhèn)尉W關

引言:ARP攻擊是通過偽造IP地址和MAC地址實現ARP欺騙,在網絡中產生大量的ARP通信量使網絡阻塞,造成網絡中斷或中間人攻擊。本文介紹的網絡故障,是由于某終端用戶擅自將IP地址改成了10.148.36.254網關地址,造成了模擬ARP病毒攻擊的現象,導致網絡故障。下面介紹查找偽裝客戶端的排查過程。

二層網絡是一個廣播域,ARP攻擊就是通過偽造IP地址和MAC地址實現ARP欺騙,能夠在網絡中產生大量的ARP通信量使網絡阻塞,攻擊者只要持續(xù)不斷地發(fā)出偽造的ARP響應包,就能更改目標主機ARP緩存中的IP-MAC條目,造成網絡中斷或中間人攻擊。

ARP攻擊主要是存在于局域網網絡中,局域網中若有一臺計算機感染ARP木馬,則感染該ARP木馬的系統(tǒng)將會試圖通過“ARP欺騙”手段截獲所在網絡內其他計算機的通信信息,并因此造成網內其他計算機的通信故障。

故障現象

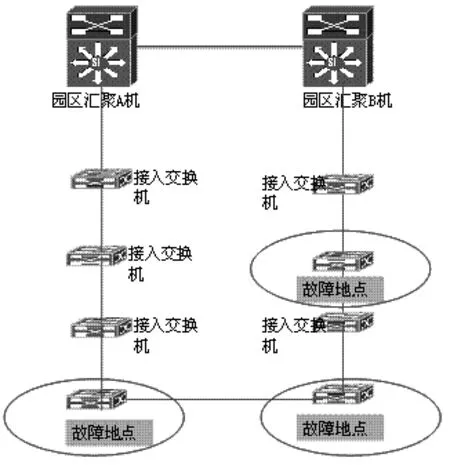

某園區(qū)網絡不通,無法訪問網頁等應用系統(tǒng),而匯聚交換機和局部接入交換機(不同VLAN)交換機仍然能夠被正常訪問。網絡結構如圖1所示。

圖1 網絡拓撲結構

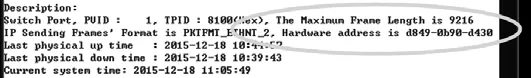

圖2 查找網關地址

圖3 網關實際地址

故障排查

初步判斷故障非硬件故障,而是存在于故障所處的VLAN內部。鑒于前幾天該網段一直穩(wěn)定運行,網絡結構未曾改動,而且沒有新增交換機設備。因此,網絡內發(fā)生ARP攻擊的概率極大。我們以此為據,開展故障排查工作。

1.通過故障計算機的ARP表查找網關的MAC地 址 b8-ac-6f-42-dc-08(如圖 2)。

2.在網關所在的匯聚交換機上查找到網關的真實MAC地址 d8-49-0b-90-d4-30。發(fā)現兩者不一致,判斷有偽造網關的客戶端(如圖 3)。

3.在網關所在的匯聚交換機上,依據MAC地址,查找假網關所在交換機端口。

4.通過鄰居發(fā)現協議,發(fā)現偽裝網關的客戶端在某接入交換機上。

5.在binhaiscjd1_S3700交換機上查找假網關MAC,發(fā)現偽裝客戶端在其46號口(如圖4)。

6.最終查找到這臺電腦。經檢查發(fā)現,它的IP地址被改成了10.148.36.254 網關地址,因此造成了模擬ARP病毒攻擊的現象。在更換正確的IP地址后,該VLAN所屬網絡段全部恢復正常。

故障分析

1.在配置客戶端IP地址時,未通過網絡管理員準確核實,導致配置錯誤。

圖4 查找偽裝客戶端

2.使用者在客戶端配置完錯誤地址后,桌面上也曾彈出地址沖突,但并引起他的重視,從而未及時與網絡管理員聯系,導致了整個局域網無法跨越網關訪問應用。

經驗總結

在局域網中無法訪問外部網絡,首先應判斷客戶端是否能到達網關,若無法到達網關,則需要檢查接入交換機是否配置正確。若能到達網關,則說明路由正確。然后再排查ARP表,看是否有病毒或者ARP欺騙,通過MAC地址定位到出問題客戶端,解決問題。

同時,我們還必須加強信息網絡安全宣貫,嚴禁未經許可隨意改變計算機網絡配置,引起類似網絡故障,影響整個網絡的運行。