多VLAN環境下防火墻配置

引言:運用VLAN技術可提高網管效率和安全性,隨著支持VLAN的防火墻廣泛應用,使得網管能力更強,更加靈活便捷。以下就以筆者單位工作中防火墻跨VLAN管理為例,為大家做詳細介紹。

運用VLAN技術可提高網管效率和安全性,隨著支持VLAN的防火墻廣泛應用,使得網管能力更強,更靈活便捷。以下筆者就以筆者單位工作中防火墻跨VLAN管理為例做詳細介紹。

需求分析

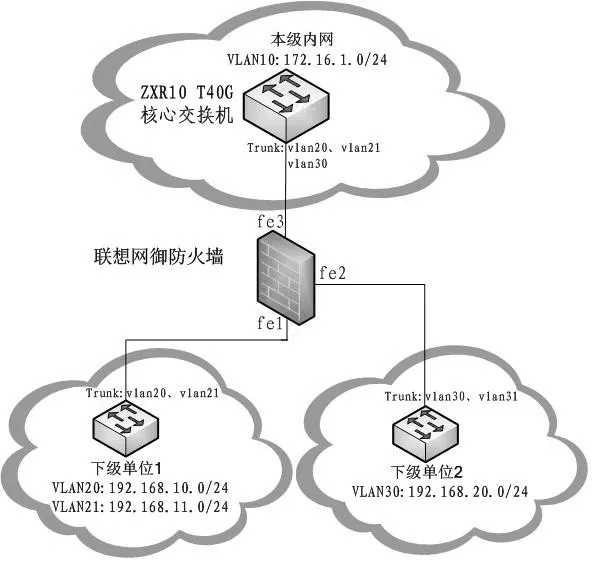

隨著信息化進程的加速,單位構建了跨城區多區域信息網絡(如 圖 1所 示)。 中 興ZXR10 T40G為企業核心區域交換機,在各分支機構部署了可網管三層交換機。為方便管理,總部對部門及下級單位通過VLAN進行業務劃分,取得了較好效果。但隨著業務的發展,因下級單位的業務服務逐步融合交叉,導致原有網絡結構的安全控制功能不強,難以實現精細化的管控。為解決這些問題,單位將聯想網御防火墻部署到網絡中,方便對各區域網絡業務功能進行精確控制。

圖1 網絡拓撲

網絡拓撲如圖1所示,ZXR10 T40核心交換機劃分多個VLAN,其中VLAN20、VLAN21對應下級單位1的網段,VLAN30對應下級單位2的網段,VLAN10為本級內網段。本單位特殊通信服務(以下簡稱TSTX服務)要求網絡區段間的訪問規則必須滿足以下規則:1.防火墻默認策略為禁止。2.VLAN20和VLAN21之間允許TSTX服 務。3.VLAN10對VLAN20、VLAN21、VLAN30允許TSTX服務。

配置方案

由于最初未考慮到下級單位1中有兩個VLAN,TSTX服務需要跨VLAN,所以在配置防火墻時只是添加了地址段,并對防火墻端口進行進出流控制,最終導致下級單位1的VLAN20和VLAN21之間不能正常使用TSTX服務。經過分析認為必須在防火墻中創建VLAN設備,并對VLAN設備進行策略配置,才能使下級單位1中的兩個VLAN間正常使用TSTX服務。為此,規劃以下配置方案:

1.Fe1連接下級單位1交換機的TRUNK口, IP地址為192.168.100.1,掩碼為255.255.255.0。

2.創 建VLAN設 備Fe1.20,綁定設備 Fel,VLAN ID 為“20”,工作在“路由模式”,IP地址為 192.168.10.1,掩碼為255.255.255.0。

3.創 建VLAN設 備Fe1.21,綁 定設 備 Fel,VLAN ID為“21”,工 作 在“路由 模 式”,IP地 址 為192.168.11.1,掩碼為255.255.255.0,如圖 2所示。

4.FE2連接下級單位2交換機的TRUNK口,IP 地 址 為 192.168.200.1,掩碼為255.255.255.0。

5.FE3接到核心交換機 ZXR10 T40G,IP地址 為172.16.1.1,掩 碼 為255.255.255.0。

6.VLAN20網 關 為192.168.10.1, VLAN21網 關 為 192.168.11.1,VLAN30網 關 為192.168.20.1。

圖2 創建VLAN設備

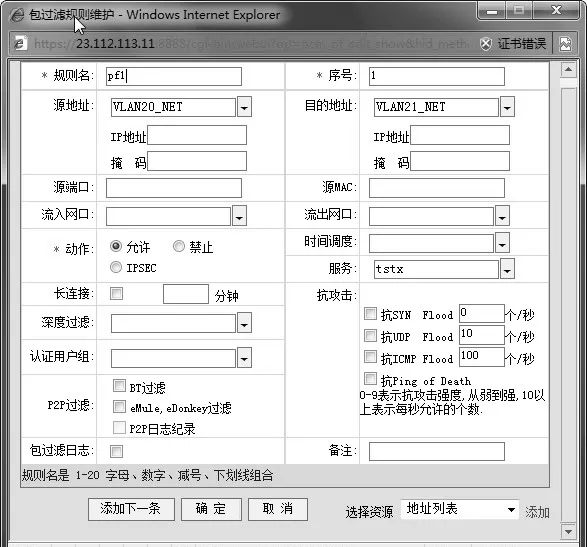

圖3 添加包過濾規則

操作流程與步驟

首先添加地址資源:

1.VLAN20_NET為 :192.168.10.0,掩 碼 為255.255.255.0。

2.VLAN21_NET為 :192.168.11.0,掩 碼 為255.255.255.0。

3.VLAN30_NET為 :192.168.20.0,掩 碼 為255.255.255.0。

4.VLAN10_NET為 :172.16.1.0,掩 碼 為255.255.255.0。

其次配置訪問策略:

1.添加包過濾規則:源地址VLAN20_NET,目的地址VLAN21_NET,服務TSTX,動作為允許,如圖3所示。

2.添加包過濾規則:源地址VLAN21_NET,目 的 地 址VLAN20_NET,服 務TSTX,動作為允許。

3.添加包過濾規則:源地址VLAN10_NET,目 的 地 址VLAN20_NET,服 務TSTX,動作為允許。

4.添加包過濾規則:源地址VLAN10_NET,目的地址VLAN21_NET,服務TSTX,動作為允許。

5.添加包過濾規則:源地 址 VLAN10_NET,目 的地 址 VLAN30_NET,服 務TSTX,動作為允許。

通過對防火墻內VLAN設備和訪問規則的配置,實現了本單位專用服務功能要求,有效解決了跨多個VLAN訪問控制問題。其他應用規則的配置可依此類推,實現防火墻精準控制功能的靈活運用。