特洛伊木馬的攻擊原理與防護措施

王玉芳 宋曉峰 魏婷 王喆

摘要:介紹了木馬的工作原理和連接方式,以及木馬常見的連接方式。從防御和查殺兩個方面介紹了防范和清除木馬的方法。

關鍵詞:木馬;網絡安全;措施

中圖分類號:TP309.2 文獻標識碼:A 文章編號:1007-9416(2018)11-0180-02

1 木馬

木馬,全稱是“特洛伊木馬”,英文為 Trojan Horse,來源于古希臘神話《荷馬史詩》中的故事《木馬屠城記》。近年來發展迅速,經常被黑客利用,滲透到計算機用戶的主機系統內,盜取用戶的各類賬號和密碼,竊取各類機密文件,甚至遠程控制用戶主機。

2 木馬原理

木馬一般都使用C/S架構,一個完整的木馬程序通常由兩部分組成:服務端(服務器部分)和客戶端(控制器部分)。“服務器”部分被植入到被攻擊者的電腦中,“控制器”部分在攻擊方所控制的電腦中, 攻擊方利用“控制器”主動或被動的連接“服務器”,實現對目標主機的控制。

木馬運行后,會打開目標主機的一個或多個端口,以便于攻擊方通過這些端口實現和目標主機的連接。連接成功后,攻擊方便成功的進入了目標主機電腦內部,通過控制器可以對目標主機進行很多操作,如:增加管理員權限的用戶,捕獲目標主機的屏幕,編輯文件,修改計算機安全設置等等。而這種連接很容易被用戶和安全防護系統發現,為了防止木馬被發現,木馬會采用多種技術來實現連接和隱藏,以提高木馬種植和控制的成功率。

3 木馬的連接方式

攻擊者利用木馬對目標主機(攻擊者)的控制,需要通過控制端和服務器端的連接來實現。常見的木馬連接方式有正向端口連接、反彈端口連接和“反彈+代理”連接三種方式。

3.1 正向端口連接

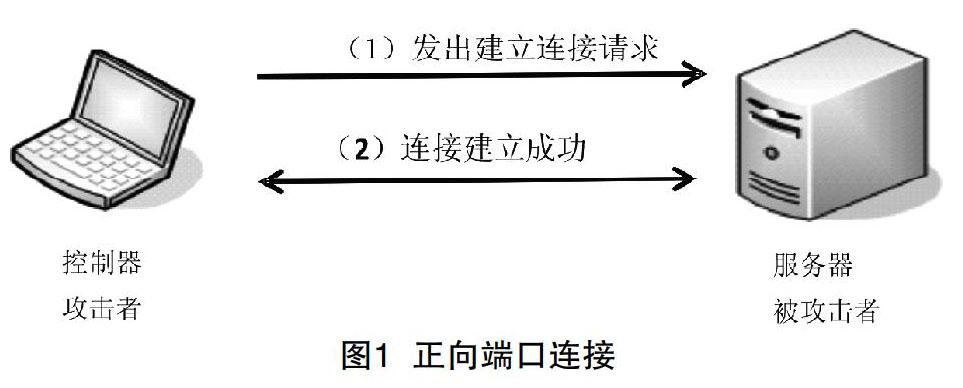

正向連接方式是由控制端主動連接服務器端,即由控制端向服務器端發出建立連接請求,從而建立雙方的連接,如圖1。

為了內網的安全,通常防火墻會對進入系統內部的數據過濾,允許內網連接外網,屏蔽外網向內網的連接請求。這種安全策略下,正向連接方式會被防火墻屏蔽,不能實現“控制器”和“服務器”的連通。面對防火墻的阻斷,為了保障連通,木馬技術又出現了新的連接方式,由木馬的“服務器”主動連接“控制器”,即端口反彈連接方式。

3.2 端口反彈連接

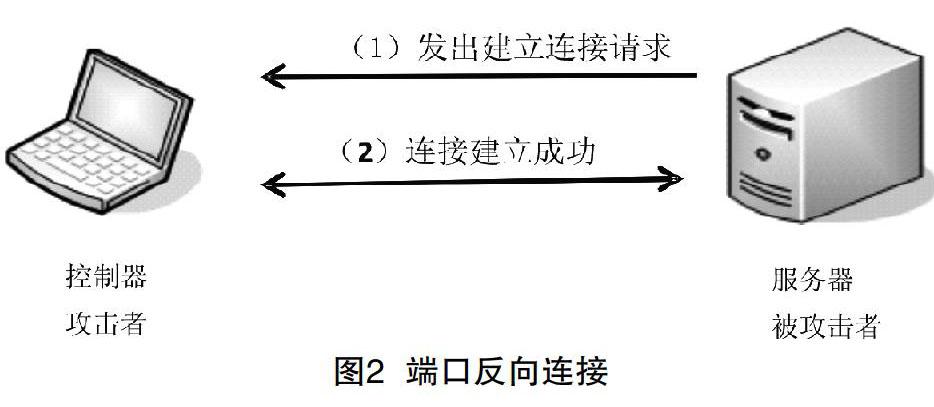

端口反彈連接方式是由“服務器”主動向“控制器”發出連接請求,如圖2。這種方式可以有效的繞過防護墻,例如有名的國產木馬:灰鴿子。然而,反彈連接方式,要在配置“服務器”時,提前設置好“服務器”要連接的IP地址和端口號,也就是“控制器”所在電腦的Ip地址和等待連接的端口。一旦,“控制器”所在電腦IP地址發生變化,“服務器”和“控制器”的連接就會失敗,因此,這種端口反彈連接方式的木馬想要種植成功,要求攻擊方的要有固定的IP地址和待連接端口。

但是,隨著網絡的發展,網絡用戶越來越多,為了解決IP地址不夠用的問題,各大運營商紛紛采用動態IP 的技術,普通寬帶上網用戶,一般不具備固定IP地址,上網時由ISP動態分配給用戶一個暫時的IP地址,這就造成每次上網時,同一臺計算機的IP地址都會更換,這就給“服務器”反向連“控制器”端帶來了困難。再次連接時,由于IP地址已經改變,“控制器”建立連接,因此,造成攻擊者失去對目標主機的控制。

3.3 “反彈+代理”連接

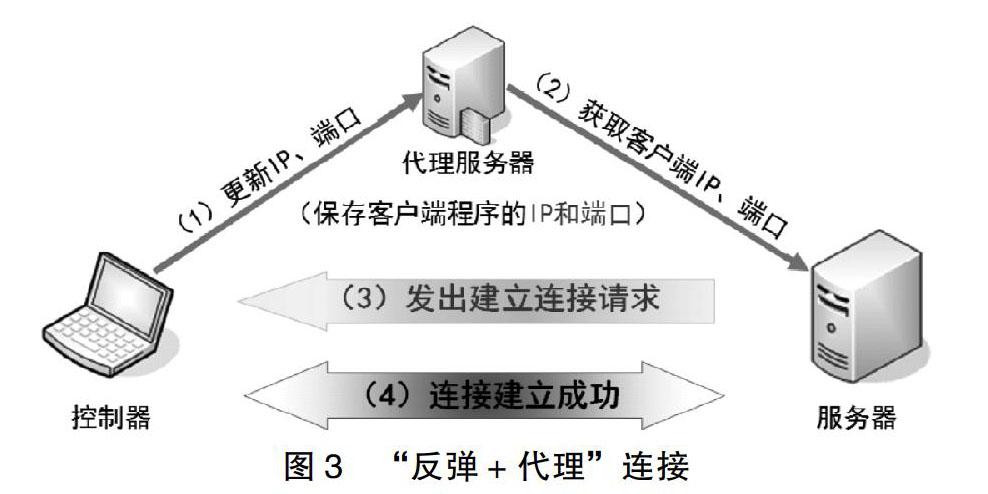

為了解決動態IP的問題,又出現了新的木馬連接技術,利用“反彈+代理”方式實現“控制器”和“服務器”的連接。代理的主要作用是保持并實時更新“控制器”的IP地址和端口號,如圖3,“服務器”在發起連接請求時,通過詢問代理服務器,獲得“控制器”的IP地址和端口號,然后與“控制器”建立連接。這里的代理服務器通常是已經被攻擊者控制的電腦。

這種連接方式利用代理服務器,一方面解決了控制端IP動態變化的無法連接的問題,另一方面有效的隱藏了攻擊者的IP的地址,減小了攻擊者被發現的幾率。

4 木馬的防護措施

4.1 主動防范

4.1.1 網絡安全防護系統和軟件的安裝與維護

安裝必要的網絡安全防護軟件,例如防火墻,入侵檢測,補丁分發等,合理的設置防火墻,開始實時的入侵檢測,做好網絡安全防護系統的維護,下載新的補丁并及時安裝。

4.1.2 計算機“安全配置”

(1)修補系統漏洞:木馬的種植需要利用系統存在的漏洞,及時修補系統漏洞可以提高系統安全性,防止木馬攻擊。(2)關閉不必要的端口或服務:為了保證系統的安全,嚴格限制開放的端口是非常必要的,一般來講,非必要的端口/服務都應該關閉。

4.1.3 良好的機務作風

大部分的網絡安全事件,是由人為誤操作造成的。因此好的上網習慣也對計算機系統的安全有著舉足輕重的作用。上網時不要隨意打開來歷不明的郵件,或下載來歷不明的軟件,以及隨意點擊各種鏈接,因為,這些操作都有可能讓自己的電腦中病毒或木馬。

4.2 手動查殺

4.2.1 檢查注冊表

木馬為了實現對目標主機的長久控制,常常會修改目標主機注冊表的啟動項或將自己加入到啟動組中,來實現每次開機時自動運行木馬程序。常用的方法是修改注冊表中以“Run”開頭的鍵值。進行木馬查殺時,需要注意這個鍵值下有沒有新增可疑的文件名,如果有需要刪除鍵值和相應的文件名對應的程序(木馬程序),相應的木馬程序常常放在C:/windows/system32文件夾下。

4.2.2 EXE文件啟動

如果運行了某個EXE文件,木馬便被裝入內存,相應端口被打開,則說明該EXE文件被關聯了木馬,運行該文件便會啟動木馬程序,這種情況可以刪除該Exe文件,再找一個這樣的程序,重新安裝。

手動查殺木馬的方法主要是查看注冊表啟動項,網絡連接和系統進程,一些技術高明的木馬編制者完全可以通過合理的隱藏,使木馬很難被檢測到。因此可以采用手動和殺毒軟件相結合的方法來清除木馬,提高計算機的安全性。

Attack Principle and Protection Measures of Trojan Horse

WANG Yu-fang, SONG Xiao-feng, WEI Ting, WANG Zhe

(School of Information and Communication, National University of Defense Technology, Xi'an Shaanxi? 710106)

Abstract:This paper introduces the working principle and connection mode of Trojan horse, as well as the common connection mode of Trojan horse. This paper introduces the methods of preventing and clearing Trojan horses from two aspects of defense and killing.

Key words:trojan horse; network security; measures