2017年我國聯網智能設備安全情況報告

□ 文 高 勝 賈子驍 王適文 李志輝 王小群

近年來,聯網智能設備安全事件時有發生,CNCERT對相關情況開展了持續的跟蹤分析。CNCERT監測發現,2017年我國聯網智能設備(以下簡稱“智能設備”)在安全漏洞、惡意代碼及攻擊活動等方面主要表現出如下特點:

在漏洞方面,智能設備漏洞數量大幅增加。國家信息安全漏洞共享平臺(CNVD)2017年公開收錄智能設備通用型漏洞2440個,同比增長118%。按漏洞類型統計,占比排在前三位的類型分別是權限繞過(27%)、信息泄露(15%)、命令執行(13%)。路由器及網關、攝像頭及視頻系統、機頂盒等類型設備漏洞數量多,是漏洞攻擊的重要目標,利用漏洞入侵打印機等辦公設備正在成為黑客竊取重要單位內部文件和數據的途徑。

在惡意代碼攻擊活動方面,境外控制服務器控制我國境內的大批量智能設備。CNCERT抽樣監測發現2017年下半年我國境內感染惡意代碼的受控智能設備IP地址數量約129.8萬,占比最大的是浙江(14.7%)、山東(13.3%)、江蘇(10.6%)。控制我國智能設備的境外控制服務器IP地址數量約1.22萬個,占比最大的是美國(30.3%)、俄羅斯(12.3%)、韓國(5.5%)。受控設備規模在1萬以上的智能設備木馬僵尸網絡有39個,控制端主要分布在荷蘭(11個)、美國(11個)、俄羅斯(7個)和意大利(7個)等國家和地區,其中受控設備規模在5萬以上的僵尸網絡有5個。

圖1 IOT設備漏洞數量TOP廠商排名

圖2 按漏洞類型TOP分布

圖3 漏洞(通用)按設備類型TOP分布

圖4 漏洞(事件型)按設備類型TOP分布

圖5 WIFICAM身份繞過漏洞攻擊趨勢圖

一、智能設備漏洞情況

智能設備存在的軟硬件漏洞可能導致設備數據和用戶信息泄露、設備癱瘓、感染僵尸木馬程序、被用作跳板攻擊內網主機和其他信息基礎設施等安全風險和問題。CNVD持續對智能設備(IOT設備)漏洞開展跟蹤、收錄和通報處置,2017年漏洞收錄情況如下。

1、通用型漏洞收錄情況

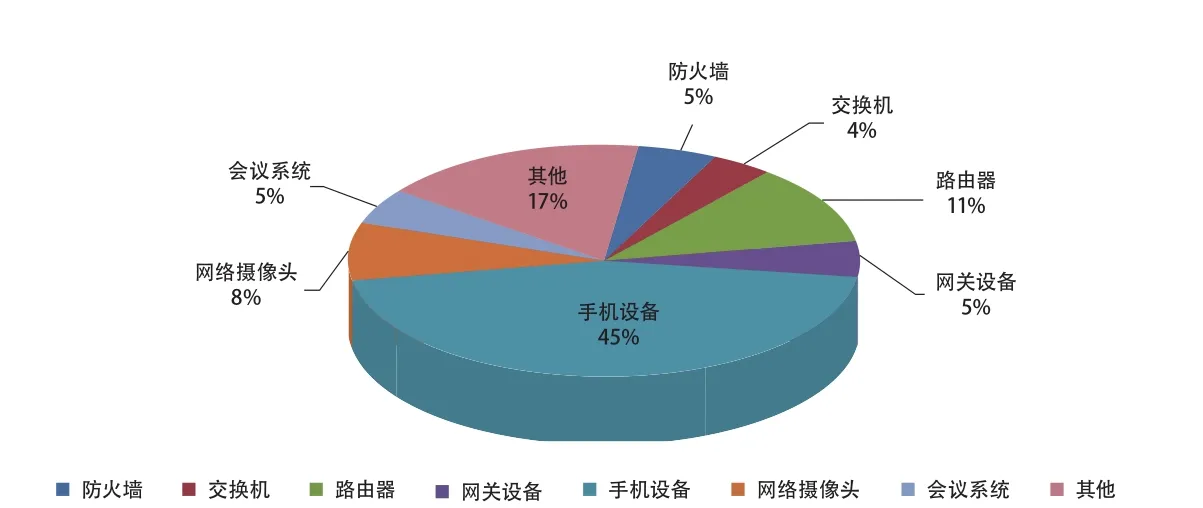

通用型漏洞一般是指對某類軟硬件產品都會構成安全威脅的漏洞。2017年CNVD收錄通用型IOT設備漏洞2440個,與去年同期相比增長118.4%。按收錄漏洞所涉及廠商、漏洞的類型、影響的設備類型統計如下:

漏洞涉及廠商包括谷歌、思科、華為等廠商。其中,收錄安卓生產廠商谷歌IOT設備漏洞948條,占全年IOT設備漏洞的32%;思科位列第二,共收錄250條;華為和友訊科技分列第三和第四,如圖1所示。

漏洞類型包括權限繞過、信息泄露、命令執行、拒絕服務、跨站、緩沖區溢出、SQL注入、弱口令、設計缺陷等漏洞。其中,權限繞過、信息泄露、命令執行漏洞數量位列前三,分別占公開收錄漏洞總數的27%、15%、13%,如圖2所示。

漏洞影響的設備類型包括包括手機設備、路由器、網絡攝像頭、會議系統、防火墻、網關設備、交換機等。其中,手機設備、路由器、網絡攝像頭的數量位列前三,分別占公開收錄漏洞總數的45%、11%、8%,如圖3所示。

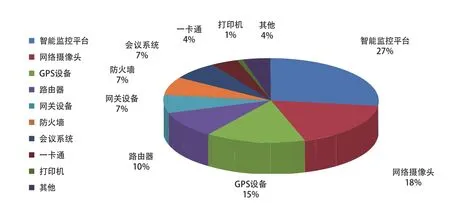

2、事件型漏洞收錄情況

事件型漏洞一般是指對一個具體應用構成安全威脅的漏洞,2017年CNVD收錄IOT設備事件型漏洞306個。所影響的設備包括智能監控平臺、網絡攝像頭、GPS設備、路由器、網關設備、防火墻、一卡通、打印機等。其中,智能監控平臺、網絡攝像頭、GPS設備漏洞數量位列前三,分別占公開收錄漏洞總數的27%,18%,15%,如圖4所示。

圖6 被利用發起WIFICAM漏洞攻擊的疑似受控設備IP地址境內分布圖

二、智能設備漏洞監測分析案例

1、針對網絡攝像機WIFICAM的身份權限繞過漏洞攻擊

權限繞過漏洞在CNVD收錄漏洞種類數量中排名第一,本節對其中一種攻擊活動非常頻繁的身份權限繞過漏洞(收錄號CNVD-2017-06897)進行介紹,受漏洞影響的設備是遠程網絡攝像機WirelessIP Camera(P2P)WIFICAM。該攝像機Web服務沒有正確檢查.ini配置文件的訪問權限,攻擊者可通過構造賬號密碼為空的Http請求繞過身份認證程序下載配置文件和賬號憑證。根據CNCERT抽樣監測數據,10月22日至12月31日期間,此類漏洞的每日攻擊次數在40萬次以上,其中11月7日高達3000萬次,如圖5所示。

根據分析,除少數漏洞驗證探測服務器和黑客惡意服務器,大部分發起漏洞攻擊/掃描的IP地址實際上是被利用的受控智能設備或受控主機的IP地址,其中位于我國境內的IP地址約10.5萬個,排名前5的是河北、新疆、遼寧、江蘇和吉林,各省市詳細數據見圖6。

表1 部分品牌的聯網智能攝像頭IP數量分布情況

2、部分品牌智能攝像頭弱口令漏洞情況

弱口令漏洞是聯網智能攝像頭的一個威脅高卻極易利用的漏洞,CN CER T持續關注此類漏洞修復情況。2017年12月底,CNCERT再次對部分品牌在互聯網上暴露的智能攝像頭及其弱口令漏洞情況進行了抽樣監測分析。這些智能攝像頭聯網IP地址在境內分布情況見表1的第2列,江蘇、浙江、山東等省的智能攝像頭聯網IP地址均超過5萬個,其中可能存在弱口令漏洞的攝像頭聯網IP地址在境內分布情況見表1的第3列,浙江、廣東、江蘇的數量排名前3。考慮到各省市區的聯網智能攝像頭總數存在較大差異,我們選取弱口令漏洞攝像頭百分比(某省互聯網上暴露的弱口令漏洞攝像頭IP數量占該省互聯網上暴露的全部攝像頭IP數量的百分比)反映各省市區的弱口令漏洞攝像頭比例及修復情況,發現重慶、四川、福建等地區的弱口令漏洞攝像頭比例相對較高,見表1的第4列。

三、智能設備惡意代碼攻擊活動情況

目前活躍在智能設備上的惡意代碼主要包括Ddosf、Dof loo、Gafgyt、MrBlack、Persirai、Sotdas、Tsunami、Triddy、Mirai、Moose、Satori,這些惡意代碼及其變種可通過Telnet、SSH等遠程管理服務弱口令漏洞、操作系統漏洞、Web及其他應用漏洞、密碼暴力破解等途徑入侵和控制智能設備。

1、智能設備惡意代碼特點

圖7 2017年下半年IOT惡意代碼控制服務器IP地址分布圖

圖8 2017年下半年IOT惡意代碼受控設備IP地址分布圖

(1)惡意代碼感染的硬件平臺廣、設備種類多。智能設備惡意代碼多數支持嵌入式Linux操作系統,具有跨平臺感染能力,可入侵感染Arm、Mips、X86和Powerpc等多種硬件平臺架構的設備。

(2)惡意代碼結構復雜、功能模塊分工精細。部分惡意代碼結構復雜、分工精細,具有蠕蟲式掃描和暴力破解、漏洞設備信息上報采集、漏洞攻擊與木馬植入、C&C命令控制等多個模塊,各功能模塊可分布在不同的服務器或設備上,提高了監測跟蹤和協調處置的難度。

(3)惡意代碼變種數量多、更新升級快。由于Mirai、Gafgyt和Tsunami等惡意代碼的源代碼已公開,此類惡意代碼的更新升級速度快、變種數量多,目前變種數量已經超過100種。9至10月份出現的Mirai變種IoT_reaper,其樣本中集成了9個智能設備漏洞,變種代碼將最新批露的漏洞利用代碼集成進入樣本中,其中一個漏洞在公開后僅2天就被集成和利用。

2、智能設備惡意代碼攻擊活動情況

C N C E R T對智能設備上感染的Gafgyt、MrBlack、Tsunami、Mirai、Reaper、Ddostf等部分惡意代碼的攻擊活動開展抽樣監測,詳細情況如下。

(1)惡意代碼控制服務器數量及分布情況

2017年下半年,監測發現控制服務器IP地址累計數量約1.5萬個,約81.7%的IP地址位于境外,排名前三的國家和地區依次為美國、俄羅斯、韓國。位于我國境內的控制服務器IP地址數量為2806個,排名前三的省市依次是北京、山東、廣東,詳細分布如圖7所示。

(2)受控設備數量及分布情況

2017年下半年,監測發現的受控智能設備IP地址的累計數量為293.8萬個,位于我國境內的受控IP數量129.8萬,占比約44.1%,其中受控IP地址數量在5萬以上的省份依次是浙江、山東、江蘇、遼寧、河北、河南、廣東、重慶, 詳細分布如圖8所示。

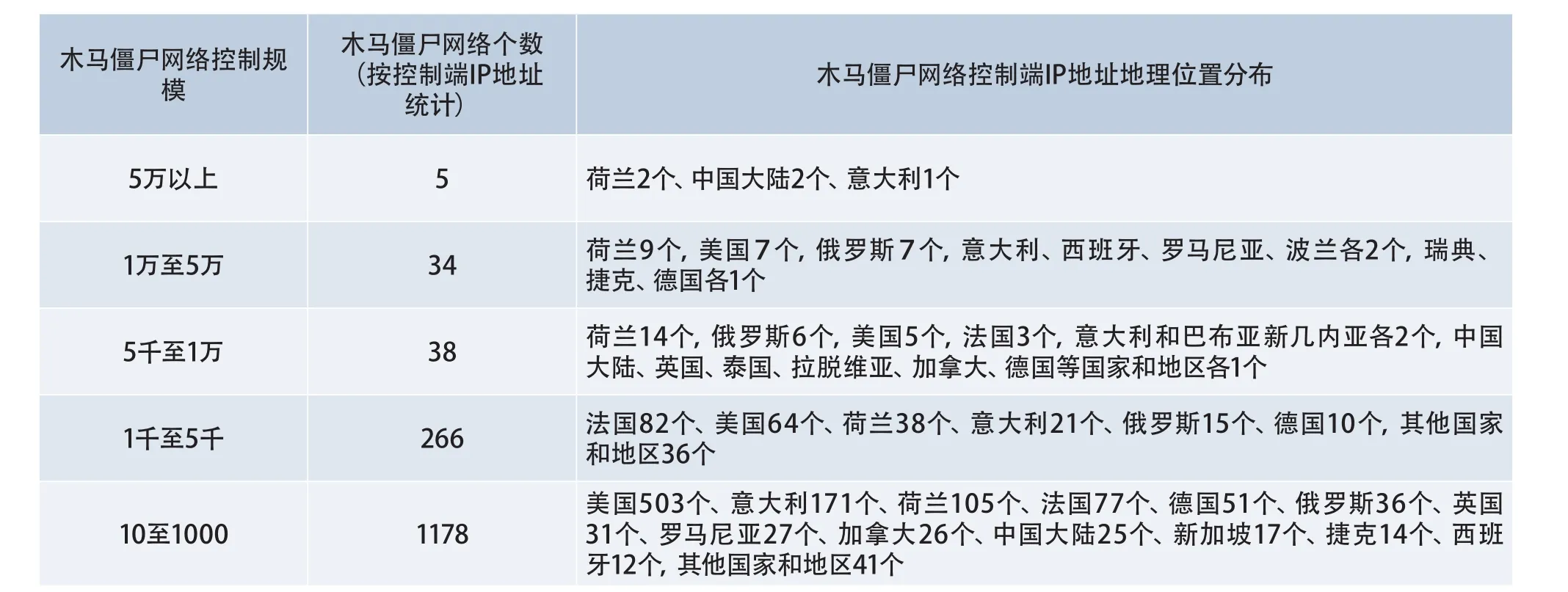

(3)木馬僵尸網絡規模統計分析

CNCERT對智能設備木馬僵尸網絡規模進行分析,2017年下半年木馬僵尸網絡控制規模(單個控制服務器所控制的受控設備IP地址的累計數量)在1千以上的僵尸網絡有343個,在1萬以上的僵尸網絡有39個,在5萬以上的僵尸網絡有5個。控制端主要分布在荷蘭、美國、法國、意大利和俄羅斯等國家和地區,詳細情況見表2。

表2 2017年下半年智能設備木馬僵尸網絡控制規模統計情況

圖9 2017年下半年IOT惡意代碼攻擊活動變化趨勢圖

(4)惡意代碼攻擊活動變化趨勢

2017年下半年,抽樣監測發現每日活躍的受控智能設備IP地址平均數量約2.7萬個、控制服務器IP地址平均數量173個,處于持續活躍態勢,7月26日至8月2日、10月17日至11月3日、11月28日至12月1日惡意代碼攻擊活動更加頻繁,其中10月26日的單日活躍受控IP地址數量達到峰值69584個、單日活躍控制服務器IP地址數量達到峰值616個,如圖9所示。

3、受控智能設備DDoS攻擊情況

與個人電腦有所不同,路由器、交換機和網絡攝像頭等設備一般是不間斷的聯網在線,并且被控后用戶不易發現,是DDoS攻擊的穩定攻擊源,黑客利用這些“穩定”的受控智能設備對公共互聯網上其他目標發動DDoS等網絡攻擊。CNCERT對Gafgyt等木馬僵尸網絡發動的DDoS攻擊進行抽樣監測和分析,發現境外控制端利用大量境內受控設備對境內外的目標發動DDoS攻擊,表3是攻擊流量較大的部分DDoS攻擊事件數據,數據顯示DDoS攻擊發起方的控制端IP地址位于境外的丹麥、美國和荷蘭等國家和地區,DDoS攻擊受害方的目標IP也位于境外的美國、德國、土耳其、丹麥和加拿大等國家和地區,而被利用的DDoS攻擊資源“肉雞”則是我國大量被入侵控制的智能設備。

表3 2017年 Gafgyt等僵尸網絡發動DDoS攻擊(10Gbps以上)的部分事件

四、聯網智能設備安全防護建議

CNCERT建議相關廠商和廣大用戶更加重視聯網智能設備安全問題,做好相關網絡安全防護:

1、建議智能設備廠商加強產品的安全測試認證和技術防護能力,提升設備產品安全防護技術水平,做好設備產品自查工作,產品投放市場前做好安全測試,建立積極有效的應急處置措施機制,及時修復設備漏洞。

2、建議智能設備用戶及相關使用單位提高安全意識,規范設備安全配置,及時更新升級固件、修復漏洞,避免設備使用默認密碼或弱密碼,關閉不必要的遠程服務端口。如需開放遠程端口,建議配置防火墻策略、設置NAT映射和更改為非默認端口等措施,非必要情況下盡量不在設備中留存姓名、身份證、賬號、電話、住址等個人信息。

3、發現設備不明異常后,及時與安全機構或廠商聯系,關注CNCERT發布的相關公告,采取應對措施避免安全風險和隱患。■

敬請關注國家互聯網應急中心公眾號