面向移動虛擬化應(yīng)用的安全傳輸協(xié)議研究與設(shè)計

李大衛(wèi),楊兆元,王 斌

(1.北京計算機技術(shù)及應(yīng)用研究所,北京 100854;2.火箭軍駐北京地區(qū)專裝軍代室,北京 100083)

0 引 言

目前,由于對移動應(yīng)用的相關(guān)安全風(fēng)險認(rèn)識不足,在開發(fā)應(yīng)用時沒有將信息安全列入軟件全生命周期,而導(dǎo)致移動終端應(yīng)用中存在大量的惡意代碼、漏洞等[1],用戶在訪問應(yīng)用時惡意代碼會被釋放,對移動終端中所存儲的數(shù)據(jù)進(jìn)行竊取。為避免重要數(shù)據(jù)在傳輸過程中被竊取的損失,國內(nèi)專家和學(xué)者們對移動終端數(shù)據(jù)安全進(jìn)行了深入研究,采用了多種安全手段來實現(xiàn)移動終端數(shù)據(jù)的安全,如文獻(xiàn)[2]提出了移動終端安全防護(hù)體系,從硬件層、系統(tǒng)層及應(yīng)用層來分析如何應(yīng)對移動終端數(shù)據(jù)所面臨的安全威脅;文獻(xiàn)[3]中提出的可信移動終端安全方案可以有效防止攻擊者訪問、竊取和篡改合法用戶在服務(wù)中存儲的隱私數(shù)據(jù),通過利用ARMTrustZone硬件隔離技術(shù)構(gòu)建可信移動終端;文獻(xiàn)[4]提出了一種基于容器技術(shù)的虛擬化技術(shù),使多個Android系統(tǒng)同時運行在一個設(shè)備上,并在Linux內(nèi)核中生成多個相互隔離的運行空間,以用于保證用戶數(shù)據(jù)的安全性。

然而,上述解決方案的移動終端數(shù)據(jù)仍然存儲在終端上,無法保證數(shù)據(jù)安全。通過移動虛擬化技術(shù)在移動終端上顯示服務(wù)器端的文檔瀏覽頁面,從而實現(xiàn)數(shù)據(jù)不落地,不易造成數(shù)據(jù)泄漏。由于移動虛擬化的高安全性主要體現(xiàn)在數(shù)據(jù)傳輸過程中所使用的通信協(xié)議,如何進(jìn)行安全的數(shù)據(jù)傳輸則成為了移動虛擬化應(yīng)用中數(shù)據(jù)安全防護(hù)的關(guān)鍵點。

1 RDP協(xié)議分析

1.1 RDP協(xié)議架構(gòu)

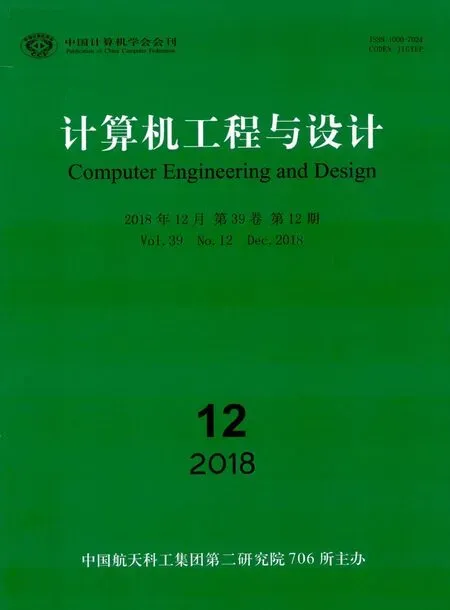

遠(yuǎn)程桌面?zhèn)鬏攨f(xié)議(remote desktop protocol)是一種支持多通道數(shù)據(jù)通信的網(wǎng)絡(luò)通信協(xié)議,當(dāng)與服務(wù)器成功建立通信后,可通過虛擬信道進(jìn)行數(shù)據(jù)傳輸。RDP協(xié)議以傳輸控制協(xié)議(TCP)為基礎(chǔ),其架構(gòu)是建立在傳輸層協(xié)議之上的,RDP協(xié)議上層的數(shù)據(jù)通過流結(jié)構(gòu)體傳輸?shù)骄W(wǎng)絡(luò)連接層,再通過網(wǎng)絡(luò)連接層的套接字進(jìn)行發(fā)送[5]。該協(xié)議采用了與開放系統(tǒng)互連參考模型(OSI)類似的架構(gòu)層次,協(xié)議棧由上至下主要分為5層,最底層為網(wǎng)絡(luò)連接層,在其上面分別是傳輸服務(wù)數(shù)據(jù)層,虛擬通道層,加密解密層和功能數(shù)據(jù)層[6];其協(xié)議棧架構(gòu)如圖1所示。

圖1 RDP協(xié)議架構(gòu)

網(wǎng)絡(luò)連接層的功能與傳統(tǒng)的TCP/IP層功能一樣,主要是采用握手過程建立通信雙方穩(wěn)定的網(wǎng)絡(luò)連接。一個完整的RDP數(shù)據(jù)包格式[7]組成見表1,數(shù)據(jù)在最開始的時候,先添加的是功能數(shù)據(jù)層控制頭,之后按RDP協(xié)議棧架構(gòu)層次依次添加加密解密層控制頭、虛擬通道層控制頭及傳輸服務(wù)層控制頭,最后將數(shù)據(jù)包傳遞到網(wǎng)絡(luò)連接層,由TCP/IP協(xié)議對其進(jìn)行標(biāo)準(zhǔn)的控制頭封包。

表1 RDP數(shù)據(jù)報頭結(jié)構(gòu)

與網(wǎng)絡(luò)連接層通信的上層為傳輸服務(wù)層,該層用于表示RDP數(shù)據(jù)的正常連接通信,可將網(wǎng)絡(luò)連接層發(fā)送的連續(xù)數(shù)據(jù)信息打包或分割成大小不同的多個數(shù)據(jù)包進(jìn)行傳輸,避免了RDP數(shù)據(jù)包過長而造成數(shù)據(jù)丟失;虛擬通道層是對不同的數(shù)據(jù)分不同的虛擬通道進(jìn)行通信;再往上就是RDP協(xié)議的加密解密層,該層主要是對所有的通信數(shù)據(jù)進(jìn)行加密、解密處理,從而實現(xiàn)RDP數(shù)據(jù)包的加密傳輸;功能數(shù)據(jù)層主要是對上層應(yīng)用提供支持,用于完成RDP協(xié)議的最終交互,且所有的功能數(shù)據(jù)信息(如畫面信息、聲音數(shù)據(jù)、輸入數(shù)據(jù)等)都通過該層進(jìn)行處理。

1.2 RDP安全機制

RDP會話在建立連接和傳輸數(shù)據(jù)的過程中采取了多種安全機制,客戶端和服務(wù)器互相發(fā)送請求以認(rèn)證通信雙方的身份有效性,并建立數(shù)據(jù)傳輸鏈路;然后雙方之間進(jìn)行密鑰協(xié)商,使用協(xié)商出的密鑰對數(shù)據(jù)進(jìn)行加密傳輸[8]。會話建立過程如圖2所示。

圖2 建立RDP會話

(1)會話連接建立階段

在建立連接階段,RDP協(xié)議使用了單向認(rèn)證安全策略,并使用RSA加密算法對進(jìn)行密鑰交換,但此過程中服務(wù)器僅對客戶端進(jìn)行身份驗證。

1)客戶端先向服務(wù)器發(fā)送初始化連接請求包,其中包含客戶端可使用的加密算法、密鑰交換算法、密鑰協(xié)商算法和消息認(rèn)證碼等;

2)當(dāng)服務(wù)器收到客戶端發(fā)送的連接請求后,會返回一個包含加密算法、密鑰交換算法和消息認(rèn)證碼的響應(yīng)數(shù)據(jù)包,同時服務(wù)器會隨機生成一個大整數(shù)和RSA公鑰,將其一并發(fā)送給客戶端;

3)客戶端收到響應(yīng)數(shù)據(jù)包后,獲取服務(wù)器生成的大整數(shù)和公鑰,隨后隨機產(chǎn)生客戶端自己的大整數(shù),并使用服務(wù)器的RSA公鑰對大整數(shù)進(jìn)行加密,最后將加密后的數(shù)據(jù)包發(fā)送給服務(wù)器。

(2)數(shù)據(jù)傳輸階段

在數(shù)據(jù)傳輸?shù)倪^程中,使用RC4對稱加密算法對通信數(shù)據(jù)進(jìn)行加密操作[9]。在通信雙方進(jìn)行會話連接的過程中,雙方依據(jù)特定的算法使用各自產(chǎn)生的隨機數(shù)進(jìn)行密鑰協(xié)商,生成RC4的密鑰,并使用消息認(rèn)證碼進(jìn)行完整性校驗對比。密鑰交換算法可保證密鑰的安全性,雙方使用生成的RC4密鑰對數(shù)據(jù)進(jìn)行加密。

1.3 RDP協(xié)議安全性分析

RDP協(xié)議在使用的過程中,由于通信雙方只進(jìn)行單向的身份認(rèn)證,客戶端無法驗證服務(wù)器的身份和數(shù)據(jù)包的完整性。攻擊者可偽造一個虛假服務(wù)器,利用ARP地址欺騙、DNS欺騙等攻擊方式將偽造的服務(wù)器公鑰傳輸至客戶端,并構(gòu)建一個完整的RDP會話,從而獲取到傳輸過程中的敏感信息[10]。

高安全性的RDP協(xié)議需依賴于復(fù)雜的握手過程和較長的加密密鑰,但會明顯增加協(xié)議的響應(yīng)時間、網(wǎng)絡(luò)帶寬和吞吐量等性能[11]。由于中間人攻擊可利用RDP協(xié)議的單向認(rèn)證機制對敏感數(shù)據(jù)進(jìn)行竊取,需防范不同類型的地址欺騙,為保證移動虛擬化應(yīng)用系統(tǒng)數(shù)據(jù)傳輸?shù)目煽啃院桶踩裕式Y(jié)合安全套接層來設(shè)計實現(xiàn)一種客戶端與服務(wù)端的嚴(yán)格雙向驗證安全協(xié)議。

2 移動虛擬化安全傳輸協(xié)議設(shè)計

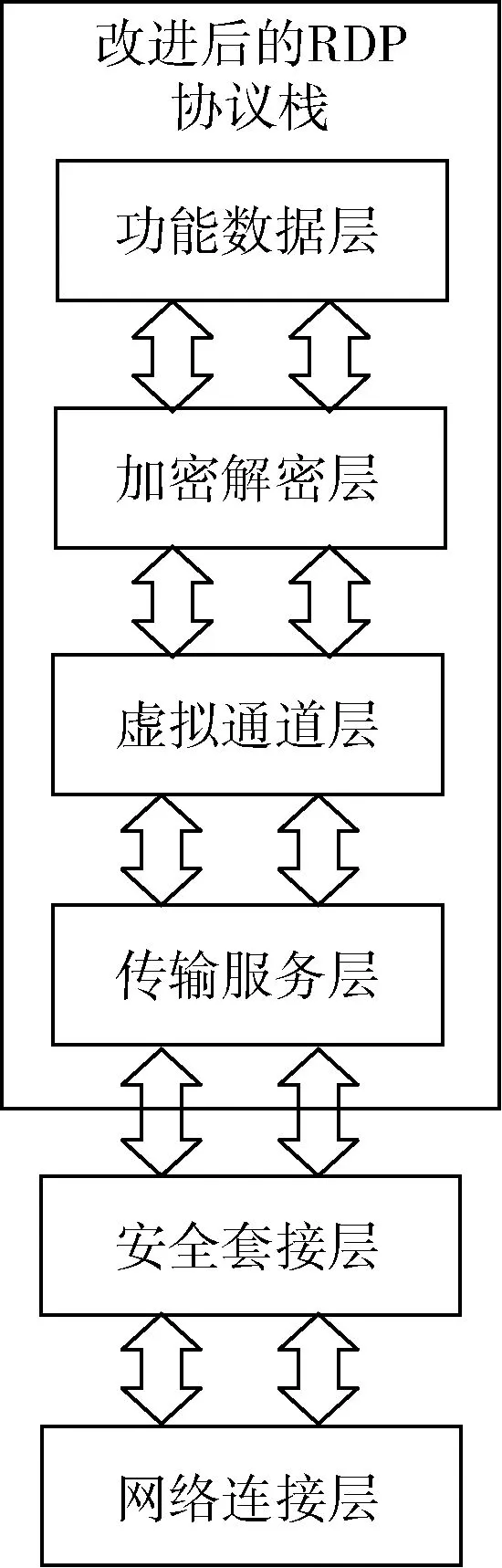

通過對RDP協(xié)議進(jìn)行安全性分析,RDP協(xié)議的單向身份認(rèn)證機制無法抵御各種類型的地址欺騙,攻擊者可對數(shù)據(jù)包進(jìn)行捕捉,或偽造一個會話對客戶端進(jìn)行信息騙取,會導(dǎo)致數(shù)據(jù)泄漏。針對該協(xié)議的不足,提出了移動虛擬化安全傳輸協(xié)議架構(gòu),設(shè)計了一種基于橢圓曲線加密算法[12]的雙向身份認(rèn)證機制。通過對原有RDP協(xié)議棧進(jìn)行結(jié)構(gòu)重建,將安全套接層添加至協(xié)議棧的網(wǎng)絡(luò)連接層之上,以實現(xiàn)客戶端和服務(wù)器間的雙重身份認(rèn)證。改進(jìn)后的安全傳輸協(xié)議框架如圖3所示。

圖3 移動虛擬化安全傳輸協(xié)議框架

2.1 移動虛擬化安全傳輸協(xié)議安全設(shè)計

在雙方進(jìn)行握手連接的過程中,客戶端和服務(wù)器的認(rèn)證機制分為3個級別:完全匿名,單向認(rèn)證,雙向認(rèn)證。完全匿名或單向認(rèn)證方式在建立連接過程中屬于不安全的狀態(tài),中間人攻擊可輕易騙取傳輸?shù)男畔ⅰ0踩捉訉硬捎昧嘶赗SA的非對稱加密算法來保證密鑰在進(jìn)行雙方交換中的安全性,但在其握手過程中,服務(wù)器僅對客戶端進(jìn)行認(rèn)證,而客戶端不驗證服務(wù)器的身份信息。同時,解密RSA私鑰將大量占用服務(wù)器的計算時間,使客戶端一直處于等待狀態(tài)。

隨著RSA加密解密過程復(fù)雜性的不斷增加,需要的RSA隨機數(shù)和密鑰的長度也越來越大,這使整個的加解密運算過程速率過低。利用橢圓曲線加密算法的計算量小,存儲空間占用小,處理速度快,且?guī)捯蟮蚚13]這一優(yōu)勢,可通過橢圓加密算法實現(xiàn)同等的加密算法安全強度,故橢圓曲線加密算法(ECC)算法應(yīng)用于安全套接層較RSA算法有更高的安全性。利用基于橢圓曲線加密算法擴展的Diffie-Hellman密鑰交換算法(ECDH)和數(shù)字簽名算法(ECDSA)來替換RSA公鑰密碼算法的密鑰交換算法(DH)和數(shù)字簽名算法(DSA),并通過RDP協(xié)議的加密解密層對應(yīng)用層數(shù)據(jù)進(jìn)行加密操作,因此數(shù)據(jù)是以密文的形式在虛擬通道中傳輸,只有消息認(rèn)證碼比對后的密鑰才能解密密文,從而可對中間人攻擊做出防范。

通過上述分析,為實現(xiàn)通信雙方的雙向身份認(rèn)證,故在RDP協(xié)議的傳輸服務(wù)層與網(wǎng)絡(luò)連接層之間插入安全套接層,并利用橢圓曲線加密算法來改進(jìn)安全套接層(secure socket layer)的安全性,通信雙方增加了相互的證書認(rèn)證策略,新的層次結(jié)構(gòu)如圖4所示。服務(wù)器將對響應(yīng)數(shù)據(jù)包格式進(jìn)行修改,當(dāng)服務(wù)器收到客戶端發(fā)送RDP請求數(shù)據(jù)包后,直接發(fā)送一個包含數(shù)字簽名和ECC公鑰的證書;當(dāng)客戶端收到響應(yīng)報文后,對服務(wù)器所發(fā)送的證書進(jìn)行完整性校驗,即利用客戶端的消息認(rèn)證碼來驗證ECC證書和數(shù)字簽名的有效性及真實性,并共同協(xié)商出共享密鑰。

圖4 加入安全套接層的協(xié)議層次結(jié)構(gòu)

RDP協(xié)議在使用安全套接層后,服務(wù)器的RSA公鑰和隨機數(shù)會以證書的形式發(fā)送給客戶端,客戶端使用消息認(rèn)證碼和數(shù)字簽名對其來源進(jìn)行認(rèn)證,并校驗它的完整性。中間人攻擊的第一步為中間人向客戶端發(fā)送一個偽造的服務(wù)器公鑰,一旦在建立連接階段增加了客戶端對服務(wù)器的認(rèn)證機制,則客戶端可以檢驗該公鑰的真實性。

2.2 移動虛擬化安全傳輸協(xié)議握手連接過程設(shè)計

通過使用橢圓曲線加密算法(ECC)來代替安全套接層中的RSA加密算法[14,15],實現(xiàn)了客戶端與服務(wù)器身份信息的雙向認(rèn)證,且使用擴展的密鑰交換算法(ECDH)代替RSA密鑰交換算法,用ECDSA簽名算法來實現(xiàn)協(xié)議的數(shù)字簽名過程。當(dāng)攻擊者嘗試通過客戶端與服務(wù)器通信時,若篡改了通信過程中的公鑰信息,則驗證簽名不成立。基于ECC加密算法的SSL握手過程如圖5所示。

圖5 基于橢圓加密算法的安全套接層握手過程

(1)第一階段為通信雙方建立連接的階段。客戶端向服務(wù)器發(fā)送連接請求數(shù)據(jù)報文即為Client Hello消息,消息中主要包括SSL協(xié)議版本號,消息認(rèn)證碼和支持的密碼算法集合。服務(wù)器從接收到的Client Hello報文中得到客戶端所支持的加密算法集合,并將會話ID和確認(rèn)使用的SSL版本號及加解密算法集合(ECC-RC4)打包整合為響應(yīng)消息Sever Hello,并發(fā)送給客戶端;

(2)第二階段為服務(wù)器發(fā)送證書并向客戶端索要證書的階段。

1)首先,服務(wù)器私鑰KS由接口ECPrivateKey中的getS()函數(shù)生成;橢圓曲線域參數(shù)通過利用調(diào)用類ECParameterSpec中的函數(shù)ECParameterSpec()可直接獲取;接下來,使用接口ECPublicKey中的getW()函數(shù)和私鑰KS生成與之相對應(yīng)的公鑰QS=KS*P(P為橢圓曲線的基點)。與此同時,服務(wù)器使用自生的私鑰KS生成簽名,并利用私鑰KS對公鑰的散列值進(jìn)行數(shù)字簽名SigS=ECDSAKS(SHA(QS))。

2)其次,服務(wù)器發(fā)送Certificate消息,即服務(wù)器向客戶端發(fā)送用于ECDH密鑰協(xié)商的ECC證書,服務(wù)器公鑰QS和公鑰算法參數(shù)中的橢圓曲線基點P及數(shù)字簽名SigS等信息。

3)服務(wù)器向客戶端發(fā)送Certificate Request消息,要求客戶端提供ECDSA數(shù)字簽名證書;服務(wù)器端發(fā)送Server Hello Done消息,完成服務(wù)器與客戶端之間的通信步驟,服務(wù)器等待客戶端的響應(yīng)。

(3)第三階段為客戶端發(fā)送證書和進(jìn)行密鑰交換的階段。

1)客戶端收到數(shù)據(jù)包后,將對服務(wù)器公鑰QS和服務(wù)器的數(shù)字簽名進(jìn)行驗證,判斷簽名是否為SHA(QS),判斷失敗則丟棄數(shù)據(jù)包;判斷成功后,客戶端隨機生成私鑰KC,獲得公鑰QC=KC*P,并生成自己的數(shù)字簽名,利用私鑰KC對公鑰的哈希值進(jìn)行簽名SigC=ECDSAKC(SHA(QC))。

2)為響應(yīng)服務(wù)器的Certificate-Request信息,客戶端向服務(wù)器發(fā)送基于ECDSA簽名的公鑰證書,該證書可用于對客戶端的身份認(rèn)證。

3)客戶端完成對ECDH密鑰協(xié)商證書的完整性校驗后,解析該證書,得到服務(wù)器公鑰QS和橢圓曲線域參數(shù);客戶端利用生成的公鑰和私鑰進(jìn)行ECDH密鑰協(xié)商,從而計算出共享密鑰k=QS*KC;隨后,客戶端將公鑰QC、基點P及數(shù)字簽名SigC等有效信息整合打包,并通過Client Key Exchange消息傳送至服務(wù)器。

4)客戶端利用其私鑰KC對發(fā)送至服務(wù)器的消息進(jìn)行ECDSA簽名,并將簽名信息嵌入在Certificate Verify消息中。

(4)第四階段為雙方協(xié)商共享密鑰階段。

1)服務(wù)器獲得客戶端的ECDSA簽名證書后,先對證書的真實性和有效性進(jìn)行校驗,其次,通過對客戶端所發(fā)送的證書內(nèi)容進(jìn)行比對,驗證其是否與Certificate-Request消息中要求的類型相匹配;服務(wù)器通過解析證書獲得用于密鑰協(xié)商的公鑰QC,并使用密鑰協(xié)商算法協(xié)商出共享密鑰k=QC*KS。

2)服務(wù)器使用ECDSA簽名算法驗證客戶端的簽名信息,若驗證通過,客戶端擁有與該公鑰對應(yīng)的私鑰,并證明客戶端的身份真實有效。

3)當(dāng)通信雙方發(fā)送Change Cipher Spec消息后,驗證密鑰交換是否成功,若密鑰交換成功,則向?qū)Ψ桨l(fā)送Fini-shed消息,表示雙方可以開始傳輸應(yīng)用層數(shù)據(jù)。

2.3 移動虛擬化安全傳輸協(xié)議數(shù)據(jù)連接過程設(shè)計

通過改進(jìn)RDP協(xié)議后,其安全性由安全套接層決定,數(shù)據(jù)連接流程圖如圖6所示。

圖6 移動虛擬化安全傳輸協(xié)議數(shù)據(jù)連接流程

(1)首先,網(wǎng)絡(luò)連接層進(jìn)行套接字的建立,利用函數(shù)connect_tcp()在服務(wù)器與客戶端間建立會話連接,使雙方能夠進(jìn)行通信。

(2)使用安全套接層的目的是實現(xiàn)通信雙方的雙向身份認(rèn)證;安全套接層利用生成的密鑰對客戶端和服務(wù)器端進(jìn)行身份驗證,若通信雙方身份驗證成功,則表示雙方可進(jìn)行收發(fā)有效信息。

(3)安全套接層的連接建立后,利用iso_init()對會話進(jìn)行初始化,客戶端通過函數(shù)send_connection_request()向服務(wù)器發(fā)送傳輸數(shù)據(jù)層的請求連接數(shù)據(jù)包,隨后,服務(wù)器返回一個連接確認(rèn)數(shù)據(jù)包,則傳輸數(shù)據(jù)層建立連接。

(4)傳輸數(shù)據(jù)層成功建立連接后,客戶端利用函數(shù)send connection initial()產(chǎn)生多通道通信服務(wù)協(xié)議的初始化數(shù)據(jù)包,并將其發(fā)送至服務(wù)器;隨之得到服務(wù)器發(fā)送的連接響應(yīng)數(shù)據(jù)包。虛擬通道層的得到數(shù)據(jù)直接交由加密解密層處理,從而獲得加密解密層所需的有效信息。

(5)加密解密層開始建立連接,利用雙方會話過程中協(xié)商出的密鑰對通道中的數(shù)據(jù)進(jìn)行加密和解密操作,其加密算法為RC4。

(6)在加密解密層成功連接之后,客戶端發(fā)送信息給服務(wù)器,服務(wù)器返回一個協(xié)議數(shù)據(jù)單元,表示功能數(shù)據(jù)層建立連接,可開始傳輸圖像信息及相關(guān)數(shù)據(jù),完成安全傳輸協(xié)議的最終交互。

2.4 移動虛擬化安全傳輸協(xié)議應(yīng)用場景

在移動虛擬化數(shù)據(jù)傳輸過程中,由于安全傳輸協(xié)議會建立邏輯上的多數(shù)據(jù)傳輸通道,可實現(xiàn)應(yīng)用與移動終端間的數(shù)據(jù)交互。虛擬通道是以不同數(shù)據(jù)類型為基準(zhǔn),主通道負(fù)責(zé)把服務(wù)器端的圖像信息傳送到終端并顯示,指令通過輸入輸出通道來進(jìn)行命令傳輸,且視頻也具有獨立的傳輸通道。當(dāng)虛擬通道層建立連接后,虛擬通道創(chuàng)建成功,根據(jù)不同的數(shù)據(jù)類型就按照規(guī)定的數(shù)據(jù)通道進(jìn)行傳輸,在傳輸和處理數(shù)據(jù)時相互隔離,并使用安全傳輸協(xié)議中的加密解密層對功能數(shù)據(jù)層數(shù)據(jù)進(jìn)行加密(RC4加密算法),故數(shù)據(jù)在傳輸過程中是處于密文狀態(tài)的。即使造成數(shù)據(jù)丟失,數(shù)據(jù)均為不完整的加密圖像或文檔數(shù)據(jù),可保證移動終端數(shù)據(jù)的安全性。

3 移動虛擬化安全傳輸協(xié)議安全性分析及實驗

3.1 實驗分析

本文利用開源RDP源程序的基礎(chǔ)上完成了基于橢圓曲線加密算法的安全套接層的擴展,通過搭建環(huán)境對移動虛擬化安全傳輸協(xié)議進(jìn)行實驗分析。硬件平臺為普通臺式機(2 G內(nèi)存),操作系統(tǒng)為Windows 2000,為避免網(wǎng)絡(luò)性能對測試數(shù)據(jù)的影響,只執(zhí)行了本地連接的測試,并對其連接過程進(jìn)行抓包,截取證書及密鑰交換信息,如圖7所示。

圖7 證書和密鑰交換數(shù)據(jù)包信息

3.2 安全性對比

移動虛擬化安全傳輸協(xié)議將橢圓曲線加密算法應(yīng)用于身份認(rèn)證和密鑰協(xié)商階段,通信雙方提供了各自的數(shù)字簽名和證書,并有效地驗證了雙方的身份信息,防止中間人對數(shù)據(jù)包進(jìn)行攻擊。通過對移動虛擬化安全傳輸協(xié)議與RDP協(xié)議進(jìn)行安全性和性能分析,安全傳輸協(xié)議在握手連接過程中對通信雙方的身份進(jìn)行有效驗證,并采用橢圓曲線算法證書對密鑰及隨機數(shù)進(jìn)行封裝發(fā)送,實現(xiàn)了可抵御中間人攻擊的數(shù)據(jù)傳輸方案。

協(xié)議的安全性對比,見表2。

表2 協(xié)議的安全性對比

通過對移動虛擬化安全傳輸協(xié)議與遠(yuǎn)程桌面協(xié)議進(jìn)行比較說明,在資源占用最多的握手連接和數(shù)據(jù)連接建立階段,其響應(yīng)時間只是略有增大(最大18.7%),可忽略不計。通信雙方經(jīng)過互相發(fā)送基于橢圓曲線算法的證書對身份進(jìn)行確認(rèn),驗證了身份有效性,確保了數(shù)據(jù)在網(wǎng)絡(luò)中的安全傳輸。

4 結(jié)束語

當(dāng)用戶在外無法使用固定終端進(jìn)行辦公時,可通過移動虛擬化系統(tǒng)來訪問后臺服務(wù)器上的應(yīng)用和數(shù)據(jù),因此帶來了一系列的數(shù)據(jù)安全傳輸及數(shù)據(jù)存儲問題。由于移動終端計算能力不高,且橢圓曲線加密算法密鑰長度較短,存儲空間較小,故可利用基于橢圓曲線加密算法的安全套接層對遠(yuǎn)程桌面協(xié)議(RDP)來進(jìn)行改進(jìn)。服務(wù)器和客戶端在通信時,在原本的單向身份認(rèn)證的基礎(chǔ)上增加了對雙方身份的驗證操作,提高了數(shù)據(jù)握手連接過程中的安全性。