面向醫(yī)院SDN的網(wǎng)絡(luò)安全研究

郭天偉 楊海東

摘? ?要:針對廣泛應(yīng)用于醫(yī)院的軟件定義網(wǎng)絡(luò)(SDN)難以應(yīng)對內(nèi)部網(wǎng)絡(luò)威脅的問題,設(shè)計了一種基于貝葉斯推理的信任管理機(jī)制來識別網(wǎng)絡(luò)內(nèi)部可能存在的惡意設(shè)備。該機(jī)制主要是利用貝葉斯推理方法推導(dǎo)出惡意攻擊數(shù)據(jù)包的發(fā)送概率從而實現(xiàn)對網(wǎng)絡(luò)內(nèi)部設(shè)備的信任管理。通過仿真環(huán)境和真實網(wǎng)絡(luò)環(huán)境下的實驗證明了該方法可以比類似的方法更快地降低惡意設(shè)備的信任值。

關(guān)鍵詞:入侵檢測;軟件定義網(wǎng)絡(luò);醫(yī)療網(wǎng)絡(luò);貝葉斯推理

中圖分類號:TP393? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? ? 文獻(xiàn)標(biāo)識碼:A

Network Security Research for Hospital SDN

GUO Tian-wei1 ,YANG Hai-dong2

(1. Information Statistics Center,Huai'an Second People's Hospital,Huaian,Jiangsu 223001,China;

2. School of Computer Science and Technology,Huaiyin Normal University,Huaian,Jiangsu 223001,China)

Abstract:A software-defined network (SDN) widely used in hospitals is difficult to deal with internal network threats. A Bayesian-based trust management mechanism is designed to identify possible malicious devices inside the network. The mechanism mainly uses the Bayesian inference method to derive the probability of sending malicious attack packets to realize the trust management of the internal devices of the network. Experiments in the simulation environment and the real network environment prove that the method can reduce the trust value of malicious devices faster than similar methods..

Key words:intrusion detection;software-defined network;medical network;Bayesian inference

使用信息和通信技術(shù)的聯(lián)網(wǎng)醫(yī)療設(shè)備可以更有效地管理醫(yī)療資產(chǎn)、電子健康記錄、通信等,從而降低健康監(jiān)測和醫(yī)療的成本,但是這也會導(dǎo)致網(wǎng)絡(luò)和數(shù)據(jù)風(fēng)險[1-2]。數(shù)量越來越多的網(wǎng)絡(luò)終端設(shè)備給醫(yī)療網(wǎng)絡(luò)安全管理帶來巨大挑戰(zhàn),一方面醫(yī)療網(wǎng)絡(luò)需要保證所有終端設(shè)備都能順利運行,因此所采用的安全解決方案應(yīng)該要保證低誤報率,另一方面所采用的安全解決方案應(yīng)提供全過程檢查和管理,即監(jiān)控全時段的網(wǎng)絡(luò)流量和設(shè)備行為[3]。基于當(dāng)前的醫(yī)療機(jī)構(gòu)大多采用了SDN(Software Defined Network)網(wǎng)絡(luò)結(jié)構(gòu)以實現(xiàn)網(wǎng)絡(luò)的集中控制的現(xiàn)狀,針對醫(yī)療SDN網(wǎng)絡(luò)內(nèi)部惡意流量和惡意網(wǎng)絡(luò)行為的檢測進(jìn)行了研究。本研究針對醫(yī)療SDN網(wǎng)絡(luò)的典型體系結(jié)構(gòu)開發(fā)了一種基于貝葉斯模型的網(wǎng)絡(luò)終端設(shè)備的信任評估,并利用評估結(jié)果動態(tài)識別可能存在惡意流量和行為的網(wǎng)絡(luò)終端。最后分別在仿真和真實環(huán)境中對所提議的方法開展了實驗評估。研究的目的是利用信任計算實現(xiàn)網(wǎng)絡(luò)內(nèi)部惡意設(shè)備的識別,因此可作為現(xiàn)有的醫(yī)療網(wǎng)絡(luò)安全解決方案的必要補充。

1? ?醫(yī)療SDN的體系架構(gòu)

醫(yī)療網(wǎng)絡(luò)的一個關(guān)鍵功能是在系統(tǒng)安全的前提下保證設(shè)備無縫通信。因為每個網(wǎng)絡(luò)終端設(shè)備可能包含數(shù)百種需要更改的配置,傳統(tǒng)網(wǎng)絡(luò)通常很難實現(xiàn)系統(tǒng)整合。由于SDN提供了從網(wǎng)絡(luò)設(shè)備抽象網(wǎng)絡(luò)策略的能力,消除了設(shè)備級配置,使集中控制成為可能,并提供了一個便于集成的開放網(wǎng)絡(luò)模型,因此SDN解決方案成為醫(yī)療機(jī)構(gòu)的必然選擇。

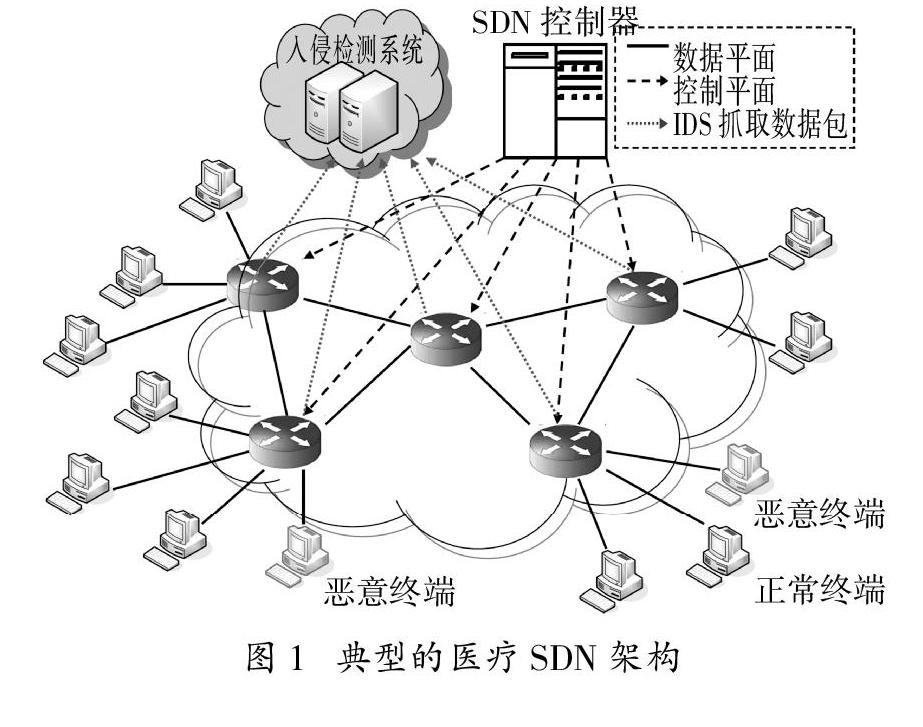

典型的醫(yī)療SDN體系結(jié)構(gòu)如圖1所示。SDN體系結(jié)構(gòu)由SDN控制器、一組OpenFlow交換機(jī)和一些醫(yī)療設(shè)備和客戶端設(shè)備(例如移動設(shè)備和個人計算機(jī))組成。OpenFlow[4]交換機(jī)將網(wǎng)絡(luò)設(shè)備的數(shù)據(jù)和控制功能分離開來。OpenFlow規(guī)范提供了實現(xiàn)SDN體系結(jié)構(gòu)的標(biāo)準(zhǔn)化方法,OpenFlow協(xié)議可以控制在何處發(fā)送數(shù)據(jù)包的網(wǎng)絡(luò)交換機(jī)。所有這些使得整個網(wǎng)絡(luò)的編程獨立于各個交換機(jī)和數(shù)據(jù)中心。因此,SDN控制器可以從每個交換機(jī)收集流量狀態(tài),方便地管理其流量。控制器可以配置OpenFlow交換機(jī)發(fā)送的所有數(shù)據(jù)包[5-7]。

2? ?面向醫(yī)療SDN的設(shè)備信任評估機(jī)制

本節(jié)將描述如何將入侵檢測系統(tǒng)(IDS)應(yīng)用到醫(yī)療SDN網(wǎng)絡(luò)中,并介紹了如何利用貝葉斯推理方法對網(wǎng)絡(luò)內(nèi)部的終端設(shè)備進(jìn)行信任管理。

2.1? ?IDS的部署方法

IDS具有實時分析流量、解釋協(xié)議和執(zhí)行簽名匹配的能力,是用于檢測各種網(wǎng)絡(luò)異常行為的常見安全解決方案。如圖1所示,在醫(yī)療網(wǎng)絡(luò)中IDS部署在醫(yī)療SDN中的集中服務(wù)器中,以檢查所有轉(zhuǎn)發(fā)的數(shù)據(jù)包。IDS有兩種常見的部署方法[8]:1)單IDS部署。此部署方法僅使用一個IDS來控制和處理醫(yī)療網(wǎng)絡(luò)中的所有流量,但要求已部署的IDS具有強大的處理和通信能力。2)多IDS部署。此部署方法使用一個主IDS和一組代理IDS。代理IDS負(fù)責(zé)處理SDN/OpenFlow交換機(jī)中的流量,主IDS則作為控制器與SDN控制器進(jìn)行數(shù)據(jù)聚合和通信。這兩種部署方法都要求交換機(jī)將數(shù)據(jù)包鏡像發(fā)送到IDS。本研究的調(diào)查發(fā)現(xiàn)大多數(shù)醫(yī)療機(jī)構(gòu)采用了多IDS部署方法,因為這種部署方法更適合醫(yī)療機(jī)構(gòu)的分布式網(wǎng)絡(luò)環(huán)境。下面針對這種部署方法開展研究。

2.2? ?基于貝葉斯推理的信任管理

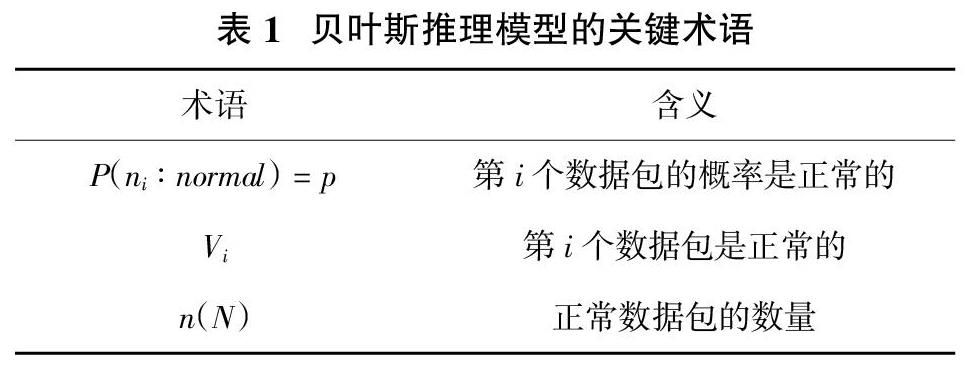

貝葉斯推理是使用貝葉斯規(guī)則來調(diào)整假設(shè)的概率。信任管理可以幫助計算網(wǎng)絡(luò)節(jié)點之間的可信度,并根據(jù)定義的規(guī)則來判斷惡意節(jié)點。首先假設(shè)由一個終端設(shè)備發(fā)送的所有數(shù)據(jù)包彼此獨立。這個假設(shè)表明任何數(shù)據(jù)包為惡意攻擊數(shù)據(jù)包的概率是1/2。表1為與貝葉斯推理模型使用相關(guān)的一些關(guān)鍵術(shù)語[9]。

根據(jù)已有的研究結(jié)果,可以合理地假設(shè)觀測到的n(N) = k的分布服從二項分布[10]。如果觀察到一個終端設(shè)備發(fā)送N個數(shù)據(jù)包,其中k個是正常的概率為:

P(n(N)) = k| p) = Nkpk(1 - p)N - k? ? ?(1)

應(yīng)用貝葉斯推理的最終目的是判斷第(N+1)數(shù)據(jù)包為正常的概率,即P(VN+1=1|n(N)=k)。該概率的分布服從基于貝葉斯定理[11]:

P(VN+1=1|n(N)=k)= ■? ?(2)

然后將邊際分布應(yīng)用到式2中。也就是說,如果X和Y是離散隨機(jī)變量,f(X,Y)是其在(X,Y)處的聯(lián)合概率分布的值,則X和Y的邊際分布分別為: ∑y? f(x,y)和∑x? f(x,y)。在這種情況下有如下結(jié)果:

P(n(N) = k) = ■P(n(N) = k| p)f(p)·dp? (3)

P(VN+1=1,n(N)=k)= ■P(n(N) = k| p)f(p)·dp

(4)

由于沒有關(guān)于p的任何先驗信息,因此可以合理地假設(shè)該信息由統(tǒng)一的先驗分布f(p) = 1控制,其中p∈[0,1]。綜合式1至4可以導(dǎo)出式5:

P(VN+1=1|n(N)=k)= ■=

■=■? (5)

式5給出了計算醫(yī)療SDN中網(wǎng)絡(luò)終端設(shè)備(或稱為網(wǎng)絡(luò)節(jié)點)的信任值的方法。由式5可知,網(wǎng)絡(luò)節(jié)點信任值計算的關(guān)鍵是要獲取數(shù)據(jù)包總數(shù)N并知道有多少數(shù)據(jù)包(k)是正常的。因此,集中式服務(wù)器可以在網(wǎng)絡(luò)節(jié)點之間建立信任映射,并且如果給定適當(dāng)?shù)拈撝祫t檢測潛在的不真實或惡意網(wǎng)絡(luò)節(jié)點。根據(jù)特定的安全要求和設(shè)置,醫(yī)療機(jī)構(gòu)的網(wǎng)絡(luò)安全管理員可以相應(yīng)地調(diào)整閾值。

2.3? ?檢測閾值

已有的研究結(jié)果表明,為提高惡意流量和網(wǎng)絡(luò)行為的檢測準(zhǔn)確度和識別速度,相對較新的網(wǎng)絡(luò)狀態(tài)數(shù)據(jù)比相對較舊的網(wǎng)絡(luò)狀態(tài)數(shù)據(jù)更重要[12]。因此,本研究采用遺忘因子λ為較舊的網(wǎng)絡(luò)狀態(tài)統(tǒng)計數(shù)據(jù)分配較小的權(quán)重。如果給定時間段t,則可以按式6計算網(wǎng)絡(luò)節(jié)點的信任值(tp? ? ?value)。

tp? ? ?value = λ■? ? ? ? (6)

由于醫(yī)療網(wǎng)絡(luò)環(huán)境比傳統(tǒng)網(wǎng)絡(luò)更敏感,因此需要開發(fā)一些額外自定義規(guī)則,以便醫(yī)療機(jī)構(gòu)網(wǎng)絡(luò)安全管理員識別一些敏感關(guān)鍵字。但是需要保證足夠低的誤報率,因為任何錯誤的網(wǎng)絡(luò)訪問阻斷都可能導(dǎo)致意外事故。因此,本研究采用了動態(tài)黑名單來阻止惡意流量和異常行為。在識別惡意流量和異常行為的源節(jié)點后,SDN控制器可以通過更新網(wǎng)絡(luò)設(shè)備配置文件來引導(dǎo)數(shù)據(jù)流繞過惡意節(jié)點。

生成網(wǎng)絡(luò)設(shè)備黑名單的詳細(xì)過程可以根據(jù)IDS規(guī)則和自定義規(guī)則進(jìn)行相應(yīng)調(diào)整。所開發(fā)的動態(tài)黑名單匹配規(guī)則為:1)如果數(shù)據(jù)包與IDS規(guī)則匹配,則該節(jié)點將立即被列入黑名單;2)如果數(shù)據(jù)包僅與自定義規(guī)則匹配,則該節(jié)點不會立即列入黑名單,而是取決于其信任值和相關(guān)閾值。

由于醫(yī)療機(jī)構(gòu)通常對聯(lián)網(wǎng)終端設(shè)備的安全使用有著嚴(yán)格的政策,因此醫(yī)療SDN中的網(wǎng)絡(luò)設(shè)備(交換機(jī)、路由器等)通常基于統(tǒng)一且合規(guī)的配置文件運行。在這種情況下,采用白名單的安全策略則不難識別出異常設(shè)備。因此將貝葉斯推理應(yīng)用于網(wǎng)絡(luò)設(shè)備配置文件來評估網(wǎng)絡(luò)節(jié)點的可信度。對于給定的時段t,可以使用下式計算出網(wǎng)絡(luò)節(jié)點的信任值(td? ? ?value):

td? ? ?value = λ■? ? ? ? (7)

式7中,kdt為正常的配置文件,N dt為配置文件的總數(shù)。為了便于對網(wǎng)絡(luò)節(jié)點的信任值開展評估,本研究設(shè)計了一個歸一化的評價指標(biāo)ttotal value:

ttotal value = W1 × tp? ? ?value+ W2 × td? ? ?value? ? ? ? ?(8)

式8中,W1和W2為權(quán)值,W1 + W2 = 1。因此,如果信任值低于閾值T∈[0,1],則可以將網(wǎng)絡(luò)節(jié)點列入惡意黑名單。此外由于黑名單是動態(tài)的,必須依據(jù)以下規(guī)則定期檢查tvalue:1)如果tvalue≥T,則刪除黑名單中的該網(wǎng)絡(luò)節(jié)點;2)如果tvalue < T,則應(yīng)維持黑名單中的該網(wǎng)絡(luò)節(jié)點。

如果采用將只發(fā)送一個惡意數(shù)據(jù)包的網(wǎng)絡(luò)節(jié)點立即列入黑名單的安全策略,那么會導(dǎo)致醫(yī)療網(wǎng)絡(luò)出現(xiàn)很高的誤報率,并降低醫(yī)療系統(tǒng)的性能。為此需要采用動態(tài)的安全策略,為恢復(fù)誤報的惡意設(shè)備提供了一定的靈活性。在實踐中,該機(jī)制需要基于較長期的行為來評估設(shè)備的可信度,并為醫(yī)院IT管理員提供更大的靈活性來控制和管理醫(yī)院SDN。

3? ?實驗評估

通過兩個實驗來考察上述評估機(jī)制的性能:1)第一個實驗是在模擬醫(yī)療SDN網(wǎng)絡(luò)中對基于信任的醫(yī)療設(shè)備評估方法進(jìn)行仿真;2)第二個實驗是在醫(yī)療機(jī)構(gòu)真實SDN網(wǎng)絡(luò)環(huán)境中開展基于信任的醫(yī)療設(shè)備評估方法的測試。

首先是在仿真環(huán)境中開展仿真實驗。實驗使用OpenDayLigh (ODL)作為SDN控制器。(在使用Intel(R) Core (TM)2、Quad CPU 2.66GHz的服務(wù)器上),并使用Open vSwitch (OVS)作為SDN的交換機(jī)。實驗使用開源Snort入侵檢測設(shè)備系統(tǒng)來檢測惡意流量。仿真環(huán)境由一個SDN控制器和六個SDN交換機(jī)組成。多達(dá)30個醫(yī)療設(shè)備隨機(jī)連接到這些交換機(jī)。仿真SDN環(huán)境如圖2所示。

為了模擬真實醫(yī)療機(jī)構(gòu)網(wǎng)絡(luò)環(huán)境,除了用于數(shù)據(jù)包檢查的Snort簽名外,實驗還應(yīng)用了70條自定義規(guī)則,并配置了一個用于網(wǎng)站瀏覽和電子郵件使用的白名單。實驗將本文提出的檢測方法與傳統(tǒng)的入侵檢測機(jī)制進(jìn)行了比較。傳統(tǒng)的檢測該機(jī)制主要通過發(fā)送挑戰(zhàn)來評估IDS節(jié)點的可信度。實驗中使用的仿真參數(shù)如表2所示。

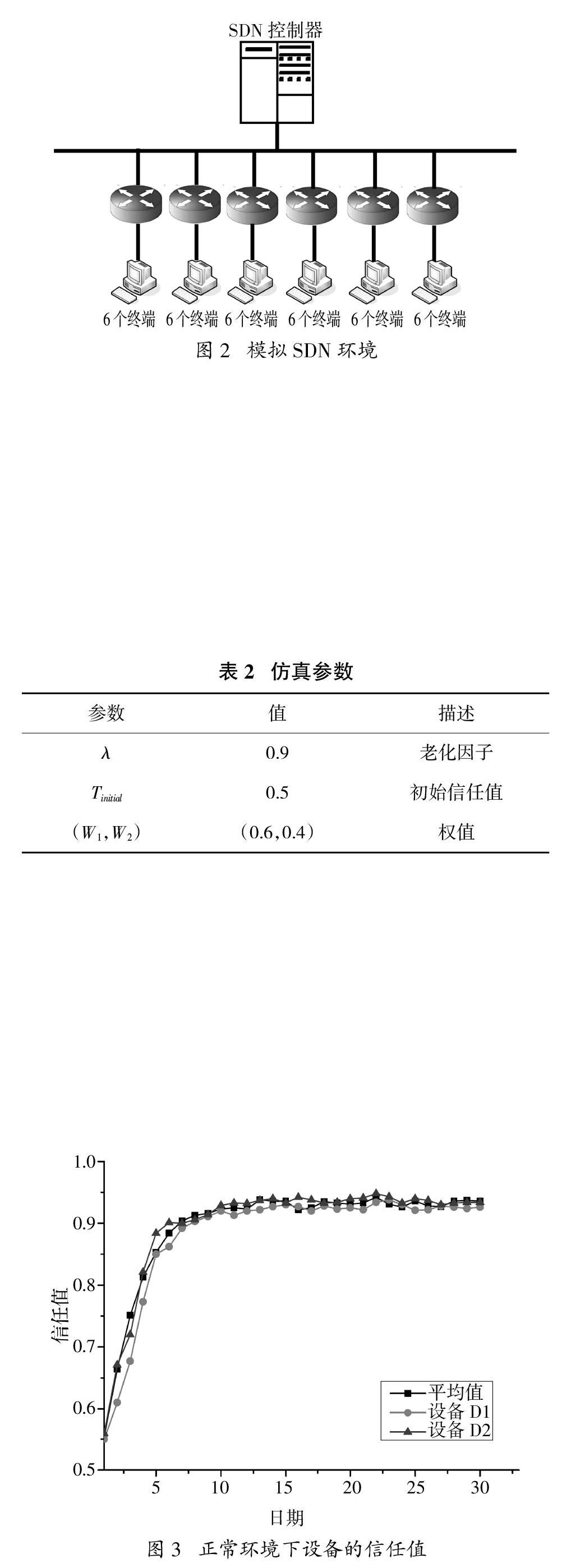

在正常流量環(huán)境下,啟動網(wǎng)絡(luò)后所有設(shè)備的平均信任值如圖5所示。可以看出,平均信任值在啟動后經(jīng)過一段時間后變得穩(wěn)定。這是因為控制器必須從網(wǎng)絡(luò)中的每個交換機(jī)收集數(shù)據(jù)并構(gòu)建信任矩陣。由圖3可以看出,兩個醫(yī)療設(shè)備的收斂趨勢基本一致。根據(jù)圖3所給出信任值的變化趨勢,實驗選擇閾值為0.9。

在實驗環(huán)境下,隨機(jī)選取兩個高度可信的設(shè)備,進(jìn)行惡意行為的攻擊。具體的實驗設(shè)置為:D1設(shè)備配置為發(fā)送可觸發(fā)IDS警報惡意數(shù)據(jù)包;D2設(shè)備被配置為既產(chǎn)生惡意流量又有異常行為,例如訪問惡意網(wǎng)站。

為了進(jìn)行比較,實驗采用兩種醫(yī)療設(shè)備信任評價和管理方法作為對比。第一個方法是基于覆蓋的信任管理模型[13]。該模型通過信任引擎和自適應(yīng)方法對網(wǎng)絡(luò)中的數(shù)據(jù)流量進(jìn)行來分析來發(fā)現(xiàn)惡意設(shè)備,以實現(xiàn)在分布式IDS網(wǎng)絡(luò)中進(jìn)行信任管理。第二個方法采用基于挑戰(zhàn)信任管理模型[14]。該模型用于識別協(xié)作IDS網(wǎng)絡(luò)中的惡意設(shè)備。試驗首先調(diào)整上述模型以適應(yīng)SDN環(huán)境,并部署了集中式服務(wù)器來收集網(wǎng)絡(luò)數(shù)據(jù)并計算醫(yī)療設(shè)備的可信度。

三個模型對兩個存在惡意網(wǎng)絡(luò)行為醫(yī)療設(shè)備信任值的對比計算結(jié)果如圖4所示。由圖4可知,與覆蓋模型相比,挑戰(zhàn)模型可以更快地降低惡意設(shè)備的信任值。這是因為基于挑戰(zhàn)的模型使用了遺忘因子,使最新數(shù)據(jù)包的權(quán)重更高。對于這兩種惡意設(shè)備,本研究方法可以比其他兩種信任模型更快地降低它們的信任值。這是因為本研究提出的采用貝葉斯算法的模型主要是對最近一段時間內(nèi)數(shù)據(jù)包信任值的評估,因此對動態(tài)流量更加敏感。同樣采用本文模型,D2設(shè)備比D1的信任值下降得稍微快一些,這是因為D2既生成惡意流量,又可以執(zhí)行異常網(wǎng)絡(luò)行為。這表明概要信息對識別惡意設(shè)備有積極的影響。但是,由于其他兩種模型沒有針對異常設(shè)備的配置文件進(jìn)行處理,因此對其信任值的影響不大。總的來說,圖4的數(shù)據(jù)表明本文模型具有良好的信任值評估性能。

其次是真實網(wǎng)絡(luò)環(huán)境中進(jìn)行實驗。用于實驗的醫(yī)療SDN網(wǎng)絡(luò)包括一個SDN控制器、八個SDN交換機(jī)和20個設(shè)備(包括個人電腦和移動設(shè)備)。該醫(yī)療機(jī)構(gòu)有一個普通網(wǎng)站和電子郵件地址的白名單,并根據(jù)之前的流量數(shù)據(jù)定義了多達(dá)245條自定義規(guī)則,其中包括一些敏感關(guān)鍵詞和不需要的IP地址。

為了確定合適的閾值,實驗首先運行網(wǎng)絡(luò)一段時間,計算得出的平均信任值如圖5所示。與圖3中的仿真結(jié)果相比,由于實際流量的復(fù)雜性,真實環(huán)境中的信任值更具動態(tài)性,得出的平均值在0.86到0.92之間。實驗選擇0.85作為檢測閾值。

在真實網(wǎng)絡(luò)環(huán)境中隨機(jī)選擇了兩個終端設(shè)備來進(jìn)行惡意操作,包括生成惡意數(shù)據(jù)包和異常行為。圖6為該場景下惡意設(shè)備的平均信任值。與在仿真環(huán)境下的實驗結(jié)果類似,本研究提出的貝葉斯信任值評估方法能夠比其他方法更快地降低惡意設(shè)備的信任價值,因此該方法能夠有效地識別真實醫(yī)療SDN網(wǎng)絡(luò)環(huán)境中的惡意終端設(shè)備。

4? ?結(jié)? ?論

隨著醫(yī)療機(jī)構(gòu)變得更加互聯(lián)和數(shù)字化,在不影響性能和可用性的前提下確保聯(lián)網(wǎng)設(shè)備和軟件系統(tǒng)的安全性也將變得越來越具有挑戰(zhàn)性。軟件定義網(wǎng)絡(luò)(SDN)允許將網(wǎng)絡(luò)控制從數(shù)據(jù)平面解耦,但是基于SDN的解決方案通常不是為了減輕內(nèi)部威脅而設(shè)計的,為此設(shè)計了基于貝葉斯來識別醫(yī)療SDN網(wǎng)絡(luò)中的內(nèi)部攻擊。在仿真環(huán)境和不同規(guī)模真實環(huán)境下的實驗結(jié)果驗證了本研究所提出的方法在不同條件下檢測惡意設(shè)備的有效性和可擴(kuò)展性。未來的工作可能包括研究如何進(jìn)一步提高檢測靈敏度,并在更大規(guī)模的環(huán)境中驗證該方法的性能。

參考文獻(xiàn)

[1]? ? 池亞平,余宇舟,楊建喜. 基于深度學(xué)習(xí)的SDN惡意應(yīng)用的檢測方法[J]. 計算機(jī)工程與設(shè)計,2019,40(08):2134-2139.

[2]? ? 顏通,白志華,高鎮(zhèn),等. SDN環(huán)境下的LDoS攻擊檢測與防御技術(shù)[J/OL].計算機(jī)科學(xué)與探索:1-15[2019-09-09].http://kns.cnki.net/kcms/detail/11.5602.TP.20190812.1107.002.html.

[3]? ? 徐雅斌,賈珊珊. 軟件定義網(wǎng)絡(luò)的安全態(tài)勢感知研究[J]. 小型微型計算機(jī)系統(tǒng),2019,40(08):1682-1688.

[4]? ? 陳興蜀,滑強,王毅桐,等. 云環(huán)境下SDN網(wǎng)絡(luò)低速率DDoS攻擊的研究[J]. 通信學(xué)報,2019,40(06):210-222.

[5]? ? 王洋,吳建英,黃金壘,等. 基于貝葉斯攻擊圖的網(wǎng)絡(luò)入侵意圖識別方法[J/OL].計算機(jī)工程與應(yīng)用:1-10[2019-09-09].http://kns.cnki.net/kcms/detail/11.2127.TP.20181213.1805.020.html.

[6]? ? 杜曄,張?zhí)锾穑杳眉t. 基于信息密度貝葉斯算法的云平臺入侵檢測[J]. 系統(tǒng)仿真學(xué)報,2018,30(02):714-721.

[7]? ? 池亞平,姜停停,戴楚屏,等. 基于軟件定義網(wǎng)絡(luò)的云平臺入侵防御方案設(shè)計與實現(xiàn)[J]. 計算機(jī)應(yīng)用,2017,37(06):1625-1629.

[8]? ? 劉飛飛,藺婧娜,劉瀟瀟. 基于動態(tài)貝葉斯網(wǎng)絡(luò)的復(fù)雜網(wǎng)絡(luò)攻擊方法研究[J]. 計算機(jī)工程與應(yīng)用,2017,53(11):18-25.

[9]? ? 朱琨,張琪.機(jī)器學(xué)習(xí)在網(wǎng)絡(luò)入侵檢測中的應(yīng)用[J]. 數(shù)據(jù)采集與處理,2017,32(03):479-488.

[10]? 王輝,陳泓予,楊姍姍. 基于樹加權(quán)樸素貝葉斯算法的入侵檢測技術(shù)研究[J]. 計算機(jī)應(yīng)用與軟件,2016,33(02):294-298.

[11]? 黃亮,姜帆,荀浩,等. 面向軟件定義網(wǎng)絡(luò)的入侵容忍控制器架構(gòu)及實現(xiàn)[J]. 計算機(jī)應(yīng)用,2015,35(12):3429-3436.

[12]? 楊云雪,魯驍,董軍. 基于企業(yè)環(huán)境的網(wǎng)絡(luò)安全風(fēng)險評估[J]. 計算機(jī)科學(xué)與探索,2016,10(10):1387-1397.

[13]? 姚濰,王娟,張勝利. 基于決策樹與樸素貝葉斯分類的入侵檢測模型[J]. 計算機(jī)應(yīng)用,2015,35(10):2883-2885.

[14]? 張家華,楊種學(xué),王江平,等. 融合DDoS威脅過濾與路由優(yōu)化的SDN通信質(zhì)量保障策略[J]. 電信科學(xué),2015,31(04):127-133.