基于物聯網生命周期的安全體系建設分析及實踐

劉存 侯文婷

摘? ?要:隨著新型基礎設施建設的不斷推進,物聯網受到了越來越多的關注。在高速化、智能化、數據化的萬物互聯時代,如何保障物聯網及物聯網設備安全成為當前安全領域的一個重要課題。文章闡述了一種以安全貫穿物聯網設備的設計、研發、測試、運行、迭代的全生命周期的安全體系建設方法與實踐。首先,結合近年國內外物聯網安全事件和物聯網的信息化特性分析物聯網安全風險;然后,基于物聯網安全實踐提出技術解決思路,并以物聯網的設計、研發、測試、運行、迭代的生命周期過程為基礎,將安全能力和解決方法分階段進行整合,形成基于物聯網生命周期的安全體系;最后,通過具體項目實踐,分析該安全體系的可行性及效果。

關鍵詞:物聯網(IoT);物聯網安全;生命周期安全

中圖分類號: F299.23? ? ? ? ? 文獻標識碼:A

Abstract: With the continuous improvement of new infrastructure construction, namely 5G base stations, Bigdata operation centers, artificial intelligence and etc., the Internet of Things(IoT) industry received extensive attention. In this high-speed, intelligent and data-based IoT era, how to ensure the security of the IoT device and system has become an important topic. This paper describes a method and some practices of constructing a security system which runs through the IoT lifecycle, namely the design stage, the development stage, the testing stage, the publish stage and the operation stage. Firstly, the security risks of the IoT system are analyzed in combination with the security incidents both at home and abroad in recent years in this paper. Then, based on the security practices, technical solutions for security risks are put forward. After that, based on the lifecycle process for IoT system, security solutions are integrated in each of the lifecycle stages, and this forms a security system based on the IoT lifecycle. Finally, this paper presents the practice from IoT security team where feasibility and effect of the security system could be analyzed.

Key words: internet of things (IoT); internet of things(IoT) security; lifecycle security

1 引言

隨著國家對于新型基礎設施建設的逐步推進完善,5G基站、大數據中心、人工智能等新型基礎設施建設已經在全國多個省市投入實際使用,為人們的生產生活帶來便利的同時,也為物聯網這一新行業的發展拓寬了道路。在物聯網行業可預見的爆發面前,如何做好物聯網安全是整個行業亟待解決的重大問題。本文從物聯網的安全問題入手,深入分析物聯網的安全風險和應對手段,并結合行業實踐將安全手段以合適的方式嵌入物聯網的研發生命周期中,形成了一套基于物聯網生命周期的安全體系建設方案,旨在為物聯網行業的安全建設提供一個可行的解題思路。

2 物聯網的發展和安全問題

目前,物聯網終端已經滲透進智慧表計、智慧農業、智慧交通、智慧醫療等領域,并正在以更高增速和更廣覆蓋度與人民群眾生產生活進行融合,形成萬物互聯、大連接的新型網絡格局。在全球范圍內,物聯網終端數量也在持續高速增長。根據GSMA(Global System for Mobile Communications Association)的統計結果,截至2019年底,全球物聯網設備連接數量已經達到了110億。其中,消費物聯網終端數量達到了60億,工業物聯網終端數量達到了50億,如圖1所示。

據GSMA的預測分析,2025年全球物聯網終端數量將突破250億,較2019年實現127%的增長率[1]。除了數量增長,物聯網應用覆蓋的領域也在持續拓展,根據IoT-Analytics統計數據顯示,2018年,全球范圍內公布的1600個物聯網建設項目中,智慧城市項目占比23%、工業物聯網項目占比17%、智慧建筑項目占比12%、車聯網項目占比11%、智慧能源項目占比10%,另外智慧醫療、智慧供應鏈、智慧農業、智慧零售等項目分別占比6%、5%、4%和2%[2], 如圖2所示。

然而,物聯網蓬勃發展的背后,物聯網安全事件頻發,安全問題儼然已成為制約物聯網發展的巨大阻礙。從物聯網興起之初,針對物聯網的攻擊事件就層出不窮。一些不法分子利用物聯網終端、APP、傳輸、服務端的設計缺點或安全漏洞等,對物聯網進行主動攻擊、惡意控制、數據竊取和篡改等非法操作,對物聯網乃至整個社會都帶來了極大的危害。如著名的Mirai病毒,不僅在2016年通過控制大批物聯網攝像頭設備造成了美國東海岸的“斷網事件”,近些年更是改變了其TTP(戰術、技術和程序),將目標瞄準企業級物聯網設備。據捕獲最新Mirai病毒變種的Palo Alto Network Unit 42的研究人員表示,瞄準了企業級設備的Mirai病毒將獲得更大的帶寬,為僵尸網絡的DDOS攻擊提供更大的“火力”[3]。因此,如何有效地做好物聯網系統的安全防護,抵御外部的攻擊,使得物聯網更加安全可靠,是當下物聯網產業和安全產業關注和研究的重點。

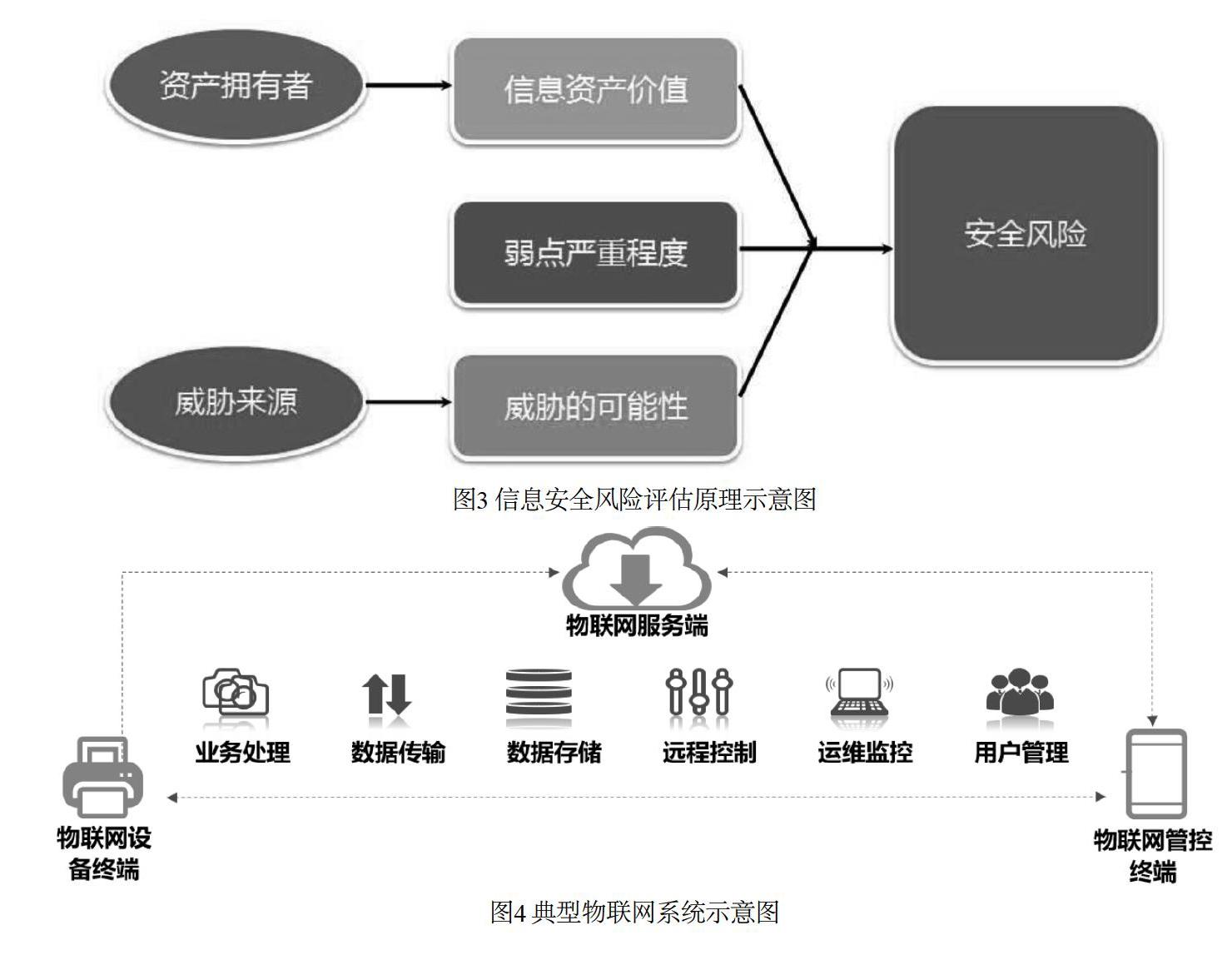

3 物聯網安全風險分析

為了研究如何針對物聯網系統進行有效的防護,首先應針對物聯網的安全風險進行深度的分析。作為當前信息化建設的重要一環,物聯網系統無疑是我國信息系統的重要一部分,故為了深入分析其安全風險,可采用信息安全風險評估模型[4]進行分析,如圖3所示,即通過定位資產價值、資產的脆弱性以及威脅的來源和威脅的可能性,分析出物聯網系統的安全風險,之后可針對安全風險進行針對性的處置。

3.1資產分析

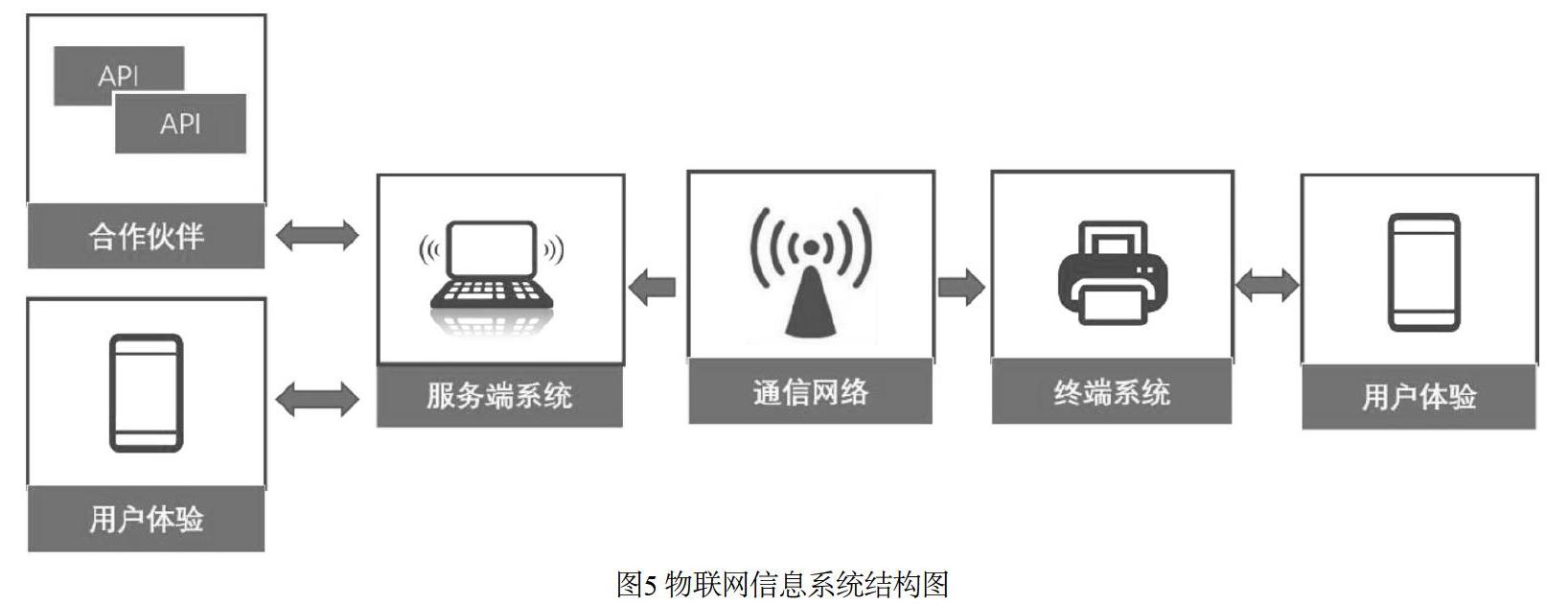

典型的物聯網系統主要由物聯網設備終端、物聯網服務端、物聯網管控終端構成,如圖4所示。通過三類終端互聯互通,物聯網系統可以進行物聯網自身業務處理,實現關鍵數據的傳輸和存儲,通過用戶指令對物聯網終端進行指令控制下發等業務。通過分析三類終端特性及其資產屬性可知,物聯網系統的核心資產要素為終端設備資產和數據資產。

(1)物聯網設備終端

作為物聯網神經末梢,物聯網終端目前主要包含兩大核心功能;一是對物理世界真實物體信息的采集、識別和控制;二是通過終端的通信模塊,將采集到的數據信息傳輸至物聯網服務端或物聯網管控終端,并接受另外兩端的決策指令。為了實現上述功能,物聯網終端通常會配備傳感器、計算芯片、數據模塊以及通信模塊。其中傳感器是為了對外界環境進行有效感知;計算芯片則是對感知內容、外部決策等進行綜合計算處理;數據模塊主要是對銜接傳感、計算和通信模塊,將其中的數據進行有效的轉發和存儲;通信模塊主要實現物聯網設備終端和其他雙端的通信,將終端處理的信息傳遞給另外兩端,并接受另外兩端的指令。物聯網設備終端核心的資產要素為兩點:一是終端本身的資產價值,包括傳感、計算、聯網能力等;二是物聯網設備終端上產生的數據的資產價值。

(2)物聯網服務端

物聯網服務端是整個物聯網業務系統的核心功能。通過物聯網設備終端收集的數據通常會匯總到服務端進行進一步處理,處理后向物聯網管控端進行推送展示等。此外,物聯網系統中的管理業務,如用戶分類分級、系統運維、可用性監控等也都由物聯網服務端進行完成。以物聯網系統的資產分析角度,物聯網服務端的核心資產要素為數據的資產價值。

(3)物聯網管控終端

物聯網管控終端通常是和終端用戶進行交互的終端應用。以目前的商用及民用物聯網系統而言,主要是安卓、IOS、Web、小程序等應用。這些應用運行在移動設備、PC等終端系統上,實現了和物聯網設備終端以及物聯網服務端的通信,并將設備狀態等通過界面交互的模式進行展示。同時管控終端還可以接受終端用戶的管控指令,進而對物聯網設備終端進行管控。基于以上分析,物聯網管控終端本身對于物聯網系統來說資產價值較低,主要是展示和交互的實現方。

3.2 威脅分析

針對物聯網的攻擊事件大致可以分為三類[5]。

(1)拒絕服務攻擊類事件

以美國斷網事件為代表,利用物聯網設備的計算性能和聯網特性,通過控制由物聯網設備組成的僵尸網絡,從而進行拒絕服務攻擊的安全事件是目前物聯網安全事件的主流之一。2019年全球異常物聯網設備的IP總量為128萬余個,在全球物聯網設備中占比2.1%。其中參與過拒絕服務攻擊的物聯網設備所使用過的IP數量近17萬,占全部異常物聯網設備IP總量的13.08%[6]。攻擊者主要通過物聯網終端設備的缺陷和漏洞,植入木馬或惡意軟件感染等方式大量控制物聯網終端設備,從而形成能夠進行拒絕服務攻擊的僵尸網絡。

(2)設備控制類事件

設備控制類安全事件主要是黑客通過漏洞等控制物聯網終端設備的安全事件,如2019年智能門鎖廠商Smart Deadbolts被爆發現漏洞,攻擊者可以通過漏洞遠程控制門鎖開關,進而無阻礙的闖入房間。設備控制類事件通常發生在和物理世界存在強交互的物聯網領域,如智能門鎖、智能門禁等。

(3)敏感數據泄露事件

敏感數據泄露事件主要是黑客通過入侵或控制個人隱私相關的物聯網設備所引起的事件。相較傳統的服務器數據泄露,物聯網敏感數據泄露會更直接和隱秘的泄露個人隱私數據。如2019年末,亞馬遜旗下的Ring曝出安全漏洞,黑客可以控制設備進而監控用戶家庭、獲取用戶的WiFi密碼、甚至還有黑客通過Ring攝像頭跟搖籃里的嬰兒打招呼。

通過分析可知,物聯網的威脅主要來自于外部攻擊。從攻擊目標的角度來看,攻擊者通常以控制終端和獲取數據為最終目的,這與之前在資產分析中對資產價值的分析結果一致;從攻擊手段來看,物聯網設備終端、物聯網服務端以及物聯網控制端都可能作為被攻擊對象遭受威脅,進而給整個物聯網帶來風險。

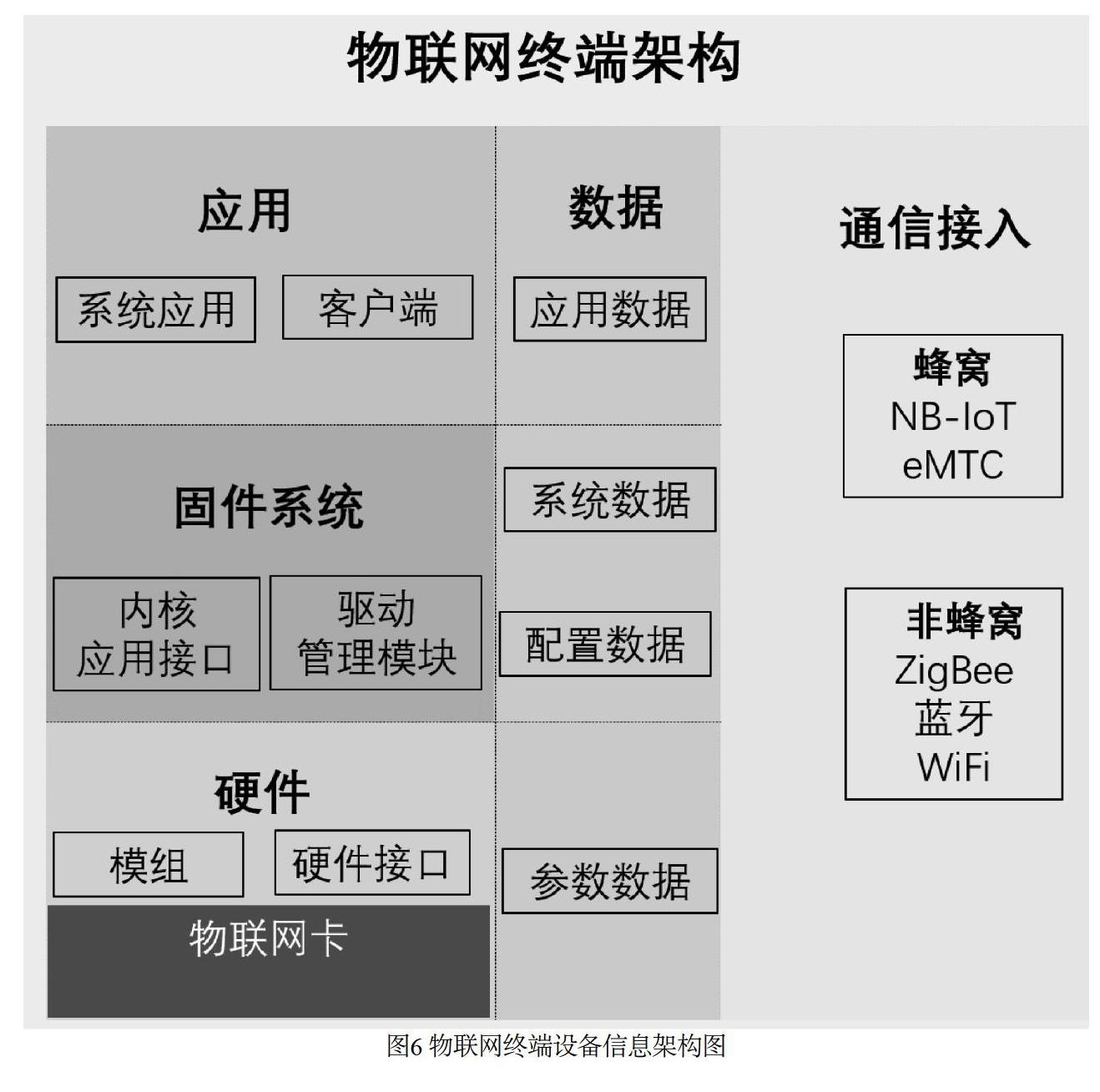

3.3 脆弱性分析

通過對資產和威脅進行分析,可以看出,設備資產和數據資產是物聯網系統中需要著重保護的高價值資產,而外部威脅也往往指向這兩類資產。根據信息系統風險模型,威脅利用脆弱性對資產產生風險,為了具體分析物聯網的脆弱性,將物聯網系統按照信息系統架構圖展開,如圖5所示,并結合之前在物聯網的攻防實踐,依次分析其脆弱性所在。

(1)物聯網控制終端側脆弱性分析

目前,主流物聯網控制終端主要是由安卓、蘋果、小程序、Web應用等構成。由于移動技術在近年來的大力發展,以移動終端應用,即安卓APP、蘋果APP和小程序作為主流。由于目前絕大多數物聯網廠商的移動開發經驗較少,所以在物聯網控制端一側廣泛存在代碼易被逆向破解、通信安全存在問題、密鑰管理不善、不能較好的抵御黑客攻擊調試等安全問題。這些安全問題(脆弱性)被外部威脅利用后,可以通過管控終端對服務端和設備終端發起攻擊,進而竊取服務端數據或實現控制設備終端的目的。

(2)物聯網設備終端側脆弱性分析

物聯網終端設備通常可以認為由硬件、固件系統、應用模塊、數據模塊和通信接入模塊五大部分組成[7],如圖6所示。

1)硬件模塊

硬件模塊脆弱性主要集中在主板設計方面,由于主板在設計時沒有考慮到安全攻擊的可能,會殘留敏感絲印信息、調試接口或不安全的封裝組件等。攻擊者可以通過硬件的固有接口針對物聯網終端設備進行諸如Testpin滲透、硬件提權、固件提取等攻擊。

2)固件系統

固件系統是物聯網終端設備實現功能的核心,也是脆弱性集中暴露的位置。固件系統中可能存在各類系統漏洞,如溢出漏洞、越權漏洞等,給了攻擊者通過漏洞攻擊系統進而掌控系統的機會;同時固件系統自身在沒有安全處理的情況下,容易被攻擊者逆向分析出核心邏輯和信息,從而進行高級攻擊;最后,物聯網固件系統通常存在升級需求,對缺乏安全措施的系統升級進行攻擊進而將惡意代碼植入物聯網終端設備是黑客常用的攻擊手段。

3)應用模塊

應用模塊主要針對復雜的物聯網操作系統而言,如安卓、Linux等。在復雜系統中,應用模塊是實現物聯網功能的重要模塊,其核心邏輯是否得到有效保護、是否有針對攻擊調試的應對手段是應用模塊中的安全問題(脆弱性)所在。

4)數據模塊

在物聯網終端設備上,數據模塊不僅存儲有應用的數據,同時也是重要系統數據、配置參數甚至邏輯代碼的存儲位置。數據模塊主要的脆弱性在于權限訪問和數據加密,這兩項最終都牽扯到物聯網設備終端上安全密鑰的問題。

5)通信模塊

目前物聯網終端的通信模塊上主要存在蜂窩通信和非蜂窩通信兩種。其中蜂窩通信主要采用運營商的2G、3G、4G、5G以及NBIoT等通信協議。非蜂窩通信主要包含藍牙、WiFi、Zigbee、LoRa等。在通信中,物聯網終端設備可能由于協議的使用不善而導致通信內容被截取、分析、篡改等,進而造成數據泄露以及惡意控制等安全問題。

(3)通信網絡側脆弱性分析

通信網絡側主要包含服務端與物聯網設備終端、物聯網設備終端和物聯網管控端、物聯網管控與服務端的通信。通信中主要的脆弱性問題是通信內容的加密和通信雙方的身份認證問題。

(4)服務端系統側脆弱性分析

服務端系統的脆弱性主要來自信息系統漏洞,如云平臺漏洞、大數據系統漏洞、Web服務漏洞、外部開發API的漏洞等。通過這些漏洞,攻擊者可以侵入服務端,竊取服務端存儲的物聯網數據或通過服務端對物聯網終端下發指令達到控制終端的目的。物聯網服務端系統的脆弱性和傳統信息系統中的服務端脆弱性從本質上沒有區別,屬于傳統信息安全領域的范疇。

3.4 風險分析總結

通過對物聯網資產、威脅以及脆弱性的分析,可以對物聯網系統的風險有較為完整的認識。物聯網目前面臨的風險主要是其高價值資產,即物聯網終端設備以及物聯網數據,面臨的由攻擊者為了發動拒絕服務供給、控制終端設備或竊取敏感數據,通過利用物聯網控制終端、物聯網設備終端、物聯網通信測以及物聯網服務端的脆弱性發起攻擊而產生的風險。對于以上風險,比較直接的處理方式就是降低物聯網系統的脆弱性,即通過對物聯網系統進行安全防護,防止外部威脅對物聯網資產產生危害。

4 基于物聯網生命周期的安全防護體系

4.1 物聯網常見防護手段分析

目前,應對物聯網安全風險的主要方式是通過降低物聯網系統的脆弱性進而減少外部威脅對于物聯網資產的危害風險,主要措施包括五個方面。

(1)安全滲透測試

安全滲透測試是發現可被利用的系統脆弱性的最好方法之一。需要注意的是安全滲透測試的目標應是整個物聯網系統而非單個端,通過模擬攻擊者對物聯網系統進行包含物聯網設備終端、物聯網管控終端、物聯網服務端的完整滲透測試,不僅可以發現各端上的安全隱患,還可以發現在多端聯動時出現的安全問題。

(2)代碼安全加固

代碼安全加固是指針對源代碼或編譯后的應用、庫文件等進行安全防護的手段。代碼加固的核心是防止逆向、調試等攻擊手段,防止攻擊者通過逆向或調試代碼,讀懂代碼邏輯,進而根據代碼邏輯構造高級攻擊。目前,代碼加固主要適用于物聯網終端設備固件、物聯網終端設備應用、物聯網管控端應用(安卓、IOS、小程序)等。其中針對物理聯網管控端,即安卓、IOS、小程序等的代碼加固方案業內比較成熟,針對物聯網終端設備固件以及應用的加固技術主要集中在部分頭部安全廠商手中。

(3)密鑰安全防護

密鑰安全是終端設備上數據加密以及身份認證的安全技術,這里的密鑰安全防護主要指終端上的密鑰安全手段(服務端由處于網絡安全設備防護,認為是較為安全的環境),這包括物聯網設備終端以及物聯網管控端兩個部分。目前,行業內物聯網設備終端上通常以安全芯片進行密鑰防護,而物聯網管控端上安全防護手段主要為軟件密鑰防護。但是值得關注的是,物聯網設備終端上除了安全芯片的使用,與其配套的可信執行環境也是必要的。目前,很多攻擊事件在物聯網設備終端使用了安全芯片的情況下仍獲取了其中的密鑰,究其主要原因就是沒有與安全芯片相配合的可信執行環境,導致密鑰在外部參與運算的時候被輕易獲取。物聯網管控端的密鑰安全問題可以通過密鑰白盒等軟件密鑰防護手段進行實現,目前該手段在移動應用安全領域應用較廣。

(4)通信安全防護

通信安全防護主要是針對數據加密和身份認證兩項進行安全防護。正常來講,通過使用SSL/TLS協議可以有效的保障身份認證和數據加密的安全性,但是由于終端存儲環境的不安全性,較難實現私鑰和公鑰的安全存儲,容易被竊取或替換進而產生范圍性的通信攻擊。目前的解決方法主要是和密鑰防護進行結合,通過將私鑰和首次通信成功時的公鑰進行安全存儲,采用安全的SSL/TLS協議,保障通信的安全。

(5)終端態勢感知

態勢感知在傳統安全方向是較為成熟的技術手段,其持續感知、快速響應、及時處置的思路和特點是應對復雜網絡安全情況以及突發性安全問題的較好解題思路。傳統的態勢感知主要是服務器和PC端,目前,移動端的態勢感知也已經興起,物聯網設備終端的態勢感知,受制于物聯網設備終端的系統,目前只有少數頭部廠商在進行研究時使用。物聯網終端設備態勢感知的主要側重點在于進程監控、網絡行為監控以及外部入侵監控,通過這些監控可以較為迅速的發現攻擊者的攻擊行為、散布的惡意代碼以及利用設備發動的網絡攻擊等事件。

4.2 基于物聯網生命周期的安全體系分析

在安全手段并不缺乏的情況下,如何將安全手段有機的整合,形成可以在物聯網生產實踐中采用的安全體系,是目前行業內面臨的普遍難題。主要原因為:一是由于物聯網生態較為復雜,目前物聯網行業生態體系中,有從事模組、芯片、終端設備、解決方案等廠商,也有自建生態從芯片到開發全部提供服務端的生態廠商;二是對于安全的分鐘定位職責不明確,導致每個環節不知道自己的安全責任也不知道采用什么樣的安全手段。

為此,通過在物聯網行業內的不斷探索總結,形成了以方案商和生態廠商為目標,基于物聯網生命周期的安全體系建設方法。該方法主要基于SDL模型[8],在物聯網場景下進行變換取舍,定位在物聯網行業對于安全需求度較高,有研發能力和較高議價話語權的方案商和生態廠商,為物聯網的全生命周期提供安全建設保障。物聯網全生命周期安全防護體系主要將安全工作分布在物聯網研發生命周期的五個階段中,如圖7所示。

(1)設計階段

設計階段指物聯網系統開始規劃設計的最初階段。這一階段是對整個物聯網安全進行定義的階段,是最重要的安全環節之一。在這一階段主要需要明確后續需要遵守的安全規范,這包括技術規范和管理規范等。同時應對物聯網系統的攻擊面進行具體的分析,建立威脅模型,并根據自身的物聯網系統特點制定安全策略。

(2)實現階段

實現階段主要指硬件工程和代碼工程階段,此階段主要需要依據設計階段的安全規范進行相應安全開發、安全工程和安全實現。由于物聯網的安全很多和硬件相關,此階段至關重要,很多安全設計如果不在此階段得到較好實現則后續會極難改正,如主板的串口安全設計、模塊封裝安全等。此階段同時需要將安全手段進行集成,如以SDK形式存在的安全模塊等。

(3)驗證階段

安全驗證階段主要是對安全實現的檢驗和驗證,這個階段和開發過程中的測試階段有所重疊。除了驗證安全功能和安全規范的實現以外,同時也是進行整體風險評估的最佳時期,通過整體的風險評估,可以發現殘余的風險并及時進行處置。

(4)發布階段

發布階段是物聯網系統上線的環節,這一環節之后物聯網系統將真正暴露在外部威脅之下,故此環節需要進行最終的安全評析,確認上線后可能出現的安全問題以及應對措施;同時應對上線物聯網系統進行全面的安全防護處置,低于外部威脅可能發起的攻擊。

(5)響應階段

響應階段是上線后對于物聯網系統安全持續跟進的階段。這個階段主要是對物聯網系統進行安全運維,對發生的安全問題進行感知定位并快速響應,保障物聯網的安全運行。

通過將安全技術、安全手段融入以上的物聯網全生命周期安全體系,可以有效地提高安全效率,降低安全成本,并構建持續化的物聯網安全體系。

5 基于物聯網生命周期的安全防護體系的實踐

為評估物聯網生命周期防護體系的可行性和有效性,本文安全團隊和當前行業內較為知名的物聯網生態公司進行合作,在其物聯網設備的生產實際中實踐了物聯網生命周期防護體系。安全團隊選取了攝像頭、行車記錄儀、掃地機器人、智能門鎖、智能音響、兒童手表等多類物聯網設備進行實踐,確保該體系在當前主流物聯網設備上的應用效果。

通過對多類物聯網設備的設計、實現、驗證、發布、運維響應過程的不斷迭代和磨合,總結出了基于物聯網生命周期的安全體系建設在實際生產中的最佳實踐方法,如圖8所示。

5.1 設計階段

安全團隊應在此階段制定安全上線和安全審核規范。規范中對不同種類的物聯網產品應實現的安全基線進行了詳細的說明。同時根據安全規范制定了安全上線策略,如果物聯網設備不能達到安全基線,則安全對設備上線有一票否決權。此外,對于安全開發和安全工程,安全團隊應提出明確的規定和規范,同時提供大量的安全框架和組件,便于實現階段的開發實現。

5.2 實現階段

在實現階段,安全團隊為物聯網產品提供用于物聯網平臺、安卓平臺、IOS平臺、小程序平臺的安全功能組件(具體覆蓋范圍應考慮自身業務范圍和場景)。通過標準化提供此類安全組件,可以讓各類物聯網產品快速集成標準化的安全能力,避免了自身實現導致重復、標準不統一等問題。在最佳實踐中,這些安全組件包括用于構建可信執行性環境的密鑰存儲安全SDK、用于通信安全的通信安全SDK、用于數據安全的數據加密SDK、用于持續安全感知的態勢感知SDK等。

5.3 驗證階段

在此階段,安全團隊應承擔起物聯網設備的上線安全驗證工作,并確保只有通過安全驗證的設備才能被允許上線。最佳實踐中,安全團隊配備完善的物聯網安全滲透人員和工具,可以對物聯網系統進行完整的風險評估,包括針對物聯網設備終端的硬件風險評估、固件風險評估、通信風險評估、密鑰風險評估、數據風險評估、漏洞風險挖掘等;針對各類APP的合規風險評估、漏洞風險評估、組件風險評估、攻擊風險評估等;針對服務端的漏洞風險評估、業務風險評估、接口風險評估等。通過全面的風險評估,安全團隊為物聯網設備上線前提供風險和修復意見,幫助產品在驗證環節修復自身安全問題。

5.4 發布階段

在此階段,安全團隊應為物聯網設備及相關軟件的發布上線提供安全保障。最佳實踐中,安全團隊在發布上線階段提供了自動化的安全處置工具,無論固件發布、安卓APP發布、IOS應用、小程序等的發布(首次上線和更新),都會經過安全發布工具進行處理,在安全發布工具處理過程中,會自動對代碼進行加固,實現代碼防逆向、防調試、防注入、防止運行在風險環境等安全能力,保障了物聯網產品及各類軟件的安全。

5.5 響應階段

在此階段,安全團隊應主要考慮如何進行上線后的持續風險感知和及時處置。最佳實踐中,安全團隊在實現階段為各個物聯網產品提供了態勢感知組件,保證了產品上線后持續安全的可能性。態勢感知模塊會對物聯網設備的進程安全、網絡行為安全進行監控,同時對外部侵入事件進行及時預警,第一時間發現攻擊者針對物聯網設備的攻擊。同時態勢感知系統配備完善的更新升級機制,發現安全問題后可以通過推送更新升級的方式處置安全風險,實時保障物聯網產品的安全。

6 結束語

隨著新基建、萬物互聯、大連接等理念的逐步深化和實踐,物聯網已經呈現爆發的態勢。如何保障物聯網安全也是國家主管部門、安全從業者以及物聯網行業本身需要積極探索的方向。物聯網網絡信息安全體系的建設需要對傳統的網絡信息安全模式進行革命性的創新和變革,才能滿足物聯網發展帶來的技術挑戰和運營挑戰[9]。在這種背景下,本文安全團隊探索并實踐了基于物聯網生命周期的安全建設體系,將安全技術手段和安全管理手段結合,嵌入整個物聯網研發的生命周期體系中,從而保證每一個安全能力、安全手段以最恰當、最有效的方式嵌入到物聯網系統中,形成經濟、有效、持續性的物聯網安全防護體系。本文基于物聯網生命周期的安全建設體系,作為物聯網安全建設的一個實踐有效的思路,可為當前物聯網安全行業提供參考。

參考文獻

[1] GSMA Public Policy Position. Spectrum for the Internet of Things [EB/OL].https://www.gsma.com/spectrum/wp-content/uploads/2017/05/Spectrum-IOT-Position-Paper.pdf,2016.

[2] IoT-Analytics. List Of 1,600 Enterprise IoT Projects [EB/OL].https://iot-analytics.com/product/list-of-1600-enterprise-iot-projects-2018/,2018.

[3] Unit42.New Mirai Variant Targets Enterprise Wireless Presentation & Display Systems[EB/OL].https://unit42.paloaltonetworks.com/new-mirai-variant-targets-enterprise-wireless-presentation-display-systems/,2019.

[4] GB /T 20984-2007,信息安全技術信息安全風險評估規范[S].北京: 中國標準出版社, 2007.

[5] 中國信息通信研究院. 物聯網安全白皮書(2018年)[EB/OL].http://www.caict.ac.cn/kxyj/qwfb/bps/201809/P020180919390470911802.pdf,2018.

[6] 中國電信云堤,綠盟科技. 2019 DDoS攻擊態勢報告 [EB/OL].http://blog.nsfocus.net/wp-content/uploads/2019/12/2019-DDoS-%E6%94%BB%E5%87%BB%E6%80%81%E5%8A%BF%E6%8A%A5%E5%91%8A.pdf,2019.

[7] 中國信息通信研究院. 物聯網終端安全白皮書(2019)[EB/OL].http://www.caict.ac.cn/kxyj/qwfb/bps/201911/P020191115523217021278.pdf, 2019.

[8] WU Mengge, 吳夢歌, DONG Chaoqun,等. 軟件安全開發生命周期模型研究[C]// 全國計算機新科技與計算機教育學術會議. 2011.

[9] 劉志成.物聯網網絡信息安全生態體系構建新論[J].網絡空間安全, 2018,12:85-89.

作者簡介:

劉存(1986-),男,漢族,吉林人,天主教魯汶大學,碩士,三六零智慧科技(天津)有限公司,產品總監;主要研究方向和關注領域:移動安全、IoT安全、密鑰安全。

侯文婷(1975-),女,漢族,山東德州人,清華大學,博士,三六零智慧科技(天津)有限公司,首席技術官;主要研究方向和關注領域:移動安全、IoT安全,大數據存儲建模安全、芯片設計自動化。

(本文為“2020年429首都網絡安全日”活動征文)