警惕兒童智能手表的安全隱患

池源

兒童智能手表市場成長迅猛

2020年第一季度智能手表整體出貨量1690萬部

智能手表已經發展了多年,技術也迭代了多次,已經相當成熟,孩子們只要按一下按鈕就可以發短信或打電話,還可以向家長發送幾條預先編寫的短信,例如“我在學校”和“什么時候來接我?”。通過其Apple 或Android手機上的應用程序,父母可以跟蹤孩子的位置并設置“地理圍欄”,以在孩子越界時觸發警報。在人口大國,二胎政策放開后企業根本不用擔心用戶量,穿戴設備廠商一直保持穩定的發展。

6月23日,根據IDC咨詢發布的《中國可穿戴設備市場季度跟蹤報告,2020年第一季度》顯示,2020年第一季度中國可穿戴設備市場出貨量為1762萬臺,其中基礎可穿戴設備(不支持第三方應用的可穿戴設備)出貨量為1486萬臺,智能可穿戴設備出貨量為276萬臺。

兒童走失、被拐等安全事件的頻發引發家長憂慮,兒童實時定位和即時通信近年來一直是消費需求點。隨著技術的發展,智能手表增加了對兒童教育的輔助功能,這些逐漸增長的功能,不斷迎合著家長的需求,為兒童智能手表市場的持續發展帶來了機會。目前兒童智能手表的市場格局已經基本穩定,小天才、糖貓、360等品牌已經遍布線上和線下渠道,中國線上市場在售的智能手表約有134個品牌、1057類產品,兒童智能手表在銷售的智能手表品類中占比超過了三分之一。

對于兒童安全的擔憂和監管,是全球性的話題。一項研究表明,1971年,80%的7歲和8歲的孩子獨自上學,到 1990年,這一比例僅為9%。作家理查德·盧夫在其關于自然疾病的著作《樹林中的最后一個孩子》中引用了一項研究,該研究表明,在1997年至2003年之間,花時間進行戶外活動的9至12歲歐美兒童數量下降了50%。他研究了原因,其中最大的一個原因是對陌生人的恐懼,這種恐懼源于1980年代綁架兒童的新聞。盡管其中許多故事被夸大了,甚至是虛假的,但仍然讓家長們感到不放心。

數據安全漏洞頻頻曝光

在兒童手表的賣點中,首要的當數定位精準度,近期北斗全球組網完成,預計2020年產業總體產值將超過4000億元。作為繼美國GPS、俄羅斯格洛納斯、歐洲伽利略后的全球第四大衛星導航系統,北斗擁有自主知識產權和核心技術,全產業鏈所有關鍵元器件已基本實現國產化。隨著“北斗+”和“+北斗”應用的深入推進,由衛星導航衍生帶動形成的關聯產值也已達2284億元,所以縱觀市場,以北斗為賣點的兒童智能手表不在少數,隨著組網功能的完善,北斗無論在信心還是在實力上都能讓消費者更放心。

當前的兒童智能手表通過GPS+北斗+基站+WiFi+重力感應+PDR六種方式定位,可以很直觀地判斷手表的大體位置,基本工作原理主要是通過GPS或者北斗實現定位,與手機定位的原理相同,插入電話卡,通過信號來實現定位功能。但GPS主要應用于戶外、空曠的地方,進了室內、地下停車場、地下商城等地方就很難定位,誤差也相對較大。疊加了基站、WiFi等技術都是用來修訂GPS定位的誤差,但實話實說,要實現數米內的精準,挺難,絕大多數只是一個相對參考值,根據目前技術,最精準的定位能實現15米的誤差,宣傳低于這個數值的可信度均不高。

嵌套的第三方地圖軟件,主要以道路為參考,因此會發生定位時手表出現在某條道路上,然后通過疊加其他定位技術,再漂移到某建筑物旁/里。兒童手表的定位系統,其實與普通的智能手機的效果無異,連釘釘打卡都存在百米左右的偏差,兒童手表也不能說無偏差,精確的定位不能完全依賴兒童智能手表的定位系統,但對于監控還是有一定的參考價值。

目前需要警惕的是,帶有定位追蹤功能的兒童智能手表多多少少存在安全漏洞,這樣的事情并不遙遠。包括 Techcrunch、Pen Test Partners、Rapid7、Avast 等外媒和國內外安全軟件公司,相繼爆出多家兒童智能手表供應商普遍存在安全防護漏洞問題,據估計,至少有 4700 萬甚至更多數量的終端設備可能受此影響。

因一個定位追蹤數據庫的暴露,僅通過一部智能手機的精準定位數據,短短幾分鐘內,某人的一舉一動就被完全鎖定掌握。黑客基于這些安全漏洞不僅能檢索或改變兒童的實時 GPS 位置,還可以監視手表活動范圍,或者從不安全的云端捕獲到基于設備的通話音頻文件。

目前諸如小天才和糖貓等一線品牌都具有家長篩選短信過濾和陌生來電阻止功能,從應用層面來說,兒童手表的封閉性相對手機還是安全得多,但是僅限于硬件終端,在信息流方面的安全依然存在。記者在調查過程中,至少有三位學生都表示其用的品牌智能手表在開啟過濾模式下,收到過垃圾短信或者騷擾電話。

行業規范急需制定

黑客攻擊方式

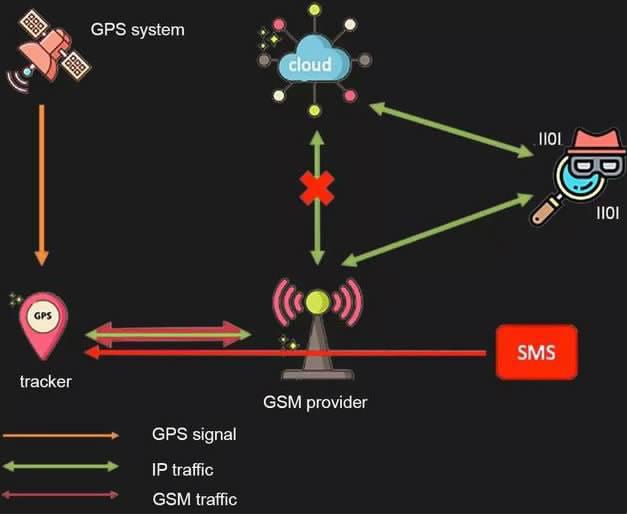

常見的漏洞是在設備聯網之后各項涉及用戶數據的交互環節,比如用戶注冊登錄過程、與設備關聯的 Web 網頁和管理站點、移動應用程序和云之間的通信量,以及 GPS 與云之間的 GPRS 通信量等容易被劫持。

據了解,具備定位追蹤功能的兒童智能手表工作原理其實很簡單,手表內的主板 SOC 模組集成了提供位置的GPS 模塊,以及向設備提供GPRS 數據傳輸 + SMS 短信功能的 SIM卡模塊。對兒童智能手表的 SIM 卡或物聯網卡進行激活,綁定其他手機設備和 APP 程序后就能進行數據傳輸。

安全軟件公司 AVAST Software 通過檢測一些深圳代工兒童手表產品相關的 Web 應用程序發現,所有的請求都是純文本的標準 JSONAjax(一種輕量級的數據交換格式)請求,且所有請求都是未加密和明文的,傳輸信息附帶指定的 ID 號和默認密碼 123456,黑客基于這些漏洞可以向設備發出指令,除了能獲得 GPS 坐標,還能獲取更高階層次的信息。

比如可以讓兒童智能手表撥打存儲名單中的任意電話號碼,一旦連接上,就可以監聽到用戶的語音數據,而用戶卻不知情(這個設計本身在正規應用中是用來家長監聽的);可以激發設備 SOS 模式,發送短信給所有號碼,進而使用 SMS(短信服務)作為攻擊矢量;甚至可以發送一個 URL 的更新固件允許在設備上安裝新固件,植入一些木馬程序。

利用這些漏洞,黑客可以輕而易舉地發動“MITM 攻擊”(中間人攻擊,一種間接的入侵攻擊方式),通過把黑客控制的一臺計算機虛擬放置在網絡連接中的兩臺通信計算機之間,結合用于來回發送數據的不安全協議,黑客可以使用標準 IP 工具攻擊捕獲所有用戶數據。

有制作商回應稱,在管控范疇內的安全漏洞其實都已經進行了排查修復,進行了加密和動態校驗部署,比如采用了比較成熟的 Web API Token 方式,第三方想要調用數據需要申請一個 Token,且驗證會有時間限制,對一些數據進行了安全保護的強化,如果驗證超時則需要請求一個新的 Token 才能調用數據。

目前的安全漏洞的修復并不能完全覆蓋所有之前生產的設備,原因是在云服務和軟件開發層面,實際上有不少第三方客戶會自己去做開發,包括 APP、云服務和一些新增軟件功能,代工廠只提供了硬件設備的方案或產品制造,因此無法保障他們產品數據的安全性,這部分設備銷售出去也不在其控制范圍之內。

世界各國對于信息數據安全的標準和要求不同,很多歐洲客戶不僅是要求保證 API 和云服務的安全。比如歐盟目前實施的 GDPR 通用數據保護條例(前身是歐盟1995年的《計算機數據保護法》),包括 Google 和 Facebook 等科技巨頭都會時常遭到訴訟,動輒要面臨數十億歐元的罰款,歐美地區的法規監管相對會更嚴格一點。