等級保護中的風險分析與評估方法及實踐

謝宗曉 甄杰 董坤祥

“十二五”國家重點圖書出版規劃項目《信息安全管理體系叢書》執行主編。自2003 年起,從事信息安全風險評估與信息安全管理體系的咨詢與培訓工作。目前,已發表論文140 多篇,出版專著20 多本。

信息安全管理系列之六十三

隨著等級保護2.0時代的正式到來,對實施和測評工作都提出了更高的要求。但是,在實踐中,經常存在“輕評估重測試”的現象,因此,在網絡安全等級保護的實施和測評階段,加強風險分析和評估是亟待解決的問題之一。下文中,結合常見的信息安全風險評估方法論,討論了如何在測評中平衡好“有效性”和“符合性”之間的關系。

謝宗曉(特約編輯)

摘要:本文主要討論了等級保護測評過程中風險分析與風險評估方法的運用,給出了如何將測評發現與風險評估過程相結合的方法,尤其是如何從測評發現中識別脆弱性。

關鍵詞:等級保護 網絡安全 風險分析 風險評估

Risk Analysis and Assessment Methods and Practices in Classified Protection of Cybersecurity

Xie Zongxiao (China Financial Certification Authority)

Zhen Jie (School of Management Science and Engineering, Chongqing Technology and Business University)

Dong Kunxiang (School of Management Science and Engineering, Shandong University of Finance and Economics)

Abstract: This paper focuses on the application of risk analysis and risk assessment methods in testing and evaluation process for classified protection of cybersecurity, and discusses how to combine assessment discovery with risk assessment process, especially with vulnerability identification.

Key words: classified protection, cybersecurity, risk analysis, risk assessment;

2019年12月1日,GB/ T 22239—2019《信息安全技術 網絡安全等級保護基本要求》、GB/ T 28448—2019《信息安全技術 網絡安全等級保護測評要求》和GB/T 25070—2019《信息安全技術 網絡安全等級保護安全設計技術要求》開始實施,這標志著等級保護正式進入2.0時代,即網絡安全等級保護。

1 測評、評估與評價

測評是一個組合詞匯,可以理解為測試和評估,例如,GB/T 28449—2018的英文標題為Testing and evaluation process guide for classified protection of cybersecurity,測評對應的英文為test and evaluate。當然,有時候也會將“測評”直接翻譯為evaluate,例如,GB/T 28448—2019的英文標題為Information security technology—Evaluation requirement for classified protection of cybersecurity。這從另一個角度說明,“評”比“測”更重要。

評估與評價雖然在中英文翻譯中存在一定的混亂,但是其含義還是比較明確的。

ISO/IEC 15408-1:2005中,2.13將evaluation(評估1))定義為:assessment of a PP, an ST or a TOE, against defined criteria(依據確定的準則對PP、ST或TOE進行的評價)。

由于版本的延續問題,GB/T 18336.1—2015 / ISO/IEC 15408-1:2009對于“評估”和“評價”的翻譯與GB/T 18336.1—2008/ISO/IEC 15408-1:2005相同,而與風險評估的相關標準中實際是相反的,例如,在GB/T 23694—2013 / ISO Guide 73: 2009《風險管理 術語》中,risk evaluation為風險評價,risk assessment為風險評估。事實上,與CC(Common Criteria)聯系緊密的標準經常將evaluation翻譯成“評估”,assessment翻譯成“評價”,與風險評估聯系緊密的標準,則正好相反,一般是evaluation翻譯成“評價”,assessment翻譯成“評估”。例如,GB/T 28448—2019的3.4中,評估(evaluate)定義為:對測評對象可能存在的威脅及其可能產生的后果進行綜合評價和預測的過程。此處的翻譯就沿用了GB/T 18336.1—2015 / ISO/IEC 15408-1:2009中對evaluation(評估)的翻譯。

2 關于有效性和符合性

一般而言,Assessment更偏重“有效性”,需要一個完整的方法論。保證有效性的基本邏輯是依據過程的規范性,或者說,建立在一個完整方法論基礎上。但缺點也非常明顯,即使過程再規范,判斷也是主觀的。Evaluation更強調“符合性”,關注符合性可以最大化地濾掉主觀判斷,這導致所依據的標準變得非常關鍵。該邏輯的代表是司法系統,例如,legality,合乎法律性。這樣做可以有效地防止陷入到“惡法非法”的邏輯中。原則上說,無論是Assessment還是Evaluation,最終都是為了保證“有效性”,在這點上,是沒有分歧的。

在本文中,由于主要是討論風險相關的內容,因此Assessment統一翻譯為“評估”,Evaluation則翻譯為“評價”。與GB/T 28448—2019中的定義保持一致,評估一般是指有一個完整的方法論,有嚴格的過程要求,評價一般是某個比對、判斷的過程。

3 等級測評中的風險分析與評估

在實踐中,GB/T 28448—2019 所要求的測評結論包含兩個部分,即:12.1 風險分析和評價,以及12.2 等級測評結論,見圖1。

圖1中的描述,是典型的風險評估的“經典六因素法”。

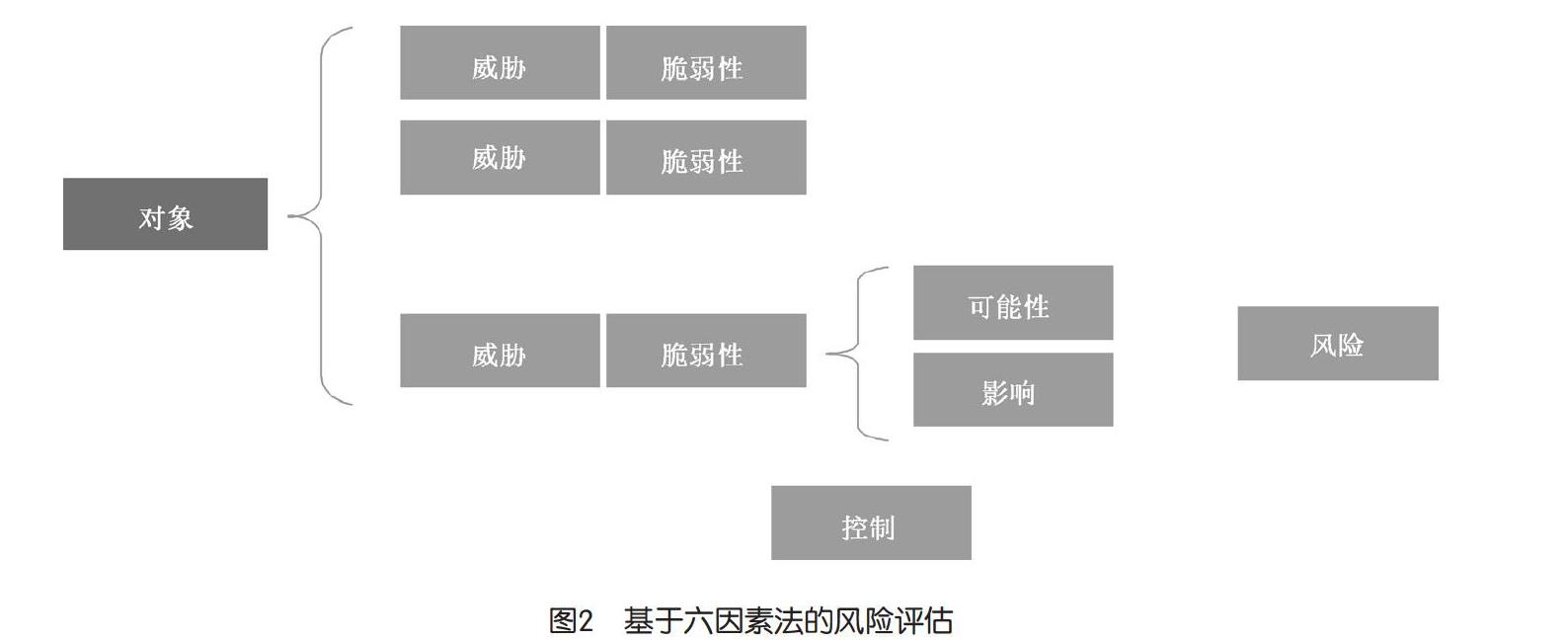

六因素法起源于航天、核工業和化工等重工業領域[1],要求評估過程中,需要識別出資產(Asset)、威脅(Threat)、脆弱性(Vulnerability)、控制(Control)、可能性(Likelihood)以及影響(Impact)這六個主要的因素,基于此,風險經常被描述為:

R= f (A, T, V, C, L, I)

在重工業領域,保護資產是最重要的目標。例如,在航天工業中,最重要的資產和待保護的資產是一致的,可能是待發射的火箭。在信息安全情境中有所不同,最重要的資產是信息系統中存儲的“信息”和信息系統能夠提供的“服務”,但是絕大部分的控制往往都是針對信息系統的,例如,防火墻、防病毒和入侵檢測系統(IDS)等。在實踐中,最為直觀的評估對象也是信息系統。這就導致了信息安全風險評估中引用“六因素法”的效果,并沒有原來的應用情境更契合[2]。

即便如此,在相當長的一個階段,直到現在,六因素法依然是最實用的方法之一。如何降低風險評估過程中的主觀性?一般而言,就是細化過程,加強過程控制,這樣的話,即使某一個步驟,由于主觀因素導致了偏離,整體而言,也不嚴重。

拋開對風險評估方法本身的質疑,在實際執行中,往往12.2執行得比較好,而12.1則比較弱化。一旦風險分析/評估的過程缺乏完整的方法論支持,會嚴重削弱報告中的“主要安全問題及整改建議”部分的說服力。更重要的是,由于沒有完整的風險分析過程,使得發現問題、解決問題的過程沒有一個證據鏈,導致的后果是,風險和建議的控制與評估對象缺乏清晰的對應。

4 測評項與風險評估過程的融合

目前可見的絕大部分的信息安全風險評估相關標準,在整體邏輯上都遵循了六因素法[3],例如,GB/T 31722—2015 / ISO/IEC 27005:2008[4]等,其過程大致如圖2所示。

GB/T 28449—2018 中附錄D:測評對象確定準則和樣例,與風險評估過程不僅是統一的,就該段描述而言,對風險評估的“資產識別”具有很好的指導作用,此處涉及到第二代評估的先天缺陷。因為即使使用“評估對象”代替了最初使用的詞匯“資產”,該方法的出發點事實上并沒有本質的區別。資產識別的粒度依然難以抉擇,如果太過細致,則會導致風險評估工作量太大,而且后續的控制難以部署。如果劃分過粗,優點是更容易識別出與主營業務相關的問題,但缺點是會遺漏掉諸多專門針對于某些部件的風險,有時候,這些風險恰恰是最嚴重的。

GB/T 28449—2018 中附錄D主要是按照系統組件劃分對象,例如在某個單一業務系統的基礎上細化為客戶端、服務器和安全設備等。當然,也可以按照業務導向,細化系統所提供的子業務,類似于ISO/IEC 29134:2017《信息技術 安全技術 隱私影響評估指南》等該類專項評估一般遵循這種思路。

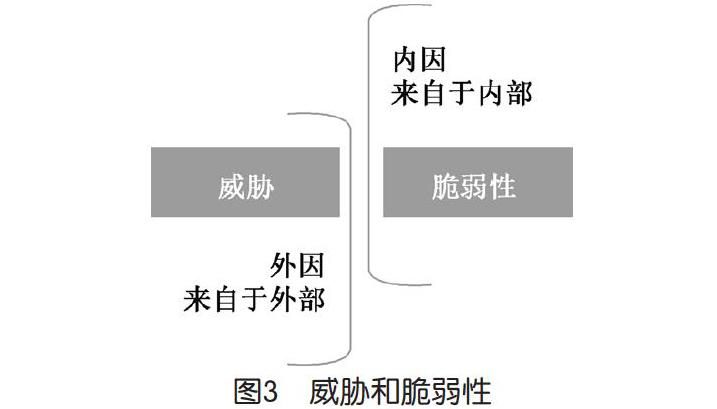

如果要形成風險,威脅和脆弱性一般要成對出現,如圖3所示。

由于威脅來源于外部,相對于脆弱性而言,威脅更是客觀存在。脆弱性更多地描述自身的問題。等級保護中測評發現的問題,主要集中于脆弱性。或者說,測評中發現的不符合項,都可以用脆弱性的方式進行描述。GB/T 28449—2018附錄F:等級保護測評報告模板示例,如圖4所示,其中描述是從脆弱性角度出發,關聯到資產和威脅,在這個步驟中,既然描述為問題,就說明已經考慮了控制措施的因素。

風險評估只是等級保護的一個手段,因此在相關標準中并沒有規定如何計算風險等級。

因為資產(或者說評估對象)本身就有重要性等級,威脅本身存在危險程度、能力和動機等區別,脆弱性本身也有易被利用性和嚴重性等不同等級,這導致計算風險的方法在目前的相關標準中各有不同。原則上,只有可能性與影響作為風險的直接因素是最可行的。

事件發生的可能性或概率可以被認為服從泊松分布,N~Poisson(λ)如公式(1):

事件發生的影響或損失則一般會被刻畫成各種拼接函數[5],例如,左側服從對數正態分布,X~LN(μ,σ),如公式(2):

右側服從X~GPD(ξ,α,β),如公式(3):

上述兩者的期望值的乘積,就認為是風險的期望值,這樣的計算方法也符合巴塞爾協議Ⅲ的框架,國內也有諸多文獻在最近開始信息安全風險建模的研究。

拋開定性和定量的考慮,在目前GB/T 31722—2015和GB/T 20984—2007等標準的框架下,將風險描述為可能性和影響等級的乘積,也更合理一些。

R= f(A, T, V, C, → L, I)

5 不止于“測”,更要“評”

總而言之,符合性的最終目的依然是為了保證有效性,因此,測評,不僅僅是“測(test)”,更要加強“評(evaluate)”,等級保護中的“評”,應該基于現有的完整的方法論。

在等級保護測評中,問題描述(已經考慮了控制)可以列入脆弱性識別的范疇中,以此為基礎,結合GB/T 31722—2015和GB/T 20984—2007等,找到與問題相關聯的資產,以及相應的脆弱性,在以上要素的基礎上,估算出風險發生的可能性和發生后的影響,最后給出風險的值。

在網絡安全等級保護時代,不僅要“測”,更要“評”,是發展咨詢式審核的基礎,在這個過程中,可以讓信息系統運營者不僅明白問題所在,也明白問題的嚴重性,從而能夠更準確判斷問題的優先級,提出最優化的解決途徑。

(注:本文僅做學術探討,與作者所在單位觀點無關)

參考文獻

[1] 謝宗曉.信息安全風險管理相關詞匯定義與解析[J].中國標準導報,2016(4):26-29.

[2] 賈海云,張超,謝宗曉.信息安全風險管理現狀及發展趨勢[J].中國質量與標準導報, 2019(10):26-28,34.

[3] 謝宗曉,劉立科.信息安全風險評估/管理相關國家標準介紹[J].中國標準導報, 2016(5):30-33.

[4] 謝宗曉,許定航.ISO/IEC 27005:2018解讀及其三次版本演化[J].中國質量與標準導報, 2018(9):16-18.

[5] BOUVERET, ANTOINE. Cyber risk for the financial sector: a framework for quantitative assessment [EB/OL]. IMF working paper, 2018. http://dx.doi.org/10.2139/ssrn.3203026.