2020年網絡安全態勢報告

恒安嘉新(北京)科技股份公司

1 網絡信息安全態勢分析

1.1 網絡安全漏洞分析

1) 漏洞類型分析

2020年,恒安嘉新收錄的新增安全漏洞數量20 703個.按照漏洞危害級別劃分,2020年收錄高危漏洞7 420個(占36%)、中危漏洞10 841個(占52%)、低危漏洞2 442個(占12%),如圖1所示:

圖1 漏洞按等級分布

按照漏洞影響對象類型劃分,應用程序類9 913個、Web應用類6 110個、操作系統類2 074個、網絡設備(交換機、路由器等網絡端設備)類1 468個、智能設備(物聯網終端設備)類439個、安全產品類425個、數據庫類274個,如圖2所示:

圖2 漏洞按影響對象類型分布

按照漏洞所屬行業劃分,2020年收錄電信行業漏洞1 039個、移動互聯網行業漏洞1 665個、工業行業漏洞706個,如圖3所示:

圖3 漏洞按所屬行業統計

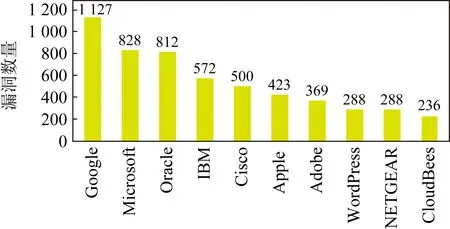

按照漏洞所屬廠商劃分,2020年收錄漏洞廠商TOP10涉及Oracle,Microsoft,Apple,Cisco等廠商.其中,收錄Google漏洞位列第一,如圖4所示:

圖4 漏洞按所屬廠商排名TOP10

2) IOT漏洞分析

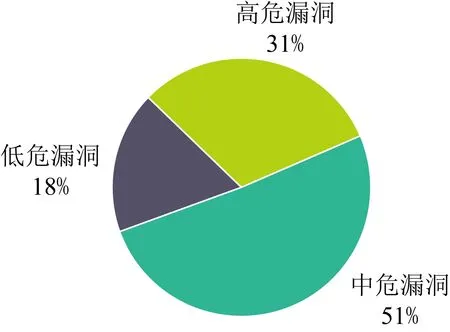

如圖5所示,2020年收錄涉及IOT產品漏洞數量共計3 047個,其中高危漏洞953個(占31%)、中危漏洞1 552個(占51%)、低危漏洞542個(占18%).大部分漏洞是與手機終端相關的.

圖5 IOT漏洞按等級分布

1.2 網絡攻擊分析

在2020年恒安嘉新監測網絡攻擊事件中,攻擊方式為“ZeroShell遠程命令執行漏洞利用攻擊”最多,占比17.8%.發起攻擊次數前3位的地區分別為浙江省、江蘇省和上海市,受Web攻擊危害最嚴重的前3個地區為上海市、江蘇省和北京市.

圖6所示為受Web攻擊危害最為嚴重的省份排行TOP10.上海市受到Web攻擊的侵害最為嚴重,占總Web攻擊受害事件數的19%,其次為江蘇省和北京市.

圖6 Web攻擊類型受害省份排行TOP10

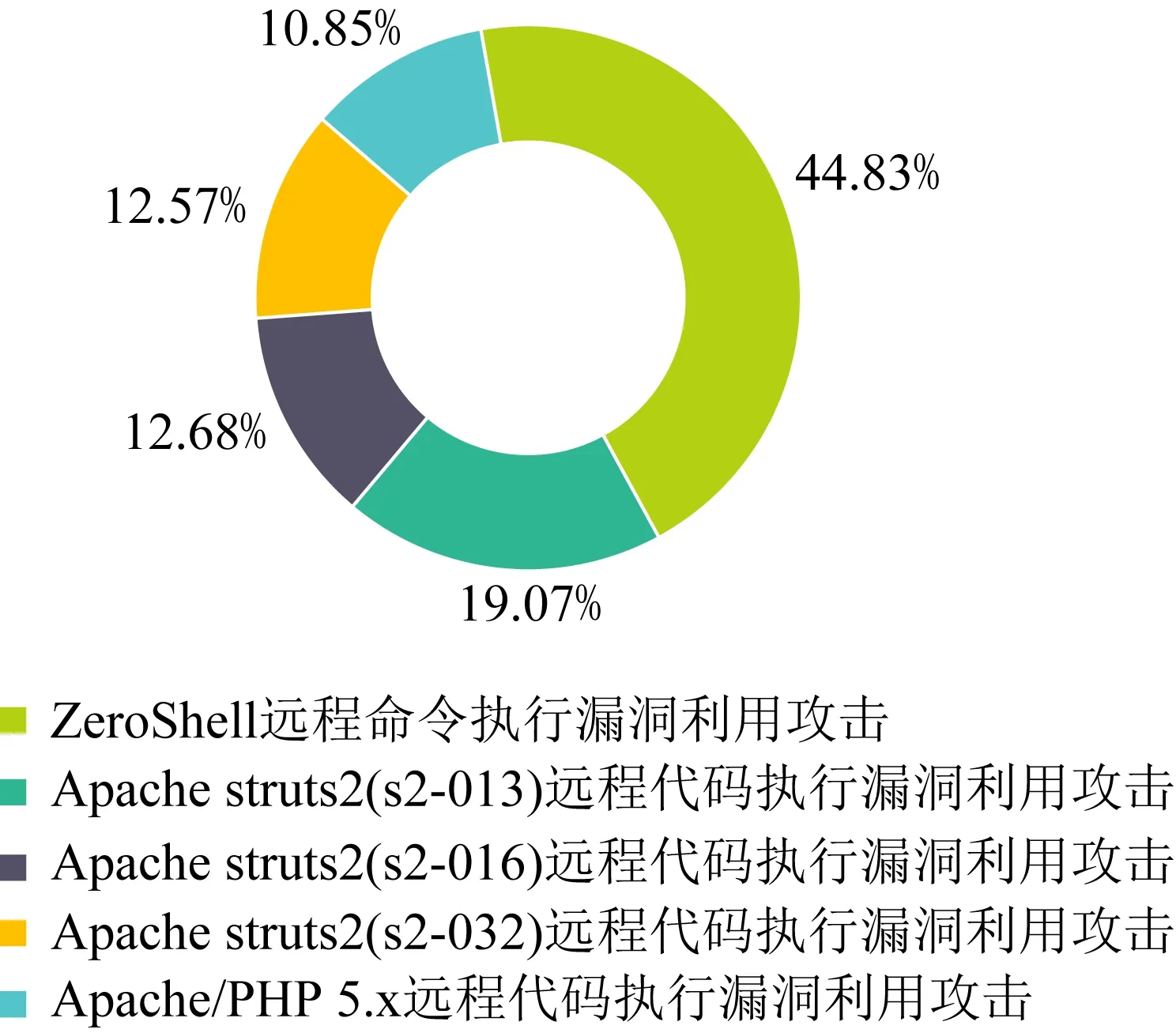

如圖7所示,Web攻擊類型排行TOP5的事件依序為:“ZeroShell遠程命令執行漏洞利用攻擊”“Apache struts2(s2-013)遠程代碼執行漏洞利用攻擊”“Apache struts2(s2-016)遠程代碼執行漏洞利用攻擊”“Apache struts2(s2-032)遠程代碼執行漏洞利用攻擊”和“Apache/PHP 5.x遠程代碼執行漏洞利用攻擊”.

圖7 Web攻擊類型排行TOP5

1.3 互聯網惡意程序分析

在2020年恒安嘉新監測到的僵尸網絡、木馬、蠕蟲事件中,上海市受到僵尸網絡的侵害最為嚴重,占總僵尸網絡攻擊事件數的65.9%;山東省受到木馬的侵害最為嚴重,占總木馬事件數的18.6%;遼寧省受到蠕蟲的侵害最為嚴重,占總蠕蟲事件數的7.5%.

1) 僵尸網絡分析

圖8所示為受僵尸網絡危害最為嚴重的省份排行TOP3.上海市受到僵尸網絡的侵害最為嚴重,其次為江蘇省和福建省.

圖8 僵尸網絡類型受害省份TOP10

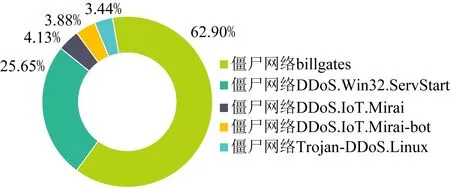

如圖9所示,僵尸網絡類型排行TOP5的事件依序為:“僵尸網絡billgates”“僵尸網絡DDoS.Win32.ServStart”“僵尸網絡DDoS.IoT.Mirai”“僵尸網絡DDoS.IoT.Mirai-bot”和“僵尸網絡Trojan-DDoS.Linux”.

圖9 僵尸網絡類型排行TOP5

2) 木馬事件分析

圖10所示為木馬危害最為嚴重的省份排行TOP10.山東省受到木馬的侵害最為嚴重,占全國木馬攻擊受害事件數的18.6%,其次為上海市和貴州省.

圖10 木馬類型受害省份排行TOP10

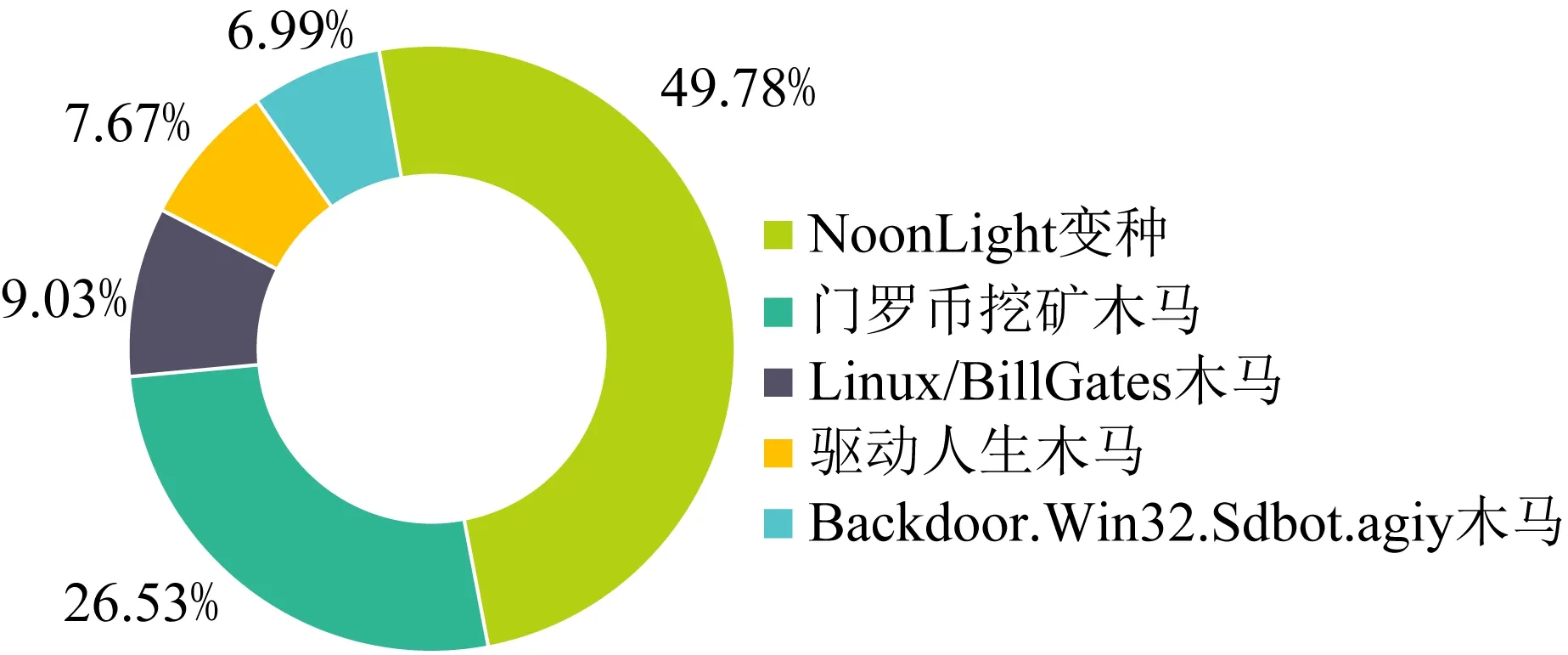

如圖11所示,木馬網絡類型排行TOP5的事件依序為: “NoonLight變種”“門羅幣挖礦木馬”“Linux/BillGates木馬”“驅動人生木馬”和“Backdoor.Win32.Sdbot.agiy木馬”.

圖11 木馬類型排行TOP5

3) 蠕蟲事件分析

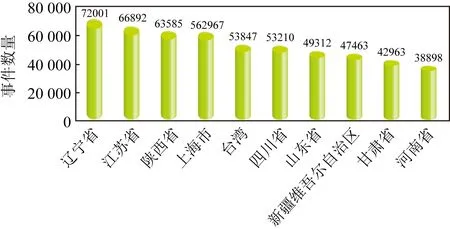

圖12所示為受蠕蟲危害最為嚴重的省份排行TOP10.遼寧省受到蠕蟲的侵害最為嚴重,占總蠕蟲攻擊受害事件數的7.5%,其次為江蘇省和陜西省.

圖12 蠕蟲類型受害省份排行TOP10

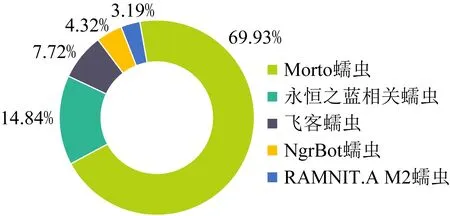

如圖13所示,蠕蟲類型排行TOP5的事件依序為:“Morto蠕蟲”“永恒之藍相關蠕蟲”“飛客蠕蟲”“NgrBot蠕蟲”和“RAMNIT.A M2蠕蟲”.

圖13 蠕蟲類型排行TOP5

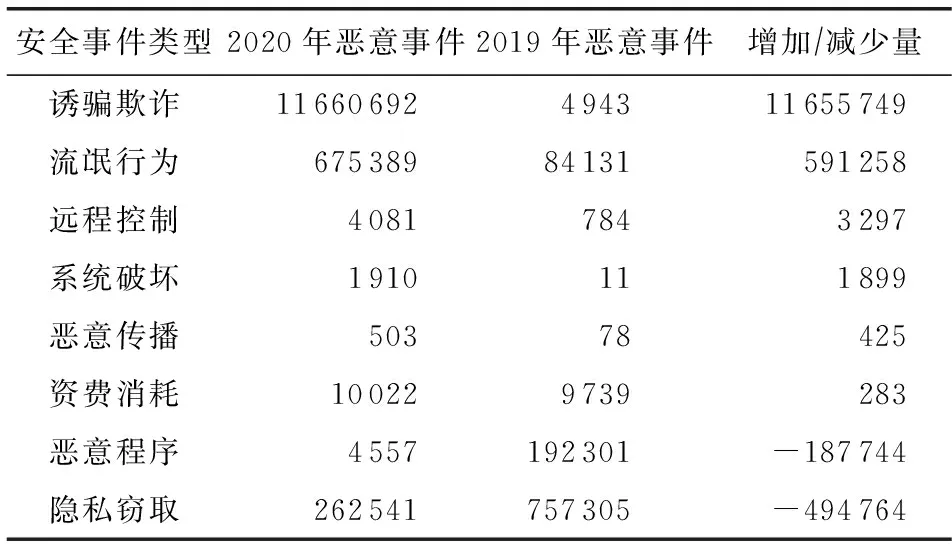

1.4 移動互聯網惡意程序分析

2020年,恒安嘉新監測到的移動惡意程序事件中最多的為誘騙欺詐,占比79.6%.移動惡意程序通常為擦邊球的社交應用或者直播應用,通過帶有誘惑性的視頻或圖片來推廣下載,一旦用戶安裝會發生竊聽用戶通話、竊取用戶信息、破壞用戶數據、擅自使用付費業務、發送垃圾信息、推送廣告或欺詐信息、影響移動終端運行、危害移動互聯網網絡安全等惡意行為.

1) 受害操作系統分析

如表1所示,2020年受害操作系統主要有4個,分別為安卓系統、黑莓系統、蘋果系統、塞班系統.其中安卓系統受害量最多.

表1 操作系統數量

2) 流氓行為分析

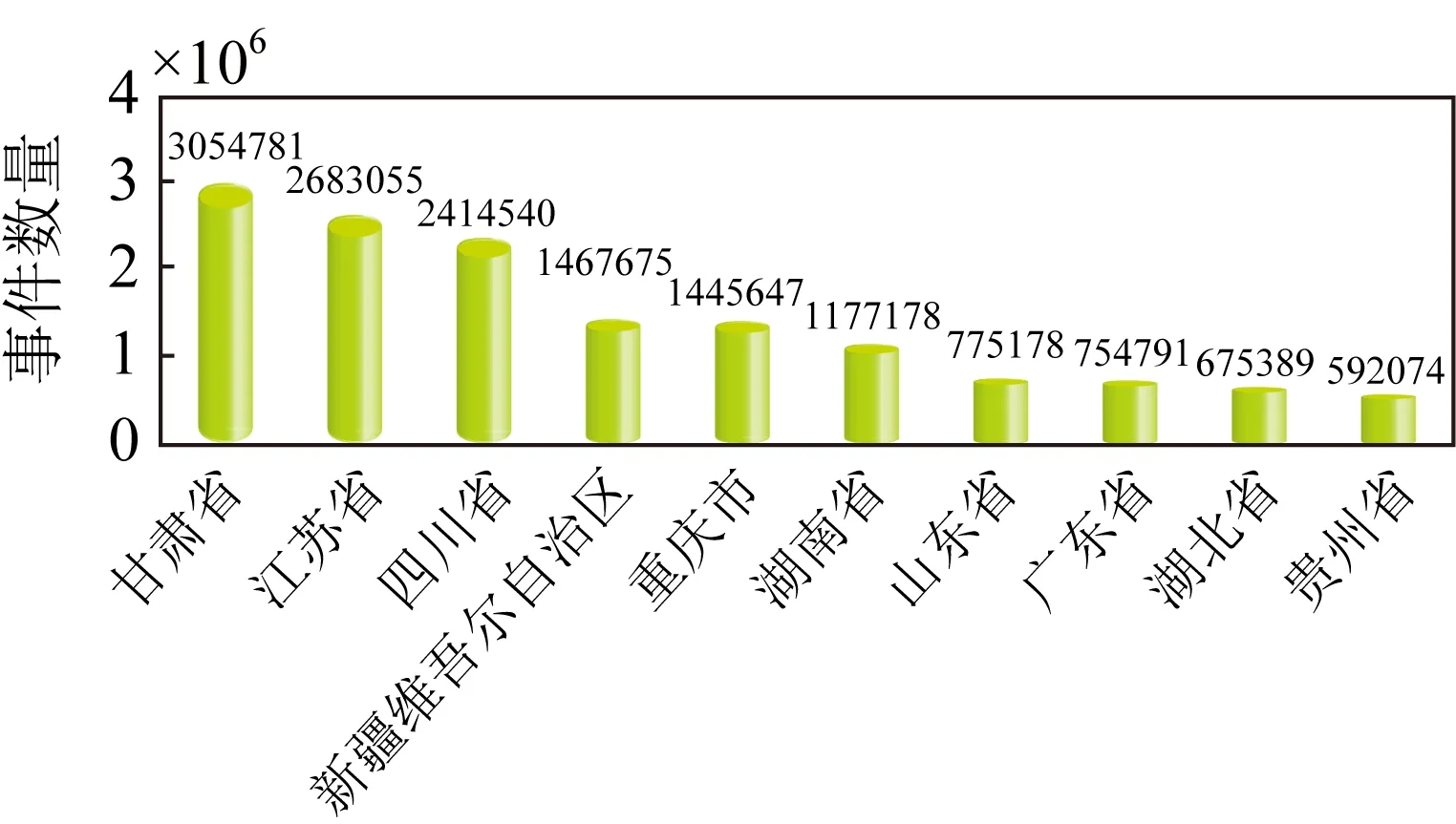

圖14所示為2020年流氓行為受害最為嚴重的省份排行TOP10.甘肅受到流氓行為的侵害最為嚴重,占流氓行為總數的14.5%,其次為江蘇省和四川省.

圖14 流氓行為受害省份排行TOP10

圖15所示為流氓行為排行TOP5情況.“sexpay.a”占據榜首位置,占比為76%,是2020年最多的流氓行為類型.

圖15 流氓行為類惡意程序TOP5

3) 誘騙欺詐分析

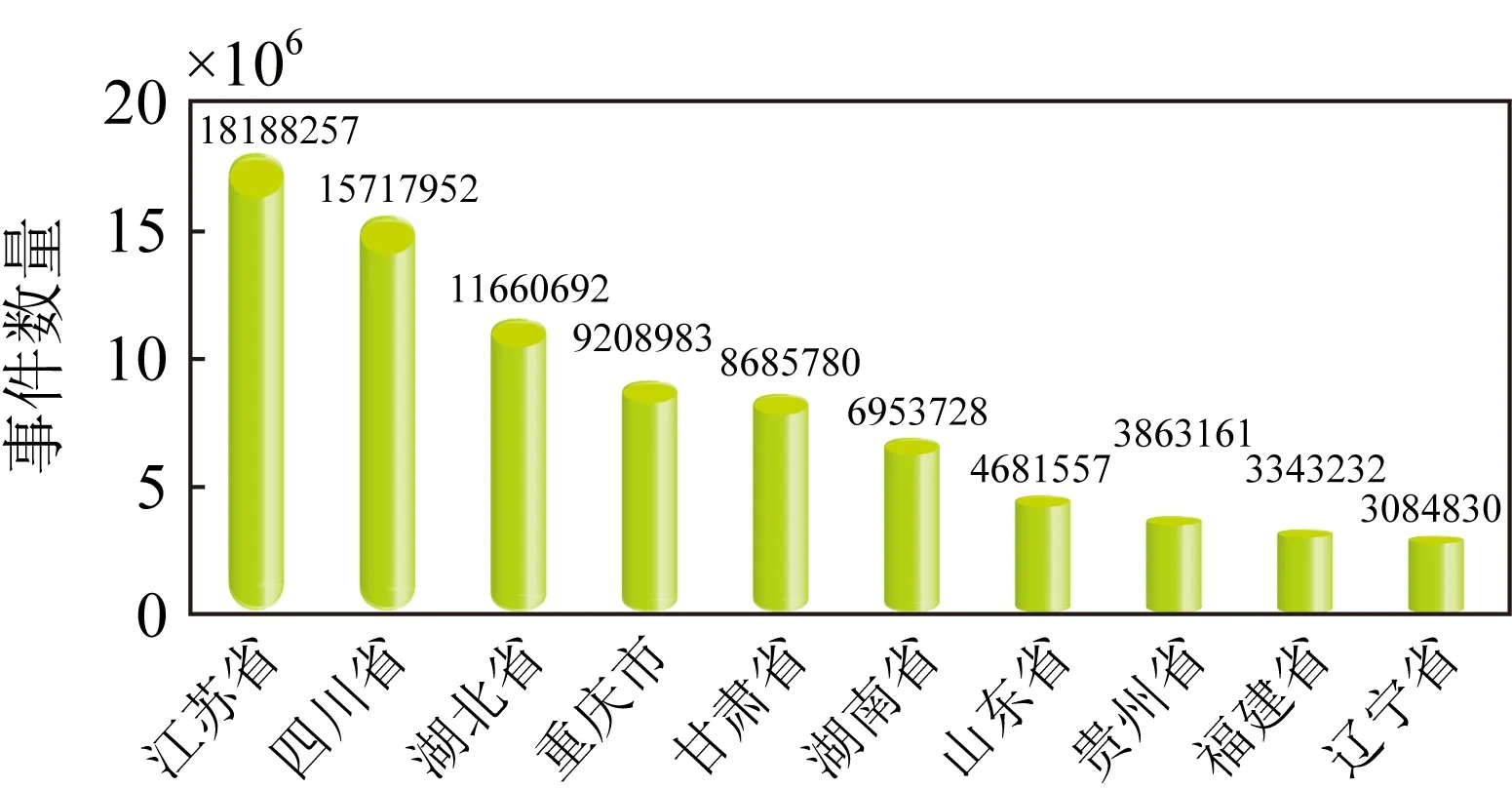

圖16所示為2020年隱私竊取類危害最為嚴重的省份排行TOP10.江蘇省受到誘騙欺詐的侵害最為嚴重,占誘騙欺詐總數的16.4%,其次為四川省和湖北省.

圖16 誘騙欺詐受害省份TOP10

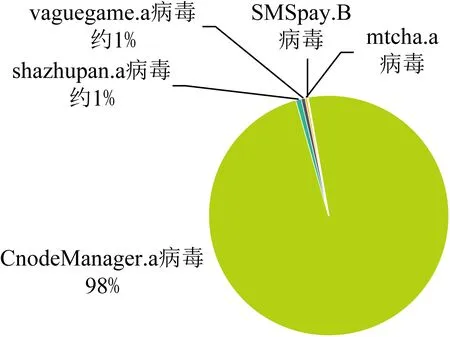

圖17所示為誘騙欺詐類型排行TOP5情況.“CnodeManager.a”占據榜首位置,占比為98%.

圖17 隱私竊取類型排行TOP5

4) 省份惡意程序態勢比較

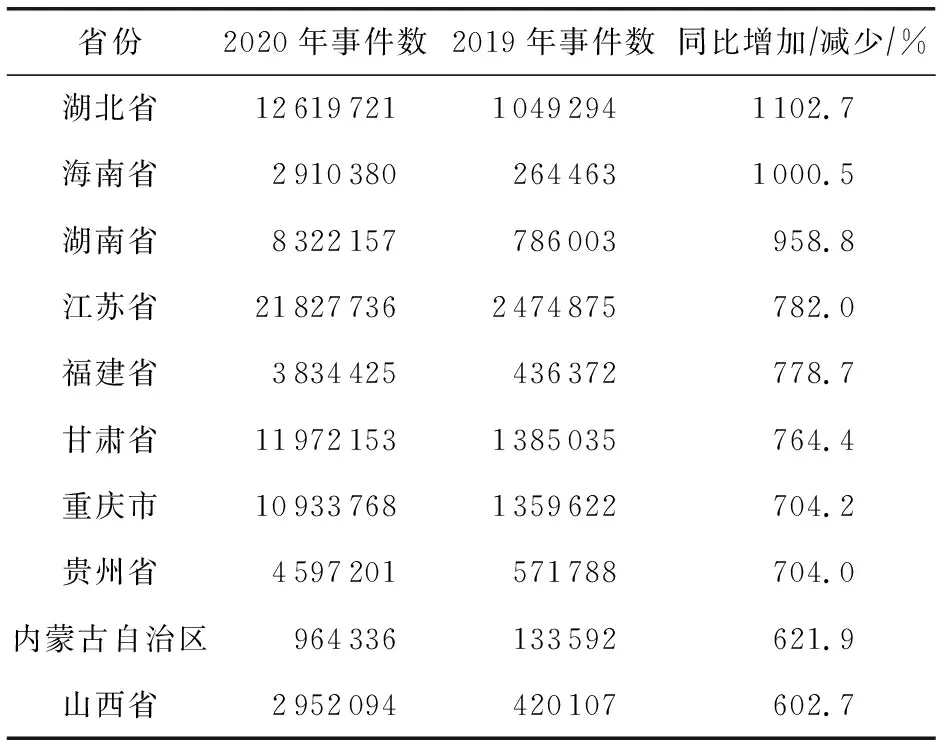

表2所示為TOP10省份的惡意程序事件分布情況.從惡意程序事件環比增加情況可以看出,湖北事件同比增加幅度最大,為1 102.7%.

表2 各個省份惡意程序分布情況

如表3所示,湖北省惡意程序事件增加的主要原因是誘騙欺詐事件增加.

表3 湖北省日志類型統計

1.5 網絡詐騙分析

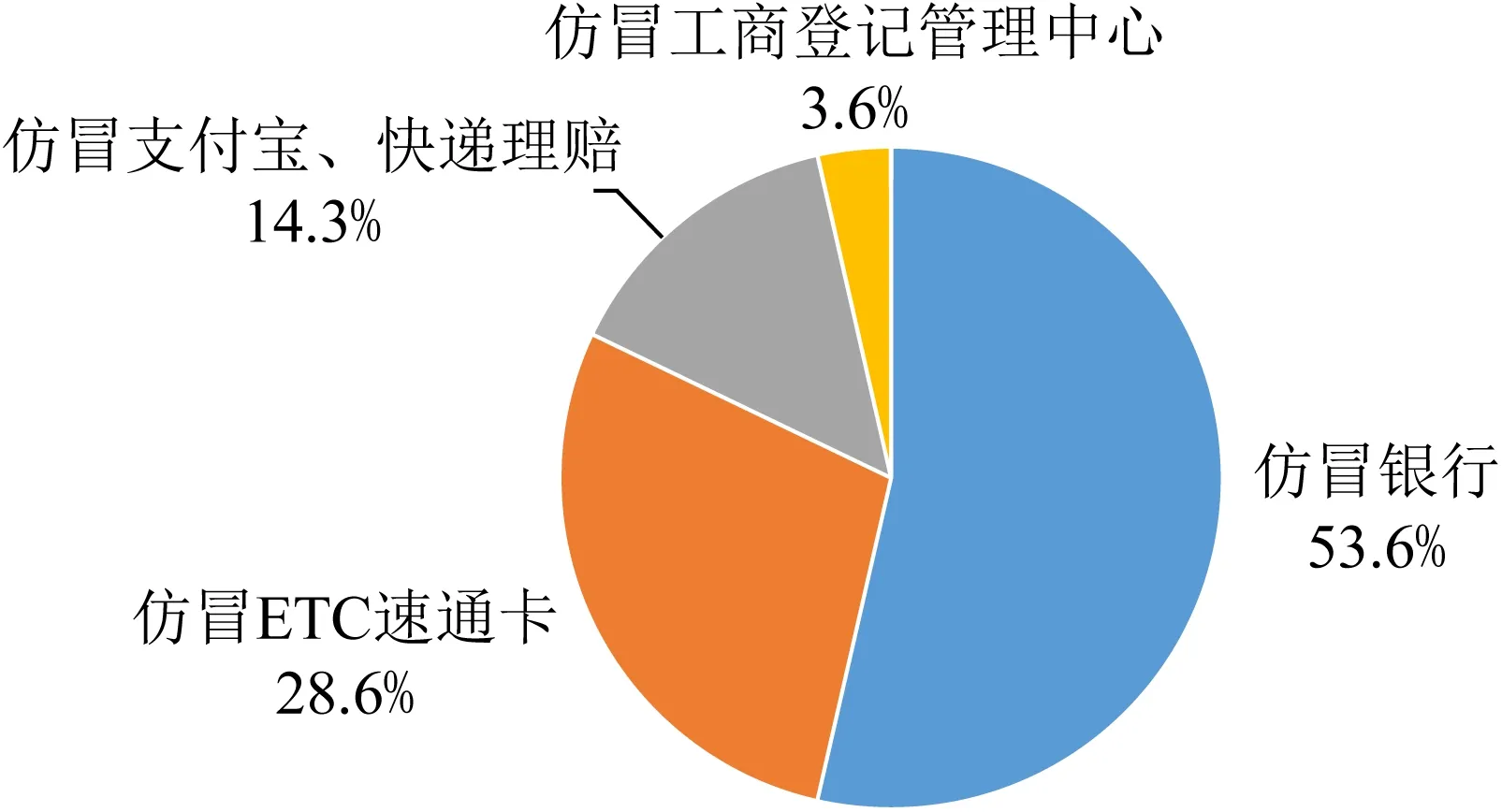

在2020年恒安嘉新監測到網絡詐騙事件中,仿冒APP事件最多,其次是詐騙網站和釣魚網站.從數量、波及范圍、種類來看,還是處于高危影響的水平.仿冒APP類事件占比比較大,主要原因來源于移動端的快速發展導致仿冒違規APP形形色色,難以辨別.

1) 釣魚網站事件分析

如圖18所示,仿冒銀行類的釣魚網站占比最大,占總事件量的53.6%,其次為仿冒ETC速通卡網站,占比28.6%,其余類型占比較小.

圖18 釣魚網站事件分類

如圖19所示,對仿冒銀行類釣魚網站進行細分,仿冒工商銀行的釣魚網站最多.

圖19 釣魚網站被訪問次數TOP5分布情況

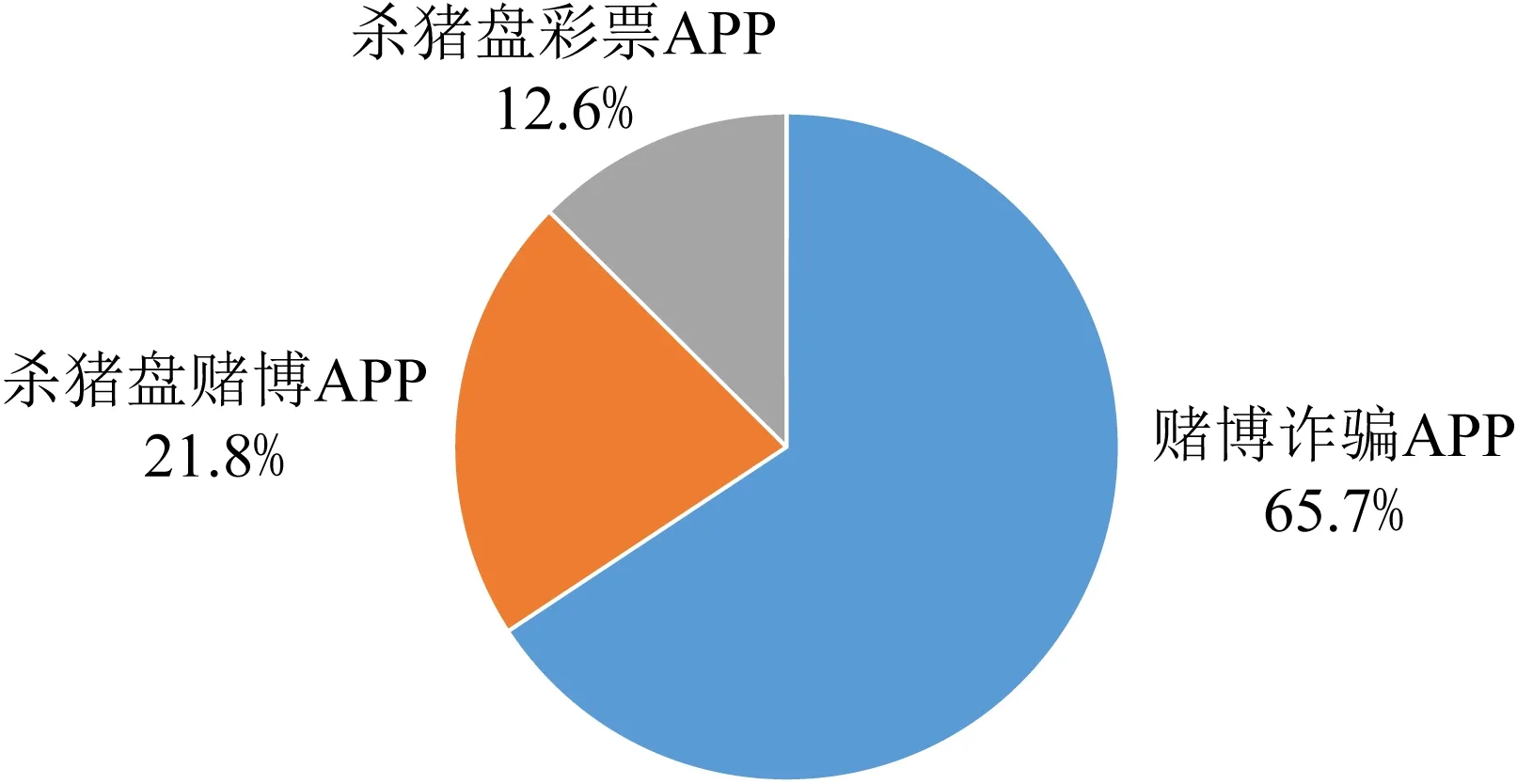

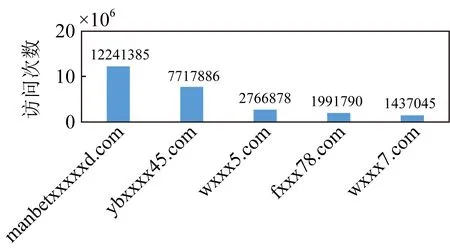

2) 仿冒APP分析

如圖20所示,對仿冒APP危害行為進行分類分析.賭博詐騙APP數量最多,占事件量的65.7%.“賭博詐騙APP”是網絡詐騙類APP,通過上傳APP到各大應用商店,誘導用戶下載,下載后會誘騙受害人進行轉賬或者充值,造成財產損失.

圖20 仿冒APP危害行為

如圖21所示,針對仿冒APP事件中域名被訪問次數為維度開展深入分析,其中域名manbetxxxxxd.com被訪問次數最多,為1 224萬次,該域名對應的IP為35.xxx.xxx.90,歸屬于美國.

圖21 仿冒APP被訪問次數TOP5分布情況

3) 違法網站分析

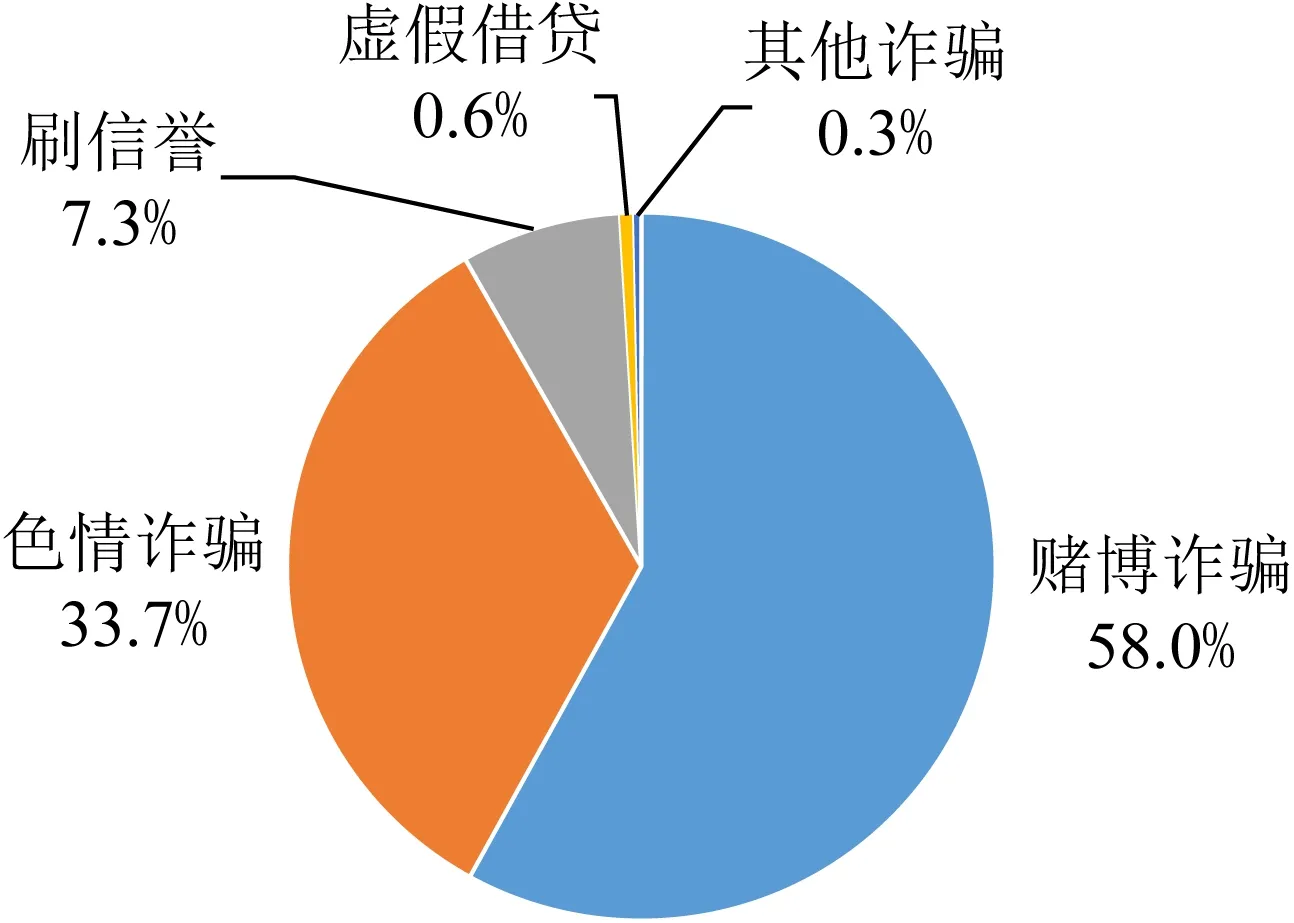

如圖22所示,對某省內違法網站危害行為進行分類分析.賭博詐騙數量最多,占事件量的58%.賭博詐騙行為是設置圈套誘騙他人參賭獲取錢財,可能使用戶個人信息泄露并造成嚴重的經濟損失.

圖22 違法網站危害行為

如圖23所示,針對詐騙網站事件中域名被訪問次數展開深入分析,其中域名shxxx55.com訪問次數最多,為48萬多次,該域名對應的IP為23.xxx.xxx.187,歸屬于美國.

圖23 違法網址被訪問次數TOP5分布情況

1.6 工業互聯網分析

2020年,恒安嘉新監測全國工業企業406萬家,規模以上工業企業37萬家.累計監測到工業資產共1 011萬個,其中工業相關平臺5 833個、工業設備970萬個、工業APP 5 000個、工業網絡基礎設施40萬個.同時還監測到工業資產漏洞10萬個,成功攻擊事件790起.

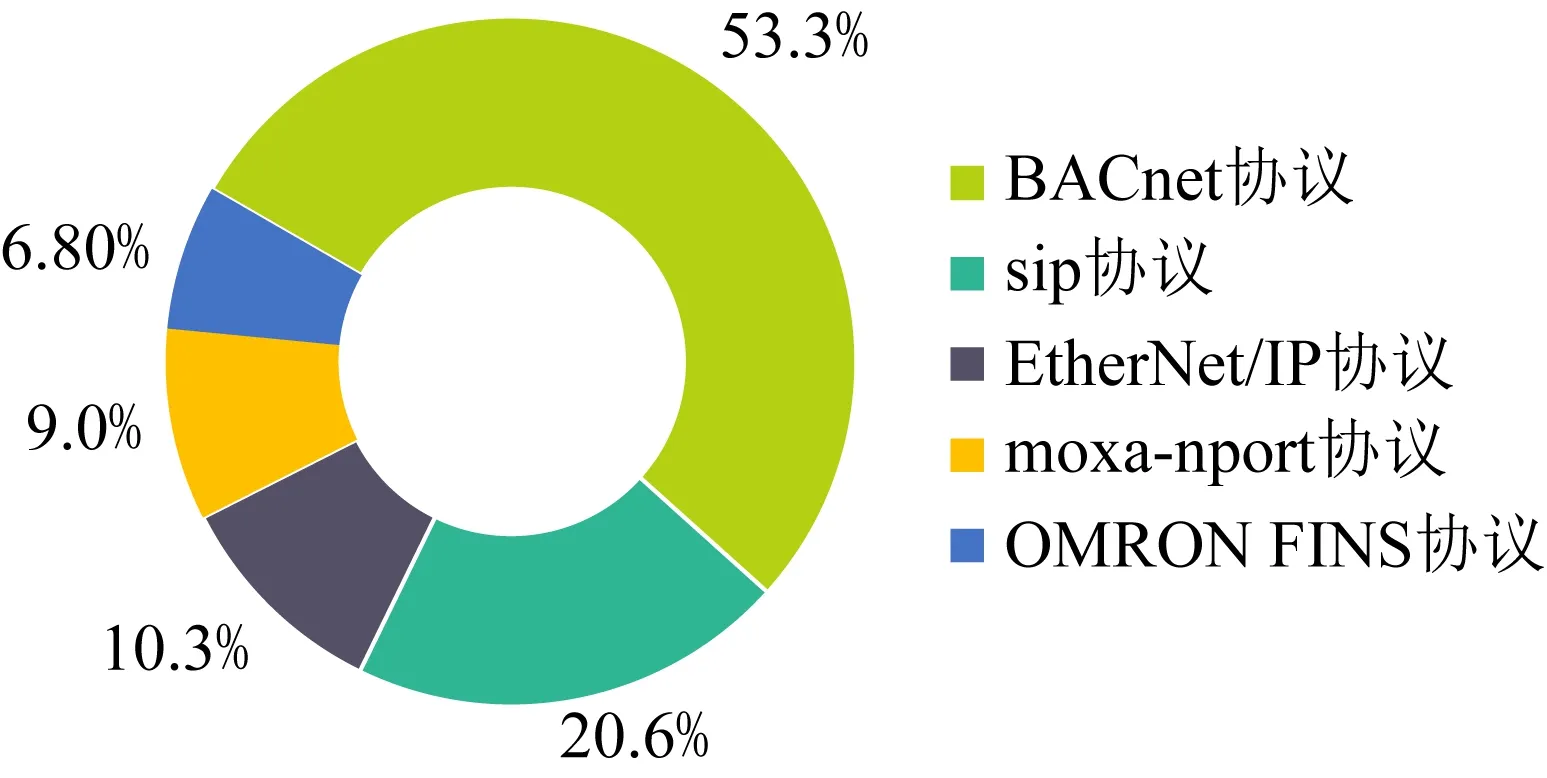

1) 工控協議分析

圖24所示為對工控協議的使用情況分析,使用量最多的是“BACnet協議”,使用次數達3.8億次,其次是“sip協議”和“EtherNet/IP協議”.

圖24 全國工業資產最多的行業

2) 工業安全事件分析

如圖25所示,2020年工業安全事件排行前3的是:木馬程序事件“門羅幣挖礦”、僵尸網絡事件“后門木馬Backdoor.Linux.Ganiw.d”和“git源代碼泄露下載”.

圖25 工業安全事件排行

1.7 暗網數據態勢分析

2020年,恒安嘉新監測到暗網上的數據售賣事件1 985例,共分為“服務業務類、基礎知識、技能技術類、實體物品、數據-情報、私人專拍、虛擬物品、影視色情、虛擬資源、其他類別”十大類.售賣價額共86.426 83個比特幣,約1 987.81萬元,售賣成交額共8.771 15個比特幣,近201.7萬元.

1) 暗網數據類別分析

如圖26所示,2020年,暗網售賣中“數據-情報”類占比最大,共1 337例,占總數的67.4%,其次是影視色情類,占比10.4%、虛擬物品類占比5.2%.

圖26 暗網數據類別占比

2) 暗網“數據-情報”類數據售賣態勢分析

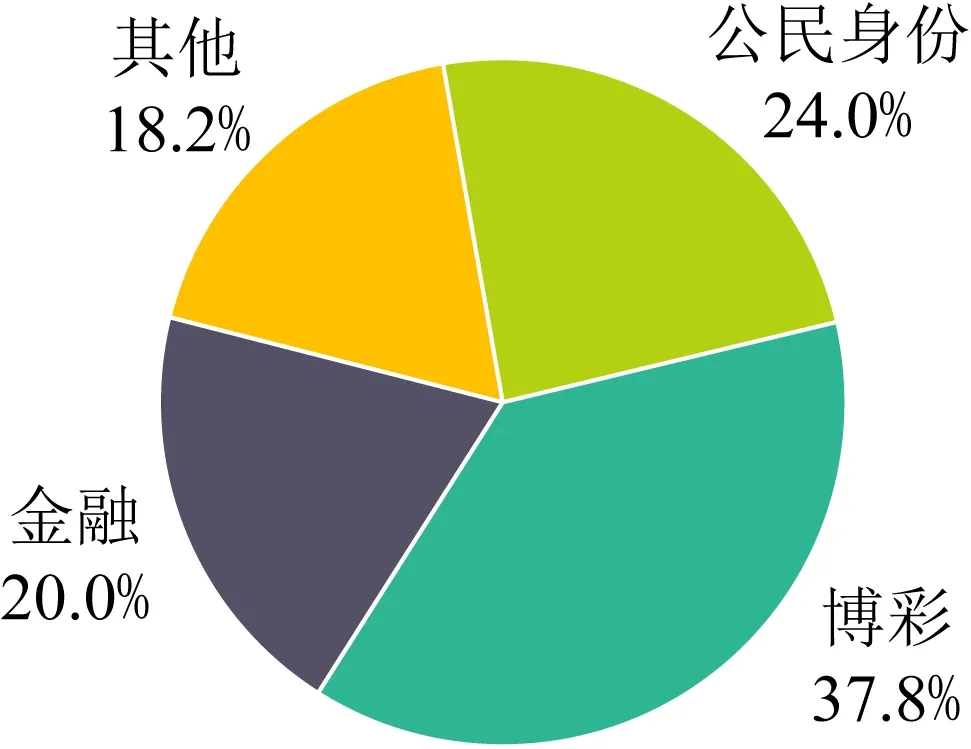

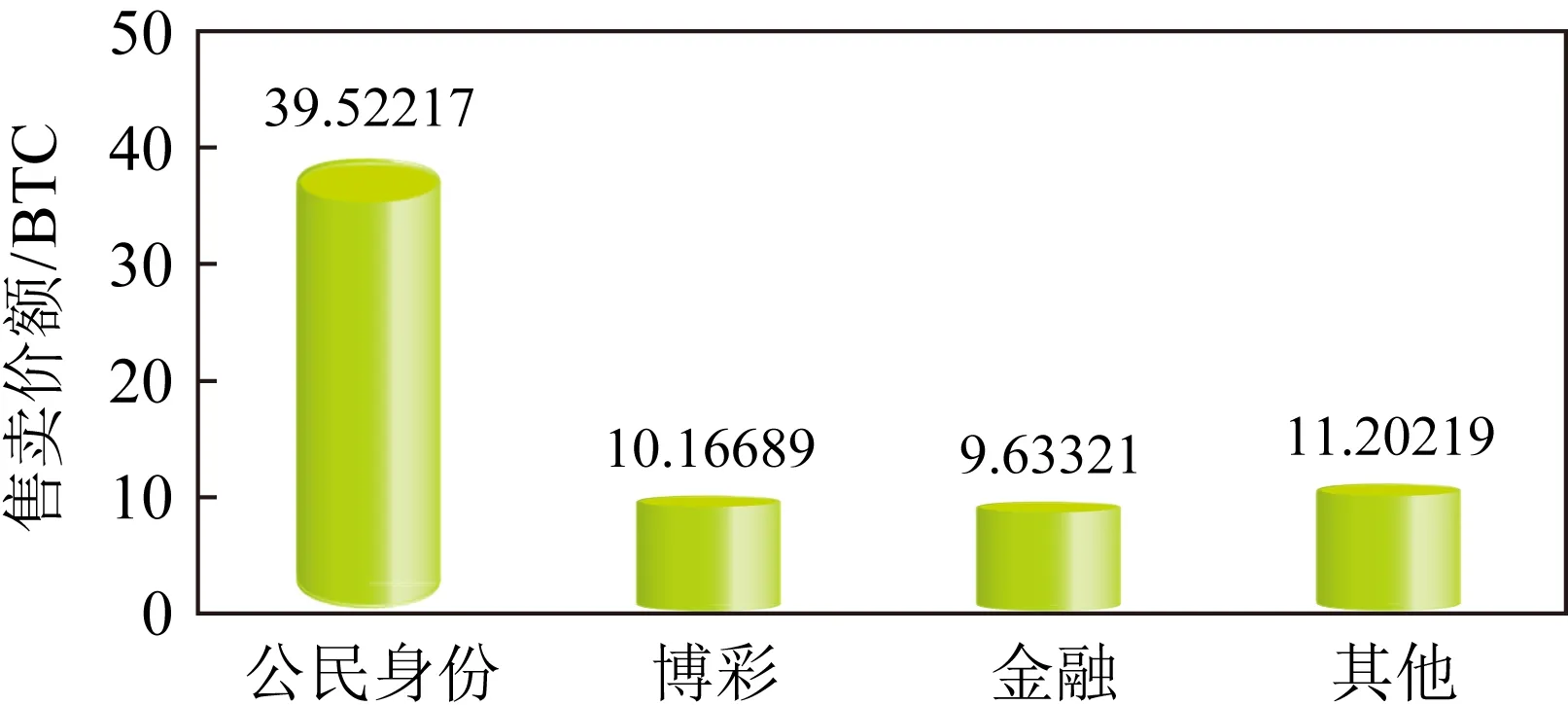

如圖27和圖28所示,2020年共監測到暗網“數據-情報”類數據售賣共1 337例,售賣價額共70.524 46個比特幣 ,售出成功量達到542次,售賣成交額共6.537 81個比特幣.按信息類別細分如圖28所示.

圖27 暗網內數據-情報類數據買賣占比

圖28 暗網內數據-情報類數據售價柱形圖

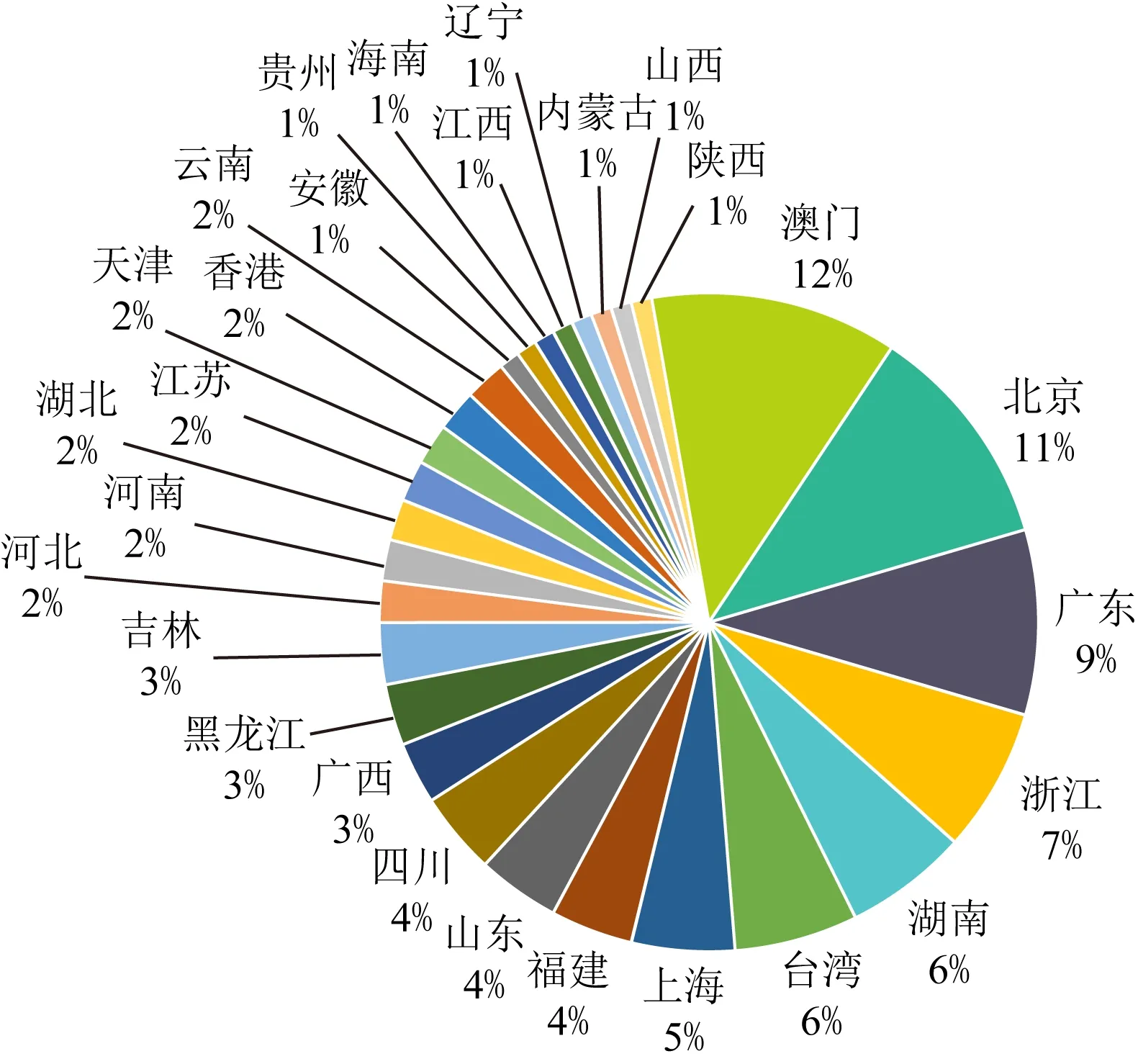

3) 暗網“數據-情報”類數據涉及區域分析

表4所示為“數據-情報”類數據售賣所屬地TOP10:

表4 “數據-情報”類數據售賣歸屬地省份分布

如圖29所示,根據表4統計的售賣各個省份“數據-情報”類的數據分布情況發現,澳門由于博彩屬性,信息泄露情況占比較高,共約占12%的監測數據.

圖29 “數據-情報”類數據售賣歸屬地省份分布

4) 暗網“數據-情報”類售賣價額分析

通過監測暗網內“數據-情報”類數據售賣情況,對數據售賣價額進行統計排行,其中數據售賣價額TOP10如表5所示:

表5 “數據-情報”類數據售賣價額排行

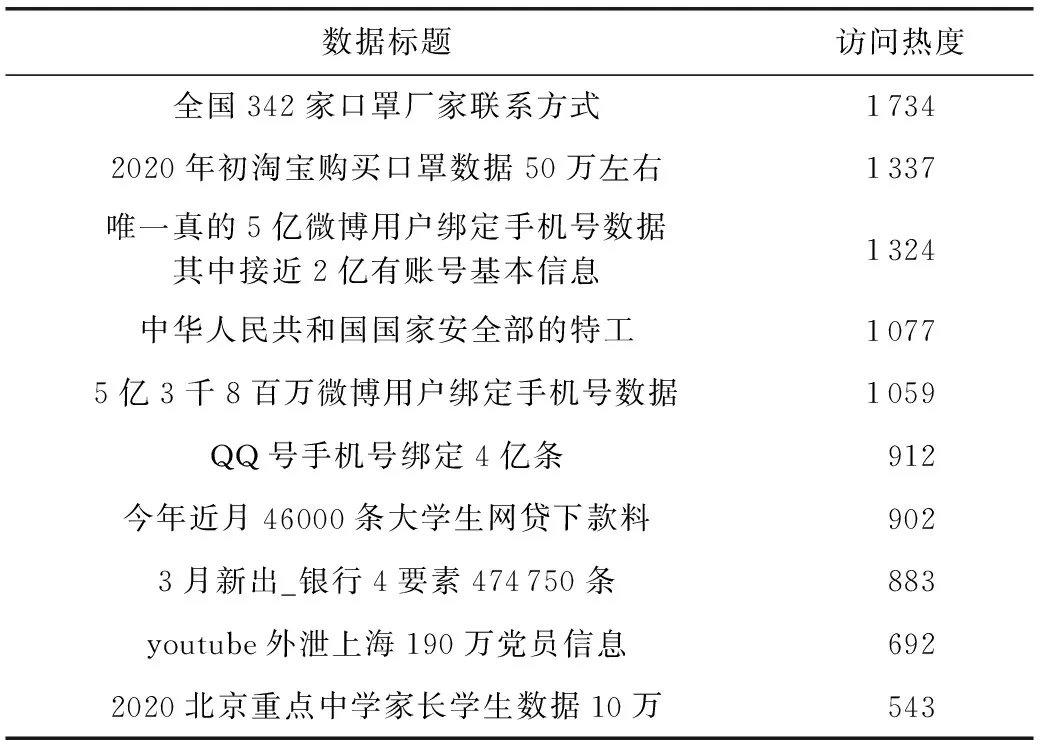

5) 暗網“數據-情報”類熱度分析

如表6所示,通過監測2020年暗網全國“數據-情報”相關數據售賣情況,對其“數據-情報”類型數據熱度進行統計分析,列舉出“數據-情報”類熱度TOP10:

表6 數據售賣訪問熱度排行

由表6可知,“數據-情報”中,2020年暗網售賣數據熱度最高的售賣標題為“全國342家口罩廠家聯系方式”,且擴展觀察:高熱度數據除因疫情階段而多頻訪問的醫療相關信息外,暗網整體售賣更多集中于公民信息類,可見高凈值人群的個人隱私信息在暗網最受歡迎.

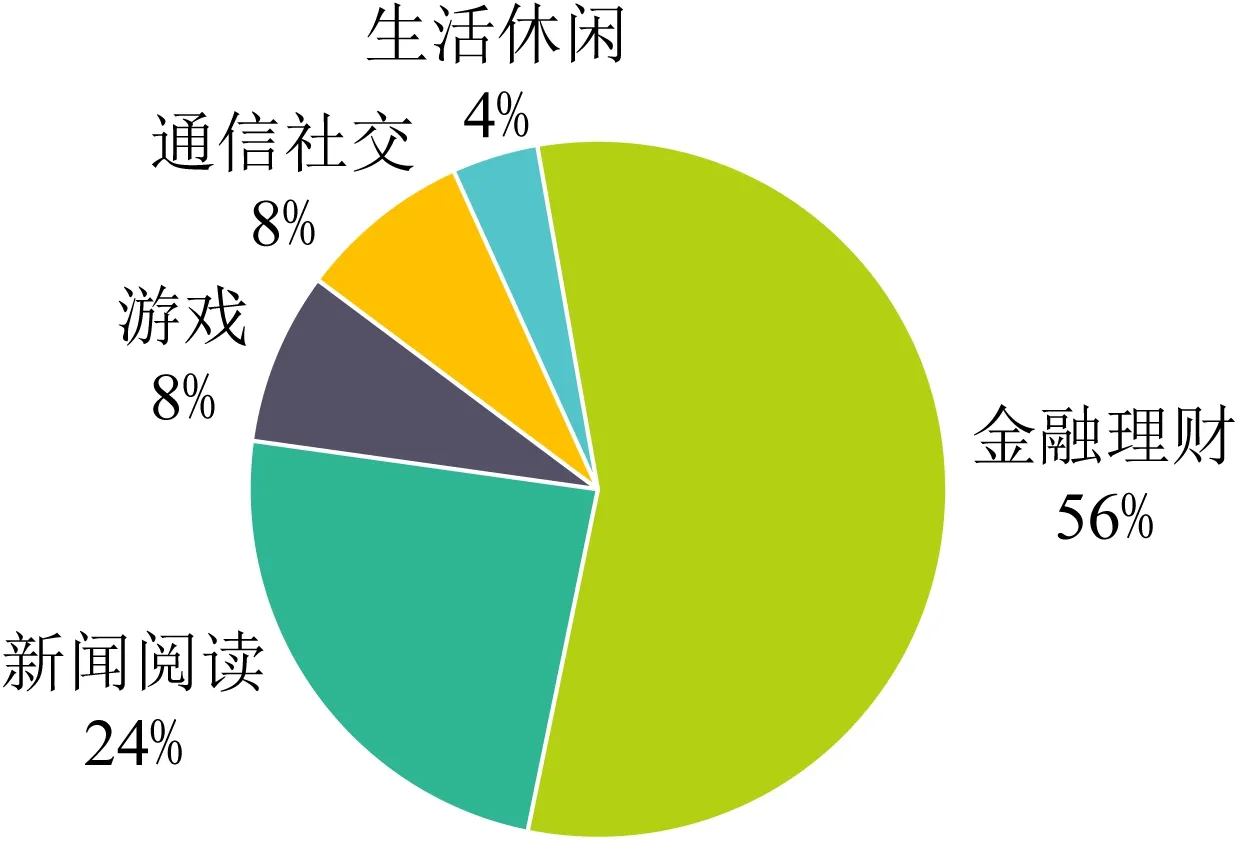

1.8 區塊鏈態勢分析

2020年,恒安嘉新共監測到區塊鏈節點133 358個、區塊鏈APP 404個、DAPP 3 526個.區塊鏈APP中,金融理財最多,總占比為49%,熱度最高的區塊鏈APP為幣看BITKAN;區塊鏈網站中,熱度最高的是幣世界(bishijie.com)和比特幣區塊鏈瀏覽器(btc.com);區塊鏈應用項目中,最多的為Achain,與區塊鏈相關項目共708個.

1) 區塊鏈節點數據分析

如圖30所示,2020年恒安嘉新通過監測發現主要區塊鏈節點共133 358個,主要為比特幣、萊特幣、以太坊和恒星鏈.其中比特幣區塊鏈節點最多,占比高達47%.

圖30 區塊鏈節點分布

2) 區塊鏈APP行業數據分析

如圖31所示,2020年恒安嘉新通過監測發現主要區塊鏈APP行業為金融理財,占比高達56%,其次為新聞閱讀,占比為24%.

圖31 區塊鏈APP行業分布

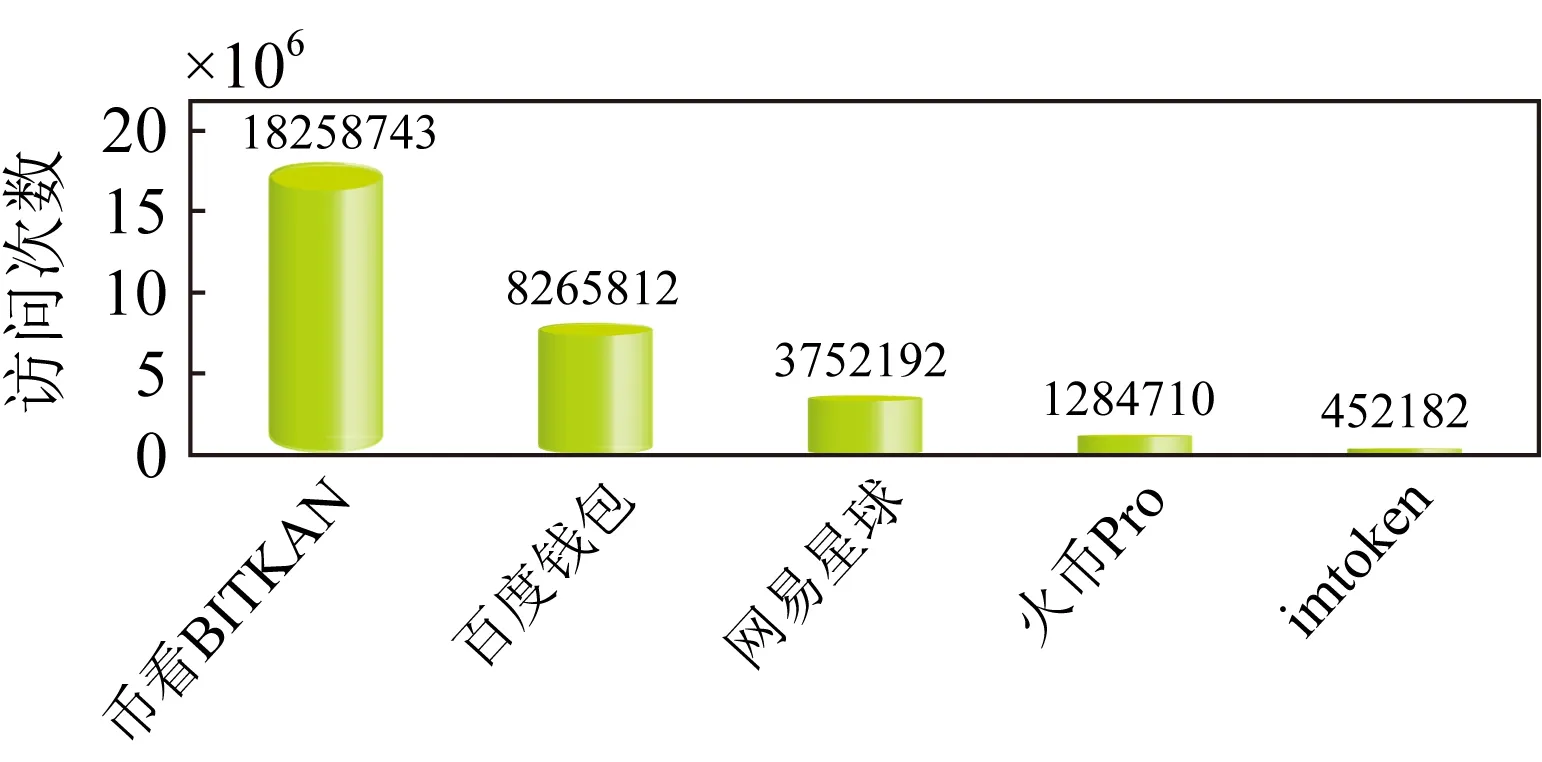

3) 區塊鏈熱度數據分析

如圖32所示,2020年監測發現區塊鏈APP熱度排行最高的是幣看BITKAN,其次為百度錢包.

圖32 區塊鏈APP熱度分布

如圖33所示,交易網站熱度最高的為幣世界,其次為比特幣交易網.

圖33 區塊鏈交易網站熱度排行

1.9 APT組織攻擊活動分析

2020年,恒安嘉新成功捕獲了10 160萬次的APT組織相關攻擊,其中由受害資產對APT組織IOC發起的請求達到8 435萬次,由DNS服務器響應APT組織IOC域名解析請求為1 725萬次.

1) “海蓮花”組織

“海蓮花”(又名APT32,OceanLotus),被認為是來自越南的APT攻擊組織,自2012年活躍以來,一直針對中國的敏感目標進行攻擊活動.

如圖34所示,“海蓮花”組織的常規攻擊方式為利用帶數字簽名的WPS文件,通過社會工程學誘導受害者點擊執行,運行以后會通過側加載方式裝載惡意DLL,釋放誘餌文檔并且在內存中加載DenesRAT木馬.DenesRAT木馬能夠根據C2服務器下發的指令執行相應的功能,具備文件操作、注冊表讀寫、設置環境變量和遠程執行代碼等功能的后門,該后門被插入大量花指令用于對抗分析.

圖34 “海蓮花”攻擊流程

2) “海蓮花”組織活躍區域

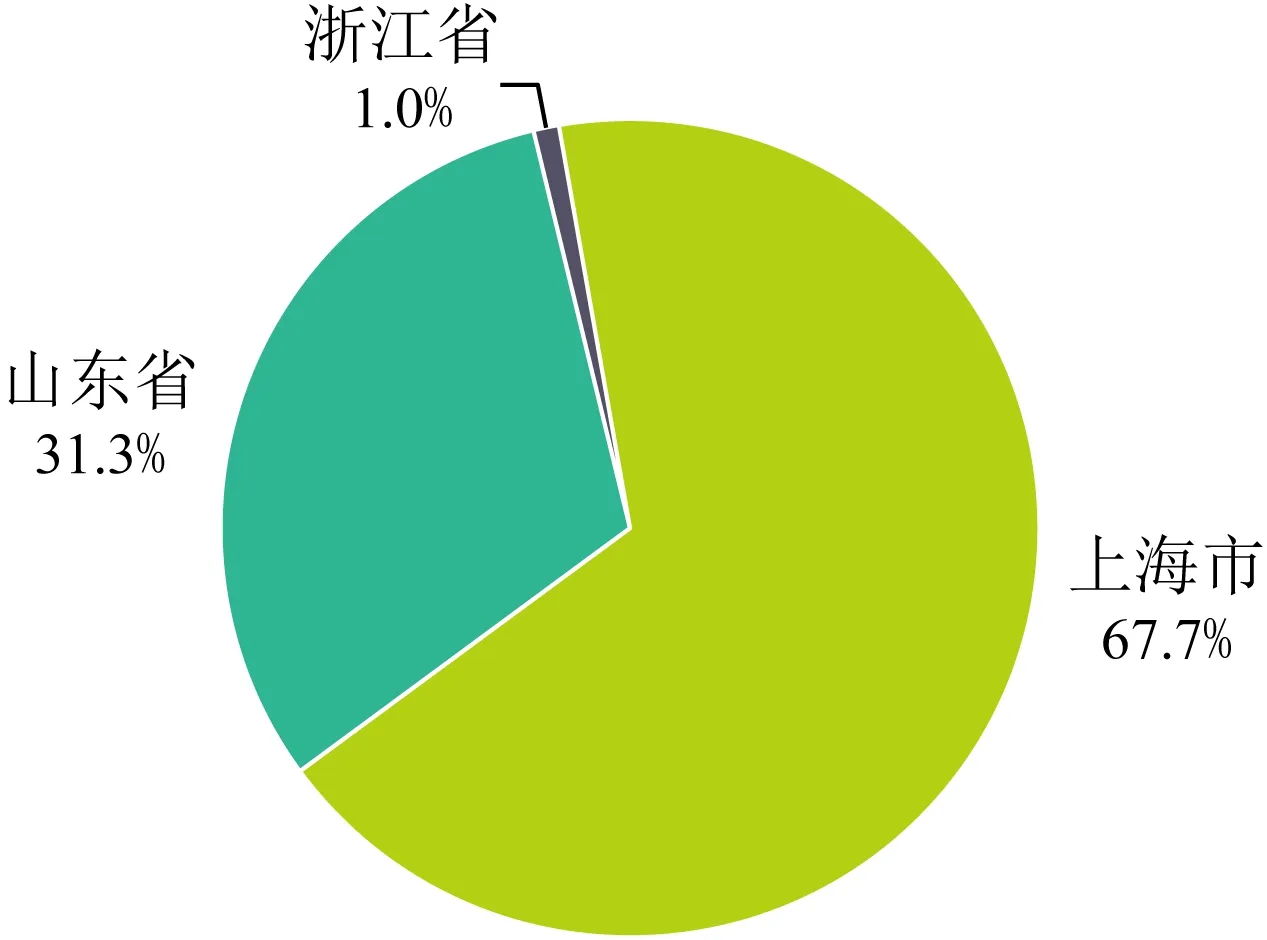

如圖35所示,對“海蓮花”組織發起攻擊TOP3 IP所屬地域進行分析,發現上海市遭受的攻擊事件最多,占比為67.7%.

圖35 “海蓮花”組織活躍區域

3) “小黃鴨”組織

“小黃鴨”組織最初由針對“驅動人生”發起的供應鏈攻擊演變而來,攻擊者利用“驅動人生”作為跳板,使蠕蟲盡可能廣泛地傳播.攻擊者為具有一定專業能力的境外組織,發起或參與過大規模網絡攻擊活動(如構建僵尸網絡等).

“小黃鴨”組織的常規攻擊方式為利用漏洞傳播、利用移動存儲設備傳播和利用Outlook郵件傳播/社會工程學傳播.

4) “小黃鴨”組織活躍區域

如圖36所示,對“小黃鴨”組織發起攻擊TOP10 IP所屬地域進行分析,發現上海市遭受的攻擊事件最多,占比為53.6%.

圖36 “小黃鴨”組織活躍區域

2 網絡信息安全態勢總結

本期報告中,對比2020年和2019年,網絡安全漏洞數量和網絡攻擊數量都有所增長.其中,Web攻擊事件中以遠程代碼執行漏洞利用攻擊為主,相比原來的注入類攻擊手段,門檻更低危害更大;移動惡意程序事件中誘騙欺詐行為占比最高,由2019年的以隱私竊取為主的惡意行為有所轉變;僵木蠕事件依舊保持著比較嚴峻的形勢,尤其在木馬攻擊方面,規模較以往變得更加龐大,并且受害終端設備出現了大量的物聯網設備;釣魚詐騙網站和仿冒APP在移動互聯網中依然呈現高發態勢,以金融理財、小額借貸來誘騙用戶的詐騙方式增長較快;工業互聯網安全態勢在2020年整體表現較為嚴峻,并且不乏一些工業云平臺、工業管理平臺暴露在互聯網上且存在高危的漏洞;暗網數據販賣依舊以數據-情報為主;APT組織攻擊事件也更加猖獗.

由于2020年度新增高危安全漏洞數量較多,2021年很有可能出現針對這些漏洞的新型利用方式和工具,網絡攻擊態勢或出現上升趨勢.隨著5G技術的深入應用,網絡終端的類型將會更加多樣,網絡接入將更加分散,可能導致大量針對物聯網、車聯網設備的新型攻擊方式.在2025智能制造的大背景下,原來網絡較為封閉的工業企業逐步上云,傳統的工業一線、二線系統也隨之前移,面臨嚴峻考驗.隨著國際形勢的不確定性,各國的APT組織目的性更強,尤其是針對關鍵基礎設施、特別機構、大型工業企業、高精尖技術企業的高級持續威脅將持續增長.

當前互聯網用戶規模不斷擴大,應用場景持續增多,金融、醫療、教育、交通等行業在產業互聯網的高速發展過程中,面臨個人敏感數據的泄露,非法交易、數據濫用等數據安全問題也愈發嚴峻.