安全漏洞國際披露政策研究

時翌飛 馮景瑜 黃鶴翔 曹旭棟 王 鶴 張玉清,

1(西安郵電大學網絡空間安全學院 西安 710121)2(中國科學院大學國家計算機網絡入侵防范中心 北京 100049)3(西安電子科技大學網絡與信息安全學院 西安 710071)

(syf19961002@outlook.com)

2019年11月20日,中國國家互聯網信息辦公室發布《網絡安全威脅信息發布管理辦法(征求意見稿)》[1],這是繼2019年6月中國工業和信息化部發布《網絡安全漏洞管理規定(征求意見稿)》[2]后,再次提出規范威脅信息發布的征求意見.該征求意見標志著我國進一步對安全漏洞披露流程規范性的關注.

安全漏洞披露是網絡威脅情報共享中的重要環節,是有效緩解攻防不平衡態勢的重要手段.目前在網絡威脅情報共享和交換方面已有學者做了大量研究工作,其中石志鑫等人[3]就威脅情報的相關標準角度闡述了如何進行高效的威脅情報信息共享;李留英[4]就目前美國制定的較為完善的網絡威脅情報共享體系進行深入分析,并舉出了網絡威脅情報的實踐舉措;林玥等人[5]通過廣泛調研有關文獻,分析和歸納了威脅情報共享與交換的發展趨勢,并著重從共享模型、交換機制的角度進行了深入分析;黃克振等人[6]則根據威脅情報共享面臨的隱私保護問題,提出了基于區塊鏈的威脅情報共享模型.該模型能在保護隱私性的前提下,利用區塊鏈的回溯能力構建完整的攻擊鏈.上述作者的工作為威脅情報共享研究作出了許多貢獻,但目前有關安全漏洞披露方面的工作還不完善.

目前我國的網絡安全形勢依然嚴峻,伴隨著信息技術的發展,新的安全漏洞帶來的威脅正在進一步加重.目前國際上已有部分國家建立了標準的安全漏洞披露流程,我國也正在逐步規范安全漏洞披露的流程,并出臺了《中華人民共和國網絡安全法》相關法案[7].我國多數廠商還尚未發布規范的漏洞披露政策,為安全漏洞信息共享帶來了困難.基于該問題,本文廣泛調研了當前國際上成熟的安全漏洞披露政策,并通過對比分析得出一些有用的結論.本文的主要貢獻有:

1) 對比了國際上成熟的安全漏洞披露政策;

2) 介紹了目前成熟的政府安全漏洞公平裁決程序;

3) 分析了目前制定安全漏洞披露政策所面臨的問題和挑戰;

4) 對我國建立規范的安全漏洞披露政策提出一些建議.

1 安全漏洞披露

安全漏洞披露是一個過程,IT產品供應商和安全漏洞發現者可以通過該過程協同工作,以尋找可降低安全漏洞相關風險的解決方案[8].

安全漏洞披露的實踐經常處于2個極端情況之間,即完全披露和完全不披露,具體的有以下幾種情況:

1) 完全披露.即安全漏洞信息一經掌握就立刻完全公開,這意味著攻擊者可以在廠商修補前就獲得安全漏洞的全部信息,從而利用漏洞發動攻擊.

2) 完全不披露.安全漏洞發現者從自身利益出發對安全漏洞信息完全保密并不對外公布.

3) 負責任披露.發現者以一種負責任的態度披露安全漏洞,可以和供應商協商安全漏洞披露的具體流程,但雙方并不總能達成一致.

4) 協同披露(coordination vulnerability disclosure, CVD).這是目前更為成熟的方法,該方法引入一個公平的第三方,由第三方來幫助雙方就安全漏洞披露事宜達成一致,該方法目前被廣泛使用.

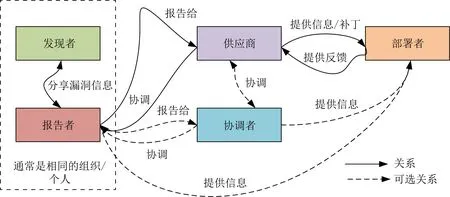

圖1[8]是CVD過程中所涉及到的各角色之間的關系示意圖.

圖1 CVD中各角色之間關系

CVD過程主要涉及到5個角色,他們是:

1) 發現者(finder)是識別安全漏洞的組織和個人;

2) 報告者(reporter)是通知安全漏洞供應商的組織或個人;

3) 供應商(vender)是創建或維護具有安全漏洞產品的組織或個人;

4) 協調者(coordinator)是幫助協調披露流程的組織或個人;

5) 部署者(deployer)是對安全漏洞采取補救措施的組織和個人.

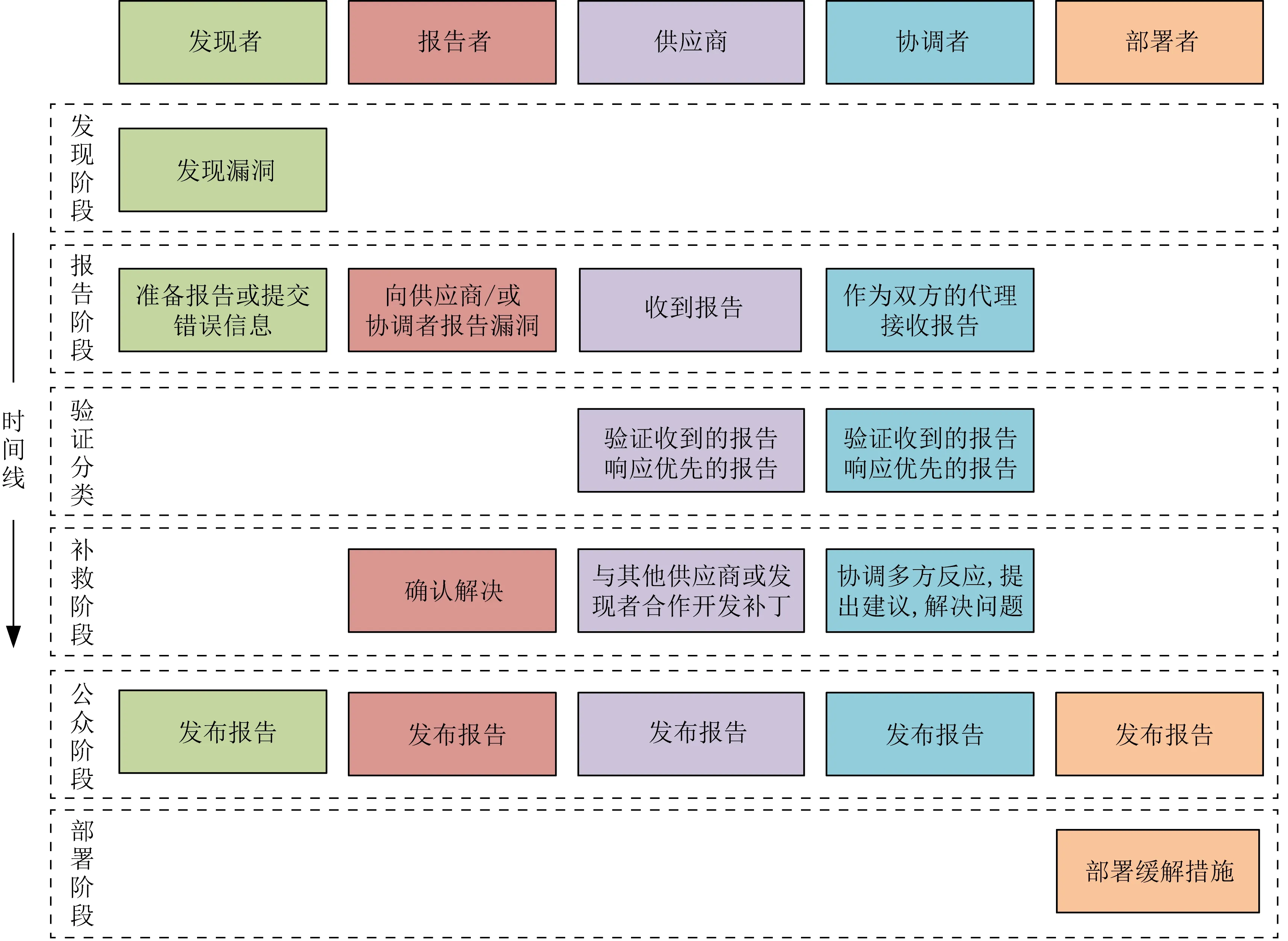

CVD過程包括發現、報告、驗證并分類、補救、發布和部署階段,圖2描述了CVD中涉及角色在不同階段的行為指南.

圖2 CVD中涉及角色在不同階段的行為指南

2 各國的安全漏洞披露政策

本節主要對各國的安全漏洞披露政策進行分析研究,并總結了各國目前的安全漏洞披露的狀態及特點.

2.1 我國的安全漏洞披露政策

我國的安全漏洞披露政策建設尚處于起步階段,2015年6月19日由中國互聯網協會網絡與信息安全工作委員會起草,由國家計算機網絡應急技術處理協調中心(National Internet Emergency Center, CNCERT)、漏洞平臺、供應商等32家單位簽署的《中國互聯網協會漏洞信息披露和處置自律公約》[9]是目前安全漏洞披露政策較有價值的參考.公約中的規定包括:

1) 各方的角色和職責;

2) 各方需要遵守“客觀、適時、適度”的原則;

3) 在完成安全漏洞修復前禁止各方進行披露,發布前需要征得供應商同意.

《網絡安全威脅信息發布管理辦法(征求意見稿)》[1]和《網絡安全漏洞管理規定(征求意見稿)》[2]中對威脅信息的發布提出了詳細的要求:

1) 發布時禁止帶有“預警”字樣;

2) 區域性、行業性、全國性發布需要先向有關部門報備;

3) 第三方組織可以發布安全漏洞信息,但應建立內部審核機制,避免內部泄露安全漏洞信息.

另外,國家信息安全漏洞共享平臺(China national vulnerability database, CNVD)的《原創漏洞審核和處理流程》[10]提出應遵循處置后發布的原則,默認在45天后公開披露.

總體來看我國的安全漏洞披露政策還處于起步階段,各方達成共識和廣泛實施安全漏洞披露政策尚需時日.

2.2 其他國家的安全漏洞披露發展狀況

2.2.1 美國

美國是目前世界范圍安全漏洞披露實施最為廣泛、規范最為健全的國家,其網絡安全法規制定相對完善,也發布了豐富的指導文獻來幫助各組織建立安全漏洞披露政策.

卡內基梅隆大學軟件工程研究所的計算機緊急事件響應小組協調中心(Computer Emergency Response Team/Coordination Center, CERT/CC)于2000年就發布了安全漏洞披露政策,目前仍在更新維護.CERT/CC還發布了《CERT協調漏洞披露指南》[8],該指南被公認為CVD政策的權威參考.CERT/CC的披露政策提到[11]:

1) 初次接到報告的45天后將公開披露安全漏洞,此時無論是否有緩解措施;

2) 允許CERT/CC自行決定拒絕協調或發布安全漏洞信息;

3) 針對于美國政府的安全漏洞將會轉發給美國計算機緊急事件響應小組(US Computer Emergency Response Team, US-CERT).

美國計算機緊急事件響應小組(US-CERT)是隸屬于美國網絡安全和基礎設施安全局(Cyber Security and Infrastructure Security Agency, CISA)的官方組織,負責接收關于政府機構的安全漏洞信息,其CVD政策[12]提到:

1) 初次接到報告的45天后將公開披露安全漏洞,此時無論是否有緩解措施;

2) 當CISA參與跨部門的安全漏洞權益裁決(vulnerabilities equities policy, VEP)時,該政策收集的安全漏洞不參與此裁決,VEP政策將會在后文提到.

在披露政策指導方面,2016年12月美國國家電信和信息管理局(National Telecommunications and Information Administration, NTIA)發布的CVD模板[13]是較早的政策模板.2017年7月美國司法部(Department of Justice, DOJ)發布了安全漏洞披露程序在線框架[14],該框架旨在幫助各方構建完善的披露程序,避免不當行為導致的法律追責.2020年1月,CISA發布披露政策約束性操作指令(Binding Operational Directive, BOD)[15],該指令要求每個聯邦政府機構在指令發布180天內制定自己的披露政策,同時CISA也發布了安全漏洞披露模板[16]供各機構參考.2020年NTIA和事件響應和安全團隊論壇(Forum of Incident Response and Security Teams, FIRST)發布了多方安全漏洞披露準則[17],解決了當前多數政策僅僅關注兩方協調的問題.

總體來看美國在安全漏洞披露政策制定、實施和改進等方面都具有豐富經驗,在國際上處于領先地位.

2.2.2 日本

日本在軟件或Web應用程序的安全漏洞披露遵循《信息安全預警合作指南—2019》[18],該指南提到:

1) 信息促進機構(Information-Technology Promotion Agency, IPA)充當聯絡機構,負責接收并審查安全漏洞;

2) 日本計算機緊急事件響應團隊協調中心(JPCERT/CC)充當協調機構;

3) 針對軟件安全漏洞,由IPA提交給JPCERT/CC,然后JPCERT/CC再與開發者聯系.而Web應用程序安全漏洞則由IPA直接聯系運營者;

4) 初次接到報告的45天后將公開披露;

5) 在首次報告起滿1年后,發現者可以向IPA發出退出請求,并自由公開披露;

6) 要求所有發現者應先向IPA報告他們的發現,除非供應商同意直接接收安全漏洞.

總體上看日本的安全漏洞披露政策相對健全,但缺乏對于研究人員的激勵,并且要求發現者先向IPA提交他們的發現,這一要求有悖于使相關方迅速獲得威脅信息的初衷.

2.2.3 歐洲

歐盟網絡與信息安全局(European Union Agency for Network and Information Security, ENISA)是歐盟的網絡安全機構,致力于就信息安全的良好實踐為盟國提供建議.ENISA于2015年11月發布《從挑戰到建議的漏洞披露良好做法指南》[19]是較早發布的披露指南,其中提到:

1) 谷歌零項目[20]提供的披露時間90天是比較好的參考;

2) 披露政策的制定可在現有的參考文檔上進行,避免重復工作.

歐盟成員國中,荷蘭在CVD政策的努力值得關注.荷蘭國家網絡安全中心(National Center for Cyber Security, NCSC)和其他部門合作,早在2013年就發布了政策指導方針[21],其中提到:

1) 軟件安全漏洞的合理響應時間是60日,硬件安全漏洞的響應時間是6個月;

2) 特定情況下雙方可以同意不披露安全漏洞;

3) 如果披露方按照披露政策行事,組織將表明其拒絕采取法律行動的立場.

西班牙(INCIBE-CERT)也發布了CVD政策[22];英國政府一直在進行漏洞披露政策的試點工作,英國政府機構通過與Hackone[23](一個漏洞協調和漏洞賞金平臺)合作進行安全漏洞披露[24],另外英國也已發布了其VEP政策[25];法國的CVD政策已經建立,并將其納入《數字共和國法案》[26];德國的CVD政策仍在制定當中[27].

從政策制定的角度看,目前歐洲僅少數國家擁有較成熟的安全漏洞披露政策,其他國家正在制定或還沒有行動,整體處于發展階段.

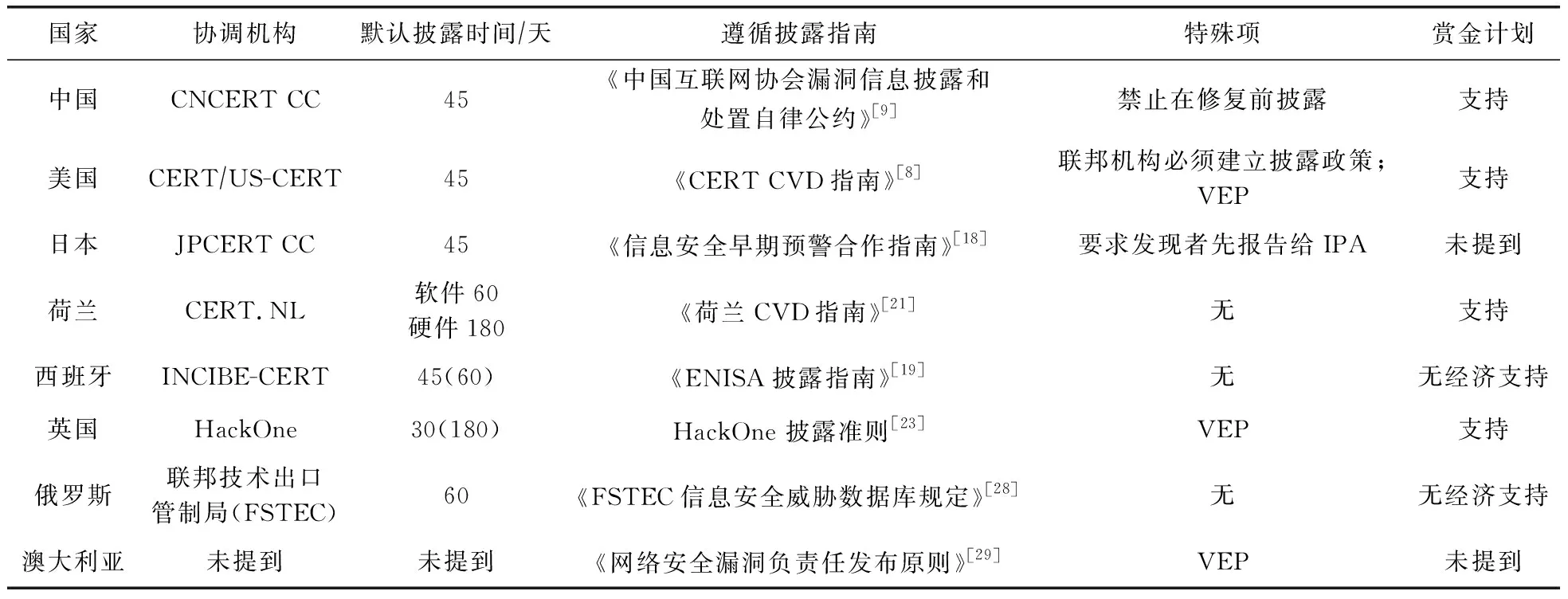

我們對擁有安全漏洞披露政策國家進行了對比和總結,如表1所示:

表1 安全漏洞披露政策對比

3 美國政府的安全漏洞公平裁決程序及涉及的組織機構

政府可以通過多渠道獲取安全漏洞信息,盡管不披露安全漏洞會造成安全風險,但安全漏洞可被政府用于執法調查、情報收集或攻擊利用等.政府各個部門擁有公平的裁決權力,各部門代表參與決策環節來確定是否立即披露安全漏洞,該過程稱為安全漏洞公平裁決程序.一些國家政府已建立了自己的政府披露決策程序,但目前多數國家還沒有相關程序.

由于美國是最早公開該政策的國家,本節的研究將以分析美國政府安全漏洞公平裁決程序為主.

3.1 美國的漏洞公平裁決程序

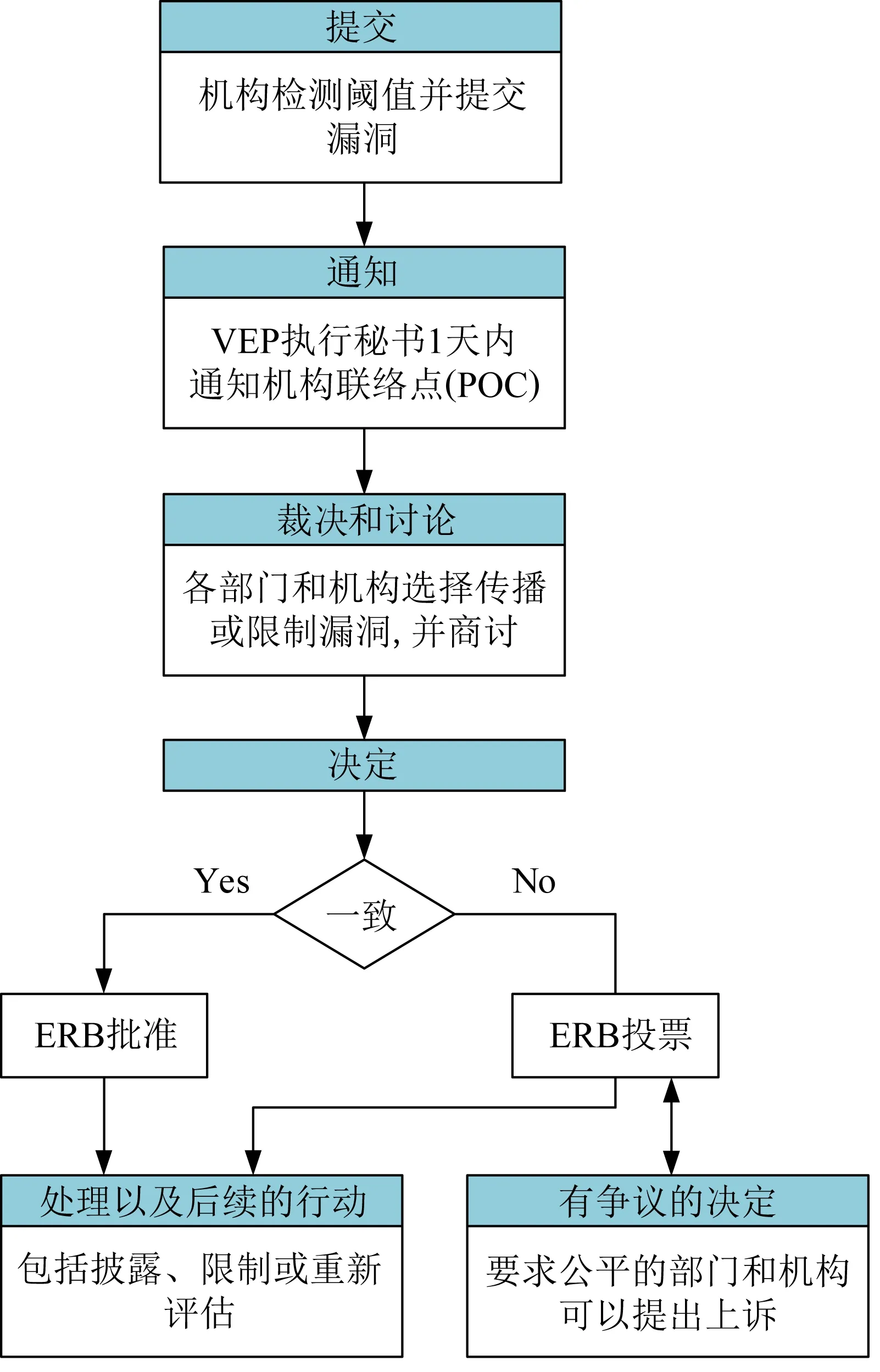

美國已于2017年11月部分公開安全漏洞公平裁決程序[30](vulnerabilities equities policy, VEP).圖3為美國安全漏洞公平裁決程序流程,其中關鍵點為:

圖3 安全漏洞公平裁決程序流程

1) 政策適用于美國政府的所有部門和人員(包括供應商);

2) 權益審查委員會(Equities Review Board, ERB)是審議的主要論壇,由美國多個政府機構的代表組成,每月進行1次,如緊急情況也可提前召開.

美國是最早開始實施安全漏洞公平裁決程序的國家,英國和澳大利亞也有某種形式的公平裁決程序,其他國家尚未對外公布該政策或缺乏實踐經驗.另外2018年跨大西洋網絡論壇的提案《政府漏洞評估和管理》[31]被認為是目前安全漏洞公平裁決程序很有價值的參考.目前一些專家提出并推行國際安全漏洞公平裁決程序(International Vulnerability Equities Process, IVEP)[32],旨在幫助更多國家快速建立標準的安全漏洞公平裁決程序.

3.2 組織機構設置

安全漏洞披露的流程通常涉及多個機構,了解機構間的協作關系有助于建立更快捷的處理流程.由于美國披露流程較為成熟,因此以美國為例進行分析.

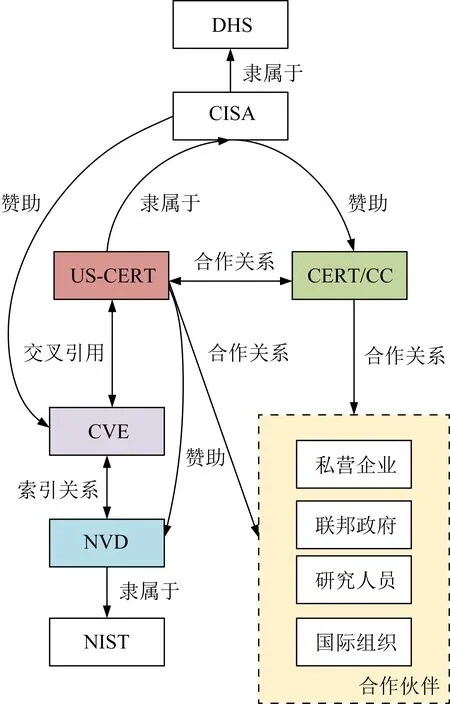

US-CERT是美國政府的權威安全漏洞發布機構隸屬于CISA,國土安全部(Department of Homeland Security, DHS)是CISA的直接上級.CERT/CC為US-CERT提供技術支撐,由CISA贊助,并為私營機構提供安全漏洞協調.兩者均以US-CERT的名義發布安全漏洞信息.公共漏洞披露(Common Vulnerabilities and Exposures, CVE)為安全漏洞提供統一的標識.國家安全漏洞數據庫(National Vulnerability Database, NVD)利用CVE命名標準,提供快捷和詳細的漏洞索引服務.國家標準和技術研究所(National Institute of Standards and Technology, NIST)是NVD的創建者.圖4所示為安全漏洞披露過程中可能涉及的組織機構間關系.

圖4 安全漏洞公平裁決程序涉及組織機構關系

對于供應商來說,根據FIRST的產品安全事件響應團隊(Product Security Incident Response Team, PSIRT)服務框架[33]和計算機安全事件響應團隊(Computer Security incident Response Team, CSIRT)服務框架[34]的要求,相關機構應盡快建立PSIRT和CSIRT,前者專注于產品的安全性,而后者專注于組織的整體安全性.2個團隊就安全性問題與外部對接,并維護漏洞披露政策.

4 面臨的問題與挑戰

本節主要對目前安全漏洞披露制定面臨的問題與挑戰進行分析,并期望得到一些有啟發的結論.

4.1 意識問題

根據物聯網安全基金會(IOT Security Foundation, IOSFT)于2020的調查顯示[35],盡管該機構已于2017年發布了安全漏洞披露最佳實踐[36],但在對330家公司的調查中,僅44家公司擁有某種形式的安全漏洞披露政策,結果顯示大量的供應商還沒有意識到安全漏洞披露程序在其網絡安全體系中的重要地位.同時供應商被認為并不像安全研究人員一樣關注安全問題,且不能完全理解安全研究的真實意圖.供應商應盡快認識到安全的重要性并充分信任研究人員,從而提升產品的安全性.

4.2 溝通勝過獨奏

根據NTIA 的安全漏洞披露狀態和行動調查[37]顯示,盡管發現者最初計劃以負責任的方式公開安全漏洞,但由于令人失望的溝通,50%的人最終會選擇公開披露,95%的發現者期望能在問題解決之后得到供應商的恢復,但僅少數人能夠得到這樣的回復.

從實踐的角度看,如果雙方的溝通中斷,安全漏洞披露的進程將受到阻礙,有效的溝通可以幫助供應商更好地處理安全風險.

4.3 獎勵很重要

同樣根據NTIA安全漏洞披露態度和行動調查[37],53%的發現者表示希望供應商至少認可他們的貢獻,僅極少數的15%的發現者期望獲得賞金或經濟獎勵.賞金可以是紀念品或重大貢獻表彰的形式體現,甚至是航空公司的飛行里程數,并非需要經濟上的獎勵.賞金并非是必要的,但卻是激勵組織外部安全研究的重要手段.

4.4 法律的豁免

協調披露政策面臨的最大挑戰之一仍然是不確定的法律環境.以美國為例,美國反黑客法令《計算機欺詐與濫用法案》(Computer fraud and Abuse Act, CFAA 1986)[38],早期的司法定義非常寬泛,沒有對善意的安全研究加以定義.供應商利用《數字千年版權法案》(The Digital Millennium Copyright Act, DMCA 1998)[39]阻礙安全研究,該法案將繞過受保護產品的訪問控制行為定義為犯罪行為.

目前這一環境正在逐漸改善,2016年10月針對《數字千年版權法案》的豁免發布[40],豁免的研究環境要求:

1) 誠信且善意的安全研究;

2) 研究需要在可控范圍;

3) 僅合法購買的適用于個人消費者的設備.

目前已經有供應商在其安全漏洞披露政策中承諾保護研究人員,以Dropbox的安全漏洞披露政策[41]為例,其政策中規定:

1) 明確聲明歡迎進行外部的安全研究;

2) 承諾不對遵從該政策的安全研究采取法律行動;

3) 不會以脅迫研究人員的姿態談判賞金問題.

4.5 標準化的政策制定

NTIA安全漏洞披露態度和行動調查[37]通過3個指標規定了政策制定的規范性:內部審核、同行審核和ISO安全漏洞披露標準審核.結果顯示76%的公司會進行內部審核,一半以上的公司選擇同行審核,而僅20%的公司選擇ISO標準審核.盡管內部審核已經比不審核好很多,但是選擇ISO標準流程的審核會使政策有更低的錯誤率.

除了2個ISO安全漏洞披露標準[42-43],HackOne還發布了成熟度在線生成模型[44],該模型通過回答幾個問題來幫助組織快速生成標準化的安全漏洞披露政策.可以看出,未來安全漏洞披露政策標準化的趨勢會越來越明顯.

5 對我國制定漏洞披露政策的啟發與建議

通過對比我國和其他國家成熟的安全漏洞披露政策,并從目前政策制定所面臨的挑戰來看,可以得到如下結論:

1) 發布安全漏洞披露政策應該明確表示歡迎安全漏洞研究,而不應該視外部安全研究為威脅,并應給予安全研究人員一定的保護;

2) 發布的披露政策應該是容易訪問且無門檻的,對比最近開始流行的security.txt[45],該方案需要報告者具備一定的技術門檻;

3) 發布的披露政策應對法律界限有明確的定義,應明確表示遵守此政策的前提下,不追究漏洞披露和研究人員的法律責任;

4) 披露政策應對披露細節有明確定義且應標準化,避免產生歧義;

5) 建議我國政府機構可以先行建立安全漏洞披露政策;

6) 各類組織應加大對發現者的激勵,以促進安全研究;

同時在政策制定時也應對一些不利于安全漏洞披露的負面行為加以限制:

7) 發現者應確保其報送的安全漏洞是新發現的,而不是為了騙取賞金而重復報送的;

8) CVD流程中禁止使用不安全的通信渠道,以防止造成安全漏洞信息的泄露;

9) 當涉及多方的安全漏洞披露時,禁止一方在協商一致前就披露安全漏洞;

10) 另外在披露安全漏洞時禁止夸大其造成的安全威脅.

6 總 結

安全漏洞披露政策的健全與否對組織、用戶乃至國家的網絡安全具有重要的意義.標準、完善、低門檻的安全漏洞披露政策,有助于幫助漏洞發現者及時準確地報告安全漏洞信息,并幫助組織在威脅發生前或發生時及時修補和緩解威脅.本文通過對當前國際安全漏洞披露政策進行分析對比研究,總結和歸納了各國政策的特點,并在此基礎上得出一些啟發與建議,以期對我國安全漏洞披露起到拋磚引玉的作用.