基于端址敲門的隱蔽通信系統研究

馬 榮,盧 熠,許翰林,段鵬飛,石樂義

( 1. 中國石油大學(華東) 計算機科學與技術學院,山東 青島 266580;2. 螞蟻金服,浙江 杭州310000;3. 中國石油大學(華東) 海洋與空間信息學院,山東 青島 266580;4. 寧夏長慶初級中學,寧夏 銀川 750006)

隱蔽通信技術通過利用載體信息的冗余性將機密信息以偽裝的方式隱藏在公共信道中進行傳輸,達到在網絡環境中隱蔽通信和隱蔽標識的目的,為使用者提供有效且安全的信息傳輸服務。當前,無處不在的網絡監視、流量審查等功能對用戶的隱私構成越來越嚴重的威脅,網絡安全防護形勢日益嚴峻。

作為信息隱藏的研究分支[1],隱蔽信道的概念最初是由Lampson[2]在1973年提出,比傳統的信息加密技術具有更強的隱蔽性,已成為網絡安全領域的研究熱點。端口敲門技術作為信息隱藏的一種具體實現,允許訪問預先配置好“敲門序列”的防火墻服務,通過有序訪問對方端口進行機密信息的傳輸,使得信息安全傳輸從對信息加密轉向信息內容擴展,以信息擴展后生成的端口訪問序列作為信息傳輸的載體來傳遞機密信息,更易于機密信息的隱藏。端口敲門技術僅對端口進行安全防護,使得攻擊者不能利用端口發起攻擊,但對于服務器的地址并沒有進行相應防護。由于端口敲門技術對固定IP進行多次重復訪問,極易引起攻擊者注意,可能會暴露通信地址,引起信息泄露或者通信中斷,研究如何對端口敲門技術進行改進以增強其抗攻擊能力和隱蔽傳輸能力十分重要。

本研究提出基于端址敲門的隱蔽通信系統,該系統在單一端口敲門認證的基礎上引入IP地址,采用地址與端口組合作為敲門序列的端址敲門方法實現隱蔽信息的傳遞。這樣不僅能夠隱藏服務器的真實地址,而且能夠實現信息的隱蔽性傳輸。本研究首先詳細分析擴展序列的生成并針對不同信息類型進行相應的信息傳輸服務,然后針對端口選擇隨機性的問題提出基于象限的端口選擇策略和基于正弦函數的端口選擇策略,最后通過實驗分析得到滿足不同信息傳輸要求的端口控制策略,以達到更好的傳輸效果。

1 相關工作

網絡隱蔽通信中的隱蔽信道分為存儲型隱蔽信道(storage covert channel,SCC)和時間型隱蔽信道(timing covert channel,TCC)兩種類型。存儲型隱蔽信道是指通過協議數據單元(protocol data units,PDU)傳輸隱藏信息,如數據分組、數據幀、數據段的未使用或保留的協議頭字段[3-4]。Anagnostopoulos等[5]通過將信息嵌入到DNSKEY中來進行隱蔽通信。Mavani等[6]增加新的IPv6目的地址選項用于傳遞隱蔽信息。Zander等[7]提出一種將秘密消息映射到IP生存時間的新隱蔽方案,用Live Field取代IP數據包,證明了該方案的可行性及安全性。王永杰等[8]提出一種基于 DNS 協議的隱蔽通道技術,并對其基本方法及其實用化的數據編碼、躲避檢測、可靠通信和速率控制等關鍵技術進行了研究,分析結果表明該技術具有可靠性好、隱蔽性強、通信效率高等特點。譚慶豐等[9]設計實現了基于P2P網絡的StegoP2P,讓P2P網絡中的節點合謀隱蔽握手,達到傳遞隱蔽信息的目的。存儲型隱蔽信道在初期被利用到了極致,但是后期網絡防火墻使用了流量正規化技術,強制改寫了IP數據包的冗余位,一定程度上打擊了這種隱蔽通信模式[10-12]。時間型隱蔽信道是指將秘密信息調制進網絡數據包的發包間隔、發包速率、發包次序等特征中進行傳遞。早期Moskowitz等[13]提出一種簡單的時間隱蔽信道(simple timing channel, STC),是一種無噪聲隱蔽信道。Cabuk等[14]最早提出IP時間隱蔽信道,根據劃分的若干個固定的時間窗口內是否有IP數據包到達進行解碼。這種方法高度依賴網絡情況,因此初期并未引起太多關注。李彥峰等[15]提出區塊鏈網絡隱蔽信道模型,用形式化方法建模并證明了抗干擾性和抗篡改性;然后構建基于業務操作時間間隔的區塊鏈網絡隱蔽信道的場景;最后提出包含抗檢測性、頑健性和傳輸效率的區塊鏈網絡隱蔽信道評估向量,為基于區塊鏈環境的新型網絡隱蔽信道的實用化奠定了理論基礎。王昌達等[16-17]考慮到雖然IP數據包傳輸時間間隔變化通信與基于數據包標識號傳輸順序變化通信的IP時間隱通道具有較好的隱蔽性,但易受到網絡延遲與時延抖動影響出現錯序的問題,提出二維時間隱通道的構建方法,但是由于網絡時間型隱蔽通信受網絡數據流量、路由轉發等狀況的影響比較大,會造成隱蔽信道傳輸信息的錯誤,對此類型隱蔽通信的研究需要極其復雜嚴格的條件。

端口敲門(port knocking,PK)技術首先由Krzywinsk[18]提出。Shiraz等[19]針對移動云計算(mobile cloud computing,MCC)的安全問題提出一種動態長度端口敲門認證框架,該框架不僅提升了敲門認證的安全性,而且在時間和緩沖區管理方面優化了性能。實驗結果表明,動態長度端口敲門身份驗證技術可通過減少施加的負載將時間方面性能提高23%,將緩沖區管理性能提高28%。Major等[20]提出一種名為Crucible的新型端口斷開解決方案,是一種安全的身份驗證方法,具有很高的可用性和隱身性,可以使服務器和服務保持隱藏和受保護。Ali等[21]提出一種將源端口序列加入到敲門序列中的技術,能夠有效應對重復攻擊和端口監聽。Mehran等[22]提出一種安全端口敲門隧道方法,能夠應對DoS敲門序列攻擊和NAT敲門序列攻擊。由以上分析可知現階段端口敲門技術大都應用于安全認證方面,未涉及隱蔽通信。

綜上,存儲型隱蔽信道是通過將數據包中的某些次要字段進行填充達到隱蔽通信的目的,可靠性好、隱蔽性強、通信效率高,但后期的流量正規化技術很大程度上限制了這種隱蔽通信方式的發展。時間型隱蔽信道是以時間為載體實現隱蔽通信,隱蔽性高,但傳輸效率較低,受網絡和時延的影響極大,需要極為嚴苛的傳輸環境。因此,本研究提出一種基于端口的敲門技術,使用IP地址和端口作為端址敲門序列,在提高信息傳輸隱蔽性的同時保障系統的安全性和穩定性。相較于端口敲門技術,端址敲門中IP地址的加入使得端址敲門技術中擴展序列的復雜度更高,且隨著配有IP地址的主機數量增加,序列復雜度顯著提升。復雜的序列既可以防范攻擊者,又可以達到很好的隱蔽傳輸效果。

2 基于端址敲門的隱蔽通信技術

基于端址敲門的隱蔽通信技術通過對端口加IP地址的復雜組合序列進行敲門,旨在建立一種高隱蔽、抗攻擊的通信機制,在保護通信雙方的基礎上利用網絡層和傳輸層協議的特點,構建自定義報頭的數據包,并使用這些數據包組合序列作為載體隱藏機密信息,以達到隱蔽通信的目的。

2.1 基于端址敲門的隱蔽通信模型

為了使隱蔽信息能夠分散且傳輸內容與所發送內容無關,實現高隱蔽通信,提出端址敲門技術,并將此技術應用于隱蔽通信。從信息隱蔽的角度出發,建立了基于端址敲門技術的隱蔽通信模型,如圖1所示。該模型用一個二元組(Sender,Receiver)描述,Sender表示發送端,包括擴展序列生成模塊和擴展序列發送模塊;Receiver表示接收端,包括擴展序列接收模塊,接收到的擴展序列用于對發送端身份的認證和秘密消息的傳輸。

圖1 端址敲門隱蔽通信模型Fig. 1 Covert communication model of ports and addresses knocking

在基于端址敲門技術的隱蔽通信模型中,發送端首先生成信息擴展序列,然后將擴展序列發送給接收端;接收端對接收到的擴展序列進行檢測,判斷用戶身份的合法性。如果合法則通過認證,然后進行機密信息的傳輸,否則拒絕服務。

在本研究的隱蔽通信系統中,首先通信雙方要分別在各自的網絡部署若干個IP地址,然后進行隱蔽通信。發送端將所要傳輸的隱蔽信息進行逐個編碼,選取IP和端口組成套接字選項,通過一系列不同的套接字生成一串擴展序列,然后將其發送到接收端。接收端始終運行著監聽程序,監聽并記錄來訪數據包中的套接字信息,根據源IP地址范圍過濾掉無用數據包,再以源端口為過濾規則進行身份驗證(校驗內容為源 IP地址、源端口、目的IP地址、目的端口),以免攻擊者偽裝合法IP發送惡意數據包。接收端進行身份驗證是通信雙方進行信息傳輸前必不可少的步驟之一,只有通過身份驗證后才能進行機密信息的傳輸。一旦發送端身份得到確認,表明通信雙方已經建立互信的信道,并進入信息傳輸模塊。接收端接收到所有信息并將其存儲起來,然后一并進行解碼,還原出原始信息。

2.2 擴展序列的生成與認證模塊

端址敲門序列是基于端址敲門技術的隱蔽通信系統的核心。其中,接收端網卡配置有IP地址池中的所有地址,無論數據包發往哪個IP地址,都可通過路由到達接收端網卡。因此接收端的端址敲門序列可以形式化描述為:

Server-Sequence={(IP1,C),(IP2,C),(IP3,C),…, (IPn,C)},其中IP∈(IP1,IP2,IP3,…, IPn)的IP地址池,C為常數,代表服務端口。

發送端端址敲門序列在文字模塊下既作為源IP地址發送數據包,又用于編碼文字字符。系統對所發送的字符串逐個取字符,并按規則轉換為整數,再轉換為二進制數,根據二進制數中“1”的位置選擇IP,最終確定發送序列。例如發送端選取了IP1、IP3、IP5作為擴展編碼(擴展序列只包含目的IP和目的端口號),然后通過提出的端口控制策略選擇合適的端口,組成端址敲門序列{(IP1,port1),(IP3,port3),(IP5,port5)}。

接收端對于接收到的擴展序列首先要進行身份認證,確定是否為合法用戶。接收端對序列進行解碼獲取相應的身份信息,當組合序列滿足預設的條件時信息才能被解析出來,即接收方通過將分散的敲門包進行組合完成信息的還原,否則不予響應。身份認證是信息傳輸的一種特殊形式,信息傳輸將在下節中進行詳細論述。由于傳輸過程中各個信息是分散的,攻擊者難以通過序列中的單個敲門包獲取有效信息,因此采用端址敲門的方式進行信息傳遞具有良好的隱蔽性及抗攻擊性。

2.3 信息傳輸模塊

信息傳輸模塊是基于端址敲門技術的隱蔽通信系統中最為核心的部分,在身份信息驗證成功后,接收端進入等待接收信息狀態,發送端進入傳輸模塊,進行機密信息的傳輸。針對垂直部門間的實際應用場景,提出下列兩種傳輸模塊,分別用于文字傳輸和文件傳輸。

1) 文字傳輸模塊

文字信息隱蔽傳輸模塊的發送和接收形式與即時通信軟件類似,客戶端輸入信息并發送,接收端接收并呈現信息。發送端獲取用戶輸入的文字信息,逐個字符進行轉碼,將單個字符轉換成用若干IP地址組合的形式表示,配置套接字信息前需要選擇所選用的序列確認方式,選擇使用基于象限規則的方案或者基于正弦函數規則的方案,最后將IP地址和端口號配置到套接字中并發送給接收端。接收端根據同樣的規則進行解碼,還原出原始文字信息。

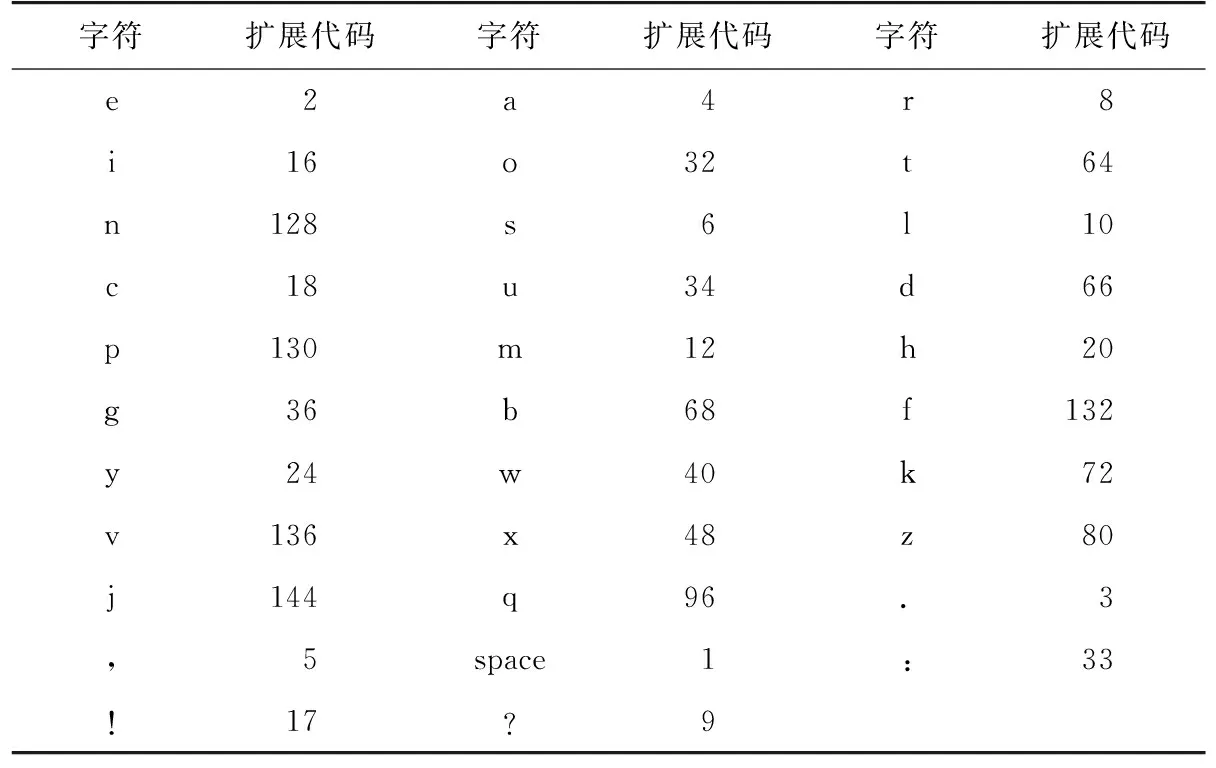

系統首先將用戶編輯的文字(以英文為例)按字符分割,并將其按約定擴展為一串由不同的源/目的IP地址和源/目的端口套接字組成的序列。為達到隱蔽通信的目的,文字信息通過編碼后進行轉換發送。其中編碼方案綜合考慮了字符的日常使用頻率和字符轉碼特性后,為方便字符編碼,將字符集中的字符以整型數字作為標記代號,構建對照表如表1所示。詳細轉碼生成IP_Sequence的步驟如算法1所示。

表1 字符與其擴展代碼對照表Tab.1 Character and extended code comparison

算法1.IP_Sequence生成算法輸入:編碼字典chr_dic,消息message[],地址池IP_pool輸出:地址序列IP_Sequence[]步驟:1:讀取消息m[]2:while i>=0 do3: if m[i]←chr_dic[key] then value←dic.get(key)4: 將value轉換為十位二進制數5: 對該二進制數從左到右依次編號為0-96: for j←0 to 9 do7: if j ←1 then 在IP_pool中選取j所對應的ip地址8: add ip[j] to IP_Sequence[]9: else j++10: end if11: end for12: else if m[] == ' 主站蜘蛛池模板: 亚洲高清中文字幕| 久久国语对白| 91亚洲国产视频| 免费日韩在线视频| 欧洲高清无码在线| 91在线一9|永久视频在线| 久久中文无码精品| 国内丰满少妇猛烈精品播| 日韩无码黄色| 免费不卡视频| 久久久久久久蜜桃| 日韩第一页在线| 久久超级碰| 亚洲美女视频一区| 国产精品3p视频| 亚洲a级在线观看| 日韩精品毛片| 亚洲人网站| 日韩大片免费观看视频播放| 久久精品国产91久久综合麻豆自制| 国产精品99久久久| 18禁高潮出水呻吟娇喘蜜芽| 2021最新国产精品网站| 亚洲国产精品日韩av专区| 在线网站18禁| 精品伊人久久久香线蕉 | 四虎在线高清无码| 沈阳少妇高潮在线| 精品国产免费第一区二区三区日韩| 99这里只有精品免费视频| 亚洲AⅤ综合在线欧美一区| 亚洲精品亚洲人成在线| 国产精品护士| 中文字幕乱妇无码AV在线| 黄色一及毛片| 999精品在线视频| 亚洲日韩高清无码| 久久九九热视频| 久久性视频| 日日碰狠狠添天天爽| 久久亚洲美女精品国产精品| 久久无码av三级| 亚洲国产成人精品一二区| 99久久这里只精品麻豆| 日本一区中文字幕最新在线| 亚洲男人天堂网址| 在线观看精品国产入口| 无码精品国产VA在线观看DVD| yjizz视频最新网站在线| 亚洲国产天堂久久综合| 亚洲综合网在线观看| 久久精品亚洲中文字幕乱码| 国产靠逼视频| 成人福利免费在线观看| 中国国产高清免费AV片| 国产视频欧美| 麻豆精品在线播放| 日韩免费无码人妻系列| 丁香五月婷婷激情基地| 天天操天天噜| 欧美精品综合视频一区二区| 久久99久久无码毛片一区二区| 伊人国产无码高清视频| 中文成人无码国产亚洲| 国产福利观看| 99视频在线观看免费| 啪啪啪亚洲无码| 国产91导航| 欧美综合中文字幕久久| 尤物亚洲最大AV无码网站| 国内精品视频区在线2021| 五月婷婷中文字幕| 日韩午夜福利在线观看| 欧美午夜理伦三级在线观看| 免费观看精品视频999| 2022国产无码在线| 九九视频免费看| 精品国产一区二区三区在线观看| 中文字幕自拍偷拍| 亚洲视频三级| 激情六月丁香婷婷四房播| 亚洲日本www|