計算機VPN網絡中的通信安全隱患問題研究

岳立文

(白銀礦冶職業技術學院,甘肅 白銀 730900)

隨著互聯網技術的快速發展,VPN技術的作用日益突出,通過VPN技術借助互聯網資源建立專用網絡,并通過特殊的加密通訊協議建立兩個及以上的專用虛擬網絡線路。且不需要重新敷設光纜、交換設備等物理線路和設備,可實現客戶端遠程接入。VPN技術的應用有效地解決了企業、事業單位網絡邊界的問題,可實現接入端靈活業務接入需求,提高了企業組網靈活性,降低了網絡建設成本。但隨著VPN技術的應用,其安全隱患日益突出,并引起廣泛關注。本文就典型VPN技術安全隱患問題,針對性研究了VPN網絡中通信安全隱患防范策略,以期為企業信息基礎設施建設和網絡規劃提供有益參考。

1 VPN技術的特點及典型技術研究

1.1 VPN技術的特點

VPN技術(Virtual Private Network)即虛擬專用網絡技術,是指基于開放網絡資源而建立的一種專用網絡通道,VPN技術是內部網絡的擴展,基于特殊的加密通訊協議實現跨網絡、跨地區兩個或多個網絡間建立專用的虛擬通訊鏈路,以此滿足局域網與互聯網靈活接入需求。相較于傳統的專線組網方式,VPN技術實現協議包括PPTP、L2TP、IPsec、MPLS和SSL協議等[1]。從企業組網實踐來看,基于SSL和IPsec協議的VPN技術應用最為廣泛,其安全性相對較高。其主要特點為:(1)成本低。借助VPN技術,用戶可隨時隨地通過VPN通道方位內部網絡業務資源,且不需要投入設備、線路進行維護,符合低成本運營管理要求;(2)管理方便靈活。VPN技術集成了用戶管理和權限管理等策略,服務端可根據權限控制實現用戶管理。用戶需要訪問內部網絡資源時,可隨時隨地建立VPN網絡或斷開,服務端能夠對用戶登錄日志進行審計,可滿足靈活組網和用戶管理要求;(3)系統控制精細化。VPN系統可基于單個用戶進行精細化控制,包括用戶組分配、用戶權限控制、用戶可訪問資源和服務限制等,能夠滿足組網信息安全和VPN用戶權限精細化管理要求[2]。

1.2 VPN典型技術研究

VPN典型技術包括IPsec協議、SSL協議、MPLS協議。(1)IPsec協議是一系列協議組,基于IKE協議驗證通信雙方身份,并生成安全管理(SA)和安全密匙,通過包封裝技術,可利用路由地質封裝為內部網絡地址轉換,從而實現異地組網;(2)SSL VPN基于套接層協議,是一種面向Web通信安全而提供的加密認證協議。用戶可基于Web內建SSL封包處理功能,基于Web與VPN服務器建立通道,并通過網絡封包轉發技術,實現遠端用戶訪問內部網絡資源。相對于IPsec VPN,SSL VPN操作相對簡單,且不需下載和配置客戶端即可建立VPN通道;(3)MPLS VPN是一種多協議標簽交換技術,建立MPLS VPN通道后,根據協議標簽確定網絡路由。MPLS VPN多用于企業核心路由和線路邏輯組網,尤其是運營商組網或集團性企業靈活組網等需求[3]。

2 VPN網絡中的通信安全隱患研究

在計算機網絡中,VPN通信網絡主要由客戶端、服務端和通信鏈路組成,由于不同的VPN網絡技術協議不同,其安全隱患也存在一定的差異。

2.1 IPsec VPN安全隱患研究

IPsec VPN廣泛應用于企業組網中,其通信協議和加密算法具有較高的安全性,其安全威脅主要來源于客戶端信息偽造、入侵等問題威脅VPN通信信息安全[4]。(1)中間人攻擊問題。如用戶在開放網絡中或有限局域網中借助IPsec VPN訪問目標網絡資源時,攻擊者可借助技術手段控制計算機窺探客戶端通信內容,從而造成信息安全風險;(2)本地安全配置威脅。由于IPsec VPN基于C/S架構進行組網通訊,即用戶需配置專用VPN客戶端后實現VPN網絡通信,但由于客戶端配置由用戶自行配置,可能因人為因素而存在安全隱患,如將IKE證書保存在本地設備,如攻擊者獲得相關配置資料信息后,可繞過IPsec VPN身份認證機制,造成VPN網絡通信安全風險;(3)竊取VPN安全信息。攻擊者通過社會工程學方法竊取用戶VPN安全信息,如通過發送惡意郵件、釣魚網站等途徑竊取用戶信息(用戶IP地址、瀏覽器配置信息、用戶證書等),在獲取用戶信息后,攻擊者通過偽造用戶信息入侵VPN網絡,從而達到非法侵入的目的;(4)IPsec VPN安全防范機制薄弱。在VPN服務配置中,普遍對受信用戶安全防范不足,存在VPN隧道內攻擊防范機制,一旦惡意用戶非法入侵或通過竊取合法用戶身份認證信息建立VPN通道后,可通過內部網絡內主機或應用層程序滲透等方式獲取內部網絡資源訪問權限,向VPN服務器發起拒絕服務攻擊或端口掃描攻擊等,造成VPN服務中高端、配置信息泄露等問題,從而威脅VPN網絡通信安全。

2.2 SSL VPN安全隱患研究

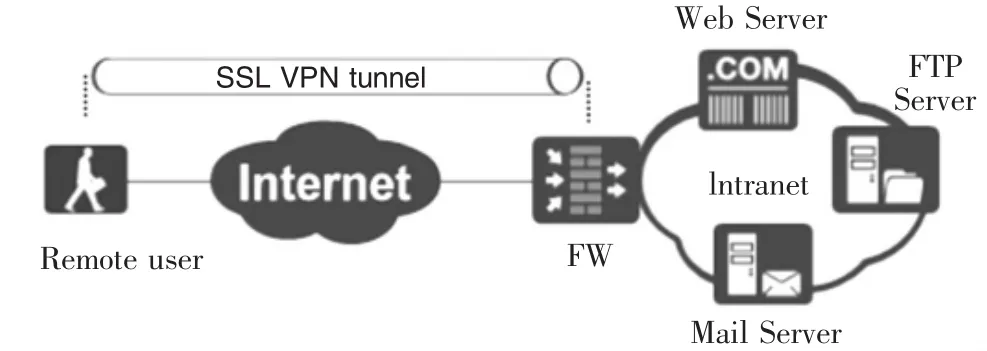

SSL VPN可基于WEB瀏覽器代理實現VPN通信,由于不需要客戶端,其風險主要集中于服務器和瀏覽器配置兩個方面。一方面企事業單位多防火墻設備作為SSL服務端,如H3C、華為、深信服等廠商,如設備存在越權漏洞、簽名漏洞等安全漏洞,可能給VPN網絡安全造成嚴重影響;另一方面用戶基于WEB建立VPN網絡時,如未完全退出SSL進程,攻擊者可利用該安全風險訪問VPN網絡內部資源,從而造成較大的安全威脅。同時,由于SSL VPN的高適用性,用戶可隨時隨地基于WEB進行VPN通信,包括在公共網絡中使用SSL VPN,如用戶配置信息遭泄露,可能對SSL VPN造成嚴重威脅。SSL VPN通道訪問企業內部資源框圖如圖1所示。

圖1 SSL VPN通道訪問企業內部資源框圖

2.3 MPLS VPN安全隱患研究

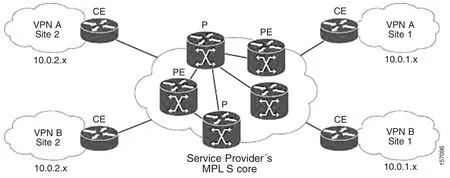

MPLS VPN是我國運營商廣泛采用主流VPN技術,由于MPLS協議采用了嚴格路由信息隔離機制,并通過運營商邊界設備標記交換隧道(如圖2所示),有效提高了VPN網絡通信的安全性。但由于MPLS VPN作為基于IP通信協議的VPN技術,且未對傳輸信息進行加密認證,仍然存在一定的安全風險。主要包括來自于三個方面:(1)對VPN路由設備的攻擊風險。此類攻擊多發生于路由信息發布階段,如惡意設備偽裝成為MPLS邊緣設備,通過與服務端建立連接并交換版本信息、LAN口狀態等路由信息,導致MPLS VPN配置信息泄露。同時,部分惡意用戶通過偽造或篡改路由信息,導致邊界流量轉發至錯誤設備并竊聽、劫持用戶流量,將威脅VPN網絡信息安全;(2)針對MPLS網絡邊界設備進行拒絕服務攻擊。由于MPLS VPN實質是基于運營商共享帶寬而傳輸的VPN服務協議,當VPN用戶流量過多時必然造成網絡帶寬資源和邊界設備服務資源耗盡,進而造成正常的VPN服務請求被拒絕,影響正常業務開展;(3)來自于網絡信息安全的攻擊。當用戶基于MPLS VPN訪問互聯網時,攻擊者可能通過IP地址欺騙、會話劫持、木馬等技術對用戶VPN請求和通信內容進行非法查看、偽造等操作,進而影響VPN網絡信息安全。

圖2 MPLS VPN通道跨互聯網組網

3 計算機VPN網絡中的通信安全隱患問題防范措施研究

基于典型VPN技術的通信安全隱患問題防范,應結合VPN技術安全風險,針對性采取應對措施,提高VPN通信網絡安全性、可靠性。

3.1 IPsec VPN安全防范

針對IPesc VPN通信存在安全隱患分析,其安全風險主要來自于IKEv1身份泄露、中間人攻擊等安全隱患問題。IKEv1協議密鑰協商過程中,由于協商密鑰均采用明文發送,攻擊者可在流量劫持的基礎上分析得出通信雙方身份信息和除預共享密鑰PSK之外的密鑰協商參數,而預共享密鑰PKS可通過暴力破解方式得出,存在人攻擊可能性,一旦攻擊者獲得PSK預拱共享密鑰可實現中間人攻擊目的。針對該問題,除采用IKEv2算法外,還應當在邊界設備防護中加強VPN客戶端連接中斷檢測,由系統對中斷原因進行快速判斷并評估VPN中斷風選等級,以此防范和控制VPN中間人攻擊。在IPsec VPN組網的大型網絡環境中,應針對潛在路由欺騙攻擊,可主動檢測異常鏈路狀態,找出潛在攻擊行為,合理設置IPsec VPN參數,確保骨干網絡通信安全[5]。針對本地配置信息泄露風險和社會工程學等原因造成IPsec VPN安全風險,應加強用戶安全培訓,提高用戶安全防范意識,配置強度等級高的預共享PSK并定期更換,預防信息泄露風險和攻擊人偽造信息風險。此外,針對因信息泄露、中間人攻擊等原因造成的攻擊者與服務器建立VPN通道后,應加強VPN邊界防護,對內部網絡資源訪問權限進行限制,通過設置防火墻策略和應用服務二次驗證,防范IPsec VPN安全風險。

3.2 SSL VPN安全隱患防范

針對SSL VPN應用中客戶端風險和服務端風險,應從三個方面加以防范和控制。(1)針對用戶未完全退出SSL VPN進程的風險。可在用戶基于WEB下載瀏覽器插件時加入私密信息清除機制,即在下載瀏覽器Active/X控件同時下載用戶信息清除控件,當用戶關閉SSL VPN頁面時同步清除瀏覽器緩存、控件、用戶密碼、證書等私密信息。當用戶所使用的計算機安全組策略不允許通過控件清除私密信息時,可通過調整服務器組策略,當清除私密信息控件檢測到系統不允許刪除臨時文件時,VPN禁止用戶下載郵件附件至本地計算機,防范內部資源泄露[6]。此外,針對因用戶操作不當而造成的長時間未退出的客戶端,由于VPN進程持續處于激活狀態,可能造成資源占用并存在信息泄露風險,可在服務器配置中加入動作檢測機制,當用戶進程超過3分鐘無動作后自動結束進程,用戶操作時需重新認證通過后方可操作;(2)針對SSL VPN通信鏈路風險。服務器端應加強邊界流量檢查和過濾,僅允許合法請求通過防火墻。防止未知安全風險,同時,為預防攻擊者在非法獲取用戶信息后訪問內部資源,應加強用戶請求表達語法檢查,如I拒絕SQL注入等請求,按應用層消息請求格式對用戶操作行為進行規律,防止惡意用戶獲取內部資源;(3)加強身份認知。由于SSL VPN基于WEB瀏覽器進行身份認證,其安全性相對弱于IPsec VPN,尤其是用戶可在公共網絡、公共計算機中采用SSL VPN,VPN安全風險增大。為解決SSL VPN安全風險對服務端的安全威脅,可通過應用層過濾技術對非法請求進行過濾、阻止,并采用增強認證機提高服務端安全性能,如AD域、LDAP、令牌鑒別機制等,通過采用一種或多種認證機制組合方式,提高SSL VPN網絡信息安全。

3.3 MPLS VPN安全隱患防范研究

當前,MPLS VPN廣泛應用于大型企事業單位組網中,其安全性相對較高,但主要用于多邊界網絡數據傳輸,僅依賴MPLS VPN策略難以保障通信安全,因此,在MOLS VPN組網中,除應加強鏈路配置安全防護外,還應當加強安全審計和數據加密,以此確保VPN通信安全。在路由配置方面,應避免使用簡單口令認證,優先選擇MD5加密校驗認證,防范入侵者偽裝為邊界路由劫持流量,確保路由器與入侵者斷開鄰居關系。在安全審計方面,為動態掌握MPLS VPN設備在線狀態,可采用日志審計方法分析研究系統資源使用情況和訪問操作記錄,確保敏感資源訪問有據可查。針對因入侵非法操作造成網絡堵塞和設備拒絕服務問題,應當合理設置備份冗余線路和邊界熱備設備,動態分配VPN訪問網絡請求,防止正常用戶在線并發數過高而出現拒絕服務問題,防范因非法入侵操作造成企事業單位業務中斷,提高VPN網絡健壯性。

4 結論

新時期背景下,基于VPN技術組網或面向用戶提供網絡服務時,應加強網絡信息安全分析,針對潛在的安全風險進行識別和防控,防止惡意用戶入侵、竊取、偽造、刪除數據,提高VPN網絡信息安全性。