大數據驅動下主動防御網絡安全性評估技術的探究

張弛

(咪咕音樂有限公司,四川成都,610000)

1 大數據驅動下的主動防御網絡

大數據驅動下的主動防御網絡是海量與安全相關產品的數據集成,包括網絡安全產品數據、終端安全產品數據、運行日志數據、安全日志數據等[1]。其中網絡安全產品主要為防火墻、入侵檢測、網絡審計;終端安全產品主要為殺毒軟件、漏洞掃描、主機審計;運行日志、安全日志則源于網絡內終端、服務器等信息資產以及個別業務系統的安全報警。在數據收集后,可以借助相應智能算法,利用數據剖析全網安全態勢以及網絡安全趨勢。比如,在收集若干天網絡正常運行基礎數據的前提下,進行用戶行為、網絡流、資產負載、主機行為、網絡協議等正常網絡安全模型的構造。此時的異常事件為超出閾值的網絡行為、用戶行為、進程行為、資產行為,根據上述非正常事件特征,可以在分析事件趨勢的情況下進行預先警報,并形成“日志數據匹配”、“危險行為驅動的主動防御”等預先處置方案[2]。

以基于運行日志的主動防御網絡為例,日志主要是依據特定規則將系統事件、應用行為、用戶行為的記錄,可以為評估網絡安全策略實施現狀、開展主動防御提供支持。從日志生成來源來看,網絡環境中的日志包括路由和防火墻等安全設備日志數據、Linux操作系統或Unix操作系統日志、Web網絡應用程序日志等[3]。每一條日志均包括日志產生日期、事件、Java類、消息幾個部分,消息部分是程序執行任務時遇到錯誤異常的主要描述工具,具有規模大、獲取難、可讀性差、相互關聯、易被篡改的特點,基于此,可以基于大數據集成學習理論,進行網絡日志分析,具體結構如圖1。

圖1 基于運行日志集成學習的主動防御網絡

如圖1所示,基于運行日志集成學習的主動防御網絡包括日志數據組織、實時分析、離線分析三個主要部分。其中日志數據組織特指將監控器植入計算機系統組件、主機、應用內,配合日志解析器/適配器,完成數據采集、整合以及異構數據源向歷史數據轉換;實時分析主要是對新產生的日志數據進行在線異常檢測、故障診斷、問題處理;離線分析則負責以歷史日志數據為對象,獲取依賴性、關聯性知識,進行知識庫構建。在該系統運行過程中,網絡數據采集器采集的網絡設備上數據包可以通過分布式實時數據傳輸通道向分布式日志處理平臺傳送,由分布式日志處理平臺實時處理數據包,完成實時數據解析后,借助網絡數據協議特征庫匹配數據特征,并將所匹配的數據特征確認為非正常網絡日志數據向大數據平臺發送,由大數據平臺完成數據的聚類分析,以及分類訓練,為數據協議特征庫更新提供依據。

2 大數據驅動下主動防御網絡安全性評估技術的應用方案

2.1 原理

大數據驅動下的主動防御網絡安全性評估從本質上而言是面向大規模復雜的網絡環境,以基于數學方法的網絡態勢感知為基礎,獲取易引發網絡態勢變化的安全要素,綜合評判后預先估測未來一段時間內發生概率較大的網絡情況。感知網絡態勢包括網絡態勢要素提取、網絡態勢闡釋、網絡安全態勢預先評定估測幾個層級。其中要素提取是基礎,可以從當前網絡環境中篩選對未來具有影響的要素,對安全性評估準確性具有直接的影響;態勢闡釋則是對提取的要素進行整合、分析。

2.2 建模

根據上述原理,可以構建以Petri網為基礎的主動防御網絡安全性評估模型,在模型中從攻擊者視角模擬網絡系統漏洞攻擊行為并查找潛在多條主動防御網絡組合攻擊方式,完成對網絡的安全性評估。在建模初期,需要利用主機掃描的方式,尋找主機內已運行的安全性服務信息,明確網絡公開弱點的保護規則。進而選擇關聯矩陣分析手段,分析網絡結構中全部滲透序列以及目標攻擊途徑,結合計算的成功可達概率描述主動防御安全性內容(表1),為Petri網主動防御網絡安全性評估方法的完善提供依據。

表1 主動防御安全性內容描述

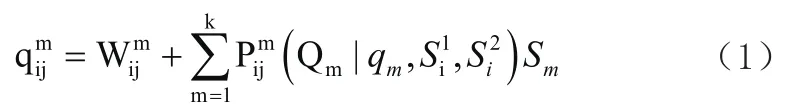

在主動防御安全性內容描述的基礎上,可以利用complexity程序,進行詳細攻擊方案的歸一量化處理。一般在歸一量化處理時,需要從遠程接受網絡服務(Access)、經管理員授予的用戶權限(User)、主機擁有全部資源控制權(User)三個等級出發,進行訪問權限集合的構建。在集合構建完畢后,可以設置協議棧層次之間的連接關系 。比如,文件應用層連接關系為FTP(文件傳輸協議)、HTTP(超文本傳輸協議);再如,網絡結構層連接關系為ICMP(互聯網控制報文協議)、IP(網絡互連協議)。在各協議棧層次之間的連接關系確定后,可以利用約束鏈表 P_T(place_tansation,P_T)進行源于數據庫內變遷集合的存儲。在確定存儲方式后,可以設定攻擊者、防御者的動態行為模型。具體如下:

2.3 安全評估

從攻擊、防御對抗視角來看,大數據驅動下的主動防御網絡安全本質上就是網絡攻擊與防御的平衡。網絡攻擊、網絡防御均為網絡行為,在特定網絡場景下,可以通過進行行為效用的建立,完成網絡系統安全的判斷、識別。即在防御行為效用大于或等于攻擊行為效用時,網絡系統處于安全狀態;而在防御行為效用小于攻擊行為效用時,網絡系統處于不安全狀態 。鑒于網絡攻擊由若干個存在差異的會話組成,需要根據每一個攻擊意圖進行相應攻擊場景、攻擊行為的確定,而對應的攻擊場景內中必然安存在相應的防御目標、防御行為。第一步,利用攻擊行為、防御行為對應的場景分解算法,獲得攻擊過程全部場景以及每一個場景內的防御行為、攻擊行為。對應場景中涉及多個類型的網絡對象均為非空集合,可以通過場景仿射空間獲得確定場景微分結構、微分流攻擊行為動作點序列、微分流防御行為動作點序列。

第二步,在場景微分流內添加黎曼結構,利用相鄰點的測地線連接攻擊行為動作點序列、防御行為動作點序列,獲得攻擊路徑曲線、防御路徑曲線。

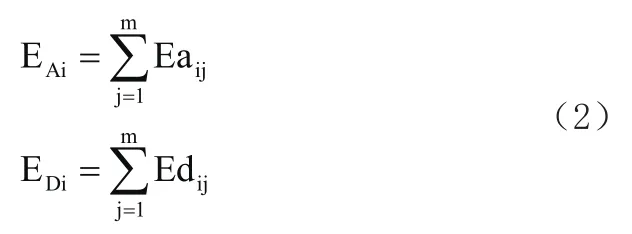

第三步,借助網絡行為效用計算方法,進行微分流攻擊路徑下的攻擊行為效用、防御路徑下的防御行為效用計算。結合前制定的網絡攻擊、防御識別標準,判定攻擊成功與否以及成功攻擊可達到的階段。進而進行對應場景下攻擊效能、防御效能(成功概率)的計算。即:

式(2)中EAi、EDi分別為第i個會話的攻擊效用、防御效用;m為微分流場景。

3 大數據驅動下主動防御網絡安全性評估技術的仿真

3.1 仿真環境

基于網絡安全實驗室環境,可以進行仿真環境的搭建。仿真環境硬件參數如下:

表2 仿真環境參數

3.2 仿真過程

在仿真環境中,一般利用WAF、Firewall(防火墻)進行攻擊者、防御者的隔離。考慮到節點攻防在某種程度上體現著攻擊者、防御者效能在某一個、若干個節點發生變化,可以認定為攻擊者攻擊傳播能力、防御者防御攻擊者攻擊行為傳播能力均為0,且攻擊者、防御者均無法在增加新的攻擊、防御手段下開展,則攻擊節點為Smtp Server、Ftp Sever,即將攻擊行為劃分為檢測網絡存在入侵感染節點行為、節點存在脆弱性行為;將防御行為劃分為檢測網絡攻擊行為、消除節點下侵入網絡行為。進而立足仿真環境場景,進行攻擊網絡行為發生時行為效用、節點下防御行為效用,并將攻擊行為效用劃分為獲得遠程訪問特權、獲得任何特權、獲得根特權、獲得本地用戶特權,其中攻擊者獲得特權等級與入侵感染行為效能呈正相關。基于此,可以設置兩個條件,利用FTP Sever、Smtp Server節點進行多組仿真實驗。

條件1為:a1>b1,a2=b2;

條件 2 為 :a1< b1,a2=b2。

a1為防御者遭受攻擊者單節點攻擊情況下防御者的損耗系數,為檢測到攻擊者攻擊時對網絡攻擊的概率、防御者解除攻擊者供給概率的乘積;a2為防御者遭受多節點、大規模網絡攻擊時防御損耗系數;b1、b2分別為攻擊者對防御者單節點攻擊時攻擊者耗損系數、攻擊者對防御者攻擊時攻擊者損失系數,b1為檢測到攻擊者攻擊時對網絡攻擊的概率、網絡脆弱性檢測能力的乘積。

3.3 仿真結果

考慮到主動防御網絡安全性受故障出現點、吞吐量、傳輸延遲等幾個因素的影響,在保證數據幀無丟失的情況下,將設備傳輸速率調整至最高并進行數據幀長度的持續變更,得出在吞吐量為40bit時,基于大數據的主動防御網絡安全性評估可達到98%,召回率在96.58%~99.10%左右。同理,利用處理器,對信號發送、信號接收時間、介質進行測試,得出信號延遲時系統精準度在98%左右,召回率在93.65%~98.78%左右,表明以大數據為基礎的主動防御網絡安全評估方法具有一定的應用價值。單一脆弱節點攻擊防御仿真數據主要利用retail數據集(http://fimi.ua.ac.be/data/),微聚集操作的規模設定為80,攻擊力量、防御力量隨時間變化結果如下:

表3 仿真結果

由表3可知,相同時間下,攻擊力量變化、防御力量變化對比差值一定,單一脆弱節點攻擊防御中攻擊防御效能對攻擊防御結果無顯著影響,但防御能力大于攻擊能力,基于大數據的主動防御網絡安全性能較高;而在多節點攻擊防御場景中,在利用retail數據集的基礎上,引入DL2015數據集(網絡平臺點擊數據流),微聚集操作簇規模為160。隨著時間延長,防御力量始終大于攻擊力量,表明主動防御網絡安全性能較高,可以滿足網絡安全運行要求。

4 總結

以大數據為基礎的主動防御網絡、以網絡彈性為基礎的主動防御網絡組成了當前網絡主動防御技術路線,前者是主流思路,可以實現更加準確的威脅捕獲、更加全面的態勢感知、更加精準的溯源定位、更加有效的處理預案。在以大數據為基礎的主動防御網絡運行中,可以海量安全數據分析為入手點,推動不斷演進的單系列網絡安全設備轉移為集成分析,并在集成分析過程中進行威脅發現算法有效性的驗證,實時、立體展現網絡各個模塊的安全態勢。