工業互聯網存儲設備隱私安全

楊珍娜,范九倫,祝 劍,韓 剛

(1.西安郵電大學 網絡空間安全學院,陜西 西安 710121;2.西安郵電大學 學報編輯部,陜西 西安 710121)

通用串行總線(Universal Serial Bus,USB)是一種流行的串行總線標準[1],用于設備與主機的連接,以取代多種串行和并行端口。USB支持即插即用和熱插拔,其單一、標準化、易于使用的方式可將設備與工業互聯網系統相連接[2]。當前使用范圍最廣的USB設備是USB閃存驅動器。USB設備的技術基礎是USB大容量存儲類規范(Universal Mass Storage,UMS),其定義了大容量存儲設備在USB總線上的通信方式。在UMS支持的各類協議中,主要是USB閃存驅動器及移動設備等支持的USB單批量傳輸協議[3]。除批量傳輸外,其他較少使用的UMS協議還使用中斷傳輸方式。

在工業互聯網環境中,工業聯網設備可以識別USB存儲設備并實現交互操作,當聯網設備通過USB存儲設備連接時,此類存儲設備默認用作大容量存儲設備。然而,若USB存儲設備中包含病毒、特洛伊木馬或其他惡意程序,可能會導致數據丟失、竊取和服務中斷等風險[4],對工業互聯網系統用戶造成威脅。因此,對于工業互聯網中存儲設備用戶身份的認證以及明文數據的保護至關重要,很多相應的保護方案被提出。2004年Ku等[5]提出了一種利用口令的認證方案,但該方案對于預防平行會話攻擊非常脆弱。為此,Yoon等[6]提出了一個增強版的認證方案。為了平衡USB大容量存儲設備的便捷性和安全風險,2010年,Yang等[7]提出了一種YWC協議,其有效管理了通過USB端口的文件傳輸,實現了合法用戶驗證和密鑰協議。在YWC協議中,用戶U獲取用于實現與認證服務器(Authentication Server,AS)相互驗證的密碼,驗證成功后將生成加密密鑰,用于加密/解密通過USB端口傳輸的文件,在通信信道上傳輸的數據和存儲在USB設備中的文件都可受到密鑰保護。2010年,Yang等[8]提出了一種利用指紋、虹膜等人的生物特征生成口令的方案,用于提升安全性。2013年Lee等[9]基于生物特征以及第三方認證中心實現了一種認證協議。但2014年,He等[10]發現Lee等人的方案不能有效抵抗口令猜測攻擊、拒絕服務攻擊以及重放攻擊等,于是又提出了一種基于三方認證的安全協議。2015年,Giri等[11]為實現用戶身份認證以及保護大規模存儲設備(Mass Storage Device,MSD)中的數據安全,提出了一種基于口令、生物特征以及第三方認證的安全協議。2018年,韓剛等[12]利用屬性權限控制技術,實現了對 USB 設備用戶的安全認證及隱私數據細粒度控制。2021年,劉忻等[13]設計了一種工業物聯網身份認證協議,在實現合法性驗證的基礎上,引入用戶的權限分離機制和參與實體的在線注冊機制提高了協議的安全性和可用性。

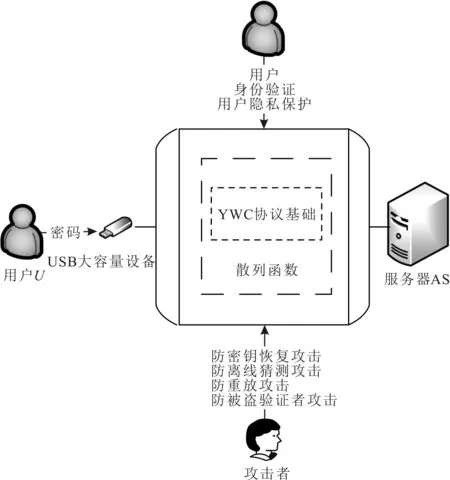

考慮到YWC協議只有通過合法性驗證的用戶才可訪問USB存儲設備,即使USB存儲設備上的文件被盜,若無解密密鑰,也無法解密加密文件[7],在合法用戶驗證和用戶隱私保護方面還存在缺陷,擬提出一種用于工業互聯網場景中USB大容量存儲設備的增強型安全協議(Control Protocol for USB,CPFU),用于在不犧牲計算和通信性能的前提下,有效提升YWC的安全性,以期滿足工業互聯網存儲設備安全需求,實現相互認證、用戶隱私保護、防止密鑰恢復攻擊、防止離線口令猜測攻擊、防止重放攻擊和防止被盜驗證者攻擊等安全屬性。

1 基礎理論

1.1 YWC協議

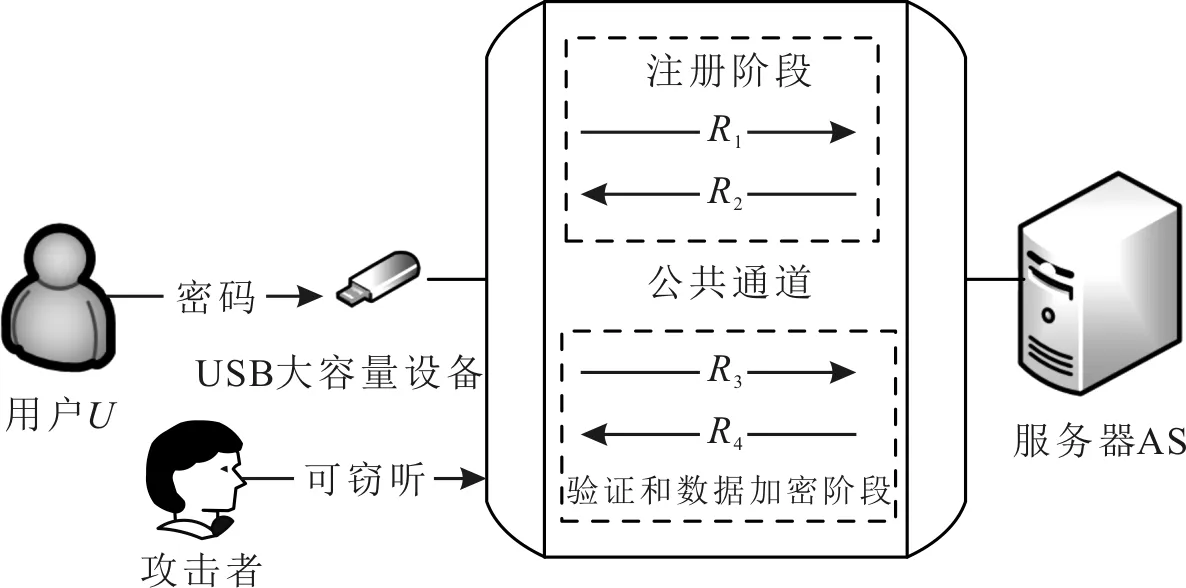

為了防止通過USB存儲設備竊取信息和泄漏敏感信息,YWC協議可提供用戶身份驗證和密鑰協商。該協議由兩個階段組成,第一階段是注冊階段,第二階段是驗證和數據加密階段,這兩個階段分別在安全信道和不安全信道上執行。YWC協議中USB存儲設備的控制協議如圖1所示。

圖1 YWC中USB存儲設備的控制協議

在注冊階段,用戶U首先選擇自己的密碼KU并連接USB存儲設備,然后向認證服務器AS發送消息R1[Uid,hKU]。其中,Uid是用戶標識,hKU是KU的散列函數值。

r=hKUk(modp)

e=h(Uid‖r‖r1)

s=k-ex(modq)

其中,r1=gk(modp)。將消息R2[r,e,s]保存至用戶U的USB存儲設備中,用戶U驗證e=h{Uid‖r‖[gsye(modp)]}確認注冊成功。

e=h[Uid‖r‖gsye(modp)]

(1)

1.2 YWC協議的安全缺陷

YWC協議可以為USB存儲設備提供安全控制[7]。安全控制是指用戶和服務器間的交互,例如相互認證和密鑰協商。在YWC協議保護下,即使用戶文件被攻擊者獲取,攻擊者也無法獲得文件的明文。即便文件所有者將文件分發給其他人,也要等到認證服務器對其賬戶進行驗證后才能獲得相應的協議密鑰進行解密。雖然YWC協議能夠一定程度上保證安全性,但仍存在以下3種安全缺陷。

1.2.1 恢復加密密鑰

密鑰恢復攻擊是指攻擊者試圖恢復加密方案中使用的加密密鑰[14]。攻擊者能夠恢復由特定用戶U和AS之間的YWC協議生成的密鑰。事實上,如果攻擊者注冊為系統的合法用戶或合謀任何其他合法用戶,就可以發起攻擊。對于YWC協議,任何攻擊者都可以恢復出用戶的加密密鑰。

YWC協議的驗證和數據加密階段均是在公共信道上執行的,因此,身份為Aid的攻擊者A可以獲得用戶U和認證服務器AS之間交互的身份驗證消息。假設A獲取由U發送到AS的消息R3[Fn,Uid,s,e,u,w],則A執行以下攻擊。

1)A與AS交互完成注冊階段,獲取自己合法且包含e′、r′和s′等消息的USB存儲設備。

3)從服務器接收到Ek[n],z=grs(modp)和OMAC=h(hKA‖Aid‖n‖v′‖w′),v′=zrA(modp),解密Ek[n]獲得n,并恢復加密密鑰K′=ya(modp)。

在上述攻擊中,AS由預定驗證程序e′=h[Aid‖(u′/w′x)s′+e′x(mod q)(modp)‖gs′ye′(modp)]認為A是真實用戶,因此A攻擊成功。

YWC協議關于“即使USB存儲設備上的機密文件被盜,該文件也無法解密”的論點是錯誤的,且攻擊者可以在身份驗證服務器注冊另一個帳戶,其結論“即使文件合法所有者試圖惡意將機密數據存儲在存儲設備上并分發給其他人,只要身份驗證服務器暫停該用戶帳戶,攻擊者就無法獲得相應協議密鑰進行解密”也是存在缺陷的。

1.2.2 合法用戶驗證中的缺陷

用戶與服務器之間需要進行身份的雙向驗證,因此,系統形成了一個雙向通信模型,服務器不僅能收集設備數據,還能控制數據從服務器傳輸到設備。在實際應用中,單方面檢查所收集信息是否從合法設備傳輸,或者簡單地驗證服務器以防止對設備進行非法控制是不行的,必須通過相互驗證檢查設備和服務器的有效性。

從技術上講,相互認證指的是服務器與設備之間的相互認證并在其之間建立安全通道,這樣雙方都能確保對方身份的真實性[15-17]。Yang等人認為,用于USB存儲設備的YWC協議提供了服務器與設備之間的相互認證。然而,YWC協議并沒有實現此功能。任何攻擊者均可冒充用戶,使服務器將其認作真實用戶。

AS在收到消息R6[Fn,Uid,s,e,u″,w″]后,重新計算hKU=u″/w″x(modp)、k及r,由此得出式(1)成立,AS將認為攻擊者A是真實用戶U。

1.2.3 用戶隱私問題

在多數用戶工程應用程序中,用戶隱私已成為一個重要問題。保護用戶信息的隱私性是公共網絡上通信協議最重要的安全目標之一[19]。

在YWC協議中,驗證和數據加密階段的第一步消息包含文件名Fn,文件所有者的身份Uid以及存儲在USB存儲設備中應被保密的消息e和s。在這一步中,用戶身份和文件名稱均通過公共信道傳輸,并沒有受到加密保護,所以說YWC協議不能實現用戶隱私。

2 增強型安全協議

工業互聯網存儲設備安全需求包括相互認證、用戶隱私保護、防止密鑰恢復攻擊、防止離線口令猜測攻擊、防止重放攻擊和防止被盜驗證者攻擊等屬性。

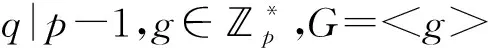

CPFU在YWC協議的基礎上,引入散列函數H′:{0,1}*→{0,1}l進行加密,確保攻擊者A在得到部分信息的情況下,不能冒充合法用戶。其中,l=|hKU|+|Fn|+|Uid|+|e|+|s|。在注冊階段,用戶U和服務器分別執行與YWC協議相同的程序,使得用戶U擁有秘密密碼KU和一個包含r、e和s等消息的USB大容量存儲設備。在驗證和數據加密階段,基于Bellare-Rogaway不可區分性模型[20],將用戶和服務器密鑰進行交換,驗證兩者身份的合法性。CPFU中USB存儲設備的控制協議如圖2所示。

圖2 CPFU中USB存儲設備的控制協議

CPFU的具體詳細過程說明如下。

w=gru(modp)

uc=H′[yru(modp)]⊕(hKU‖Fn‖Uid‖e‖s)

發送至AS。

w′=gr′u(modp)

u′c=H′[yr′u(modp)]⊕(hKU‖Fn‖Uid‖e‖s)

冒充真實用戶。

2)AS→U。在接收到消息w′和uc后,AS分別計算

(hKU‖Fn‖Uid‖e‖s)=uc⊕H′[w′x(modp)]

k=s+ex(modq)

r=hKUkmodp

并檢查

z=grs(modp)

v=wrs(modp)

n=h(x‖Fn‖Uid)

Cn=Ek[n]

OMAC=h(Cn‖z‖Uid‖n‖v‖w)

發送給用戶消息R6[Cn,z,OMAC]。

3)在接收到消息R6[Cn,z,OMAC]之后,用戶U計算v=zru(modp),n=Dk[Cn],并檢查OMAC=h(Cn‖z‖Uid‖n‖v‖w)是否成立。若成立,U認為服務器是真實的。隨后,用戶計算a=h(Uid‖n),K=ya(modp)。

當用戶試圖通過USB端口訪問存儲設備,使用密鑰K進行加密操作,即Ek[F],其中F是要加密的文件。為了訪問USB設備上的文件,用戶需要通過相同的驗證步驟并獲得相同的密鑰K以執行解密操作,即Dk[Ek[F]]。

由CPFU的相關描述可知,CPFU從以下5個方面有效地改進了YWC協議。1)提供用戶和服務器之間的相互認證,檢查、提升設備和服務器的有效性及安全性。2)在離線口令猜測攻擊下是安全的,攻擊者無法獲取用戶的密碼。3)在重放攻擊下是安全的,攻擊者無法獲取加密密鑰并進一步讀取受限文件。4)攻擊者無法在校驗值丟失攻擊下解密USB存儲設備上的受限文件。5)用戶發送的信息不會暴露用戶的隱私信息,為用戶提供隱私保護。

3 安全性分析

在隨機Oracle模型下,將攻擊者建模為概率多項式時間(Probabilistic Polynomial Time,PPT)圖靈機,證明基于Bellare-Rogaway不可區分性模型下通過身份驗證的密鑰交換屬性。攻擊者完全控制各方之間的所有通信通道,包括激活控制會話,從而截獲、讀取所有消息,并對消息進行任意刪除、修改和增加。通過分析用戶隱私保護、防止密鑰恢復攻擊、防止離線口令猜測攻擊、防止重放攻擊和防止被盜驗證者攻擊等安全屬性,證明CPFU具有相互認證、用戶隱私保護、防密鑰恢復攻擊、防離線口令猜測攻擊、防重放攻擊和防效驗值丟失攻擊等功能,滿足工業互聯網場景下USB存儲設備安全要求。此外,通過實現文件所有者的匿名性以及存儲在USB設備上或通過USB端口傳輸文件的匿名性,證明CPFU可以為用戶提供隱私保護。

3.1 相互認證

CPFU在隨機Oracle模型中提供用戶和服務器之間的相互認證。相互認證的目標是在用戶U和服務器AS交互后建立一個約定的加密密鑰K。通常,對于具有驗證功能和密鑰協商的協議,服務器具有一對靜態密鑰,即一個靜態密鑰和一個相應的靜態公鑰。靜態公鑰使用公鑰或基于身份證標識的基礎結構證明靜態公鑰屬于其所有者。協議每次執行時,相關方生成臨時密鑰,并使用臨時密鑰生成交換的臨時公鑰。隨后將所有密鑰與會話文本一起用于創建共享會話狀態,然后將共享會話狀態傳遞給密鑰派生函數,獲得最終會話密鑰。即若攻擊者不能夠從公開交換的消息中提取關于會話密鑰的任何信息,則協議是安全的。Bellare-Rogaway不可區分性模型保證了協商會話密鑰的密鑰認證和機密性。

Bellare-Rogaway不可區分性模型[20]僅限于雙通道協議的情況。通常存在許多參與方和認證服務器,參與方將正整數N固定為使用該協議的誠實方最大量,每個認證服務器都有一個靜態密鑰對,由靜態密鑰xj和靜態公鑰yj組成,由證書頒發機構 (Certificate Authority,CA) 簽名,i和j為參與方的標識符,協議的一次運行稱為會話。會話在一方由形式為(∑,I,i,j)或形式為(∑,R,j,i,Xi)的傳入消息激活,其中:∑為協議標識符;I和R為角色標識符;參與方i收到形式為(∑,I,i,j)的消息,則稱i是會話發起人,然后i輸出針對參與方j的響應消息Xi。如果j方收到形式為(∑,R,j,i,Xi)的消息,則稱j是會話響應者,隨后j向i輸出響應消息Yj。交換消息后,雙方都計算會話密鑰。

如果會話在i方激活,i是發起人,其將與會話標識符sid=(∑,I,i,j,Xi)或sid=(∑,I,i,j,Xi,Yj)相關聯。類似地,若會話在j方被激活,j是響應者,會話標識符的形式為sid=(∑,R,j,i,Xi,Yj)。當會話所有者計算出會話密鑰時,表示會話已完成。

將攻擊者A建模為PPT圖靈機,完全控制各方之間的所有通信信道,包括控制會話激活并可截獲、讀取所有消息,以及刪除、修改、增加任何所需消息。在USB大容量存儲設備訪問過程中,還需要假設身份驗證服務器和用戶之間存在共享秘密信息,即密碼上的密鑰派生函數。向A提供以下3種諭言機send(send0,send1,send2)查詢形式化攻擊者的攻擊[14]。

1)send0(∑,I,i,j):A作為發起者激活i。隨機Oracle模型返回給j方消息Xi。

2)send1(∑,R,j,i,Xi):A作為響應者使用消息Xi激活j,隨機Oracle模型返回給i方消息Yj。

3)send2(∑,R,i,j,Xi,Yj):A發送消息Yj,以完成先前由send0(∑,I,i,j)返回Xi激活的會話。

在諭言機send查詢之后,返回會話密鑰,執行以下操作。

?SessionKeyReveal(sid):若會話sid已生成,隨機Oracle模型將返回與會話sid關聯的會話密鑰。

?Corrupt(j):隨機Oracle模型返回屬于j方的靜態密鑰。以這種方式將密鑰交給客戶的一方被稱為不誠實,不以這種方式妥協的一方稱為誠實。需要注意的是,對隨機Oracle模型增加了一個固有的限制,即不應透露用戶密碼(第一方)上的密鑰派生功能。否則,最終會與模擬USB大容量存儲設備訪問環境相矛盾。

?Test(sid):隨機Oracle模型隨機選擇一位字符b←{0,1}。如果b=0,則返回隨機均勻選擇的密鑰;如果b=1,則返回與sid關聯的會話密鑰。

雙通道協議的安全性游戲定義為攻擊者A對隨機Oracle模型進行任意順序查詢。當A輸出b的猜測b′時,游戲結束。如果A的猜測是正確的,A贏得游戲,故b′=b。A的優勢Adv∑,A定義為Pr[b′=b]-1/2。若Adv∑,A對于任何PPT攻擊者A都可以忽略,則雙通道協議是安全的。

對于隨機Oracle模型查詢,攻擊者A可隨時查詢模擬哈希函數的隨機OracleH。為了響應以上3種send查詢,維護兩個列表

Hlist1

列表最初是空的,當A在

同樣,攻擊者A可隨時模擬查詢散列函數H′的隨機諭言查詢列表H′list。

?Oracle send0(∑,I,i,j):若用戶i被激活為發起者,則i在隨機Oracle的幫助下返回u=H′[yru(modp)]⊕(hKU‖Fn‖Uid‖e‖s),w=yru(modp),即Xi=(w,u)是為j準備的消息。

?Oracle send1(∑,R,j,i,Xi):若j通過消息Xi被激活為響應者,則j將Xi解析為(w,u)并檢查Xi的一致性。若不是,Oracle將輸出符號⊥,游戲結束。否則j返回Cn=Ek[n],z=grs(modp)隨機Oracle查詢下的OMAC。

?Oracle send2(∑,R,i,j,Xi,Yj):若攻擊者向i發送消息Yj,則i在檢查先前使用返回Xi的send0(∑,I,i,j)查詢激活的會話后完成會話。

?Oracle SessionKeyReveal(sid):若會話sid已生成,則將返回會話中確定的會話密鑰K。否則,輸出符號⊥,游戲結束。但是,雙通道協議生成的所有會話密鑰都是從每個會話的一次性參數和隨機諭言中派生,因此,在信息理論保證下,攻擊者能夠以可忽略的概率將給定的會話密鑰與隨機字符串區分開。

?Oracle Corrupt(j):Oracle返回屬于某個認證服務器j的靜態密鑰。在公鑰基礎設施的保證下,即使攻擊者已知一臺認證服務器j的Corrupt(j)也無法獲得正在被攻擊的服務器的秘密信息。

攻擊者可多次多項式自適應地進行上述查詢并可查詢任何序列。從Oracle模型的模擬來看,攻擊者的所有觀點都被模擬為真實的環境。假設所涉及的模塊均為安全的(例如對稱加密密碼和離散對數問題等),隨著每次會話參數的新鮮性,攻擊者能以不超過1/2+negl(·)(可忽略)的概率輸出正確猜測,從而以較小優勢贏得游戲。

3.2 離線口令猜測攻擊

密碼破解是從公開傳輸的數據中恢復密碼的過程,常見的方法是離線口令猜測攻擊。

考慮攻擊者A在公共信道上看到消息u、w和(Cn,z,OMAC),并嘗試使用離線口令猜測攻擊獲得用戶的密碼KU。

對于消息u和w,給定一個A猜測的備選密碼K′,因為A在x未知的情況下面臨計算yru(modp)的困難,A無法確認K′是否正確。

對于包含驗證消息OMAC的消息(Cn,z,OMAC),給定一個A猜測的備選密碼K′,因為A在高熵隨機數ru未知情況下面臨計算v=grurs(modp)的困難,A無法確認K′是否正確。

因此,A無法執行離線口令猜測攻擊獲取用戶的密碼,CPFU在離線口令猜測攻擊下安全。

3.3 重放攻擊

重放攻擊是一種攻擊形式,其中有效的數據傳輸是惡意的,這是由截獲數據并重新傳輸數據的攻擊者執行。

考慮攻擊者A在公共通道上獲得消息(u,w)和(Cn,z,OMAC)并試圖獲取加密密鑰并進一步讀取受限文件。因此,要得到加密密鑰A首先需要得到n。為了從Cn算出n,A還需要進一步求v。然而,在計算v=zrs(modp)時,A面臨著計算高熵隨機數rs的困難,這由服務器自己完成的。因此,A不能執行重放攻擊獲取加密文件,CPFU在重放攻擊下安全。

3.4 效驗值丟失攻擊

校驗值丟失攻擊是指攻擊者在獲取USB存儲設備后試圖破壞控制協議的行為[7]。在CPFU中,攻擊者A獲得USB存儲設備中的消息(e,r,s)。一方面,A無法從其捕獲的消息中猜出用戶的正確密碼,正如在抵御離線口令猜測攻擊的安全性中分析的那樣。另一方面,由于加密哈希函數的安全性,A無法生成有效元組u=H′(yru(modp))⊕(hKU‖Fn‖Uid‖e‖s)和w=yru(modp)通過服務器的驗證過程,且不知道哈希標簽hKU。

因此,A無法在校驗值丟失攻擊下解密USB存儲設備上的受限文件,CPFU在效驗值丟失攻擊下安全。

3.5 用戶隱私權

匿名性通常是指個人身份或個人識別信息處于公開未知狀態。在YWC的驗證和數據加密階段,由于文件名Fn和身份標識Uid以明文形式傳輸,用戶發送的消息暴露了用戶的隱私信息。在CPFU中,相應的消息是密文形式,即Fn和Uid通過服務器的公鑰y和隨機ru加密。在私鑰x未知情況下,由于計算Diffie-Hellman問題的困難,任何人都無法從消息(u,w)中恢復用戶的隱私信息。

對于從AS發送到U的消息(Cn,z,OMAC),由于v是由AS根據隨機數rs生成的,攻擊者A無法計算可視為隨機的v,沒有v,A就無法計算n。考慮到攻擊者A只能從n中獲得解密密鑰K,因此,A無法獲得受限文件,CPFU可以為用戶提供隱私保護。

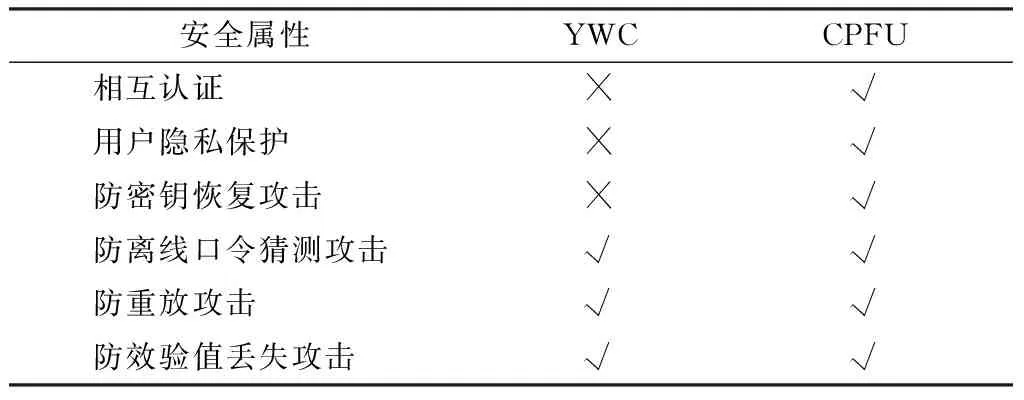

4 安全性及性能對比分析

為了驗證CPFU協議的安全性,分別對比YWC協議和CPFU協議的安全屬性,如表1所示。可以看出,CPFU在與YWC協議通信開銷一致的情況下,滿足相互認證、用戶隱私保護、防密鑰恢復攻擊、防離線口令猜測攻擊、防重放攻擊和防效驗值丟失攻擊,且在不犧牲性能效率的情況下具有更多的安全特性。

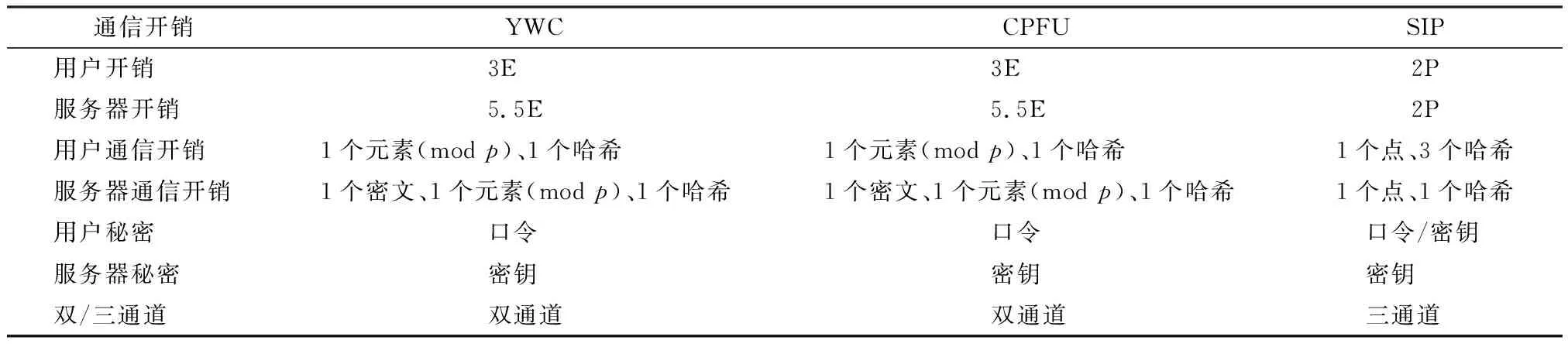

表1 兩種協議安全屬性對比

在多媒體服務設置中安全有效的會話啟動協議(Session Initiation Protocol,SIP)相互認證方案[17]從遠程服務器執行身份驗證過程后,合法用戶可訪問SIP服務,也增強了USB大容量存儲設備的安全控制機制,因此,分別將CPFU、YWC和SIP等3種協議的通信開銷進行對比,如表2所示。對于通信開銷,CPFU協議和YWC協議均需在服務器端使用1個密文、1個元素(modp)和1個哈希,在用戶端使用1個元素(modp)和1個哈希,而SIP協議在用戶端使用1個點和3個哈希,在服務器端使用1個點和1個哈希。表2中E表示取冪,P表示點乘法。在考慮通信開銷時,忽略輕量級的開銷,只考慮認證階段重量級的冪和點乘。

表2 3種協議通信開銷對比

由表2可知,YWC協議和CPFU協議通信開銷相同,但CPFU協議的安全性高于YWC協議。SIP協議的通信開銷雖然比CPFU協議低,但是在認證過程中,CPFU協議在用戶和服務器之間需要兩次認證過程,而SIP協議需要3次認證過程,認證過程越多可能遭受的威脅也越大。因此,CPFU的安全性高于SIP協議。

5 結語

通過分析現有USB存儲設備YWC協議在合法用戶驗證和用戶隱私保護方面的缺陷,提出了一種用于工業互聯網場景中USB大容量存儲設備的增強型安全協議CPFU。在YWC協議的基礎上,引入散列函數進行加密,確保攻擊者在得到部分信息的情況下,不能冒充合法用戶。基于Bellare-Rogaway不可區分性模型,用戶和服務器進行密鑰交換與協商,以此驗證兩者身份的合法性。安全性分析證明了該協議滿足工業互聯網場景下USB存儲設備的安全需求,并在不犧牲計算和通信性能的前提下改善了現有安全及控制機制的問題。安全性及性能對比分析結果表明,CPFU協議的安全性高于YWC協議和SIP協議。