基于蜜罐溯源的主動(dòng)防御技術(shù)研究

趙海英

關(guān)鍵詞:Web安全;蜜罐;Web探針?biāo)菰矗幻蹣?biāo)溯源

著Web 2.0的發(fā)展,越來越多的公司、政府、學(xué)校等組織機(jī)構(gòu)開始利用Web技術(shù)向外提供服務(wù)。根據(jù)Internet Live Stats 統(tǒng)計(jì),截至2021年年初,全世界Web站點(diǎn)數(shù)量已超18億。Web技術(shù)優(yōu)秀的標(biāo)準(zhǔn)化工作以及活躍的社區(qū)使普通開發(fā)者開發(fā)Web應(yīng)用的難度降低,促使了Web 技術(shù)的發(fā)展,但也導(dǎo)致了很多Web安全問題。據(jù)國(guó)家信息安全漏洞庫(kù)CNVVD2013年至2020年收錄的漏洞類別統(tǒng)計(jì)顯示,其中涉及Web應(yīng)用的漏洞約有17萬個(gè),占比19%。Web服務(wù)向外暴露的巨大攻擊面使得攻擊Web應(yīng)用經(jīng)常成為網(wǎng)絡(luò)攻擊的入口點(diǎn)[1]。

隨著黑客技術(shù)不斷發(fā)展,網(wǎng)絡(luò)攻擊手段層出不窮,方法日趨多樣化,現(xiàn)在的很多攻擊都可以以殺傷鏈模型進(jìn)行闡述解釋,通過偵查跟蹤、武器構(gòu)建、載荷投遞、漏洞利用、安裝植入、命令&控制、目標(biāo)達(dá)成的攻擊方式對(duì)目標(biāo)進(jìn)行攻擊[2]。而傳統(tǒng)的Web安全防護(hù)技術(shù)只能被動(dòng)防御,通過不斷加入一層層的“屏障”阻擋攻擊者進(jìn)攻的步伐,就像是在城堡外建設(shè)多道城墻,但當(dāng)下攻擊者的攻擊手段越加復(fù)雜,攻擊技術(shù)高,單純的防護(hù)手段已經(jīng)不再適用,不足以應(yīng)對(duì)層出不窮、不斷變化的Web攻擊。如果轉(zhuǎn)換思路,進(jìn)行主動(dòng)防御,防御者主動(dòng)出擊,誘導(dǎo)攻擊者延緩攻擊進(jìn)程甚至是反制攻擊者,則有著更佳的安全防護(hù)能力。

蜜罐是一種主動(dòng)防御技術(shù)。在蜜罐技術(shù)未應(yīng)用之前,不管加入多少傳統(tǒng)防護(hù)手段,攻擊者的認(rèn)知都很清晰,就是繞過、破壞這些防護(hù)手段,然后攻陷目標(biāo)。在加入了蜜罐技術(shù)之后,攻擊者的認(rèn)知被擾亂,因?yàn)楣舻哪繕?biāo)是不是真正的業(yè)務(wù)系統(tǒng)變得不確定,很可能在歷經(jīng)千辛萬苦攻陷系統(tǒng)之后發(fā)現(xiàn)是個(gè)假目標(biāo)。蜜罐就是一種“陷阱”裝置,這些“陷阱”具有迷惑性,往往是偽裝成企業(yè)的真實(shí)網(wǎng)站,以誘惑攻擊者發(fā)起攻擊,即使攻擊者攻破了設(shè)下的“陷阱”,對(duì)于防守方來說也成功引導(dǎo)了攻擊者避開了企業(yè)的真實(shí)資產(chǎn),并且可以在一定程度上擾亂攻擊者的攻擊思路。利用“陷阱”主動(dòng)對(duì)抗攻擊方,及時(shí)應(yīng)急處置,發(fā)現(xiàn)攻擊后開展反制操作可以對(duì)攻擊者造成威懾。通過布置蜜罐可以誘導(dǎo)攻擊者的攻擊路線,還可以竊取攻擊者的個(gè)人信息,輔助防守方對(duì)攻擊者進(jìn)行溯源。蜜罐技術(shù)的加入可以有效改善傳統(tǒng)Web安全防護(hù)技術(shù)中防御被動(dòng)的狀況,顯著提升Web 服務(wù)整體安全防護(hù)能力[3]。

針對(duì)傳統(tǒng)的Web安全防護(hù)技術(shù)的防御能力不足的問題,本文提出了一種基于蜜罐溯源的主動(dòng)防御技術(shù),借助蜜罐技術(shù)吸引、誘騙攻擊者對(duì)其進(jìn)行非法使用的特點(diǎn),對(duì)攻擊者進(jìn)行溯源。

1 背景技術(shù)

1.1 蜜罐技術(shù)

蜜罐技術(shù)是一種歷史悠久的安全防御技術(shù),通過部署缺少真實(shí)業(yè)務(wù)數(shù)據(jù)的系統(tǒng)來誘騙攻擊者實(shí)施攻擊,記錄其攻擊行為從而了解攻擊者的攻擊目的和攻擊手段,蜜罐的價(jià)值在于被探測(cè)、攻陷,并以此不斷提升真實(shí)業(yè)務(wù)系統(tǒng)的安全防護(hù)能力。在本質(zhì)上來說,是一個(gè)與攻擊者進(jìn)行攻防博弈的過程。蜜罐提供服務(wù),攻擊者實(shí)現(xiàn)訪問,從而達(dá)到蜜罐系統(tǒng)吸引攻擊者發(fā)動(dòng)攻擊的目的。蜜罐系統(tǒng)主要包括數(shù)據(jù)捕獲、交互仿真以及安全防護(hù)三部分。交互仿真面向攻擊者,主要負(fù)責(zé)與攻擊者進(jìn)行交互,其通過模擬服務(wù)的方式暴露攻擊面,誘導(dǎo)攻擊者進(jìn)行攻擊;數(shù)據(jù)捕獲面向管理者對(duì)攻擊者不可見,通過監(jiān)測(cè)網(wǎng)絡(luò)流量、系統(tǒng)操作行為等,捕獲記錄攻擊者的連接數(shù)據(jù)、攻擊數(shù)據(jù)包以及惡意代碼等高威脅高價(jià)值數(shù)據(jù),便于后續(xù)的安全分析;安全防護(hù)面向管理者對(duì)攻擊者不可見,通過采用操作權(quán)限分級(jí)、阻斷、隔離等方式,防止攻擊者攻陷蜜罐系統(tǒng),從而引起惡意利用。

早期的蜜罐可以分為兩種:回應(yīng)式和黑洞式。回應(yīng)式蜜罐會(huì)對(duì)攻擊者的所有攻擊請(qǐng)求和探測(cè)都進(jìn)行響應(yīng),對(duì)于攻擊者來說,發(fā)送什么內(nèi)容的攻擊指令,都會(huì)有正確的應(yīng)答。而黑洞式蜜罐則更有偽裝性,和回應(yīng)式蜜罐相同,黑洞式蜜罐也是被部署于真實(shí)業(yè)務(wù)環(huán)境中,黑洞式蜜罐的特點(diǎn)是無論攻擊者發(fā)送什么內(nèi)容的請(qǐng)求,都不對(duì)其進(jìn)行響應(yīng),攻擊者無法得知攻擊是否成功,進(jìn)而無法構(gòu)造其他的攻擊指令進(jìn)行攻擊,從而減緩了攻擊者的攻擊進(jìn)度,為防守方的應(yīng)急響應(yīng)爭(zhēng)取了寶貴時(shí)間。

隨著時(shí)間和技術(shù)的發(fā)展,后續(xù)又出現(xiàn)了兩種較為現(xiàn)代化的蜜罐:探針式蜜罐和牽引式蜜罐。探針式蜜罐是通過在業(yè)務(wù)系統(tǒng)環(huán)境中部署探針節(jié)點(diǎn),同時(shí)可以實(shí)現(xiàn)應(yīng)用層級(jí)的模擬,相對(duì)系統(tǒng)模擬更為真實(shí)。當(dāng)攻擊者的攻擊探測(cè)波及探針時(shí),探針會(huì)將攻擊轉(zhuǎn)發(fā)給蜜罐的模擬應(yīng)用,從而進(jìn)行報(bào)警。牽引式蜜罐的主要結(jié)構(gòu)與探針式蜜罐相似,也是具備探針節(jié)點(diǎn),不過多了一個(gè)流量牽引裝置,該裝置會(huì)將探針接收到的流量轉(zhuǎn)發(fā),將攻擊流量牽引到蜜罐,蜜罐再對(duì)攻擊行為進(jìn)行響應(yīng),并報(bào)警。該類型的蜜罐可以相對(duì)有效地減緩攻擊者的攻擊進(jìn)度[4-5]。

1.2 攻擊溯源技術(shù)

由于網(wǎng)絡(luò)的特殊性,遭受網(wǎng)絡(luò)攻擊后,信息系統(tǒng)或網(wǎng)絡(luò)的維護(hù)和管理人員很難對(duì)攻擊者進(jìn)行溯源,通常只能獲取發(fā)起攻擊的IP地址,但如果攻擊者使用移動(dòng)IP地址或使用跳板則很難通過IP地址信息溯源到攻擊者的詳細(xì)信息。攻擊溯源技術(shù)是綜合運(yùn)用多種方法和技術(shù)主動(dòng)溯源攻擊,定位攻擊者的位置,獲取網(wǎng)絡(luò)攻擊者身份的一種反攻擊技術(shù)。攻擊溯源技術(shù)結(jié)合威脅情報(bào)技術(shù),可以有針對(duì)性地減緩攻擊進(jìn)度以及對(duì)抗攻擊行為;在遭受網(wǎng)絡(luò)攻擊后,也可以利用攻擊溯源技術(shù)獲取攻擊者信息,協(xié)助安全人員打擊網(wǎng)絡(luò)攻擊者,使其受到應(yīng)有的懲罰。

1.3 蜜標(biāo)溯源技術(shù)

蜜標(biāo)是一種通過代碼捆綁技術(shù)嵌入特定代碼或數(shù)據(jù)的文件,通常是可執(zhí)行文件,有的蜜標(biāo)也被偽裝成其他格式的文件。蜜標(biāo)溯源技術(shù)就是在攻擊路徑上構(gòu)造場(chǎng)景誘使攻擊者下載蜜標(biāo)文件,當(dāng)攻擊者在本地打開蜜標(biāo)文件后,蜜標(biāo)文件會(huì)執(zhí)行嵌入的特定代碼,收集并回傳攻擊者主機(jī)上的相關(guān)信息到溯源服務(wù)器,以此實(shí)現(xiàn)溯源。

1.4 軟件捆綁技術(shù)

軟件捆綁技術(shù)是指將多個(gè)文件捆綁成一個(gè)可執(zhí)行文件,當(dāng)運(yùn)行這個(gè)可執(zhí)行文件時(shí),被捆綁的其他文件也會(huì)被同時(shí)執(zhí)行。目前主流的捆綁技術(shù)有疊加捆綁、頭文件捆綁和漏洞利用捆綁。

疊加捆綁是最常見的一種捆綁技術(shù),比較容易實(shí)現(xiàn),技術(shù)含量較低。該技術(shù)將一個(gè)正常可執(zhí)行程序normal和一個(gè)惡意程序venom捆綁成一個(gè)可執(zhí)行程序mask,本質(zhì)是把venom的二進(jìn)制數(shù)據(jù)放在normal的后面,當(dāng)用戶執(zhí)行mask時(shí),系統(tǒng)會(huì)讀取normal的二進(jìn)制數(shù)據(jù)并執(zhí)行,之后按順序讀取后面的venom的二進(jìn)制數(shù)據(jù)并執(zhí)行。

對(duì)于Windows系統(tǒng)下的可執(zhí)行文件,其PE結(jié)構(gòu)中有一個(gè)特殊的區(qū)段,在這個(gè)區(qū)段中包含可執(zhí)行文件調(diào)用的資源信息等內(nèi)容,利用函數(shù)可以將可執(zhí)行文件的調(diào)用內(nèi)容替換。頭文件捆綁就是生成一個(gè)包含被捆綁文件的頭文件,在頭文件中編寫資源釋放的代碼,然后調(diào)用函數(shù)將捆綁文件加載到頭文件中,實(shí)現(xiàn)軟件捆綁。

漏洞利用捆綁是通過word、excel等產(chǎn)品的漏洞,利用漏洞加載惡意代碼并執(zhí)行。

2 基于蜜罐溯源的主動(dòng)防御技術(shù)

2.1 基于蜜罐溯源的主動(dòng)防御技術(shù)實(shí)現(xiàn)方案

該技術(shù)主要通過Web探針?biāo)菰醇夹g(shù)和蜜溯源技術(shù)的結(jié)合實(shí)現(xiàn)對(duì)于攻擊者的信息溯源,在此做出一個(gè)簡(jiǎn)易的實(shí)現(xiàn)方案。

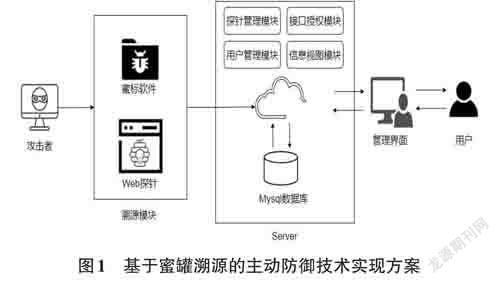

使用Web探針?biāo)菰醇夹g(shù)和蜜標(biāo)溯源技術(shù)誘捕攻擊者并將攻擊者信息回傳。通過信息視圖查看攻擊者的溯源信息。實(shí)現(xiàn)方案總體如圖1所示。

2.2 Web 探針?biāo)菰?/p>

Web探針?biāo)菰醇夹g(shù)通過JavaScript腳本和CSS樣式作為探針,插入到指定網(wǎng)站,Java Script 腳本利用JOSNP漏洞實(shí)現(xiàn)獲取信息和回傳信息,CSS樣式實(shí)現(xiàn)迷惑和偽裝。當(dāng)攻擊者訪問插入探針的網(wǎng)站時(shí),CSS樣式制作出偽裝頁(yè)面來迷惑攻擊者,減少探針被發(fā)現(xiàn)的概率,同時(shí)JavaScript腳本會(huì)進(jìn)行信息竊取并將獲取的信息回傳到服務(wù)器,當(dāng)完成信息回傳后,JavaScript腳本會(huì)刷新網(wǎng)頁(yè),清除緩存痕跡。通過該技術(shù),可以對(duì)攻擊者的主機(jī)信息,包括硬件信息、軟件信息和網(wǎng)絡(luò)信息等進(jìn)行收集。在Web探針實(shí)現(xiàn)溯源的過程中,JOSNP劫持漏洞的利用過程為:攻擊者首先創(chuàng)建了一個(gè)惡意網(wǎng)站A,并在其JavaScript代碼中嵌入了一個(gè)Script標(biāo)簽,該標(biāo)簽試圖從被攻擊的社交網(wǎng)站B獲取JSON數(shù)據(jù),這些數(shù)據(jù)可能包括用戶的ID、NAME、EMAIL等信息。受害者登錄到存在JSONP劫持漏洞的社交網(wǎng)站B時(shí),受害者被引誘訪問惡意網(wǎng)站A,惡意網(wǎng)站A返回給受害者瀏覽器的響應(yīng)信息中包含了回調(diào)函數(shù)和向社交網(wǎng)站B請(qǐng)求的Script標(biāo)簽。隨后受害者瀏覽器解析JS代碼,并將回調(diào)函數(shù)作為參數(shù)請(qǐng)求給社交網(wǎng)站B。社交網(wǎng)站B收到請(qǐng)求后,以JSON格式生成請(qǐng)求需要的數(shù)據(jù),將其作為回調(diào)函數(shù)的參數(shù)返回給瀏覽器。受害者瀏覽器收到社交網(wǎng)站B返回的JSON數(shù)據(jù)后,執(zhí)行回調(diào)函數(shù),將JOSN格式的數(shù)據(jù)發(fā)送到惡意網(wǎng)站A,至此攻擊者獲取到受害者在社交網(wǎng)站B上的敏感信息數(shù)據(jù)。

2.3 蜜標(biāo)溯源

蜜標(biāo)溯源是利用一個(gè)偽裝成普通程序的蜜標(biāo)程序獲取攻擊者的信息,通過軟件捆綁技術(shù)將具有信息獲取功能的程序與一個(gè)可信的普通程序捆綁在一起,利誘攻擊者下載并執(zhí)行,可信程序被運(yùn)行的同時(shí),具有信息獲取功能的程序也被運(yùn)行,它會(huì)搜集攻擊者主機(jī)上有價(jià)值的信息,然后回傳到服務(wù)器,以此達(dá)到溯源。通過該技術(shù),可以對(duì)攻擊者的網(wǎng)絡(luò)身份信息進(jìn)行收集,身份信息包括網(wǎng)絡(luò)地址信息、社交網(wǎng)站信息、娛樂網(wǎng)站信息和電商網(wǎng)站信息等[6]。

2.4 偽裝功能

JSONP劫持是一種敏感信息泄露類型的漏洞,原因在于瀏覽器可以通過JONSP技術(shù)實(shí)現(xiàn)數(shù)據(jù)跨域訪問,如果A網(wǎng)站存在JSONP劫持漏洞,那么A網(wǎng)站對(duì)B網(wǎng)站的JOSNP請(qǐng)求則會(huì)直接返回敏感數(shù)據(jù)。由于傳統(tǒng)的利用JSONP劫持漏洞獲取信息的Web探針在運(yùn)行過程中會(huì)有較明顯的請(qǐng)求痕跡,因?yàn)槔肑SONP劫持漏洞需要批量請(qǐng)求JSONP接口地址,有經(jīng)驗(yàn)的攻擊者會(huì)通過瀏覽器的開發(fā)調(diào)試工具查看瀏覽器的請(qǐng)求記錄,如果發(fā)現(xiàn)在訪問某個(gè)網(wǎng)站時(shí),瀏覽器請(qǐng)求了大量無關(guān)網(wǎng)址,那么基本可以確定該網(wǎng)站是一個(gè)蜜罐網(wǎng)站,并且有Web探針在運(yùn)行。為了避免攻擊者發(fā)現(xiàn)Web探針,該技術(shù)針對(duì)攻擊者的常規(guī)攻擊習(xí)慣設(shè)計(jì)了針對(duì)性的偽裝功能。

偽裝功能包含兩個(gè)主要的功能:加載動(dòng)畫和時(shí)間認(rèn)證。加載動(dòng)畫功能是指攻擊者訪問蜜罐網(wǎng)站,觸發(fā)Web探針時(shí),Web探針會(huì)通過CSS樣式文件渲染一個(gè)頁(yè)面加載中的動(dòng)畫,覆蓋網(wǎng)站主頁(yè)。Web探針在獲取攻擊者信息的時(shí)候,加載動(dòng)畫會(huì)一直運(yùn)轉(zhuǎn),迷惑攻擊者網(wǎng)站正在加載中,還沒有完全顯示,以拖延攻擊者時(shí)間,當(dāng)Web探針完成信息回傳之后,加載動(dòng)畫停止,然后刷新主界面,清除掉請(qǐng)求JSONP接口的請(qǐng)求記錄。

時(shí)間認(rèn)證功能是指根據(jù)攻擊者的攻擊習(xí)慣,當(dāng)攻擊者第一次請(qǐng)求某一個(gè)網(wǎng)站的時(shí)候,由于對(duì)該網(wǎng)站不甚了解,會(huì)等到網(wǎng)站完全加載出來之后再詳細(xì)審查這個(gè)網(wǎng)站是否存在某些漏洞。如果懷疑網(wǎng)站可能是具有Web探針的蜜罐網(wǎng)站,就會(huì)打開瀏覽器的開發(fā)者調(diào)試功能,刷新網(wǎng)頁(yè),查看該網(wǎng)站的全部請(qǐng)求記錄以確認(rèn)是不是蜜罐。為了應(yīng)對(duì)攻擊者的刷新確認(rèn)行為,在探針中設(shè)置時(shí)間認(rèn)證功能,該功能可以對(duì)攻擊者的請(qǐng)求時(shí)間進(jìn)行記錄,如果第一次訪問或再次訪問的時(shí)間超過了五分鐘則觸發(fā)Web探針的JSONP請(qǐng)求功能。

3 技術(shù)實(shí)現(xiàn)簡(jiǎn)析

該技術(shù)在Web安全防護(hù)中能夠依托Web探針?biāo)菰春兔蹣?biāo)溯源,誘捕攻擊者訪問或點(diǎn)擊某鏈接,進(jìn)而搜集攻擊者信息,有效追蹤攻擊者。當(dāng)搜集足夠多的攻擊者信息后,用戶可以借助溯源信息對(duì)攻擊者進(jìn)行追蹤和溯源,例如社交網(wǎng)站賬號(hào)、手機(jī)號(hào)、IP地址等信息所暴露的個(gè)人真實(shí)身份和地理位置等,從而定位攻擊者實(shí)體。

4 結(jié)束語(yǔ)

從目前傳統(tǒng)Web安全防護(hù)技術(shù)存在的問題出發(fā),本文提出的基于蜜罐溯源技術(shù)以主動(dòng)防御的視角分析了問題存在的根本原因并引出不同溯源技術(shù)。接著提出基于蜜罐溯源的主動(dòng)防御技術(shù),網(wǎng)絡(luò)防御方可以通過該技術(shù)確定蜜罐誘導(dǎo)攻擊者的攻擊路徑,獲取攻擊者的個(gè)人信息,輔助防守方對(duì)攻擊者進(jìn)行溯源反制,借助溯源信息對(duì)攻擊者進(jìn)行追蹤和溯源定位攻擊者實(shí)體,最終通過法律武器依法追究攻擊者責(zé)任。

- 電腦知識(shí)與技術(shù)的其它文章

- 新時(shí)代背景下的高校信息安全教學(xué)改革探究

- 數(shù)據(jù)結(jié)構(gòu)(Java) 課程混合式教學(xué)模式的探索與實(shí)踐

- 基于項(xiàng)目化學(xué)習(xí)的高中信息技術(shù)教學(xué)設(shè)計(jì)

- 基于深度學(xué)習(xí)的突發(fā)公共事件網(wǎng)絡(luò)輿情情感識(shí)別研究

- MIPS匯編指令線上教學(xué)實(shí)驗(yàn)的系統(tǒng)設(shè)計(jì)與實(shí)踐研究

- 智慧課堂背景下計(jì)算機(jī)課程教學(xué)改革探索