PrNet:一種應對鏈路洪泛攻擊的機制

楊智威,林梓钘,李 睿

(東莞理工學院 網絡空間安全學院,廣東 東莞 523808)

0 引 言

分布式拒絕服務(Distribution Denial of Service,DDoS)攻擊是當今互聯網主要的威脅之一[1],其主要通過控制大量僵尸主機向目標節點發送大量數據包,消耗目標節點的資源,以影響合法用戶的正常使用。例如,在2016年Mirai惡意軟件利用了受損的IoT設備向DNS提供商Dyn發起的DDoS攻擊,造成了美國大規模網絡癱瘓[2]。而鏈路洪泛攻擊(Link-Flooding Attack,LFA)[3]作為新型的DDoS攻擊,不同于以服務器為目標的傳統DDoS攻擊,LFA通過控制大量僵尸主機向網絡中的關鍵路由器和關鍵鏈路注入大量低速率流量,目的在于切斷盡可能多的網絡連接,破壞合法用戶與服務器之間的正常通信。由于LFA發送的是具有真實IP地址的低速率流量,這種流量與合法流量的特征基本一致,因此諸如檢測虛假IP地址和特定簽名[4]之類的傳統對策是不起作用的,與傳統DDoS攻擊相比,LFA具有更強的隱蔽性。

根據網絡拓撲的特性,節點之間的連接并不是均勻分布的。無論規模如何,一個片區中大多數節點的流量會匯聚到少部分關鍵節點和鏈路上,通過關鍵節點和鏈路與其他片區的節點進行通信[5]。也就是說,在真實的網絡拓撲中,大多數節點和鏈路的重要性較低,而少數節點和鏈路具備較高的重要性,從對抗性的角度來看,節點和鏈路的重要性越大,其越可能成為導致網絡癱瘓的網絡瓶頸。攻擊者只需要在攻擊前利用網絡空間資源測繪技術探測目標網絡的拓撲結構,把關鍵節點或鏈路作為LFA的攻擊目標,在破壞少數關鍵資源的情況下就可以對整個網絡的連通性造成嚴重影響。隱藏拓撲的網絡瓶頸是目前主流的防御機制之一,但是現有的拓撲欺騙系統普遍存在一些局限性。首先,計算網絡瓶頸的度量標準較為單一,他們多數只考慮了靜態部分的度量指標(如路由路徑數量),但是在網絡正常運行過程中的動態度量(如鏈路使用率)同樣會導致網絡瓶頸的出現。其次,現有的拓撲欺騙系統多數只考慮了應對攻擊者發起的拓撲測繪行為,但是當攻擊者發起不依賴測繪結果的盲攻擊時,他們的防御行為就變得毫無意義。因此,目前應對攻擊者發起的LFA主要面臨以下挑戰:(1)如何豐富網絡瓶頸的度量指標,準確定位瓶頸節點和鏈路;(2)如何利用拓撲混淆技術以較低的成本有效地隱藏網絡瓶頸;(3)如何應對攻擊者發起的盲攻擊。

為解決以上問題,該文基于軟件定義網絡(Software Defined Network,SDN)[6]提出了PrNet。貢獻如下:(1)該系統綜合考慮了網絡拓撲的不同特征,從靜態和動態的角度定義網絡瓶頸度量指標;(2)該系統會生成針對測繪流量的混淆拓撲,通過識別測繪流量并將其引向繞開網絡瓶頸的混淆路徑,使攻擊者得到錯誤的信息;(3)提出一個概率路徑轉發算法,該算法會為節點之間的所有可達路徑分配概率,根據概率選擇數據包的轉發路徑,通過主動使網絡流量分散,降低對度量指標值較高的節點和鏈路的使用,減少網絡瓶頸的產生;(4)在流行的SDN控制器Ryu上部署PrNet,并在現實網絡拓撲上進行了模擬和仿真,證明了PrNet在應對攻擊者發起鏈路洪泛攻擊時具有可行性,并且能夠有效緩解攻擊者發起的盲攻擊。

1 相關工作

現有的LFA防御方法主要分為兩種:被動防御和主動防御。被動防御的重點在于捕捉LFA,針對出現擁塞的鏈路執行各種反應式的操作。在Wang等提出的LFADefender[7]和Kang等提出的SPIFFY[8]中,通過在系統中部署專門檢測鏈路擁塞的模塊來檢測網絡中是否出現LFA。針對出現擁塞的鏈路,對其中的流量執行重路由操作以將流量分散至其他鏈路,在邏輯上臨時增加鏈路帶寬來緩解LFA造成的鏈路堵塞。Aydeger等[9]提出了一個基于SDN的模型,該模型通過收集統計測繪流量來推測可疑的目標鏈路,當統計的數量超過閾值時,則會啟動重路由功能使流量流向替代鏈路。但是,被動防御主要用于發生LFA后,其本身并不會阻止攻擊者獲取目標網絡的信息以發現網絡瓶頸。

與被動防御方法相比,LFA的主動防御利用拓撲混淆技術在攻擊者的偵察階段進行干預,使其形成與真實拓撲相似性較低的攻擊視圖,從而誤導其攻擊非瓶頸目標,增加攻擊成本。Trassare等[10]首先通過添加虛擬鏈路使關鍵節點的瓶頸度量最小化的方式形成虛擬拓撲,然后在網絡中部署智能路由器來識別并攔截測繪流量,由智能路由器對測繪流量根據虛擬拓撲生成返回的數據包。Liu等提出的TopoObfu[11]首先將部分路由器替換為SDN交換機,通過修改IP數據包的TTL字段來實現在拓撲中添加虛擬鏈路,使攻擊者獲得虛假的拓撲測繪結果。Kim等提出的SDHoneyNet[12]首先在瓶頸節點的附近節點上部署符合冪律分布的誘餌網絡,當真實網絡中出現TTL值為1的traceroute測繪流量時,將其引入到誘餌網絡中。這三種方法有一個共性在于少數的部署節點需要處理大量的測繪流量,則這些少數的部署節點就成為了瓶頸本身。Liu等提出了一個輕量級、低消耗的防御系統NetObfu[13],其首先針對網絡中的瓶頸鏈路均生成對應的虛擬鏈路,以降低瓶頸鏈路的流密度,然后將盡可能多的流量引向安全性較高的鏈路,誘導攻擊者向其發起進攻。Ding等提出的Linkbait[14]首先根據各鏈路的流量密度來推測潛在的目標鏈路,然后將攻擊者發送的測繪流量重路由至目標鏈路附近的誘餌鏈路,以增加誘餌鏈路的流量密度,達到誤導攻擊者的效果。這些機制在應對攻擊者發起的拓撲測繪行為上均能夠達到一定的混淆效果,但是當攻擊者發起不依賴測繪結果的盲攻擊時,針對于測繪階段的拓撲混淆則無法發揮作用了。由Kim等提出的BottleNet[15]在緩解盲攻擊問題上提供了一個思路,在瓶頸鏈路附近部署虛擬拓撲,當瓶頸鏈路出現擁塞的時候,將一部分流量重路由至虛擬拓撲,讓其經過足夠多的虛擬節點后再轉發至目標節點。但是該方法在防御過程中欠缺主動性,而且需要額外部署虛擬節點,當瓶頸鏈路發生改變后,需要花費較大的部署成本。

2 應對鏈路洪泛攻擊的機制PrNet

2.1 威脅模型概述

假設攻擊者控制著一組可以在網絡中注入流量的主機bots,拓撲中的節點和鏈路均可成為網絡瓶頸,每個節點和鏈路的瓶頸值由聚合流量、路由路徑和鏈路使用率等多種因素定義。要發起LFA,攻擊者需要執行三個步驟:(1)攻擊者控制bots多次使用測繪工具探測節點之間的路徑,并形成攻擊視圖;(2)將流量匯聚的節點和鏈路確定為網絡瓶頸;(3)攻擊者控制bots向選定的節點發送大量合法的、低速率的流量來淹沒網絡瓶頸。如此一來,這些擁塞的網絡瓶頸會嚴重影響整個網絡的連通性。

traceroute[16]和iperf[17]是攻擊者常用的拓撲測繪工具。traceroute具有定位主機之間所有路由器的功能,其通過向目標發送TTL值從零遞增的數據包,并收集沿途節點返回的“超時”信息來刻畫數據包的轉發路徑。攻擊者通過在不同的bot上執行traceroute并分析其結果,可以確定目標網絡的拓撲結構[18]。iperf可用于測量端到端之間的帶寬,這意味著攻擊者可以大致發現帶寬使用率大的鏈路。這兩個工具是合法用戶常用的主機在線狀態和網絡故障的檢測工具,因此攻擊者可將其測繪行為偽裝成合法用戶發起的故障檢測行為,以繞過防御者的檢測機制。此外,該文還假設攻擊者會發起不依賴拓撲測繪結果的盲攻擊,通過向隨機目標發送大量低速流量,以消耗沿途鏈路的剩余帶寬,進而使得網絡出現擁塞甚至癱瘓的情況。

2.2 PrNet系統設計

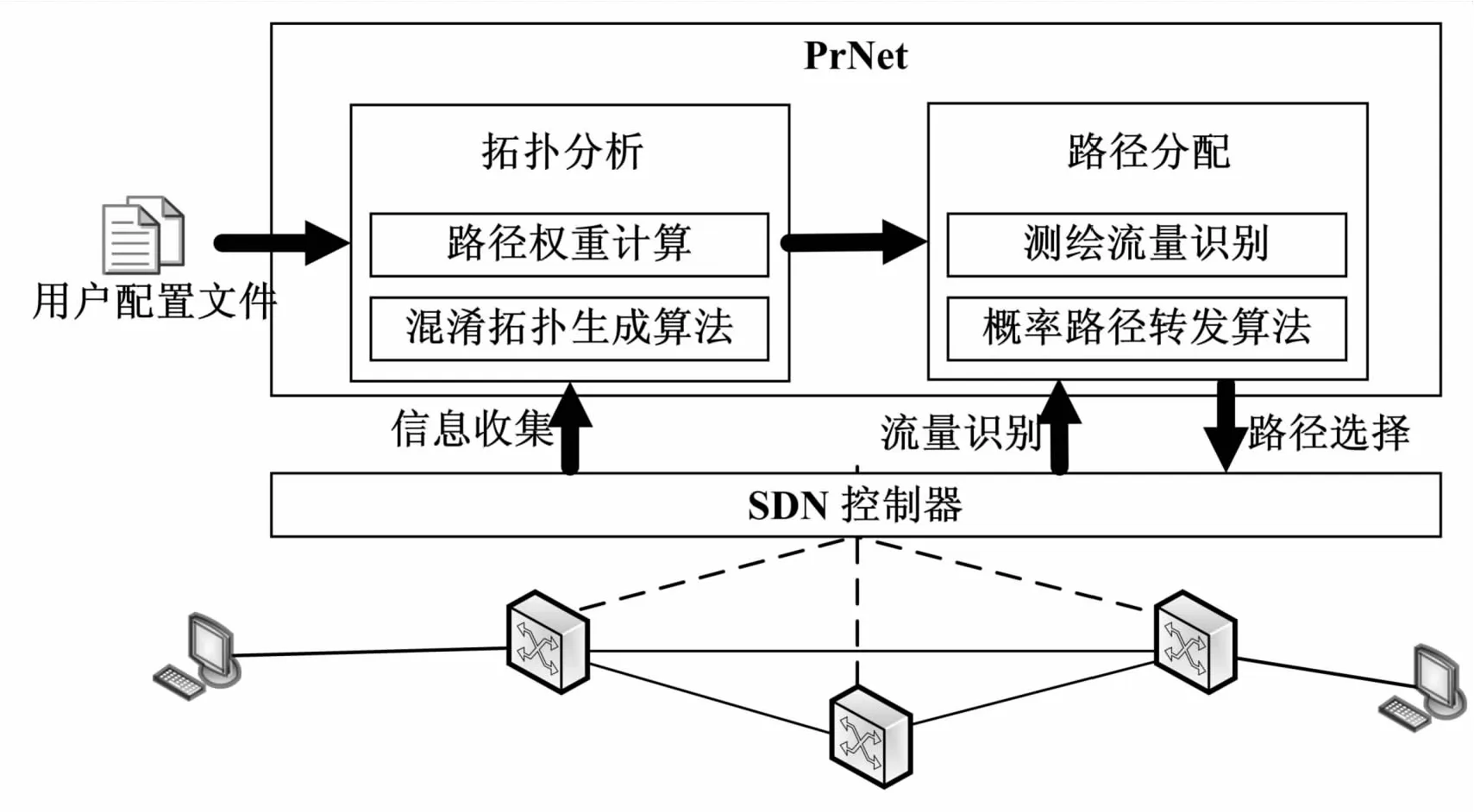

PrNet的整體架構分為路徑權重計算、混淆拓撲生成算法、測繪流量識別和概率路徑轉發算法4個模塊,如圖1所示。

圖1 PrNet系統架構

其中,路徑權重計算和混淆拓撲生成算法主要作用是分析網絡拓撲。路徑權重計算模塊定期收集拓撲信息,包括連接結構和流量統計信息,基于各節點和鏈路的瓶頸指標與配置文件信息,計算得出當前各節點之間可達路徑的瓶頸權重,混淆拓撲生成算法根據計算結果生成用于欺騙攻擊者的混淆拓撲。測繪流量識別和概率拓撲轉發算法主要作用是拓撲運行過程中為數據包選擇轉發路徑。測繪流量識別模塊會識別網絡中具有追蹤功能的數據包,并為其分配對應的混淆路徑。對于非測繪流量,由概率路徑轉發算法根據節點之間可達路徑的瓶頸權重分別形成概率值,并按概率為非測繪流量選擇轉發路徑。

2.2.1 路徑權重計算

PrNet綜合考慮了網絡拓撲的不同特征,從靜態和動態的角度定義節點和鏈路的瓶頸度量指標。靜態度量指標的定義主要從網絡拓撲的基本結構入手,不同的特征可以從不同的角度決定節點的重要性,參考BottleNet[15]中提出的3個靜態指標來識別網絡瓶頸,具體定義如下:

介數中心性(Betweenness Centrality,BC)表示在兩個節點的可達路徑中,經過某個節點的路徑數量。節點的介數中心性越大,意味著它是越多路徑的中間節點,該節點的故障將會造成許多路徑的連接中斷。對于任意節點u的介數中心性,其定義為:

(1)

其中,pathst表示節點s和t之間的可達路徑的數量,而pathst(u)表示這些路徑中經過節點u的數量。

緊密中心性(Closeness Centrality,CC)可以用來表示一個節點到所有其他可達節點的平均距離,節點的緊密中心性越大,其所在拓撲中的位置越靠近中心。對于任意節點u的緊密中心性,其定義為:

(2)

其中,d(u,v)表示節點u和v之間的最短距離。

度中心性(Degree Centrality,DC)可以用來表示一個節點與其他節點的相關性程度。若一個節點具有較高的度,則意味著該節點與鄰居節點存在著較多連接,那么該節點的故障將會對網絡連通性造成很大的影響。對于任意節點u的度中心性,其定義為:

(3)

其中,deg(u)表示節點u的度。此外,根據網絡拓撲運行過程中節點和鏈路的流量變化情況定義動態度量指標,通過OpenFlow協議[19]收集以下2個動態指標來識別網絡瓶頸,具體定義如下:

聚合流量比例(Aggregate Traffic Ratio,ATR)用于表示一個節點在一定時間內接收到的字節總數的比例,能夠反映出拓撲中各節點的使用率。使用REST API[20]來實現與底層OpenFlow交換機的通信,定期獲取各個節點的聚合統計信息,對于任意節點u的聚合流量比例,其計算公式為:

(4)

(5)

其中,fu(t)表示節點u在t時間戳接收的字節總數,F(u)表示節點u在t2-t1時間間隔接收字節總數的變化率。

鏈路使用率(Consumed Link Ratio,CLR)表示一條鏈路的使用帶寬占鏈路總帶寬的比例,能夠反映出該鏈路的使用情況。運用OpenFlow協議的Port_Statistics消息收集SDN交換機中所有端口的流量統計信息,對于任意鏈路e(u,v)的使用率,其計算公式為:

(6)

其中,TXu,v(t)表示在t時間內e(u,v)傳輸的字節數量,bw(u,v)表示e(u,v)的總帶寬。

PrNet會在部署階段使用深度優先算法計算兩兩節點之間所有的可達路徑Pathu,v,然后在網絡拓撲工作過程中定期收集各個節點和鏈路的度量指標信息來計算每一條可達路徑的瓶頸權重。不同指標對路徑權重計算的影響程度由影響因子M=(mBC,mCC,mDC,mATR,mCLR)T決定。例如當M取值為[1,1,1,0,0]時,表示該路徑的權重只由靜態指標BC、CC和DC決定。對于每個節點的度量指標信息使用矩陣D來表示:

(7)

其中,r表示節點度量指標的類型,n表示節點的數量,dij表示第i個節點的第j類指標的度量值。

對于每條鏈路的使用率,使用矩陣C來表示:

C=(c1…ce…cn)T

(8)

其中,n表示鏈路的數量,ce表示鏈路e的使用率。

因此,對于每條可達路徑path的瓶頸權重path_w可表示為:

(9)

其中,mj表示第j類指標的影響因子。

2.2.2 混淆拓撲生成算法

拓撲混淆使攻擊者形成與實際流量拓撲不一致的視圖,從而達到隱藏網絡瓶頸的目的。該實際流量拓撲意為當前時間數據包的轉發路徑形成的拓撲視圖,攻擊者只有掌握流量的走向和分布,才能實施有效的攻擊,因此隱藏數據包的實際轉發路徑是拓撲混淆的關鍵所在。攻擊者可能會在不同的時間段發起多次測繪行為,測繪結果的不一致會引起攻擊者的懷疑,進而發起盲攻擊,因此PrNet根據靜態度量指標來生成混淆拓撲,并且混淆拓撲均由真實的網絡節點和鏈路形成,避免額外的部署開銷。針對攻擊者的測繪流量,PrNet會分配一條包含最少瓶頸節點的最遠的轉發路徑,因此測繪流量會經過更多的非瓶頸節點,使得非瓶頸節點在攻擊者的攻擊視圖中呈現更高的瓶頸度量。用Bu表示每個節點的瓶頸權重,Ib表示一條可達路徑中包含的瓶頸節點,Wb表示一條可達路徑中瓶頸節點的權重和。

(10)

混淆拓撲生成算法Obfu-Topology的工作流程如算法1所示,輸入為網絡拓撲G、節點度量指標D、瓶頸節點個數K、影響因子M=[1,1,1,0,0],輸出為混淆拓撲G'。混淆拓撲生成算法首先取Bu中最大的K個節點形成瓶頸節點集合Vb,優先選擇不包含瓶頸節點的路徑作為混淆路徑,若一對節點中所有的可達路徑都需要經過瓶頸節點,則選擇Wb最小的路徑作為混淆路徑。并且PrNet會對瓶頸節點的選擇進行負載均衡處理,適當調整被選中的瓶頸節點的權重值Bu。

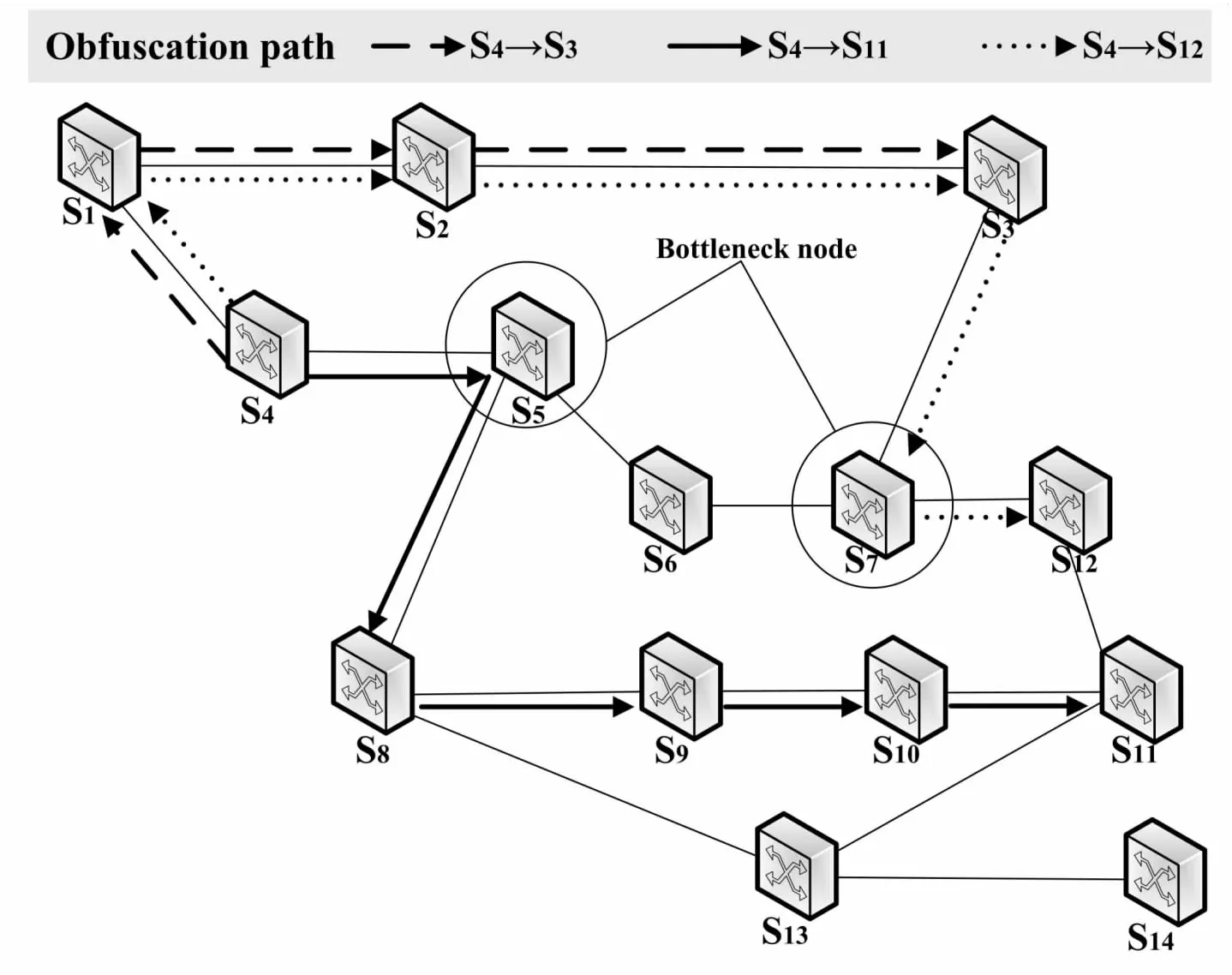

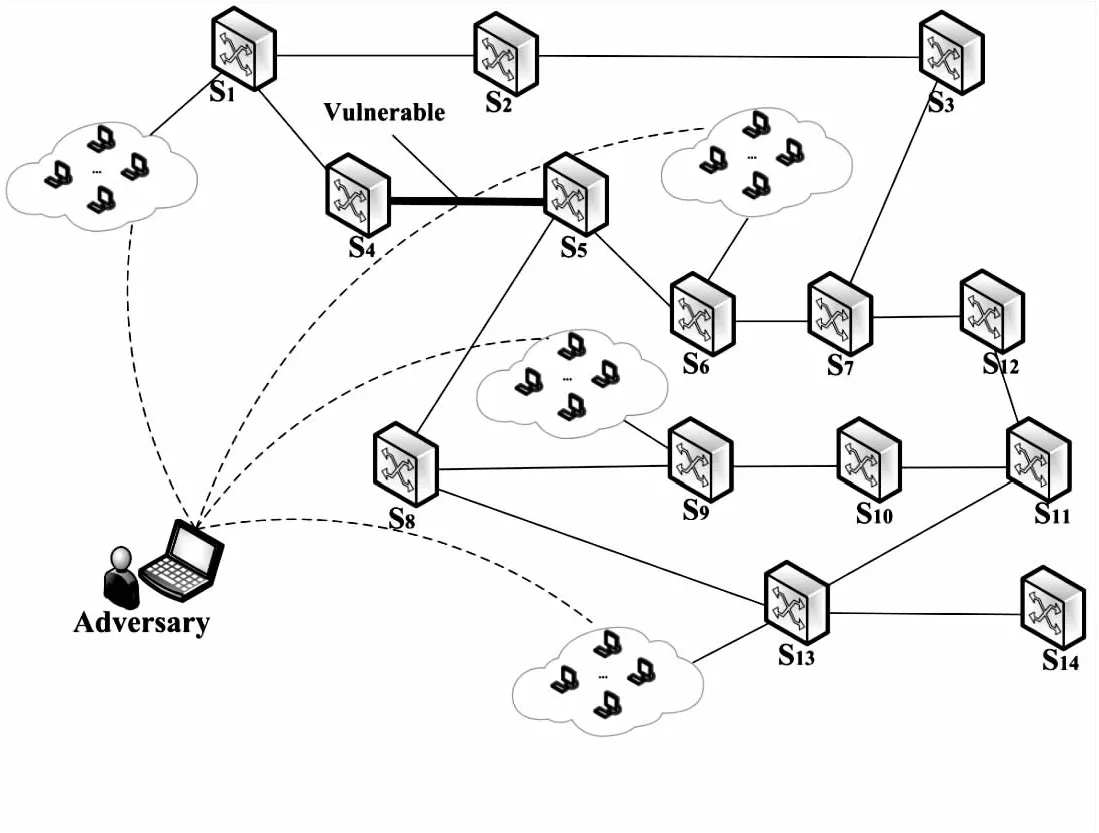

圖2為網絡拓撲Eunetworks,假設K取值為網絡拓撲節點總數的15%,根據計算可得出(S5,S7)為瓶頸節點。當S4中的主機向S3發起traceroute測繪時,會分配不經過瓶頸節點的路徑path=(S4,S1,S2,S3)作為混淆路徑;對于S4到S11的混淆路徑,會分配為經過最少的瓶頸節點且最遠的路徑,即path=(S4,S5,S8,S9,S10,S11);而對于S4到S12的混淆路徑,系統會進行負載均衡處理,將其分配為path=(S4,S1,S2,S3,S7,S12)。

圖2 拓撲Eunetworks

Algorithm 1:Obfu-Topology

Input: Physical topologyG; Node MetricsD; Number of bottleneck nodesK; Impact FactorM=[1,1,1,0,0]

Output:Obfuscated TopologyG'

1.Bu←D*M

2.Vb← TheKlargest value inBu

3.foru,v∈G

4.for path in Pathu,v

5.Ib← path∩Vb

6.ifIb=?

7.Ou,v←path

8.else

10.Ou,v←The path with the smallestWb

11.Bu(Ib)←Bu(Ib)+1

12.end if

13.end for

14.G'← The largest path_w inOu,v

15.end for

16.returnG'

2.2.3 測繪流量識別

測繪流量識別模塊主要用于識別網絡中的測繪數據包,當新的數據包進入OpenFlow交換機時,因為缺少針對該數據包的轉發流表,所以交換機會觸發table_miss向SDN控制器請求下發相應的流表,此時測繪流量識別模塊會對該數據包的內容進行特征分析,若為測繪流量,則分配混淆路徑。攻擊者能夠使用traceroute工具進行拓撲發現,其通過向目標主機發送目的端口為33 434-33 534并且TTL=1的UDP數據包,再根據沿途路由器返回的“超時”信息刻畫數據包的轉發路徑。一個簡單的解決方案是部署蜜罐檢測所有TTL=1的UDP數據包,但是如果攻擊者精心設計數據包使其在蜜罐節點上的TTL值大于1,或者使用其他類型的數據包,則可繞過蜜罐的檢測。為了使檢測規則更加完善,PrNet讓所有OpenFlow交換機都成為檢測節點,捕捉網絡中目的端口大于33 434并且TTL值小于6的所有類型的數據包,再由SDN控制器為相應的節點下發高優先級的特定流表用于轉發該測繪數據包。

2.2.4 概率路徑轉發算法

經過測繪流量識別模塊的過濾后,需要為合法的流量分配轉發路徑,該部分工作由概率路徑轉發算法完成。在傳統的網絡架構中,路由轉發路徑是固定的,當網絡中出現鏈路擁塞或者攻擊者的惡意盲攻擊時,路由器沒法靈活調整流量的走向,從而影響了數據的傳輸效率。為了提高網絡的靈活性和可用性,PrNet會在源節點和目標節點之間選擇L條最優的可達路徑作為備選路徑As,d,定期變更數據包的轉發路徑,使網絡中的流量盡可能實現負載均衡,減少網絡瓶頸的產生。

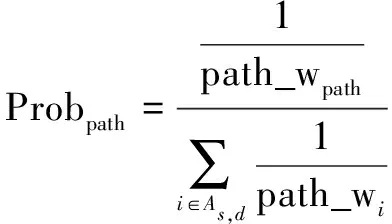

可達路徑的瓶頸權重path_w越大,則代表經過的節點和鏈路越多,或者經過的節點和鏈路正處于高負荷狀態,選擇path_w較大的路徑將使得數據包的轉發延遲增大。考慮到轉發效率的問題,概率路徑轉發算法需要先對數據包的源地址s和目的地址d之間所有的可達路徑Paths, d根據用戶自定義的備選路徑數量L進行篩選,排除掉path_w較大的路徑,再對剩下的路徑進行概率值分配。備選路徑的概率值Probpath計算公式為:

(11)

最后從備選路徑中選擇一條路徑作為數據包在T時間的轉發路徑,確保轉發路徑的分配會根據網絡拓撲流量的實際情況進行調整。概率路徑轉發算法Prob-Path的工作流程如算法2所示,輸入為數據包的源地址s、目的地址d和備選路徑的數量L,輸出為數據包的轉發路徑pathforward。

例如,在網絡拓撲Eunetworks中,與S7直連的H7向與S8直連的H8發送UDP數據包,節點S7到S8一共有4條可達路徑,分別是path=(S7,S6,S5,S8)、path=(S7,S12,S11,S13,S8)、path=(S7,S12,S11,S10,S9,S8)、path=(S7,S3,S2,S1,S4,S5,S8), 其path_w分別為1.3、1.6、3.2、4.5,假設此時備選路徑數量為3,則path=(S7,S3,S2,S1,S4,S5,S8)在該時間段會被剔除,而剩下的3條路徑作為備選路徑,其被選中的概率分別為0.45、0.37、0.18,根據概率值組成三個區間(1,45)(45,82)(82,100),假設由隨機算法產生的隨機值為56,位于第二個區間,則將path=(S7,S12,S11,S13,S8)分配為數據包(H7,H8,UDP)的轉發路徑。SDN控制器會向路徑沿途的交換機S7、S12、S11、S13和S8下發相應的流表,在T時間內該類型的數據包可在網絡拓撲中直接轉發而無需經過控制器,在T時間后,先前分配的流表超時,控制器需要重新計算出新的轉發路徑,并將流表下發至對應的交換機中。PrNet以數據包的源地址、目的地址和協議區分不同的數據包,若H7向H8同時發送UDP和TCP數據包,控制器會為兩種數據包類型進行獨立計算,并下發不同的流表。

Algorithm2:Prob-Path

Input: Source Addresss; Destination Addressd; Number of alternative pathsL

Output: Forwarding path pathforward

1.As,d←TheLsmallest values of path_w in Paths,d

2.for path inAs,d

4.Set[i]←Set[i-1]+Probpath

5.end for

6.r←random(1,100)

7.foriin Set

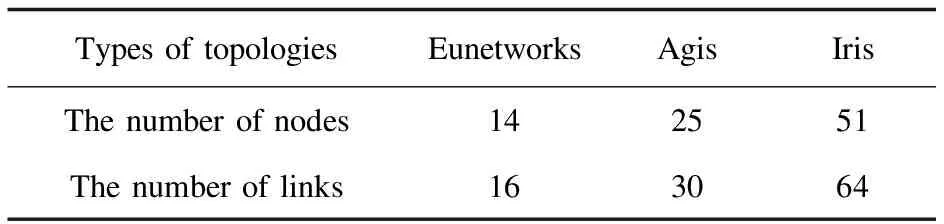

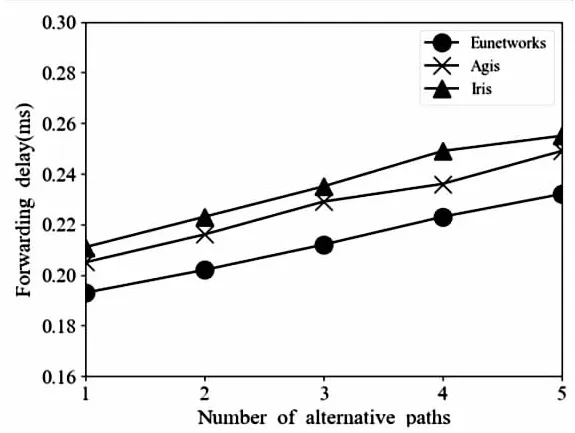

8.if Set[i-1] 9.pathforward←Thei-th path inAs,d 10.end if 11.end for 12.return pathforward 該文使用基于OpenFlow1.3協議的Ryu作為SDN控制器,使用Mininet對數據集Topology Zoo[21]中3種不同規模的網絡拓撲進行模擬仿真,其網絡節點與鏈路的數量如表1所示。主要從以下幾個方面來評估PrNet:(1)驗證混淆拓撲的安全性;(2)驗證概率路徑轉發算法的有效性;(3)PrNet性能基準測試。對下面給出的每項評估均重復實驗30次,并展示出最終的平均值。 表1 網絡拓撲信息 混淆拓撲的安全性可以通過比較混淆拓撲與實際流量拓撲的相似性來衡量。該文引入編輯距離(Levenshtein distance)表示混淆路徑與實際流量路徑之間的差異,路徑的差異性可以表示為編輯距離和實際流量路徑的長度比,實際流量路徑為備選路徑的概率的加權和,拓撲整體的相似性表示為: simi=1- (12) 圖3 相似性 在網絡拓撲運行過程中驗證概率路徑轉發算法的有效性,首先測試備選路徑的概率值是否根據網絡實時流量的變化而變化,其次測試概率路徑轉發算法對盲攻擊的緩解效果。 3.2.1 備選路徑的概率變化 在Eunetworks中,設定瓶頸節點數量為總節點的20%,備選路徑數量為4,為了能夠凸顯拓撲運行過程中鏈路使用率CLR對備選路徑概率值的影響,影響因子M取值為[1,1,1,1,3]。H7和H8是分別連接在節點S7和S8上的兩臺主機,path1=(S7,S6,S5,S8)、path2=(S7,S12,S11,S13,S8)、path3=(S7,S12,S11,S10,S9,S8)、path4=(S7,S3,S2,S1,S4,S5,S8)為數據包(H7,H8,UDP)的所有可達路徑,由于備選路徑數量為4,故該4條可達路徑均為備選路徑。 圖4中給出了數據包(H7,H8,UDP)的備選路徑概率值變化情況。隨著e(S5,S6)的CLR上升,包含有e(S5,S6)的備選路徑path1的瓶頸權重會上升,使得分配給該備選路徑的概率值會隨之下降,當e(S5,S6)的CLR為0.2時,path1的概率值為0.24,而當e(S5,S6)的CLR為1.0時,代表e(S5,S6)處于擁塞狀態,此時SDN控制器將不再把流量引向擁塞的鏈路,因此path1的概率值會調整為0。實驗結果與預想相符合,說明PrNet在拓撲運行過程中能夠定期收集各個節點和鏈路的度量指標信息用于更新可達路徑的瓶頸權重,并調整可達路徑分配得到的概率值,使得網絡具備更好的處理能力和靈活性。 圖4 備選路徑的概率變化 3.2.2 緩解盲攻擊 在Eunetworks中驗證PrNet如何緩解網絡中出現的盲攻擊。假設攻擊者在節點S1、S6、S9和S13上部署有bots,其中S6、S9、S13中的bots發送大量低速率流量至S1的誘餌服務器上,此時e(S4,S5)成為了最有可能被攻擊者洪泛的鏈路,如圖5所示。將所有鏈路的帶寬設置為10 Gbps,每個節點之間產生的背景流量消耗每條鏈路大約40%的鏈路使用率。考慮到LFA具有低速率流量的特性,規定每個bot最多發送8 Mbps的攻擊流量。 圖5 用于測試盲攻擊的拓撲Eunetworks 圖6給出了分別運行最短路徑策略(Shortest Path First,SPF)和PrNet時鏈路使用率隨攻擊成本的變化趨勢,橫坐標為攻擊者洪泛e(S4,S5)所需要的攻擊成本,攻擊成本以每個節點需要部署bots的數量來呈現,縱坐標為e(S4,S5)的鏈路使用率CLR。根據實驗結果,當bots的數量為250時,在SPF方案中e(S4,S5)的使用率達到了100%,而在PrNet中e(S4,S5)的使用率僅為65%,與SPF方案相比,PrNet使攻擊者需要多花費接近一倍的代價才能達到洪泛鏈路的目的。實驗結果與預想相符合,說明PrNet在拓撲運行過程中會根據流量的走向和分布調整數據包的轉發路徑,使網絡中的流量盡可能實現負載均衡,減少鏈路擁塞情況的出現,有效緩解了攻擊者發起的盲攻擊。 圖6 緩解盲攻擊 通過測試系統在拓撲結構更新時的靈敏性和備選路徑數量對數據包轉發時延的影響來衡量PrNet的性能。 3.3.1 系統的靈敏性 當網絡拓撲結構發生變化時,PrNet需要根據實際拓撲結構調整各節點的靜態度量指標值,以及重新生成混淆拓撲。在3種不同規模的網絡拓撲中測量這兩個步驟的處理時間,如表2所示。結果表明,對于規模較小的網絡拓撲,PrNet能夠在0.5秒以內完成節點度量指標值和混淆拓撲的計算,而對于大型網絡拓撲如Iris,計算時間雖然對比前兩者有明顯增大,但是總時間仍控制在1分鐘以內。因此,筆者認為PrNet具有良好的靈敏性,能夠有效應對真實環境中拓撲結構更新的情況。 表2 處理時間 ms 3.3.2 數據包的轉發時延 在此評估中,測量備選路徑數量增多,對數據包轉發時延的影響。在3種不同規模的網絡拓撲中,隨機挑選兩個位于不同節點的主機進行通信,主機之間連續30秒每秒發送10個數據包,每個數據包大小為5 000字節。當PrNet中備選路徑數量為1時,代表此時系統使用最短路徑策略分配轉發路徑。 如圖7所示,當備選路徑數量為1時,單個數據包在3種拓撲中的平均轉發時延分別為0.193 ms,0.205 ms,0.211 ms,當備選路徑數量為2時,轉發時延分別為0.202 ms,0.216 ms,0.223 ms。在PrNet中,數據包的轉發路徑會是備選路徑中的任意一條路徑,而隨著備選路徑數量的增大,會有更長的路徑納入備選路徑中,當數據包的轉發路徑為其中的一條較長的路徑時,其轉發延遲也會相應的增大,因此數據包的轉發延遲會隨著備選路徑數量的增大而增大。但是在3種網絡拓撲中,轉發時延的平均漲幅分別為0.010 5 ms,0.011 ms和0.012 ms,變化幅度較小,對數據包的正常轉發造成的影響不大。 圖7 轉發時延 該文提出了一種應對鏈路洪泛攻擊的機制PrNet,PrNet的主要思想是從多角度定義形成網絡瓶頸的度量指標,通過識別攻擊者的測繪流量并為其分配一條安全的混淆路徑,使得網絡瓶頸在攻擊者形成的攻擊視圖中具有較低的瓶頸度量值,并且通過概率路徑轉發算法,使網絡拓撲中的流量盡可能實現負載均衡,減少網絡瓶頸的產生。實驗表明,PrNet生成的混淆拓撲能夠抵御攻擊者在攻擊前期實施的網絡偵察行為,概率路徑轉發算法能夠讓網絡具備更好的處理能力和靈活性,并且有效緩解攻擊者不依賴測繪結果而發起的盲攻擊。PrNet僅考慮了將所有傳統路由器變更為SDN交換機的實現方案,對于大型網絡來說,更換所有路由器需要付出較大的代價,下一步將繼續探索僅將網絡中的部分路由器更換為SDN交換機的方案;對于大型網絡拓撲,加入多個控制器,提升系統的數據處理能力;引入機器學習的算法,由算法根據當前拓撲的流量情況,決定備選路徑的數量,為數據包分配最優的轉發路徑。3 實驗評估

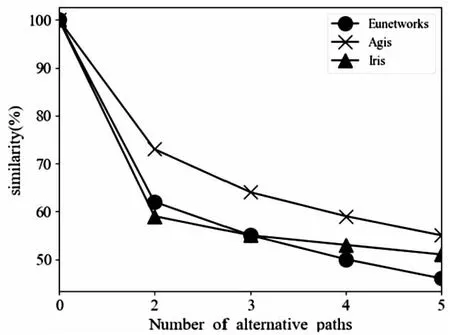

3.1 驗證混淆拓撲的安全性

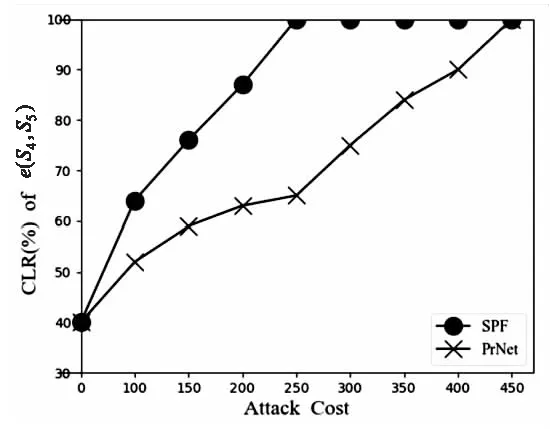

3.2 驗證概率路徑轉發算法的有效性

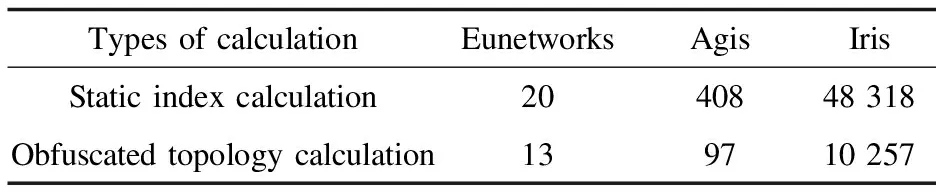

3.3 PrNet性能基準測試

4 結束語