一種物聯網安全通信方案的研究與實現

摘要:5G技術提升了物聯網(Internet of Things,IoT)的帶寬容量并降低了延遲,實現了物聯網設備間的無縫連接和協同作業。然而,現有的網絡架構中,將用戶數據集中接入云存儲平臺的方式提高了物聯網環境的網絡安全風險,如易受攻擊和引發單點故障問題。隨著邊緣計算和區塊鏈技術的發展及應用,去中心化的身份驗證、授權機制以及增強的通信數據加密策略,共同構成了物聯網安全的核心要素。文章提出了一種基于L2TP(第二層隧道協議)和IPSEC VPN(虛擬專用網絡)混合結構的物聯網通信架構方案,并進行了模擬測試。通過對比分析,該架構在網絡吞吐量、延時控制及帶寬消耗方面,相較于單獨采用L2TP或IPSEC架構具有明顯優勢,特別是在網絡速度不再是限制因素的環境下,該架構在平衡網絡安全性與網絡性能方面表現更優,具有較高的實際應用價值。

關鍵詞:物聯網;云存儲平臺;邊緣計算;區塊鏈;吞吐量

中圖分類號:TP393" " " "文獻標識碼:A" " " 文章編號:1674-0688(2024)07-0082-06

0 引言

物聯網已成為第四次工業革命的核心驅動力。從智能家居到工業自動化,物聯網技術正深刻改變著人們的生活方式。然而,隨著IoT設備在日常及工作場景中的廣泛應用,其通信安全問題日益嚴峻。IoT設備的互聯互通特性雖然促進了實時數據的收集、傳輸和處理,但是也為潛在的網絡攻擊者提供了可乘之機。從家用攝像頭到工業控制系統,IoT設備的安全漏洞一旦被利用,將可能造成個人隱私泄露、重大經濟損失甚至導致國家安全層面產生風險。因此,加強物聯網通信安全成為學術界和產業界共同面臨的緊迫課題。

虛擬專用網技術(Virtual Private Network,VPN)以其強大的身份認證機制、數據加密能力和安全傳輸功能,為IoT設備提供了一個可靠和安全的通信環境[1]。鑒于物聯網終端功能受限,當前研究多聚焦于開發輕量級或創新型VPN解決方案。倪潔等[2] 探索了VPN在物聯網通信中的應用,提出了基于GRE(通用路由封裝協議)和IPSEC(互聯網安全協議)的兩種傳輸方案,分析了它們在物聯網傳輸中的安全性。然而,GRE方案缺乏對通信數據加密的服務,而IPSEC對終端性能要求較高,部署難度大,難以保障物聯網通信數據的安全。曾喜娟[3]針對輕量級VPN需求,對IPSEC協議進行了精簡優化,特別是在密鑰協商及SA(安全關聯)生成機制上進行了改進,實現了輕量化的部署。盡管如此,IPSEC因涉及頻繁的數據加密與解密操作,若直接部署于終端,則可能會嚴重影響通信效率。鄔群輝等[4] 基于IPv6協議的安全特性設計了一種IPv6-VPN方案,利用IPv6協議的內置安全功能保護數據傳輸安全,但目前及未來較長時間內IPv4網絡仍占據主導地位,該方案的應用范圍受到一定限制。因此,結合各種VPN的不同特性,設計一種實用而有效的VPN組合方案,將會大大提升數據安全性和方案的適用性。本文在全面分析IoT通信安全面臨的挑戰及現有解決方案的基礎上,探討如何通過混合VPN技術增強IoT通信安全,旨在為IoT領域的安全實踐提供有價值的理論與實踐指導。

1 IoT與VPN融合分析

1.1 IoT的基本結構

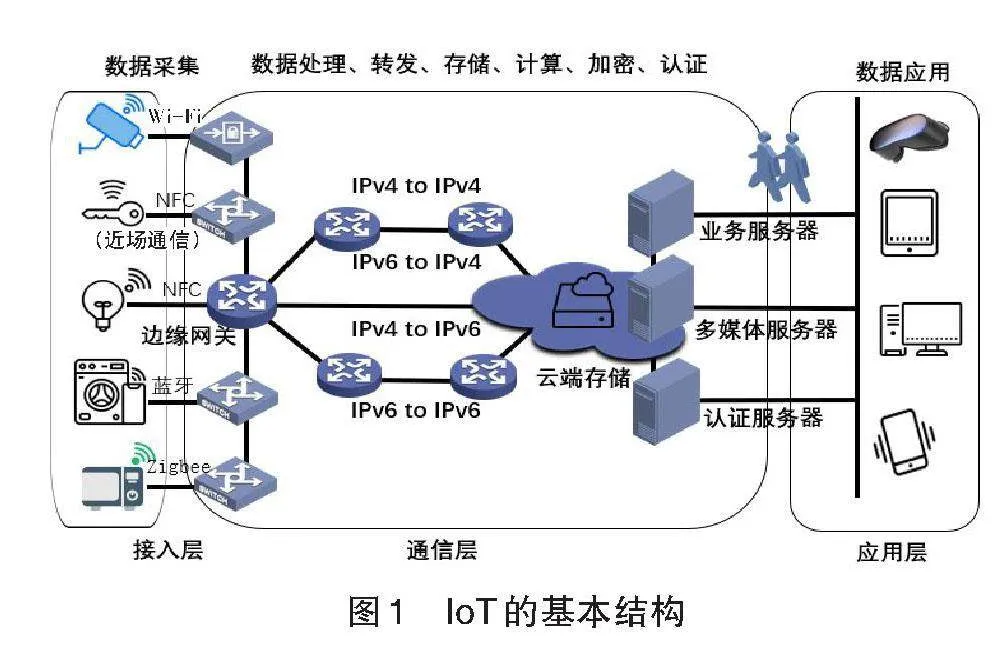

IoT系統分為接入層、通信層和應用層(見圖1)。接入層是IoT系統與物理世界的接口[5],包含傳感器和執行器。傳感器用于感知和收集環境信息,如溫度、濕度、光線等,將物理量轉換為電信號,實現環境信息的感知與采集。通信層是信息傳輸通道,連接感知層和應用層,包括多種通信技術,負責數據處理、數據安全及設備管理。應用層作為IoT系統的最終用戶接口,負責將底層數據轉化為實際應用價值,提供數據分析和決策支持服務,幫助用戶或企業優化操作,提升效率。這3層協同工作,共同實現從物理世界信息感知到具備價值應用和服務的智能轉化與控制。

1.2 VPN協議

VPN技術是一種利用公共網絡構建與專用網絡具有相同通信功能的安全數據通道技術[6]。它通過隧道技術實現,無需物理專線,而是利用公共網絡資源和設備建立一條邏輯上的專用數據通道。這條通道不僅具有與專用數據通道相同的通信功能,而且通過加密和認證機制確保了傳輸數據的完整性和機密性。實現VPN的關鍵技術主要有隧道技術、加密/解密技術、密鑰管理技術及身份認證技術[7]。VPN協議是實現VPN技術的具體通信協議,它規定了數據在VPN網絡中的傳輸方式、加密方式、認證方式等。常見的VPN協議包括以下幾種:①PPTP(點對點隧道協議)。該協議簡單易用,但加密標準較弱,通常不推薦用于傳輸敏感數據。②IPSEC。該協議提供高級加密功能和復雜的認證機制,能提供高度安全的通信環境。③L2TP。該協議本身不提供數據加密,常與IPSEC協議結合使用,但可能因加密處理而略微影響傳輸速度。④GRE。該協議主要用于封裝多種協議,靈活性強,但缺乏數據加密功能,因此常與IPSEC等安全協議結合使用。⑤SSL(安全套接字層)。該協議易于配置和使用,特別適用于無需安裝專門客戶端軟件的臨時用戶或客戶端環境多樣化的場景。⑥WireGuard。該協議是一種新興的開源VPN協議,具有輕量級且易于配置的優點,可用于構建快速和安全的VPN連接。

1.3 IoT存在的問題

加強設備安全性、數據加密和訪問控制是IoT安全的關鍵點,IoT安全問題可以概括為保障數據的機密性、完整性和可靠性。在接入層,攻擊者可能通過感知設備實施竊取、破壞或篡改行為,以非法獲取敏感信息或破壞IoT系統的正常運行。因此,網絡層安全面臨多重威脅。例如:通過發送大量流量或惡意請求占用網絡資源,導致IoT設備無法正常運行;改變IoT設備之間的通信路徑,將數據流量重新定向至不安全地點進行竊聽。若數據傳輸未經加密或保護不足,則存在數據泄露或被竊取的風險。在應用層,不安全的身份認證機制易引發未授權訪問、身份偽造、憑據盜用及執行釣魚攻擊等問題。若缺乏適當的訪問控制策略,則可能會導致敏感數據泄露或IoT設備功能被惡意利用。

1.4 IoT通信模型分析

互聯網通信使用的模型為TCP/IP(傳輸控制協議/因特網互聯協議)參考模型,該模型是對OSI(開放式系統互聯通信)參考模型的一種簡化實現,IoT技術的應用會結合不同場合、不同終端使用Wi-Fi、Zigbee、Bluetooth等近距離通信技術,但最終這些信息都會通過IP協議統一封裝并轉發至互聯網中。TCP/IP主機的網絡層承擔著將各種不同協議數據封裝成統一格式的功能。而VPN技術則在主機網絡層之上工作,通過跨越不同層次的架構為IoT通信提供必要的安全保障服務。IoT與網絡參考模型見圖2。

1.5 VPN在IoT中的作用

VPN技術通過公共網絡為IoT設備提供安全通信服務,增設身份驗證層級,確保僅授權設備能建立加密連接。此技術優化了IoT的網絡架構,便于集中管理和控制分散設備的訪問權限。VPN對傳輸數據進行加密,確保端到端的安全性,尤其適用于缺乏本地加密功能的IoT設備。它在互聯網或其他不受信任的網絡上創建安全隧道,保護IoT設備免受各種網絡攻擊,同時將IoT流量與其他網絡流量進行分割,從而減少攻擊面。此外,VPN為IoT設備及軟件更新提供安全通道,防止設備管理數據被攔截或篡改[8]。集中式VPN管理系統能高效部署并維護各類IoT設備上的VPN連接。輕量級VPN協議還解決了跨制造商設備的互操作性難題,提供了統一的安全防護層。

2 設計架構分析

2.1 設計原則

在安全性和認證方面,應優先選用支持最強加密標準的VPN協議(如IPSEC或SSL),以保障數據傳輸的安全性。由于IoT設備存在資源差異,因此需定制加密機制,如采用輕量級加密算法,以適配資源受限設備。同時,實施強有力的身份驗證機制,如雙因素認證或數字證書,確保只有授權設備能夠訪問網絡。設置詳細的訪問控制策略,控制設備和用戶的網絡資源訪問權限[9]。

在可擴展性和管理方面,應考慮未來設備數量的增長,確保IoT系統可以輕松擴展以支持更多的設備。實施集中化設備管理和配置更新系統,以高效管理IoT設備。鑒于IoT設備的性能限制,VPN解決方案應盡量減少對CPU、內存和電池資源的消耗,并優化數據傳輸機制,以減輕傳輸能耗對設備性能的影響。此外,還需強化網絡穩定性和故障恢復能力,引入負載均衡和冗余機制,提高系統的可靠性。同時,集成實時監控和日志記錄功能,以及時響應安全事件,并且定期進行安全審計和性能評估,確保系統持續符合安全標準。

在網絡架構和兼容性方面,VPN應能滿足在不同網絡層級高效運作,特別是在邊緣網絡環境中。設計時需充分考慮多制造商設備的兼容性及異種通信協議的支持,提供跨操作系統與平臺的定制化解決方案,以滿足多樣化應用場景的特定需求。

2.2 場景分析

在設計IoT的VPN架構時,需全面考慮傳感端、云端和客戶應用端3個核心環節[10]。VPN在IoT中的應用模式有以下兩種:一是實現VPN嵌套,融合各自優勢,如L2TP/IPSEC組合和GRE/IPSEC組合;二是結合云計算、邊緣計算及生物識別等技術,開發新型VPN技術,為智能IoT設備開發輕量級VPN解決方案,并改進當前輕量級VPN的功能缺陷。

鑒于目前L2TP和IPSEC在智能IoT中的應用仍屬新興領域,本文采用第一種模式設計了一種混合多種VPN技術的通信架構。此架構旨在構建端到端的VPN安全體系,支持公共可路由連接中的任何加密IoT會話,確保不同IoT環境下統一解決方案的部署。具體實現上,通過IPSEC VPN對L2TP封裝的通信流量進行加密,既解決了L2TP和IPSEC/IPv4安全協議之間的切換難題,又實現了終端設備通信流量的自動隧道觸發機制,解決了大量低能耗設備在待機狀態下難以啟動隧道的問題。

2.3 實驗架構

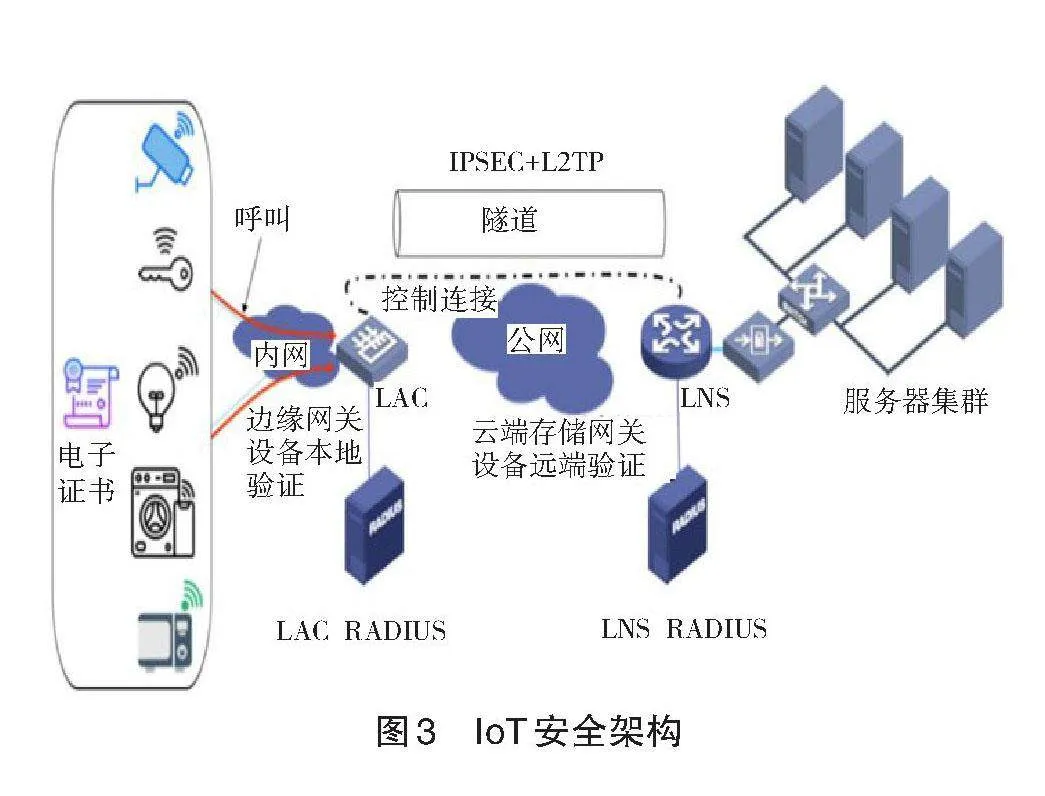

通過嵌套L2TP和IPSEC VPN技術,為IoT設備提供一個安全的數據傳輸通道。L2TP用于創建虛擬隧道,IPSEC提供隧道內通信數據的加密。IoT安全架構見圖3。

(1)設備認證。在接入層,IoT終端(支持Wi-Fi、藍牙、NFC等)通過邊緣網關接入網絡。此過程采用電子證書作為首道安全防線,確保僅授權設備能接入。每個設備必須擁有由信任證書頒發機構(Certificate Authority,CA)頒發的唯一電子證書及相應私鑰。VPN連接發起時,IoT設備使用其電子證書對LAC(L2TP訪問集中器)進行身份認證,同時支持LAC對設備的雙向認證。此外,可配置RADIUS服務器以增強認證流程。

(2)隧道建立。IoT設備向VPN網關發起L2TP隧道建立請求。首先,建立L2TP隧道,為數據傳輸提供邏輯通道,此時的數據未加密。L2TP隧道通過LNS(L2TP網絡服務器)與LAC的交互建立,支持多會話并發,滿足同一設備多種數據類型的同時傳輸需求。其次,應用IPSEC對L2TP隧道進行加密,通過IKE(Internet密鑰交換)協議協商加密、認證算法及密鑰信息,建立安全關聯(Security Association,SA),確保隧道內數據傳輸的安全性。

(3)數據加密傳輸。所有L2TP隧道中的數據包都經IPSEC加密處理,利用強大的加密算法確保數據的機密性,并通過哈希算法驗證數據的完整性,防止數據被篡改。加密后的數據包通過已建立的L2TP隧道安全傳輸,即使在公共網絡中也能防止數據泄露和中間人攻擊。該架構方案在L2TP隧道建立和IPSEC加密階段均實施雙重認證機制,提升了IoT數據傳輸的安全性。

2.4 數據保護流程

IoT數據保護流程見圖4,流程具體步驟如下。

(1)IoT設備流量通過接入點進入網絡,經過安全策略數據庫(SPD)篩選,決定其是否加密、丟棄或直接放行。對于需要安全服務的數據,IoT節點與VPN服務器避啟動L2TP會話建立隧道,包括PPP(Point-to-Point Protocol)認證與協商,以管理L2TP隧道的建立、維護及拆除。

(2)創建L2TP數據隧道,傳輸PPP封裝幀,此時數據在隧道內未加密,但已提升至L2TP會話層。

(3)隨著L2TP隧道的建立,IoT節點開始準備IPSEC SA(安全聯盟)協商,標記L2TP隧道數據以便后續IPSEC進行處理。通過IKE(因特網密鑰交換協議)與VPN服務器建立IKE SA作為IPSEC SA協商的安全通道,該步驟涉及密鑰交換、身份驗證及協議協商。在IKE SA的基礎上,詳細協商IPSEC SA,定義數據加密、認證算法、參數、密鑰材料及封裝模式。

(4)L2TP封裝的PPP數據依據IPSEC SA進行加密和認證封裝,通常采用ESP協議進行處理,加密后的數據流被重新封裝回L2TP隧道中傳輸。加密PPP幀作為L2TP數據報負載,通過互聯網安全傳輸至VPN服務器。

(5)VPN服務器接收L2TP封裝的數據流后進行解封裝,提取IPSEC處理的數據包,再根據IPSEC SA解密和驗證,恢復原始數據包,最終轉發至內網目標網絡。此過程確保了IoT數據在傳輸中的鏈路層封裝與網絡層加密,增強了數據在開放網絡中的機密性、完整性與安全性。

3 模擬實驗與評估

3.1 模擬實驗

模擬實驗所用軟件見表1,利用這些軟件模擬IoT設備之間大小介于1 kB至1 MB的特定文件的交換過程。該過程由外部腳本負責啟動和管理,該腳本還負責定期執行緩存清理操作。為了確保實驗結果的準確性,在IoT環境中多次重復執行了模擬過程。在模擬中,分別設置了單獨L2TP VPN和IPSEC VPN模擬場景,通過VPN網絡設備靈活切換不同的安全協議,以評估并比較它們在處理IoT設備之間安全通信時的表現。

3.2 評估

通過網絡性能評估指標,對提出的方案進行測試,比較獨立L2TP VPN、IPSEC VPN與方案中混合端到端VPN的測試結果。

3.2.1 吞吐量

吞吐量是指在綜合考慮加密和解密過程帶來的額外開銷后,VPN隧道在單位時間內成功傳輸的數據數量,是衡量網絡傳輸效率的關鍵指標[11]。其單位通常表示為比特每秒(bps)、千比特每秒(kbps)或兆比特每秒(Mbps),直接反映了網絡的負載能力。雖然采用更強的加密算法能夠提升VPN協議的安全性,但是同時也可能因處理開銷的增加而降低吞吐量。

網絡吞吐量計算公式通常表述為

[I=φT,]" " " " " " " " " " " " " " " " (1)

其中:[I]表示網絡吞吐量,[φ]表示傳輸數據量,[T]表示傳輸時間。

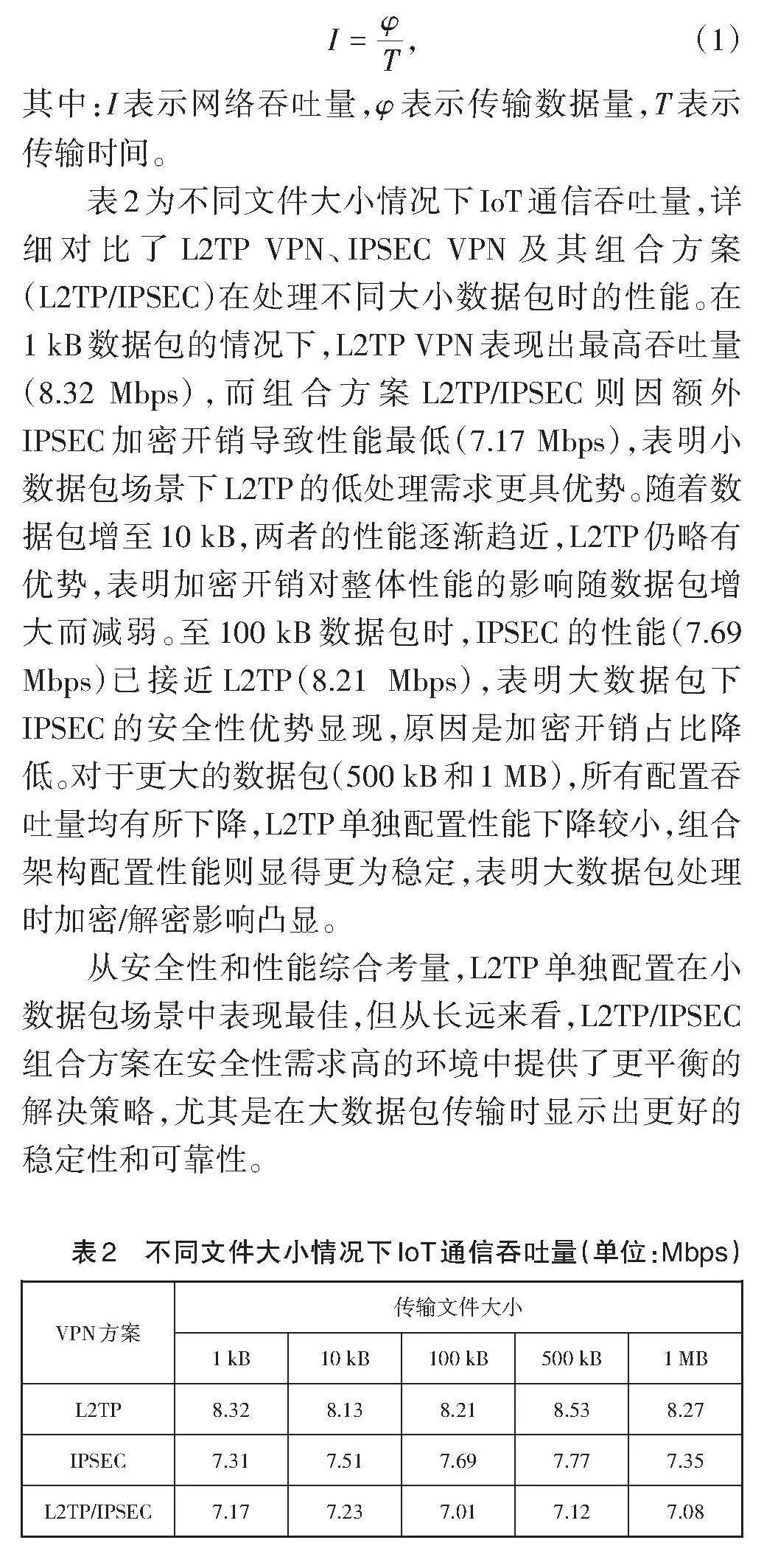

表2為不同文件大小情況下IoT通信吞吐量,詳細對比了L2TP VPN、IPSEC VPN及其組合方案(L2TP/IPSEC)在處理不同大小數據包時的性能。在1 kB數據包的情況下,L2TP VPN表現出最高吞吐量(8.32 Mbps),而組合方案L2TP/IPSEC則因額外IPSEC加密開銷導致性能最低(7.17 Mbps),表明小數據包場景下L2TP的低處理需求更具優勢。隨著數據包增至10 kB,兩者的性能逐漸趨近,L2TP仍略有優勢,表明加密開銷對整體性能的影響隨數據包增大而減弱。至100 kB數據包時,IPSEC的性能(7.69 Mbps)已接近L2TP(8.21" Mbps),表明大數據包下IPSEC的安全性優勢顯現,原因是加密開銷占比降低。對于更大的數據包(500 kB和1 MB),所有配置吞吐量均有所下降,L2TP單獨配置性能下降較小,組合架構配置性能則顯得更為穩定,表明大數據包處理時加密/解密影響凸顯。

從安全性和性能綜合考量,L2TP單獨配置在小數據包場景中表現最佳,但從長遠來看,L2TP/IPSEC組合方案在安全性需求高的環境中提供了更平衡的解決策略,尤其是在大數據包傳輸時顯示出更好的穩定性和可靠性。

3.2.2 延時

網絡延時在VPN環境中是另一個重要的通信性能評估指標,通常指數據包在網絡中傳輸所需的時間,涉及傳播、處理、排隊、傳輸和加密/解密等過程,計算公式可表示為

[?=ψυ?γ,]" " " " " " " " " " " " (2)

其中:[?]表示流量數據往返延時,[ψ]表示延時系數,[υ]表示流量接收響應時間,[γ]表示發送流量數據的時間。

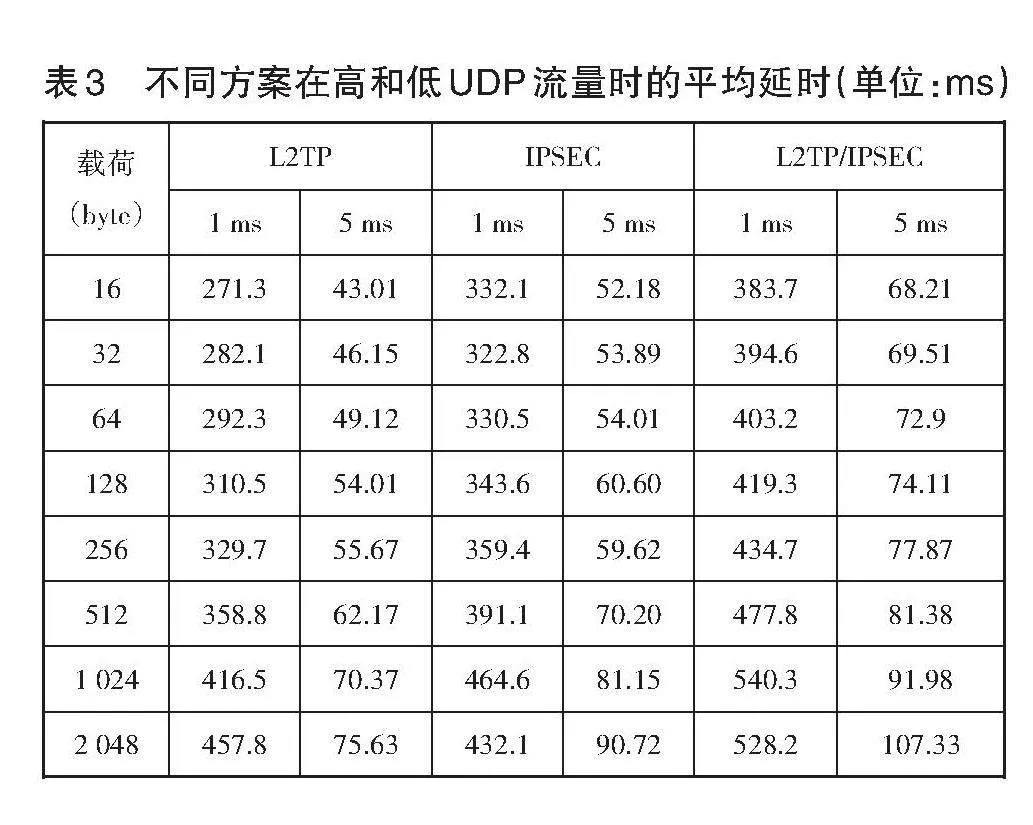

表3為不同方案在高和低UDP流量時的平均延時,對比了L2TP、IPSEC和L2TP/IPSEC在1 ms和5 ms包間生成間隙條件下,傳輸不同UDP有效載荷大小的延時數據。每個數據點代表10 000個UDP包的平均延時,其中包間生成間隙代表數據包的發送頻率,UDP有效載荷大小代表每個數據包的大小。在1 ms高流量場景下,L2TP延時隨著UDP負載的增加而穩步上升(由271.3 ms升至457.8 ms),表明數據包處理時間隨載荷增大而增長。相比之下,5 ms低流量場景下延時增幅較小(由43.01 ms升至75.63 ms),表明網絡和設備在此條件下處理效率更高。IPSEC在1 ms條件下延時同樣隨負載增大而上升(由332.1 ms升至432.1ms),顯示其處理大數據包能力強于L2TP。在5 ms條件下,IPSEC延時也呈逐漸增加趨勢(由52.18 ms 升至90.72 ms),但增幅保持在合理范圍。混合VPN(L2TP/IPSEC)在1 ms條件下延時顯著增加(由383.7 ms升至528.2 ms),反映了雙重協議開銷的影響。在5 ms場景下,其延時也較高(由68.21 ms升至107.33 ms),表明即使在較低流量下,混合VPN的處理延時仍較大。

對比1 ms和5 ms包間生成間隙,所有VPN在1 ms間隙下的延時均高于5 ms間隙,反映了高速流量對VPN處理能力的壓力。UDP負載增加時,各VPN延時均呈現上升趨勢,但幅度因技術和負載條件而異。總體而言,L2TP/IPSEC因加密和封裝雙重開銷而表現出高延時。IPSEC VPN在高負載條件下表現出更強的處理能力,而L2TP VPN則在低負載下延時增長較小。

3.2.3 帶寬消耗

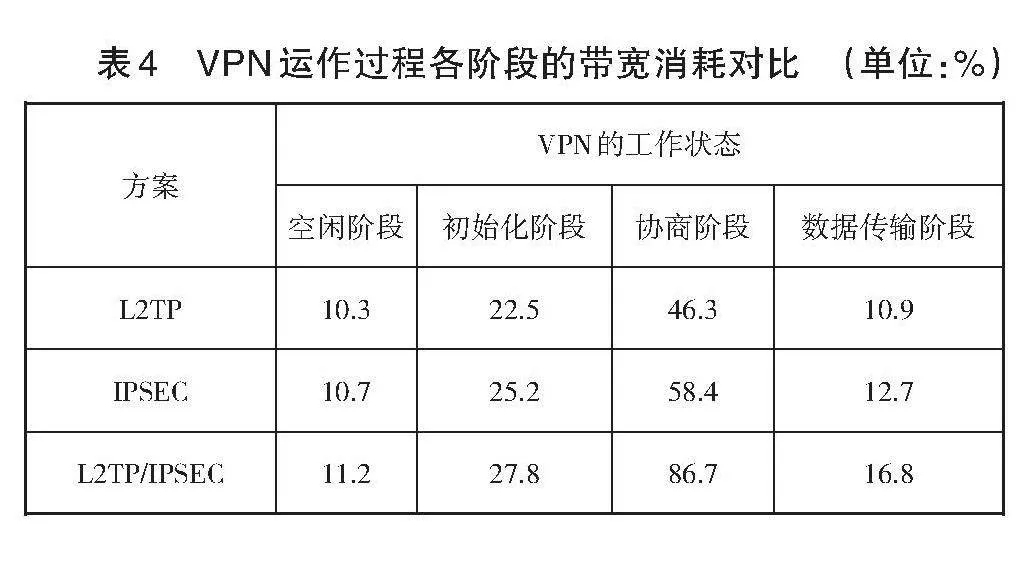

在IoT通信中,VPN的運作過程大致分為空閑階段、初始化階段、協商階段和數據傳輸階段。空閑階段包括啟動IoT設備之間的隧道接口、選擇安全參數,以及驗證并提交IP地址和可用端口的配置等先決條件。初始化階段標志著通過VPN通信開始設置啟動數據。

VPN運作過程各階段的帶寬消耗對比見表4。在VPN的空閑階段,盡管不進行數據傳輸,但是仍需消耗一定帶寬以維持連接。其中:L2TP消耗最低(10.3%),說明心跳和狀態檢查機制相對節省帶寬;IPSEC消耗稍高(10.7%),這是因為其狀態保持機制更為復雜;L2TP/IPSEC VPN消耗最高(11.2%),這是因為需同時維持兩個協議的連接。在初始化階段,帶寬消耗增加,主要用于身份驗證和協議協商。L2TP消耗為22.5%,其初始化過程較簡單;IPSEC為25.2%,這是因為涉及更復雜的安全協議協商和身份驗證;L2TP/IPSEC為 27.8%,表明組合協議在初始化時需要交換更多的信息。在協商階段,帶寬消耗進一步上升,主要源于密鑰交換和協議參數設置。L2TP 消耗46.3%,IPSEC稍高,達 58.4%,這是因為其加密設置更為復雜;L2TP/IPSEC消耗86.7%,顯示兩種協議的帶寬消耗顯著增加。在數據傳輸階段,實際數據加密和傳輸成為關鍵。L2TP帶寬消耗(10.9%)與空閑階段相近,這是因為L2TP主要負責封裝而非加密,其帶寬消耗主要來自封裝開銷;IPSEC消耗略高12.7%,反映加密操作的額外帶寬需求;L2TP/IPSEC消耗最高(16.8%),這是因為雙重協議增加了加密和封裝操作。

4 結語

在IoT環境中,如果帶寬資源受限,L2TP VPN可能是一個合適的選擇,因為它在各階段帶寬消耗都相對較低。反之,當安全性成為首要考慮因素且帶寬不再是限制因素時,L2TP/IPSEC VPN則因提供更高的安全性而更為合適。在具體應用中,需權衡成本和安全性。鑒于目前IPv4和IPv6協議混合使用的普遍性及協議孤島現象,將6to4或4to6協議融入IPSEC VPN中也許獲得更廣的應用面。隨著人工智能技術在IoT的深入應用,運用深度學習算法對通信數據進行自適應分類,進而由網關設備自動生成VPN策略以實現IoT設備的分類保護,將成為提升安全性的重要研究方向及挑戰,也是后續研究的熱點和難點。

5 參考文獻

[1]周喆.內核態對等型VPN的研究與實現[D].武漢:華中科技大學,2021.

[2]倪潔,徐志,李鴻志.基于VPN技術的物聯網傳輸層安全測試[J].電子測試,2019(13):90-91.

[3]曾喜娟.物聯網云連接中輕量級IPSec VPN的部署[J].綿陽師范學院學報,2020,39(8):94-97,102.

[4]鄔群輝,甘勇,王凱莉.基于IPv6-VPN的物聯網本質安全方法構想[J].現代信息科技,2018,2(8):191-192.

[5]張樹紅.基于物聯網安全的研究[J].山西電子技術,2022(4):91-93.

[6]魏潔玲,馬秀麗,金彥亮,等.基于VPN通道下的加密流量分類算法[J].應用科學學報,2023,41(4):646-656.

[7]宋博.基于物聯網技術的網絡安全問題及應對策略研究[J].網絡安全技術與應用,2023(9):160-161.

[8]車欣.適用于物聯網安全的機器學習方法綜述[J].人工智能,2023(4):91-97.

[9]舒俊.物聯網安全模型研究進展[J].中國新通信,2022,24(17):110-112.

[10]AMMAR,AlMOMANI.Classification of virtual private networks encrypted traffic using ensemble learning algorithms[J].Egyptian Informatics Journal,2022,23(4):57-68.

[11]龔萬煒,邢軍.基于模糊邏輯控制器的通信端口流量控制仿真[J].計算機仿真,2023,40(4):176-179,185.

*2022年廣東開放大學(廣東理工職業學院)雙師工作室項目“網絡系統集成雙師工作室”(12342127)。

【作者簡介】劉邦桂,男,江西贛州人,碩士,副教授,研究方向:人工智能技術、網絡互聯技術、網絡空間安全;金明洙,男,韓國釜山人,博士,教授,研究方向:物聯網技術、機械制造技術。

【引用本文】劉邦桂,金明洙.一種物聯網安全通信方案的研究與實現[J].企業科技與發展,2024(7):82-87.