網絡運行正常 仍需提防掛馬

文/鄭先偉

網絡運行正常 仍需提防掛馬

文/鄭先偉

5月教育網網絡運行正常,無重大安全事件發生。近期教育網新增的掛馬網頁數量有所上升,這主要是因為臨近高考以及高招工作即將展開,用戶對教育網內的網站關注度升高,使得攻擊者將攻擊的重點轉到于高校相關的網站上。建議網絡管理員能夠對自己管轄范圍內的WEB服務進行安全掃描和安全加固,以此來防范網站被攻擊并掛馬。要注意的是需要加固的不僅僅是服務軟件,網頁代碼本身也是需要進行檢驗并加固的。

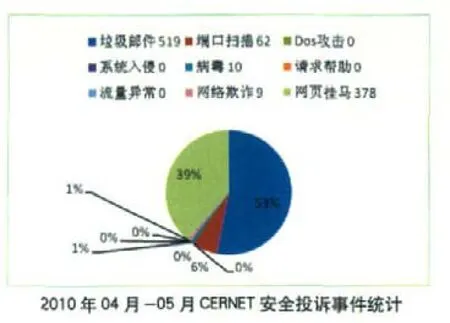

5月的安全投訴事件依然以垃圾郵件和網頁掛馬為主。

病毒與木馬

近期沒有新增影響特別嚴重的蠕蟲病毒。需要關注的是利用熱點事件進行欺詐傳播的病毒。這類病毒在傳播上并沒有直接利用系統或軟件的漏洞,它通過偽裝成網絡上的熱門事件(如不雅照片或視頻等)引誘用戶主動點擊下載并運行。雖然大部分時候殺毒軟件能夠有效識別這類病毒,但是一些用戶在獵奇的心態下不惜關閉殺毒軟件的主動防毒功能來運行這些程序。一旦用戶點擊運行了這類仿冒的圖片或視頻文件后,仿冒程序就會下載大量的木馬程序到用戶的機器上運行,破壞系統的防毒軟件和安全措施進而完全控制用戶的機器。

近期新增嚴重漏洞評述

5月微軟的安全公告中僅包含兩個安全公共,涉及的系統包括office軟件和OUTLOOK軟件,用戶應盡快安裝相應的補丁程序。除了微軟外,其他的一些第三方軟件的安全公告也需要提醒用戶關注,如Mozilla針對firefox瀏覽器發布的補丁程序、Adobe針對Shockwave Player Director發布的安全公告,暴風影音軟件針對BaoFeng 2012版本發布的補丁程序。這些第三方軟件需要用戶根據自己的安裝情況來選擇安裝相應的補丁程序。

以下是近期需要我們管理員特別關注的漏洞:

nginx文件路徑處理遠程命令執行漏洞

影響系統:

Igor Sysoev nginx 0.8.x

Igor Sysoev nginx 0.7.x

Igor Sysoev nginx 0.6.x

漏洞信息:

nginx是多平臺的HTTP服務器和郵件代理服務器,一般用來構建需要高性能的主頁服務(如學校的首頁服務器)。nginx可以被配置為以CGI的方式來支持PHP腳本運行,這種方式在處理PHP腳本文件路徑的解析時存在問題,可能導致攻擊者利用php腳本控制服務器。這個漏洞出現在nginx傳遞訪問的URL和后續的腳本路徑提取過程中,如果服務器上允許用戶上傳特定的文件(如rar或jpg圖片等),攻擊者就可以上傳包含php腳本命令的圖片文件,如果用戶獲得上傳文件的訪問地址,在其后添加任意php后綴的文件名進行訪問,存在漏洞的處理過程會把上傳的圖片文件當作php腳本執行,使得攻擊者能控制服務器。

漏洞危害:

該漏洞是0day漏洞,漏洞的攻擊方式已經在網絡上被公布。一旦使用nginx的網站允許用戶上傳文件,這個漏洞就很容易被利用。目前監測發現已經有部分網站的該漏洞被利用后進行了掛馬攻擊。

解決辦法:

目前廠商還未針對該漏洞發布補丁程序,建議您隨時關注廠商的動態:

http://nginx.net/

在沒有補丁程序前,您可以使用以下的臨時辦法來減輕風險:

修改PHP的配置文件php.ini,把默認的如下行:

cgi.fix_pathinfo=1

修改為:

cgi.fix_pathinfo=0

修改后重啟nginx服務器。

MySQL COM_FIELD_LIST命令遠程溢出漏洞

影響系統:

Oracle MySQL 5.1

Oracle MySQL 5.0

漏洞信息:

MySQL是目前使用最為廣泛的開源多平臺數據庫軟件。MySQL的5.0和5.1版本中存在一個安全漏洞,如果MySQL允許遠程數據庫連接,那么攻擊者可以通過向MySQL數據庫提交包含有超長表格名稱參數的COM_FIELD_LIST命令觸發緩沖區溢出,導致執行任意代碼。

漏洞危害:

MySQL是很多網站使用的后臺數據庫系統,默認情況下MySQL數據庫是禁止遠程連接的,但是由于很多網站的WEB服務和數據庫服務并不在一臺服務器上,管理員會開放遠程連接功能。如果用戶的數據庫端口允許遠程連接的話,這個漏洞就非常容易被利用。

解決辦法:

目前廠商已經發布了升級補丁以修復這個安全問題,請到廠商的主頁下載補丁升級:

http://bugs.mysql.com/bug.php?id=53237

(作者單位為CERNET國家網絡中心應急響應組)

安全提示

為防范服務器被掛馬,建議管理員執行以下操作:

1.及時升級WEB服務器的補丁程序;

2.盡量更新WEB服務程序和數據庫程序到最新版本;

3.關閉WEB服務器上不必要的服務及端口;

4.使用防火墻保護WEB服務器;

5.檢查主頁代碼中包含數據庫操作和用戶輸入操作的代碼,防范SQL注入和跨站腳本漏洞;

6.WEB服務器要專機專用,禁止在WEB服務器上做一些無關的操作(如訪問網頁或收取電子郵件等);