openssl硬件引擎加解密漏洞

趙春平 凌志祥

江南計算技術研究所 江蘇 214083

0 引言

openssl是一個開源的SSL協議實現,它采用C語言作為開發語言,因此 openssl具有優秀的跨平臺性能,并被廣泛使用。openssl支持Linux、Windows、BSD、Mac、VMS等平臺,這使得openssl具有廣泛的適用性。openssl目前最新的版本是1.0.0d。 有很多系統都是用openssl來構建安全的通信,比如apache的httpd中的ssl模塊、openldap等優秀的開源軟件。

openssl主要由三部分組成:crypto庫、ssl庫以及openssl命令。其中crypto庫中實現了大量的對稱算法、非對稱算法和摘要算法,并且這些算法都支持硬件引擎。

1 openssl硬件引擎

openssl是一個自包含的軟件,它不依賴于第三方庫,它實現了各種軟算法。為了支持硬件以提高性能,openssl通過引擎機制來支持硬件算法。當用戶調用上層的對稱加解密函數時,如何沒有注冊對應算法的引擎,openssl使用默認的軟算法;當用戶注冊了某個算法的硬件引擎時,openssl將會調用該硬件引擎的算法。下面簡要介紹對稱計算中,openssl如何使用硬件引擎。

openssl的對稱計算主要crypto/evp/evp_enc.c中實現,調用接口和主要數據結構在evp.h中定義。對稱計算主要有兩個數據結構,如下所示:

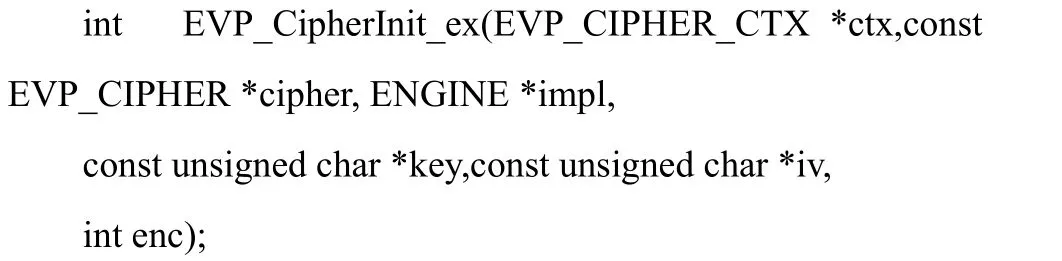

對稱計算調用接口主要有:

(1)對稱計算初始化

(2)進行對稱計算

(3)獲取余下的對稱計算結果

從接口可以看出,用戶調用 openssl進行對稱計算時,主要使用的數據結構為 EVP_CIPHER_CTX,該結構主要包括了對稱算法信息以及硬件引擎。如果無硬件引擎,將使用軟算法。openssl進行對稱計算時,使用的是 EVP_CIPHER結構中的 do_cipher函數指針。硬件引擎的加載是在EVP_CipherInit_ex中完成的。在EVP_CipherInit_ex的實現中,如果指定了對稱計算引擎,EVP_CIPHER_CTX中的cipher將指向硬件引擎所實現的 EVP_CIPHER,后續的update操作和final操作都將使用硬件引擎提供的函數。

do_cipher函數對數據進行對稱計算,其參數主要有:輸入緩沖區、輸出緩沖區以及輸入長度。輸入緩沖區和輸出緩沖區可以是不同的內存地址。該函數返回非0時表示成果,返回0表示對稱計算失敗。不過對于軟算法,基本上不可能出現計算失敗的情況,而如果用硬件來做對稱計算,由于硬件以及硬件接口的原因,則有可能出現對稱計算失敗。

2 openssl硬件引擎加解密漏洞

在 openssl的各個 SSL協議版本實現中(包括當前的1.0.0d),無論在ssl握手階段還是數據發送和接收階段,對于數據的加解密運算都會調用函數EVP_Cipher進行運算(分別對應文件d1_enc.c、s2_enc.c、s3_enc.c和t1_enc.c)。s3_enc.c中調用方式如下:

該函數將對稱計算直接調用了do_cipher。

在openssl運行時,該函數的輸入緩沖區rec->data與輸出緩沖區 rec->input指向相同的內存地址,并且不判斷其返回值,由此會帶來安全問題。

特定情況下,openssl采用硬件引擎進行ssl握手和通信時,當客戶端和服務端因為某種硬件原因導致加解密失敗時,由于它沒有檢查EVP_Cipher函數的返回值(硬件引擎加解密函數會有返回值,但上層并不判斷),數據的傳輸將變成明文通信。即使僅僅因為一方硬件原因導致加密失敗,當前發出的數據也將是明文。SSL通信一旦變成明文通信,用戶將很難察覺。

此漏洞雖然被利用的概率較低,但一旦出現上面描述的特定情況,將會帶來巨大的安全問題。

修補該漏洞很簡單,僅僅判斷返回值,如果出錯立即終止SSL連接即可。

3 漏洞的驗證

作者在兩臺 linux操作系統上對該漏洞進行了驗證,為了便于抓包,其中一臺裝在虛擬機上。硬件引擎替換了RC4算法,并進行了加解密故障模擬,引擎名稱為 TestEngine,openssl版本為1.0.0a。

在服務端運行命令:

./openssl s_server -CAfile demoCA/cacert.pem -ssl3 -cipher RC4-SHA -cert cert.pem -key key.pem -engine TestEngine

在客戶端運行命令:

./openssl s_client -ssl3 -cipher RC4-SHA -host 192.168. 1.24 -cipher RC4-SHA -engine TestEngine

然后通過wireshark進行抓包,服務端中的Hello消息如圖1所示。

圖1 服務端中的Hello消息

服務Hello消息表明加密使用RC4算法。

發送的應用數據如2所示。

圖2 發送的應用數據

圖2中,傳輸的數據是明文。不僅僅傳輸的數據是明文,其他的握手數據也是明文。

[1] rfc2246,The TLS Protocol Version 1.0.2009.

[2] WDKDocs_12112009.chm, windows wdk.2009.