對一種代理簽名方案的攻擊和改進

孫 穎,許春香,吳 淮,陳艾東

(電子科技大學計算機科學與技術學院 成都 610054)

作為日常生活中手寫簽名的電子替代物,數字簽名已經成為保證信息完整性、不可抵賴性和實現認證的重要手段,并受到學術界的廣泛研究。隨著電子商務和電子政務的不斷發展,普通的數字簽名已經不能滿足人們日常生活日益發展的需求,眾多有特殊性質的數字簽名技術被相繼提出,由文獻[1]提出的代理簽名就是其中的一種,其主要功能是實現簽名的授權。在代理簽名中,一個原始簽名人將其簽名權利委托給代理簽名人之后,代理簽名人就可以代表原始簽名人進行簽名。這種授權的情況廣泛存在于現實生活中,如經理不在時,授權其簽名權利給其秘書。文獻[1]按照授權類型不同,把代理簽名分為完全授權、部分授權和基于委托書的授權3類。在完全授權中,原始簽名人把自己的簽名密鑰直接交給代理簽名人,使代理簽名人具有與其相同的簽名能力。顯然,完全授權的方式是不實際和不安全的。在部分授權中,代理簽名人可以獲得一個與原始簽名人密鑰不同的代理密鑰,使代理人生成的簽名與原始簽名人的簽名不同。該方式的缺點是無法限制代理簽名人的簽名范圍,代理簽名人可以對任意消息簽名。該缺點可在基于委托書授權的簽名方式中得到彌補,委托書中詳細描述了代理簽名人的簽名范圍、授權有效期以及代理人和授權人的身份等信息。代理簽名提出后,引起了研究學者的極大關注,成為密碼學的一個研究熱點。

文獻[2]首先提出了強代理簽名的概念,但強代理簽名需滿足可區分性、可驗證性、強不可偽造性、可識別性、不可否認性和可防止簽名權利被濫用。之后,很多代理簽名方案及其變形方案被相繼提出,如門限代理簽名[3-4]、代理盲簽名[5]、匿名代理簽名[5-6]、代理多重簽名[7]、一次代理簽名[8-9]、指定驗證人代理簽名[10-11]等。

文獻[12]提出了一種新的代理簽名方案,該方案的特色是可以用于授權的控制。該文獻首先提出了一個基本代理簽名方案,并聲稱該方案滿足代理簽名的所有安全性質之后,該文發現該基本方案適用于在電子支票系統中限制代理簽名人的金融授權,因此基于該基本方案,設計了一個新方案,并提出了一個具體的協議,用于解決代理環境中電子支票的授權控制問題;最后結合前向安全思想,提出了一個具有代理撤銷功能的多個代理簽名人的代理簽名方案,用于更新代理密鑰,以便解決代理簽名密鑰的泄露問題。雖然該文獻聲稱其所有的方案都是安全的,并且給出了一些安全性分析,但本文的研究發現,該文獻的方案并不安全,一個敵手可以成功偽造代理簽名密鑰,冒充誠實的代理簽名人生成有效的代理簽名,說明該文獻的方案不滿足數字簽名應該具備的最重要、最基本的不可偽造性,有重大的安全缺陷。

為了修正該文獻方案的缺陷,本文將分析該代理簽名方案,找出其安全性漏洞,并提出一個改進的新算法,以抵抗代理簽名密鑰偽造攻擊。

1 文獻[12]的基本方案

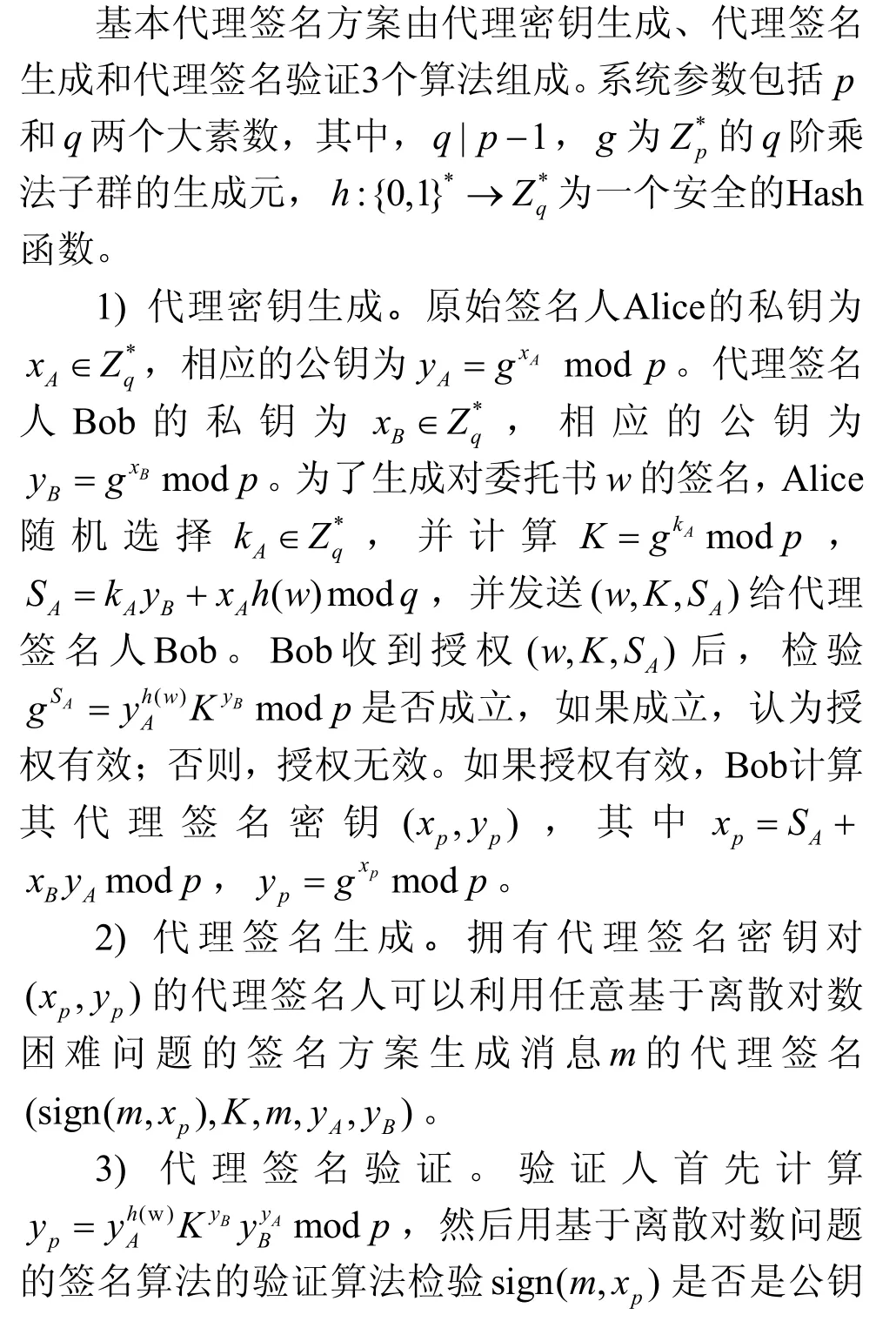

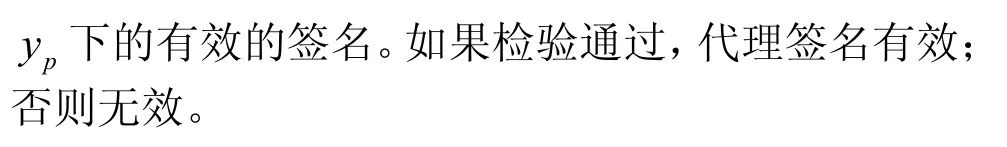

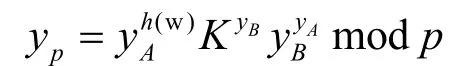

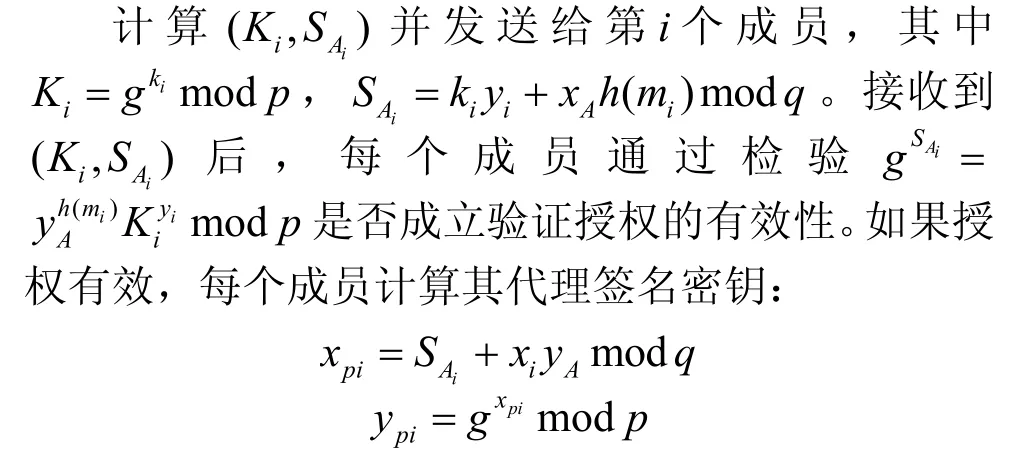

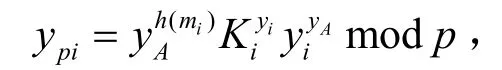

1.1 基本代理簽名方案

1.2 對基本方案的分析

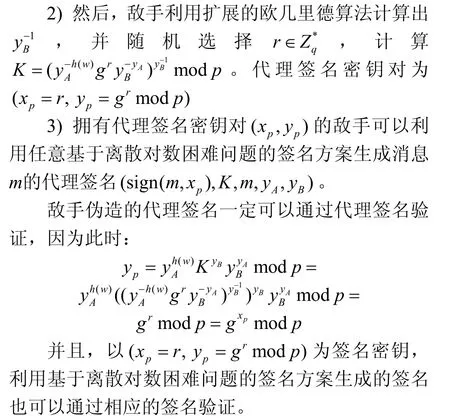

1) 首先,敵手制作一個委托書w,其中詳細說明了原始簽名人和代理簽名人的身份、授權期限、授權簽名的范圍等授權信息。

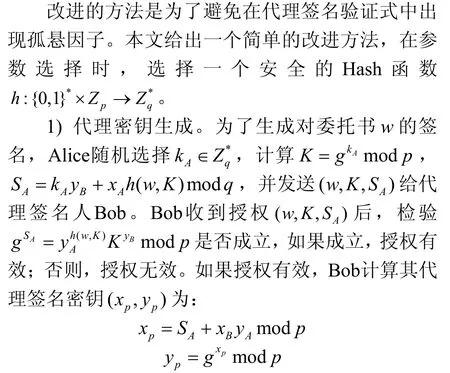

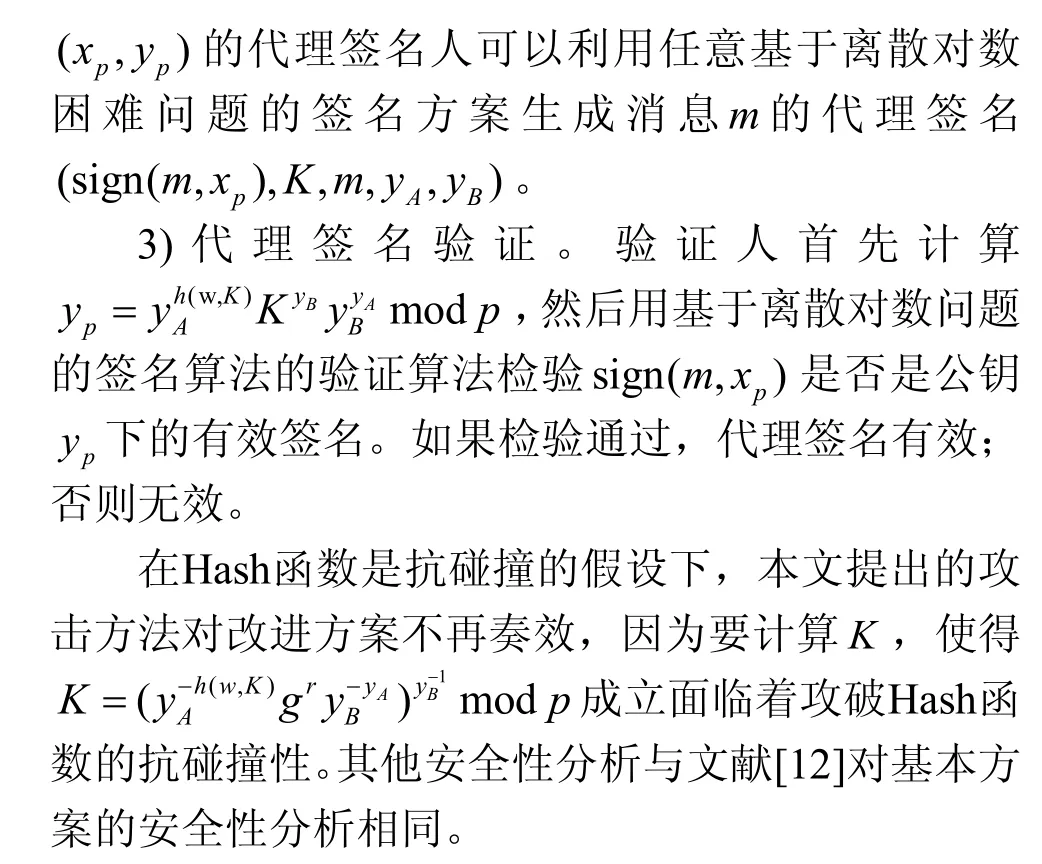

1.3 對基本方案的改進

2) 代理簽名生成。擁有代理簽名密鑰對

2 電子支票的可控授權協議與分析

文獻[12]利用其基本代理簽名方案設計了一個電子支票的可控授權協議,應用場景如下。

1) 首先,敵手制作一個委托書其中的授權信息可以由敵手任意設置。

文獻[12]結合代理簽名和前向安全的思想,提出了一個前向安全的代理簽名方案,用于方便代理撤銷。與本文之前的分析方法類似,文獻[12]的前向安全代理簽名方案仍然容易遭受代理簽名密鑰偽造攻擊,在此不再重復。

3 結束語

本文分析了文獻[12]最近提出的一系列代理簽名方案的安全性,包括基本的代理簽名方案、電子支票的可控授權協議和前向安全的代理簽名方案,指出這些方案的不安全之處,即一個惡意的敵手可以成功偽造代理簽名密鑰,假冒誠實的代理簽名人生成驗證有效的代理簽名。本文給出了相應的修正方法,使修正后的方案可以抵抗代理簽名密鑰偽造攻擊。

[1] MAMBO M, USUDA K, OKAMOTO E. Proxy signature:Delegation of the power to sign messages[J]. IEICE Trans Fundamentals, 1996, E79-A(9):1338-1353.

[2] LEE B, KIM H, KIM K. Strong proxy signature and its applications[C]//SCIS 2001. Oiso, Japan: The Institute of Electronics, Information and Communication Engineers,2001: 603-608.

[3] SHAO Z H. Improvement of threshold proxy signature scheme[J]. Computer Standsrds & Interface, 2004, 27:53-59.

[4] ZHANG K. Threshold proxy signature scheme[C]//Proc of the 1997 Information Security Workshop. Tatsunokuchi,Ishikawa, Japan: Springer-Verlag, 1997: 191-197.

[5] ZHANG Fang-guo, NAINI R S, LIN C Y. New proxy signature, proxy blind signature and proxy ring signature schemes from bilinear pairings[R]. Cryptology ePrint Archive Report, 2003.

[6] YU Yong, XU Chun-xiang, HUANG Xin-yi, et al. An efficient anonymous proxy signature scheme with provable security[J]. Computer Standards & Interfaces, 2009, 31(2):348-353.

[7] YI L, BAI G, XIAO G. Proxy multi-signature scheme: a new type of proxy signature scheme[J]. Electron Lett, 2000,36(6): 527-528.

[8] KIM H, BAEK J, LEE B, et al. Secrets for mobile agent using one-time proxy signature[C]//The Institute of Electronics, Information and Communication Engineers.Oiso, Japan: [s.n.], 2001: 845-850.

[9] MEHTA M, HARN L. Efficient one-time proxy signatures[J]. IEE Proceedings of Communications. 2005,152(2): 129-133.

[10] ZHANG Jian-hong. An improved designated-verifier proxy signature scheme[C]//International Conference on Networking, Architecture and Storage 2007. Guilin, China:IEEE Press, 2007: 77-82

[11] YU Yong, XU Chun-xiang, ZHANG Xiao-song, et al.Designated verifier proxy signature scheme without random oracles[J]. Computers and Mathematics with Applications, 2009, 57(8): 352-1364.

[12] SUNITHA N R, AMBERKER B B. Proxy signature scheme for controlled delegation[J]. Journal of Information Assurance and Security, 2008, 2: 159-174.