移動ad hoc網絡預分配非對稱密鑰管理方案

韓磊,劉吉強,韓臻,魏學業

(1. 北京交通大學 電子信息工程學院,北京 100044;

2. 北京交通大學 計算機與信息技術學院,北京 100044)

1 引言

移動ad hoc 網絡(MANET, mobile ad hoc network)是一種由移動節點組成的無固定網絡基礎設施和中心信任機構的自組織網絡,廣泛應用于軍事通信和災難救援等沒有固定網絡基礎設施的環境。MANET具有如下特點[1]:移動性、網絡拓撲結構動態變化、有限的節點計算資源、多跳無線通信、無固定網絡基礎設施等。這些特點在保障MANET靈活應用的同時也使MANET面臨諸多挑戰[2],尤其隨著MANET組網技術的發展及應用環境對網絡安全需求的提高,增強MANET安全已經成為一個亟待解決的問題。

基于身份的加密(IBE, identity-based encryption)思想[3]由Shamir于1984年提出,主要目標是尋找一種非對稱加密算法使得公鑰可以為任意的字符串以簡化密鑰管理過程。2000年,Boneh和Franklin提出了使用Weil來實現IBE的一個實用方案[4]。此后,在MANET中出現了大量基于IBE的密鑰管理方案[5~9]。在基于IBE的MANET密鑰管理方案中,公鑰是標識節點身份的信息(如地址、名字等),不依賴可信認證機構(CA, certification authority)為節點頒發公鑰證書。所以,從方法上簡化了MANET中節點的密鑰管理過程,但基于IBE的MANET密鑰管理方案還存在以下主要問題。1)現有基于 IBE的非對稱密鑰管理方案主要采用分布式私鑰生成(PKG, private key generation)中心結合門限密碼學的方式,將PKG的功能分散到網絡的多個節點中,這種方式從本質上改善了傳統非對稱密鑰管理中基于CA或分布式CA系統的復雜性,也有效避免了密鑰服務的單點失敗。但是,網絡中需要密鑰服務的節點需要和多個節點通信,帶來了大量的網絡帶寬和節點能量損耗。因此,在MANET中設計高效、低能耗的密鑰管理方案是增強MANET安全性和可用性的一個重要問題。2)密鑰托管問題。基于IBE的密鑰管理方案由于PKG能夠計算出節點的私鑰,所以PKG可以解密發向節點的密文或冒充該節點。因此,密鑰托管是MANET中增強網絡安全的另一個需要考慮的問題。

本文從以上2個問題著手,借鑒組合公鑰(CPK,combined public key)思想[10]在MANET中提出一種基于身份的預分配非對稱密鑰管理方案(PAKMS,identity-based pre-distribution asymmetric key management scheme)。該方案通過私鑰生成中心為節點預分配主密鑰子集及通過基于時間獲得節點密鑰更新的方式,從方法上降低了移動ad hoc網絡中非對稱密鑰管理的通信開銷;私鑰生成中心為節點預分配主密鑰子集的方式也使節點在網絡運行階段不再依賴私鑰生成中心為節點分配和更新密鑰。由此,弱化了基于身份密鑰管理中的私鑰托管問題對網絡安全的影響。與MANET中典型基于對稱加密系統的預分配密鑰管理方案比較[11,12],只需每個節點預分配一個向量密鑰,避免了通過提高預分配密鑰數量提高對偶密鑰建立概率的缺陷,減少了預分配密鑰的存儲空間;同時,由于采用了基于身份的密鑰管理方案,在源節點能獲得目標節點身份標識的前提下保證了密鑰的成功建立。與典型基于身份的分布式門限PKG密鑰管理方案[5,6]比較,減小了密鑰服務中的通信次數,從而降低了節點獲得密鑰服務的通信開銷和能量損耗。

2 基于身份的預分配非對稱密鑰管理方案的定義及安全模型

2.1 方案描述

定義 1 基于身份的預分配非對稱密鑰管理方案Γ由 Setup、Predistribute、Extract、Encrypt和Decrypt 5部分組成,構成一個關于算法的五元組Γ=(G en,P re,E xt,E nc,D ec),具體描述如下。

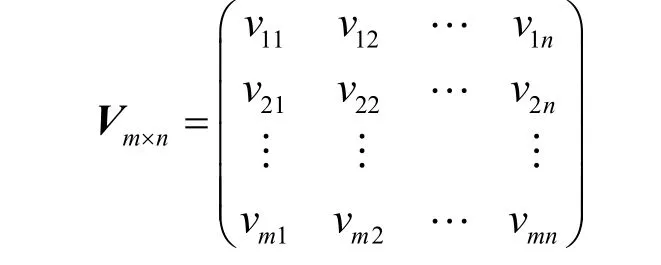

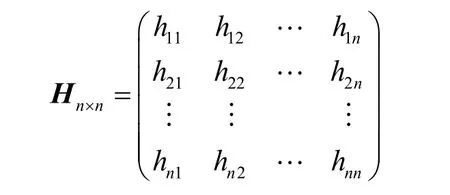

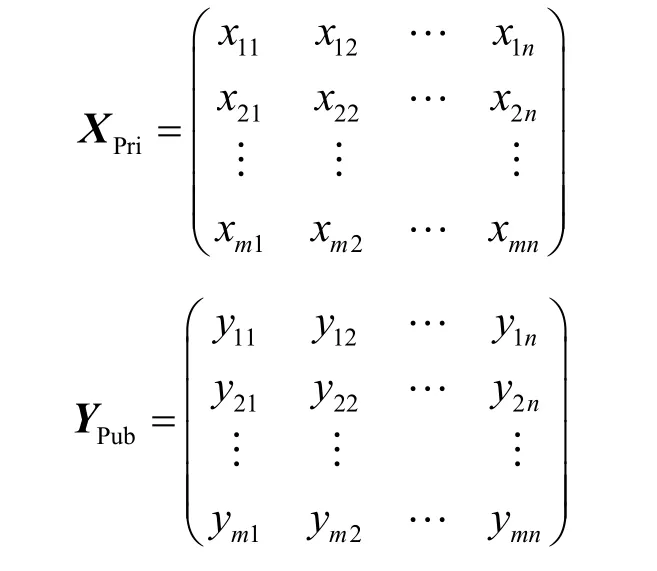

1) 算法Gen:在 Setup階段 PKG運行算法Gen,輸入安全參數生成系統參數Params和主密鑰 XPri。

2) 算法Pre:在Predistribute階段PKG運行算法Pre,在主密鑰 XPri矩陣中輸出子集 XID,預分配到節點集合I中。

3) 算法Ext:在 Extract階段節點運行算法Ext,輸入節點密鑰標識 S tr = (I D|T ime) ∈ { 0,1}*,輸出對應節點的公鑰 yStr和私鑰 xStr。

4) 算法Enc:在 Encrypt階段節點運行算法Enc,輸入待加密的消息M,公鑰 yStr和系統參數Params,輸出關于明文M的密文C。

5) 算法Dec:在 Decrypt階段節點運行算法Dec,輸入密文C和私鑰 xStr,輸出密文C所對應的明文消息M。

2.2 安全模型與假設

定義 2 在基于身份的預分配非對稱密鑰管理方案中,根據方案基于身份和預分配主密鑰子集的特點,定義2種類型的敵手模型。

類型Ⅰ:在攻擊過程中敵手具有適應性選擇身份及查詢節點私鑰的能力,以獲取待攻擊節點之外的節點私鑰。

類型Ⅱ:敵手除了具有類型Ⅰ敵手具有的能力外,還具有查詢節點預分配主密鑰子集的能力,以獲取待攻擊節點之外的節點預分配主密鑰子集。

定義3 一個函數f:R→R是可忽略的,對于?d ≥ 0 ,d為常數,都存在一個整數N,使得對于?k≥N,有

定義4 如果任何多項式時間IND-ID-CPA敵手 A(類型Ⅰ)贏得 IND-ID-CPA 游戲的優勢概率AdvΓ,A(k)是可忽略的,則稱基于身份的預分配非對稱密鑰加密方案在適應性選擇身份和明文的攻擊下是安全的。

IND-ID-CPA游戲[4,13]由5個步驟構成。

1) Setup:挑戰者B運行算法Gen產生系統參數和主密鑰,并將系統參數發送給敵手A。

2) Phase1:敵手A通過節點ID向B發起提取私鑰請求,B向A返回對應節點ID的私鑰。

3) Challenge:A向B發送在Phase1階段沒有請求過的節點 I D0及明文 M0、 M1,B隨機選取b∈ { 0,1}運行算法Enc加密明文 Mb得到密文C,并將C發送給A。

4) Phase2:A繼續發起除 I D0外的私鑰提取請求,

B向A返回對應節點的私鑰。

5) Guess:A輸出 b '∈ { 0,1}猜測明文 Mb。如果b ' = b 輸出1,否則輸出0,敵手攻擊成功的優勢概率為

定義 5 在基于身份的預分配非對稱密鑰管理方案中,對于能夠適應性提取x個節點主密鑰預分配子集的敵手(類型Ⅱ)能以概率 p (x)獲得待攻擊節點密鑰的方式,稱為選擇節點概率攻擊,攻擊成功的概率為 p (x)。

本文假設節點具有GPS(global position system)模塊,能夠通過GPS模塊獲得精確的時間信息并且敵手只具有定義2中描述的攻擊能力。

3 基于身份的預分配非對稱密鑰管理方案

3.1 具體方案

基于身份的預分配非對稱密鑰管理方案由以下5個部分構成。

1) Setup階段

由PKG生成系統參數和主密鑰對。

S-Step1 PKG生成階數為素數q的循環群G,任意選擇生成元g∈G。其中,Zq-1為模 q - 1 的整數集合,Z+為正整數集合。

S-Step3 選擇強密碼雜湊函數 H:{0,1}*→ { 0,1}l×n,其中,l滿足 m = 2l。

S-Step4 公開系統參數 (G ,g,q, YPub,H)。

2) Predistribute階段

PKG根據節點的身份為節點預分配主密鑰子集后離線。

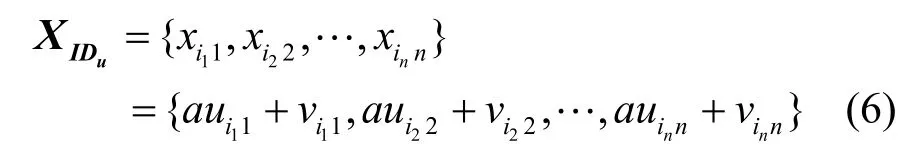

P-Step1 I = { I D1, I D2, …, I DN}為節點身份集合,其中,IDu(0<u≤N)由節點唯一身份標識idu和物理地址 M ACu構成,。計算 I Du的散列值其中是長度為l的二進制串。先分配到節點 I Du中。

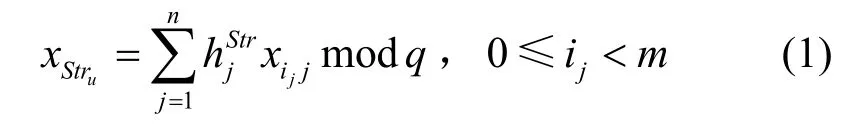

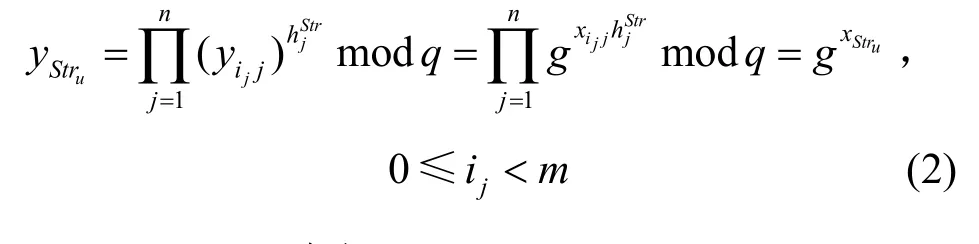

3) Extract階段節點通過預分配的主密鑰子集生成節點私鑰,通過公開的系統參數生成目標節點公鑰。

X-Step1 節點身份標識 I Du與當前密鑰時間Time構成節點密鑰生成標識(0<u≤N)。計算Stru散列值

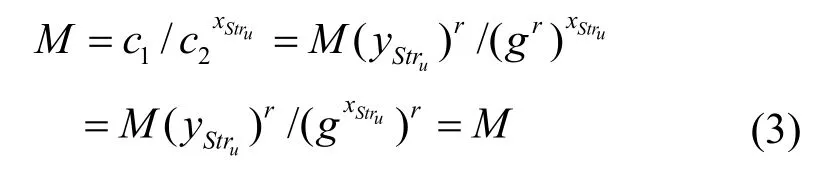

X-Step2 設目標節點為 I Du(目標節點可以為任意節點,只需通過應用獲得其節點身份信息),通

4) Encrypt階段

任意節點IDv(0<v≤N,v≠u)需要向節點IDu更新后, I Dv加密需要利用 X-Step2階段計算節點IDu的公鑰),隨機數 r ∈ Zq-1及 ElGamal算法[14]計算明文M∈G的密文C = ( c1,c2)并發送給節點 I Du,其中, c = M (y )r,c = gr。1Stru2

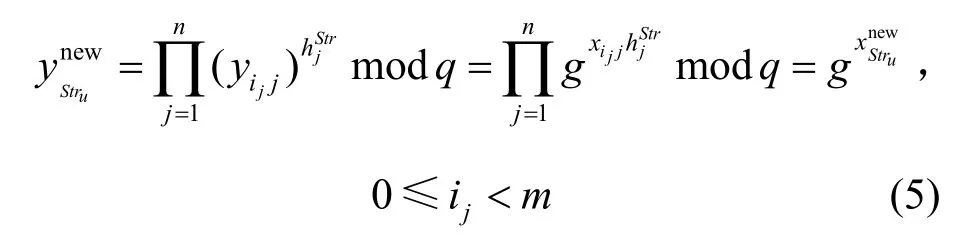

3.2 節點密鑰更新

密鑰更新的目標是變換節點在 Extract階段為節點使用而生成的公私鑰。該過程能夠更新節點當前使用的密鑰而無需改變節點中預分配的主密鑰子集。若系統當前時間t ( ti≤t<ti+1)時刻節點IDu,其中, T ime = ti,節點 I Du需要間間隔為Δt,滿足ti+1=ti+Δt ,其中,Δt可以根據系統不同的應用需求來設定(如24h、12h、2h等),則節點 I Du需要如下過程。

R-Step1 由節點身份標識 I Du與更新密鑰時間Time = ti+Δt構成節點新的密鑰生成標識 S tru={ I Du|T ime}(0<u≤N)。計算Stru散列值H(Stru)=,由X,H(Str)生成節點更新的私IDuu鑰

4 方案分析

4.1 安全性分析

分析方案的安全性之前,先回顧一下本文方案基于的困難假設。

定義6 判定Diffie-Hellman假設(DDH假設):在階數為素數q的循環群G中,g為G的任意生成元,隨機選擇a,b,c ∈ Zq*,τ ∈{0,1}。如果τ=1輸出四元組(g,ga,gb,gab);否則τ=0,輸出四元組(g,ga,gb,gc)。輸出 τ '∈ { 0,1}猜測τ成功的概率是可忽略的,即在G中解決DDH問題是困難的,其成功的優勢概率定義為

定理1 在DDH假設和隨機預言機模型下,本文方案對于類型Ⅰ敵手 A在選擇身份和明文攻擊下是安全的。

證明 假設存在敵手A在k (0<k<n)次請求后,能夠以ε的優勢攻破方案,則構建算法B調用敵手A的攻擊能力,在概率多項式時間內解DDH問題。B模擬 A的挑戰者以四元組作為輸入與A進行IND-ID-CPA游戲。

1)Setup:B模擬算法Gen利用四元組(g,Ga=ga,G = gb,Z)構建系統參數Params和主密鑰 X 。bPri

S-Step1 生成階數為素數q的循環群G,任意選擇生成元g∈G。選擇矩陣

S-Step4 B向敵手公開系統參數 (G ,g,q,YPub)。

2)Random Oracle請求:敵手 A以 I Du, S tru值,這樣的假設與一個密鑰更新周期內Time為定值是一致的)向B提出Random Oracle請求,B為了回答 A的 Random Oracle請求需要維持一個列表Hlist=(I Du, S tru, H (I Du),H (S tru)),0<u<k,列表初始為空。B做出以下回答:

如果 I Du,S t ru在 Hlist中,B向A返回 H (I Du),H(S tru);

如果 I Du, S tru不在 Hlist中,B選擇 H (I Du)=素使,將 H (IDu), H (Stru)返回給A,并把 H (S tru), H (I Du)加入 Hlist。

3) Phase1:敵手 A發起提取私鑰請求 S tr1,Str2,… ,S tru(0<u<k)。B從Stru中得到IDu,如果IDu, S tru不在 Hlist中,以 Random Oracle請求中b)方式選擇 H (I Du)和 H (Stru),將 H (I Du),H(S tru)返回給 A,并把 H (S tru), H (I Du)加入 Hlist。對于H(I Du)中每個 hIjDu從 XPri中選擇第 j列的第 ij+1個值xijj,其中,ij(0≤ij<m)為hIjDu的十進制表示。則

由XIDu,H(Stru)生成節點私鑰為

4) Challenge:敵手A選擇在Phase1階段沒有查詢過的ID, S tr = {I D|T ime}及明文消息 M0,

其中。B選擇 b ∈ { 0,1},將密文 C = ( c1,c2)發送給敵手A,其中如果是 H 中所有listH(S tru) (0<u<k)的線性組合,則B出錯。

5) Phase2:敵手繼續發起提取私鑰請求。

6) Guess:B根據A對 Mb的猜測 b',輸出四元組(g,G = ga,G = gb,Z)是否為 DH元組的猜測

a b τ'。如果b'=b,則τ'=1;否則τ'=0。

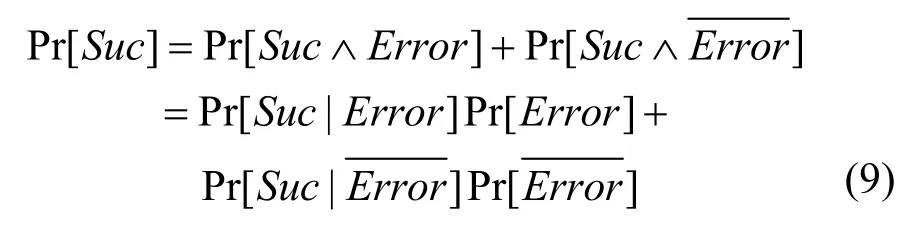

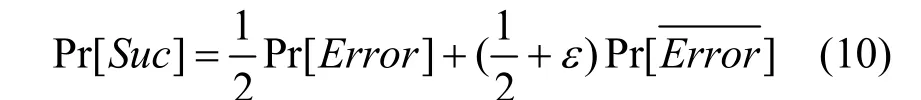

假設Error是B在仿真挑戰A過程中出錯的事件,則B調用A的能力解決DDH問題的成功概率為

其中,仿真過程出錯后,B猜測成功概率Pr[S uc|Error]為;仿真過程順利進行,B調用A的能力解決DDH問題成功的概率等于A攻破方案的概率,這與假設是一致的。

B在仿真挑戰A過程中出錯概率Pr[E rror]為挑戰過程中 H (S tr)是 Hlist中所有 H (S tru)(0<u<k)的線性組合。在挑戰前,敵手A通過提取私鑰請求已經擁有一個包括 H (S tru)的規模不超過k×n的矩陣Mk×n,由此可知矩陣Mk×n的秩rankMk×n≤min(k,n)。Mk×n中最多有k個向量線性無關,則線性相關的概率最大為,即出錯概率Pr[E rror]滿足:

由式(10)和式(11)可知:

如果存在敵手能夠以ε的優勢攻破方案的假設成立,則構建算法B調用敵手A的攻擊能力,在概率多項式內解決DDH問題的概率為其優勢概率不可忽略,由此,定理1得證。

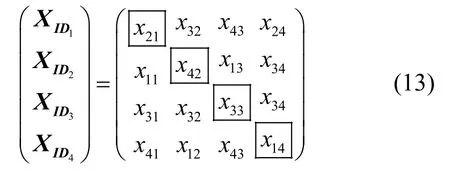

在選擇節點概率攻擊過程中,類型Ⅱ敵手除了具有類型Ⅰ敵手具有的能力外,還具有查詢節點預分配主密鑰子集的能力,能夠獲取待攻擊節點之外的節點預分配主密鑰子集。由此,類型Ⅱ敵手可以通過捕獲其他節點來獲取待攻擊節點的預分配主密鑰子集。例如,當主私鑰(m = 4 ,l = 2 ,n = 4 ),節點身份標識為 I D0及其散列值為 H (I D0) = 0 1111000時,節點 I D0預分配主密的預分配主密鑰子集 XID0,可以通過查詢 I D1,ID2, I D3, I D4的預分配主密鑰子集得到。其中,ID1, I D2, I D3, I D4的預分配主密鑰子集為

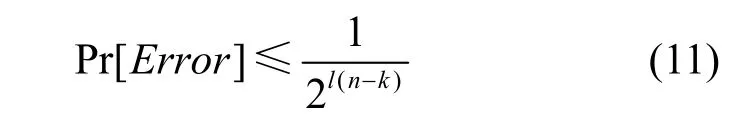

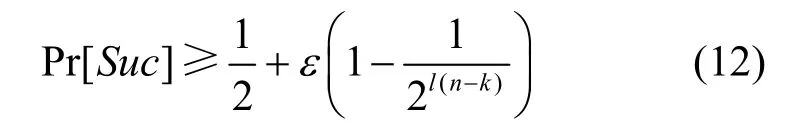

假設類型Ⅱ敵手已經查詢到k個節點預分配主密鑰子集,則該敵手獲取節點 I D0預分配主密鑰子集的概率為

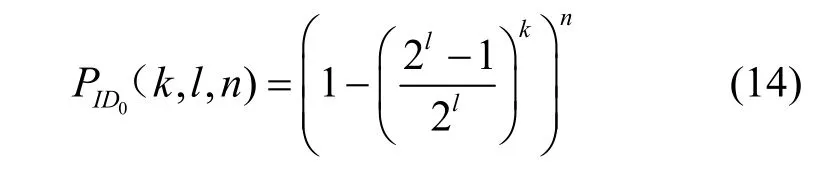

通過圖 1分析式(14)可以看出隨著主密鑰規模的增大,類型Ⅱ敵手查詢k個節點預分配主密鑰子集以獲取特定節點預分配主密鑰子集的概率會逐漸減小。如果類型Ⅱ敵手要以80%以上的概率獲得待攻擊節點的預分配主密鑰子集,當主密鑰規模為(2l×n,l=8,n=20)時,類型Ⅱ敵手至少查詢1 150個節點的預分配主密鑰子集;當主密鑰規模增加到(2l×n,l =10,n=64)時,類型Ⅱ敵手查詢的節點預分配主密鑰子集個數增加到 5 851個。由此,類型Ⅱ敵手查詢k個節點預分配主密鑰子集獲取特定節點預分配主密鑰子集的攻擊在實際MANET中是不可行的。

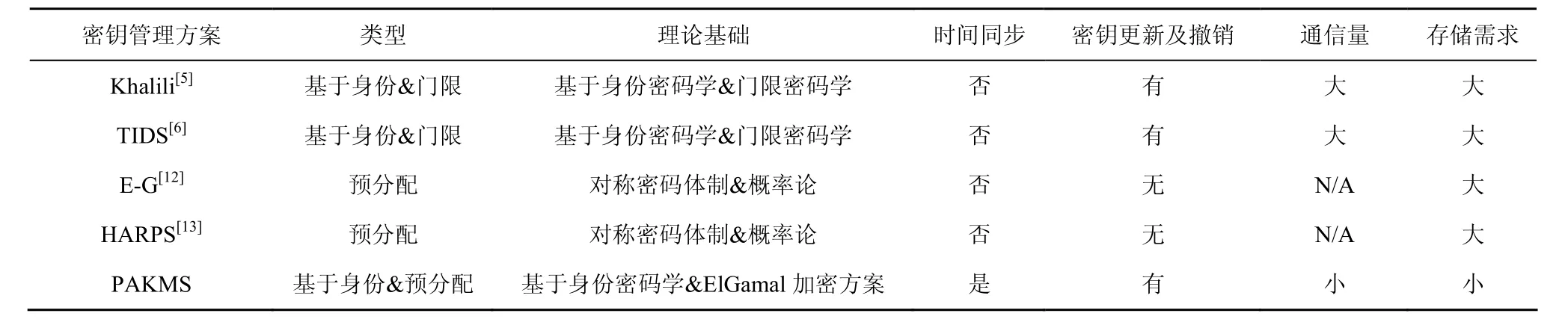

4.2 節點密鑰更新對比分析

在典型的基于身份的MANET密鑰管理中,節點密鑰更新過程產生的通信開銷主要與分布PKG的門限值和網絡規模有關。以n表示PKG主私鑰分布到網絡中節點的個數,t(t<n)表示分布 PKG 的門限值,以N表示網絡規模,將本文方案PAKMS和2種典型方案進行分析對比(如表1所示)。

圖1 類型Ⅱ敵手查詢k個節點預分配主密鑰子集獲取特定節點預分配主密鑰子集的概率

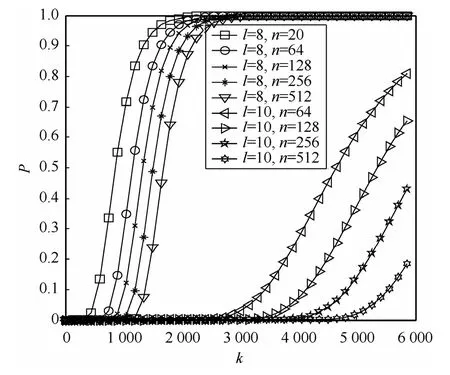

從表1中可以看出以上3種方案在節點密鑰更新過程中網絡通信開銷與門限值和網絡規模的關系, Khalili[5]和TIDS[6]方案密鑰更新過程中的通信次數相同且與 PKG分布門限值與網絡規模的乘積有關,并會隨著門限值的提高和網絡規模的增大而增多,如圖2所示。本文方案PAKMS在節點密鑰更新過程中與 PKG分布門限值和網絡規模無關,僅依賴于時間參數,在能夠獲得系統精確時間的條件下,不會產生通信開銷,從根本上節省了節點能量的消耗。

從表1和圖2綜合分析可以得出,網絡中的所有節點獲得一次密鑰更新服務時,PAKMS方案比Khalili和TIDS方案在節點間通信次數方面少2×tN次。例如,當 t=51,n=100,N=1 000時,Khalili和TIDS方案中所有節點通過分布式門限PKG更新一次密鑰的通信次數為102 000次,網絡能量開銷為28 743.6W(其中節點收發一次所需的能量消耗以NS2[15]中MANET節點能量模型的典型值281.8mW計算),平均單節點消耗能量為28.7W。由此,網絡中所有節點獲得一次密鑰更新服務,本文 PAKMS方案中節點消耗功率比以上2種典型方案中節點消耗功率少28.7W。

圖2 節點密鑰更新中網絡所有節點的通信次數

4.3 移動ad hoc 網絡密鑰管理方案綜合比較

從表 2可以看出 PAKMS方案結合了移動 ad hoc 網絡密鑰管理中基于身份和預分配密鑰的方式,在密鑰更新、節點密鑰存儲空間方面更具有優勢。與典型的移動ad hoc 網絡中基于身份的分布式門限PKG方案[5,6]相比較,在密鑰更新方面的優勢可以從4.2節得出,而與典型對稱預分配密鑰管理方案[11,12]比較,本文方案采用預分配主密鑰子集不變而更新節點當前使用密鑰的非對稱密鑰管理方式,在密鑰功能和節點密鑰更新方面具有優勢。在密鑰存儲空間方面,本文方案具有基于身份密鑰管理的優點,即無需存儲所有節點公鑰,只需存儲系統參數和獲得節點的身份,同時每個節點預分配一個主密鑰子集的方式也改善了對稱預分配密鑰中需要大量存儲對偶密鑰的缺陷。

表1 PAKMS與典型基于身份的密鑰管理方案節點密鑰更新對比

表2 密鑰管理方案綜合比較分析

4.4 方案局限性及下一步工作

1) 本文方案中節點密鑰更新過程相對典型基于身份的分布式PKG密鑰管理方案降低了網絡整體的通信開銷,這種性能上的改善是由于密鑰更新過程中保持了預分配主密鑰子集不變而僅根據時間參數變化節點密鑰的方式。由此,本文所提的密鑰管理方案需要節點在時間上滿足密鑰更新需要,由此需要節點能夠通過 GPS模塊獲得精確的時間信息。同時,節點預分配主密鑰子集是節點密鑰的基礎,當敵手具有超過類型Ⅱ敵手能力直接能夠讀取節點預分配主密鑰子集時(比如節點被捕獲時),節點預分配主密鑰子集的安全性受到威脅。這時可以采用PTPM[16,17]硬件來存儲節點預分配主密鑰子集,通過 PTPM 的安全存儲能力保護節點預分配主密鑰子集的安全性,這種方法是可信計算技術在移動ad hoc 網絡中的一種應用,是下一步工作中的第一個著眼點。

2) 本文方案最多允許敵手獲取某一節點更新密鑰產生的 1n-個私鑰,以保證該節點預分配主密鑰子集的安全。如果敵手能夠獲取某一節點更新密鑰產生的n個節點私鑰,該節點的預分配主密鑰子集可以由式(1)計算出來,但此時根據4.1節對選擇節點概率攻擊的分析可知,敵手獲得一個節點預分配主密鑰子集幾乎不會影響到其他節點預分配主密鑰子集的安全性。同時因為敵手已經能夠獲得節點私鑰來解密消息,也就沒有再獲得節點預分配主密鑰子集的意義。由此,這個問題回歸到了所有加密系統私鑰安全性這個基本問題上來。為了從根本上解決這個問題,可以利用PTPM構建密鑰鏈式結構,通過節點密鑰的父密鑰加密節點密鑰并存儲于PTPM中,通過PTPM來增加方案的私鑰安全性,這將是下一步工作的另一著眼點。

5 結束語

本文提出了基于身份的預分配非對稱密鑰管理方案,方案利用私鑰生成中心為節點預分配主密鑰子集的方式及通過基于時間獲得節點密鑰更新的方法解決了現有基于身份的密鑰管理過程帶來的大量通信開銷;同時也通過私鑰生成中心為節點預分配主密鑰子集的方式使節點在網絡運行階段不再依賴私鑰生成中心為節點分配和更新密鑰,弱化了基于身份密鑰管理中存在的私鑰托管問題對網絡安全的影響。文中詳細描述了基于身份的預分配非對稱密鑰管理方案,并給出了方案的安全性證明,由此表明:1)本文方案在DDH和隨機預言機模型假設下,關于選擇身份和明文攻擊(IND-ID- CPA)是安全的;2)選擇節點概率攻擊在實際 MANET中是不可行的。同時本文通過對比分析給出了方案的性能評價及下一步的工作重點。

[1] 易平, 蔣嶷川, 張世永. 移動 ad hoc網絡安全綜述[J]. 電子學報,2005, 33(5):893-899.YI P, JIANG N C, ZHANG S Y. A survey of security for mobile ad hoc networks[J]. Acta Electronica Sinica, 2005, 33(5):893-899.

[2] 華平,胡光明,董攀. 大規模移動自組網絡安全技術綜述[J]. 計算機研究與發展, 2007, 44(4):545-552.HUA P, HU G M, DONG P. Survey of security technology for large scal manet[J]. Journal of Computer Research and Development, 2007,44(4):545-552.

[3] SHAMIR A.Identity-based cryptosystems and signature schemes[A].Proceedings of the Advances in Cryptology-CRYPTO’84[C]. Berlin:Springer, 1984.47-53.

[4] BONEH D, FRANKLIN M. Identity-based encryption from the weil pairing[J]. SIAM Journal of Computing, 2000, 32(3): 586-615.

[5] KHALILI A, KATZ J, ARBAUGH W A. Toward secure key distribution in truly ad hoc networks[A]. International Symposium on Applications and the Internet[C]. Orlando,USA, 2003. 342-346.

[6] DENG H, AGRAWAL D. TIDS: threshold and identity-based security scheme for wireless ad hoc networks[J]. Ad Hoc Networks, 2004, 2(3):291-307.

[7] SILVA E, SANTOS A L, ALBINI L C P. Identity-based key management in mobile ad hoc networks: techniques and applications[J]. IEEE Wireless Communications, 2008, 15(5):46-52.

[8] CHIEN H Y, LIN R Y. Improved ID-based security framework for ad hoc network[J]. Ad Hoc Networks, 2008, 6(1):47-60.

[9] SUN J Y, ZHANG C, ZHANG Y C. An identity-based security system for user privacy in vehicular ad hoc networks[J]. IEEE Transactions on Parallel and Distributed Systems, 2010, 21(9):1227-1239.

[10] 南湘浩. CPK密碼體制與網際安全[M]. 北京:北京國防工業出版社, 2008.NAN X H. CPK-Crypotosystem and Cyber Security[M]. Beijing:National Defence Industry Press, 2008.

[11] ESCHENAUER L, GLIGOR V D. A key-management scheme for distributed sensor networks[A]. Proceedings of the 9th ACM Conference on Computer and Communication Security[C].Chicago, USA, 2002. 41-47.

[12] RAMKUMAR M, MEMON N. An efficient key predistribution scheme for ad hoc network security[J]. IEEE Journal on Selected Areas in Communications,2005, 23(3):611-621.

[13] 胡亮, 劉哲理, 孫濤. 基于身份的密碼學的安全性研究綜述[J]. 計算機研究與發展, 2009, 46(9):1537-1548.HU L, LIU Z L, SUN T. Survey of security on identity-based cryptography[J]. Journal of Computer Research and Development, 2009, 46(9):1537-1548.

[14] ELGAMAL T. A public key cryptosystem and a signature scheme based on discrete logarithms[J]. IEEE Transactions on Information Theory, 1985, 31(4):469-472.

[15] The NS manual (formerly ns notes and documentation)[EB/OL].http://www.isi.edu/nsnam/ ns/doc/, 2011.

[16] HAN L, LIU J Q, ZHANG D W. A portable TPM scheme for generalpurpose trusted computing based on EFI[A]. MINES'09: International Conference on Multimedia Information Networking and Security[C].Wuhan, China, 2009.140-143.

[17] HAN L, LIU J Q, HAN Z. Design and implementation of a portable TPM scheme for general-purpose trusted computing based on EFI[J].Frontiers of Computer Science in China, 2011,5(2):169-180.