安全透明的無線傳感器網絡數據匯聚方案

郭江鴻,馬建峰

(西安電子科技大學 計算機學院,陜西 西安 710071)

1 引言

無線傳感器網絡 (WSN, wireless sensor network)由大量資源傳感器節點組成,彼此通過無線鏈路進行通信,在戰場監控、災難拯救、目標跟蹤、野生動物保護等方面得到了廣泛應用。無線傳感器網絡的一個主要功能是由節點對所處環境的某些物理參數進行測量,并將結果送往遠方的服務器(或基站)進行進一步處理。由于鄰近傳感器可能測得相同數據,即傳感器測得的原始數據中有冗余信息,數據匯聚技術成為減少數據傳輸量的重要手段之一。

在一些惡意環境下,敵手可能通過節點妥協、偽造數據、偽造身份等手段發動攻擊以降低數據的可用性,甚至通過惡意操作向網絡中注入大量虛假數據,意圖發動以消耗節點計算能耗及通信能耗,進而減短傳感器網絡生存期的DoS攻擊。在此情況下,數據匯聚方案不僅要保證數據本身的機密性與完整性,而且要提供抵抗DoS攻擊的能力及數據源身份鑒別。在大部分現有的傳感器網絡數據匯聚方案中,數據多以明文傳送或由匯聚節點對加密數據進行解密來完成數據匯聚,不能很好地保護數據的隱私性及安全性;同時,大部分現有的數據匯聚方案主要考慮匯聚效率,過濾的信息過多,不利于基站對全網數據分布情況的統計分析。

Govindan等[1]提出的數據匯聚方法中,通過選擇優化的經驗路徑進行數據匯聚及網內處理,有效地降低了傳感器網絡的傳輸能耗,但該方案并未考慮數據的安全性。Przydatek等[2]提出的一種安全的消息匯聚協議,但該方案主要考慮的是數據匯聚的安全性,數據依舊用明文傳輸,難以保證數據的隱私性;Wagner等[3]研究了傳感器網絡中對數據匯聚的攻擊行為,并提出了一個評價數據匯聚方案安全強度的理論框架,但數據的隱私性并未包含在內;Cam 等[4]提出了能量有效的基于模式碼安全數據匯聚協議(ESPDA)。節點建立與原始數據對應的模式碼并將其發往簇頭,簇頭不需要對加密數據進行解密,根據模式碼實現了數據匯聚。但是,該方案中每個節點都發送模式碼導致能耗不夠理想,同時,沒有考慮到多跳轉發的數據認證,可能導致主動攻擊及DoS攻擊;Acharya等[5]提出的端到端的加密算法允許匯聚節點通過對密文的操作完成數據匯聚,保護了數據的隱私性。但該方法中指數級的計算復雜度導致過大的計算開銷,且該方案在唯密文攻擊下并不安全;Huang與 Tygar等[6]提出了安全的加密數據匯聚(SEDA, secure encrypted data aggregation)方案,該方案使用散列函數與異或操作在不對密文解密的情況下完成數據匯聚,保護了數據的隱私性且能耗較優。但該方案存在以下問題:1)要求匯聚節點預裝入(N-1)對密鑰異或值,N為網絡中節點總數,網絡的可擴展性差,2)沒有提供數據認證,不能抵抗主動攻擊及 DoS攻擊等惡意行為,安全性差。同時,以上方案的匯聚結果并不能使基站了解各種數據在全網的分布情況,不利于整體的統計分析。

針對以上問題,本文提出了一種安全透明的傳感器網絡數據匯聚(STDA, secure and transparent data aggregation)方案,匯聚節點在不對密文解密的情況下通過低能耗的散列與異或運算完成數據匯聚,保護了數據的隱私性,且解決了SEDA方案中簇頭存儲開銷過大的問題,提高了網絡的可擴展性;通過附加MAC有效抵抗主動攻擊、妥協攻擊及DoS攻擊等多種惡意行為,提供了高的安全性;同時,本文方案僅對數據進行匯聚,而具有相同數據節點的標識不被過濾,基站可通過匯聚結果了解全網的數據分布狀況。

2 預備知識

2.1 ESPDA及SEDA方案簡介

Cam等[4]提出的ESPDA方案簡介如下。

1) 基站為每個節點Ni預裝入ID、與基站的配對密鑰ki以及公共密鑰k。

2) 對應每次數據收集,基站選取數據收集密鑰kb,廣播Ek[kb],每個節點Ni用k解密消息并計算K=kb⊕ki作為本次加密密鑰。

3) 對應每次數據收集,簇頭選取隨機種子S,簇內廣播Ek[S],節點Ni解密得到S,并根據S計算模式碼序列,序列中每個模式碼對應一個取值范圍;Ni發送與自己測量數據對應的模式碼到簇頭。

4) 簇頭對模式碼進行比較及匯聚,根據匯聚結果要求部分簇內節點發送數據。

5) 節點發送<ID,t, EK[Data], MAC(K, Data)>到基站,t為時戳。基站根據ID計算K=kb⊕ki并完成數據解密及MAC驗證。

Huang等[6]提出SEDA方案簡介如下。

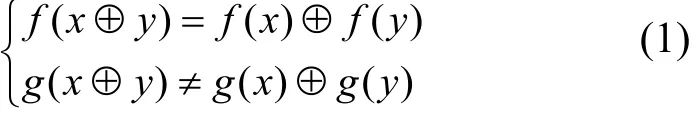

1) 基站為每個節點 Ni建立與基站的配對密鑰ki,選取單向函數 f()且 f(x⊕y)=f(x)⊕f(y),Ni預裝入ID、ki及f()。

2) 設網絡中節點總數為 N,ID 分別為 N1,N2,…,NN,與基站的配對密鑰分別為k1,k2,…,kN,基站計算密鑰序列 L=<k1⊕k2,k2⊕k3,…,kN-1⊕kN>并將之預裝入所有簇頭節點。

3)對應每次數據收集,節點Ni生成不同的隨機數 ri,發送<Ni,mi⊕ ri⊕ f(ri)||ki⊕ ri>到簇頭。mi為原始數據。

4)對于不同節點Ni與Nj的消息,簇頭先通過密鑰序列L得到ki⊕kj,進而得到ri⊕rj,再計算如下:V=mi⊕ ri⊕ f(ri) ⊕ mj⊕ rj⊕ f(rj)⊕ (ri⊕ rj)⊕ f(ri⊕ rj)= mi⊕mjV=0,則mi=mj,簇頭保留其中一個,另一個被視為冗余數據丟棄。數據匯聚完成后,簇頭將匯聚結果發往上游匯聚節點,直到基站接收到最終匯聚結果。

5) 基站使用與Ni的配對密鑰ki解密ki⊕ri,再利用ri解密消息得到mi。

2.2 網絡模型

STDA方案采用與CAM及Huang方案相同的網絡結構——分簇傳感器網絡,并作如下假設:

1) 節點間可通過合適的密鑰協議建立配對密鑰;

2) 簇頭具有較高的安全性;

3) 已建立相應數據匯聚樹,基站為根節點。

因本文主要關注數據匯聚,且現已有諸多文獻對建立配對密鑰、構建匯聚樹等問題進行研究并取得了系列成果,所以做出上述假設而不對其進行具體討論。

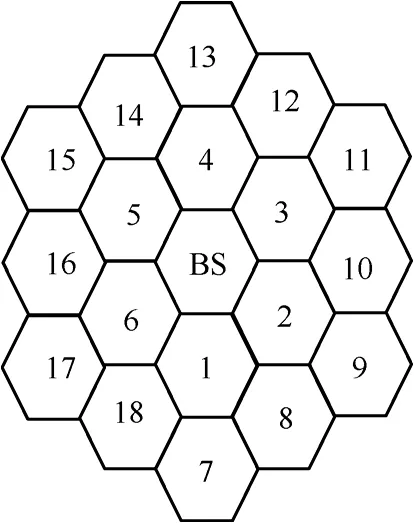

為便于分析,本文采用一個理想的分簇傳感器網絡模型,如圖1所示。

圖1 理想的分簇傳感器網絡模型

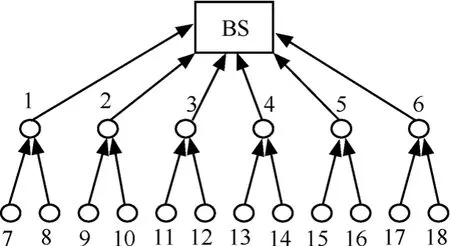

圖1 中,BS為基站,網絡共分為19個簇,每個簇用一個正六邊形表示,設正六邊形邊長為40m,簇頭位于正六邊形中央,BS為中央簇頭。傳感器節點通信半徑為40m,每個簇內平均有n個節點。進行數據匯聚所使用的匯聚樹如圖2所示。

圖2 數據匯聚樹

2.3 攻擊者模型

本文假設攻擊者模型為Dolev-Yao模型,攻擊者可以控制整個通信網絡,除了可以竊聽、截獲所有經過網絡的消息外,還具備以下知識和能力。

1) 熟悉加解、解密、散列(hash)等密碼運算,擁有自己的加密密鑰和解密密鑰。

2) 熟悉網絡中各節點的ID。

3) 具有密碼分析的知識和能力。

4) 可以發動以下攻擊:

① 由于臨近的傳感器節點可能得到相同的數據且敵手可以得到節點發送的密文信息,因此假設敵手可發動已知明文/密文攻擊;

② 一般說來,傳感器節點妥協難以避免,敵手可發起妥協攻擊在物理上俘虜節點,獲取其秘密信息;

③ 敵手可以重放以前的合法消息或假冒身份向匯聚節點發送虛假消息發動主動攻擊;

④ 敵手可以向網絡中注入大量虛假數據發起DoS攻擊。

3 STDA方案簡介

STDA方案主要由系統初始化、消息加密、數據匯聚、基站解密等部分組成。

3.1 系統初始化

設網絡共有N個節點,ID分別為:N1,N2,…,NN,部署前,基站(等同可信第三方)選取N個l bit的隨機密鑰S1,S2,…,SN,l為安全參數。同時選取2個單向函數f( ),g( ),具有下列性質

對任意的 i∈[1, N],服務器將 Si,Ni,f(),g(),c以及密鑰材料預裝入節點Ni。其中,Si為節點Ni與基站的配對密鑰,c為序號,初始為1。

3.2 消息加密

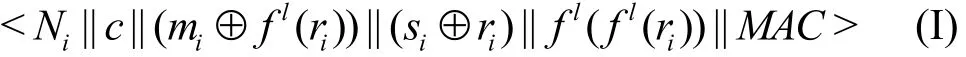

傳感器部署后,節點通過分簇算法(如ACE算法[7]等)建立分簇網絡,并完成節點間的配對密鑰建立。當收到基站數據請求或到達周期性數據采集時間后,Ni采集數據并構造消息(I):

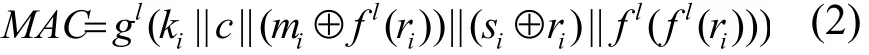

其中,Ni為節點 ID;mi為 Ni采集的數據;ri為 Ni生成的隨機數(每次使用不同的隨機數掩蓋數據);c為序號;fl()表示取f()的前l bit。MAC為消息認證碼,計算如下

其中,ki為節點 Ni與簇頭 Ai的配對密鑰,gl()表示取g()的前l bit。Ni發送消息(I)到簇頭Ai,同時更新c為c+1。

3.3 數據匯聚

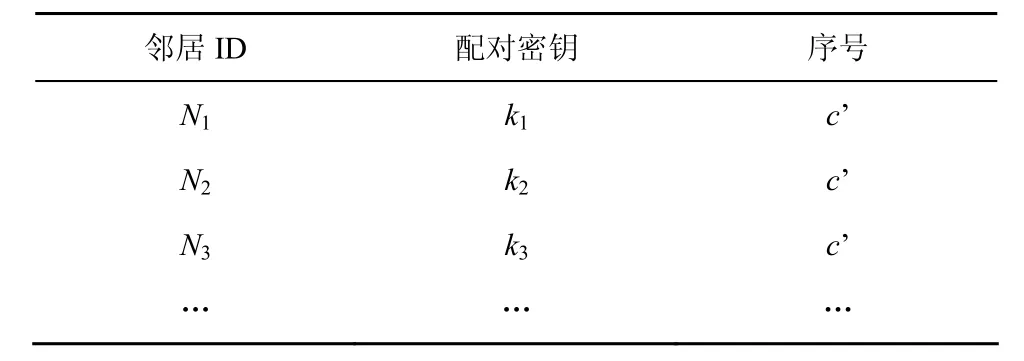

Ai維持一張用于數據匯聚的鄰居信息表,如表1所示。

表1 鄰居信息

表1中的c’初始為0,Ni為簇內節點。

Ai接收到Ni的消息后,進行如下驗證。

1) 新鮮性驗證:通過序號c檢查消息新鮮性,若消息中的序號與Ai自身的序號一致則轉2),否則丟棄。

2) 檢查鄰居信息表中對應的c’,若c-c’=1則通過驗證并轉3),否則丟棄。

3) 數據源身份認證及消息完整性驗證:Ai按照式(2)計算 MAC,與消息中 MAC一致則接受該消息并更新鄰居信息表中與 Ni對應的 c’為 c’+1;因敵手在未捕獲節點的情況下,無法獲取節點與簇頭的配對密鑰,因此MAC驗證可同時進行數據源身份認證和消息完整性驗證。

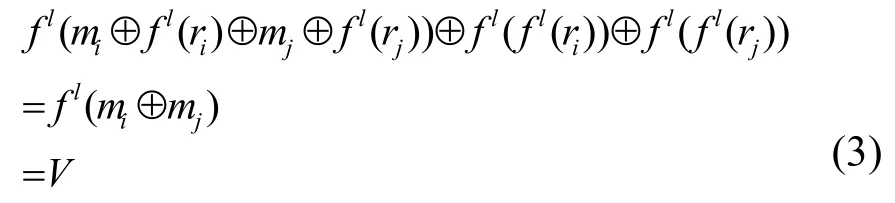

4) 數據匯聚:對于來自 Ni及 Nj的消息 Mi、Mj,簇頭計算如下

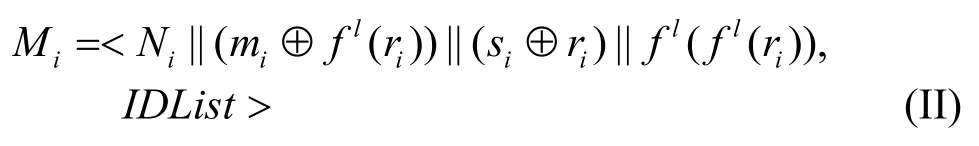

顯然,若 V≠fl(0),則 mi≠mj,Mi及 Mj都被保留;若V= fl(0),則mi=mj的概率為1-1/2l, 當l足夠大時,可認為mi=mj,Ai保留Mi或Mj中的一個,并暫存消息Mi如格式(II)。

其中,IDList為與Ni具有相同數據的節點ID列表。Ai在不對數據解密的情況下完成了數據匯聚,保證了數據的隱私性。

設MAi為Ai對Ai所在簇的簇內數據及下游匯聚節點所發送匯聚數據的匯聚結果,KAi為 Ai與上游匯聚節點Aj的配對密鑰,則Ai構造消息(III)發往上游匯聚節點Aj后更新自身的序號c為c+1。

Aj收到消息(III)后,先通過c及MAC驗證檢查發送方身份、消息完整性及消息新鮮性,然后與其他下游匯聚節點的匯聚結果及所在簇的簇內數據進行比較,得到進一步的匯聚結果并構造消息如格式(III),發往Aj的上游匯聚節點Ak。此過程一直持續到最上游的匯聚節點將結果發送到基站。

3.4 基站解密

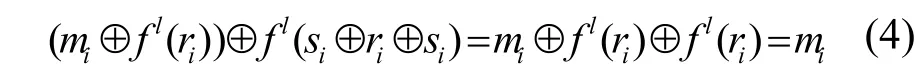

基站收到匯聚結果后,先進行相應的MAC驗證,然后對來自 Ni的數據,基站用與 Ni的配對密鑰Si計算mi:

完成數據解密后,基站可對數據進行進一步分析與處理。

4 安全性分析

安全性分析主要針對2.3節定義的攻擊者模型下本文方案的安全性分析,并與ESPDA及SEDA方案作比較。

4.1 抗明文/密文攻擊分析

本文以明文/密文攻擊下各方案的密鑰安全性衡量其抗明文/密文攻擊的能力。

1)STDA方案中共有3類密鑰:Ni與基站的配對密鑰Si;Ni與Ai的配對密鑰ki;Ni進行數據加密的密鑰ri。各密鑰在明文/密文攻擊下的安全性如下:

ki只存在于MAC中,敵手在未捕獲Ni時,意圖通過MAC獲得ki的難度等同于單向函數求逆,因此ki在明文/密文攻擊下是安全的。

ri為選取的隨機數,每次數據加密使用不同的隨機數生成f(ri)。敵手從密文中獲取的與ri有關的信息有:mi⊕f(ri)、f(f(ri))和 si⊕ri。

敵手發動密文攻擊時,從 f(f(ri))中獲取 f(ri)及從f(ri)中獲取ri的難度都等同于單向函數求逆;敵手在未知 si的情況下企圖從 si⊕ri中成功猜測 ri的概率p=2-l。當安全參數l足夠大時,p是一個可以忽略的量;敵手發起明文攻擊時,可從 mi⊕f(ri)中獲取 f(ri),但從 f(ri)中獲取 ri的難度等同于單向函數求逆;由于Ni每次使用不同的隨機數,當前獲取的f(ri)無助于敵手獲取下次掩蓋數據的f(ri’);在未知ki的情況下,即使f(ri)暴露,敵手構造正確的MAC依然是困難的。因此,f(ri)暴露不會對密鑰安全性造成實質性危害。ri在明文/密文攻擊下是安全的。

Si是 Ni與基站的配對密鑰,Si⊕ri可看作一個一次一密方案,其中,每個明文分組都是Si,每次使用不同的隨機密鑰加密。對于一次一密方案,不論明文有何統計規律,都是信息論安全的。因此在敵手未捕獲Ni時,無法從消息中獲取Si,Si在明文/密文攻擊下是安全的。

因此,STDA方案是明文/密文攻擊安全的。

2) ESPDA方案中,每個節點Ni預裝入與基站的共享密鑰 Ki及全網統一的用于解密基站廣播及簇頭廣播的密鑰 k。每次數據收集前,基站廣播用k加密本次數據收集的密鑰,簇頭在簇內廣播用 k加密的用于生產模式碼的隨機種子,加密算法采用Blowfish[8]。在節點安全的條件下,密鑰在明文/密文攻擊下是安全的。

3) SEDA方案中基站為每個節點分配與基站共享的密鑰ki,節點使用隨機數ri進行數據掩蓋,該方案在隨機預言機模型下證明了ki與ri是IND-CPA及IND-CCA安全的。

4.2 抗妥協攻擊分析

一般來說,傳感器網絡中節點妥協難以避免,因此設網絡中有多個傳感器節點妥協,敵手可獲得妥協節點的所有秘密信息。本文以未妥協節點的密鑰安全性衡量各方案的抗妥協攻擊能力。

1) 對于 STDA方案,各節點與基站的配對密鑰是由基站生成的隨機數,因此從被妥協節點無法獲取未妥協節點與基站的密鑰;節點與簇頭的配對密鑰的抗妥協攻擊能力依賴于所用的配對密鑰建立方案;ri是節點用于掩蓋數據的隨機數,各個節點生成的隨機數是相互獨立的,顯然,不論敵手捕獲多少節點,均無法得到未妥協節點的ri。

即使簇頭Ai被妥協,敵手可得到的信息僅有簇頭與基站及簇頭與簇內節點的配對密鑰。對于任一未妥協節點 Ni,若 Ni以Ai為簇頭,則 Si及ri是安全的且 Ai被妥協并不暴露 Ni與其他鄰居節點的配對密鑰;若Ni所在簇的簇頭安全,則Si、ki以及ri都是安全的。

2) 對于ESPDA方案,每個節點預裝入2個密鑰:與基站的配對密鑰Ki和全網共享密鑰k,因每個節點的 Ki由基站隨機生成,敵手無法從妥協節點獲得未妥協節點與基站的配對密鑰;但k為全網共享密鑰,單點妥協就會暴露k。敵手可利用k假冒基站或簇頭發布虛假消息,對安全通信構成極大威脅。

3) 對于 SEDA方案,在簇頭安全的前提下,敵手無法從妥協節點獲取未妥協節點與基站的配對密鑰及掩蓋數據的隨機數。但只要一個簇頭妥協,敵手只需捕獲任一非簇頭節點,就可從簇頭的密鑰序列L中獲得所有節點與基站的配對密鑰,對網絡的安全通信造成極大危害。

4.3 抗主動攻擊分析

1) 對于 STDA方案,簇頭每次將匯聚數據發往上游匯聚節點后,將更新自身的序號,通過簡單的序號比較可過濾重放消息;敵手假冒節點Ni向簇頭發送包含正確序號的虛假消息,在不知道Ni與簇頭配對密鑰的情況下,敵手可以偽造正確MAC的概率是一個可忽略的量,簇頭通過散列計算可將該消息過濾;即使敵手妥協了部分節點,可偽造多個含有正確的c及MAC的虛假消息。當任一虛假消息被簇頭 Ai接受后,Ai將更新鄰居信息表中與 Ni對應的序號c’為c,后續序號為c的虛假消息無法通過數據匯聚的第2步驗證而被丟棄,即使敵手使用序號c+1,也因無法通過數據匯聚的第1步驗證而被丟棄。因此,在一次數據收集中,即使Ni被妥協并發送多個虛假消息,也只能有一個虛假消息被簇頭接受,其他虛假消息將由簇頭通過序號比較或散列計算過濾,STDA方案可以以較低的能耗有效抵抗敵手發動的主動攻擊。

2) 對于ESPDA方案,Cam等僅指出在節點向基站傳送加密數據時使用 MAC,未說明基站廣播Ek[kb]及簇內廣播Ek[S]是否附加MAC。若廣播中沒有MAC,即使網絡中沒有節點妥協,節點解密敵手可以利用發布的虛假消息得到kb’或S’,但并不知道該消息是否來自基站或簇頭。如抗妥協攻擊中所述,傳感器網絡中節點妥協難以避免,這意味著對于ESPDA方案,全網共享密鑰k的暴露難以避免,敵手可利用k發布虛假消息干擾基站對匯聚結果的判斷。ESPDA方案抗主動攻擊能力差主要源自廣播消息缺乏MAC及全網共享密鑰在妥協攻擊下的脆弱性。

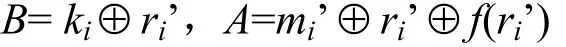

3) 對于 SEDA方案,節點向簇頭發送的消息中既沒有新鮮性參數,不能抵抗重放攻擊;也沒有對消息附加 MAC,不能抵抗主動攻擊。例如敵手假冒 Ni發送消息<Ni,A||B>,A、B為敵手偽造的與合法消息對應部分等長的隨機數據,則A、B可以表示為

不論簇頭或基站均無法判斷這個消息的發送方身份是敵手還是 Ni。SEDA方案在主動攻擊下安全性差。

4.4 抗DoS攻擊分析

敵手假冒身份發動DoS攻擊,意圖大幅度增加節點的計算能耗或通信能耗,減少傳感器網絡生命周期。

1) 對于本文方案,如抗主動攻擊部分所述,在Ni安全情況下,敵手假冒Ni發送的消息無法通過簇頭的 MAC認證(散列計算)而被過濾,不會帶來大的通信開銷及計算開銷;即使Ni被妥協并發送多個消息,在一次數據收集過程中只有一個消息被簇頭接受,其他消息將被簇頭通過序號比較或MAC認證過濾掉,不會帶來大的通信開銷,STDA方案可有效抵抗DoS攻擊。

2) 對于ESPDA方案及SEDA方案,兩者都不能很好地抵抗主動攻擊,敵手可偽造基站廣播或簇頭廣播使網內節點收集并發送數據,極大地增加節點的數據傳輸量,降低傳感器網絡的生命期,ESPDA及SEDA方案的抗DoS攻擊能力較差。

4.5 確定安全參數

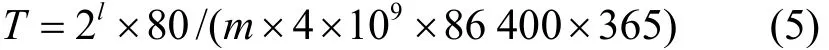

由密鑰安全性分析可知,敵手沒有對節點 Ni進行物理捕獲的情況下,獲取Si、ki及ri的概率等同于對密鑰的隨機猜測。敵手測試一個密鑰最少需經過一次散列求值,設 f()與 g()的運算量等同SHA-1,SHA-1運算一次約需在信息單元間進行約1 740個基本運算,即使配置專用的FPGA芯片,仍需約 80個時鐘周期。設安全參數 l為密鑰長度(bit),敵手使用m臺4GHz且配有FPGA的PC對密鑰空間窮舉搜索所需時間T約為

則窮舉64bit密鑰空間所需時間T如圖3所示。

圖3 窮舉64bit密鑰空間所需時間

由圖3可知,即使敵手使用5 000臺4GHz且配有FPGA的PC,仍需2.34年完成對64bit密鑰空間的窮舉。敵手增加用于攻擊的設備數目可縮短需要的窮舉時間,但將大幅度增加攻擊成本。一般的傳感器(如 MICA2)使用電池供電,其生命期約為1~2年,因此本文選擇安全參數為64bit。

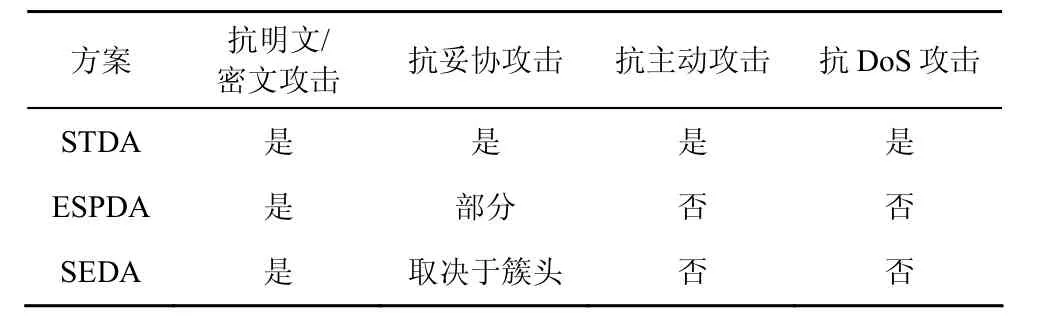

綜上所述,3種方案的安全性如表2所示。

表2 安全性比較

5 開銷分析

本小節分析STDA方案的存儲開銷、計算開銷及通信開銷,并與ESPDA方案及SEDA方案作比較。

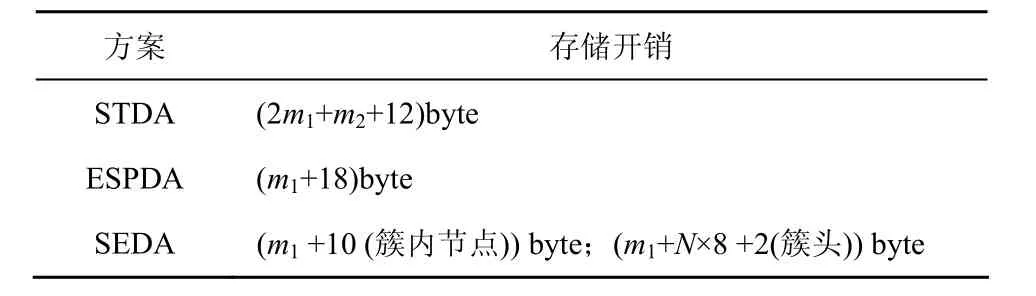

1) 存儲開銷分析

設節點 ID長度為 2byte,密鑰長度為 8byte,序號為2byte,單向函數存儲開銷為m1,密鑰材料存儲開銷為m2。

在本文方案中,每個節點需預裝入 ID、與基站的配對密鑰、初始序號、密鑰材料及單向函數f()、g()。

在ESPDA方案中,每個節點需預裝入ID、與基站的配對密鑰、全網共享密鑰。設ESPDA方案使用單向函數h()進行MAC計算,則各節點還需裝入h()。

在SEDA方案中,每個節點需預裝入ID、與基站的配對密鑰及單向函數f(),另外,每個簇頭需預裝密鑰序列 L,L大小等同于(N-1)個密鑰所需的空間,N為網絡中節點總數。顯然,當網絡規模較大時,密鑰序列L所需的存儲開銷是傳感器節點無法承受的。

3種方案的存儲開銷如表3所示。

表3 存儲開銷比較

要指出的是建立鄰居節點間的配對密鑰是節點間通信安全的基礎,雖然在ESPDA及SEDA方案中并未明確指出節點需預裝建立配對密鑰所需的密鑰材料,但這部分內容在傳感器網絡安全通信協議中是不可或缺的,特別在多跳轉發時,需依靠鄰居節點間的配對密鑰來提供單跳通信的安全。所以,本文方案的存儲開銷是傳感器節點可以接受的。

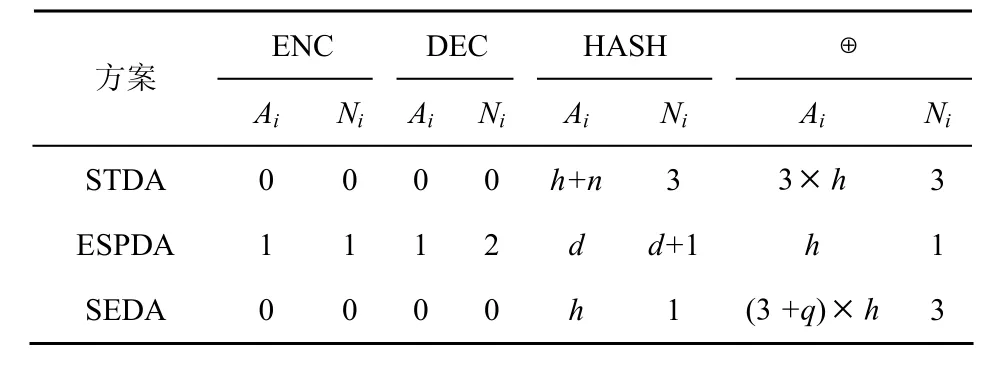

2) 計算開銷分析

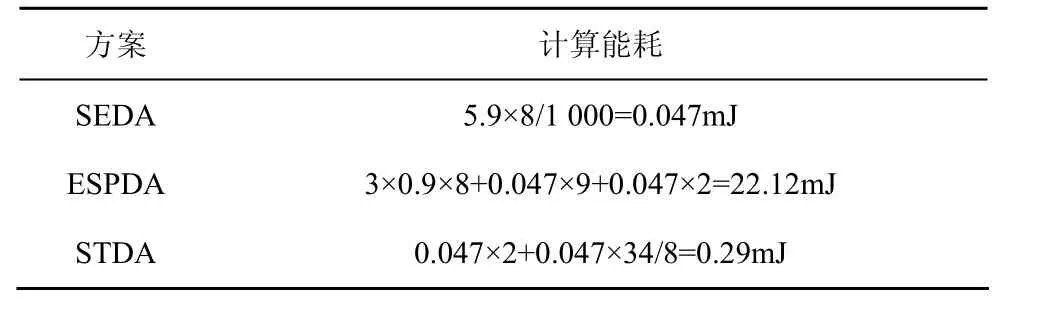

ESPDA方案對數據進行了分區,每個數據區間對應一個模式碼,顯然,ESPDA方案通過降低數據精度來增加冗余數據,從而達到提高匯聚效率的目地。不同的數據精度要求及各節點數據達到簇頭的順序將影響簇頭在匯聚過程中對數據的比較次數。為公平起見,設3種方案中要求的數據精度相同且各節點的數據到達簇頭的順序相同,即一次簇內數據匯聚過程中,簇頭進行數據比較的次數相同,為h次。設簇內平均節點數為 n,本文以一次數據匯聚中簇內普通節點及簇頭的計算復雜度衡量各方案的計算開銷。3種方案的計算復雜度如表4所示。

表4 計算復雜度

表中ESPDA方案所需的d次散列計算用來產生與d個數據區間對應的模式碼,若節點需進行數據發送則需多一次散列計算得到MAC;SEDA方案中的q為根據密鑰序列計算ki⊕kj所需的平均異或操作次數。

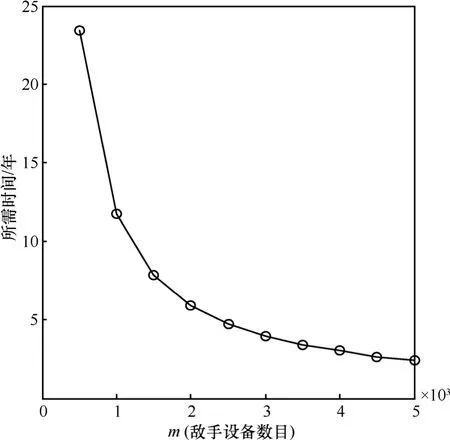

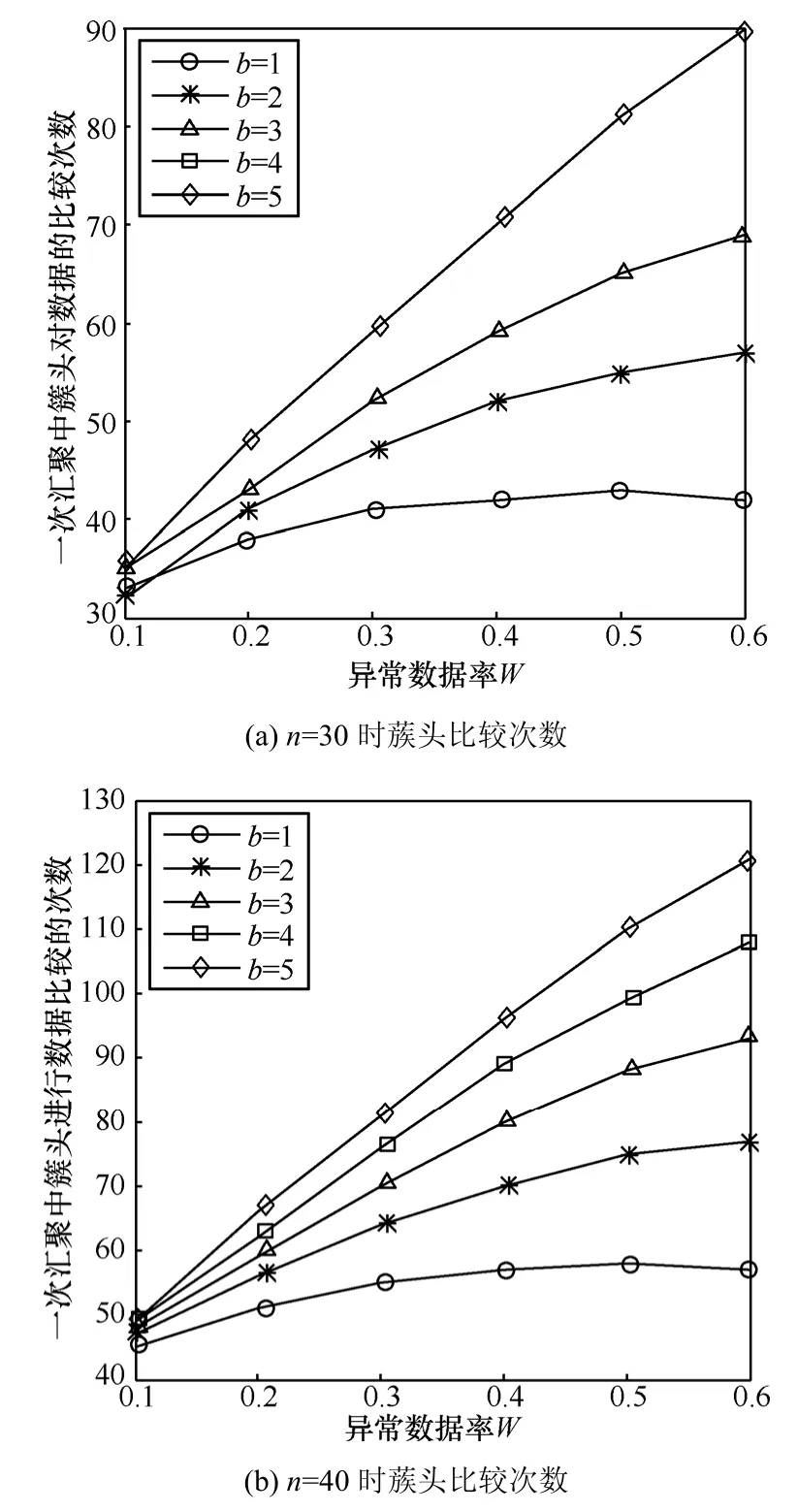

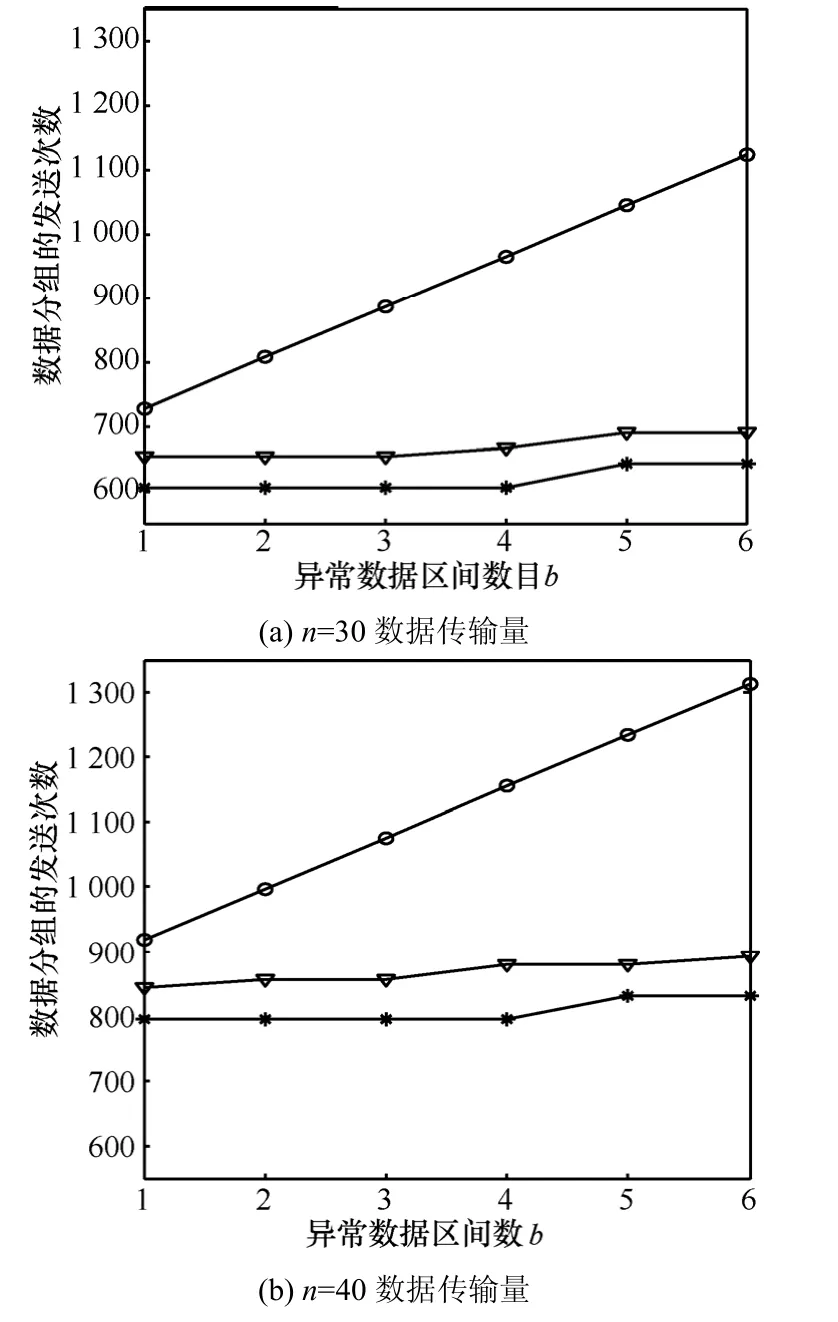

設測量數據范圍為 5~94;ESPDA方案將數據區間劃分為[5,14],[15,24],…,[85,94]并生成9個對應的模式碼;SEDA方案及STDA方案可通過對測量結果進行簡單的四舍五入得到與 ESPDA方案相同的數據量。設[15,24]為正常數據區間,其他區間為異常數據區間;異常數據率W為測量結果不在正常區間的節點數所占比例;異常數據在b個異常數據區間內隨機均勻分布;則各方案中簇頭進行簇內數據匯聚所需的比較次數h如圖 4所示,簇頭的計算能耗如圖5所示。

顯然,增加b、W或簇內節點數,都增大了簇內的異常數據量,從而增加了簇頭的數據比較次數。

設3種方案中所采用的單向函數或MAC計算與 SHA-1具有相同的計算開銷,原始數據長度8byte。據Gura等[9]的研究,MICA2傳感器上(8bit,ATmega128L,8MHz,電壓 3V,活動電流 8mAh)[10],SHA-1的能耗約 5.9μJ×L,L為輸入長度(byte)。據Cam 等[4]的研究,在 SmartDust (8bit,4MHz)上Blowfish輸出32byte密文耗時約為2 444ms,則估算在MICA2上平均輸出1byte密文耗時約為:2 444/(32×2)=38ms,能耗約為:0.038s×3V×8mAh =0.9mJ。在忽略異或操作能耗的情況下,一次數據匯聚中Ni的計算能耗如表5所示。

圖4 一次匯聚中簇頭進行的簇內數據比較次數

表5 Ni的計算能耗

其中,ESPDA方案的 3部分能耗分別為:2個Blowfish解密及1個Blowfish加密、生成模式碼的9個散列計算、MAC計算;STDA方案的2部分能耗分別為:生成 f(ri)、f(f(ri))的 2個散列計算、對34byte數據(如3.2節中式(2)所示)計算MAC。

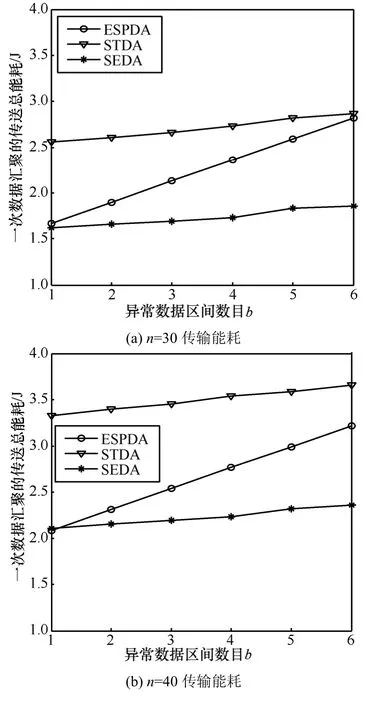

從圖5及表4可知,SEDA方案中簇頭在一次匯聚中僅需h次散列運算,能耗較優;STDA方案比SEDA方案多出h次散列及n次MAC計算,簇頭的計算能耗高于SEDA方案,但散列及MAC的計算能耗相對較低,STDA方案的計算開銷是傳感器節點可接受的;ESPDA方案的計算開銷主要來自Blowfish算法的加解密運算。顯然,隨著簇內節點數、異常數據率以及異常區間數目的增加,SEDA方案及STDA方案的計算開銷將達到并超過ESPDA方案,但在一般情況下(如文中所設簇內節點 40、異常區間小于 6、異常數據率不大于 0.6),三者的計算開銷總體上屬于同一層次(單位為 mj)。如在n=30,b=3,異常數據率為0.3時,ESPDA、STDA及 SEDA這 3種方案中簇頭的計算開銷分別為14.82mj、8.4mj及2.42mj。STDA方案的綜合計算能耗高于SEDA方案,但低于ESPDA方案。

圖5 簇頭進行一次數據匯聚的能耗

3) 通信開銷分析

3種方案都使用分簇傳感器網絡,其中,ESPDA方案只有一層匯聚節點,異常數據經多跳轉發單播到基站;SEDA及STDA方案為多層匯聚方案,匯聚結果通過匯聚樹到基站。本文在2.2節的網絡模型(圖1)中比較各方案的通信開銷,對應的匯聚樹如圖2所示。

本文使用NS2對3種方案在2.2節中網絡環境下的通信開銷進行模擬。SEDA與STDA方案使用圖5的匯聚樹將匯聚結果傳送到基站,父親節點與孩子節點通過網關節點2 hop通信。ESPDA方案未說明使用何種路由協議將消息單播到基站,文中以圖5的數據匯聚樹作為ESPDA方案的路由方案。設3種方案均采用802.15.4標準對消息進行封裝,該標準允許最多102 byte的可變載荷,總長度最大為 128byte。對于 3種方案,一次數據匯聚中總的數據分組發送次數如圖6所示。

圖6 一次數據匯聚中的數據分組發送次數

圖6 中,ESPDA方案的數據分組傳輸量最大,因為 ESPDA方案只采用了一層匯聚,由簇頭指定的節點通過單播將數據發到基站。STDA方案的數據分組傳輸量略大于SEDA方案,原因有2方面,首先,簇頭發送的匯聚結果中包含了與數據對應的節點 ID列表,當該列表較大時,需要多個數據分組才能完成匯聚結果的發送;其次,STDA方案的消息長度大于SEDA方案的消息長度,對于相同數量的數據,STDA方案中的匯聚節點可能需要更多的數據分組進行封裝。SEDA方案的數據分組傳輸量最小。據Gura等[9]的研究,MICA2節點發送與接收一個字節的能耗分別為 59.2μJ、28.6μJ。各方案中一次數據匯聚所需的發送能耗如圖7所示。

圖7 傳輸能耗比較

由圖7可知,SEDA方案的傳輸能耗較小,ESPDA方案次之,STDA方案的傳輸能耗最大。如在n=30,b=5時,SEDA、ESPDA、STDA方案進行一次數據匯聚的綜合傳輸能耗分別為1.83J、2.6J及2.82J,SEDA及ESPDA方案的傳輸能耗約為STDA方案的 64.9%、92.2%。ESPDA方案的傳輸能耗大于SEDA方案的主要原因在于 ESPDA方案采用一層匯聚導致數據分組發送量較多;STDA方案的傳輸能耗大的主要原因在于2方面:1)STDA方案的消息長度大于SEDA方案及ESPDA方案的消息長度,導致較大的傳輸開銷。但附加MAC提供了更高的安全性,且STDA方案解決了SEDA方案中簇頭存儲開銷過大的問題,提供了更好的可擴展性;2)簇頭僅對數據進行匯聚,而保留了具有相同數據的ID,從而增加了消息長度及數據分組發送量。但保留 ID列表解決了傳統的數據匯聚方案中數據丟失問題,有利于基站了解全網的數據分布。

6 結束語

數據匯聚是減少傳感器網絡冗余數據傳輸的重要技術手段。由于無線鏈路的開放性,惡意環境下無線傳感器網絡的安全性顯得尤為重要,如在戰場監控中,戰場信息需要加密傳輸。由于敵手可以捕獲節點并注入需要的代碼使這些節點完成敵手需要的操作,因此加密信息在到達遠端服務器前應盡量避免解密操作以提供高安全性,即需要充分考慮數據隱私保護。數據匯聚方案應綜合考慮匯聚效率、數據的安全性、隱私性等多方面因素。

本文提出的無線傳感器網絡數據匯聚方案在不對加密數據解密的情況下完成數據匯聚,且比現有的提供數據隱私保護的數據匯聚方案具有更高的安全性;同時,本文方案的數據匯聚結果可為基站提供各個數據在全網的分布情況,更有利于惡意環境下的信息收集。

為提供高的安全性與全網數據分布信息,本文方案中的消息中附加了較多內容(如MAC與節點ID列表),消息長度大于相關方案,因此通信能耗略高。如何在提高安全性的基礎上盡量減少通信能耗將是下一步的工作目標。

[1] INTANAGONWIWAT C, GOVINDAN R, ESTRIN D, et al. Directed diffusion for wireless sensor networking[J]. IEEE/ ACM Transactions on Networking, 2003, 11(1):2-16.

[2] BARTOSZ P, DAWN S, ADRIAN P. SIA:secure information aggregation in sensor networks[A]. Proceedings of ACM SenSys Conference[C]. Los Angeles, USA, 2003. 255-265.

[3] WAGNER D. Resilient aggregation in sensor networks[A]. Proceedings of the 2nd ACM Workshop on Security of Ad Hoc and Sensor Networks[C]. Washington, DC, USA, 2004.78-87.

[4] CAM H, OZDEMIR S. Energy-efficient security protocol for wireless sensor networks[A]. Proceedings of IEEE VTC Fall 2003 Conference[C]. New York, USA, 2003. 2981-2984.

[5] ACHARYA M, GIRAO J. Secure comparison of encrypted data in wireless sensor networks[A]. 3rd International Symposium on Modeling and Optimization in Mobile, Ad Hoc, and Wireless Networks[C].Trentino, Italy, 2005.47-53.

[6] HUANG S I, SHIUHPYNG S, TYGAR J D. Secure encrypted-data aggregation for wireless sensor network[J]. Springer Wireless Networks, 2010, 5(16):915-927.

[7] CHAN H, PERRIG A. ACE: an emergent algorithm for highly uniform cluster formation[J]. LNCS, 2004,2(2920):154-171.

[8] SCHNEIER B. Fast software encryption[A]. Cambridge Security Workshop Proceedings[C]. Springer-Verlag, 1994.191-204.

[9] WANDER A, GURA N, EBERLE H, et al. Energy analysis of public-key cryptography on small wireless devices[A]. Proc of Per- Com’05[C].Kauai Island, Hawaii, USA, 2005.324-328.

[10] MICA. datasheet[EB/OL]. http://www.xbow.com/Pro-ducts/ Product_pdf_files/Wireless_pdf/MICA2_Datasheet.pdf/, 2006.