密碼產品安全風險評估技術研究

帥 飛,李俊全,尤 娟

(解放軍信息工程大學 電子技術學院,河南 鄭州450004)

0 引 言

為確保密碼產品的安全、可控、可用,必須對密碼產品進行安全風險評估,驗證其是否達到預期的安全目標。現有的風險評估技術和方法大都是針對信息系統或者信息安全產品的,有關密碼產品安全風險評估方面的研究基本上沒有。總體而言,風險評估方法[1-2]主要可分為定量風險評估方法和定性風險評估方法兩大類。定量風險評估方法相比定性風險評估方法,其評估結果更加直觀、客觀,且便于對比,所以為了保證風險評估結果的客觀性和準確性,現有信息系統或信息安全產品的評估大都采用定量的風險評估方法。現有的定量風險評估方法的理論基礎[3]主要有:貝葉斯網絡、粗糙集理論、模糊理論等等。密碼產品作為一類特殊的信息安全產品,由于其特殊的使命,使得其在安全方面的要求和一般信息安全產品有著很大的不同。本文對密碼產品的風險計算模型和風險評估過程中關鍵技術進行了深入研究,旨在提出一種可以量化的密碼產品安全風險評估方法,保證密碼產品安全風險評估結果的客觀性和準確性。

1 基于威脅分析的密碼產品風險計算模型

密碼產品是指為信息提供機密性、完整性、可認證性等安全保密功能的設備或者裝置,是一類特殊的信息安全產品。對于密碼產品而言,其本身存在的脆弱性不一定就導致安全威脅發生,但是脆弱性一旦被威脅來源利用,就會導致安全威脅發生。所以,對密碼產品的安全風險評估,應該從產品安全威脅分析入手,分析產品可能面對的安全威脅,以及安全威脅發生危害的概率和威脅所導致的危害程度,進而計算產品的安全風險。

現有的風險評估方法大都是以資產為出發點,分析資產、威脅和脆弱性的關聯,進而計算系統風險值,以威脅為出發點的風險評估方法比較少見。文獻 [4]根據威脅來源的不同,對網站的安全威脅進行了分析總結,采用模糊綜合評價的方法,根據專家經驗構建安全威脅模糊評價矩陣,計算安全風險。文獻 [5]對安全威脅絕對量化和相對量化兩種方法的優缺點進行了對比分析。文獻 [6]根據網絡安全威脅發生的特點,設計了包括基于威脅分析的靜態評估和動態評估兩種評估模型。文獻 [7]提出的TMSRA模型,采用德爾菲法確定系統安全威脅及相應的威脅后果屬性,引入多屬性決策理論,計算系統風險指數。文獻 [8]在文獻 [7]基礎上對風險指數進行了靈敏度分析和優化。

綜上所述,現有的基于安全威脅分析的風險評估方法大都是依靠專家經驗確定系統或產品的安全威脅及其發生概率,然后采用模糊評價、多屬性決策等方法計算其風險指數,確定系統或產品的安全風險。其缺點在于安全威脅發生概率都是通過歷史統計數據或者專家經驗來確定,在缺乏有效的歷史統計數據的情況下,難以保證所得數據的客觀準確性。

在上述研究基礎上,本文提出一種基于威脅分析的密碼產品安全風險評估方法。在安全威脅分析的基礎上,構建安全威脅和產品安全防護措施的貝葉斯網絡,根據安全防護措施的有效率,推斷安全威脅生效概率;然后,根據安全威脅生效概率和安全威脅對產品所造成的影響,確定產品的安全風險。這個方法的主要優點是安全威脅生效概率不是通過統計數據得到的,而是通過貝葉斯網絡推斷而來,所得的評估結果比較客觀,實施的難度較小,具有較好的實際效果。其風險計算模型如圖1所示。

如圖1所示,對于密碼產品而言,其安全風險主要是指威脅來源利用資產的脆弱性或者采用其它攻擊方法所產生的安全威脅對密碼產品安全所造成的影響,其由安全威脅生效的概率和安全威脅所造成的后果屬性兩者決定,表示方法如下

式中:R——產品的風險值,C——安全威脅對產品造成的后果屬性,P——安全威脅生效概率。

2 基于威脅分析的密碼產品安全風險評估過程

2.1 密碼產品安全威脅描述

密碼產品的一個安全威脅T可用一個四元組:T=(cause,name,method,impact)來表示。其中:cause表示威脅來源。這里主要是指可能對產品產生的危害的人為因素以及環境等其它因素,主要包括惡意攻擊人員,如網絡攻擊者、無線信號接收者、專業解剖人員等;內部人員,如管理人員、審計人員、操作人員、維護人員等;其它因素,如電力故障、電磁泄露、硬件故障等。name表示威脅名稱。通過諸如專門技術、可用資源和動機等來描述,如非授權使用、電磁攻擊等。method表示攻擊的方法或者產品脆弱性。主要指威脅來源可能利用的脆弱性,如操作系統漏洞、軟硬件缺陷等;或者威脅來源采取的攻擊手段等如暴力破解、利于工具探測等。impact表示威脅造成的影響。主要指威脅對密碼產品產生的危害描述,按照危害重要程度從高到底,依次分為關鍵安全參數泄露、敏感信息泄露、產品故障3個等級。

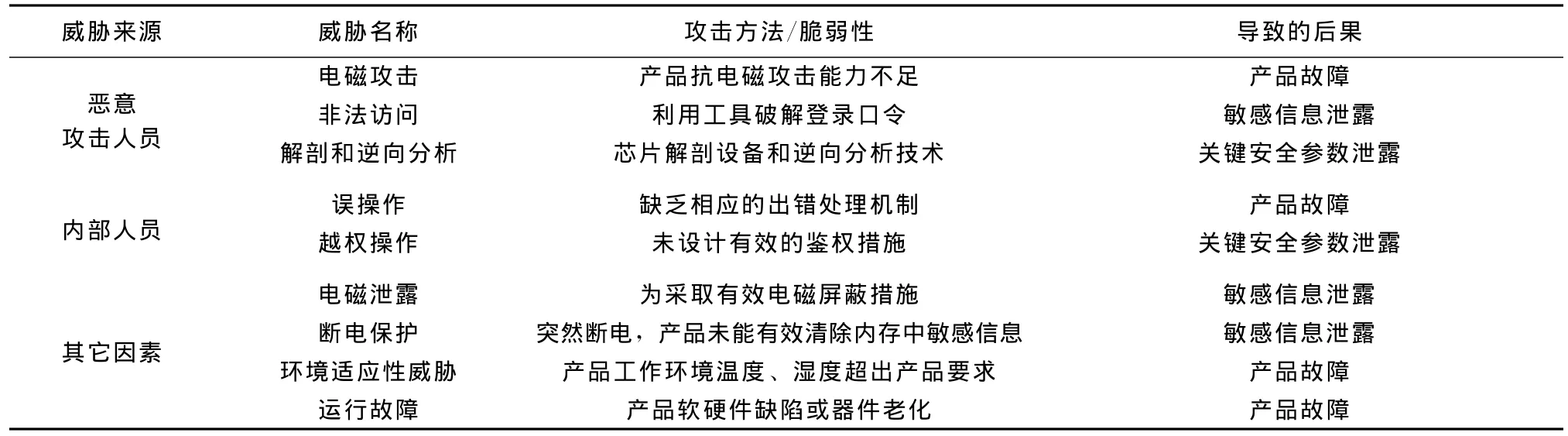

一般情況下,現有密碼產品所采用的算法和協議都是安全的,在本文中不考慮由密碼算法及協議安全性所導致的安全威脅。密碼產品常用威脅描述如表1所示。

圖1 風險計算模型

表1 密碼產品常用安全威脅描述

2.2 安全威脅生效概率計算

本文根據安全威脅和安全措施之間的因果關系,引入貝葉斯網絡來計算安全威脅生效概率。貝葉斯網絡是一個有向無環圖,由代表變量節點及連接這些節點的有向邊構成。圖中的每個節點代表一個有現實意義的變量 (比如一個安全威脅或者一個安全措施等),而圖中的弧線則表示相連的兩個變量間的因果關系。變量間的因果關系強度由與之對應的條件概率來表示。所以,貝葉斯網絡由貝葉斯網絡結構和條件概率表兩部分組成。貝葉斯網絡以概率論和圖論為基礎,是處理不確定性問題上的有效方法之一,所以當前應用貝葉斯網絡構造風險評估模型的研究有很多[9-13],其基本方法原理是利用貝葉斯網絡將產品的安全威脅、安全措施之間的因果關系用有向圖直觀地表示出來;同時也將安全威脅生效概率、安全措施有效率等數據以條件概率的形式與模型相融合,使得專家的先驗知識和后驗數據實現無縫結合,完成產品風險的定量評估。

產品安全威脅和安全防護措施之間屬于一種因果關系,存在安全威脅,就必然要采用相應的安全防護措施來應對安全威脅。一個安全威脅可能需要一個或者多個安全防護措施來應對,一個安全防護措施也可能同時應對一個或者多個安全威脅。

假設密碼產品所面臨的安全威脅集T= {tj|j=1.2,…,m},安全防護措施集,SR= {srk|k=1,2,…,q},根據安全威脅和安全防護措施之間的映射關系,由此構建密碼產品的貝葉斯評估網絡。

如圖2所示,當密碼產品的安全威脅集為T= {tj|j=1.2,…,m}時,由式 (1)可得密碼產品的風險

圖2 密碼產品貝葉斯評估網絡

因為各安全措施集合中的各安全措施相對于其它安全措施而言,是相互獨立的,因此可得,P(tj)示安全威脅tj對應的安全防護措施集為SR= {srk|k=1,2,…,p}時,安全威脅tj生效的概率

式中:P(tj|srk)——在安全措施為srk時,安全威脅tj生效概率。對于密碼產品而言,其安全威脅產生危害的情況,正是安全措施沒有達到預期的目標,即為安全措施不生效的概率。由此可得

式中:P(srk)——安全措施srk生效的概率,由產品所使用的物理和邏輯防護措施的強度確定。

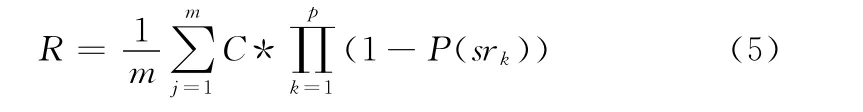

由式 (2)、式 (3)、式 (4)可得,密碼產品的風險為

2.3 安全防護措施有效率確定

FIPS140系列標準是NIST發布的有關密碼模塊安全要求的標準,現更新的最新版本為2009年11月發布的FIPS140-3[14]的draft版。FIPS140-3從密碼模塊描述、密碼模塊接口、軟/固件安全、操作使用環境、身份認證與鑒別、物理安全、電磁安全、敏感安全參數管理、自檢、生命周期保證、減緩其它攻擊等11個方面將密碼模塊劃分為4個安全等級。

本文依據FIPS140-3中有關安全措施的分級要求,結合產品安全措施測試結果,確定產品安全措施安全等級及其有效率。如果某項安全措施的測試結果為安全措施失效,則該安全措施有效率為0,如果安全措施滿足FIPS140-3中安全1級要求,則其有效率為25%。對應的2級為50%,3級為75%,4級為100%。

以模塊物理安全防護要求為例,FIPS140-3的4.6節中對密碼模塊物理防護要求進行了分級描述:

(1)安全一級要求:密碼模塊應當具有產品級品質,包括標準的鈍化技術 (如在密碼模塊電路上使用敷形涂層或封印,以保護其免遭環境的或其它物理性的破壞)。當物理維護時,密碼模塊內的明文形式的秘密密鑰、私有密鑰、其它未受保護的關鍵安全參數應被零化。零化可以由操作者依程序進行,也可以由模塊自動執行。

(2)安全2級要求:在安全一級的基礎上,密碼模塊應當在試圖物理進入模塊時提供篡改留痕措施。

(3)安全3級要求:在安全一、二級基礎上,如果密碼模塊有門或可拆卸的封蓋,或提到了維護訪問接口,則模塊應包含篡改響應和零化電路。當打開門或拆去封蓋時,或當維護訪問接口被訪問時,該電路應當立即零化所有明文形式的秘密密鑰、私有密鑰、其它未受保護的關鍵安全參數。

只要密碼模塊內包含明文形式的秘密密鑰、私有密鑰或關鍵安全參數,篡改響應和零化電路就應當處于工作狀態。如果密碼模塊帶有任何通風口或縫隙,那么它們須設計成可防止對封裝內部進行不可察覺的物理探測。

(4)安全4級要求:在安全一、二、三級基礎上,密碼模塊要么應包括環境失效保護 (EFP)特性,要么應經受環境失效測試 (EFT)。

如某個密碼產品的物理要求為:使用不透明、堅固的外殼封裝,能夠防止利用可見光通過通風孔或門等縫隙采用直視的方法搜集內部結構或器件的信息;設置了緊急銷毀按鈕等應急銷毀措施,當啟用該措施時,能夠自動對產品內部的敏感數據進行零化處理。該物理防護措施滿足FIPS140-3中物理防護安全3級要求,則對應的其有效率為75%。依次類推,可以確定整個密碼產品的安全防護措施有效率。

2.4 應用實例

下面以高保障IP密碼機 (HAIPE)的安全風險計算為例,驗證本文提出的風險評估方法的合理性和有效性。

高保障IP密碼機 (HAIPE)[15]是美軍研制的下一代網絡密碼設備,是美軍實現全球信息柵格的關鍵設備,其主要功能有:隔離明文網 (紅網)和密文網 (黑網),作為紅黑邊界對數據包進行無條件加解密,保證端到端的安全性;支持實時狀態監控、遠程管理操作,在無人值守環境下的正常工作;支持密鑰的在線注入、更新、銷毀。

對HAIPE進行威脅分析,并構建其安全威脅和安全措施之間的貝葉斯網絡如圖3所示。

圖3 HAIPE安全評估貝葉斯網絡

根據安全威脅描述表1,對圖3中HAIPE的安全威脅后果屬性進行賦值,造成關鍵安全參數泄露的安全威脅后果屬性為3,造成敏感信息泄露的安全威脅后果屬性為2,造成產品故障的安全威脅后果屬性為1。在此我們假設HAIPE沒有采用安全措施,即為此時安全威脅生效率為100%的情況,計算其風險最大值,代入式 (5)可得,HAIPE的風險最大值

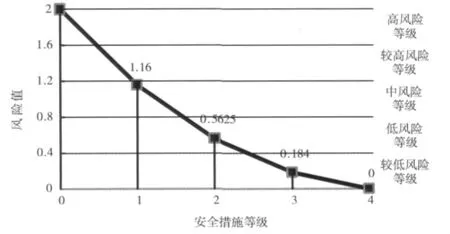

將產品安全風險等級劃分為較低、低、中、較高、高5個風險等級,那么其風險范圍依次為 (0,0.4), (0.4,0.8),(0.8,1.2),1.2,1.6),(1.6,2.0)。

依次將HAIPE的安全措施分別處于安全1級,2級,3級,4級情況下所得的風險值計算出來,得到如圖4所示的HAIPE風險變化圖。

圖4 HAIPE風險變化曲線

由圖4可以看出,當HAIPE的安全措施都達到FIPS140-3中的安全1級要求,其風險值R=1.16,處于中等風險等級的臨界上限,接近于較高風險等級。達到安全2級時,風險值R=0.5625,處于低風險等級。達到安全3級時,風險值為R=0.184,處于較低風險等級。達到安全4級時,其風險值為0,即為HAIPE的安全措施能夠應對所有的安全威脅。其風險變化基本符合HAIPE的實際應用情況,結果證明了本文提出的密碼產品安全風險評估方法的有效性。

3 結束語

本文對密碼產品安全風險評估的具體實施方法進行了研究。提出了一種基于威脅分析的定量風險評估方法,給出了該方法的風險計算模型及評估主要步驟。該方法依據NIST發布的密碼模塊安全要求FIPS140-3,對安全措施有效率進行了分級確定。根據安全措施和安全威脅之間的因果關系,構建貝葉斯評估網絡,計算安全威脅生效概率和產品安全風險值,使得評估結果更具客觀性和準確性。最后結合實例證明了該方法有著很好的適用性。

[1]FENG Dengguo,ZHANG Yang,ZHANG Yuqing.Survey of information security risk assessment[J].Journal of China In-stitute of Communications,2004,29 (7):10-18 (in Chinese). [馮登國,張陽,張玉清.信息安全風險評估綜述[J].通信學報,2004,29 (7):10-18.]

[2]LI Hetian,LIU Yun,HE Dequan.Review on study of risk evaluation for IT system security [J]Journal of China Safety Science,2006,16 (1):108-113 (in Chinese). [李鶴田,劉云,何德全.信息系統安全風險評估研究綜述 [J].中國安全科學學報,2006,16 (1):108-113.]

[3]WU Xiaoping,FU Yu.Security risk assessment theory and methods for information systems[M].Beijing:Science Press,2010:100-219(in Chinese).[吳曉平,付鈺.信息系統安全風險評估理論與方法 [M].北京:科學出版社,2010:100-219.]

[4]LU Xiangyan,ZHONG Cheng,YANG Liu.Security risk assessment method of website based on threat analysis [J].Journal of China Computer Applications,2009,29 (B12):94-96 (in Chinese).[陸向艷,鐘誠,楊柳.基于威脅分析的網站安全風險評估方法 [J].計算機應用,2009,29 (B12):94-96.]

[5]ZHANG Jing,XUE Zhi,LIN Mengquan.Risk assessment method of information system based on threat analysis [J].Journal of China Computer Engineering,2004,30 (18):56-58(in Chinese).[張竟,薛質,林夢泉.基于威脅分析的信息系統風險評估方法 [J].計算機工程,2004,30 (18):56-58.]

[6]TU Guoyong.Security evaluation of network system based on threat analysis[J].Journal of China Information Security and Communications Privacy,2009,31 (4):50-52 (in Chinese).[涂國勇.基于威脅分析的網絡系統安全評估 [J].信息安全與通信保密,2009,31 (4):50-52.]

[7]CHEN Xin,WANG Xiaohan,HUANG He.Research on multi-attribute information security risk assessment method based on threat analysis [J].Journal of China Computer Engineering and Design,2009,30 (1):38-40 (in Chinese).[陳鑫,王曉晗,黃河.基于威脅分析的多屬性信息安全風險評估方法 研 究 [J].計 算 機 工 程 與 設 計,2009,30 (1):38-40.]

[8]YANG yang,YAO Shuzhen.Risk assessment method of information security based on threat analysis [J].Journal of China Computer Engineering and Applications,2009,45 (3):94-96(in Chinese).[楊洋,姚淑珍.一種基于威脅分析的信息安全風險評估方法 [J].計算機工程與應用,2009,45 (3):94-96.]

[9]Kondakci S.A causal model for information security risk assessment[C].Sixth International Conference on Information Assurance and Security,2010:143-148.

[10]Kondakci S.Network security risk assessment using Bayesian belief networks[C].IEEE International Conference on Social Computing/IEEE International Conference on Privacy Security Risk and Trust,2010:952-960.

[11]Kondakci S.A composite network security assessment [C].Fourth International Conference on Information Assurance and Security,2008:249-254.

[12]FU Yu,WU Xiaoping,YAN Chenghua.The method of information security risk assessment using Bayesian networks[J].Journal of Wuhan University (Natural Science Edition),2006,52 (5):631-634 (in Chinese).[付鈺,吳曉平,嚴承華.基于貝葉斯網絡的信息安全風險評估方法 [J].武漢大學學報 (理學版),2006,52 (5):631-634.]

[13]ZHAO Junge,ZHANG Qi,FU Yu.Application of Bayesian network in security risk assessment of information systems[J].Journal of Naval University of Engineering,2007,19(6):67-70 (in Chinese). [趙俊閣,張琪,付鈺.貝葉斯網絡推理在信息系統安全風險評估中的應用 [J].海軍工程大學學報,2007,19 (6):67-70.]

[14]FIPS 140-3draft revised [Z].Federal Information Processing Standards Publication,2009.

[15]GLEN Nakamoto.Scalable HAIPE discovery [R].Meeting Proceedings RTO-MP-IST-063,2006:1-14.