ARP欺騙/MITM攻擊在二層交換機上的防范

朱凱

昆明理工大學津橋學院 云南 650106

0 前言

人為實施通常是指使用一些黑客的工具對網絡進行掃描和嗅探,獲取管理賬戶和相關密碼,在網絡上安插木馬,從而進行進一步竊取機密文件。攻擊和欺騙過程往往比較隱蔽和安靜,但對于信息安全要求高的企業危害是極大的。而來自木馬或者病毒及蠕蟲的攻擊和往往會偏離攻擊和欺騙本身的目的,現象有時非常直接,會帶來網絡流量加大、設備CPU利用率過高、二層生成樹環路直至網絡癱瘓。

目前這類攻擊和欺騙工具已經非常成熟和易用,而目前企業在部署這方面的防范還存在很多不足,有很多工作要做。

下面部分主要針對目前非常典型的二層攻擊和欺騙說明如何在思科交換機上組合運用和部署 Dynamic ARP Inspection (DAI)技術,從而實現防止在交換環境中實施“中間人”攻擊、地址欺騙等,更具意義的是通過Dynamic ARP Inspection (DAI)技術的部署可以簡化地址管理,直接跟蹤用戶IP和對應的交換機端口;防止IP地址沖突。同時對于大多數對二層網絡造成很大危害的具有地址掃描、欺騙等特征的病毒可以有效的報警和隔離。

1 MITM(Man-In-The-Middle)攻擊原理

按照ARP協議的設計,為了減少網絡上過多的ARP數據通信,一個主機,即使收到的ARP應答并非自己請求得到的,它也會將其插入到自己的ARP緩存表中,這樣,就造成了“ ARP 欺騙”的可能。如果黑客想探聽同一網絡中兩臺主機之間的通信(即使是通過交換機相連),他會分別給這兩臺主機發送一個ARP應答包,讓兩臺主機都“誤”認為對方的MAC地址是第三方的黑客所在的主機,這樣,雙方看似“直接”的通信連接,實際上都是通過黑客所在的主機間接進行的。黑客一方面得到了想要的通信內容,另一方面,只需要更改數據包中的一些信息,成功地做好轉發工作即可。在這種嗅探方式中,黑客所在主機是不需要設置網卡的混雜模式的,因為通信雙方的數據包在物理上都是發送給黑客所在的中轉主機的。

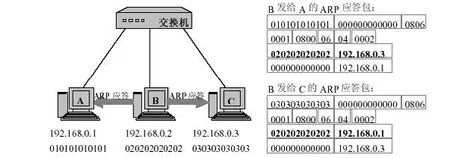

這里舉個例子,假定同一個局域網內,有3臺主機通過交換機相連,通過ipconfig /all查看配置如下:

A 主機:IP 地址為 192.168.0.1,MAC 地址為 01:01:01:01:01:01;

B 主機:IP 地址為 192.168.0.2,MAC 地址為 02:02:02:02:02:02;

C 主機:IP 地址為 192.168.0.3,MAC 地址為 03:03:03:03:03:03。

B主機對A和C進行欺騙的前奏就是發送假的ARP應答包,如圖1所示。在收到B主機發來的ARP應答后,A主機應知道。

圖1 MITM攻擊示意圖

到 192.168.0.3的數據包應該發到 MAC地址為020202020202的主機;C主機也知道:到192.168.0.1的數據包應該發到MAC地址為020202020202的主機。這樣,A和C都認為對方的MAC地址是020202020202,實際上這就是B主機所需得到的結果。當然,因為ARP緩存表項是動態更新的,其中動態生成的映射有個生命期,一般是兩分鐘,如果再沒有新的信息更新,ARP映射項會自動去除。所以,B還有一個“任務”,那就是一直連續不斷地向A和C發送這種虛假的ARP響應包,讓其ARP緩存中一直保持被毒害的映射表項。

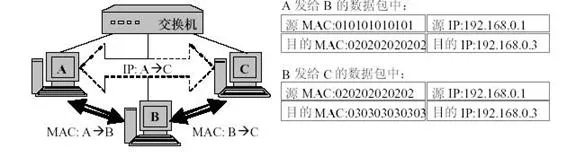

現在,如果A和C要進行通信,實際上彼此發送的數據包都會先到達B主機,這時,如果B不做進一步處理,A和C之間的通信就無法正常建立,B也就達不到“嗅探”通信內容的目的,因此,B要對“錯誤”收到的數據包進行一番修改,然后轉發到正確的目的地,而修改的內容,無非是將目的MAC和源MAC地址進行替換。如此一來,在A和C看來,彼此發送的數據包都是直接到達對方的,但在B來看,自己擔當的就是“第三者”的角色。這種嗅探方法,也被稱作“Man-In-The-Middle”的方法(如圖2所示)。

圖2 嗅探方法示意圖

2 攻擊實例

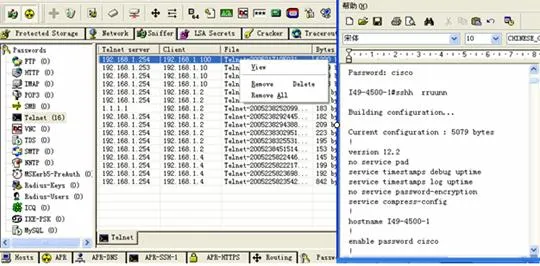

目前利用ARP原理編制的工具十分簡單易用,這些工具可以直接嗅探和分析 FTP、POP3、SMB、SMTP、HTTP/HTTPS、SSH、MSN等超過30種應用的密碼和傳輸內容。下面是測試時利用工具捕獲的TELNET過程,捕獲內容包含了TELNET密碼和全部所傳的內容:

不僅僅是以上特定應用的數據,利用中間人攻擊者可將監控到數據直接發給 SNIFFER等嗅探器,這樣就可以監控所有被欺騙用戶的數據。

還有些人利用ARP原理開發出網管工具,隨時切斷指定用戶的連接。這些工具流傳到搗亂者手里極易使網絡變得不穩定,通常這些故障很難排查(圖3)。

圖3 攻擊實例

3 防范方法

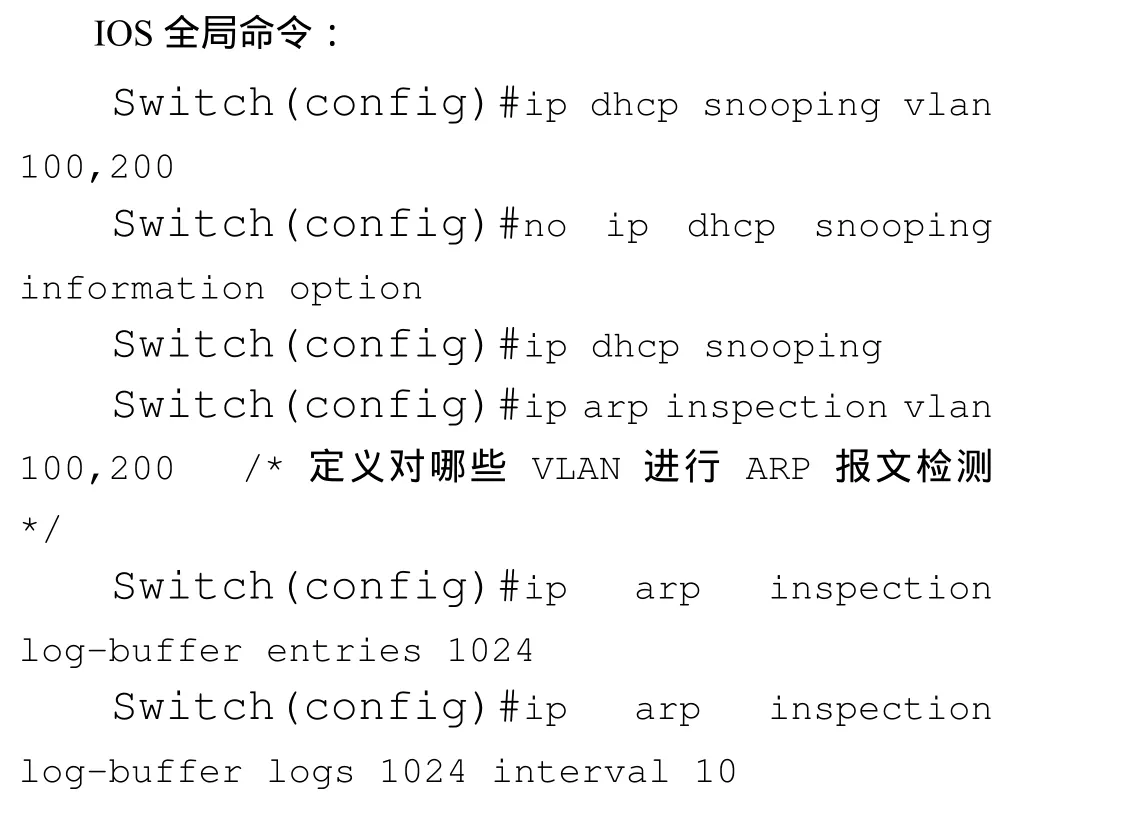

思科 Dynamic ARP Inspection (DAI)在交換機上提供IP地址和 MAC地址的綁定,并動態建立綁定關系。DAI以DHCP Snooping綁定表為基礎,對于沒有使用DHCP的服務器個別機器可以采用靜態添加ARP access-list實現。DAI配置針對VLAN,對于同一VLAN內的接口可以開啟DAI也可以關閉。通過DAI可以控制某個端口的ARP請求報文數量。通過這些技術可以防范“中間人”攻擊。

4 配置示例

本文中的信息創建于一個特定實驗室環境中的設備。本文檔中使用的所有的設備開始使用一個缺省(默認)配置。

[1]王倩.高校機房ARP病毒的攻擊與防范[J].電子制作.2013.

[2]楊建平.SSL中間人攻擊對策研究[J].電腦知識與技術.2012.

[3]王京智,洪觀甫.IP偽裝技術分析[J].信息安全與技術.2012.

[4]孫莉.淺談構建中小規模無線網絡解決方案[J]科技經濟市場.2011.

[5]陶松.試探網絡攻擊常用手段[J].電腦編程技巧與維護.2010.

[6]曹振麗,張海峰,井閩,馬濤,趙軍偉.計算機網絡安全及其防范技術[J].中國教育信息化.2008.

[7]趙磊.淺談網絡安全中“蜜罐”技術的應用[J].科技咨詢導報.2006.

[8]鄭文兵.李成忠.ARP欺騙原理及一種防范算法[J]江南大學學報.2003.