協作干擾技術的提出、現狀和未來展望*

龍 航,王 靜,張月瑩,王文博

(北京郵電大學泛網無線通信教育部重點實驗室 北京100876)

1 物理層安全技術的發展和協作干擾的提出

隨著無線通信技術的發展,基于物理層資源的信息安全技術已成為無線通信和信息安全兩個領域的研究熱點。無線通信系統物理層資源的多樣性為物理層安全技術的研究提供了廣闊的空間,也留下了諸多亟待解決的問題。近10年來,無線通信中的物理層技術蓬勃發展,新技術層出不窮,因此,如何充分地開發物理層資源的唯一性和保密性,物理層安全技術的研究對其進行了深入的探索[1~3]。

當前,物理層安全技術的基本研究思路有兩個方向[1,3]。其一,以各種竊聽信道模型下的保密容量分析為基礎,主要思想是如果主信道比竊聽信道的可靠性更好,就可以確保在一定碼率上的可靠通信。在此類研究中常采用的系統性能指標是保密容量(secrecy capacity)和保密中斷率(secrecy outage probability)。其二,結合傳統的加密思想,利用無線信道的特征來產生、管理和分發密鑰,從而提高密鑰管理的安全性。這一類研究是傳統信息安全技術研究在物理層上的擴展。

協作干擾(cooperative jamming,CJ)技術是基于上述第一個研究方向,在物理層安全技術興起后出現的一個分支,其基本思想是通過發送人為的噪聲/干擾(artificial noise/jamming)信號,使其對竊聽節點的損害大于對合法接收節點的影響,從而達到提升系統安全性的目的(如提升保密容量或竊聽節點的中斷率)。高斯竊聽信道的保密容量表示為源節點(A)—目的節點(B)的互信息量與源節點(A)—竊聽節點(E)的互信息量之差。因此,降低竊聽節點的接收性能也是一種提升系統安全性的方法。

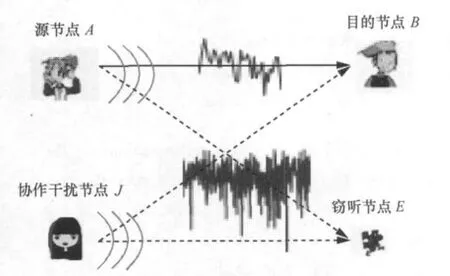

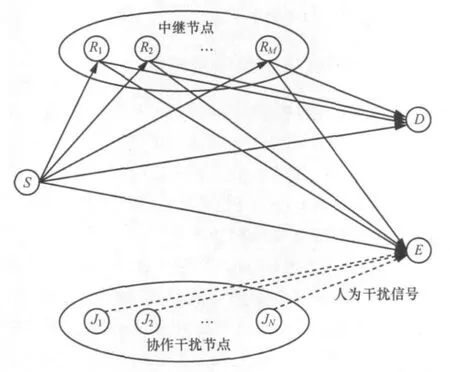

如圖1所示,在傳統的源—目的—竊聽(A-B-E)信道模型下,系統保密容量的表達式 C=[I(A;B)-I(A;E)]即A-B的互信息量與A-E的互信息量之差。在此模型下引入協作干擾節點J,在A向B發送信號的同時J發送干擾信號,B和E同時接收到J的干擾信號,若E的接收性能惡化程度超過B的接收性能惡化程度,則協作干擾的使用提升了系統的保密容量。

圖1 協作干擾示意

協作干擾技術的提出是通信技術研究的一大突破。在傳統通信系統中,干擾信號是降低系統性能的因素之一。協作干擾技術將干擾信號轉變為有利于系統性能的因素,同時改變了通信系統中多個通信實體的行為,也引入了新的通信實體(協作干擾節點)。協作干擾技術豐富了物理層安全的技術手段,是新興的物理層安全技術研究熱點。

協作干擾技術的起源有兩個。2005年,參考文獻[4]和參考文獻[5]最早提出了使用人為噪聲影響竊聽節點的接收。源節點裝備多天線,同時發送有用信號和人為干擾信號。假設源節點已知A-B信道,竊聽節點已知A-B和A-E的信道(因此不能用信道作為密鑰)。源節點將人為干擾信號置于A-B信道的零空間上,因此在降低竊聽節點性能的同時不影響目的節點B的接收。2006年,參考文獻[6]提出了協作保密(collaborative secrecy)的概念,利用空閑用戶向竊聽節點發送干擾信號,使其遭受的損害大于合法目的節點受的影響。

從2005年至今,協作干擾技術的研究發展已經分化出多個類別和形式。根據干擾信號的特征可以將其分為4類。除此之外,還可以根據系統的節點數量和拓撲結構將協作干擾通信系統分為簡單場景和復雜場景。下面分別對各類協作干擾技術的研究現狀進行總結,并指出進一步研究的若干方向。

2 協作干擾信號的分類

在現有的協作干擾技術研究中,所采用的人為干擾信號可以分為以下4類。

(1)高斯白噪聲

目的節點B和竊聽節點E都將協作干擾信號作為白噪聲進行處理,協作干擾同時降低了B和E的接收性能。使用這種干擾信號形式的如參考文獻[7~9]等所述。

(2)合法節點已知的信號

協作節點根據預先定義的方式產生干擾信號,目的節點B通過某種方式預先已知協作干擾信號,因此可以使用自干擾消除(self-interference cancellation,SIC)接收機將其從接收信號中刪除,而竊聽節點E對此未知。這種類型的協作干擾信號對B的接收性能沒有影響,但可以降低E的接收性能。B對協作干擾信號的先驗已知可以通過很多不同的方式獲得,例如通過安全的有線連接將干擾信號在協作干擾節點J和B之間共享[10],或者J就是B,即人為干擾信號是由目的節點發出的[11~13],或B和J通過其他方式提前約定將使用的干擾信號形式[14~16],或者通過傳輸協議設計使得B提前獲知干擾信號形式[11]等。

(3)公開碼書中的隨機碼字序列

根據一個所有節點均已知的碼書,協作干擾節點使用隨機01序列進行編碼產生干擾信號,目的節點B和竊聽節點E均可針對干擾信號進行譯碼和刪除。因此,協作節點需要通過提升干擾信號的每符號信息量,使其在E無法譯碼成功而在B可以譯碼成功并從接收信號中刪除。這類協作干擾信號在竊聽信道保密容量分析中普遍使用,例如參考文獻[6]和參考文獻[17~20]等。

(4)其他傳輸鏈路的有用信號

[21,22]提出使用相鄰小區的上下行傳輸互為協作干擾;參考文獻[23,24]中非授權用戶受邀占用收費頻段傳輸并同時充當協作干擾節點;參考文獻[25]提出無線系統中的多個傳輸對同時進行發送,互相構成協作干擾。

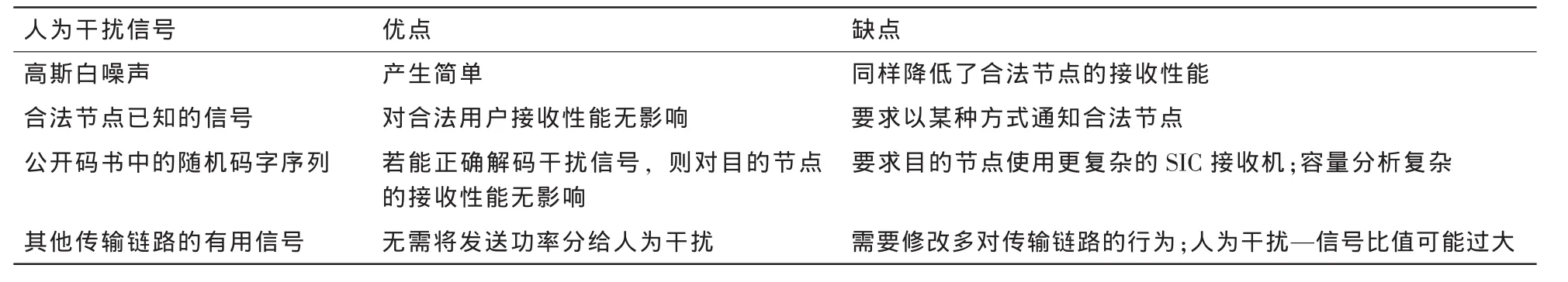

表1 4類人為干擾信號的優缺點對比

根據上述協作干擾信號的分類,可以分別總結各類協作干擾信號的優缺點,見表1。目前,第1類信號由于對系統保密容量性能提升有限,其相關研究也較少。而基于第4類干擾信號的研究相對零散,且相互間不存在緊密的聯系。當前的研究主要集中于第2類和第3類干擾信號。

3 協作干擾技術的研究現狀

根據竊聽信道的拓撲結構,協作干擾技術的研究可以分為簡單場景和復雜場景兩部分。簡單場景下除協作干擾節點J外,僅包括源節點A、目的節點B與竊聽節點E。復雜場景下除上述節點外,還包括若干個協同中繼節點R。

3.1 簡單場景下的協作干擾

簡單場景關注的是直通的源節點—目的節點(A-B)傳輸對,在存在竊聽節點E的情況下采用協作干擾技術。根據干擾信號的來源可以分為自干擾和外干擾兩種情況,分別對應由A發送有用信號的同時也發送干擾信號和在A發送有用信號時引入一個外來的協作干擾節點J發送干擾信號。

(1)簡單場景下的自干擾

此時系統中存在3個節點,源節點A—目的節點B—竊聽節點E。A的發送信號中同時包括有用信號和人為干擾。當A裝備多天線時,可以通過預編碼(波束成形)技術,對有用信號和干擾信號采用不同的波束成形矢量。有用信號的波束成形矢量以增強B的接收性能為設計目標,干擾信號的波束成形矢量需要避開A-B信道,集中干擾E的接收。

前述最早出現的協作干擾技術研究[4,5]即可歸為此類。除此之外,參考文獻[26]在參考文獻[4]的第一種場景基礎上討論了信號與干擾的功率分配問題。參考文獻[27,28]對信道狀態信息(channel state information,CSI)采用了更嚴格的假設。參考文獻[29]研究了所有節點均有多天線,A未知A-E信道時,以保證B的信干噪比為目標的協作干擾設計。本類別的研究比較集中,其區別僅在于各節點天線數、已知CSI的程度及優化目標,時間分布在2005-2009年,近3年沒有更深入的研究面世。

(2)簡單場景下的外協作干擾

此時系統中存在至少4個節點,源節點A—目的節點B—竊聽節點E—協作干擾節點J。當A向B發送信號時,J發送干擾信號影響E的接收,如圖1所示。前述參考文獻[6]提出的方法即屬此類。當所有節點只有單天線時,當前的研究點有特殊傳輸協議設計[30](協作干擾與DPC的結合)、各節點間的功率分配[14,15,31]、協作干擾節點選擇[32]、分布式協作干擾矢量設計[32,33]等。當節點裝備多天線時,除上述研究點之外,更多的研究內容集中于有用信號(A)[34,35]和人為干擾信號(J)[7,9,34,35]的波束成形矢量設計。

如前所述,簡單場景下的自干擾技術研究已相對較為成熟,而外干擾技術的研究尚不充分。協作干擾技術研究中,相對成熟的方案設計一般是基于理想CSI的假設。然而,基于非理想CSI的方案研究對現實應用更有意義,尤其是與竊聽節點E相關的CSI(A-E,J-E)。例如,當節點裝備多天線時,A-E和J-E鏈路的傳播方向與A和J的天線陣間的夾角等信息有助于獲得信道的直射徑分量或信道分布的相關陣等,而這些信息相比于實時的準確的信道信息更容易獲得。因此,基于非理想CSI下的協作干擾技術研究和方案設計,是下一步研究開展的潛在方向之一。

3.2 復雜場景下的協作干擾

復雜場景下,竊聽系統除源節點、目的節點、竊聽節點和協作干擾節點之外,還包括若干個中繼節點,同樣可以分為自干擾和外干擾兩類分別進行總結。

(1)復雜場景下的自干擾

此時系統模型中沒有專門的協作干擾節點。系統模型一般為源節點S—中繼節點R—目的節點D—竊聽節點E、S-多R-D-E或者雙向中繼系統S1-R-S2-E,干擾信號由S和/或D發出。當D作為干擾節點時,D可以直接將干擾信號從接收信號中刪除,因此不影響D的接收性能,但可以降低E的接收性能。

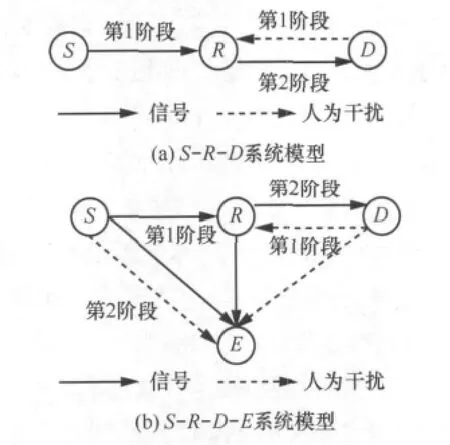

如圖2(a)所示,E即是R,參考文獻[11]和參考文獻[36]提出了一種簡單而巧妙的協作干擾方法。第1階段,S向R(E)發送信號,同時D向R(E)發送人為干擾信號;第 2階段,R(E)向D發送混合信號,由于干擾信號由D發出,因此可以在接收信號中將其直接刪除。

在S-R-D-E模型中,參考文獻[13]和參考文獻[37~39]提出和研究了D和S輪流發送協作干擾信號的方法。如圖2(b)所示,第1階段,S向R發送信號,E竊聽,D發送人為干擾;第2階段,R向D發送信號,E竊聽,S發送人為干擾。但是,目前中繼竊聽系統中的自干擾研究并不多,尤其是雙向中繼系統中的自干擾研究目前仍是空白。

圖2 中繼竊聽系統下的自協作干擾示意

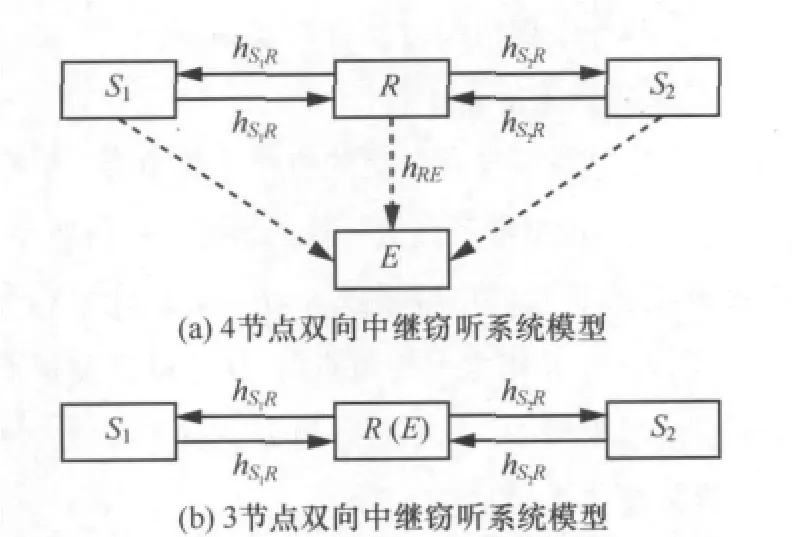

雙向中繼系統中的自干擾研究可以根據關注的竊聽系統的拓撲結構的不同分為如圖3所示的兩個場景。如圖3(a)所示,雙向中繼系統外的竊聽節點可以從兩個源節點和中繼節點的發送信號中進行竊聽;在圖3(b)中,中繼節點即為竊聽節點。在此類場景下,協作干擾信號可以由兩個源節點發送。根據針對的雙向中繼協議的不同,可以分別開展2階段和3階段雙向中繼協議下的協作干擾研究。由于干擾信號和有用信號均由兩個源節點發送,功率分配將是協作干擾技術研究中的關鍵問題。在雙向中繼系統的自干擾技術研究的基礎上,將協作干擾技術與網絡編碼(尤其是物理層網絡編碼技術)結合進行研究,將具有廣闊的前景。

圖3 雙向中繼竊聽系統下的自協作干擾示意

(2)復雜場景下的外協作干擾

此類系統的典型模型是S-R-D-E-J,以圖4中的竊聽系統為例進行說明。源節點S通過多個中繼節點(R1~RM)向目的節點D進行傳輸,竊聽節點E接收S和R1~RM的發送信號進行竊聽,多個協作干擾節點(J1~JN)向竊聽節點E發送人為干擾信號。多個中繼節點和協作干擾節點的加入以及中繼節點和協作干擾節點的角色可以相互轉化,給協作干擾研究帶來了極大的靈活性。此類場景下比較集中的研究點有特殊的傳輸協議設計[12]、中繼節點(組)選擇[8,12,40~42]、協作干擾節點(組)選擇[8,12,16,40,42]、中繼轉發矢量設計[43]、協作干擾矢量設計[12,43]等。

圖4 多中繼竊聽系統中的外協作干擾示意

在復雜場景下對外協作干擾開展進一步研究,可以從以下兩個方面入手。

首先,在多中繼竊聽系統中,處于源節點和目的節點之間的多個節點既可以作為中繼節點轉發源節點的信號,也可以作為協作干擾節點發送干擾信號。研究協作節點的協作方式自適應切換(中繼和協作干擾)是現有多中繼竊聽系統中的協作干擾技術的拓展研究方向之一。

其次,由于多個中繼節點和協作干擾節點的存在,多中繼竊聽系統中的協作干擾技術研究一般假設所有節點(至少是中繼節點和協作干擾節點)均已知全局的完美的CSI。這樣的假設在研究的初期是簡單合理的選擇,基于此得到的基本結論和定量結果可以作為新技術或方案研究的性能增益上限和邊界。在進一步的研究中,部分CSI的假設是更為合理的選擇,例如每個中繼節點和協作干擾節點僅獲知與本節點相關的CSI或每個信道并非理想已知,考慮CSI的誤差和節點僅知信道的分布信息等情況下的分布式協作干擾技術研究,可以作為多中繼竊聽系統中的外協作干擾技術研究的新方向之一。

3.3 其他應用研究

除第3.1節和第3.2節中總結的研究內容之外,協作干擾研究中還有一些較為零散的內容,主要是基于第2節中歸納的第4類干擾信號形式,即將系統中本已存在的多個傳輸鏈路置于相同的時頻資源中進行傳輸,人為造成干擾,用以影響竊聽節點的接收性能。例如,參考文獻[23,24]將協作干擾與感知無線電相結合,為了提升傳輸的安全性,授權用戶通過競價拍賣的方法邀請其他非授權用戶充當協作干擾節點。參考文獻[21,22]提出使用相鄰小區的信號互為協作干擾的方法,即本小區上行傳輸與鄰小區下行傳輸同時進行,用鄰小區基站的下行信號干擾本小區上行傳輸的竊聽節點,達到降低竊聽節點性能,提升系統保密容量的目的。

這類協作干擾研究的共同特點是并不增加額外的協作干擾源和人為的干擾信號,而是通過改變其他節點的通信行為,使正常的通信信號起到協作干擾的作用。這類研究思路都較為新奇,其缺陷在于對現有通信系統做了較大的修改,雖然通過將多個傳輸對集中于相同的時頻資源進行傳輸可以達到干擾竊聽端的作用,但是總體看來,帶來的問題超過益處。

4 協作干擾技術的未來研究展望

根據對協作干擾技術研究現狀的總結,可見中繼技術、多天線技術與協作干擾技術的結合是當前的研究熱點,尤其在近兩年里的研究成果較為突出。但是,協作干擾技術中仍有很多研究領域尚未充分發掘。前文在描述各類協作干擾技術研究現狀時,已對未來可以預見的研究方向有所闡述,歸納總結如下。

·簡單場景下的外協作研究,對A-E和J-E信道狀態信息的不同假設下的協作干擾進行研究。

·多中繼竊聽系統中,中繼節點/協作干擾節點的自適應角色轉換。在多中繼竊聽系統中,源節點與目的節點之間的協作節點,既可以作為中繼節點向目的節點轉發信號,也可作為協作干擾節點向竊聽節點發送干擾信號。協作節點自適應角色轉換技術的研究,也是未來研究的方向之一。

·多中繼竊聽系統中,基于非完美的部分信道狀態的協作中繼轉發和協作干擾技術研究。考慮每個節點僅已知與本節點相關的信道狀態信息或僅已知相關信道的分布等信息的情況,研究多節點的分布式轉發和協作干擾技術,將作為未來的主要研究方向之一。

參考文獻

1 龍航,袁廣翔,王靜等.物理層安全技術:研究現狀與展望.電信科學,2011,27(9):60~65

2 吳越,易平,李建華.無線通信中物理層安全問題及其解決方案.中國通信,2011(5):11~19

3 楊斌.無線通信物理層安全技術研究.信息網絡安全,2012(6):76~79

4 Negi R,Goel S.Secret communications using artificial noise.Proceedings of IEEE VTC Fall,Dallas,TX,USA,2005:1906~1910

5 Goel S,Negi R.Guaranteeing secrecy using artificial noise.IEEE Transactions on Wireless Communications,2008,7(6):2180~2189

6 Tekin E,Yener A.Achievable rates for the general Gaussian multiple access wire-tap channel with collective secrecy.Proceedings of Allerton Conference on Communication,Control,and Computing(ACCCC),Monticello,IL,USA,2006

7 Dong L,Han Z,Petropulu A P,et al.Cooperative jamming for wireless physical layer security.Proceedings of IEEE Workshop on Statistical Signal Processing,Cardiff,UK,2009:417~420

“當務之急是加強規章制度建設,使‘糧食銀行’在統一制度和規則下運行。”祝躍華認為,應從國家層面總結各地經驗,針對“糧食銀行”存在的風險漏洞,建立健全規章制度,使其有章可循、規范運作、健康發展。多位受訪者認為,“糧食銀行”經營業務涉及千家萬戶,遭遇糧食市場低迷行情,運行暴露出的多重風險值得關注,亟待出臺政策引導和規范。

8 Krikidis I,Thompson J,Mclaughlin S.Relay selection for secure cooperative networks with jamming.IEEE Transactions on Wireless Communications,2009,8(10):5003~5011

9 Dong L,Han Z,Petropulu A P,et al.Improving wireless physical layer security via cooperating relays.IEEE Transactions on Signal Processing,2010,58(3):1875~1888

10 Jorgensen M L,Yanakiev B R,Kirkelund G E,et al.Shout to secure:physical-layer wireless security with known interference.Proceedings of IEEE Global Telecommunication Conference,Washington DC,USA,2007:33~38

11 He X,Yener A.Two-hop secure communication using an untrusted relay:a case for cooperative jamming.Proceedings of IEEE GLOBECOM,New Orleans,LA,USA,2008:1~5

12 Ding Z,Leung K K,Goeckel D L,et al.Opportunistic relaying for secrecy communications:cooperative jamming vs relay chatting.IEEE Transactions on Wireless Communications,2011,10(6):1725~1729

13 Huang J,Swindlehurst A L.Secure communications via cooperative jamming in two-hop relay systems.Proceedings of IEEE GLOBECOM,Miami,Florida,USA,2010:1~5

14 Han Z,Marina N,Debbah M,et al.Physical layer security game:interaction between source,eavesdropper and friendly jammer.EURASIP Journal on Wireless Communications and Networking,2009(11)

15 Han Z,Marina N,Debbah M,et al.Physical layer security game:how to date a girl with her boyfriend on the same table.Proceedings of International Conference on Game Theory for Networks,Istanbul,Turkey,2009:287~294

16 Zhang R,Song L,Han Z,et al.Distributed coalition formation of relay and friendly jamme rs for secure cooperative networks.Proceedings of IEEE ICC,Kyoto,Japan,2011:1~6

17 Tekin E,Yener A.The general Gaussian multiple access and two-way wire-tap channels:achievable rates and cooperative jamming.IEEE Transactions on Information Theory,2008,54(6):2735~2751

18 Lai L,El Gamal H.The relay-eavesdropper channel:cooperation for secrecy.IEEE Transactions on Information Theory,2008,54(9):4005~4019

19 Tang X,Liu R,Spasojevic P,et al.Interference-assisted secret communication.IEEE Transactions on Information Theory,2011,57(5):3153~3167

20 Pierrot A J,Bloch M R.Strongly secure communications over the two-way wiretap channel.IEEE Transactions on Information Forensics and Security,2011,6(3):595~605

21 Simeone O,Popovski P.Secure communications via cooperating base stations.IEEE Communications Letters,2008,12(3):188~190 22 Popovski P,Simeone O.Wireless secrecy in cellular systems with infrastructure-aided cooperation.IEEE Transactions on Information Forensics and Security,2009,4(2):242~256

23 Stanojev I,Yener A.Recruiting multi-antenna transmitters as cooperative jammers:an auction-theoretic approach.Proceedings of Annual Allerton Conference on Communication,Control,and Computing,Monticello,IL,USA,2011:1106~1112

24 Stanojev I,Yener A.Cooperative jamming via spectrum leasing.Proceedings of International Symposium on Modeling and Optimization in Mobile,Ad Hoc and Wireless Networks(WiOpt),Princeton,New Jersey,USA,2011:265~272

25 Sheikholeslami A,Goeckel D,Pishro-Nik H,et al.Physical layer security from inter-session interference in large wireless networks.Proceedings of IEEE INFOCOM,Orlando,FL,USA,2012:1179~1187

26 Zhou X,McKay M R.Physical layer security with artificial noise: secrecy capacity and optimal power allocation.Proceedings of International Conference on Signal Processing and Communication Systems(ICSPCS),Omaha,NE,USA,2009:1~5

27 Khisti A,Wornell G,Wiesel A,et al.On the Gaussian MIMO wiretap channel.Proceedings of IEEE International Symposium on Information Theory,Nice,France,2007:2471~2475

28 Li Z,Trappe W,Yates R.Secret communication via multi-antenna transmission.Proceedings of Annual Conference on Information Sciences and Systems (CISS),Baltimore,MD,USA,2007:905~910

29 Swindlehurst A L.Fixed SINR solutions for the MIMO wiretap channel.Proceedings of IEEE Int Conf on Acoustic,Speech and Signal Processing(ICASSP),Taipei,Taiwan,2009:2437~2440

30 Krikidis I,Thompson J S,Grant P M,et al.Power allocation for cooperative-based jamming in wireless networks with secrecy constraints.Proceedings of IEEE GLOBECOM Workshops,Miami,Florida,USA,2010:1177~1181

31 Gabry F,Thobaben R,Skoglund M.Outage performance and power allocation for decode-and-forward relaying and cooperative jamming for the wiretap channel.Proceedings of IEEE ICC Workshops,Kyoto,Japan,2011:1~5

32 Dehghan M,Goeckel D,Ghaderi M,et al.Energy efficiency of cooperative jamming strategies in secure wireless networks.IEEE Transactions on Wireless Communications,2012,11(9):3025~3029 33 Zheng G.Choo L C,Wong K K.Optimal cooperative jamming to enhance physical layer security using relays.IEEE Transactions on Signal Processing,2011,59(3):1317~1322

34 Fakoorian S A A,Swindlehurst A L.Secrecy capacity of MISO Gaussian wiretap channel with a cooperative jammer.Proceedings of IEEE International Workshop on Signal Processing Advances in Wireless Communications(SPAWC),San Francisco,CA,USA,2011:416~420

35 Fakoorian S A A,Swindlehurst A L.Solutions for the MIMO Gaussian wiretap channel with a cooperative jammer.IEEE Transactions on Signal Processing,2011,59(10):5013~5022

36 Sun L,Zhang T,Li Y,et al.Performance study of two-hop amplify-and-forward systems with untrustworthy relay nodes.IEEETransactionson VehicularTechnology,2012,61(8):3801~3807

37 Huang J,Swindlehurst A L.Cooperation strategies for secrecy in MIMO relay networks with unknown eavesdropper CSI.Proceedings of IEEE International Conference on Acoustics,Speech and Signal Processing(ICASSP),Wuhan,China,2011:3424~3427

38 Huang J,Swindlehurst A L.Cooperative jamming for secure communications in MIMO relay networks.IEEE Transactions on Signal Processing,2011,59(10):4871~4884

39 Liu Y,Petropulu A P,Poor H V.Joint decode-and-forward and jamming for wireless physical layer security with destination assistance.Proceedings of Asilomar Conference on Signals,Systems and Computers (ASILOMAR),Pacific Grove,CA,USA,2011:109~113

40 Chen J,Zhang R,Song L,et al.Joint relay and jammer selection for secure two-way relay networks.IEEE Transactions on Information Forensics and Security,2012,7(1):310~320

41 Goeckel D,Vasudevan S,Towsley D,et al.Artificial noise generation from cooperative relays for everlasting secrecy in two-hop wireless networks.IEEE Journal on Selected Areas in Communications,2011,29(10):2067~2076

42 Ding Z,Xu M,Lu J,et al.Improving wireless security for bidirectional communication scenarios.IEEE Transactions on Vehicular Technology,2012,61(6):2842~2848

43 Guan X,Cai Y,Wang Y,et al.Increasing secrecy capacity via jointdesign ofcooperative beam forming and jamming.Proceedings ofIEEEInternationalSymposiumon PersonalIndoorand Mobile Radio Communications(PIMRC),Toronto,ON,Canada,2011:1274~1278