基于安全漏洞分析的風險度量方法

在信息安全風險管理領域,存在如下三個需求或問題:

企業高層管理者需要從宏觀視角看到企業信息安全風險的整體態勢;

信息安全風險度量方法客觀性不足,現有度量方法包含的主觀因素太多,導致度量結果難以得到廣泛的認可;

信息安全風險的處置策略和方案選擇缺少客觀的選擇依據,風險控制結果的有效性難以評價;

本文試圖提供一種相對客觀的信息安全風險度量方法,嘗試在一定程度上解決上述問題。

度量模型

信息安全風險是威脅利用脆弱點對一個信息資產或一組信息資產造成損失的可能性。通常,信息安全風險值的大小和信息資產的價值、面臨的威脅及其具有的脆弱點相關。

難以獲得信息安全風險整體態勢的關鍵是難以識別信息資產面臨的所有風險。如果不能將信息資產面臨的所有風險都識別出來,所謂的整體態勢就失去了基礎。所以,要解決的第一個問題是信息安全風險識別的完備性問題,即如何將一個或一組信息資產面臨的所有風險都識別出來。

為解決這個問題,多年實踐發現需要將信息安全風險度量模型進行簡化,而風險三要素中,信息資產價值及其面臨的威脅具有作為常量的可能。

將信息資產的價值及其面臨的威脅看作常量是具有現實意義的簡化。一般情況下,描述整體風險態勢是針對具體信息資產展開的,也就是說,在具體場景下,信息資產這個對象是明確的,其價值也是明確的,本來就是個常量。而威脅由于具體威脅方具有偶發性,它的不確定性導致對它的評估難以精準,建議取最大值,因此,可以將它看作常量。這種簡化本身也指明了信息安全風險處置的方向。通常來講,風險三要素中最能立竿見影見到成效的風險處置都是針對脆弱點進行的。所以,對脆弱點的深入分析對降低信息安全風險具有現實意義,它能夠為信息安全風險處置提供具體可行的實現方案。

脆弱點vs安全漏洞

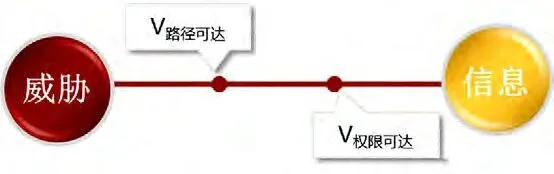

在現實的業務場景中,威脅利用單一脆弱點并不能對信息資產造成實際的危害。例如:某服務器存在0day漏洞,這是個脆弱點,但黑客要真能利用這個脆弱點對這臺服務器實施入侵,至少還需要具備另一個前提條件,能從網絡上或者物理上訪問或接觸到存在0day漏洞的服務或應用。也就是說,任何一個實際的信息安全風險能發生至少需要具備兩個前提條件:路徑可達和權限可達。即,首先要能接觸到目標對象,無論是網絡接觸還是物理接觸,至少需要某種形式上的接觸;另一方面,目標對象上有能夠被利用的越權獲得訪問目標信息權限的脆弱點。就好像取錢,首先要能接觸到取款機,然后還得有銀行帳號和密碼,這兩個條件缺一不可。

因此,為了描述方便,給安全漏洞下了個新定義,即,安全漏洞是按照一定順序排列能被威脅利用且會對信息造成影響的充分必要的脆弱點集合。

舉例來講,某服務器對外網暴露了23端口,且該服務器管理員口令為弱口令。這種情況可稱之為,該服務器存在一個可被外部黑客利用的安全漏洞,該漏洞包含兩個脆弱點:1、對外網暴露23端口,2、管理員口令為弱口令。這兩個脆弱點中的任何一個不存在了,則該安全漏洞就不成立。也就是說,如果這臺服務器的管理員口令雖然是弱口令,但因為沒有對外網暴露23端口,則該安全漏洞就不存在;同理,如果這臺服務器雖然對外網暴露了23端口,但管理員口令不是弱口令,該安全漏洞也一樣不存在。

由上可知,單一脆弱點并不能在實質上造成信息資產的損失,需要不同類型的脆弱點按照一定的順序進行適當的組合,才可能形成對信息資產的實際危害。這種按照一定順序進行排序,能夠被威脅利用對信息資產產生實際危害的脆弱點的充分必要集合,稱之為安全漏洞。

安全風險的窮舉與比較

安全漏洞定義中引入的路徑概念,為完整的識別信息資產面臨的所有信息安全風險帶來理論和現實雙重意義上的可行性。網絡空間中,安全漏洞路徑天然地與網絡鏈路對應,任意兩點間的有向網絡鏈路路徑在理論上是有限的,因此,從威脅到信息資產的安全漏洞路徑沿著網絡鏈路有了窮舉的可能性。

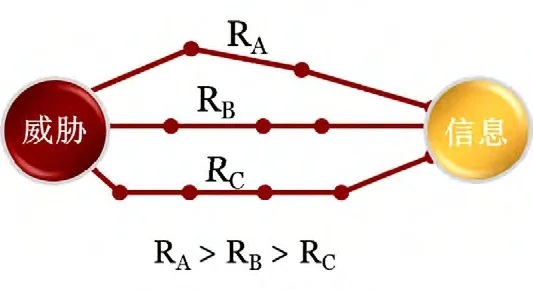

由于安全漏洞包含的各脆弱點之間是串行關系,因此,安全漏洞被利用的可能性為各脆弱點被利用可能性的乘積。

為簡化風險比較,假設各脆弱點被利用的可能性相同,在這個前提下,能得到一個具有較強實際操作意義的風險比較原則:

風險比較原則:安全漏洞包含的脆弱點越少,被威脅利用的可能性越高,其安全風險也就越大。

這樣,不同安全風險的比較被轉化為比較不同安全漏洞包含的脆弱點數。

這種簡化的現實意義在于,一方面,簡化計算的結果與部分實際業務場景下的風險比較結果相一致。由3個高可能性脆弱點構成的安全漏洞比由2個低可能性脆弱點構成的安全漏洞風險大的場景的確存在,但這種場景相對較少。多數情況下,這種簡化計算的結果符合實際;另一方面,這種簡化將安全風險的計算過程客觀化和透明化,避免了不同人對同一個風險進行評估,結果迥異的問題,同時,過程的透明和客觀使得評估結果能夠獲得更為廣泛的理解和認同,為后續如何選擇風險處置措施奠定了一個良好的基礎。

處置安全風險

基于安全漏洞的定義,可以得到如下風險處置原則:

風險處置原則1:構成安全漏洞的任一脆弱點被破壞則該漏洞即被破壞。

即,消滅一個安全漏洞并不需要將構成該安全漏洞的所有脆弱點都消滅,只要消滅其中的一個,該安全漏洞就可以說被消滅了。

基于風險比較原則,可以得到另一個風險處置原則:

風險處置原則2:包含的脆弱點越少的安全漏洞處置優先級越高。

既然包含的脆弱點越少的安全漏洞帶來的安全風險越大,那么,從處置的優先級來看,當然也就是包含的脆弱點越少的安全漏洞應該越被優先進行處置。

如果同一個脆弱點被多個安全漏洞所包含,按照第一個風險處置原則,該脆弱點一旦被消滅,就會同時有多個安全漏洞被消滅。因此,可以得到第三個風險處置原則:

風險處置原則3:優先處置多個安全漏洞路徑的匯聚點。

基于上述風險處置原則,安全風險的處置過程可歸納成如下幾個步驟:

第一步:基于威脅和信息資產之間的網絡鏈路,識別所有最短路徑,假設當前最短路徑上包含n個節點;

第二步:對最短路徑逐一進行審視,確認最短路徑上的每個節點是否都具有權限可達的脆弱點,從而獲得所有安全漏洞,形成安全風險整體視圖;

第三步:處置安全風險:首先對安全漏洞路徑的匯聚點進行處置,其次,遵從由易入難的原則,優先處置路徑可達的脆弱點,最后處置權限可達的脆弱點,直到所有安全漏洞全部被消滅;

第四步:最短路徑為n的安全風險全部處理完畢,是否滿足業務需求,達到安全風險的可接受水平,如果達到,則終止,如果沒達到,則n+1,返回第一步,進入下一輪循環。