VANETs中通信有效的門限匿名認證方案

楊菁菁,盧建朱,江俊暉

(暨南大學計算機科學系,廣州510632)

VANETs中通信有效的門限匿名認證方案

楊菁菁,盧建朱,江俊暉

(暨南大學計算機科學系,廣州510632)

在保證可靠性、匿名性和可審核性的同時,提高執行效率和降低通信成本是車載自組織網絡(VANETs)的研究熱點。針對現有匿名認證方案計算量較大和通信成本較高的問題,提出一種通信有效的門限匿名認證方案。采用基于身份的簽名算法提高執行效率,使原始信息可從簽名中恢復,從而降低通信成本,利用門限轉發機制實現信息的可靠性,使用假名保證發送者的匿名性,通過追蹤和撤銷機制實現可審核性。分析結果表明,與已有的門限匿名認證方案相比,該方案在保證安全性的同時,具有較低的通信成本和較高的執行效率。

車載自組織網絡;門限;匿名認證;信息恢復;可靠性;匿名性;可審核性

1 概述

車載自組織網絡(Vehicular Ad Hoc Networks, VANETs)作為一種自組織網絡系統專門用于車輛間的無線通信,通常由大量車載節點、路邊單元和車輛管理中心3個部分組成,實現了三者之間的無線通信,使系統中的車載用戶能夠及時獲取實時的路況信息和其他車輛的信息。VANETs在突發事故報警、交通效率提高、交通安全保障等方面有著很好的前景,現已成為智能交通的一個研究熱點[1]。作為智能交通系統的重要基礎,一方面,VANETs中有著大量的用戶通信信息,若被不法分子利用,將面臨著一系列的隱私保護問題和交通安全問題,如竊聽、假冒、注入、欺騙、篡改等;另一方面,為了交通秩序的維護和執法的進行,VANETs還要確保信息的可靠性,并具有一定的追蹤機制,以獲取惡意用戶的身份信息,撤銷惡意用戶,從而保障VANETs中用戶的合法性。因此,可靠性、匿名性和可審核性是VANETs需要解決的重要安全問題,設計高效可靠的安全認證方案是VANETs的研究重點之一。

近年來,針對這3個問題,各國學者做了大量的研究工作,提出了多種認證方案。文獻[2-4]均采用了設置門限值的方法來獲得一定的可靠性。通常情況下車輛節點之間的通信并不需要具有極強的可信任關系,認為車輛節點接收到的信息被一定門限數量的不同節點認證過,那么這個信息就是真的[5]。這個門限值可以是系統內統一的,如文獻[2],也可以是各個車輛節點自己決定,如文獻[3-4]。

2003年,可信計算組織(Trusted Computing Group,TCG)[6]將最早的直接匿名認證(Direct Anonymous Attestation,DAA)方案[7]作為匿名用戶使認證者確信其被可信機構所認可的一種機制。最近,多個更高效的基于雙線性映射的DAA方案被提出來,如文獻[8-10]。DAA方案可用于不需要追蹤簽名者的群簽名方案中,這樣簽名者身份的隱私性就得到了加強,但是DAA方案無法追蹤到惡意節點的身份信息并撤銷。最近的門限匿名認證(Threshold Anonymous Announcement,TAA)方案[11]基于DAA方案[10]提出了一種鏈接算法,能夠不經第三方介入鏈接到對同一個信息重復簽名的節點用戶。TAA使用了鏈接算法來保證進行重復簽名的用戶的不可抵賴性,這也是使用門限驗證不同節點的前提。

TAA方案中簽名的生成過程計算量較大,且事件信息要與簽名一起廣播,通信成本也比較大,針對TAA方案存在的不足,基于文獻[12]方案,本文提出一種通信有效的門限匿名認證方案。采用基于身份的簽名認證,并引入門限機制,方案中的VANETs包括車輛管理中心和車輛節點兩部分,車輛節點使用車輛管理中心加密過的假名對事件進行簽名,同時,若存在惡意節點,車輛管理中心會及時解密其身份,并提供給相關部門,供其追蹤調查。

2 方案設計

本文方案由車輛管理中心和一組車輛節點2類實體組成。該方案包含的階段為系統初始化、車輛注冊、事件的廣播發送、中間節點的認證與事件的轉發、車輛管理中心的數據收集與處理、惡意節點的撤銷。

將系統節點發布的交通事件分為可信事件和不可信事件。若某一節點發布的交通事件是當前真實發生的,則稱它是可信事件,否則稱為不可信事件。節點發布的交通事件信息滿足其對應的數字簽名,則稱該信息是有效的。根據實際應用環境的需求,系統預先確定一個門限值,當有τ個不同的節點發布同一交通事件信息,且它們都是有效的,則接收者認為這些信息中的這一交通事件是可信事件。這種基于門限的數字簽名認證機制可防止系統中個別節點發布虛假信息,從而提高系統的可靠性。

2.1 系統初始化

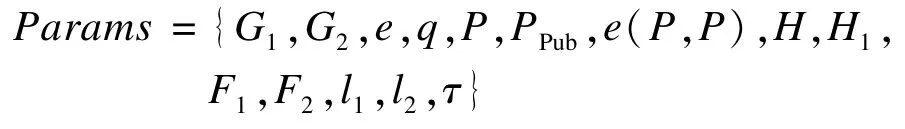

在VANETs中車輛節點部署之前,由車輛管理中心生成各項參數:

(1)根據安全系數k∈Z+,車輛管理中心利用群生成函數g(1k)→(G1,G2,P,q,e)生成加法群G1、乘法群G2和雙線性映射e:G1×G1→G2,其中,P是G1的生成元;G1和G2的階均為大素數q;e滿足雙線性、非退化和可計算的性質。

(4)選取安全的對稱加密算法Eκ(·),其中,κ是對稱加密密鑰,利用κ及Eκ(·),生成各個節點身份標識符IDi的假名AIDi=Eκ(IDi)。

(5)選擇一個門限值τ,作為中間節點的轉發門限。

(6)生成一個授權撤銷列表(Authorization Revocation List,ARL),初始時設計其為空集,由車輛管理中心定期更新和發布相關撤銷用戶的信息。

車輛管理中心秘密保存主密鑰s和對稱加密密鑰κ,并公布參數:

然后,系統將ARL和Params預加載到每個車輛節點上,并將這些部署的車輛節點組成一個VANETs。這里所有節點的假名也加載在了每個節點上。

2.2 車輛注冊

對于部署的VANETs,其每個車輛節點Vi具有一個身份標識符IDi∈{0,1}?;該節點向車輛管理中心申請簽名密鑰。

當接收到身份標識符為IDi的車輛節點Vi的請求時,車輛管理中心進行如下操作:

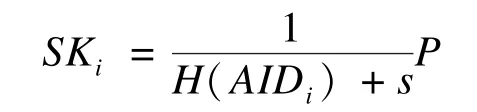

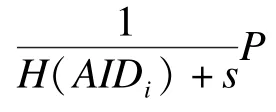

(1)根據主密鑰s,計算AIDi對應的私鑰SKi=。

(2)車輛管理中心通過安全信道將假名AIDi及其私鑰SKi發送給Vi。

車輛節點Vi接收到假名AIDi及其私鑰SKi后,根據e(SKi,H(AIDi)P+PPub)=e(P,P)驗證其正確性。如果正確,將(AIDi,SKi)秘密保存;否則,重新向車輛管理中心提出申請,直至獲得正確的假名-私鑰對(AIDi,SKi)。

2.3 事件的廣播發送

Vi對當前發生的事件E∈{0,1}l1,采用類似于EIBAS方案[12]中的簽名算法生成關于時間戳ti和事件E的簽名[AIDi,ti,sigi]。具體操作如下:

(1)獲取車輛節點Vi的當前時間戳ti。

(3)利用Params中的F1,先計算事件E的認證信息F1(E)。

(4)用隨機值r1的哈希值α隱藏事件E,得到密文r2=[α⊕β]10,其中,β=F1(E)‖(F2(F1(E))⊕E)。

(5)用其私鑰SKi生成密文r2的簽名σ= (r1+r2)SKi。即,sigi=(r2,σ)就是車輛節點Vi對事件E的簽名。

(6)用戶在VANETs中廣播信息[AIDi,ti,sigi]。

2.4 中間節點的認證與事件轉發

中間節點接收有關事件E的廣播信息(該信息來自源節點Vi或由其他節點轉發),然后向車輛管理中心或其他節點轉發接收的信息。在轉發之前,中間節點需要認證接收信息的正確性;并根據門限值τ,確認該信息在給定的時延內被τ個不同的傳感器節點認證。根據系統給定的時延δ和車輛管理中心廣播的最新ARL,中間節點具體操作如下:

(1)根據時刻可以收到的信息[AIDi,ti,sigi=(r2,σ)],驗證。

(2)驗證AIDi不在ARL。

(3)只有上述2個驗證中同時成立,才進行如下的簽名驗證:

1)利用系統公鑰PPub、sigi中的σ和函數H(·),計算A=e(σ,H(AIDi)P+PPub)。

2)根據sigi中的r2和函數H(·),計算=H1(AIDi,ti,e(P,P)-r2·A),=[r2]2⊕。

當且僅當上述3個驗證同時成立,則認為信息[AIDi,ti,sigi]是正確的。

(4)當恢復消息來自τ個不同的采集信息的車輛節點Vi,且都滿足等式,將它們同時廣播給下一跳節點。

對于一個車輛節點Vi的數據信息[AIDi,ti,sigi],中間節點對這個AIDi只需要一個正確的信息,后續相同的數據將被丟棄。

2.5 車輛管理中心的數據收集與處理

獲取數據的車輛節點Vi按照2.3節的操作廣播信息,中間節點執行2.4節的認證和轉發操作,最后將信息傳送到車輛管理中心.假設在時刻ts接收身份標識為IDi的車輛節點Vi的廣播信息[AIDi,ti,sigi],車輛管理中心用ts替換2.4節中的,執行其對應的步驟1)~步驟3)恢復出事件,并驗證其正確性.當車輛管理中心接收到有效事件(即=E),分別來自τ個不同的采集信息車輛節點,則認為事件可信,并報相關部門采取相應的處理措施。

2.6 惡意節點的撤銷

惡意節點是指在VANETs中傳播虛假信息的節點。當中間節點接收某一有效事件E,而發送E的不同節點數目小于門限值,則認為E是不可信的,并丟棄該信息。若中間節點在有限的時間內,接收來自某一假名為AIDi的節點的不可信的事件達到一個給定的值時,則將其對應的AIDi發送給車輛管理中心。

車輛管理中心記錄中間節點對惡意節點的控告。在有限的時間內,對AIDi控告的不同中間節點數目達到一個給定的值時,車輛管理中心利用密鑰κ解密AIDi=Eκ(IDi),得到該節點的真實身份IDi。隨后,對該節點進行相關的跟蹤調查。當確認該節點被捕獲或被惡意使用,車輛管理中心將其對應的AIDi加入到授權撤銷列表(ARL)中,并向VANETs廣播更新的ARL。

3 安全性與性能分析

3.1 安全性分析

本文方案對VANETs中的車輛通信采用匿名認證機制,其安全性是基于k-BDHI困難性問題、橢圓曲線上的離散對數問題和哈希函數的輸出的隨機性的。本節將從可靠性、隱私性和可審核性3個方面對本文方案的安全性進行分析。

3.1.1 可靠性

可靠性是指若車輛接收了一個被廣播的消息,這個消息必須是由合法、有效的車輛節點(身份認證)發布,并且信息未經攻擊者篡改(信息完整性),進一步,信息代表的事件是真實發生過的(信息可信),系統能夠在存在少數攻擊者的情況下正確運行(系統健壯性)。

在中間節點認證階段,中間節點利用數字簽名認證發送者的身份和信息的完整性。接收到車輛IDi廣播的[AIDi,ti,sigi]后,中間節點先確認車輛IDi是一個當前未撤銷的授權節點,再認證該信息的有效性(它包含信息的時效性、完整性和發送者的身份認證)。

中間節點通過查詢ARL來傳感器節點IDi是否被撤銷。若其對應的假名AIDi∈ARL,則這是一個撤銷的授權節點,中間節點丟棄信息[AIDi,ti,sigi]。假設基站的ARL更新廣播附有相關的認證信息(如數字簽名),攻擊者難以篡改ARL。這樣,攻擊者利用撤銷的授權節點發送信息是很難的。

合法節點廣播的信息包含AIDi,ti,r2和σ4個部分。當攻擊者篡改它的任何一個部分,中間節點均可通過簽名認證發現其攻擊行為。

對于超時的信息[AIDi,ti,sigi],攻擊者將ti篡改成一個最新的有效時間t′i,將[AIDi,t′i,sigi]發送給中間節點。這時,-t′i≤δ,=H1(AIDi,t′i,e(P,P)-r2·e(σ,H(AIDi)P+PPub)),其中,是中間節點的接收時間戳;由于H1(·)是一個哈希函數,其輸出是一個隨機數,因此。將[r2]2⊕表示成,使恢復的滿足,也就是,由哈希函數F1(·)和F2(·)輸出的隨機性,可知。這樣,攻擊者成功的概率至多是。

對于信息[AIDi,ti,sigi],攻擊者將AIDi篡改成一個虛假身份AID′i,或用虛假的r′2或σ′替換簽名sigi=(r2,σ)中的成員r2或σ,再將所得的結果[AID′i,ti,(r′2,σ′)]發送給中間節點,其中,AID′i,r′2和σ′至少有一個是被篡改的。這時,中間節點計算=H1(AID′i,ti,e(P,P)-r′2·e(σ′,H(AID′i)P+PPub)),根據H1(·),H(·)輸出的隨機性,有。又將[r′2]2⊕表示成,由哈希函數F1(·)和F2(·)輸出的隨機性可知,。因此,攻擊者篡改成功的概率將小于。

由于信息可信性和系統健壯性是通過設定合適的門限值來獲得的,中間節點確認某一事件是有效的當且僅當在有效的時間內被至少τ個不同的車輛節點采集發布。假設攻擊者在有限時間內只能捕獲門限值以下的節點。這樣,攻擊者通過捕獲單個或少量的車輛節點,在VANETs中廣播虛假的交通事件,企圖通過中間節點的認證。被捕獲的傳感器節點發送的事件,其簽名雖然能通過中間節點的有效性驗證,但沒有足夠的車輛節點采集發布這一數據,導致中間節點認為它是少數節點發送的無效信息而不予轉發。從而提高了中間節點抵抗虛假信息的能力。

中間節點對發送不可信事件的節點控告,使車輛管理中心及時追查惡意節點,進一步增強了系統的健壯性。中間節點記錄發送不可信事件的節點。在有限的時間內,當節點AIDi的不可信事件達到一個給定的值時,則中間節點將AIDi發送給車輛管理中心,控告該節點。車輛管理中心追查核實控告節點,對確認的惡意節點及時清除出網絡。攻擊者為了實施攻擊,需要捕獲新的網絡節點。這樣,增加了攻擊者攻擊的難度,提高了系統的健壯性。

3.1.2 匿名性

在廣播信息簽名階段,車輛Vi并不直接使用身份標識符IDi進行簽名,而是先由車輛管理中心利用初始化時加密此IDi獲得的假名AIDi,計算出對應的私鑰:

3.1.3 可審核性

可審核性包括:如果車輛是惡意的,中間節點或者車輛管理中心可以識別并拒絕其廣播的信息(可撤銷),管理部門可以對惡意車輛節點進行追蹤和處理(可追蹤)。

對惡意節點的追蹤和撤銷是實際應用系統中需要考慮的問題。在本文方案中,對于多次發送不可信事件的車輛節點,中間節點將向車輛管理中心控告該節點,車輛管理中心記錄與此次控告相關的中間節點和發送不可信事件的車輛節點。在有限的時間內,對同一節點AIDi進行控告的不同中間節點數目達到給定的值,這時車輛管理中心懷疑該節點可能是惡意節點,車輛管理中心利用密鑰解密得到該節點的真實身份IDi,請求相關部門對該節點進行跟蹤調查。

3.2 性能分析

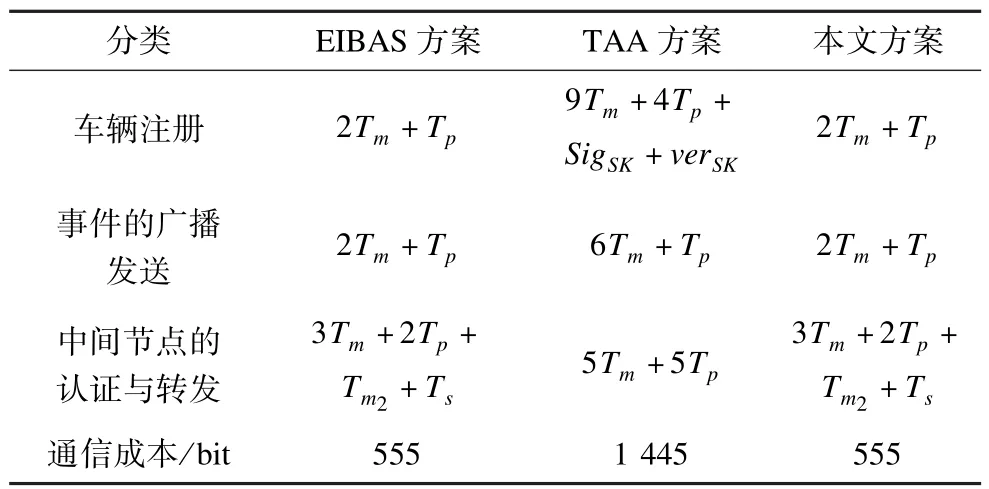

本節將從通信成本和計算成本兩方面對本文方案的性能進行分析,并與EIBAS方案[12]、TAA方案[11]的V1版本做比較。具體如下:

(1)通信成本分析

本文方案與EIBAS方案采用基于域F24·271的超奇異橢圓曲線y2+y=x3+x,其素數階q為252 bit,加法群G1中元素的大小均為271bit。而TAA方案采用基于域的MNT曲線,階q為160 bit,G1中元素的大小為161bit。設交通事件E、身份標識符IDi、時間戳ti的大小分別為20 Byte(160 bit)、2 Byte(16 bit)和2 Byte(16 bit)。

(2)計算成本分析

假設Tp為一個雙線性對運算消耗的時間;Tm為一個加法群G1上的點乘運算消耗的時間;Te為一個G2上的指數運算消耗的時間;Tm2為一個G2上的乘法運算消耗的時間;Ts表示一個平方根運算消耗的時間;表示一個二進制字符串x的長度。相對于假名AIDi計算其私鑰利用對稱加密算法Eκ(·)產生假名AIDi=Eκ(IDi),對稱加密密鑰κ由車輛管理中心秘密保存,只有車輛管理中心可以使用κ解密AIDi,恢復其真實身份AIDi,攻擊者很難通過假名AIDi獲得車輛的真實身份AIDi。另一方面,在系統初始化時,系統公鑰為PPub=sP,攻擊者根據PPub獲取系統的主密鑰面臨求解橢圓曲線上的離散對數問題(ECDLP)。車輛的私鑰SKi=,需要執行一次G1上的點乘運算。這樣,總的耗時約為Tm。

事件的廣播發送階段,車輛Vi根據隨機數r1計算μ=e(P,P)r1,σ=(r1+r2)SKi,其中,α=H1(AIDi,ti,μ);β=F1(E)‖(F2(F1(E))⊕E);r2= [α⊕β]10。Vi所需要的耗時約為2Tm+Tp。

表1是本文方案與EIBAS、TAA方案的計算和通信成本的比較結果。通信成本方面,本文方案與EIBAS方案僅需要傳播簽名信息,通信成本都是555 bit;由于TAA方案簽名長度為1285 bit,且需要將交通事件信息(160 bit)與簽名信息一起廣播,總的通信成本為1445 bit,比本文方案多了890 bit。點和對的計算,對稱加密算法和哈希運算的耗時可忽略不計的。為了方便比較,將G2上的指數運算消耗的時間Te轉換為加法群G1上的點乘運算消耗的時間Tm,如計算e(P,Q)r時,可以先計算P′=r·P,再計算e(P′,Q),即計算e(P,Q)r耗時為Tm+Tp。

車輛注冊階段,車輛管理中心根據車輛Vi的

表1 3種方案計算和通信成本比較

可以看出,本文方案與EIBAS方案在車輛注冊階段、事件的廣播發送階段和中間節點的認證與事件的轉發階段的計算成本是相當的,本文方案廣播信息中的身份信息經過一次對稱加密運算AIDi=Eκ(IDi),有效防止攻擊者獲得車輛節點的身份信息,而中間節點對廣播信息轉發時采用門限機制,使得所轉發信息的可靠性進一步提高。車輛注冊階段,TAA除了有9次點乘運算、4次對的運算,還有一次簽名算法sigSK和一次驗證算法verPK,而且MNT曲線上對的計算比本方案采用的超奇異橢圓曲線上對的計算慢接近4倍,這樣TAA在此階段的計算成本遠大于本文方案;事件的廣播發送階段,本文方案比TAA少了4次對的計算;中間節點的認證與事件的轉發階段,本文方案較TAA方案少了2次點乘運算和3次對的運算,多了一次G2上的乘法運算和一個平方根運算,而一次對的運算耗時大于一次乘法運算或一次平方根運算,因此,本階段中本文方案計算成本較TAA方案小。

以上分析表明,本文方案通信成本和計算成本與EIBAS方案大體相近,并且本文方案使用假名進行簽名,保護了車輛隱私,中間節點對達到一定門限值的信息才進行轉發,保證了信息的可靠性,最后車輛管理中心可以追蹤和撤銷惡意車輛節點,使方案的安全性進一步提高。與TAA方案相比,由于傳輸的交通事件E可通過對應的簽名恢復,而不需要與簽名一起傳輸,大大降低了通信成本,計算成本也相對較小,因此本文方案在VANETs中是可行的。

4 結束語

本文設計一種VANETs中通信有效的門限匿名認證方案。該方案利用基于門限的數字簽名認證實現車載自組織網絡的可靠性,采用假名完成信息發送者匿名性的設計,并且可對惡意節點進行追蹤和撤銷。分析結果表明,與現有方案相比,該方案具有通信成本較低、計算效率較高的特點,具有一定的應用價值。但方案中的門限值設定需要平衡系統效率與安全性的關系,因此,今后將研究選取合適的門限值,以進一步優化系統的通信效率。

[1] 馮 勇,梁 浩.車載自組織網絡中一種有效的匿名認證方案[J].計算機工程與應用,2010,46(23): 126-128.

[2] Daza V,Domingo-Ferrer J,Seb F,et al.Trustworthy Privacy-preservingCar-generatedAnnouncementsin Vehicular Ad Hoc Networks[J].IEEE Transactions on Vehicular Technology,2009,58(4):1876-1886.

[3] Golle P,Greene D,Staddon J.Detecting and Correcting Malicious Data in VANETs[C]//Proceedings of the1st ACM International Workshop on Vehicular Ad Hoc Networks.Philadelphia,USA:ACM Press,2004:29-37.

[4] Kounga G,Walter T,Lachmund S.Proving Reliability of AnonymousInformationinVANETs[J].IEEE Transactions on Vehicular Technology,2009,58(6): 2977-2989.

[5] Raya M,AzizA,HubauxJP.EfficientSecure Aggregation in VANETs[C]//Proceedings of the 3rd International Workshop on Vehicular Ad Hoc Networks. Los Angeles,USA:ACM Press,2006:67-75.

[6] Trusted Computing Group.Trusted Computing[EB/OL]. [2014-01-08].http://www.trustedcomputinggroup.org.

[7] Brickell E,Camenisch J,Chen Liqun.Direct Anonymous Attestation[C]//Proceedingsofthe11thACM Conference on Computer and Communications Security. Washington D.C.,USA:ACM Press,2004:132-145.

[8] Brickell E,Chen Liqun,Li Jiangtao.Simplified Security Notions of Direct Anonymous Attestation and a Concrete Scheme from Pairings[J].International Journal of Information Security,2009,8(5):315-330.

[9] Brickell E,Li Jiangtao.Enhanced Privacy ID:A Direct AnonymousAttestationSchemewithEnhanced Revocation Capabilities[C]//ProceedingsofACM Workshop on Privacy in Electronic Society.Alexandria, USA:ACM Press,2007:21-30.

[10] Chen Liqun,Morrissey P.DAA:Fixing the Pairing Based Protocols[EB/OL].[2014-01-08].http:// eprint.iacr.org/2009/198.

[11] Chen Liqun,Siaw-Lynn N,WangGuilin.Threshold Anonymous Announcement in VANETs[J].IEEE Journal on Selected Areas in Communications,2011, 29(3):605-615.

[12] Kyung-Ah S,Young-Ran L,Cheol-Min P.EIBAS:An Efficient Identity-based Broadcast Authentication Scheme in Wireless Sensor Networks[J].Ad Hoc Networks, 2013,11(1):182-189.

編輯 劉 冰

Communication-efficient Threshold Anonymous Authentication Scheme in VANETs

YANG Jingjing,LU Jianzhu,JIANG Junhui

(Department of Computer Science,Jinan University,Guangzhou 510632,China)

How to improve the computational efficiency and how to reduce the communication cost while achieving the goals of reliability,anonymity and auditability are becoming important research issues of Vehicular Ad Hoc Networks (VANETs).Due to computational efficiency and communication cost of existing anonymous authentication schemes,a communication-efficient threshold anonymous authentication scheme is proposed in this paper.It signs the message by using an identity-based signature algorithm and the original message can be recovered from the signature,which can improve the computational efficiency and reduce the communication cost.The threshold-based forwarding mechanism ensures reliability of information.The anonymity of the message sender is achieved by using pseudonym.In order to achieve auditability,this system is able to track and revoke malicious nodes.Analysis result indicates that the proposed scheme not only satisfies reliability,anonymity and auditability,but also has lower communication cost and better computational efficiency compared with the existing threshold anonymous announcement in VANETs.

Vehicular Ad Hoc Networks(VANETs);threshold;anonymous authentication;message recovery; reliability;anonymity;auditability

楊菁菁,盧建朱,江俊暉.VANETs中通信有效的門限匿名認證方案[J].計算機工程, 2015,41(2):107-112.

英文引用格式:Yang Jingjing,Lu Jianzhu,Jiang Junhui.Communication-efficient Threshold Anonymous Authentication Scheme in VANETs[J].Computer Engineering,2015,41(2):107-112.

1000-3428(2015)02-0107-06

:A

:TP399

10.3969/j.issn.1000-3428.2015.02.021

國家自然科學基金資助項目(61070164);廣東省自然科學基金資助項目(S2011010002708);廣東省教育部產學研結合基金資助項目(2012b091000038)。

楊菁菁(1989-),女,碩士研究生,主研方向:信息安全,網絡通信;盧建朱,副教授、博士;江俊暉,碩士研究生。

2014-03-05

:2014-04-19E-mail:yjjtb2009@126.com