無線傳感器網絡數據融合安全機制研究

陳 超, 鄧 斌,吳伊蒙,賈國慶,房衛東

(1.青海民族大學 物理與電子信息工程學院,青海 西寧 810006;2.上海大學 特種光纖與光接入網省部共建重點實驗室,上海 201899;3.中科院上海微系統與信息技術研究所,上海 200051;4. 上海物聯網有限公司,上海 201800)

無線傳感器網絡數據融合安全機制研究

陳 超1, 鄧 斌2,吳伊蒙2,賈國慶1,房衛東3,4

(1.青海民族大學 物理與電子信息工程學院,青海 西寧 810006;2.上海大學 特種光纖與光接入網省部共建重點實驗室,上海 201899;3.中科院上海微系統與信息技術研究所,上海 200051;4. 上海物聯網有限公司,上海 201800)

由于WSN本身資源方面存在的局限性和脆弱性,使其安全問題成為一大挑戰。隨著WSN向大范圍配置的方向發展,其安全問題越來越重要。圍繞WSN的安全需求,結合WSN的分層網絡結構,研究了其各層易遭受的攻擊及防御對策。分析了基于明文的數據融合安全機制和基于密文的數據融合安全機制,并在此基礎上提出了相應的解決思路。

無線傳感器網絡;安全機制;數據融合

無線傳感器網絡是由部署在被測區域內大量的廉價微型傳感器節點組成,通過無線通信方式形成的一個多跳自組織網絡。主要運用于智能城市[1]與市政管理[2]、智能社區[3]、智能家居[4]、環境監測、智能交通(諸如高速公路管理[5]、車輛管理[6]等)、軍事國防、精準農業[7]等,其廣闊的應用前景掀起了國內外對無線傳感器網絡的研究熱潮。

由于許多的WSN擔負著關鍵的任務,例如上述軍事應用等,因此,需要進行系統化的安全設計。然而WSN通常部署在無人值守的戶外區域或敵對環境,傳感器節點更易暴露和妥協。此外WSN節點的計算、存儲、能源和通信速度或帶寬有限,因此傳統網絡安全技術不能直接應用于WSN[8],因此WSN安全更復雜。

在本文中,筆者將分析并凝練出WSN的威脅和缺陷,匯總近期國際上提出的傳感器網絡安全的提案,對數據融合的安全機制進行分類,進一步提出一些有價值且急待解決的問題。

1 WSN安全需求背景

由于WSN節點間傳輸媒質的開放性,使其容易遭受敵對方監聽,同時,由于資源的限制,傳統的安全技術并不適用,因此,對于WSN而言,其安全目標肯定有別于傳統網絡,同時,它所面對的安全挑戰、威脅/攻擊與安全的評估也是全新的[9]。

1.1 安全目標和挑戰

進行WSN安全設計時,需要關注的信息安全屬性有:機密性、有效性、完整性、身份驗證、不可否認性、授權、新鮮性等[10]。此外,由于WSN中經常有新的節點加入,而且原有傳感器失效,其前向安全性與后向安全性對于安全也是重要的,即節點在離開網絡后不允許知道未來的信息,新加入的節點不可以知道以前發送的消息。

相較于傳統網絡,WSN的安全挑戰更加嚴峻,因為要兼顧節點能耗、網絡規模和拓撲結構[11-12],外端到端的信息傳輸會涉及到中間節點的信息處理,WSN部署后,面臨更多的威脅是從被動竊聽到主動干擾的鏈接攻擊。

1.2 威脅與攻擊

WSN中的基站通常被認為是可信的,目前研究多集中在節點之間信息傳輸的安全問題。由于節點的部署環境和資源限制,WSN受攻擊的概率高于其他類型網絡,攻擊可以分為外部攻擊和內部攻擊[13]。外部攻擊節點不是傳感器網絡授權的合法節點,而內部攻擊節點是傳感器網絡行為異常或無授權的合法節點。外部攻擊破壞力度小、易檢測,如竊聽攻擊,攻擊者被動監聽傳感器網絡傳輸數據,因為外部攻擊者不知道數據加密密鑰,因此其不能有效解密竊聽數據。而內部攻擊破壞力度大、難檢測,如女巫攻擊,惡意節點通過偽造或竊取合法節點身份,同時以多個合法身份出現在網絡,影響路由建立、數據融合、存儲分配、異常行為檢測等,嚴重削弱網絡性能。無線傳感器網絡典型的安全攻擊與危害如表1所示。

表1 無線傳感器網絡典型的安全攻擊與危害

網絡層次安全攻擊危害物理層擁塞攻擊傳輸能力下降、傳輸時延增加、數據丟失物理破壞物理上分析與修改、分析其內部敏感信息和上層協議機制鏈路層碰撞攻擊數據包丟棄耗盡攻擊節點資源耗盡非公平競爭惡意節點發送高優先級數據包,正常節點通信處于劣勢網絡層丟棄和貪婪攻擊隨機丟棄數據包,自己的數據包高優先級發送,破壞網絡通信秩序匯聚節點攻擊判斷節點物理位置或邏輯位置進行攻擊,給網絡造成較大的威脅方向誤導攻擊修改源和目的地址,選擇錯誤路徑發送,使網絡的路由混亂黑洞攻擊發送0距離消息,節點會把數據包發送到惡意節點,不能到達正確的目標,形成路由空洞

1.3 安全評價

除了實現上面所討論的安全目標,下列指標也是WSN安全很重要的評價[13-14]:

恢復力:是指網絡提供和維持可接受的安全服務標準以防某些節點妥協的能力。

抵抗力:是預防攻擊者通過節點重復攻擊獲得網絡的完全控制以防某些節點妥協的能力。

可擴展性,自組織和靈活性:與Ad Hoc相比較,WSN由于節點數量大,需要考慮可擴展性,同時由于其部署條件和多變的任務目標(如數據融合、節點失效和加入等),自組織和靈活性也是重要的因素。

魯棒性:盡管存在異常(如攻擊、失敗節點等),但網絡會繼續運作既定安全機制。

能量有效性:安全方案必須是能量的高效使用,使網絡生命最大化。

確信度:最終用戶以不同的可信度標準傳輸不同的信息是一種能力[15]。一個安全方案最好允許傳感器網絡考慮不同期望的可靠性、延遲、不同的成本等,提供不同層次的信息服務。

2 基于OSI模型的攻擊和防御

結合OSI模型給出了WSN的分層網絡構架(見圖1)。每層容易遭受不同的攻擊,甚至一些攻擊利用層間交互可以跨越多個層。下面將結合物理層、數據鏈路層、網絡層以及傳輸層來分析攻擊與安全防御。

圖1 傳感器網絡的分層網絡模型

物理層:物理層負責頻率選擇、載波頻率生成、信號檢測和調制[15]。擁塞攻擊和物理破壞是物理層主要的攻擊類型。擁塞攻擊通常的防御方法有寬頻或跳頻通信、切換到低占空比狀態、定位擁塞區域與繞行、采用優先傳輸機制使碰撞最小化等[13]。物理破壞的防御機制分為兩類:被動防御和主動防御[11]。主動機制是指通過設計傳感器節點內部特殊的硬件電路來防止敏感數據泄露,然而這種機制會增加額外電路能耗及制造成本;被動機制包括那些不需要能量和保護電路的被檢測技術。

數據鏈路層:負責數據流的多路復用、數據幀檢測、媒體訪問和差錯控制[5],提供通信網絡可信點到點和點到多點的連接,及鄰里通信的信道分配。主要的攻擊包括碰撞攻擊、耗盡攻擊和非公平競爭等。糾錯碼可以緩解碰撞攻擊,但不能完全預防,因為攻擊方可以一直惡化數據,甚至多于網絡可糾正的。碰撞檢測機制也無法完全防御這一攻擊,因為適當的傳輸需要節點間的合作,攻擊方可能會有意且反復地拒絕訪問通道,而能量消耗遠低于全時間擁塞攻擊[13]。時分多址接入(TDMA)是防止碰撞的另一種方法。但需要更多地控制資源且仍易受到碰撞。一個有希望的解決方案是在MAC接納控制中限制速率,但是它仍然需要額外的工作[13]。在沒有優先性的MAC機制中,攻擊方可以使其輸出時間最大化而讓其他合法節點沒有時間發送數據包,這將引起非公平競爭與弱DoS攻擊。盡管這些威脅可能不會完全阻止合法的訪問信道,但它可以降低正常服務。雖然使用小幀可以緩解這一類攻擊的范圍,但當網絡傳輸長信息時卻增加了幀開銷。

網絡層:在傳感器節點與匯聚節點之間的專用的多跳無線路由協議需要通過網絡發送數據。Karlof and Wagne[16]總結的網絡層的攻擊如下所示:冒名頂替、改變或重播路由信息;選擇性轉發;污水池(Sinkhole)攻擊;女巫攻擊;蟲洞攻擊;HELLO洪泛攻擊和假冒應答等。針對網絡層攻擊的對策主要有:加密和身份認證、多路徑路由、身份驗證、雙向鏈接驗證和廣播認證可以保護傳感器網絡路由協議,其中地理路由協議是信守承諾的協議的一種[16]。

傳輸層:負責對傳感器節點的應用傳輸層協議提供可信的會話和控制[5]。盡管它(傳輸層協議)被認為在傳輸層中有很少的安全問題,但仍然有一些類型的攻擊,如洪泛攻擊和失步攻擊。雖然限制連接的數量可以預防洪泛攻擊,但它也阻止了合法用戶連接到受害者,因為隊列和表中充滿了放棄的連接。無連接協議和無狀態的協議可以自然地抵抗這種類型的攻擊,但是它們不能夠提供充足的傳輸層網絡服務[13]。同步失效可以擾亂兩個端點現有的連接。在這種攻擊中,對手重復的偽造攜帶數字序列和控制標志的信息,這導致端點請求重新發送錯過的幀給一個或兩個端點。一個對這種攻擊的計數器是驗證所有數據包的交換,包括傳輸協議頭上的所有的控制字段。假如對手不能偽造身份驗證信息,端點可以檢測并忽略惡意數據包[13]。

3 安全數據融合

在典型的數據聚合或數據融合應用場景中,傳感器節點隨機分布在監測區域并收集感知數據。每個節點處理數據并與附近節點協作,然后逐級融合后的數據被轉發給網關節點或是基站。

盡管數據融合可以顯著地減少通信消耗,但它引入了更多的安全問題。在WSN中,一般稱幫助信息的融合與轉發的節點稱為聚合器。通常,對于數據融合操作的攻擊有兩種類型。第一種是聚合器收到來自傳感器節點的錯誤數據。這些錯誤數據可能通過最初的傳感器節點或是初始傳感器節點與聚合器之間的中間節點產生的。第二種是基站收到來自妥協聚合器節點的錯誤信息。

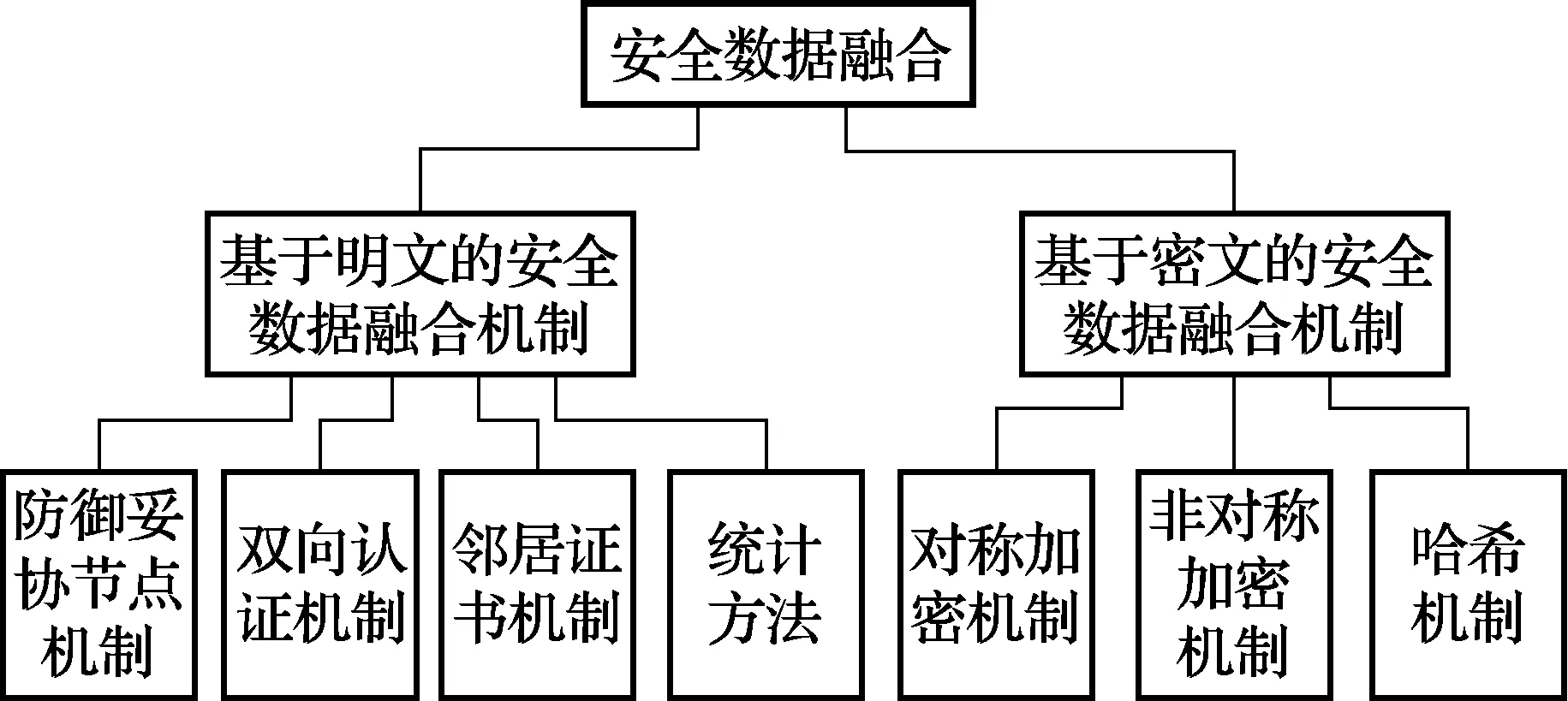

安全數據融合的方法有兩種類型:基于明文機制和基于密碼機制。在第一種機制中,路徑中的中間節點知道轉發的數據內容。在第二種機制中,數據融合是基于隱匿的數據。圖2給出了安全數據融合的分類。

圖2 安全數據融合機制分類

3.1 基于明文的安全數據融合機制

3.1.1 防御妥協節點機制

基于延時的融合和延時認證(一種延時認證的方法μTESLA[17])的安全融合機制代替融合信息立即進入下一跳,由Hu和Evan在文獻[18]中提出的提供恢復干擾者機制與單密鑰妥協機制。但在分層網絡中,若父節點和子節點妥協,則該機制易遭受攻擊。

3.1.2 雙向認證機制

Deng等人在文獻[16]中介紹了一種安全的網內路由算法,包括在聚合器和節點間的上行/下行鏈路。在下行鏈路中,傳感器節點通過單向散列鏈和μTESLA兩種技術來鑒別父聚合器下發的指令。在上行鏈路中,在融合數據之前,聚合器鑒別傳感器產生的數據,因此,上行鏈路需要在聚合器與傳感器節點之間建立配對密鑰。

3.1.3 鄰居證書機制

這類型方法是在發送之前[19-21],融合報文必須被認證或通過聚合器的鄰居節點認可。Du等人提出了基于判據的方法來確定數據融合節點發送到基站數據的有效性[19]。在該方法中,數據融合節點周圍的一些節點被選為目擊者來監督數據融合的結果。在融合的數據發送給基站之前,聚合器添加目擊者信息到報文中,基站處理目擊信息且使用投票策略來決定是否接受融合后的報文。

為了過濾傳感器和基站之間注入的錯誤數據,Zhu等人提出了一個交叉跳的身份認證IHA方案[20],方案中在數據發給基站之前至少有t+1個傳感器節點來認可報文,這里t是妥協節點的閾值。在數據發送給基站的過程中,注入的錯誤數據包可以被檢測和過濾。此外,該方案給出了一個對于錯誤數據包在被檢測到之前可以轉發跳數的上限,來考慮到達時t串通妥協節點的信息。這個方案對于大規模的WSN特別有用。如節點報文需要在它到達基站之前轉發超過幾跳,且對于應用包含在節點報文中的消息不適用SIA統計技術[19]。Vogt研究了幾種信息認證方法,包括端到端,跳到跳,物理的和虛擬的多路徑認證[21]。基于這些研究,介紹了稱為Canvas的虛擬多路徑認證方法。在該方案中,每個節點將制造兩個MAC,分別對于下兩個節點,這使消息在轉發之前被認證兩次。和文獻[20]相類似,文獻[21]中也使用了t=1的交叉身份認證方法。這意味著在一個節點妥協的情況下這種方案可以檢測和過濾錯誤數據包。

3.1.4 統計方法

使用統計方法取代群體認可來確保安全融合。例如,Ye等人提出了一個統計的途中過濾SEF機制,在轉發過程中檢測和終止錯誤報文[22]。他們的機制在數據包中附有整體的推薦(即加密消息身份驗證代碼MAC),在數據傳輸到基站的過程中,沿著路徑的每個節點驗證MAC的正確性概率和終止這些無效的MAC。另一種方法是應用健壯的差錯數據統計估算模型,解決存在惡意或欺騙數據中安全融合的問題[23]。

3.2 基于密文的安全數據融合機制

與基于明文方案不同,基于密文的安全數據融合機制則是令路徑中的中間節點不知道傳播數據的內容,防止數據的泄露。根據使用的加密技術不同,基于密文的安全數據融合機制可以分為對稱加密融合機制、非對稱加密融合機制和哈希融合機制。

3.2.1 對稱加密機制

源節點加密和基站解密使用的密鑰一致。Girao等提出了利用隱藏數據融合(CDA)隱藏端到端的感知數據[24],并且提供無中間節點明文數據操作的高效網內數據融合。他們的工作是基于Domingo-Ferrer在文獻[25]中提出隱私同態(PH)——一種特定的加密交換完成的。其中PH允許直接計算加密數據。讓Q和R表示兩個環,“+”表示加法,“×”表示乘法。讓K表示密鑰的空間。它們表示一個加密轉換E:K×Q→R和相對應的解密交換D:K×R→Q。考慮到a,b∈Q和k∈K,a+b=Dk(Ek(a)+Ek(b))為加法同態,a×b=Dk(Ek(a)×Ek(b))為乘法同態。PH的概念首先被Rivest等人在文獻[26]中描述。在文獻[25]中 Domingo-Ferrer呈現了一種加法和乘法的PH,這是一個對稱方案且安全的抗擊密文攻擊。盡管Wagner在文獻[27]中展示了在文獻[25]中提到的PH對于一些參數設置不能安全地抗擊選擇明文的攻擊,Girao等人在文獻[24]中討論了對于WSN數據融合的狀況,安全等級是足夠的且在文獻[25]中提出的PH可以用于加密轉換。CDA適用于聚合函數:平均和運動檢測。為了計算均值,基站和節點需要知道傳感器節點的數目。

3.2.2 非對稱加密機制

源節點用基站的公鑰加密數據,而基站用私鑰解密。Ozdemir提出了一種基于非對稱加密PH加密技術(CDPA),可以保證數據機密性及其安全融合[27]。CDPA中的融合節點相較普通傳感器節點,擁有更多能源、更大計算能力和內存。在網絡部署階段,融合節點和其鄰居節點共享一個密鑰對,用于數據安全發送。鄰居節點加密感測數據發送給其相應融合節點。融合節點接收加密數據后,用對應密鑰解密,再融合。采用PH隱態加密算法加密融合數據,加密后只有擁有對應私鑰的基站才能解密出數據。

3.2.3 哈希機制

Ozdemir和Hasan Cam提出了一種支持錯誤數據檢測的安全數據融合機制[28]。其中融合節點的鄰居節點同樣進行數據融合,并利用哈希函數計算融合數據的消息認證碼(MAC),通過MAC認證數據。為了保證數據傳輸過程中的機密性,連續兩個融合節點驗證加密數據的完整性。此外,融合節點不固定,而是根據節點能量剩余情況選擇融合節點,可以平衡節點能耗,延長網絡使用壽命。

3.3 待研究的問題

數據融合對于WSN是至關重要的,且它的安全性能需要更多的考慮。有待研究的問題具體如下:

1)當前,大部分的研究假設聚合器為大節點,在沒有大節點的環境中設計一個安全的數據融合方案是可取的。

2)由于數據融合可以節約系統能量但引入安全問題,基于不同的安全級別和能量需求的平衡是一個關鍵。

3)盡管存在對于CDA算法的評估,新的評估研究仍然針對基于明文的機制。評價的指標可能包括安全、通信開銷、處理開銷、能量消耗等。

4)目前,大多數算法僅適用于靜態WSN。設計新的對于移動WSN的安全數據融合包括移動聚合器或節點仍需要進一步研究。

4 總結與展望

在傳感器網絡中,數據融合是一種正常的操作來節約能量和提供準確的現象觀察。盡管數據融合可以很大程度地減少通信開銷,但它引入了更多的安全問題。目前已有兩種數據融合的安全機制,分別是基于明文機制和基于密碼機制。這兩種機制比較,第一種類型方案引入了更多的加密和解密操作,從而引起更多的能量消耗。而后一種方法通常會減低安全級別。在第一種類型的方案中,許多建議使用鄰居節點的集體認證或相似的方法類來驗證融合報文的正確性,也采用統計方法來過濾虛假數據。但是安全路由算法的優化,仍被認為是解決數據融合的一種有效方法。

[1] SU K H,LI J,FU H B. Smart city and the applications[C]//Proc. IEEE ICECC. [S.l.]:IEEE Press,2011:1028-1031.

[2] CHEN T,LI X. Municipal solid waste recycle management information platform based on internet of things technology[C]//Proc. IEEE MINES. [S.l.]:IEEE Press,2010:729-732.

[3] LIU J H,YANG L. Application of internet of things in the community security management[C]//Proc. IEEE CICSyN.[S.l.]:IEEE Press,2011:314-318.

[4] YANG G X,LI F J. Investigation of security and defense system for home based on internet of things[C]//Proc. IEEE WISM.[S.l.]:IEEE Press,2010:8-12.

[5] LIN G S,CHEN Y,QU Y. Highway safety operations model based on Internet of Things[C]//Proc. IEEE ICCSN.[S.l.]:IEEE Press,2011:671-673.

[6] HU L L,LI H F. An intelligent vehicle monitoring system based on internet of things[C]//Proc. IEEE CIS.[S.l.]:IEEE Press,2011:231-233.

[7] LU Y,LI X M. Research on the innovation of strategic business model in green agricultural products based on internet of things (IOT) [C]//Proc. IEEE EBISS.[S.l.]:IEEE Press,2010:1-3.

[8] SHI E,PERRIG A. Designing secure sensor networks[C]//Proc. IEEE Commun. Mag. [S.l.]:IEEE Press,2004: 38-43.

[9] MARZI H,MARZI A. A security model for wireless sensor networks[C]//Proc. CIVEMSA.[S.l.]:IEEE Press,2014:64-69.

[10] ZHAO K,GE L. A survey on the internet of things security[C]//Proc. CIS.[S.l.]:IEEE Press,2013:663-667.

[11] CARMAN D W,KRUUS P S,MATT B J. Constraints and approaches for distributed sensor network security[R].[S.l.]:Citeseer,2000.

[12] PERRIG A,STANKOVIC J,WAGNER D. Security in wireless sensor networks[C]//Proc. Commun. ACM, Special Issue: Wireless sensor networks.[S.l.]:Citeseer,2004,47:53-57.

[13] DJENOURI D,KHELLADI L,BADACHE N. A survey of security issues in mobile Ad Hoc and sensor networks[C]//Proc. IEEE Commun. Surveys Tutorials. [S.l.]:IEEE Press,2005,7:2-28.

[14] WANG Y,ATTEBURY G,RAMAMURTHY B. A survey of security issues in wireless sensor networks[C]//Proc. IEEE Commun. Surveys Tutorials. [S.l.]:IEEE Press,2006,8:2-23.

[15] DEB B,BHATNAGAR S,NATH B. Information assurance in sensor networks[C]//Proc. 2nd ACM International Conference on Wireless Sensor Networks and Applications. [S.l.]:ACM Press,2003:160-168.

[16] DENG J,HAN R,MISHRA S.Security support for in-network processing in wireless sensor networks[C]//Proc. 1st ACM Workshop Security Ad Hoc Sensor Networks. New York,USA:ACM Press,2003:83-93.

[17] PERRIG A,SZEWCZYK R,TYGAR J D,et al. SPINS: security protocols for sensor networks[C]//Proc. Springer Netherlands Wireless Networks.[S.l.]:Springer,2002,8:521-534.

[18] HU L,EVANS D.Secure aggregation for wireless networks[C]//Proc. Symposium Applications Internet Workshops.[S.l.]:Citeseer,2003:384-391.

[19] PRZYDATEK B,SONG D,PERRIG A.SIA: secure information aggregation in sensor networks[C]//Proc. 1st International Conf. Embedded Networked Sensor Systems. New York,USA:ACM Press,2003:255-265.

[20] ZHU S,SETIA S,JAJODIA S,et al. An interleaved hop-by-hop authentication scheme for filtering of injected false data in sensor networks[C]//Proc. IEEE Symposium Security Privacy.[S.l.]:IEEE Press,2004:259-271.

[21] VOGT H. Exploring message authentication in sensor networks[M]. [S.l.]:Springer,2004.

[22] YE F,LUO H,LU S,et al. Statistical en-route filtering of injected false data in sensor networks[C]//Proc.IEEE J. Select. Areas Commun. [S.l.]:IEEE Press,2005:839-850.

[23] WAGNER D. Resilient aggregation in sensor networks[C]//Proc. 2nd ACM Workshop Security Ad Hoc Sensor Networks. [S.l.]:ACM Press,2004:78-87.

[24] GIRAO J,WESTHOFF D,SCHNEIDER M. CDA: concealed data aggregation in wireless sensor networks[EB/OL].[2015-01-01].http://wenku.baidu.com/link?url=R6QZ3UPdVa20TgacWrYo KUXTL9whebp6G-SyKxUfusTfI97UVjjFLf94XhzIy-wSUrd6pML MmVJ7hlQHY4TMM6iHZ7TqNKsRWRE6B0w8MxC.

[25] DOMINGO-FERRER J. A provably secure additive and multiplicative privacy homomorphism[C]//Proc. Information Security Conf. [S.l.]:Springer,2002:471-483.

[26] RIVEST R L,ADLEMAN L,DERTOUZOS M L. On data banks and privacy homeomorphisms[C]//Proc. Foundations Secure Computation. New York:[s.n.],1978:169-179.

[27] OZDEMIR S,CAM H. Integration of false data detection with data aggregation and confidential transmission in WSN[J]. IEEE/ACM Trans. Networking,2010,18(3):736-749.

[28] OZDEMIR S. Concealed data aggregation in heterogeneous sensor networks using privacyhomomorphism[C]//Proc. the ICPS’07: IEEE International Conference on Pervasive Services. Istanbul:IEEE Press,2007:165-168.

陳 超(1968— ),碩士,副教授,研究方向為物聯網技術;

鄧 斌(1989— ),碩士生,主研無線傳感器網絡安全路由協議形式化分析;

吳伊蒙(1991— ),女,碩士生,主研無線傳感器網絡信息安全;

賈國慶(1984— ),博士,副教授,主要研究方向為無線通信系統及關鍵算法;

房衛東(1971— ),博士,高級工程師,研究方向為無線傳感器網絡可信傳輸、無線傳輸性能測試。

責任編輯:許 盈

Research on Security Scheme of Data Fusion in Wireless Sensor Networks

CHEN Chao1, DENG Bin2, WU Yimeng2, JIA Guoqing1, FANG Weidong3,4

(1.SchoolofPhysicsandElectronicInformationEngineering,QinghaiUniversityforNationalities,Xining810006,China; 2.KeyLaboratoryofSpecialtyFiberOpticsandOpticalAccessNetworks,ShanghaiUniversity,Shanghai201899,China; 3.ShanghaiInstituteofMicrosystemandInformationTechnology,Shanghai200051,China; 4.ShanghaiInternetofThingsCo.,Ltd.,Shanghai201800,China)

Since WSN inherent limitations of resources and vulnerability,it has become a major challenge to security issues. With the direction of the development of large-scale WSN configuration, its security is increasingly important. Around WSN security needs, combined with a hierarchical network structure of WSN, the attacks and countermeasures of its layers vulnerable are studied. In this paper, the plaintext data fusion security mechanisms and the ciphertext data security mechanisms are analyzed,and on this basis the corresponding solutions are put forward.

wireless sensor networks; security scheme;data fusion

國際科學與青海科技合作項目(2014-HZ-821);春暉計劃項目(Z2012105);上海市自然科學基金項目(13ZR1440800);上海市青年科技啟明星計劃項目(14QB1404400);上海市特種光纖與光接入網重點實驗室開放課題(SKLSFO2014-03)

TN15.08

A

10.16280/j.videoe.2015.17.018

2015-02-02

【本文獻信息】陳超, 鄧斌,吳伊蒙,等.基于曲率驅動模型的圖像修復算法[J].電視技術,2015,39(17).