Android與iOS終端安全機制比較分析

何國鋒,曾 瑩/He Guofeng,Zeng Ying

(中國電信股份有限公司上海分公司 上海200085)

1 引言

移動互聯網的快速發展,離不開移動數據網絡和移動智能終端的發展。移動數據網絡從GPRS/cdma1x 2G時代開始,經歷了WCDMA/Ev-Do時代,一直到4G時代,網絡速度大大提升。移動智能終端市場出現過 Symbian、Windows Phone、Android 以及iOS等多個操作系統,有些已經退出市場,有些卻成為市場主流,縱觀當前各種活躍的移動應用,主要仍以iOS和Android兩大陣營為主。

到2014年年底,智能手機全球出貨量達12.86億部,中國市場智能手機出貨量也達4.5億部,而全球智能手機用戶數量更是達17.5億人。在全球大多數發達地區,如北美、西歐等部分國家,智能手機的滲透率已超過六成;在全球智能手機整體出貨量中,Android智能手機出貨量達10.6億部,市場份額高達82.3%;蘋果智能手機出貨量為1.78億部,市場份額為14%;微軟 Windows Phone智能手機出貨量為3 500萬部,市場占有率僅為2.7%[1]。

智能手機的發展與普及也為移動應用的快速發展帶來了契機,越來越多的工作應用和生活應用在移動終端上被用戶使用。與傳統手機相比,移動智能終端已經成為信息獲取和傳播越來越重要的載體,并開始影響和改變人們的工作和生活,因此,移動終端的安全性也顯得愈加重要。

不同陣營的移動智能終端由于設計理念的差異,其安全機制也不盡相同。只有深入了解其安全機制,才能充分利用其優勢,設法彌補其不足,提升其安全性。本文將圍繞移動終端兩大陣營剖析其安全機制,并通過對比分析,最終提出安全建議。

2 移動終端安全機制的總體架構

客戶對智能終端通常有以下幾個主要方面的安全需求。

(1)數據存儲安全

這是客戶最核心的安全需求,例如,存在閃存中的數據是否安全?是否會被其他人通過非法途徑獲取?一些非法應用是否會偷偷讀取用戶數據?或者他人拿到終端通過芯片分析是否能獲得原始數據?這需要在應用級、系統級、設備級層面都進行充分考慮。

(2)應用安全可信

安裝的應用來源是否可信?一個非法應用一旦被安裝在設備上,并且給予了授權,設備上的數據就變得不可控。同時考慮不同應用運行時是否有隔離,應用中輸入的數據是否會被其他應用截獲。

(3)身份認證和權限管理

通俗地說,這就是合適的人使用合適的工具,訪問合適的數據。設備是否有合適的手段進行訪問控制,設置只有授權人員才能訪問終端;是否有合適的手段進行權限控制,設置不同的應用僅能訪問的授權數據。

(4)網絡安全

在用戶對外傳輸數據時,要確保其他應用不能獲得傳輸的數據。

為了便于分析,通常將移動智能終端模型分為5個層次,如圖1所示。

最底層是硬件,主要包括終端的CPU、內存、存儲為主的設備單元,組成一個可計算的終端。

固件則是在微代碼層面組織各硬件單元,為上層操作系統提供標準化接口。硬件和固件組成一個可安裝操作系統的智能終端。

操作系統可以分為兩部分,一部分是操作系統核心,主要負責文件系統管理、進程調度等;另一部分是運行環境,主要包括沙箱、網絡隔離、內存控制、接口獨占等。

應用則是客戶使用的功能軟件。

各個層面安全需求考慮的安全因素也不盡相同。硬件層面需要考慮終端的CPU是否安全,內存數據是否會被竊取,存儲中的數據是否安全被保護;固件層面需要考慮固件是否會被替換,是否存在安全漏洞等;操作系統核心需要考慮文件系統是否安全,進程間是否有漏洞;運行環境需要考慮網絡數據是否隔離,內存是否共享,接口是否獨占等;應用層面需要考慮應用是否合法,代碼是否被篡改,是否存在漏洞等。

下面將分析當前市場兩大移動終端陣營分別是如何保障安全的。

3 Android安全機制

3.1 軟件層次結構

Android是業界流行的開源移動平臺,受到廣泛關注并被多個手機制造商作為手機的操作系統平臺。Android作為一個移動設備的平臺,其軟件層次結構包括操作系統(OS)、中間件(MiddleWare)和應用程序(Application)。根據Android的軟件框圖,其軟件層次結構自下而上分為以下4個層次[2],如圖2所示。

(1)操作系統層

Android使用Linux 2.6作為操作系統,Linux是一個開放的操作系統,Linux 2.6也是一種標準技術。Android對操作系統的使用包括核心和驅動程序兩部分,Android的Linux核心為標準的Linux 2.6內核;驅動包括顯示、內存、相機、音頻、Wi-Fi、鍵盤、藍牙、電源燈。

(2)Android 運行環境

Android運行環境包括各種底層庫和虛擬機。其中,庫主要包括C庫、多媒體框架、2D圖像引擎、SSL、OpenGL、界面管理工具、SqLite、WebKit、FreeType等。庫以系統中間件的形式提供,與移動設備的平臺應用密切相關。

Android運行環境中的虛擬機技術使用Dalvik。Dalvik虛擬機和一般Java虛擬機(Java VM)不同,它執行的不是Java標準的字節碼(Bytecode),而是Dalvik可執行格式(.dex)的執行文件。在執行過程中,每一個應用程序即一個進程 (Linux的一個Process)。二者最大的區別在于Java VM是基于棧的虛擬機(Stack-Based),而 Dalvik是基于寄存器的虛擬機(Register-Based)。后者最大的好處在于可以根據硬件實現更大的優化,這更適合移動設備的特點。

(3)應用程序框架

Android的應用程序框架為應用程序層的開發者提供APIs。主要提供UI程序中所需控件:Views(視圖組件),包括 Lists(列表)、Grids(柵格)、Text Boxes(文本框)、Buttons(按鈕)等以及嵌入式的Web瀏覽器。Android的應用程序可以利用應用程序框架中的API開發以下幾個組件:Activity(活動)、Broadcast Intent Receiver(廣播意圖接收者)、Service(服務)、Content Provider(內容提供者)。

(4)應用程序

Android的應用程序主要是用戶界面(User Interface),通常以Java程序編寫,其中還可以包含各種資源文件(放置在res目錄中)。Java程序及相關資源經過編譯后,將生成一個APK包。Android本身提供了主屏幕(Home)、聯系人(Contact)、電話(Phone)、瀏覽器(Browsers)等眾多的核心應用。 同時,應用程序的開發者還可以使用應用程序框架層的API實現自己的程序。

Android主要從系統安全、權限管理、數據保護、應用安全4個方面進行安全設計。

3.2 系統安全

Android采用開源模式,OS和終端生產商沒有綁定關系。因此,在系統設計時,硬件和軟件采用松耦合設計。

由于Android是基于Linux 2.6的,因此大部分沿用了Linux的系統安全特性。Linux系統是開源的,并且在業界廣泛使用,代碼經過數萬人檢查,其安全性值得信賴。

在硬件設備啟動時,會啟動設備自身的固件,固件再啟動Android系統。在初次安裝Android系統時,固件會檢查Android系統的完整性,然后才能進行安裝,一般而言,終端廠商會驗證是否為自己公司所簽發的系統。如果設備上安裝的是第三方的操作系統,則首先修改引導固件。

在Android系統中,不會對最終用戶開放Root權限,這利用了Linux本身的管理機制。因此,一般用戶無法修改系統Kennel,甚至系統級應用。一些用戶為了精簡系統,修改系統核心,則需要獲得Root權限,即所謂的Root,然而Root后會給系統帶來安全風險。

3.3 權限管理

Android系統是一個權限分離的系統,利用Linux已有的權限管理機制,通過為每一個應用程序分配不同的用戶標識(UID)和GID,從而使得不同應用程序之間的私有數據和訪問(Native以及Java層通過這種Sandbox機制,都可以實現)達到隔離的目的。系統中的UID分為3類,即普通用戶、根用戶和系統用戶。普通用戶是指所有使用系統的真實用戶,這類用戶可以使用用戶名及密碼登錄系統;根用戶也就是Root用戶,它的ID是0,也被稱為超級用戶,Root賬戶擁有對系統的完全控制權,可以修改、刪除任何文件,運行任何命令;系統用戶是指系統運行時必須有的用戶,但并不是指真實的使用者。在Android系統中,一個UID表示一個應用程序。應用程序在安裝時被分配UID,應用程序在設備上的存續期間內,UID保持不變。對于普通的應用程序,GID即UID。

與此同時,Android還在此基礎上進行擴展,提供了Permission機制,它主要是用來對應用可以執行的某些具體操作進行權限細分和訪問控制,同時提供了PER-URI權限機制,用來提供對某些特定的數據塊進行點到點方式的訪問。

在系統底層上,Android限制了應用對一些API的存取,如Android并不提供直接操縱SIM卡的API。當第三方APP存取相關地理位置、相機、藍牙、短信等受保護的API時,需要得到使用者另外的許可。

在Android系統中,對權限的管理是在應用安裝時確定的,一般在Mainfest中描述,如果用戶不能接受應用的權限需求,則不能安裝應用。在Android 4.2后,也可以在安裝應用后再更改權限。

3.4 數據保護

Android系統采用進程沙箱隔離、權限聲明、訪問控制、進程通信、內存管理等機制來確保系統及應用的數據安全。

(1)進程沙箱隔離機制

Android應用程序在安裝時被賦予獨特的UID,并永久保持,應用程序及其運行的Dalvik虛擬機運行于獨立的Linux進程空間,與UID不同的應用程序完全隔離。同一開發者可指定不同的應用程序共享UID,進而運行于同一進程空間,共享資源。使用相同數字簽名的不同應用程序可以相互授予權限來訪問基于簽名的API。如果應用程序共享UID,則可以運行在同一進程中,從而允許彼此訪問對方的代碼和數據。

(2)權限聲明機制

應用程序需要顯式聲明權限、名稱、權限組與保護級別。不同的級別要求應用程序行使此權限時的認證方式不同:普通級申請即可用;敏感級需在安裝時由用戶確認才可用;系統級則必須是系統用戶才可用。

(3)訪問控制機制

來自于阿美或自他承包商,有能力、經驗和資格識別腳手架安全風險,驗證腳手架是否符合阿美相關標準要求,同時記錄腳手架檢查及驗收結果。腳手架檢查工程師也必須經過阿美認證,其證書有效期也是三年

傳統的Linux訪問控制機制能確保系統文件與用戶數據不受非法訪問。APP只有通過Android系統許可權檢查后,才可以存取個人信息,進行敏感性輸入設備。

(4)進程通信機制

Android采用Binder進程通信機制,提供基于共享內存的高效進程通信。Binder基于Client-Server模式,提供類似COM與CORBA的輕量級遠程進程調用(RPC),通過接口描述語言(AIDL)定義接口與交換數據的類型,確保進程間通信的數據不會溢出越界、污染進程空間。

(5)內存管理機制

基于標準Linux的低內存管理(OOM)機制,設計實現了獨特的低內存清理(LMK)機制,將進程按重要性分級、分組,當內存不足時,自動清理最低級別進程所占用的內存空間。同時,引入不同于傳統Linux共享內存機制的Android共享內存機制Ashmem(Anonymous Shared Memory),具備清理不再使用共享內存區域的能力。

Android數據存儲基于Linux系統,沒有使用硬件級加密和文件加密系統。

3.5 應用安全

Android應用程序包(.apk文件)必須被開發者數字簽名。在Android系統中預置了眾多可信的數字證書簽發機構,所有這些簽發機構簽發的企業證書都可以簽發應用。同時,為了開發方便,還支持不檢查來源的應用安裝方式。

在應用市場方面,Google會在Google Play上自動掃描市場中已經存在的所有APP,分析它們是否包含潛在的安全威脅。同時通過構建在云端的模擬器模擬APP在設備上執行的狀態,進而找出隱藏的惡意行為。此外,Google Play還會掃描開發者賬戶,以防止惡意軟件開發者再度向Google提交惡意APP,通過此舉保證Google Play Store上APP的安全性。但由于生態不同,Android支持第三方市場的Android APP,很難保證所有的市場都是按照Google Play的安全標準執行。

在系統層面,Android在4.2及以后的版本中增加了APP驗證機制。當使用者安裝第三方市場的APP時,該驗證機制便會向Google的服務器發送驗證信息來確認其安全性,如果返回的結果是否定的,那么系統便會阻止使用者繼續安裝。為了豐富自己的資料庫,除了Google Play外,Google還掃描網絡上各類APK文件。后續Google還將升級APP驗證機制,升級后,APP驗證機制將可以在后臺運行,以監測已經安裝的APP是否有不軌行為。此舉大大降低了安裝第三方市場的APP給用戶帶來的風險。

4 iOS安全機制

4.1 系統安全模型結構

iOS在系統設計時采用軟硬一體化的設計思路,操作系統采用閉源模式,其安全模型如圖3所示。

其模型和上文中的Android模型基本一致,但增加了一些部件,如在硬件中增加了加密模塊;在固件中增加了加密引擎提供給操作系統使用;在操作系統層面采用加密文件系統;在數據存儲、訪問方面利用了軟硬一體的優勢。它主要從系統安全、權限管理、數據保護和應用安全4個方面進行了安全設計[3]。

4.2 系統安全

iOS采用可信計算模型,確保在設備上運行的每個軟件都是可信的、有效的。從設備啟動到操作系統運行,每個環節都需要驗證,確保軟/硬件的正常、安全運行。設備啟動時從ROM讀取BootROM,這是在芯片生產時固化的,毫無疑問是可信的。BootROM含有蘋果根證書,可以驗證后續的底層啟動裝載器(Low-Level Bootloader,LLB),當 LLB 啟動完成后,再驗證啟動裝載器(iBoot),將驗證iOS Kernel。這個啟動鏈確保底層的軟件未被修改或植入木馬,確保iOS運行在有效的蘋果設備上。帶有移動通信或Wi-Fi設備的通信子系統同樣通過這樣的啟動鏈驗證,系統是完整有效的。在整個啟動過程中,任何一個環節出現驗證失敗,將使iOS設備界面出現“Connect to iTunes”進入恢復模式。如果BootRom不能驗證LLB,則將直接進入設備固件升級模式(Device Firmware Upgrade,DFU)。

在操作系統補丁發布或iOS升級時,設備同樣會驗證補丁或新版iOS是否由蘋果簽發,只有驗證合法才會進行修補或升級。

4.3 權限管理

iOS系統對終端使用用戶不開放管理權限,因此,用戶不能直接修改系統核心或更改系統應用。如果用戶需要更改核心應用或安裝非APP Store的應用,則需要獲得系統管理權限,就是通常所說的越獄,越獄是通過系統漏洞獲得系統管理權限的。

iOS采用系統控制權限的方式限制應用對敏感數據或敏感輸入設備的訪問。由于iOS的所有應用都進行了安全檢查,終端使用者不必關心程序中的權限問題,但也因此給軟件開發者帶來了煩惱,他們可能因為權限問題而無法正常使用應用。

4.4 數據保護

iOS采用多種機制保障數據的安全,包括進程沙箱隔離、權限管理、內存管理等機制保障系統及應用的數據安全。同時,利用軟硬一體的機制,在數據存儲安全方面獨樹一幟。

每個應用在獨立的沙箱中運行,每個應用都有獨立的根目錄,確保自己的數據不被其他應用訪問或修改,同時也不能訪問其他應用的數據。如果需要訪問共享的資源,必須通過iOS提供的API。絕大多數應用都以非特權用戶“mobile”身份運行,不允許自我提權。iOS采用地址空間隨機化 (ASLR)技術,使黑客攻擊更為困難,確保運行時內存安全,同時還采用全局權限管理機制,確保敏感數據或設備不被惡意程序訪問。

4.5 數據存儲安全

iOS采用硬件和軟件加密機制保護數據存儲和訪問安全。每一個iOS設備都有內置的AES 256加密引擎,通過DMA通道連接閃存存儲和主系統內存,使數據加/解密得以高效實現。每臺設備在制造過程中確定唯一識別碼 (UID)和一個設備組ID(GID),這些組合成AES 256位密鑰,此密鑰無法從外部讀取,只能通過AES引擎使用這個密鑰。UID是唯一的,蘋果不做任何記錄,GID代表設備類型。所有存儲在閃存中的數據都使用該密鑰加密,使加密數據被綁定到特定設備。例如,iOS文件系統加密就包括UID,如果存儲芯片在物理上從一個設備轉移到另一個設備,文件將無法讀取。

蘋果還提供安全擦除功能。大批量擦除數據對閃存是一個極大的挑戰,為了解決這個問題,iOS設備引入了可擦除存儲(Effaceable Storage)設計。此功能設計只需訪問底層存儲技術來直接尋址和擦除小塊數據,就可以使全部數據失效。

除了內置于iOS設備的硬件加密功能外,蘋果還采用了層次化數據保護技術,以進一步保護存儲在閃存上的數據。數據保護使該設備既能滿足通用功能需求,如響應電話呼叫,又能實現敏感數據高水平的加密。無論是蘋果自帶程序還是第三方應用程序,都能使用層次化數據保護。

數據保護是在內置iOS設備的硬件加密技術的基礎上,通過構建和管理密鑰的層次結構得以實現的,如圖4所示。

在文件系統中,所有文件的元數據都用文件系統密鑰進行加密,文件系統密鑰是第一次安裝的iOS組合UID、GID等產生的。文件系統密鑰存儲在可擦除存儲區域。文件系統密鑰存儲在設備上,因此不使用此密鑰維護數據的保密性。它的目的是迅速擦除數據,擦除此密鑰后,所有文件都無法訪問。

文件內容由文件元數據中的文件密鑰進行加密;文件密鑰由類密鑰加密,加密的文件內容和文件元數據都由文件系統密鑰加密保存在存儲上。類密鑰由硬件的UID或用戶的密碼來保護,這種層次結構提供了靈活的性能。例如,更改文件的類密鑰只需要重新打包的每個文件的密鑰,密碼的改變只是再重新包裝類密鑰。類密鑰提供4種類型,分別對應完整保護、關保護 (文件打開時可使用)、無認證保護(認證后可使用)、無保護,適用于不同的場景。

4.6 應用安全

蘋果通過兩種機制保證應用的安全,包括代碼簽名和沙盒模式。

應用是客戶使用終端的直接界面,如果一個應用本身是惡意的,則會導致客戶數據損失。前面在系統安全中描述,iOS保證其內核是安全的。同樣在啟動應用時,也會檢查應用的數字簽名,通過信任鏈檢查,確保應用來自可信的來源,并且是完整的、未被篡改的,iOS不允許運行未經數字簽名檢查的應用程序。同時,iOS應用程序在沙箱里執行,確保用戶數據只能自己使用,并且不能訪問其他應用的數據。

應用包括隨設備提供的應用程序,如Mail和Safari瀏覽器,是由蘋果公司簽署的。同時支持第三方應用程序,為了開發iOS設備上的應用程序,開發人員必須注冊APP ID并加入iPhone開發者計劃。每個開發人員的真實身份,無論是個人還是企業,由蘋果公司證實并給予其簽發數字證書,開發程序提交APPStore必須采用此證書簽發,以確保應用程序來源可信。同時蘋果也會審查應用,確保應用功能和描述一致,并且不含有明顯的缺陷或其他問題。

當然,企業也可以開發自己的企業應用,不需要發布到APP Store。企業需要憑借DUNS號碼申請企業證書,同時獲得設備配置文件,安裝企業應用的設備必須同時安裝設備配置文件,證明其設備和應用屬于同一個企業,這樣確保應用不會被惡意使用。

5 Android和iOS安全機制比較

根據前面對Android和iOS安全機制的詳細分析可以發現,兩者都采用了很多安全機制來保證終端的安全,包括操作系統安全、應用安全、數據保護及權限管理。

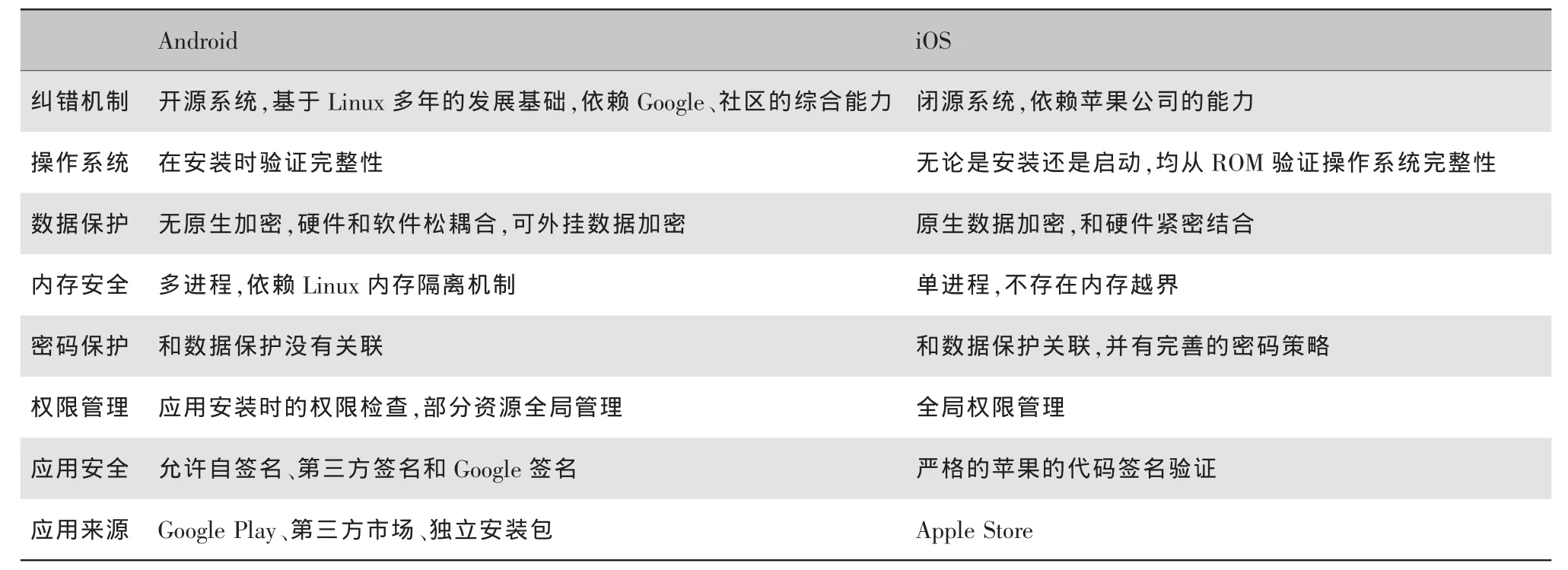

可以按照糾錯機制、操作系統安全、數據保護、內存安全、應用安全、權限管理等多個維度對兩大主流系統進行比較,詳見表1。

在操作系統方面,Android采用成熟的開源Linux技術,其安全基礎較好,可以發揮社區的綜合能力,促進系統安全性的完善;iOS采用閉源模式,主要依賴自身的安全積累。

在信任鏈處理上,兩者也不完全一致。iOS采用從硬件到應用統一信任鏈的模式,而Android采用更開放的信任模式,由用戶自主決定信任源。Android和iOS都采用了數字簽名技術來保證應用的可靠性,但由于生態不同,對數字簽名證書的管理采用了不同的方式。在iOS中,數字簽名證書只有兩類,一類來自蘋果自身,另一類來自蘋果認可的企業。iOS不僅在安裝時檢查數字簽名的有效性,同時還在每次運營時檢查數字簽名的有效性。Android上并沒有“中央權威”來控制所有APP的簽名,各運營商、OEM以及第三方市場都可以給APP簽名。

表1 Android和iOS安全機制比較

對權限管理的處理方式也不同。iOS采用全局控制的方式,使用戶不能單獨對某個應用進行限制;Android采用顯式權限管理模式,僅在安裝時檢查權限,由開發者決定權限需求。

總體來看,雖然Google和蘋果對各自系統的掌控能力不同,但雙方都在自己可控的范圍內為Android和iOS做了很多安全考慮,包括系統、APP安裝及APP運行方面,所以兩者各有優勢。相對于iOS,Android把更多的選擇權交給了使用者,讓他們自行選擇。只要遵循安全機制,不隨意Root,安裝可信應用,Android同樣可以安全、可靠。

6 展望和安全建議

通過對Android和iOS的安全機制比較,筆者認為沒有哪個系統絕對安全。隨著應用領域越來越廣,兩者被發現的安全漏洞也越來越多。相信在不斷的迭代開發中,兩個系統會越來越安全,安全機制也會越來越完善,讓用戶可以更放心地享受移動互聯網給生活帶來的改變。

然而再安全的機制,如果沒有遵循設計者理念的使用,就如同再安全的汽車,酒后駕駛總是會出現事故,無論是開發者還是用戶,都應該遵照最小安全原則,安全使用手機。

第一,不要越獄和Root。對蘋果用戶而言,盡管越獄能讓其享受各種插件帶來的樂趣,但也會讓蘋果精心設計的安全機制功虧一簣;對Android用戶而言,Root同樣會在給其帶來便利的同時,也給惡意軟件帶來便利。

第二,只從正規應用商店獲取APP。對蘋果而言,就是只從 APP Store獲取APP。APP Store上的所有APP都在發布前經過蘋果審查,確保其不存在任何惡意代碼。Android應用商店相對較多,但用戶應盡量選擇到其官方網站下載應用,或到有人工審核的應用商店下載應用。

第三,不要隨意信任計算機。在用戶將蘋果設備第一次連接至某臺電腦時,iOS會彈出對話框詢問你是否信任這臺計算機。一旦你選擇了信任,這臺電腦就有權訪問你存儲在設備上的所有個人信息。盡管iOS可以阻止安裝在設備中的APP竊取你的隱私,但是像Wirelurker這樣的惡意軟件還是可以通過感染被設備信任的電腦來繞過沙盒機制并讀取你存儲在設備中的資料。對Android設備而言,用戶應關閉USB調試模式,避免電腦中惡意軟件隨意在設備上安裝軟件。

第四,謹慎賦予APP的隱私讀取權限。在某個APP第一次申請讀取你的某項隱私(如照片、通訊錄、使用麥克風或相機等)前,iOS和Android系統都會詢問你是否批準。如果你認為某個APP不需要讀取你的資料(如一款游戲APP要求讀取你的通訊錄和照片),那么請堅定地選擇 “不允許”。對于Android應用,則需要在安裝時仔細審查應用需要的權限,如果應用需要的權限過多且不必要,則不應安裝此應用。

第五,不要隨意連接Wi-Fi。因為你有可能登錄的是釣魚Wi-Fi,從而導致你的終端和外部網絡的通信被全部截獲,可能包括你設備應用登錄的賬號和密碼,導致意外損失。

隨著越來越多移動互聯網應用的出現,除了原生態的APP應用,HTML 5的應用和混合應用也將給移動終端的安全帶來更大的挑戰,未來的移動互聯網安全會越來越受到各方重視。

[1] 賽迪智庫.移動智能終端產業發展白皮書(2015版)[R].2015.

[2] 吳倩,趙晨嘯,郭瑩.Android安全機制解析與應用實踐[M].北京:機械工業出版社,2013.

[3]iOS Security Guide[EB/OL].http://www.docin.com/p-1199599678.htm l,2014.