一種防范rootkit入侵的內核模塊加載機制

談潘攀

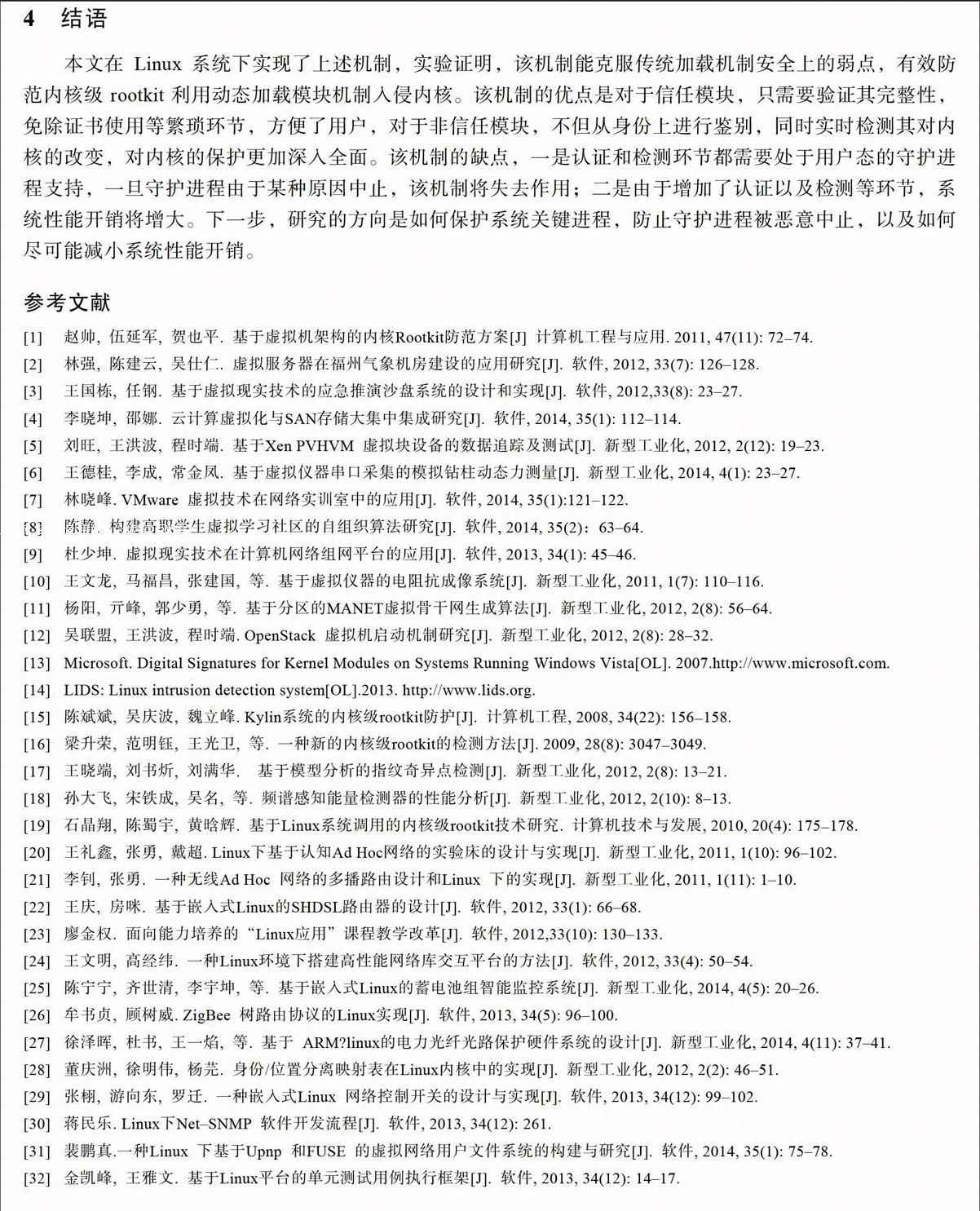

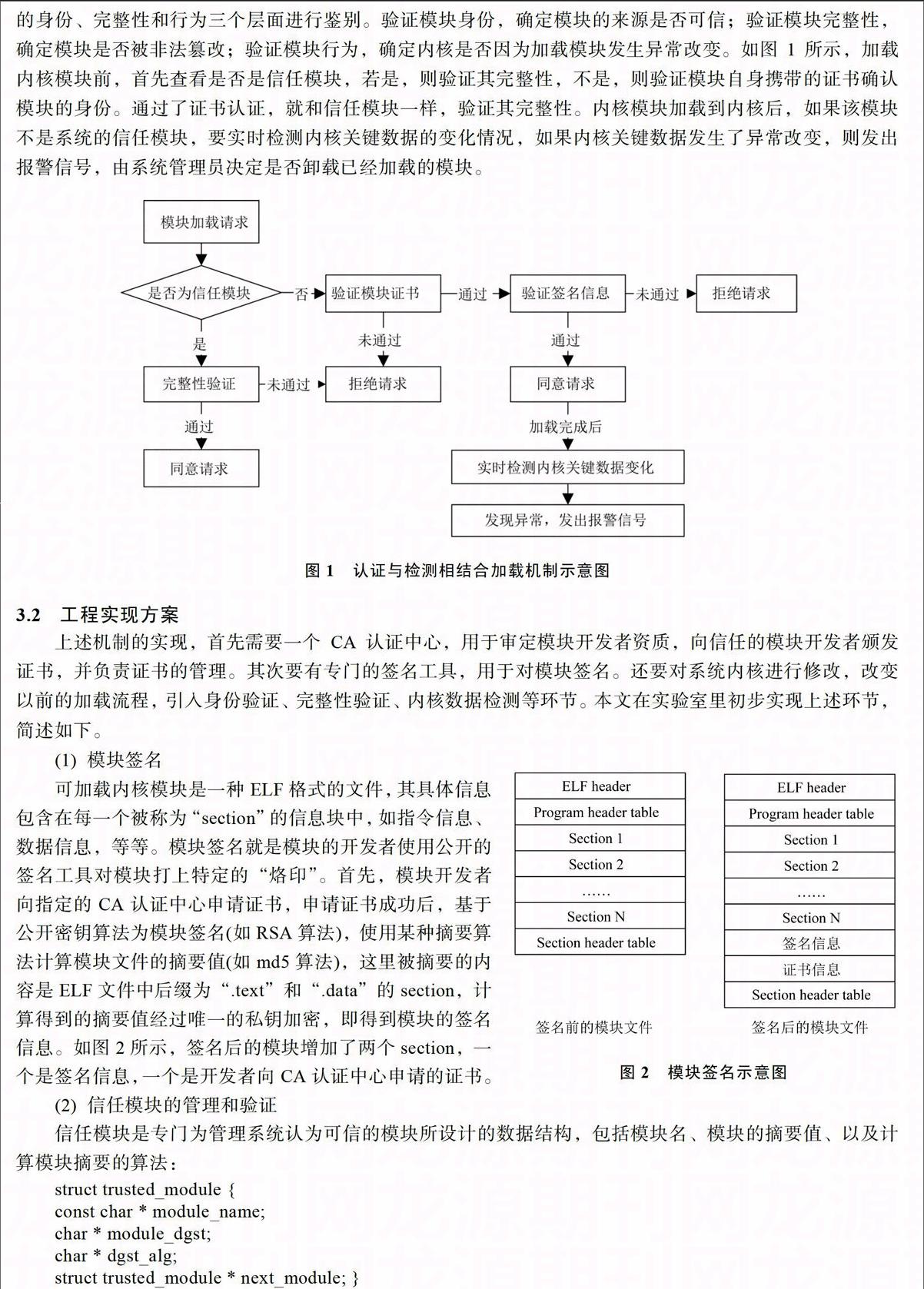

摘要:內核級rootkit是破壞內核完整性的最大威脅,它通常通過冒充或篡改合法模塊加載到內核,本文在對內核級rootkit防范技術對比分析的基礎上,提出一種認證和檢測相結合的內核模塊加載機制,該機制把內核模塊區分為信任模塊和非信任模塊,加載前者時首先驗證其完整性,加載后者時,驗證其身份和完整性,并實時檢測其對內核數據的修改。實驗表明,該機制能防范內核級rootldt的通過內核模塊方式入侵。本文最后對該機制的優缺點及下一步研究方向進行了分析。

關鍵詞:內核級rootkit;內核模塊;認證;檢測

中圖分類號:TP311 文獻標識碼:A DOI:10.3969/j.issn.1003-6970.2015.04.028

0.引言

在運行的系統中動態加載或卸載內核模塊是大部分現代操作系統具備的基本功能,Windows操作系統又稱模塊為設備驅動程序或內核驅動程序。Rootkit是攻擊者向計算機系統中植入的,能夠隱藏自身蹤跡并保留超級用戶訪問權限的惡意程序。它主要分為用戶級和內核級兩種,內核級rootkit是入侵操作系統內核層的rootkit,通常會在內核空間更改和插入執行代碼,它是破壞內核完整性的最大威脅。利用模塊機制是內核級rootkit入侵內核的常用手段。

1.傳統模塊加載機制的安全弱點

傳統的內核模塊加載機制,在方便用戶的同時,也給內核級rootkit很多可乘之機。它們利用這種機制進入內核主要有兩種,一是冒充合法的模塊,系統管理員使用正常的加載命令將其加載到系統;二是修改靜態內核模塊文件,待系統重啟后加載到系統。不論哪種方式進入內核,一旦加載成功,它將破壞運行時內核的完整性,為系統設置后門。一般說來,它通過劫持系統調用,攔截中斷,內聯掛鉤等攻擊手段,達到隱藏文件、進程、網絡連接,記錄密碼等非法目的。研究表明,為了達到入侵目的,其主要修改內核空間的下列關鍵數據:endprint