防偽郵件密鑰

關鍵問題

通過PGP加密保護電子郵件安全是行之有效的,然而,發布公共密鑰和存儲于密鑰服務器上的PGP公共密鑰的真偽無法分辨,而OPENPGPKEY提供了解決這些關鍵問題的方法。

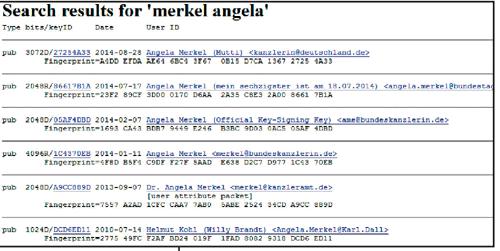

密鑰服務器的查詢結果表明,任何人都可以上傳自己的PGP密鑰,并聲稱自己是任何人。

無需驗證PGP密鑰

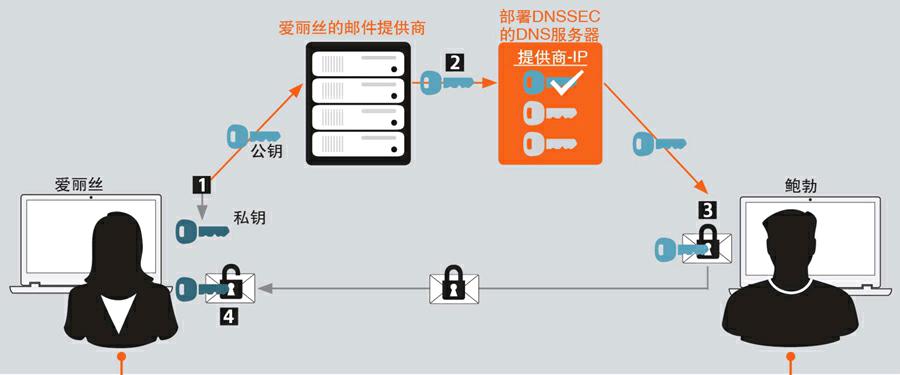

要讓鮑勃可以發送加密的郵件到愛麗絲那里,愛麗絲必須創建兩個密鑰:一個是自己保留用于解密的私鑰1 ,另一個是上傳到一個密鑰服務器上的公鑰2 ,鮑勃可以通過密鑰服務器取得愛麗絲的公鑰加密他給愛麗絲的郵件3 ,愛麗絲用自己的私鑰解密鮑勃發給她的郵件4 。

認證的PGP密鑰

愛麗絲創建私鑰1/公鑰對,她將公鑰發送給自己的郵件服務提供商,公鑰2 被加入DNS服務器提供商IP地址的條目,可以通過DNSSEC驗證。鮑勃可以獲取經過認證的密鑰并加密給愛麗絲的郵件3 ,愛麗絲用自己的私鑰解密鮑勃發給她的郵件4 。

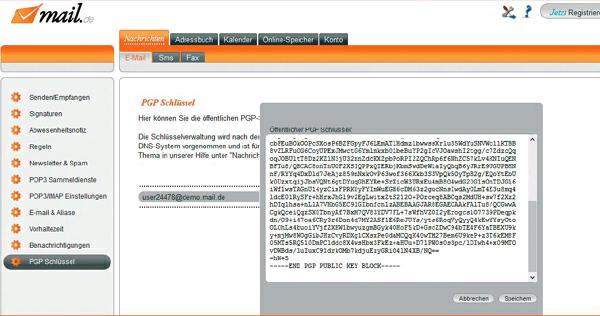

德國的Mail.de是第一家支持OPENPGPKEY的供應商,用戶可以將自己的公鑰送到mail.de,mail.de將把公鑰上傳到DNS服務器。

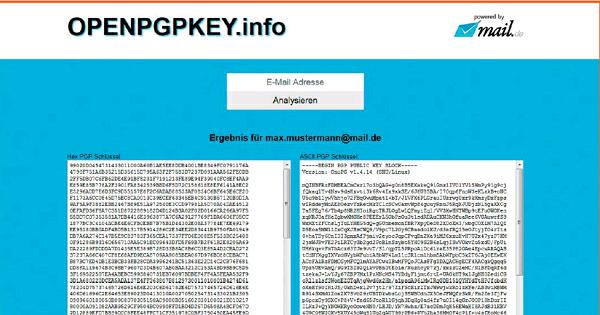

通過mail.de提供的網站openpgpkey.info,輸入用戶的電子郵件即可獲得公共密鑰(其真實性通過OPENPGPKEY得到保障)。

愛德華·斯諾登認為在這個被各種情報機構嚴密監控的互聯網上,我們要保護自己的隱私,一個強大的加密系統是唯一的選擇。對于網站或者即時通訊服務,可供我們選擇的加密方案很多,但是電子郵件的加密則有些棘手。加密與電子郵件服務供應商的連接,確保郵件以密文的方式傳輸這方面沒有什么問題,大部分供應商都提供安全的加密連接方式,但是電子郵件仍將以明文方式存儲于電子郵件服務商的服務器上,對斯諾登所使用的電子郵件供應商拉維畢特的襲擊證明,情報機構完全有可能通過電子郵件服務供應商來監視用戶的電子郵件。只有一種解決方案是真正安全的,那就是郵件從發件人傳輸到收件人之間的整個過程都必須采用加密方式。

使用PGP(Pretty Good Privacy)我們可以實現這一安全的加密方案。首先我們需要通過軟件(如Gpg4win)生成一個密鑰對,密鑰對由私鑰和公鑰組成,只有私鑰才能解密由公鑰加密的郵件。我們只需要將公鑰發送給聯系人,聯系人即可用它加密發送給我們的電子郵件。任何人都可以使用公鑰加密發送的電子郵件,確保只有擁有相對應私鑰的收件人才可以閱讀郵件。PGP效果很好,起碼在朋友和熟人的圈子里使用時很好,因為大家彼此比較熟悉,可以很方便地交換和保存彼此的公鑰。但是,如果我們希望陌生人也能夠加密發送給我們的電子郵件,那么目前可以選擇的方案是將公鑰上傳到公開的密鑰服務器,此類服務器通常由一些大學提供,其目的是為了讓大家可以在線存儲公共密鑰。不過,密鑰服務器并不清楚密鑰對應什么電子郵件地址,無法判斷相關信息的真偽,以我們使用美國麻省理工學院的密鑰服務器(pgp.mit.edu)為例,如果我們搜索默克爾,那么將可以找到許多公共密鑰,其中的一個密鑰或許正是我們需要的,但是我們無法從中區分出哪一個才是目標聯系人的密鑰,因為任何人都可以上傳PGP密鑰并根據自己的喜好設定姓名等相關信息。

PGP安全有賴于互聯網安全擴展

作為一個全球可用的電子郵件技術架構,要解決上述問題人們需要對PGP進行一定程度的擴展,例如添加一個認證或者監督機構。專家們對此有很多不同的意見,弗勞恩霍夫研究所希望使用“安全的多用途互聯網郵件擴展”(Secure Multipurpose Internet Mail Extensions,簡稱S/MIME)技術,與普通PGP不同的是S/MIME的公共密鑰是一個通過認證機構認證的證書。這確實可以很好地解決上面所提到的公共密鑰分發以及身體驗證的問題,但是認證機構認證的證書很多時候不是免費的,而且證書可以偽造,有可能被盜用或濫用。

相比之下,更被看好的是通過域名系統(Domain Name System,簡稱DNS)驗證的3層保障(IP地址、加密和PGP密鑰)技術OPENPGPKEY。DNS就像是互聯網的電話簿,它是一個域名和IP地址相互映射的一個分布式數據庫,世界上有成千上萬的DNS服務器,負責處理諸如將域名(例如chip.de)映射到網站服務器IP地址的工作。為了避免DNS劫持、DNS緩存污染等黑客攻擊,目前DNS系統需要通過“域名系統安全擴展”(Domain Name System Security Extensions,簡稱DNSSEC)以確保DNS記錄的真實性:通過每個IP地址的簽名,DNSSEC可以對DNS提供給DNS客戶端(解析器)的DNS數據來源進行認證,驗證數據的真偽。因而,DNSSEC可以防止攻擊者通過DNS緩存污染等攻擊方式引誘受害人到一個虛假的IP地址。以往,通過類似的攻擊,攻擊者可以在用戶訪問銀行網站時,通過虛假的DNS數據將用戶帶到偽造的站點上。

基于DNS的域名實體認證

OPENPGPKEY的第二層保障是“基于DNS的域名實體認證”(DNS-based Authentication of Named Entities,DANE)。目前,部分安全意識較高的電子郵件服務提供商已經在使用,例如posteo.de和mailbox.org。DANE在DNSSEC的基礎上,增加了指定應用(例如傳輸電子郵件)使用SSL證書加密連接的功能。而且通過DANE可以驗證郵件的傳輸路徑,例如本文中鮑勃發送郵件給愛麗絲的圖示,愛麗絲的郵件服務提供商可以通過服務器的DNS密鑰來確定郵件確實來自鮑勃和他的郵件提供商。

具備上述條件,接下來將可以達到互聯網工程任務組(The Internet Engineering Task Force,簡稱IETF)建議的PGP密鑰第三層保障標準OPENPGPKEY,設想一個場景,用戶可以使用電子郵件服務提供商在DNSSEC保護下的DNS服務器公布自己的PGP公共密鑰,而不是上傳到不安全的密鑰服務器,每個用戶不僅可以通過電子郵件服務提供商發布自己的PGP公共密鑰,而且這些PGP公共密鑰可以通過DNSSEC驗證真偽,徹底解決PGP公共密鑰公布和驗證真偽的問題。對于具體的應用細節,IETF計劃在2015年年底前建立一個正式的標準。