電網企業網絡信息安全的威脅與攻防新技術研究

龍震岳等

摘 要: 隨著電網企業管理信息化、電網運行自動化、電力設備智能化的不斷發展,電網企業信息安全愈發重要。在此針對網絡信息安全的嚴峻形勢,通過研究電網企業出現的新型攻防技術,包括高級持續威脅(APT)防護技術、漏洞掃描技術等的優缺點,給出基于最小攻擊代價的防御有效性分析策略,并計算網絡的防御能力。

關鍵詞: 網絡信息安全; 計算機; APT; 安全防御; 惡意威脅

中圖分類號: TN711?34 文獻標識碼: A 文章編號: 1004?373X(2015)21?0100?05

Threat to network information security and study on new defense

technologies in power grid enterprises

LONG Zhenyue1, 2, QIAN Yang1, 2, ZOU Hong1, 2, CHEN Ruizhong1, 2

(1. Key Laboratory of Information Testing, China Southern Power Grid Co., Ltd., Guangzhou 510000, China;

2. Information Center, Guangdong Power Grid Co., Ltd., Guangzhou 510000, China)

Abstract: With the continuous development of management informationization of the power grid enterprises, automatic power grid operation and intelligent electrical equipment, the information security has become more important. For the serious situation of network information security, the new?type defense technologies are studied, which are consisted of advanced persistent threat (APT) protection technology and vulnerability scanning technology. Combining with the advantages and disadvantages of these technologies, the strategy of defense effectiveness analysis based on the minimum attack cost is proposed, which can compute the defense capability of the network.

Keywords: network information security; computer; APT; safety defense; malicious threat

0 引 言

隨著電網企業管理信息化、電網運行自動化、電力設備智能化的不斷發展,電網企業信息安全愈發重要。信息化已成為電力企業工作中的重要組成部分,各類工作對網絡的高度依賴,各類信息以結構化、非結構化的方式儲存并流轉于網絡當中,一旦信息網絡被攻破,則往往導致服務中斷、信息泄漏、甚至指令錯誤等事件,嚴重威脅生產和運行的安全。因此,保障網絡信息安全就是保護電網企業的運行安全,保障網絡安全是電網企業的重要職責[1]。

目前的網絡信息安全形勢依然嚴峻,近年來,業務從單系統到跨系統,網絡從零星分散到大型化、復雜化,單純的信息安全防護技術和手段已經不能滿足企業安全防護的需要,應針對性地研究具有縱深防御特點的安全防護體系,以信息安全保障為核心,以信息安全攻防技術為基礎,了解信息安全攻防新技術,從傳統的“知防不知攻”的被動防御向“知攻知防”的縱深積極防御轉變,建立全面的信息安全防護體系。

1 概 述

從廣義層面而言,網絡信息安全指的是保障網絡信息的機密性、完整性以及有效性,涉及這部分的相關網絡理論以及技術都是網絡信息安全的內容。從狹義層面而言,網絡信息安全指的是網絡信息的安全,主要包括網絡軟硬件及系統數據安全[2]。網絡信息安全需要保證當網絡受到惡意破壞或信息泄露時,網絡系統可以持續正常運行,為企業提供所需的服務。

通過對我國某電網企業及其下轄電力單位的調研,以及對近5年電力信息資產信息安全類測評結果的統計得知,電網企業現存的網絡安全情況主要分為以下3類:網絡安全風險與漏洞弱點事件、數據安全風險與漏洞弱點事件、管理類安全風險與漏洞弱點事件。整體上看,電網企業的信息安全問題仍不容樂觀,近年來隨著網絡的復雜化,攻擊的新型化和專業化,網絡安全防護的情況亟待加強。總體而言,首先要加強并提升網絡、應用等方面安全水平,保證信息源頭的安全情況;其次加強管理類安全,特別是人員管理、運維管理等方面;最后研究分析最新攻防技術的特點,結合電網實際現狀,構建適用于現有網絡環境與架構的信息安全縱深防御體系。

本文主要針對第三點展開論述,研究包括高級持續威脅(APT)防護技術、漏洞掃描技術等新型的攻擊及其防護技術,提取在復雜網絡系統中的防御共同點,并給出一類策略用于分析網絡信息安全防御的有效性。

2 信息安全的攻防新技術

電網企業所依賴的信息安全隔離與防御技術主要包括數據加密技術、安全隔離技術、入侵檢測技術、訪問控制技術等。一方面,通過調研與統計分析。目前電網的信息安全建設主要以防止外部攻擊,通過區域劃分、防火墻、反向代理、入侵檢測等手段對外部攻擊進行防御,對內部的防御手段往往滯后,電網內部應用仍然存在一定的安全風險與漏洞弱點。如果一道防線失效,惡意的攻擊者可能通過以內部網絡為跳板威脅電網企業的安全;另一方面,電網企業中目前使用的防御技術一般是孤立的,未形成關聯性防御,而目前新型的攻擊往往會結合多個漏洞,甚至是多個0day漏洞進行組合攻擊,使得攻擊的隱蔽性、偽裝性都較強。因此,要構建信息安全防御體系,僅憑某單一的防護措施或技術無法滿足企業的安全要求,只有構建完整的信息安全防護屏障,才能為企業提供足夠的信息安全保障能力。

經過分析,目前針對電網企業的新型攻防技術有如下幾類:

2.1 高級持續威脅攻擊與防護技術

高級持續威脅(APT)是針對某一項有價值目標而開展的持續性攻擊,攻擊過程會使用一切能被利用的手段,包括社會工程學攻擊、0day漏洞攻擊等,當各攻擊點形成持續攻擊鏈后,最終達到攻擊目的。典型的APT攻擊案例如伊朗核電項目被“震網(Stuxnet)”蠕蟲病毒攻擊,通過攻擊工業用的可編程邏輯控制器,導致伊朗近[15]的核能離心機損壞。

根據APT攻擊的特性,企業可以從防范釣魚攻擊、識別郵件中的惡意代碼、識別主機上的惡意代碼、監測網絡數據滲出等多個環節進行檢測,主要涉及以下幾類新型技術。

2.1.1 基于沙箱的惡意代碼檢測技術

惡意代碼檢測中最具挑戰性的是檢測利用0day漏洞的惡意代碼,傳統的基于特征碼的惡意代碼檢測技術無法應對0day攻擊。目前最新的技術是通過沙箱技術,構造模擬的程序執行環境,讓可疑文件在模擬環境中運行,通過軟件所表現的外在行為判定是否是惡意代碼。

2.1.2 基于異常的流量檢測技術

傳統的入侵檢測系統IDS都是基于特征(簽名)的深度包檢測(DPI)分析,部分會采用到簡單深度流檢測(DFI)技術。面對新型威脅,基于DFI技術的應用需要進一步深化。基于異常的流量檢測技術,是通過建立流量行為輪廓和學習模型來識別流量異常,進而識別0day攻擊、C&C通信以及信息滲出等惡意行為。

2.1.3 全包捕獲與分析技術

由于APT攻擊的隱蔽性與持續性,當攻擊行為被發現時往往已經持續了一段時間;因此需要考慮如何分析信息系統遭受的損失,利用全包捕獲及分析技術(FPI),借助海量存儲空間和大數據分析(BDA)方法,FPI能夠抓取網絡中特定場合下的全量數據報文并存儲,便于后續的歷史分析或者準實時分析。

2.2 漏洞掃描技術

漏洞掃描技術是一種新型的、靜態的安全檢測技術,攻防雙方都會利用它盡量多地獲取信息。一方面,攻擊者利用它可以找到網絡中潛在的漏洞;另一方面,防御者利用它能夠及時發現企業或單位網絡系統中隱藏的安全漏洞。以被掃描對象分類,漏洞掃描主要可分為基于網絡與基于主機的安全漏洞掃描技術。

2.2.1 基于網絡的安全漏洞掃描技術

基于網絡的安全漏洞掃描技術通過網絡掃描網絡設備、主機或系統中的安全漏洞與脆弱點。例如,通過掃描的方式獲知OpenSSL心臟出血漏洞是否存在。基于網絡的安全漏洞掃描技術的優點包括:易操作性,掃描在執行過程中,無需目標網絡或系統主機Root管理員的參與;維護簡便,若目標網絡中的設備有調整或變化,只要網絡是連通的,就可以執行掃描任務。但是基于網絡的掃描也存在一些局限性:掃描無法直接訪問目標網絡或系統主機上的文件系統;其次,掃描活動不能突破網絡防火墻[3]。

2.2.2 基于主機的安全漏洞掃描技術

基于主機的安全漏洞掃描技術是通過以系統管理員權限登錄目標主機,記錄網絡或系統配置、規則等重要項目參數,通過獲取的信息與標準的系統安全配置庫進行比對,最終獲知系統的安全漏洞與風險。

基于主機的安全漏洞掃描技術的優點包括:可使用的規則多,掃描結果精準度高;網絡流量負載較小,不易被發現。該技術也存在一些局限性:首先,基于主機的安全漏洞掃描軟件或工具的價格昂貴;其次,基于主機的安全漏洞掃描軟件或工具首次部署的工作周期較長。

3 基于最小攻擊代價的網絡防御有效性分析策略

惡意攻擊總是以某一目標為導向,惡意攻擊者為了達到目標會選擇各種有效的手法對網絡進行攻擊。在復雜網絡環境下,如果可以盡可能大地提高惡意攻擊者的攻擊代價,則對應能達到提高有效防御的能力。基于這個假設,這里展示一種在復雜網絡環境下分析攻擊有效性的策略,并依此計算從非安全區到目標區是否存在足夠小的攻擊代價,讓惡意攻擊可以獲取目標。如果存在,則可以被惡意攻擊利用的路徑將被計算出來;如果不存在,則證明從非安全區到目標區的安全防御能力是可以接受的。

以二元組的形式描述網絡拓撲圖[4][C,]其中節點是網絡中的各類設備,邊表示設備間的關聯關系。假設非安全區域為[Z,]目標區域為[D。]在網絡中,攻擊者如果能達到目標,必然至少存在一條從非安全區節點到目標節點[d]的通路[p,]且這條通路上的攻擊代價小于值[w。]其中,攻擊代價指攻擊者能夠利用攻擊工具、系統缺陷、脆弱性等信息,實現其對目標的入侵行為所付出的代價。直觀地,由于攻擊行為往往會因遇到安全設備和安全策略的阻攔,而導致其成功實現其攻擊目的的時間、精力甚至資金成本提高,攻擊者為達到其攻擊目標所付出的所有的行為成本即攻擊代價。

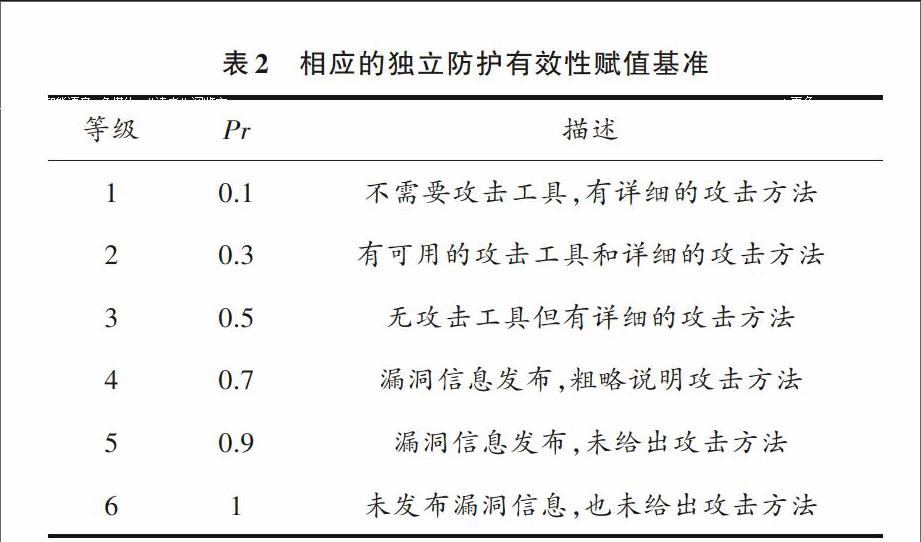

在圖[G]中,每一個節點[v]具有輸入權限[q]和獲利權限[q](如表1所示)、本身的防護能力[pr]以及風險漏洞數L(L≥0)。攻擊者能力是指攻擊者通過輸入權限[q,]通過任意攻擊手段,在節點[v]上所能獲取的最高權限值(獲利權限)[q′。]直觀地,輸入權限代表攻擊者在對某節點進行攻擊前所擁有的權限,如Web服務器一般均具有匿名訪問權限;獲利權限代表攻擊者最終可以利用的系統權限。

最短攻擊路徑是從非安全區域[Z]中任意節點[z]到目標節點[d]所有攻擊路徑中,防護成功率最低的[Pr]所對應的路徑。最短攻擊路徑所對應耗費的攻擊代價為最小攻擊代價[4],也是該網絡的防護能力有效性分值。

攻擊代價閾值:一旦攻擊者付出的攻擊代價超過其預期,攻擊者很大程度上將會停止使得攻擊代價超限的某一攻擊行為,轉而專注于攻擊代價較小的其他攻擊路徑。攻擊代價閾值即攻擊者為達到目標可接受的最大攻擊代價。如果防護能力有效性分值小于攻擊代價閾值,則說明攻擊目標可以達到。

攻擊代價閾值一般可以通過人工方式指定,本文采用德爾斐法,也被稱為專家咨詢法的方式來確定。經過專家分析和評判,將攻擊代價閾值設定為[t,]當攻擊路徑防護能力小于[t]即認為攻擊者會完成攻擊行為并能成功實施攻擊行為。

4 網絡防御有效性分析應用

假設在電網企業復雜網絡環境場景下存在一類新型的APT攻擊,網絡中使用兩種策略A,B進行攻擊防御。策略A采用了現有的隔離與防御技術,策略B是在現有基礎上增加應用了APT防御技術。計算兩類策略下的最小攻擊代價,并進而對APT防護效果進行分析。

4.1 策略選取

4.1.1 策略A

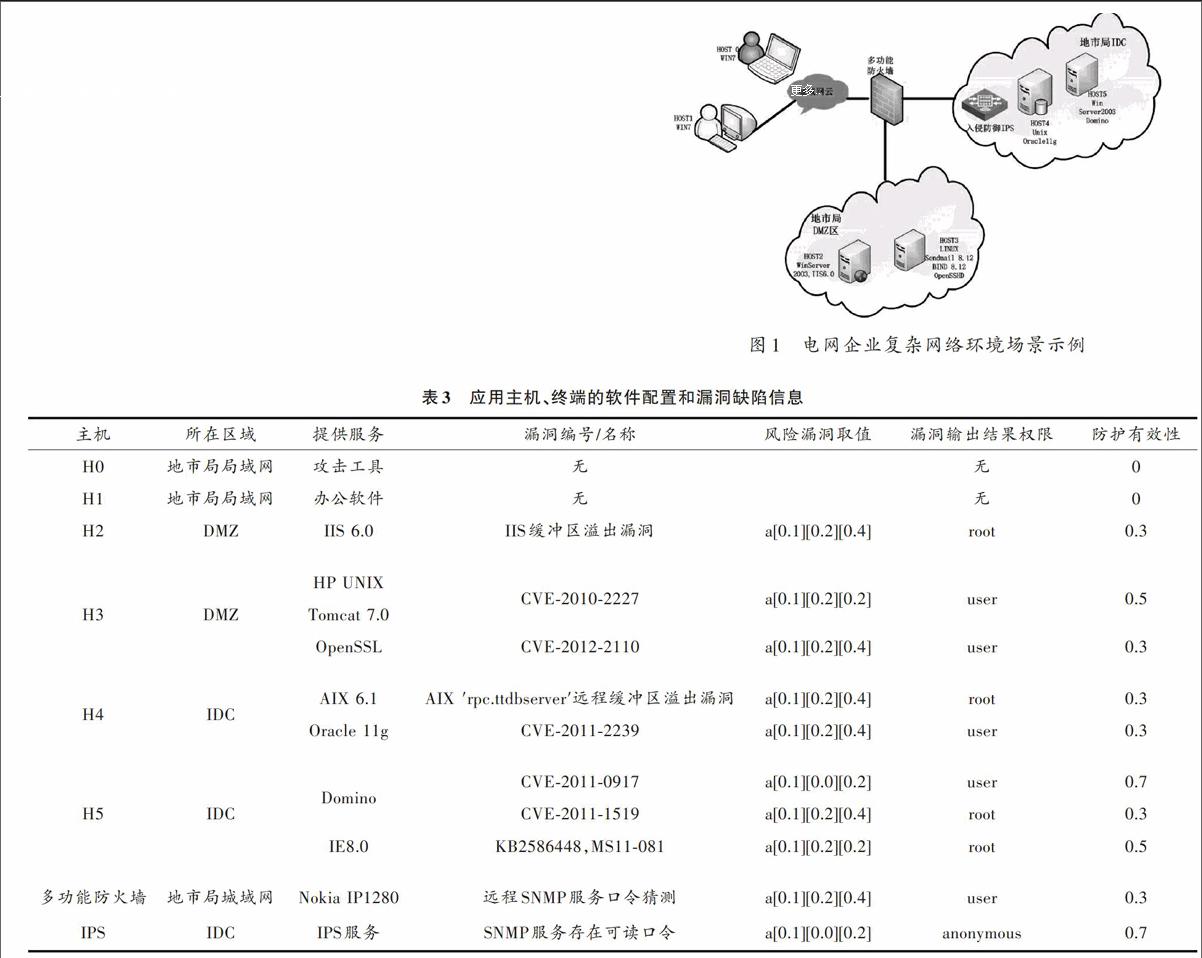

圖1為一個簡化的復雜網絡環境實例拓撲,其中DMZ區部署的Web服務器為內、外網用戶提供Web服務,電網地市局局域網的內部用戶不允許與外網直接連接,限網。各安全域之間具體訪問控制策略如下:

(1) 只允許地市局局域網用戶訪問DMZ區Host2(H2)上的IIS Web服務和Host3(H3)上的Tomcat服務;

(2) DMZ 區的H2 允許訪問H3上的Tomcat服務和IDC區Host4(H4)上的Oracle DB服務;

(3) 禁止H2和H3訪問Domino服務器Host5(H5);

(4) H5允許訪問DMZ的H2和H3及IDC區的H4。

4.2 效果分析

通過上述計算結果表明,在應用策略A與B情況下,局域網用戶到DMZ區域目標主機存在的攻擊路徑的防護有效性分值分別是(0.3,0.3,0.51)與(0.93, 0.93,0.979)。在策略A的情況下,通過DMZ區的H2為跳板,攻擊IDC的目標主機H4,最短攻擊路徑的防護有效性分值只有0.51,說明局域網內的攻擊者能在花費較小代價的情況下,輕易地獲取內網DMZ或IDC服務器的系統權限,從而造成較大的危害。而增加APT防護設備之后,通過DMZ區的H2為跳板,攻擊IDC的目標主機H4,防護有效性分值提升為0.979,其他攻擊路徑的防護有效性也有明顯提高。

策略A與策略B的對比結果表明,在DMZ區域有APT防護技術情況下,網絡環境下整體的隔離與防御能力得到了明顯提升,從而驗證了隔離與防御新技術的防護效果。

5 結 語

在新形勢、新技術下,我國電網企業網絡信息安全仍面臨著嚴峻的挑戰,應當高度重視網絡信息安全工作,不斷發展完善信息安全防御新技術,改善網絡信息安全的水平。單純使用某種防御技術,往往已無法應對快速變化的安全防御需求,只有綜合運用各種新型的攻防技術,分析其關聯結果,并通過網內、網間各類安全設備、安全措施的互相配合,才能最終建立健全網絡信息安全防范體系,最大限度減少惡意入侵的威脅,保障企業應用的安全、穩定運行。

參考文獻

[1] 高子坤,楊海洲,王江濤.計算機網絡信息安全及防護策略分析[J].科技研究,2014,11(2):155?157.

[2] 彭曉明.應對飛速發展的計算機網絡的安全技術探索[J].硅谷,2014,15(11):86?87.

[3] 范海峰.基于漏洞掃描技術的網絡安全評估方法研究[J].網絡安全技術與應用,2012,8(6):9?11.

[4] 吳迪,馮登國,連一峰,等.一種給定脆弱性環境下的安全措施效用評估模型[J].軟件學報,2012,23(7):1880?1898.

[5] 池水明,孫斌.無線網絡安全風險及防范技術芻議[J].信息網絡安全,2012,9(3):25?27.

[6] 馬紀豐,梁浩.物聯網感知層信息安全分析與建議[J].現代電子技術,2012,35(19):76?78.