支持屬性撤銷和解密外包的屬性基加密方案

馬 華,白翠翠,李 賓,劉振華

(西安電子科技大學(xué)數(shù)學(xué)與統(tǒng)計(jì)學(xué)院,陜西西安 710071)

支持屬性撤銷和解密外包的屬性基加密方案

馬 華,白翠翠,李 賓,劉振華

(西安電子科技大學(xué)數(shù)學(xué)與統(tǒng)計(jì)學(xué)院,陜西西安 710071)

為了有效地解決屬性基加密中屬性的撤銷問(wèn)題,減少解密過(guò)程中用戶的計(jì)算量,提出了具有撤銷和解密外包功能的屬性基加密方案.新方案利用線性秘密共享技術(shù)實(shí)現(xiàn)了秘密的分割與重組,基于密鑰加密密鑰樹(shù)實(shí)現(xiàn)了密鑰的更新.在解密過(guò)程中,將部分解密運(yùn)算外包給解密服務(wù)器,減少了用戶的計(jì)算代價(jià).安全性分析表明,新方案能夠抵抗共謀攻擊,保證數(shù)據(jù)的機(jī)密性和前向、后向安全性.仿真實(shí)驗(yàn)表明,新方案在密文更新和解密過(guò)程中所需時(shí)間都有很大程度降低.

屬性基加密;屬性;撤銷;外包

近年來(lái),云計(jì)算吸引了各行各業(yè)的廣泛關(guān)注.盡管云計(jì)算能夠?yàn)橛脩籼峁┍憬莸拇鎯?chǔ)和計(jì)算服務(wù),但是安全和訪問(wèn)控制問(wèn)題已成為制約云計(jì)算快速發(fā)展的重要因素[1].由于數(shù)據(jù)存儲(chǔ)在云服務(wù)器上[2],用戶失去了對(duì)數(shù)據(jù)的直接控制,這可能會(huì)導(dǎo)致敏感信息的泄露.為了保證數(shù)據(jù)的機(jī)密性,通常將數(shù)據(jù)以密文形式進(jìn)行存儲(chǔ),然而這種方法不利于用戶之間的數(shù)據(jù)共享.另一方面,云平臺(tái)的終端用戶往往是資源受限的,而屬性基加密的計(jì)算量相對(duì)比較大,因此研究外包計(jì)算技術(shù)有實(shí)際意義,它可以緩解終端用戶的計(jì)算負(fù)擔(dān).

屬性基加密的概念由Sahai和Waters[3]首次提出,它是身份加密的擴(kuò)展和演化.屬性基加密中數(shù)據(jù)擁有者可以和擁有某一特定屬性集的用戶共享加密數(shù)據(jù).屬性基加密分為密文策略的屬性基加密和密鑰策略的屬性基加密.隨后,Waters[4]提出了一個(gè)密文策略的屬性基加密方案,然而該方案沒(méi)有考慮到屬性和用戶的撤銷問(wèn)題.Boldyreva等[5]提出為每個(gè)屬性設(shè)定一個(gè)截止日期,但是這種撤銷機(jī)制不能實(shí)現(xiàn)屬性和用戶的即時(shí)撤銷.Hur等[6]和Xie等[7]提出的方案可以實(shí)現(xiàn)屬性的即時(shí)撤銷,但是密文和密鑰的更新使得方案的效率非常低.Zhang等[8]構(gòu)造了匿名的屬性基加密方案,然而沒(méi)有考慮屬性的撤銷.最近,Fan等[9]提出的方案支持任意狀態(tài)下用戶成員和屬性的動(dòng)態(tài)變化,然而無(wú)法實(shí)現(xiàn)屬性層的用戶撤銷.

此外,在屬性基加密中,解密過(guò)程經(jīng)常涉及到大量的雙線性對(duì)和模指數(shù)運(yùn)算,這對(duì)于資源受限的終端用戶而言是一個(gè)巨大的挑戰(zhàn).作為一種新的計(jì)算模式,外包計(jì)算可以借助于計(jì)算能力強(qiáng)大的服務(wù)器幫助終端用戶執(zhí)行計(jì)算任務(wù)[10].Chung等[11]提出了基于同態(tài)加密的外包技術(shù),該方案可以保證解密密鑰和明文消息的隱私性,但是同態(tài)運(yùn)算本身的計(jì)算量就比較大.Green等[12]提出將解密密鑰分為兩部分,分別由解密服務(wù)器和用戶保留,服務(wù)器利用自己的解密密鑰對(duì)密文進(jìn)行部分解密,用戶接著對(duì)部分解密的密文進(jìn)行完全解密得到明文.該技術(shù)不僅可以保證明文消息的隱私性,而且極大地緩解了用戶的計(jì)算負(fù)擔(dān).Li等[13]提出的方案同時(shí)實(shí)現(xiàn)了密鑰分發(fā)和解密的外包,并且可以對(duì)外包計(jì)算的結(jié)果進(jìn)行驗(yàn)證.

然而,已有的屬性基加密方案很少同時(shí)考慮屬性撤銷和解密外包問(wèn)題.筆者提出了一個(gè)同時(shí)支持屬性撤銷和解密外包的屬性基加密方案.安全性和效率分析表明,新方案可以實(shí)現(xiàn)數(shù)據(jù)的機(jī)密性,抗共謀攻擊和前向后向安全性,并且在密文更新和解密過(guò)程中的計(jì)算量遠(yuǎn)遠(yuǎn)低于已有方案.

1 背景知識(shí)

1.1 線性秘密共享方案

設(shè)參與者集合為P,如果P上的一個(gè)秘密共享方案Ⅱ滿足如下兩個(gè)條件,則稱為線性的:

(1)每個(gè)參與者的秘密份額構(gòu)成ZP上的一個(gè)向量.

(2)M是一個(gè)l×n的矩陣,映射將矩陣M的第i行映射到一個(gè)屬性.隨機(jī)選擇一個(gè)列向量v=(s,r2,…,rn),其中s∈ZP,s是待共享的秘密;r2,…,rn∈ZP.令λi=Mi·v,i=1,2,…,l,λi是秘密s的第i個(gè)份額,份額λi屬于參與者ρ(i).

1.2 KEK樹(shù)

密鑰加密密鑰(Key Encryption Key,KEK)樹(shù)[6]是指基于用戶的二叉樹(shù),它可以為未撤銷用戶提供密鑰更新信息,未撤銷用戶利用密鑰更新信息更新自己的私鑰,從而實(shí)現(xiàn)解密.如圖1所示,設(shè)U={u1,u2,…,un},是系統(tǒng)中所有用戶的集合;Gk是擁有屬性θk的用戶集合,稱為屬性群.數(shù)據(jù)服務(wù)管理者按如下步驟構(gòu)造KEK樹(shù):

(1)U中每個(gè)成員都分布在樹(shù)中的葉子節(jié)點(diǎn)上,每個(gè)節(jié)點(diǎn)vj都存儲(chǔ)一個(gè)隨機(jī)數(shù)NKEKj.

(2)路徑密鑰.從葉子節(jié)點(diǎn)到根節(jié)點(diǎn)上的所有NKEKj被定義為相應(yīng)用戶ut∈U的路徑密鑰KPt.比如,用戶u2存儲(chǔ)的路徑密鑰KP2={NKEK9,NKEK4,NKEK2,NKEK1}.

(3)最小覆蓋元.設(shè)Gi是屬性群,樹(shù)中能夠覆蓋Gi中所有用戶的最小的節(jié)點(diǎn)集合稱為Gi的最小覆蓋元,記為DKEK(Gi).比如,設(shè)屬性群Gi={u1,u2,u4,u5,u7,u8},此時(shí)DKEK(Gi)={DKEK4,DKEK7,DKEK11,DKEK12}.

(4)考慮DKEK(Gi)與KPt的交集,每個(gè)用戶ut∈Gi且擁有惟一的DKEK.

圖1 KEK樹(shù)示意圖

2 方案描述

2.1 方案的形式化定義

筆者所考慮的系統(tǒng)模型如圖2所示.數(shù)據(jù)擁有者將密文存儲(chǔ)到數(shù)據(jù)服務(wù)管理器,屬性機(jī)構(gòu)分別為用戶和解密服務(wù)器頒發(fā)屬性密鑰和轉(zhuǎn)換密鑰,然后解密服務(wù)器利用轉(zhuǎn)換密鑰對(duì)存儲(chǔ)在數(shù)據(jù)服務(wù)管理器上的密文進(jìn)行預(yù)解密,用戶接著對(duì)部分解密的密文進(jìn)行完全解密得到明文.

新的屬性基加密方案由7個(gè)算法構(gòu)成:系統(tǒng)建立輸入安全參數(shù)k和系統(tǒng)屬性空間L,輸出公開(kāi)參數(shù)PP和主密鑰KMSK;數(shù)據(jù)加密算法輸入PP,消息m以及訪問(wèn)結(jié)構(gòu)(M,ρ),輸出密文TC;密鑰生成算法輸入主密鑰KMSK和描述用戶的屬性集S,輸出相應(yīng)的密鑰KS和轉(zhuǎn)換密鑰KT;密文更新算法輸入原始密文TC以及屬性群密鑰Sρ(j),輸出更新后的密文;轉(zhuǎn)換密鑰更新算法輸入原始的轉(zhuǎn)換密鑰KT,輸出更新后的轉(zhuǎn)換密鑰;預(yù)解密算法輸入密文(包括更新后的密文)和轉(zhuǎn)換密鑰,解密服務(wù)器對(duì)密文進(jìn)行部分解密,輸出部分解密后的密文T0;完全解密算法輸入預(yù)解密后的密文和用戶密鑰,輸出消息m.

圖2 系統(tǒng)模型

2.2 具體方案

系統(tǒng)建立:屬性機(jī)構(gòu)執(zhí)行系統(tǒng)建立算法.輸入系統(tǒng)屬性空間L={θ1,θ2,…,θt}和安全參數(shù)k.G和GT是兩個(gè)階為素?cái)?shù)p的群,設(shè)g是群G的隨機(jī)生成元,雙線性映射e:G×G→GT.隨機(jī)選取a,α∈ZP,h1,h2,…,ht∈G.輸出公開(kāi)參數(shù)PP=(g,e(g,g)α,ga,h1,h2,…,ht),并秘密保留主密鑰KMSK=gα.最后,設(shè)G=,是屬性群集合,其中Gk是擁有屬性θk的用戶集合,屬性機(jī)構(gòu)將G發(fā)送給數(shù)據(jù)服務(wù)管理者.

數(shù)據(jù)加密:數(shù)據(jù)擁有者運(yùn)行加密算法.輸入PP,消息m以及訪問(wèn)結(jié)構(gòu)(M,ρ).隨機(jī)選擇一個(gè)向量v=(s,r2,…,rn),并計(jì)算λi=v·Mi,i=1,2,…,l.密文輸出如下:

數(shù)據(jù)擁有者將密文存儲(chǔ)到數(shù)據(jù)服務(wù)管理器.

密鑰生成:屬性機(jī)構(gòu)執(zhí)行密鑰生成算法.輸入主密鑰KMSK和屬性集S.隨機(jī)選擇t∈ZP,計(jì)算K′S=(K′=gαgat,L′=gt,?x∈S,,然后隨機(jī)選擇λ∈ZP,計(jì)算轉(zhuǎn)換密鑰

用戶密鑰為KS=(λ,KT).將KT發(fā)送給解密服務(wù)器.

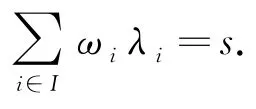

密文更新:假設(shè)Gk中的成員發(fā)生變化,即假設(shè)某一用戶ut獲得或失去屬性θk(θk=ρ(j)),屬性機(jī)構(gòu)接收到屬性群變化的請(qǐng)求后,將更新后的屬性群發(fā)送給數(shù)據(jù)服務(wù)管理者.數(shù)據(jù)服務(wù)管理者隨機(jī)選擇s′,屬性群密鑰Sρ(j)∈ZP,更新密文為

轉(zhuǎn)換密鑰更新:根據(jù)KEK樹(shù)的性質(zhì),擁有屬性θk(θk=ρ(j))的用戶ut解密C0,獲得屬性群密鑰Sρ(j),并且利用屬性群密鑰Sρ(j)更新轉(zhuǎn)換密鑰.更新后的轉(zhuǎn)換密鑰為

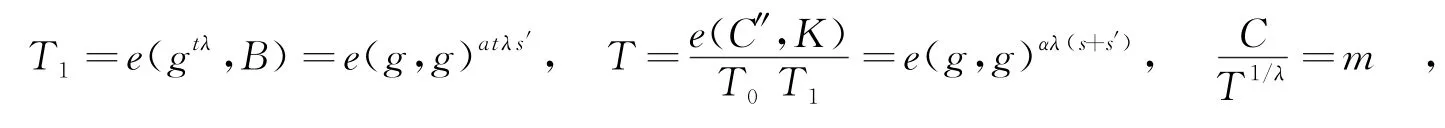

密文轉(zhuǎn)化:假設(shè)S滿足訪問(wèn)結(jié)構(gòu)(M,ρ),如果密文進(jìn)行更新,則解密服務(wù)器利用轉(zhuǎn)換密鑰計(jì)算

解密:如果密文是式(2)中的已更新密文,則用戶計(jì)算

否則,是式(1)中的原始密文,則用戶計(jì)算

3 方案分析

3.1 安全性分析

抗共謀攻擊:在方案中,即使多個(gè)非法用戶合謀,并且他們的屬性滿足密文的訪問(wèn)結(jié)構(gòu),他們?nèi)匀徊豢梢越饷苊芪?這是因?yàn)閷傩詸C(jī)構(gòu)在為用戶生成密鑰時(shí),為每個(gè)用戶選擇一個(gè)隨機(jī)數(shù)t隨機(jī)化用戶的私鑰,而且每個(gè)用戶在生成轉(zhuǎn)換密鑰時(shí),隨機(jī)選取λ,這樣每個(gè)用戶都可以計(jì)算出相應(yīng)屬性對(duì)應(yīng)的值,但不能得到e(g,g)atλs.

前向安全:當(dāng)用戶離開(kāi)某一屬性群,屬性機(jī)構(gòu)將變化的屬性群發(fā)送給數(shù)據(jù)管理者,數(shù)據(jù)管理者更新屬性群密鑰,根據(jù)KEK樹(shù)的構(gòu)造,離開(kāi)這一屬性群的用戶由于不能通過(guò)解密C0得到相應(yīng)的屬性群密鑰Sρ(i),所以無(wú)法更新自己的私鑰,因此撤銷的用戶不能解密密文.

后向安全:當(dāng)用戶進(jìn)入一個(gè)屬性群,屬性機(jī)構(gòu)將更新后的屬性群發(fā)送給數(shù)據(jù)管理者,數(shù)據(jù)管理者更新相應(yīng)的屬性群密鑰根據(jù)KEK樹(shù)的性質(zhì),只有該屬性群中的用戶才可以解密C0,得到更新后的屬性群密鑰Sρ(i).因此新加入的用戶可以更新密鑰,進(jìn)而解密更新后的密文.

3.2 性能比較

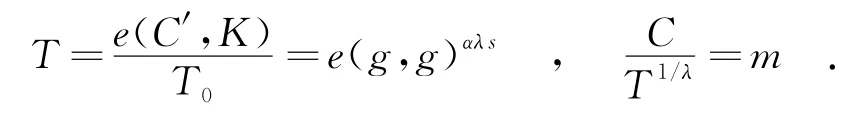

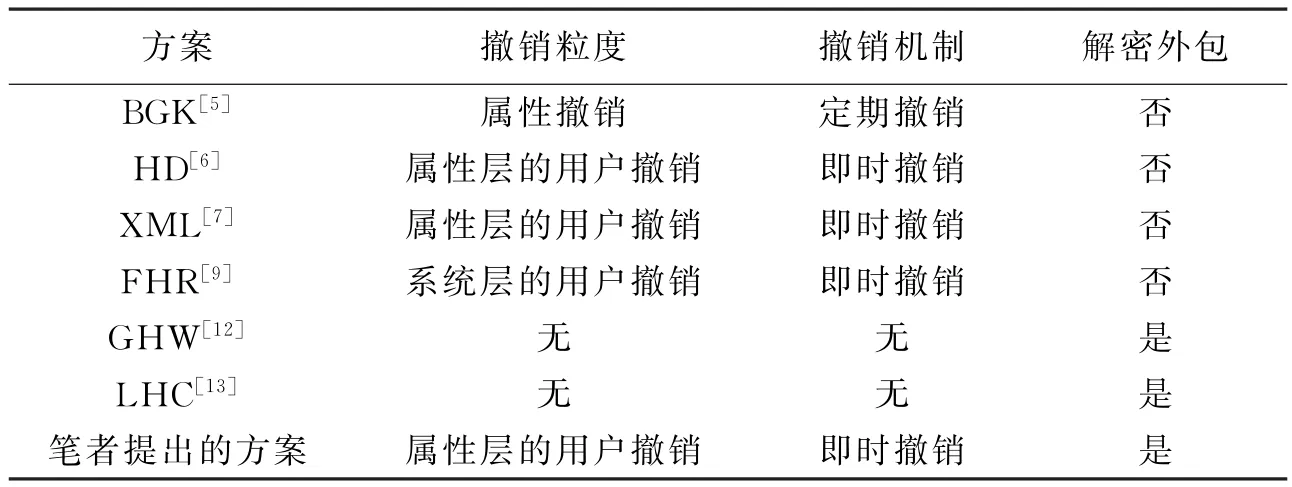

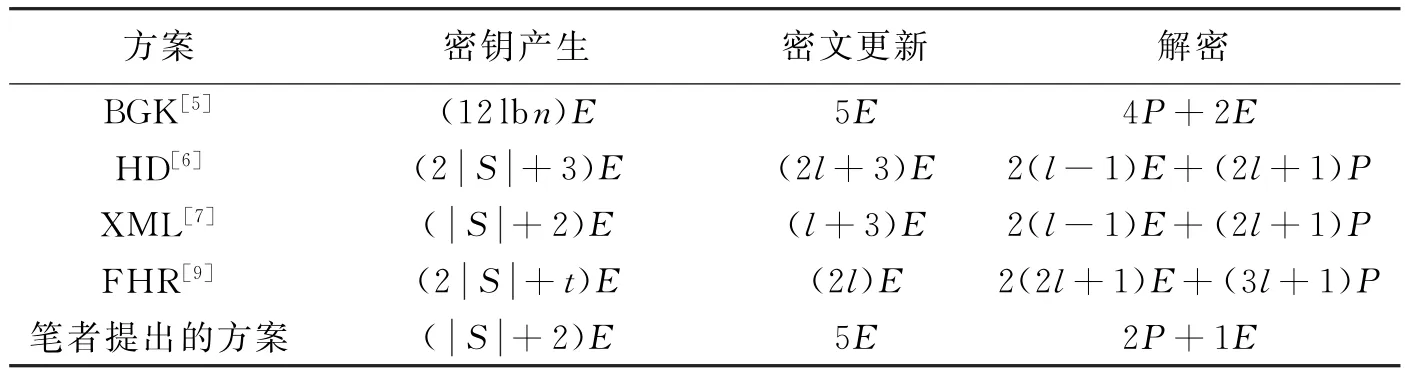

表1和表2分別從功能特征和效率方面對(duì)新方案和已有方案進(jìn)行了分析和比較.

表1 功能特征比較

表2 計(jì)算量比較

從表1可以看出,與BGK[5]相比,FHR[9]和筆者提出的方案都可以實(shí)現(xiàn)屬性和用戶的即時(shí)撤銷.但FHR[9]只能實(shí)現(xiàn)系統(tǒng)層的用戶撤銷,而新方案可以實(shí)現(xiàn)屬性層的用戶撤銷.此外,GHW[12]方案和LHC[13]方案沒(méi)有考慮到屬性撤銷的問(wèn)題.

表2給出了已有方案[5-7]以及新方案在密鑰產(chǎn)生、密文更新以及解密階段效率的比較分析,其中表示與用戶相關(guān)的屬性個(gè)數(shù),l表示與密文相關(guān)的訪問(wèn)結(jié)構(gòu)中的屬性個(gè)數(shù),n是系統(tǒng)中的用戶個(gè)數(shù),t是系統(tǒng)的屬性個(gè)數(shù),E和P分別表示模指數(shù)運(yùn)算和雙線性對(duì)運(yùn)算.在FHR[9]的方案中,密鑰生成所需的計(jì)算量不僅與用戶的屬性個(gè)數(shù)有關(guān),還與整個(gè)系統(tǒng)的屬性個(gè)數(shù)相關(guān).在密文更新時(shí),新方案和BJK[5]只需計(jì)算5個(gè)指數(shù)運(yùn)算,解密過(guò)程中新方案用戶只需計(jì)算兩個(gè)雙線性對(duì)運(yùn)算和一個(gè)指數(shù)運(yùn)算,而已有方案[6-7,9]所需運(yùn)算都隨著訪問(wèn)結(jié)構(gòu)的復(fù)雜度或者屬性個(gè)數(shù)增加而增加.

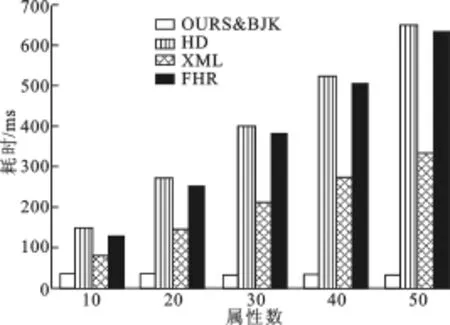

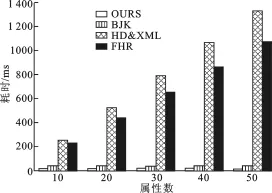

3.3 仿真實(shí)驗(yàn)

在Linux環(huán)境下,基于版本號(hào)為0.5.14的PBC(Pairing-Based Cryptography)密碼庫(kù),對(duì)新方案和目前支持屬性撤銷的方案[5-7,9]進(jìn)行了效率測(cè)試.程序運(yùn)行在一個(gè)配置為Genuine Intel CPU、T1500@ 1.86 GHz、3 GB RAM的筆記本電腦上.在實(shí)驗(yàn)中,群G和GT中元素的模長(zhǎng)選取為512 bit,用戶屬性的數(shù)量范圍設(shè)置為10到50,最終時(shí)間結(jié)果是50次實(shí)驗(yàn)的平均值.圖3和圖4分別從密文更新和解密效率方面比較了新方案與已有方案[5-7,9].實(shí)驗(yàn)結(jié)果表明,新方案在密文更新和解密過(guò)程中所需時(shí)間都有明顯的減少,并且為固定常數(shù).

圖3 密文更新效率對(duì)比

圖4 解密效率對(duì)比

4 總 結(jié)

筆者提出了支持屬性撤銷和解密外包的屬性加密方案,實(shí)現(xiàn)了屬性的即時(shí)撤銷和屬性層的用戶撤銷,同時(shí)保證了數(shù)據(jù)機(jī)密性,抗共謀攻擊和前向后向安全性.與已有方案相比,新方案在密文更新和解密過(guò)程所需時(shí)間都有明顯減少,不會(huì)因?yàn)橄到y(tǒng)中撤銷屬性數(shù)量的增加而影響系統(tǒng)的性能.

[1]馮登國(guó),張敏,張妍,等.云計(jì)算安全研究[J].軟件學(xué)報(bào),2011,22(1):71-83. Feng Dengguo,Zhang Min,Zhang Yan,et al.Study on Cloud Computing Security[J].Journal of Software,2011,22 (1):71-83.

[2]朱旭東,李暉,郭禎.云計(jì)算環(huán)境下加密圖像檢索[J].西安電子科技大學(xué)學(xué)報(bào),2014,41(2):152-158. Zhu Xudong,Li Hui,Guo Zhen.Privacy-preserving Query over the Encrypted Image in Cloud Computing[J].Journal of Xidian University,2014,41(2):152-158.

[3]Sahai A,Waters B.Fuzzy Identity-based Encryption[C]//Proceedings of the 24th Annual International Conference on the Theory and Applications of Cryptographic Techniques.Berlin:Springer,2005:457-473.

[4]Waters B.Ciphertext-policy Attribute-based Encryption:an Expressive,Efficient,and Provably Secure Realization [C]//Proceedings of the 14th International Conference on Practice and Theory in Public Key Cryptography.Berlin: Springer,2011:53-70.

[5]Boldyreva A,Goyal V,Kumar V.Identity-based Encryption with Efficient Revocation[C]//Proceedings of the ACM Conference on Computer and Communications Security.New York:ACM,2008:417-426.

[6]Hur J,Noh D K.Attribute-based Access Control with Efficient Revocation in Data Outsourcing Systems[J].IEEE Transactions on Parallel and Distributed Systems,2011,22(7):1214-1221.

[7]Xie X,Ma H,Li J,et al.An Efficient Ciphertext-policy Attribute-based Access Control towards Revocation in Cloud Computing[J].Journal of Universal Computer Science,2013,19(16):2349-2367.

[8]Zhang Y,Chen X,Li J,et al.Anonymous Attribute-based Encryption Supporting Efficient Decryption Test[C]// Proceedings of the 8th ACM SIGSAC Symposium on Information,Computer and Communications Security.New York: ACM,2013:511-516.

[9]Fan C I,Huang V S M,Rung H M.Arbitrary-state Attribute-based Encryption with Dynamic Membership[J].IEEE Transactions on Computers,2014,63(8):1951-1961.

[10]Atallah M J,Pantazopoulos K N,Rice J R,et al.Secure Outsourcing of Scientific Computations[J].Advances in Computers,2002,54:215-272.

[11]Chung K M,Kalai Y,Vadhan S.Improved Delegation of Computation Using Fully Homomorphic Encryption[C]// Lecture Notes in Computer Science.Berlin:Springer Verlag,2010:483-501.

[12]Green M,Hohenberger S,Waters B.Outsourcing the Decryption of ABE Ciphertexts[C]//Proceedings of the 20th USENIX Conference on Security.Berkeley:USENIX Association,2011:34.

[13]Li J,Huang X,Chen X,et al.Securely Outsourcing Attribute-based Encryption with Checkability[J].IEEE Transactions on Parallel and Distributed Systems,2013,25(8):2201-2210.

(編輯:郭 華)

Attribute-based encryption scheme supporting attribute revocation and decryption outsourcing

MA Hua,BAI Cuicui,LI Bin,LIU Zhenhua

(School of Mathematics and Statistics,Xidian Univ.,Xi’an 710071,China)

Aiming to tackle the attribute revocation issue and reduce the user’s computational overheads,an attribute-based encryption scheme is proposed and it can support attribute revocation and decryption outsourcing.In the proposed scheme,the splitting and reconstruction of secrets is realized by the linear secret sharing technique,and key update is based on the KEK(Key Encrypting Key)tree.In decryption,our scheme outsources some decryption computational tasks to a decryption service provider,which reduces the computational cost on users’side.Security analysis indicates that the proposed scheme can resist collusion attack,and ensure data confidentiality and forward/backward secrecy.Experimental results show that the efficiency of ciphertext update and decryption is improved in terms of time cost.

attribute-based encryption;attribute;revocation;outsourcing

TN918

A

1001-2400(2015)06-0006-05

10.3969/j.issn.1001-2400.2015.06.002

2014-12-21

時(shí)間:2015-03-13

國(guó)家自然科學(xué)基金資助項(xiàng)目(61472470,61100229);陜西省自然科學(xué)基金資助項(xiàng)目(2014JM2-6091)

馬 華(1963-),女,教授,E-mail:hma@mail.xidian.edu.cn.

http://www.cnki.net/kcms/detail/61.1076.TN.20150313.1719.002.html