芻議計算機入侵取證中的入侵事件重構技術

邱成相 蘇有邦

【關鍵詞】計算機 入侵取證 重構技術

當今時期,網絡技術越發普及,已經成為人們生活工作中不可缺少的組成部分。由于網絡具有開放性特征,導致用戶信息的安全性受到一定的威脅。特別是最近幾年,計算機犯罪情況逐年提升,嚴重影響計算機領域的進一步發展。入侵取證技術的出現和發展,能夠有力打擊計算機犯罪,完善計算機網絡安全體系。

1 入侵事件重構的證據來源

1.1 系統應用層對象

1.1.1 日志

日志主要是指,計算機系統中指定對象的程序操作、或者操作結果根據時間而有序排列的文件集合。所有的日志文件,都具有一定的日志記錄,每天的日志記錄都會形成全新的系統事件。基于日志取證的一種模型,如某次事件被日志提取出來,被標定成樹型結構,用代數表達式對事件進行表示。可以利用基于時間的、線性、或者動態的公式對模型的屬性進行表示,以此對攻擊場景與重構時間序列相互間的關聯進行模擬。

1.1.2 注冊表

通常情況下,在計算機系統中的注冊表,蘊含了豐富的數據信息,主要有用戶具體配置信息、用戶認證信息、系統配置信息、以及安裝應用信息等等。在修改注冊表鍵值時,都會產生相應的時間戳。注冊表的結構,類似于文件系統,存儲類型信息,或者為處理數據的名字;鍵值與目錄相似,是子健和值的父結點。如果注冊表中鍵、鍵值、或者其他結構被刪除,可以根據鍵值與值相互間的關系進行恢復。

1.1.3 文件系統

作為操作系統中關鍵文件的集合,文件系統主要是對文件內容、文件類型、被訪問形式、以及文件執行操作過程等對象的研究。

1.2 操作系統層對象

1.2.1 工具

最具有代表性的工具主要包括Forensix和BackTracker等。而BackTracker是一種圖形化界面系統,一般情況下是由于用戶執行某件事件序列而產生的;其可以調用系統對象和系統層記錄文件。但是,BackTracker不具備監控內存映射對象的功能。如果入侵者進入系統,并且獲取管理權限,BackTracker功能將會被終止。

1.2.2 內存取證獲取

計算機軟件和硬件對于內存取證獲取具有重要影響。利用硬件可以對內存獲取證據直接進行訪問;而利用軟件可以根據所系統的函數實現證據的獲取。一般情況下,很多研究人員認為由于硬件是直接操作獲取,所以更加具有可靠性和安全性,但是事實并非如此。利用硬件和軟件相結構的機制,能夠保證證據獲取的安全性。

1.2.3 內存證據分析

內存證據分析主要由三個部分組成,分別是進程分析、文件系統分析、以及系統狀態分析。進程分析主要是對系統中已經安裝的程序的列表進行列舉。系統文件分析指的是利用對進程環境的分析,對文件的列表、以及由程序引用的dll列表進行檢查。

2 入侵事件重構的主要方法

2.1 基于時間戳的日志分析

日志能夠對計算機系統行為記錄進行詳細準確的描述,如應用程序、操作系統、以及用戶行為等等。利用日志,可以有效實現異常事件的分析、用戶行為的檢測、以及系統資源流程的監控等等行為。日志文件一般有信息和子系統特有的信息、以及時間戳所構成。時間戳最為關鍵。通常情況下,日志分析技術,都是由時間戳對事件序列進行重構,但是計算機時鐘對時間戳有一定影響,所有時鐘如果受到人為因素、或者環境因素所影響,將會引發時間戳的功能。

2.2 基于語義的事件重構

語義分析主要是根據結構中的文本,審查上下文之間的性質關聯,以此確定類型是否相符,屬于一種邏輯階段。基于語義的事件重構,針對系統中已經不可逆轉的數據對象關系開展分析,以此對語義之間的關系性質進行檢測。

2.3 基于操作系統層對象依賴追蹤技術的事件重構

此部分的重構系統,主要是監視系統調用層的對象和事件,進而獲取證據。如這種在一定事件內獲取系統狀態實現事件重構的一種方法。操作系統通常會在默認的狀態下,對注冊表hives文件進行備份,Microsoft Windows Restore Point屬于此類文件,在系統信息目錄下保存。通過對數據進行對比,可以獲取行管信息的系統事件時間表;如果比較系統快照間,能夠合理降低事件間的事件跨度。時間間隔越短,那么可以確定的狀態變化越多。

2.4 基于有限狀態機模型的事件重構

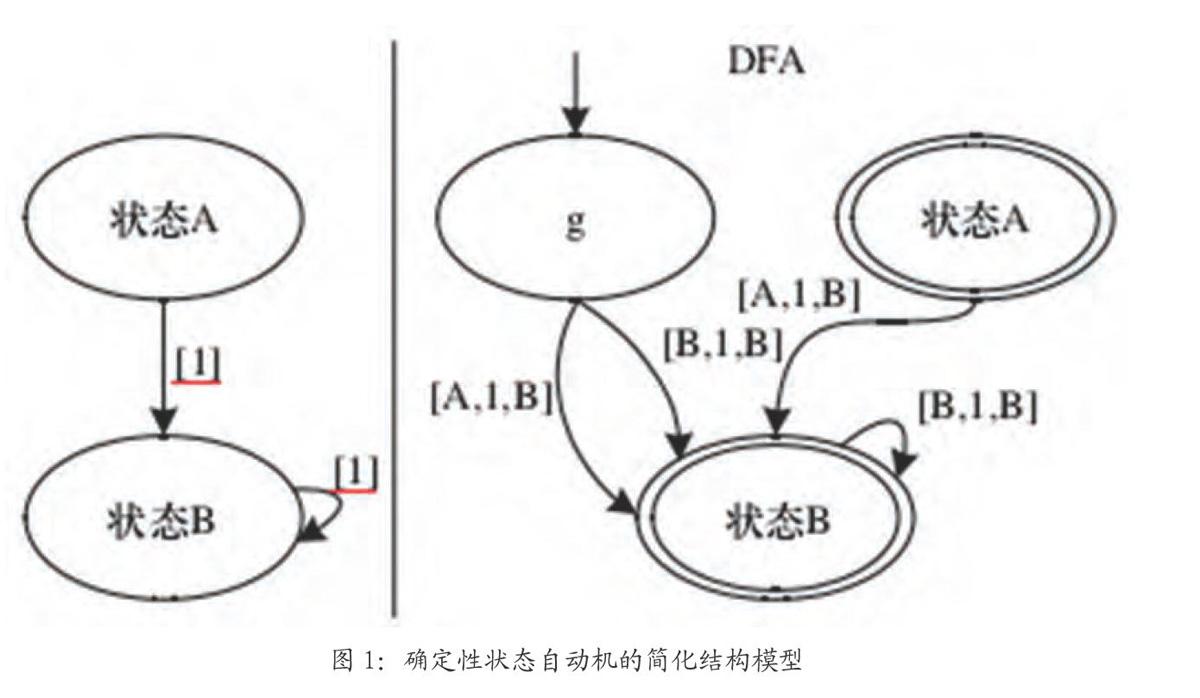

通過將受到懷疑的電腦構想成有限狀態機(FSM),當發生入侵事件后,入侵行為過后計算機將處于一種特殊狀態,而這一狀態下的事件或者場景將可通過逆推回溯方式得到,通過這種方式實現事件的重構。但FSM中因為回溯過去狀態數據量龐大,狀態轉換相對困難。而通過確定性有窮狀態自動機(DFA)則可實現系統的狀態轉換,采取簡單的表達方式,將回溯過去狀態量大的問題加以解決。DFA中,狀態轉換可簡化為三者關系,如圖1所示。

3 入侵事件重構的分析

3.1 數據來源比較

系統應用層事件的重構,有利于證據的獲取,同時也蘊含了一些無用數據信息。此外,普通的系統日志只是負責記錄與執行有關聯的對象和事件,很容易失去記錄功能;同時也無法保證證據的可信性。就現階段來講,網絡日志對于加密通訊意義不大,提供的信息也屬于系統應用層方面的。而基于操作系統層對象的重構,利用內存實現系統實時信息、如文件、事件、進程關聯、以及系統內存和讀寫操作等等,進而實現問題的解決,最為重要是是其不易被入侵者刪除或者篡改。

3.2 入侵事件重構方法比較

由于系統日志、網絡日志、以及應用程序日志的存在,導致時間戳日志分析技術普遍存在。但是存在日志格式繁多、數據量多大等問題,同時容易出現重構事件序列不準確情況的發生。基于操作系統層對象的依賴追蹤技術,使系統事件重構依賴于操作系統內部的數據結構,極大提高重構的真實性。不僅保證生成邏輯關系庫的真實性和可靠性,同時提升了工作效率。

4 總結

總而言之,計算機入侵取證中的入侵事件重構技術,對于保護用戶網絡信息安全,修補安全漏洞,追蹤入侵具有至關重要的影響。在計算機日益普及的當今社會,計算機犯罪情況越來越猖狂,計算機入侵取證技術也就越發重要。因此,行業研究人員務必積極研究,不斷創新技術,與時俱進,以此解決不法分子的犯罪行為。

參考文獻

[1]季雨辰,伏曉,石進等.計算機入侵取證中的入侵事件重構技術研究[J].計算機工程,2014(1):315-320.

[2]錢勤,張瑊,張坤等.用于入侵檢測及取證的冗余數據刪減技術研究[J].計算機科學,2014,41(z2):252-258.

[3]田志宏,余翔湛,張宏莉等.基于證據推理網絡的實時網絡入侵取證方法[J].計算機學報,2014(5):1184-1194.