基于行為主動權限識別的安全身份認證技術

申 石 岑榮偉 沈宇超 國 強

(國家信息中心信息與網絡安全部 北京 100045)

?

基于行為主動權限識別的安全身份認證技術

申 石 岑榮偉 沈宇超 國 強

(國家信息中心信息與網絡安全部 北京 100045)

(shsh@cei.gov.cn)

針對云計算環境下的身份認證方法進行研究,分析了主流認證方式存在的不足.結合行為與主動權限識別技術,提出更為準確、安全身份認證方案.該方案可以實現基于行為的主動權限識別,自適應選擇是否采用高強度安全認證,有效地防止黑客入侵,降低認證環節的安全威脅.

云計算;身份認證;大數據;權限識別;訪問控制

時下云計算、大數據、能力開放、掌上辦公等新技術、新業務、新模式的出現, 大量業務系統已經或者即將遷入到云環境中,隨著云平臺的廣泛建設,云環境中如何進行安全認證已經成為眾所關注之處.傳統IDM類產品采用賬號、密碼且單向認證的身份認證方式,身份鑒別方式單一.在云環境中的身份認證需要更為智能,因為云環境中包含了大量企業信息,一旦認證環節出現問題將會導致云中各個租戶的信息大量泄漏.

1 主要身份認證技術

身份認證主要是對實體進行某種形式的鑒別,對實體進行鑒別一般基于以下幾種形式:基于所知,如密鑰、口令等;基于所有,如智能卡、U盾等;基于某種特征,如人的語音、指紋等.

1.1 基于口令的認證

以口令作為驗證依據的認證技術是最簡單而又容易實現的,此種認證方法的應用也較為廣泛.口令認證最大的特點是實現簡單、價格低廉、便于記憶且無須附加任何設備. 但與此同時,口令認證的安全性也存在較大風險,因為為人們便于記憶多個口令會出現如口令簡單、重復等問題.攻擊者可通過口令猜測或窮舉攻擊等方法對口令進行破解入侵系統[1].

1.2 基于智能卡的認證

通過鑒別集成電路IC卡也是一種被采用較多的認證方式,IC智能卡具有較高的安全性,其硬件具有加密功能.IC智能卡中存有持卡人的個人信息,相同的個人信息也存于驗證服務器.認證過程中,持卡人輸入正確PIN碼,驗證成功后即可讀出卡中的秘密個人信息,之后該信息將與驗證服務器之間進行認證.但是這種方法要求有讀卡設備才能完成整個驗證,增加了硬件的成本[2].

1.3 基于實體特征的認證

特征鑒別具有普遍性、唯一性、穩定性和可比性等特點,通過采集人的終生可靠的、獨一無二的生物特征作為鑒別依據.此種技術方法通過傳感器采集用戶的生物信息,提取相應特征,并將此與數據庫中的特征進行對比來實現身份的認證.目前可識別的生物特征包括掌紋、面部、視網膜、虹膜、聲紋、指紋等.雖然生物特征具有唯一性,但是,留在傳感器上的指紋和掌紋存在被盜取復制的可能;面部識別會受到表情、化妝、姿態等的影響;語音識別會受到環境、情緒、狀態等因素的影響.再加上識別設備成本高昂的問題,此種認證技術的應用只處于小范圍推廣階段[3].

公鑰基礎設施PKI一般由認證權威機構CA、注冊權威機構RA、證書吊銷列表CRL和終端實體等部分組成.CA也稱數字證書管理中心,負責生成、發放和管理證書;RA又稱證書注冊中心,負責申請和審核數字證書.PKI 的核心部分是CA,數字證書是經過CA簽名的包含有用戶個人信息和公鑰的數據體,它是CA認證的依據.PKICA認證的鑒別機制具有很高的安全性,是目前應用較為廣泛的認證方法.但是也存在著一些問題,比如,CA無法驗證一個用戶所提供信息的真實性,證書廢止與證書吊銷列表CRL存在刷新的時間差等.這些問題在技術上解決雖然容易,但是在具體實施過程中存在一定難度[4].

2 主流身份認證應用

2.1 亞馬遜

亞馬遜所采用的身份認證系統稱為AWS IAM(AWS identity and access management),在IAM中創建用戶并為他們分配數字證書或請求臨時數字證書,該認證系統中包括密鑰管理與流轉、臨時安全證書、多因素認證.亞馬遜平臺的認證特點在于AWS IAM已經與EC2實例構建了良好的兼容性,賬號創建與管理方面基于角色實現.

2.2 阿里云

用戶登錄阿里云的官網進行用戶注冊或登錄操作時通過https協議進行,相應地,阿里云對云服務用戶進行身份驗證通過AccessId和AccessKey安全加密.

阿里云的維護人員對系統的訪問經過角色管理系統來定義和控制其訪問權限,每個維護人員都有自己的唯一身份,經過動態令牌和數字證書雙因素認證后再通過SSH連接到安全代理后進行操作.

2.3 騰訊微信

微信用戶登錄一般有2種方式:一種是無需輸入密碼直接登錄;另一種是要求用戶輸入登錄名和密碼.

用戶分別輸入用戶名和密碼后,點擊登錄,完成登錄過程.IM服務器通過讀取用戶數據庫來驗證用戶的身份,如果驗證通過則會進行后續的信息交互,包括獲取用戶列表、新信息、設備信息更新等.

2.4 Apple Pay認證平臺

Apple Pay采用的是近場支付技術,當用戶進行支付操作時,把手機靠近帶有近場支付技術標志或Apple Pay標志的POS機后,再用蘋果終端自帶的指紋識別完成驗證之后即可完成支付.

Apple Pay使用的是叫作“Tokenization”的技術,將關聯的銀行卡信息轉化為一個字符串(Token)存于手機或手表等智能終端中.當用戶發起支付申請時,智能終端通過該Token生成一個隨機Token和一組動態安全碼發給銀行,銀行再通過Token服務將其還原成銀行卡從而回傳授權完成支付.

通過對上述平臺的分析,我們發現Apple Pay認證方式不適合電子政務環境的身份認證,而亞馬遜、阿里云的認證方式均為被動方式,需要終端用戶提供相應的憑證,但無法主動判別終端用戶是否是真正的終端用戶,即無法判別“我就是我”.因此,需要一種增強型的認證方式,能夠主動判斷終端用戶身份的真實性.

3 一種系統安全身份認證技術方案

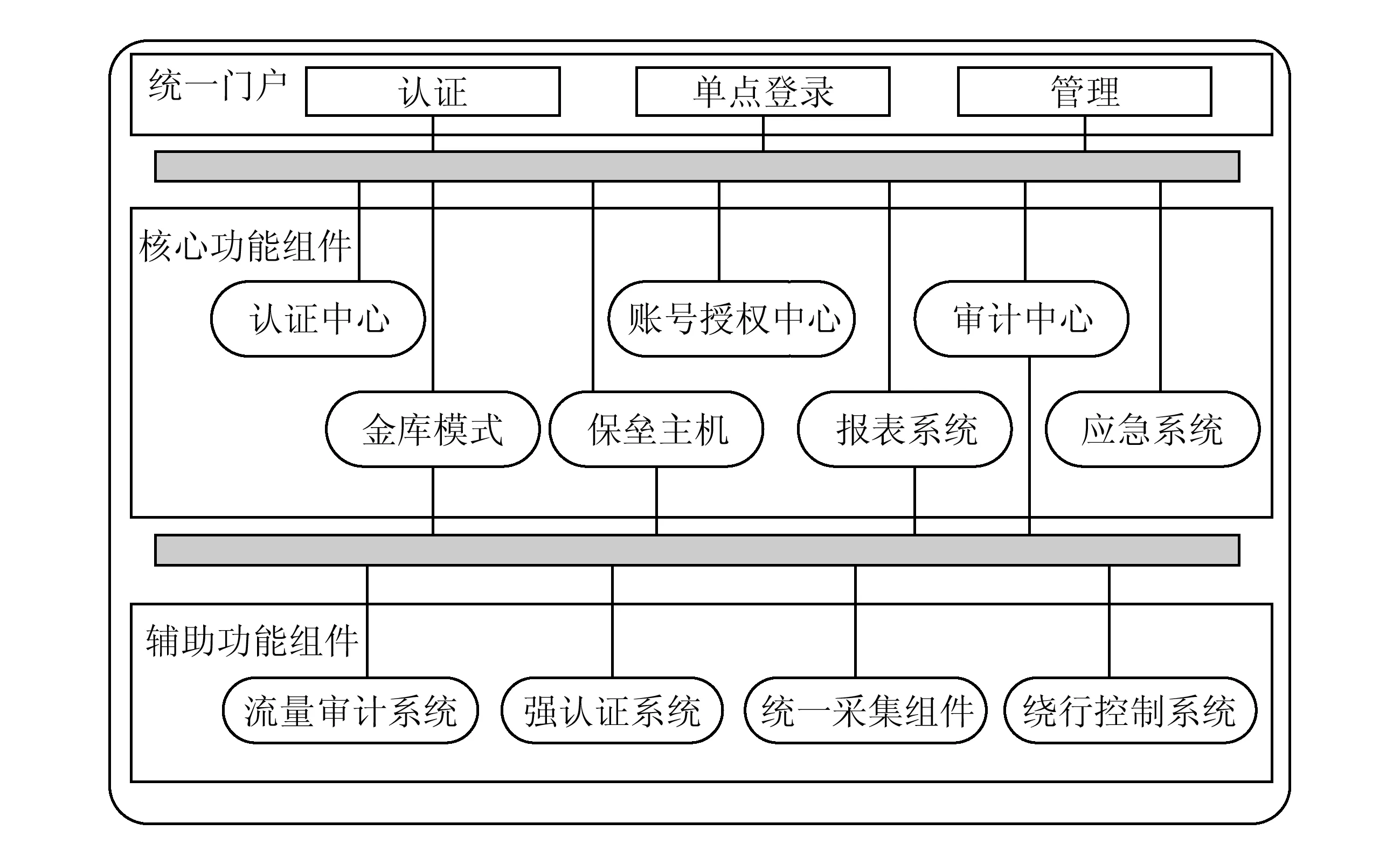

基于現有的技術,我們提出了一種新的身份認證解決方案,將賬號(account)管理、認證(authentication)管理、授權(authorization)管理和安全審計(audit)4項功能集成在一個云平臺當中,如圖1所示:

圖1 平臺整體框架圖

3.1 統一認證門戶

門戶是應用資源、系統資源的第1個登錄界面和集中訪問入口.針對普通用戶在對接管資源(應用資源、系統資源)單點登錄時,支持對資源連通性探測,并給出友好提示,探測結果如網絡時延、服務器響應.門戶提供一種對資源(系統資源、應用資源)的可用性探測功能,便于個人用戶自行完成單點登錄可用性探測.

3.2 賬號管理

系統根據規范要求實現從賬號全部綁定責任人管理,實現所有從賬號全部要綁定責任人.系統定期(周期可以設定)檢查無責任人的孤立從賬號情況,對存在的無責任人的孤立賬號給出提醒或告警.將大數據平臺的訪問賬號納入4A集中管理,包括賬號的增、刪、改、查等功能,同一自然人訪問任何接入的大數據平臺時,都可以使用固定的、唯一的賬號.這些賬號統一存儲在kerberos中.

3.3 認證管理

平臺支持終端和主賬號的綁定,限定主賬號只能在特定終端上登錄,實現MAC、硬盤序列號、CPU序列號等終端信息綁定.統一認證管理通過對大數據平臺標準API接口進行二次封裝,形成供運維人員使用的大數據平臺維護工作臺.用戶成功登錄大數據安全防護平臺后,在該工作臺便可看到其有權維護的大數據平臺,然后雙擊即可單點登錄到相應的大數據平臺,從而進行正常的維護工作.

3.4 權限管理

授權管理為維護人員設置訪問大數據平臺時細粒度的操作權限.例如:支持Hadoop的文件、文件夾進行瀏覽、查看、上傳、下載、創建、刪除、重命名操作的安全控制.平臺支持管理員可以查看其管轄范圍內人員的所有權限信息,提供分類查詢功能.

3.5 堡壘機批量單點登錄管理

用戶登錄4A門戶之后,支持批量單點登錄到主機資源.4A門戶接收用戶訪問主機的批量請求,認證成功后應進行主機資源訪問控制鑒權,并按照實體級、應用級和命令級別訪問控制策略直接批量登錄主機資源,不需要人工二次登錄認證.用戶可以針對多臺主機進行批量單點登錄,例如:CRT,SHELL.

批量單點登錄功能應進行權限控制,對沒有配置批量單點登錄權限的主賬號,無法使用批量單點登錄功能.

3.6 大數據平臺訪問控制網關

大數據平臺訪問控制通過新增大數據網關,實現對大數據平臺鑒權控制.支持對大數據平臺中Hadoop,Hbase,Hive等組件的權限設置.審計管理會記錄用戶對生態系統的各種操作日志,并提供界面用于查詢,包括Hadoop日志、Hive日志、Hbase日志.

3.7 金庫模式管理

系統支持操作人對常用協同操作人的設置,觸發金庫后,常用協同操作人應置頂顯示或默認選中.當操作人進行金庫申請時,只能在限定的協同操作人范圍內進行人員選擇,該協同操作人員的主賬號不能是被刪除或加鎖狀態,也不允許出現申請人自己審批自己的情況以及A,B2人互審的情況.

3.8 審計管理

審計管理員日常工作的主要內容是通過功能權限和數據權限的控制,每個審計管理員只能使用分配給自己的功能和屬于自己的數據范圍的日志.日志統一查詢提供原始日志、標準日志、策略結果和報表數據統一查詢入口,本次按照規范要求進行多條件查詢優化.日志查詢提供基于日志屬性、標準化補全屬性的多條件組合.審計策略中心主要包括策略創建、策略修改、策略刪除、策略啟停、策略查詢等功能.

關鍵字分析根據策略要素對標準化日志或中間數據進行匹配和比較,以發現異常和違規行為,并通過預警策略進行預警提醒.關鍵字分析策略結果支持自動生成審計任務中的待審數據.統計分析基于標準化日志或中間數據,通過統計分析策略按照審計主體、審計客體、審計動作中各屬性維度進行分組次數統計,統計結果與設定閾值進行分析比對,以發現異常違規行為,并進行預警提醒.統計分析策略結果支持自動生成審計任務中的待審數據.

3.9 接口管理

對大數據平臺下的賬號進行集中管理,并支持Hadoop平臺的賬號管理、統一認證、授權管理與審計.平臺提供的所有接口都需要經過賬號+口令認證才允許調用.如使用配置文件存儲接口認證賬號及口令,必須對其進行加密存儲.

4 基于主動權限識別的身份認證技術

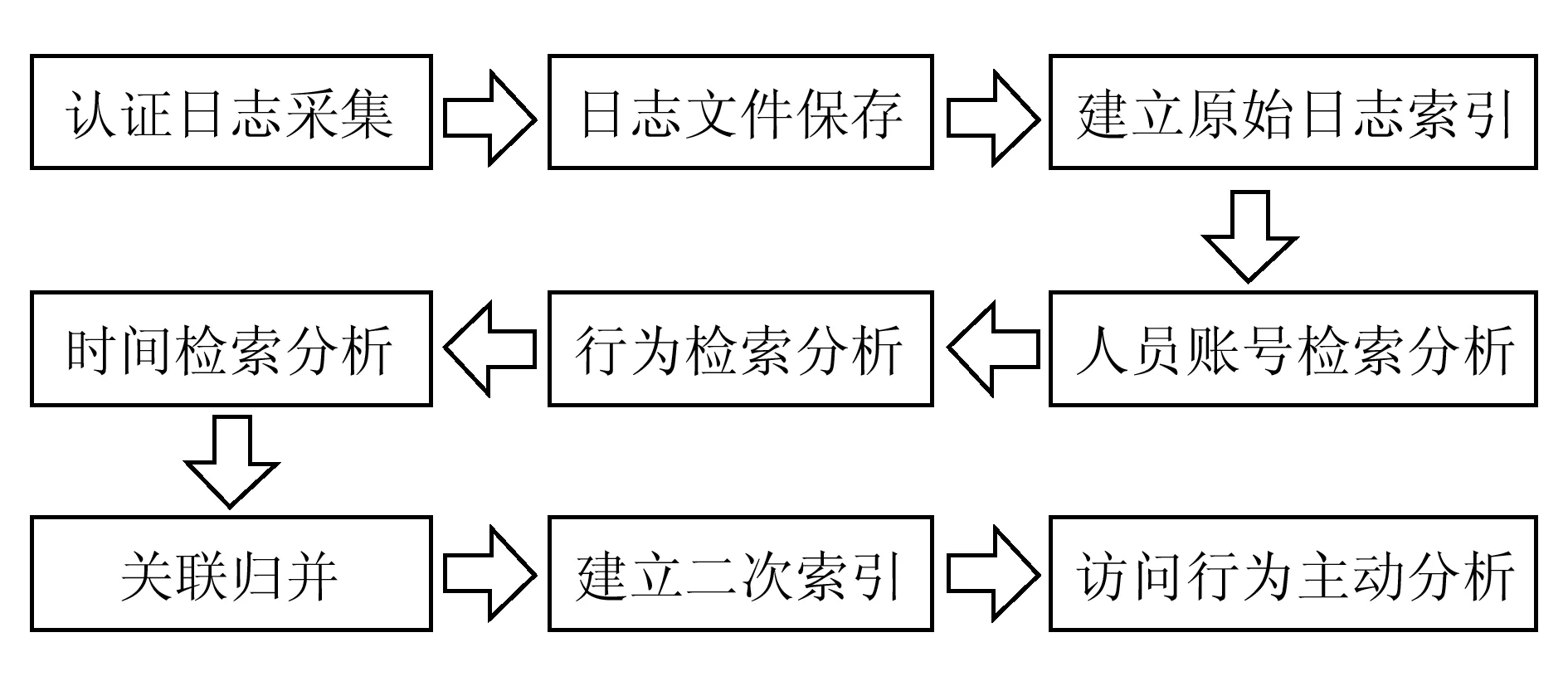

為了主動判斷終端用戶身份的真實性,我們提出了一種基于Hadoop通過大數據分析識別云平臺中用戶的訪問習慣,構建數據分析模型,通過行為對終端用戶身份進行鑒別,以鑒別結果作為判斷終端用戶的身份依據.該方法通過人員檢索、行為檢索、時間檢索交叉關聯的方法,利用搜索技術對目前身份認證系統中云資源環境下各系統中不同類型、不同格式的日志進行關聯分析和匹配,通過長時間數據積累構建個人訪問行為基線,積極主動判斷訪問者身份真實性.

采用的多類型日志關聯分析方法,主要分為日志采集、基于大數據存儲及建立索引、人員賬號檢索分析、行為檢索分析、時間檢索分析、關聯歸并六大關鍵步驟,其主要業務流程如圖2所示:

圖2 主動識別認證技術業務流程圖

首先,對云環境中的身份認證日志信息進行采集,采用監視統一身份認證與審計的云平臺登錄賬號進行身份認證日志信息采集.把采集來的不同格式、不同類型的日志文件進行存儲處理,日志信息存儲不對采集來的日志作任何處理操作,采集來的日志文件按原有類型和格式進行保存.同時日志存儲處理不僅支持存儲在統一的磁盤陣列中,也同時支持分布式存儲在不同主機的硬盤中,并支持對日志信息的多線程讀寫控制.在完成日志文件存儲處理后,系統針對所采集的不同格式、不同類型的登錄日志文件建立文件索引記錄,通過該操作來構建個人登錄行為分析模型.

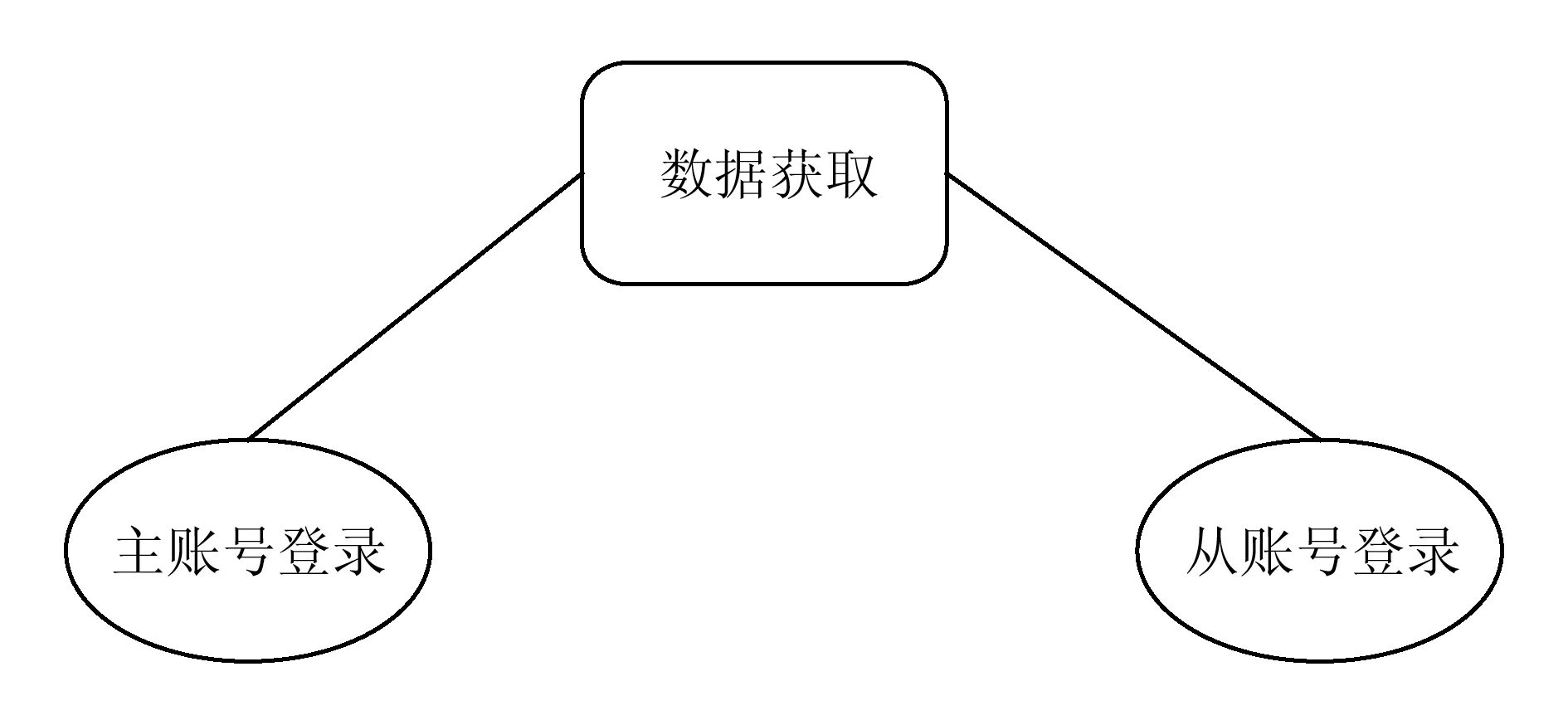

然后,使用從賬號作為關鍵字,對所采集的不同類型、不同格式的日志信息進行全文檢索,在完成檢索操作輸出結果后,利用云系統中的主從賬號對應關系來實現基于人員方面的日志關聯分析,把所采集的操作日志對應到相關的操作人員(如圖3所示).使用IP地址、主機名稱、應用系統訪問頻次、位置信息作為關鍵字,對所采集的不同類型、不同格式的日志信息進行全文檢索,來實現日志信息基于實體方面的日志關聯分析.再使用時間段、位置信息作為關鍵字,對新采集的不同類型、不同格式的登錄日志進行檢索,來實現登錄日志信息基于時間段、位置信息方面的日志關聯分析,并且還在該步驟中實現人員在不同時間內對不同資源的操作日志進行基線建立,從而提升后續登錄行為分析的準確性.

圖3 數據獲取示意圖

最后,對完成關聯匹配后的日志信息,進行登錄行為分析和建模,判別登錄者的登錄習慣,如登錄位置、登錄后訪問不同應用系統的頻次、時間等等.通過登錄行為建模,與被動身份認證相結合,判別訪問者登錄的身份認證強度.

5 結 論

本方案通過大數據分析技術,構建登錄行為分析并與云系統相結合,形成主動與被動相結合的身份認證方式,對登錄行為發生較大變化的訪問進行強認證,避免用戶信息被盜用造成的電子政務信息泄漏,有效地滿足了云計算環境下對訪問者進行安全身份認證的需求.

[1]聶元銘, 丘平. 網絡信息安全技術[M]. 北京: 科學出版社, 2001

[2]Gaskell G, Looi M. International egrating smart cards into authentication systems[C]Advances in Cryptology—EUROCRYPT’1995. Berlin: Spring, 1995: 271-281

[3]戚文靜, 張素, 于承新, 等. 幾種身份認證技術的比較及其發展方向[J]. 山東建筑工程學院學報, 2004 (2): 84-87

[4]肖凌, 李之棠. 公開密鑰基礎設施(PKI)結構[J]. 計算機工程與應用, 2002, 38(10): 137-139+251

申 石

碩士,工程師,主要研究方向為電子政務、信息安全.

shsh@cei.gov.cn

岑榮偉

博士,高級工程師,主要研究方向為網絡安全、電子認證技術.

cenrw@cei.gov.cn

沈宇超

博士,高級工程師,主要研究方向為安全與電子認證技術.

shenyc@cei.gov.cn

國 強

碩士,工程師,主要研究方向為信息安全、電子認證技術.

guoqiang@cei.gov.cn

Application Technology of Electronic Authentication Based on USBKey in Domestic Operating System

Shen Shi, Cen Rongwei, Shen Yuchao, and Guo Qiang

(DepartmentofInformationandNetworkSecurity,StateInformationCenter,Beijing100045)

This paper researches on electronic authentication in cloud computing and analyzes the deficiencies of mainstream authentication methods. We propose a more accurate and secure authentication solution using behavior and active privileges recognition technology. This solution can implement behavior-based active privileges recognition and choose adaptively whether to use high-strength safety certification. It also prevents hacking effectively and reduces the threats on security Certification.

cloud computing; electronic authentication; large data; privileges recognition; access control

2016-05-29

電子政務云集成與應用國家工程實驗室項目

TP309