危險的軟件

每年,德國聯邦信息安全辦公室(BSI)都會對IT安全狀況進行評估,2016年11月,BSI將發布新的報告,這份報告很可能比2015年的報告更加戲劇化。 2015年,BSI指出:網絡的威脅正進一步加劇。報告談到了“攻擊方法的逐步專業化”,而在報告發布之后不久,實施勒索的惡意程序正逐漸泛濫。浪潮始于洛杉磯,2016年2月惡意軟件Locky成功感染了眾多家庭、企業和公共部門的電腦,加密了被感染電腦的所有數據,并聲稱只有支付至少100歐元的贖金后才能獲得解密的密鑰。而事實上,只有少數支付贖金的受害者真的收到了密鑰。

目標:Windows用戶

最近一段時間,幾乎每周都有新的勒索軟件程序出現和流行,其中包括Chimera、TeslaCrypt、Shade和Ranscam(參考本文圖表)等影響面極廣的惡意程序。為此,病毒防御者們不得不聯合起來,以便及時為受害者提供所需的密鑰。

勒索軟件其實并不是什么高科技的產物,所使用的也不是什么新的攻擊方法,它們只是利用已知的漏洞,例如Windows上被發現的安全漏洞,瀏覽器或其他應用程序上的缺陷,如Flash Player和MS Office這些幾乎每臺電腦上都可以找到的軟件。無論是微軟、Adobe還是其他什么聲名顯赫的公司,它們的產品都同樣存在可以被利用的漏洞,即使已經使用了十多年的軟件和系統,也仍然有新的安全漏洞不斷被發現。下面CHIP將介紹一些安全問題特別嚴重的系統、軟件和固件,并告訴大家我們可以做些什么來避免成為受害人。

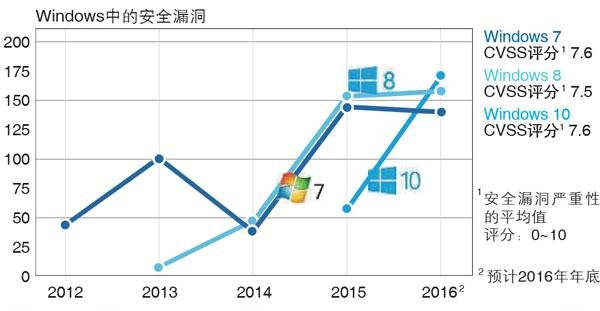

任何時候,微軟總會告訴我們新版本更安全,而Windows 10也確實包含了比以往任何版本更多的安全管理,但是仔細觀察一下近年來發現的安全漏洞的數量和嚴重程度,我們可以得出結論:這些措施并沒有起到什么作用。在Windows 10推出的第一年間,微軟公布的漏洞數量遠比Windows 7、Windows 8在相同時間段的更多。在2016年,常見漏洞和暴露風險(Common Vulnerabilities & Exposures,簡稱CVE)顯示Windows 10中的漏洞比其前身更多。總之,Windows漏洞的數量今年將達到歷史新高。

Windows 10并沒有改變什么

如果我們仔細觀察一下細節,那么我們會發現,最新的50個Windows漏洞中有36個影響Windows 7以后的所有版本。也就是說,Windows 10并沒有改變什么,它仍然和以往的版本一樣,談不上什么“更安全”。更重要的是,微軟額外提供的安全工具同樣也是攻擊的目標。最新的一個受害者是“增強的緩解體驗工具包”(EMET),該工具提供一些基本的系統安全功能(例如額外的內存保護措施)來加強軟件防御攻擊的能力。然而,使用廣泛流傳的Angler exploit工具包將可以繞過EMET的保護措施,并且即使不是專家,也可以簡單地使用惡意軟件工具包來打造類似勒索軟件之類的惡意程序。

只在安全的網絡上沖浪

Angler exploit工具包非常受歡迎,因為在上一年它包含了多個可以被利用的“零日漏洞”。通過這些暫時還沒有補丁或者大部分人還沒有安裝補丁的漏洞,可以有效地提高攻擊的成功率。2016年6月,一個類似的漏洞在黑客論壇上被拍賣到約80 000歐元,它可以在所有版本的Windows上工作。2016年,“零日漏洞”的數量有所減少,2015年爆發18個“零日漏洞”,而到2016年6月只有5個“零日漏洞”被披露。

一個好的安全套件,例如卡巴斯基的安全工具套件或者Malwarebytes AntiExploit(www.malwarebytes.com)都可以幫助Windows用戶防御類似的攻擊。它們可以通過各種措施阻止所謂的“零日攻擊”,暫時保護系統的安全,等待相應的軟件制造商發布補丁修復漏洞。

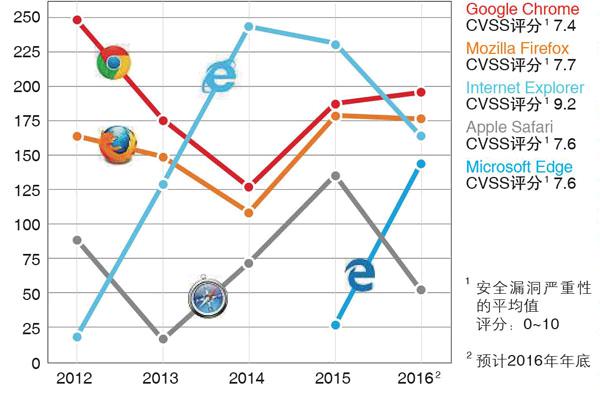

防御“零日攻擊”需要特別注意監控瀏覽器以及瀏覽器相關的應用程序,因為除了Windows和Office之外,瀏覽器及其插件也是“零日攻擊”的重災區,例如2015年的Adobe的Flash Player和Internet Explorer(IE)。雖然這兩種工具目前已經在一定程度上被淘汰,但是仍然有一些Windows用戶在使用它們。

在Windows 10中,微軟已經推出了新的Edge瀏覽器用以替代IE瀏覽器。新的瀏覽器從安全角度來說是相當令人印象深刻的:暫時沒有出現“零日漏洞”,它只有一個已知的安全漏洞,而且已經得到了及時的修復,并沒有被利用。與IE相比,Edge在漏洞的嚴重性方面也有優勢。但盡管如此,新的瀏覽器在通用安全漏洞評分系統(Common Vulnerability Scoring System,簡稱CVSS)的評分中仍然落后于Chrome,水平與Safari或Firefox相當。

CVSS評分可以顯示每個漏洞的嚴重性,其數值在0~10之間,其中10對應于最高的安全級別。對于瀏覽器來說,嚴重性9~10之間的漏洞通常是與腳本運行相關的錯誤,由此產生包括造成內存錯誤以運行惡意代碼之類的安全漏洞。Firefox從第48版開始將部分程序的編程語言從C++切換到Rust,希望能夠最大程度地減少類似的錯誤。而對于安全性有更高要求的用戶,可以考慮使用VirtualBox(www.virtualbox.org)創建一個虛擬機來進行沖浪,這相當于在系統上放置一個保護層。此外,也可以使用專門為安全上網設計的Tor瀏覽器(www.torproject.or),即使我們不需要使用匿名網絡。

Flash:一個危險的播放器

你的瀏覽器中是否仍然使用Flash Player呢?對于仍然使用Flash Player的用戶來說,上網沖浪是危險的。這不僅僅因為它可能因受感染的視頻剪輯而受到影響,實際上Flash包含自己的廣告框架,并有自己的Cookie系統,廣告行業很喜歡使用它來監視用戶的上網行為,而它們也同樣可以被攻擊者利用。2016年3月,Angler exploit工具包開發的惡意程序就通過msn.com和bbc.com等大型網站上的Flash廣告對仍然使用Flash Player的用戶發起攻擊。

因此,諸如AdwCleaner(toolslib.net)之類的廣告過濾軟件在一定程度上也可以幫助我們提高系統的安全性。無論如何,Adobe Flash Player已經贏得了Windows下最不安全和危險程序的聲譽。2015年有9個“零日漏洞”與其相關,而2016年到目前為止有5個。而且,CVSS評分為9.5意味著幾乎每個被發現的漏洞都是非常危險的。

Mozilla和Google都為此做出了回應,現在Chrome會優先使用HTML5視頻,而且只有在沒有其他選擇的情況下才會播放Flash。從2017年起,Firefox將不再支持Flash。此外,從2016年8月開始,Mozilla瀏覽器集成了黑名單,以有針對性的方式停用Flash廣告和視頻剪輯。而作為用戶,可以考慮通過停用Flash或通過使用FlashControl等瀏覽器插件來確保只在必要時才打開Flash。很多門戶網站都已經開始使用HTML5處理視頻之類的元素,不再使用Flash,但也有例外,所以我們仍然需要特別小心。此外,Windows用戶還應該留意系統上是否存在QuickTime,蘋果已經停止支持和更新該軟件,雖然仍然提供下載,但不會繼續對安全漏洞進行修復。

此外,Firefox將從2018年開始不再支持Java,實際上現在已經越來越少的應用程序需要使用Java開發框架。而與Flash不同,Office和Adobe Reader等其他Windows中聲名顯赫的危險程序被新發現的安全漏洞正在逐漸下降。

帶有安全漏洞的固件

Windows攻擊是一個嚴重的威脅,但更糟糕的是一些硬件固件中存在可以被攻擊者利用的代碼,因為從用戶的角度來看,這些問題不同于操作系統的漏洞,除了等待生產商發布新的固件之外用戶別無他法。

聯想筆記本電腦的用戶正面臨一個類似的問題:安全專家德米特羅·奧雷克休克(Dmytro Oleksiuk)發現了一個聯想的BIOS或UEFI變體,可以在取消寫保護的情況下運行代碼,在這種情況下,一個Rootkit將可以在Windows引導之前啟動。幸運的是,要通過該漏洞感染目標設備并不能夠通過互聯網感染,而需要在設備上通過USB接口的存儲介質感染。目前,聯想公司已經設置了服務頁面,列出了受影響的設備型號,并告知用戶補丁什么時候可以準備就緒。由于受到影響的設備數量眾多,所以聯想仍在進行測試和修復。

存在錯誤的BIOS

這一點揭示了硬件制造商的一個結構性問題:聯想所使用的BIOS并不是自己編寫的,它通常會被外包給其他的服務提供商。這個服務提供商將直接從芯片制造商接收代碼,而上面所說的問題代碼來自英特爾為芯片組開發提供的參考代碼。實際上,英特爾已經在2014年修補了該漏洞,但是該公司并沒有公布它。因而,實際上德米特羅·奧雷克休克發現的漏洞并不只是影響聯想的設備,戴爾、富士通和惠普等其他制造商的設備也可能使用了類似的BIOS,甚至許多臺式電腦的主板也可能會受到影響。

更危險的固件漏洞是可以通過互聯網直接利用的安全漏洞,例如路由器和網絡攝像頭等外圍設備的固件漏洞。2016年7月,安全公司Senrio的專家發現了一系列的D-Link產品存在的固件錯誤。專家們能夠使用該錯誤實施緩沖區溢出攻擊,更改DCS-930L網絡攝像頭的管理員密碼,從而完全掌握攝像頭的控制權。D-Link公司對此進行檢查后發現,旗下的其他產品中共有39種不同的產品有相同的問題,例如網絡存儲器DNS-340L,目前,該公司正在進行固件更新。根據特殊搜索引擎Shodan的分析,僅在美國就有約10萬多臺設備可能受到該漏洞的影響。對于這些設備來說,攻擊者只需要獲取用戶當前的IP地址,即可對其實施攻擊。

手機通信中的內存溢出

目前,那些容易受到攻擊的網絡攝像頭似乎沒有造成什么嚴重的事故。2016年7月,安全研究員盧卡斯·莫拉斯(Lucas Molas)聲稱在ASN1C程序庫中發現了一個錯誤,該程序庫運行在許多手機和路由器上,用于處理ASN1移動通信標準解碼的消息。受影響的軟件容易受到緩沖區溢出攻擊,只需操縱一小塊代碼以產生舍入誤差即可實施攻擊。當前,相關的企業正在進行檢查,以確定哪些網絡供應商受到了影響。

思科已經確認了其ASR 5000系列的路由器存在該漏洞,不過,該漏洞不太容易被利用,因為攻擊者需要訪問移動通信提供商的網絡或者操作發送站。這確實是太幸運了,因為該漏洞不只允許攻擊者轉移和攔截手機通信,而且最壞的情況下它甚至還允許攻擊者在每個連接到發射站的智能手機上運行惡意代碼。

竊取智能手機密匙

然而,智能手機使用高通芯片的用戶將不那么幸運了,由于過半數的智能手機使用高通的芯片,這或許可以說是大部分智能手機的用戶都不那么幸運。高通在其芯片上保留了一個受保護的存儲區域,也就是所謂的TrustZone。操作系統可以將敏感的數據(例如訪問代碼或設備加密密鑰)存儲在TrustZone中。Google在蘋果之后也在Android 5.0中采用了該區域的存儲功能,而iOS很長時間以來都采用該功能。不同的是,在iOS中,該功能是一個純硬件的保護設施:在生產過程中,分配唯一的密鑰直接寫入其中,軟件不能用于從外部讀取它。而Qualcomm和Android則更喜歡采用兩步式的解決方案,首先,和蘋果的產品一樣,嵌入一個硬件中的密鑰,然后結合用戶的信息產生一個軟件密鑰存儲于TrustZone中。

2016年5月底,一名以色列安全專家在Twitter上宣布,他能夠從TrustZone提取該軟件密鑰,將其復制到電腦上,并用暴力攻擊破解相關的密碼。在發布相關的信息后不久,他還在自己的博客上提供了證據。他首先利用了Android媒體服務器的安全漏洞完成了所描述的攻擊,Android媒體服務器是一個負責播放視頻和音樂的系統組件,通過媒體服務器可以播放受DRM保護的內容,因此,能夠使用單獨的接口來訪問包含DRM密鑰的TrustZone。

實際上,對TrustZone的攻擊是在利用媒體服務器中的兩個安全漏洞的情況下實施的,但是理論上這種攻擊并不僅僅影響高通的芯片,因為芯片制造商采用了英國ARM公司開發的架構,幾乎所有智能手機芯片都基于這一架構。

Google迅速回應這一黑客攻擊,宣布媒體服務器中的兩個安全漏洞已分別在2016年的1月和5月進行了修復。然而,問題是并非所有智能手機用戶都能夠及時地獲得補丁,很多廠商的智能手機甚至根本不會提供新的補丁。除此之外,媒體服務器很可能還有更多的漏洞,其他可以訪問TrustZone的系統組件也可能存在可以被利用的安全漏洞。

黑客的目標:Android和iOS

移動操作系統已經成了惡意軟件攻擊的主要目標,因而,近一年多Android已經開始定期發布補丁,積極地修復各種類型的安全漏洞。與Windows不同的是,只有少數惡意軟件程序是直接攻擊系統的,但是Google仍然有許多需要修復的地方:按照Google的說法,到2016年年底,檢測到的安全漏洞數量有可能超過500個。不過,按照CVE統計數據顯示,Android并沒有變得越來越不安全,因為誰也無法準確預測接下來的情況。

陷入泥濘中的補丁

不幸的是,雖然Android定期發布補丁,但是許多設備卻無法及時地獲取補丁:基本上,所有的舊設備都無法獲得補丁,因為Google已經在Android 4.4版本的內核引入了新的安全架構,Google目前發布的補丁只適用于使用新架構的系統。其次,只有由Google設計的Nexus設備才會自動接收最新的補丁,其他設備需要等待制造商分發補丁。而對于制造商來說,為所有設備提供補丁基本上是不可能的,因為這需要支出額外的費用。目前,LG和三星等大型制造商,通常能夠為最新的高端設備提供更新,但是其他設備將需要漫長的等待,甚至永遠也不可能得到更新。2016年7月底,聯想已經宣布,所有摩托羅拉智能手機都將無法再獲得更新,因為測試、修改、發布補丁的支出過于龐大。

另一方面,蘋果的iOS幾年來都定期地進行更新。該操作系統相對較低的CVSS分數表明,在iOS上發現的漏洞并不那么嚴重。目前,新的勒索軟件確實也影響到了iOS,但并不是直接的影響:勒索軟件只能通過破解的iCloud賬戶實施勒索,蘋果設備的防盜設施允許從iCloud將iPhone鎖定。攻擊者將鎖定用戶的設備,并在屏幕上顯示付款的需求。然而,實際上黑客并不能訪問用戶的iPhone,對于這種攻擊的受害者,完全可以簡單地聯系蘋果證明自己的身份并對設備解鎖。

移動系統上的勒索軟件

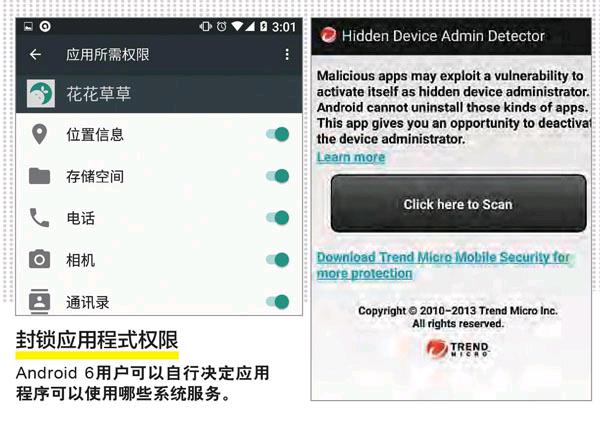

根據卡巴斯基的報告,2015年4月~2016年3月在德國所有針對Android的攻擊中,近23%涉及使用勒索軟件,而在國際上,大致也是這樣的情況。與Windows不同的是,移動系統的勒索軟件大多只是通過鎖定屏幕阻止對設備的訪問來進行勒索,類似的限制只是系統級別的,因為除非用戶對移動系統進行破解獲得管理員權限,否則由于惡意軟件無法做任何權限超過設備所有者的事情,所以在Android上它們無法通過加密智能手機上的數據來實施勒索,但是Android允許有限度地擴展用戶權限:應用可以使用所謂的設備管理員權限運行。例如防病毒軟件和兒童安全應用程序需要類似的權限才能夠監視設備的活動,如果惡意軟件程序也以這種方式運行,那么它可以在安裝之后隱藏自己。對于類似的惡意程序,我們需要使用Trend Micro(www.trendmicro.com)之類的特殊的掃描器進行檢測。

與Windows不同,Android惡意軟件無法在沒有用戶幫助的情況下進入智能手機。它經常偽裝成一個流行的游戲,特別是當前最熱門的應用程序。例如Pokémon GO:2016年7月中旬,ESET的安全專家已經檢測到200多個假的Pokémon GO應用程序,這些應用程序偷偷地發出付費短信和竊取用戶數據。其中最活躍的是一個名為PokémonGo Ultimate的惡意軟件程序,它通過鎖定屏幕來阻止用戶訪問設備以實施勒索。

假冒的Pokémon GO之所以會如此成功,是因為Android設備不僅能夠在GooglePlay商店安裝應用程序,還可以使用其他第三方的應用程序商店以及安裝下載APK文件。與此同時,Pokémon GO采取在各個國家逐步推出的發行方式,惡意應用程序利用用戶希望早日加入游戲的心理吸引用戶。

Android的應用控制

不過,Android用戶還是有一些可以利用的設置能夠提供系統的安全性。首先,要避免類似的風險,我們應該檢查“設置|安全”中的設置,確保“允許安裝來自Play商店以外的其他來源的應用”選項沒有被激活。雖然ESET在Play商店也發現了一些存在問題的應用程序,但是Android的惡意程序大多數是來自其他來源。此外,我們還應該激活“設置|Google|安全”中“驗證應用”中的“掃描設備以檢測安全隱患”選項。該選項可確保將已安裝應用的相關信息發送到Google而與惡意應用進行比較,如果Google檢測到匹配的數據,那么系統將顯示一條警告信息告知我們。另外,從Android 6開始,用戶還可以通過“設置|應用”查看每一個應用所獲得的權限,以及根據自己的需要自定義這些權限設置。該功能實際上在Android 4.3中已經存在,但是在4.4版本中被取消,目前Google再次將該功能激活,相信不會再輕易取消。

擴大攻擊范圍

兔子和烏龜之間的競爭將繼續:一旦發現一個漏洞,惡意軟件將馬上利用它,而開發商需要及時地發布修復的補丁。很長一段時間,Windows用戶不得不加入這場比賽之中。現如今,比賽的范圍已經擴大到智能手機和網絡設備。或許我們每天使用的所有硬件最終都將加入這場比賽之中,未來還可能擴大到健身追蹤器和智能家居,因為這些設備中都包含可以被黑客利用的軟件,受到攻擊只是早晚的事情。