云計算環境下的DDoS攻擊防御技術研究

代昆玉,胡濱

云計算環境下的DDoS攻擊防御技術研究

代昆玉,胡濱

傳統的網絡防御技術在云計算環境下難以抵御DDoS攻擊。針對云計算網絡流量的行為特征,提出了一種云計算環境下的基于用戶身份認證超載檢測和網絡流量負載平衡策略的DDoS攻擊檢測防御模型。該模型對訪問云計算數據中心的用戶進行身份認證,并通過對異常流量的分層處理來滿足云計算服務的數據傳輸效率與安全性要求。仿真實驗結果表明,該模型可有效地檢測防御云計算環境下的DDoS攻擊行為。

云計算;DDoS攻擊防御;流量認證;負載平衡

0 引言

云計算是一種基于互聯網的服務,它可使用戶不受時間和地點的限制進入可配置的計算資源共享池(包括服務器、存儲、應用軟件、服務、網絡等資源)按需實現對計算資源的在線訪問[1]。云計算作為新興技術和商業模式的混合體,由于具有超大規模、虛擬化、高可靠性、可擴展性好、按需服務等優點,近年來得到迅猛發展。

根據互聯網數據分析合作協會的調查,互聯網上每周至少出現約 5000例 DDoS(分布式拒絕服務)攻擊事件[2]。DDoS 攻擊可以使云計算平臺癱瘓,導致其無法向云用戶提供正常服務,造成巨大的經濟損失和社會影響[3]。在云計算環境下,DDoS攻擊虛擬服務器降低云計算服務的性能以達到網絡攻擊目的[4]。由于云計算服務的數據中心 (Data Centre, DC) 存儲著大量的核心數據,因此其成為 DDoS攻擊的核心目標。

基于傳統互聯網模式的DDoS攻擊防御方法并不適用于云計算環境。針對云計算的特點,相關學者對云計算環境下的DDoS攻擊的行為特征進行了初步研究,并提出相應的檢測方法和防范技術。Alireza等人對DDoS的攻擊原理及其在云計算環境下的行為特征進行了研究[5]。Lee等人提出了一種基于Hadoop的DDoS攻擊檢測方法,該方法在一定條件下可從大規模的流量中檢測出DDoS攻擊行為[6]。針對云計算環境下的DDoS攻擊的行為特征,本文提出一種基于用戶身份認證超載檢測和網絡流量負載平衡策略檢測機制的云計算環境下DDoS攻擊檢測防御方法。仿真實驗結果表明,通過在不同層次的身份驗證,該方法可有效檢測并防御云計算環境中出現的DDoS攻擊行為,保護云計算服務免受DDoS攻擊。

1 DDoS攻擊檢測防御模型

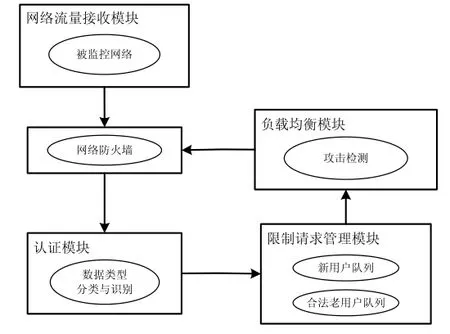

本文提出的云計算環境下的DDoS攻擊防御模型包括5個部分,分別是網絡流量接收模塊(Flow Receive Module, FRM)、網絡防火墻、認證模塊(Authenticity Module, ATM)、限制請求管理模塊(Restrain Request Manager, RRM)和負載均衡模塊(Load Balance Module, LBM),如圖1所示:

圖1 DDoS攻擊檢測防御模型

上圖中,用戶客戶端發起的訪問請求數據包被送入檢測系統中的FRM模塊。FRM檢測傳入請求的數據流量速率,對接收的數據流量進行分類。該模塊同時起到識別早期數據流量狀態的預警功能作用。正常的數據流量被識別后送入后繼的網絡防火墻。通過網絡防火墻的數據包送進入ATM模塊,ATM模塊接收到客服端的請求數據包后,進一步對輸入的客戶端數據包類型進行識別和分類處理。

RRM模塊用于驗證傳入的客戶端請求類型,只有在有新注冊請求時被激活。使用不同用戶分類的 RRM,可優化客戶端數據包類型的識別和分類速率,在適當的時間允許合法用戶的新請求。經RRM處理后的數據進一步到達LBM模塊。LBM的功能是檢測數據流量的過載,其在前面模塊中得到用戶的身份驗證信息,可迅速、高效地處理客服端的各種請求。LBM同時將檢測到的異常用戶信息反饋給系統中的網絡防火墻,過濾掉出現的異常用戶的非法請求,使系統的負載達到均衡。

2 DDoS攻擊檢測防御算法

2.1 網絡流量接收模塊

系統中的FRM模塊持續監控傳入的客戶端訪問流量并預測訪問流量的變化趨勢,可用作該DDoS攻擊檢測系統的早期預警子系統。

為滿足合法用戶正常的訪問需求,該模塊依據流量過載檢測機制對網絡的異常流量實現預警檢測。若傳入被監控網絡的請求流量超過系統預先設置的云計算服務網絡的帶寬閾值,則把用戶請求送入隊列中排隊等候。隊列限制可由云服務提供商(Cloud Service Provider,CSP)根據DC的流量現狀動態配置。網絡流量接收模塊的算法如下:

算法1:網絡流量接收模塊算法

輸出:網絡流量狀況

1)For每一個時間間隔t;

2)計算輸入請求的流量RTin;

4)否則output (異常輸入流量);

5)end for.

經過FRM模塊處理后的數據流量,正常的輸入流量被識別并送入網絡防火墻,通過防火墻的數據流量送入 ATM模塊做下一步的處理。

2.2 認證模塊算法

傳入ATM的網絡數據包可分為兩種類型:服務請求和訪問請求。為了能夠在ATM中動態的識別各種請求,所傳入的請求類型需在Web服務器上進行配置。如果請求類型是服務請求,ATM把該請求直接轉發到LBM。一旦訪問請求被驗證或者服務請求被批準,則該請求不會受到太大的干預或僅作定期監測。使用連續監測認證請求替換請求流量處理可有效降低系統計算資源的消耗。

訪問請求用于對傳入的請求用戶進行身份驗證,其可進一步分為兩類:已注冊請求、新注冊請求。新注冊請求轉發到RRM做進一步處理。在給定時限閾值內,若再次接收到來自相同源主機的已排隊請求,則該服務請求可歸為DDoS攻擊流量類型;若在給定時間t內,相同源主機的已排隊請求次數超過閾值,則來自該源主機的網絡數據包將一律被視為異常流量并被網絡防火墻攔截。認證模塊算法如下:算法2. 認證模塊算法.輸入:通過FRM的請求輸出:認證的請求類型

1)For每一個通過FRM的請求;

2)type = RecognizeTypeRe ();

3)如果type=Racc;

4)如果type=Rnr,則送到RRM中處理;

5)否則, 如果type=Rre, 則IdentifyRe ();

6)否則, 如果type=Rauth, 則送到LBM中處理;

7)end for.

其中函數RecognizeTypeRe ()用于識別輸入的請求是新請求還是已注冊請求,函數IdentifyRe ()用于對已注冊請求進行進一步認證,Racc表示訪問請求,Rnr表示在CSP上的新的注冊請求,Rre表示進入DC源的已注冊請求,Rauth表示到達LBM的認證客戶端請求。

2.3 限制請求管理模塊

RRM是ATM功能的延伸,只有在有新注冊請求時被激活。

在用戶對DC的請求繁忙時,為避免出現后續注冊用戶的無限期等待、DC資源的死鎖等導致DC資源浪費甚至崩潰,將用戶請求被分兩類:新用戶請求和合法老用戶請求,使用不同的隊列緩沖區存儲這兩類用戶的排隊請求。其中隊列Qnr存放新用戶注冊申請,隊列Qre存放已注冊的老用戶申請。僅當網絡流量異常增大時,已注冊的老用戶申請才需進入Qre隊列,且只需等待較短時間;其它情況下無需進入該隊列,而是直接送入下一環節的LBM。

對于新用戶請求,根據從用戶請求的時間戳返回的IDc (客戶端ID)的初始響應值來識別新用戶請求。使用隊列Qnr對新用戶請求進行排隊處理,在系統超時后銷毀IDc的響應請求,DC在規定時間內未收到新用戶的IDc,則新注冊請求將被拒絕。在網絡數據流量異常增大時,合法老用戶對DC的新連接請求也需在隊列Qre中排隊等候。在未知用戶請求流量超載的網絡情況下,使用該RRM可有效緩解DC服務器的訪問壓力、有利于CSP維持DC網絡的穩定性。其處理算法如下所示,其中IDse表示維持在DC端的會話ID:

算法 3.抑制請求模塊算法

輸入:請求類型,流量條件

輸出:在DC上正常的網絡性能請求排隊

1)For每一個請求;

2)如果流量條件=異常流量;

3)如果請求類型=Rnr, 則排隊Rnr產生新的IDc并且在Qnr觸發超時時間;

4)否則,在Qre用IDse排隊IDc;

5)否則,如果流量條件=正常流量并且請求類型=Rnr,則排隊Rnr產生新的IDc并且在Qnr觸發超時時間;

6)end for.

2.4 負載均衡模塊

LBM位于網絡服務請求過濾的最后一層,其用于識別訪問DC資源請求的過載類型、降低訪問流量以達到負載均衡。由于惡意和合法的輸入請求類型相似,故采用流量模式偏離作為特征來區分傳入請求的合法性。

進入該模塊的流量可以根據IDc唯一確定,計算和更新。請求流量記錄有助于計算每個傳入IDc的流量率。這個流量率模式有助于鑒別進入的請求者。額定的流量特征由 CSP根據網絡帶寬進行配置,其根據每秒鐘每個請求者發出的請求進行設置。因此,它檢測每個獨立的請求者的流量行為更加容易。流量率計算和流量行為的預測為從每個傳入請求者中區分過載請求鋪平了道路。LBM算法如下:

算法 4. 負載均衡模塊算法

輸入:已通過認證模塊的請求,IDc

輸出:分類合法流量

1)For每一個進入的請求;

2)如果其IDc在流量行為庫中,則更新流量率;

3)否則, 為其創建一個記錄;

4)如果IDc有一個異常的流量特征,則推遲IDc一定的時間;

5)且通過轉發IDc到防火墻來阻止該請求;

6)end for.

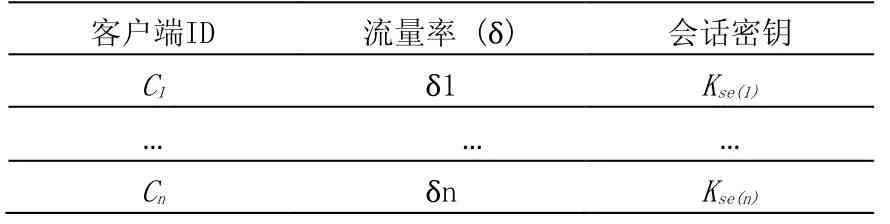

LBM模塊維護流量的行為庫如表1所示:

表1 流量行為庫

流量行為庫中包含了能夠唯一標識請求者的客戶端 ID、流量率以及撤銷違反流量率訪問的會話密鑰。

當請求者的實際流量率出現異常或超過額定流量限制閾值,相應的請求信息從流量行為庫中移出并被網絡防火墻攔截,直到會話過期。這種方法可提高異常流量的檢測率,因為它監測的流量率揭示了請求者的直接行為,并且當請求者企圖過載DC時,流量行為庫阻止并進一步的封鎖相應請求,同時報告防火墻來拒絕請求者使用相應會話密鑰開始進一步的服務直到會話過期。在會話結束后,請求者被送入訪問DC資源的正常流量行為特征的隊列。如果請求者再次犯錯,它們將被死鎖;否則它們被認為是合法的請求并轉發到實際的負載平衡器,并盡快對其響應。在該模塊中,保存最優會話時間可提高系統性能以及檢測效率。

到達LBM模塊的網絡請求被徹底監控,LBM根據它們的流量模式發現超載的原因和威脅,并通過網絡防火墻進行攔截。一旦流量通過 LBM,那么請求流量被視為完全合法的流量。通過這種策略可在不破壞網絡資源的情況下應對超載威脅實現對DC資源的保護。

3 仿真實驗及結果分析

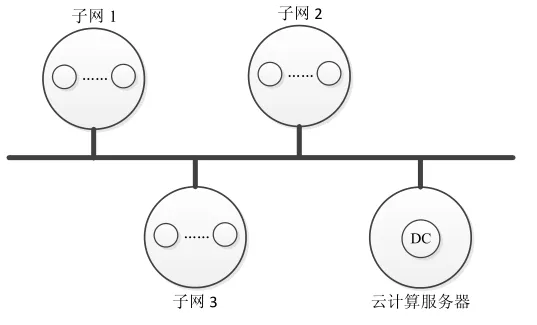

為了驗證在云計算環境下該模型對 DDoS攻擊檢測防御的有效性,實驗選取了一個典型的云計算網絡拓撲結構并使用OPNET[7]在云計算環境對DDoS攻擊檢測進行仿真實驗,網絡拓撲結構如圖2所示:

圖2 實驗網絡環境結構圖

圖中云計算服務器的DC請求者包括三個子網,每個子網分別包含100個工作站、100個DDoS攻擊者和200個合法用戶,分別模擬云計算環境中的DDoS攻擊以及合法的用戶訪問請求。

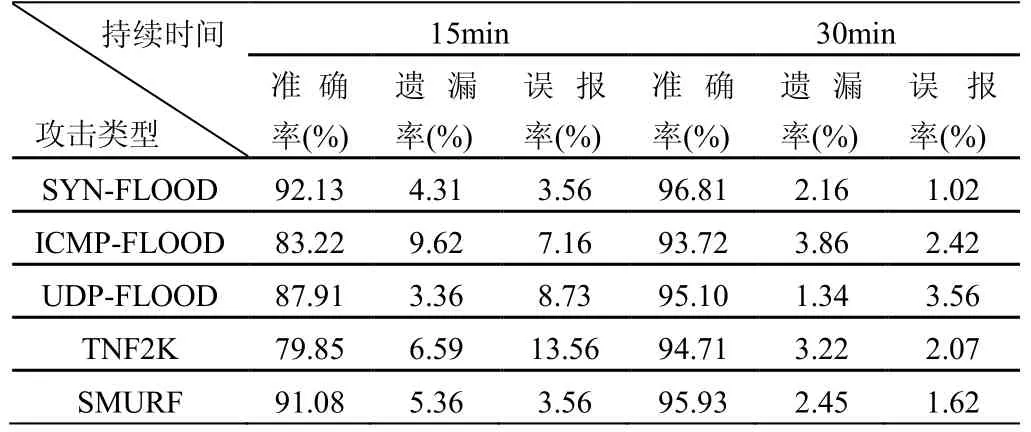

實驗選用5種常見的DDoS攻擊類型SYN-FLOOD、ICMP-FLOOD、UDP-FLOOD,TNF2K、SMURF進行測試,并使用檢測正確率、誤判率和遺漏率作為檢測模型性能有效性的評價指標。為避免攻擊數據集合大小不對稱造成實驗偏差,采樣10次交叉驗證法并以10次實驗結果的平均值作為最終檢測結果,實驗結果如表2所示:

表2 不同類型的DDoS攻擊檢測結果

表 2表明該檢測系統在云計算環境下可有效檢測不同類型的DDoS攻擊行為。隨著網絡中的DDoS攻擊時間增長,該系統對DDoS攻擊的檢測正確率隨之增長。

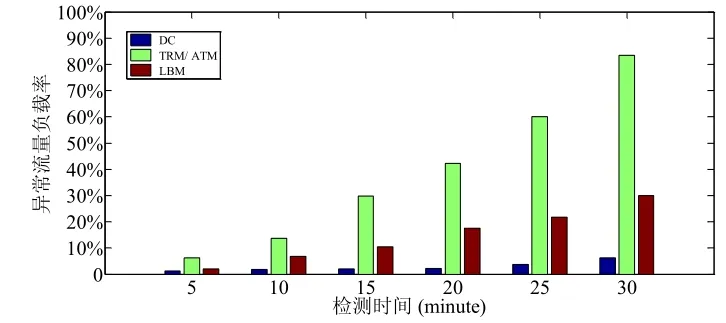

該DDoS攻擊檢測模型是由不同的功能模塊協同工作。為描述各功能模塊在整個系統中的異常網絡流量負載檢測情況,分別統計在DDoS攻擊情況下各功能模塊的異常流量負載檢測效率,如圖3所示:

圖3 不同模塊的異常流量負載檢測效率

統計結果表明,隨著DDoS攻擊時間的增加,系統中云計算 DC的異常流量負載檢測率維持一個較低的水平,而其它各功能模塊分擔負載了網絡中出現的大部分的異常流量。系統中,前端模塊的異常流量負載檢測率較高,而后端的LBM模塊的異常流量負載檢測率較低,這是因為LBM模塊的主要功能是維持一個正常的流量負載平衡,而不是異常流量的過載檢測。

和傳統的超載檢測方案進行比較,文中提出的負載均衡檢測模型具有以下優點:

1)負載平衡從第一層開始,在本模型中,傳入的流量在各層被持續的處理,到達DC的流量速率更容易被檢測,增加了系統的靈活性,從而更好的服務于請求者。

2)提出的模型包括ATM模塊,其負責驗證大量的數據流。在有新的注冊請求到達時激活 RRM,僅允許注冊請求通過負載平衡器是安全又快速的。該流量處理的方法適合共有/私有/混合云的配置模型。

3)當DDoS攻擊發生時,在各模塊中對新注冊請求者和已注冊請求者采用單獨的隊列管理提高了可靠性。處于安全考慮,已注冊請求有更高的優先權,而新的請求則降低其優先權,從而提高資源的可用性。

4 總結

DDoS攻擊是云計算數據中心的主要威脅,而傳統的DDoS攻擊檢測方法并不適用于全新的云計算網絡環境。本文根據云計算網絡環境中數據流量的自身特點,提出一種云計算環境下的用戶身份認證的超載檢測和網絡流量負載平衡策略的DDoS攻擊檢測防御方法,并以此設計適用于云計算數據中心的DDoS攻擊檢測防御模型。仿真實驗結果表明,該模型對云計算環境下的 DDoS攻擊檢測防御具有一定的可用性和實用性。

[1] 陳康, 鄭緯民. 云計算:系統實例與研究現狀[J]. 軟件學報, 2009, 20(5):1337-1348.

[2] Zargar T., Josh J.i, and D. Tipper, "A Survey of defense Mechanisms Against Distributed Denial of Service (DDoS) Flooding Attacks[J]," IEEE Communications Surveys & Tutorials, 2013, 99:1-24.

[3] 馮登國, 張敏, 張妍,等. 云計算安全研究 [J]. 軟件學報 , 2012,22(1):72-81.

[4] Rashmi V. Deshmukh, Kailas K. Devadkar. “Understanding DDoS Attack & Its Effect In Cloud Environment”[J];Procedia Computer Science,2015,49, 202-210

[5] Alireza Shameli-Sendi, Makan Pourzandi, Mohamed Fekih-Ahmed et.al.”Taxonomy of Distributed Denial of Service Mitigation Approaches for Cloud Computing”;[J] Journal of Network and Computer Applications, 2015,2:

[6] Lee Y, Lee Y. Detecting DDoS Attacks with Hadoop[C]//.Proceedings of The ACM CoNEXT Student Workshop. ACM,2011:7.

[7] Jeyanthi N. and Ch. N. Iyengar .S. N., “Packet resonance strategy: a spoof attack detection and prevention mechanism in cloud computing environment [J], International Journal of Communication Networks and Information Security, 2012, 4,(3)163-173.

Research of DDoS Attack Defense Method in Cloud Computing Environment

Dai Kunyu, Hu Bin

(College of Computer Science and Technology, Gui Zhou University, Guiyang 550025, China)

For the conventional network defense technologies, it is hard to defend against the DDoS attacks in cloud computing environment. According to the behavior characteristics of the cloud computing network flow, it proposes a model for the detecting and the defending of the DDoS attacks in cloud computing environment based on the overload detection of user identity authentication and the load balancing strategy of network flow. To meet the requirements of data transmission efficiency and the security of cloud computing services, the proposed model authenticates the identity of users who access the data center and hierarchically processe the abnormal network flow. The simulation results have shown that the proposed model can effectively detect and defend the DDoS attacks to the data center in cloud computing environment.

Cloud computing; DDoS attack defense; Flow certification; Load balancing

TP393

A

1007-757X(2016)11-0023-03

2016.05.03)

貴州省科學技術基金(黔科合J字[2011]2198號);貴州大學青年教師科研基金(貴大自青基合字(2012)018號)

作者信息:代昆玉(1979-),女,貴州大學計算機科學與技術學院,講師,碩士,研究方向:數據挖掘,計算機網絡安全,貴陽,550025

胡 濱(1979-),男,貴州大學計算機科學與技術學院,副教授,碩士,研究方向:人工智能,計算機網絡安全,貴陽,550025