論動態變換下的網絡安全防御系統和網絡安全防御方法

◆張曉曉 龐 婷

(新鄉醫學院現代教育技術中心 河南 453003)

論動態變換下的網絡安全防御系統和網絡安全防御方法

◆張曉曉 龐 婷

(新鄉醫學院現代教育技術中心 河南 453003)

隨著計算機技術和通訊技術的全面發展,互聯網發展迅猛并且日新月異地在改變著世界地經濟、政治、文化、軍事等各個領域。當前網絡安全已是國家安全地一個重要組成部分。但是依然存在不利之處,網絡攻擊手段的多樣化以及技術的復雜化,只依靠現成的安全技術(比如說,反病毒軟件)進行網絡防護,是不可能對網絡中的一些威脅和攻擊做出必要的和快速的反應的。所以網絡安全防御系統和網絡安全防御方法是當今網絡研究的一個熱點。

網絡安全防御系統;防御方法;計算機技術

1 入侵誘騙系統

此系統是用于引誘可疑入侵者的系統。通過該系統可以確定可疑入侵者,觀察以及掌握入侵者的行為和目的,這就可以為以后的響應和安全策略調整提供一些證據。下面提出了一種入侵誘騙系統的結構,并且對其進行了分析。

1.1 體系結構

誘騙系統可以用這些元組來描述:入侵監測系統、信息收集系統、行為分析系統、攻擊源追蹤系統、環境切換系統、實際網絡環境、虛擬網絡環境。

入侵監測系統(IDS),它是解決那七個要素的技術問題。從安全網絡體系的結構出發,用現有的安全措施以及工具,以安全策略為基本,構思出了入侵誘騙系統的結構。IDS是Act′Stc′AKB的結果,然后到{NM;AM;SP},其中ACT是行為的集合,Sts =T′Loc′Loa。信息收集系統DC的形式化描述是:OpsèS,這其中,OPísAgs′R′OS,SíU′R′T′Auth。行為分析系統BA的形式化敘述是:DC′Rule。攻擊源追蹤系統TB的形式化描述是:Path′T′SubsèPath′T′ES。環境切換系統SE的形式化描述是({NM,AM}到RNSE)ù({SP}到FNE)。

1.2 系統的理論分析

(1)對攻擊信息收集時間透析

信息系統是具有安全動態防御能力,有這樣一個公式:tp大于等于td加上tr的和,假如它的概率趨近于1,那么tp指的是攻擊目標所花費的時間,td指的是從發動攻擊到系統檢測到入侵所花費的時間,tr是指發現入侵到系統做出回應并將調整到正常狀態的時間。

綜上所述:網絡系統的信息量的增加是由入侵誘騙系統引起的,這樣就增加了入侵者的工作量,也會消耗誘騙系統的資源,延誤了入侵者的信息采集時間,那么這也延長了入侵的時間。

(2)對網絡安全體系的分析

假如在信息系統中對各個服務配置了兩項DS系統:動態和靜態虛擬網絡環境,而且還假定了各個服務在動態虛擬環境下提供不了網絡服務,那么就有下面的結論:配置DS的信息系統具有安全動態防御能力。下面用兩種情況來進行解釋:

攻擊為未知攻擊:DS中IDS的教案測行為是SP的行為,液可以說是攻擊行為,這是由SE切換到的虛擬環境中去。此時入侵過程變成了收集信息,入侵DS以及入侵目標的三個階段,假如入侵者不能占領DS,那么攻擊者將會永遠都不可能達到設定的目標,也就是P趨近于1。

攻擊為已知攻擊:攻擊者在訪問實際有用價值的信息前,就被IDS測試出來了,此時入侵系統響應系統處理,那么此系統具有網絡安全動態防御能力。

隨著時間推移,DS信息系統的知識庫在增加,防御新攻擊的安全規律也在慢慢地遞增,這樣很多的入侵攻擊就會變成已知的攻擊監測,越來越多的攻擊響應將會變成已知的攻擊響應,所以系統的安全性也在慢慢提高。

2 動態安全防御系統的設計以及實現

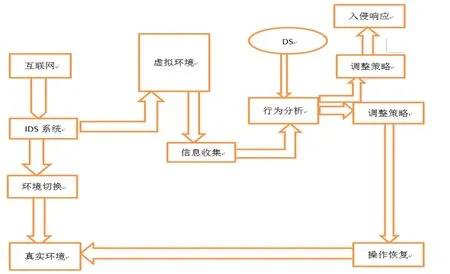

圖1 動態網絡防御系統

網絡防御系統包括這幾個方面:通信處理單元、終端信息單元和動態變換單元。通信處理單元是內網中的各個網絡終端配置一個信息表,所講的終端信息表包括網絡的真實 IP地址,以及外網訪問 IP地址、動態變換單元變換虛擬址。通信處理單元中的內網進行通信,它打破了傳統的內網靜態特性,通過動態變換內網中網絡終端的 IP地址信息,使得入侵者無法獲得內網的拓撲結構,也無法準確獲得內網的真實信息,這樣就能有效地防御內網攻擊的行為,從而提高內網的安全。

2.1 安全防御系統的設計

此系統主要由環境子系統、虛幻環境子系統、信息收集的子系統、行為分析的子系統、一級操作恢復子系統等組成,以下為各部分的功能:

(1) 環境切換子系統

他是根據檢測到的結果對環境進行切換。假如IDS監測是正常的行為,那么就要調用入侵響應系統對其進行處理,再假如說檢測到的結果是可疑行為,那么就會將此行為切換到和現實環境相似的虛構環境。就算是入侵者直接擊中攻擊目標,這樣也可以將其秘密地導入虛構的環境中。

(2) 虛擬環境電子系統

這個系統是用來模擬操作服務進程、應用軟件的漏洞和脆弱性。它取代了真實的網絡服務對申請者的回應,而且,它還可以對可疑的行為在操作時進行監視,避免可疑行為遭到破壞,阻攔真正的入侵者的攻擊行為。該系統還可以監測虛構環境的運行是否正常。假如虛構環境被占領了,那么這個系統就要負責對其恢復。

(3) 信息收集子系統

該子系統收集虛構環境系統的事件,對入侵者的行為進行詳細的記錄,并且進行跟蹤。

(4) 行為分析系統

這個系統是對可疑行為進行監視分析,判斷可疑行為的性質。

(5) 操作恢復子系統

這是為了保存操作系列和環境狀態,對正常的行為切換到真實環境中去,并且恢復操作命令,得出正常的訪問結果。

2.2 安全防御系統的實現

根據 Snort系統的配置可以將行為分為三種:NM,SP,AM,像Snort系統是用來檢驗規則和濫用規則的,采用的是IP地址和端口標識主體。它的模型是在一臺主機上虛構出多種虛擬機,每個虛擬機提供基本的網絡服務:

(1)采用L系統提供的偽裝性能來實現環境切換;

(2)采用L系統的chroot以及保護進程技術虛構環境和虛擬服務;

(3)通過修改系統調用,來實現虛構環境的信息收集;(4)從文件系統中訪問控制,構建虛擬環境行為控制規則集;

(5)建立用戶變更規則集,通過這些規則來監視進程本身的用戶號和用戶名;

(6)利用節點采樣和邊采樣相結合的算法,這樣就可以實現攻擊源的追蹤,不過追蹤只能給出路徑,也就說只追蹤所在的網絡;

(7)虛擬環境中的安全策略設置:這是采用Snort來實現異常數據包的行為分析,它的安全策略設置是用異常檢測規則和濫用檢測規則對數據包進行檢測;

(8)實驗驗證,分別用三種方式對誘騙系統進行測試:第一種,是對一般用戶做的文件刪除實驗,其結果是系統很快就能檢測到不同尋常的行為,而且打印出報警信息;第二種是主機對根源指示口令的猜測的實驗,其結果是系統很快檢測到入侵行為并且打印警報信息;第三種是常見攻擊軟件,實驗結果是系統攻擊行為還能打印報警信息。

3 數字圖書館網絡安全防御系統的實現

3.1 防御系統的實現

利用天融信公司的FW3000和4000系列防火墻以及聯想網絡防御病毒來構建防御系統。

3.2 安全檢測系統的實現

它是利用輕量級的網絡入侵系統當作入侵分析引擎的,免費的 SOL系統來入侵檢測系統,按照“分布處理,集中控制”的原則,建立一個立體式的防御結構。

3.3 安全恢復系統的實現

這個是利用世紀科技公司的網絡保護結構,避免數字圖書館的網頁遭到非法的更改,它的關鍵設備是核心交換機、應用服務器、磁盤陣列,這些在運行過程中要相互備份,并且合理分擔信息負載。

4 結束語

根據誘騙系統的網絡安全系統是網絡安全技術中的一種新的研究領域,很有應用前景。本文所提出的入侵系統對其進行形式化描述,而且對其理論進行分析,構想出一種動態安全防御系統和采取的防御方法,并給出了該防御系統的具體實現,該試驗表明入侵的系統具有安全動態防御能力。文中提到的動態網絡的構架是建立在邏輯的正確性上的,具有技術的可行性。下一步是對虛構服務的真實性以及行為分析規則進行深入的研究,使該系統能夠實用化。本文對當前網絡入侵行為以及主要的網絡安全技術和安全產品進行分析研究,根據目前主流的入侵防御模型的弱點,參考現實世界的入侵和安全防御系統,提出了一個改進的動態網絡安全防御系統。

[1]DuanHai-xin.Computer network security architecture base on multi-view[D]. Tsinghua, Beijing,2003.

[2]郝桂英,趙敬梅,齊忠等.一種基于主動防御網絡安全模型的設計與實現[J].微計算機信息,2006.

[3]Xia Chun-he, Shi Yun-ping. A new artimetic NA for traceback[J]. Journal of Computer Research and Development, 2004.

[4]劉勇,常國岑,王曉輝.基于聯動機制的網絡安全綜合管理系統[J].計算機工程,2003.

[5]郝英立,張利,仲崇權.基于網絡安全的動態防護體系的研究與實現[J].邢臺技術學院學報,2005.