淺談VPN技術在校園網建設中的應用

陳建華

摘要:隨著校園信息化建設的深入開展,內外網之間的數據訪問越來越頻繁。本文通過介紹VPN在功能原理,常見實現方法和技術,淺談在校園網建設中VPN技術的應用。

關鍵詞:VPN 遠程連接;L2TP 和IPSec;安全

中圖分類號:TP393 文獻標識碼:A 文章編號:1007-9416(2017)03-0039-01

1 VPN及其功能特點

虛擬專用網絡(Virtual Private Network),即VPN,屬于遠程訪問技術,就是利用加密技術在公網上封裝出一個數據通訊隧道。用戶不論在何地,通過互聯網利用VPN也隨時可以使用企業(yè)內部的資源。

VPN因其具有易使用、成本低的特點,用戶在使用網絡運營商的設施和服務的同時,又掌握著自己網絡的控制權。[1]

2 VPN的實現技術

VPN的實現有很多種,常用的有VPN服務器、軟件VPN、硬件VPN、集成VPN。現以性能最好,應用最廣泛的L2TP和IPSec創(chuàng)建的VPN服務器為例。

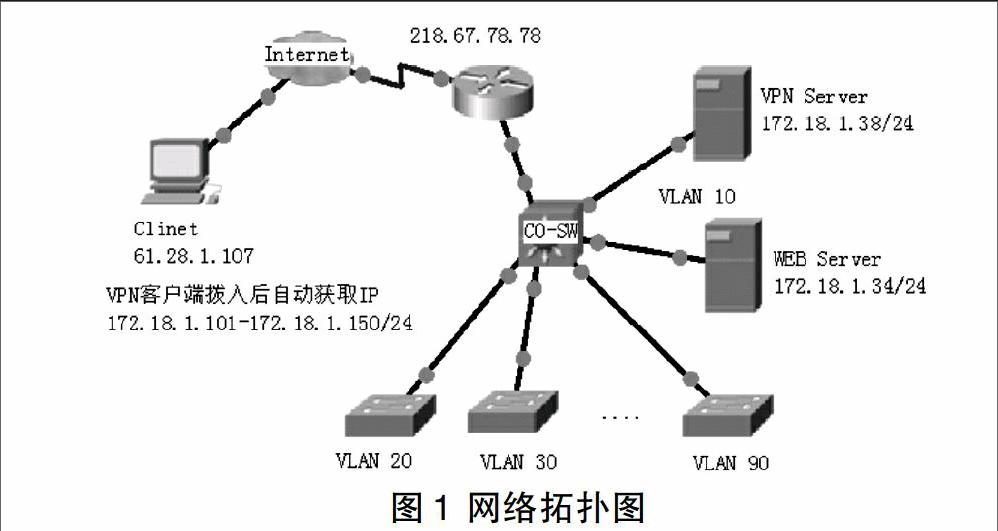

以此校園網為例,服務器處于同一vlan中,網關地址172.18.1.1,VPN服務器單網卡。

2.1 VPN服務器的架設

(1)配置并啟用路由和遠程訪問,啟用服務器VPN訪問。

(2)啟用IP路由,配置VPN客戶端連接后獲取的IP地址池,此例我們將遠程接入IP采用靜態(tài)地址池172.18.1.101-172.18.1.150(根據同時連接數確定數量),另外定義默認路由,遠程連接數據全部由網關172.18.1.1轉發(fā),并刪除[DHCP 中繼代理程序] 中的[內部]接口。

(3)配置NAT路由,新增NAT路由協議,并在本地連接上的接口上啟用NAT。

(4)創(chuàng)建用戶客戶端進行遠程撥號連接的用戶,設置允許撥入并配置權限為通過遠程訪問策略控制訪問。

2.2 遠程訪問策略配置

在路由和遠程訪問管理中,設置遠程訪問策略的匹配條件(如日期和時間),在權限頁選擇授予遠程訪問權限。

2.3 身份驗證

L2TP IPSEC VPN建立連接開始通信前需要互相驗證VPN服務器和客戶端身份合法性,下面來配置基于證書的L2TP IPSec VPN。[2]

(1)配置CA服務器(以下簡稱CA)。本例在內網WEB服務器上直接配置為CA(見圖1)。安裝“證書服務”組件,創(chuàng)建“獨立根CA”。因與WEB服務器在同一主機,需另外設置CA的站點。

(2)證書申請。VPN服務器通過WEB瀏覽器訪問之前設置的CA網站地址申請證書。

(3)頒發(fā)證書。CA管理員在管理工具的“證書頒發(fā)機構”審核證書請求并手動頒發(fā)證書。

(4)安裝證書。瀏覽器訪問CA,選 “查看掛起的證書申請的狀態(tài)”按向導安裝證書。為使CA所頒發(fā)證書合法,VPN服務器證書安裝后還要安裝CA根證書,因為只有根CA合法后才可以確保其所頒發(fā)證書的合法性。在CA頁面 “下載CA證書”,導入證書到存儲區(qū)。

(5)創(chuàng)建VPN客戶端連接并測試。客戶端也需申請并安裝相同CA頒發(fā)的證書,除證書類型選擇“客戶端身份驗證證書”,其他與服務器相同。

2.4 測試VPN PPTP穿透

通過路由器把VPN服務器的服務端口映射到外網IP。如L2TP VPN使用的1701端口,配置:route(config)#ip nat inside source static tcp 172.18.1.38 1701 218.67.78.78 1701。

2.5 VPN客戶端設置

配置Windows 7計算機作為L2TP 客戶端。新建VPN連接,選擇“使用我的Internet連接(VPN)” ,設置服務器地址“218.67.78.78”;設置連接屬性,允許協議為PAP、CHAP、MS-CHAP,VPN 類型為“L2TP IPSec VPN”;用具有遠程撥入權限的用戶進行連接。

基于Windows的PPTP或L2TP VPN,默認網絡流量全部通過VPN通道,如果訪問內網的流量通過VPN,而其他流量通過原來的互聯網連接,需更改客戶端本地路由表。

3 結語

L2TP IPSec VPN的配置在確保安全的同時也對客戶端的配置帶來不便。

參考文獻

[1]王占京.VPN網絡技術與業(yè)務應用[M].國防工業(yè)出版社,2012:1-9,179-228.

[2]鄒縣芳等.基于Windows平臺中的服務器配置與管理[M].中國鐵道出版社,2008:343-386.